- 1狂奔的羊驼-llama3生态大爆发_llama 3

- 2C++使用imgui框架的绘制封装-绘制矩形-直线-文字-菜单-(复制即用)_imgui绘制菜单源码

- 3JPA-主键生成策略_strategy = generationtype.identity

- 4为什么虚函数(virtual)不能是static函数_虚函数为什么不能是静态成员函数

- 5【Stable Diffusion】插件 ADetailer,修脸修手无敌_adetailer修手

- 6json文件的格式化_json格式化

- 7HTTP协议_http明文传输吗

- 8软件安全技术【太原理工大学】_名词解释威胁建模

- 9Mac 如何安装git_git mac install

- 10智能新时代的天津故事

红队的攻防体系和突破,2024年最新2024年百度网络安全面试真题_护网面试题红队

赞

踩

先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

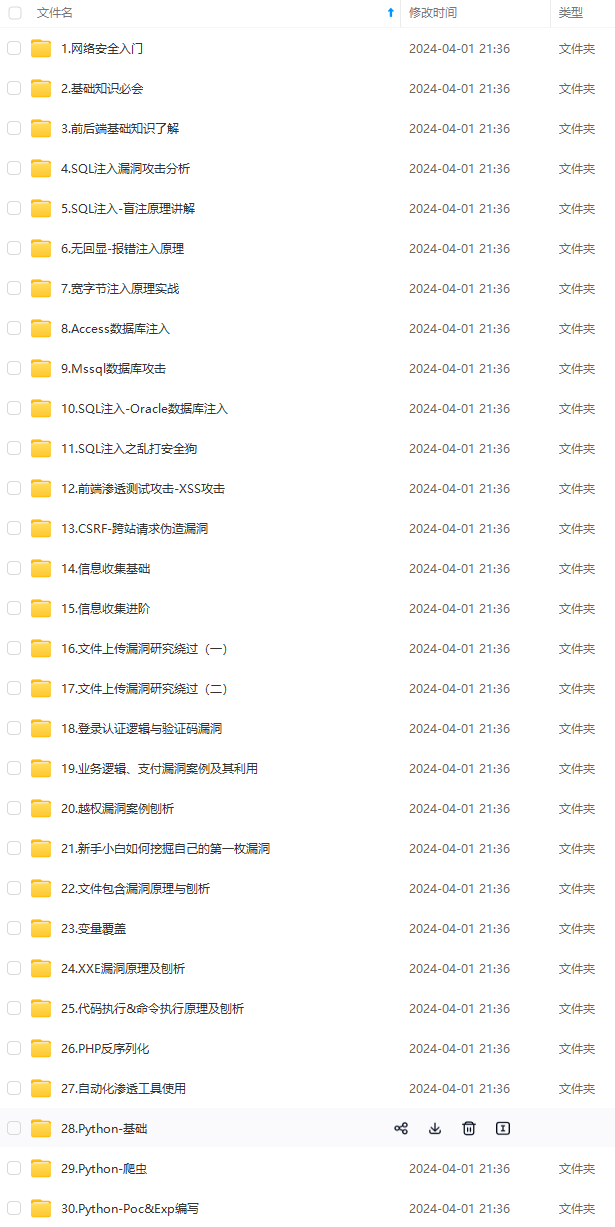

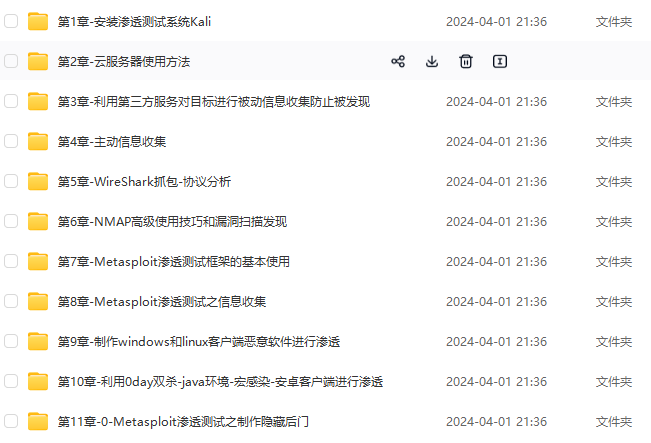

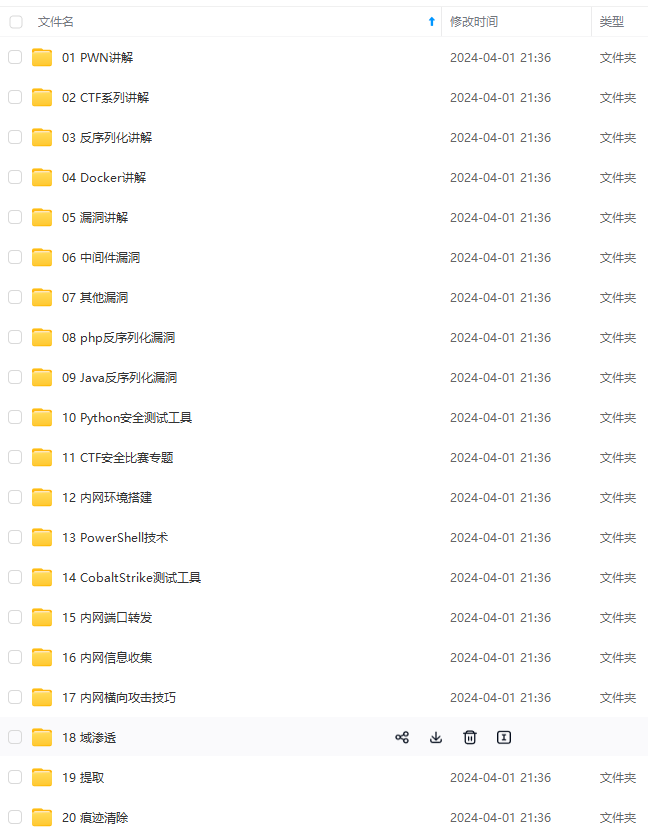

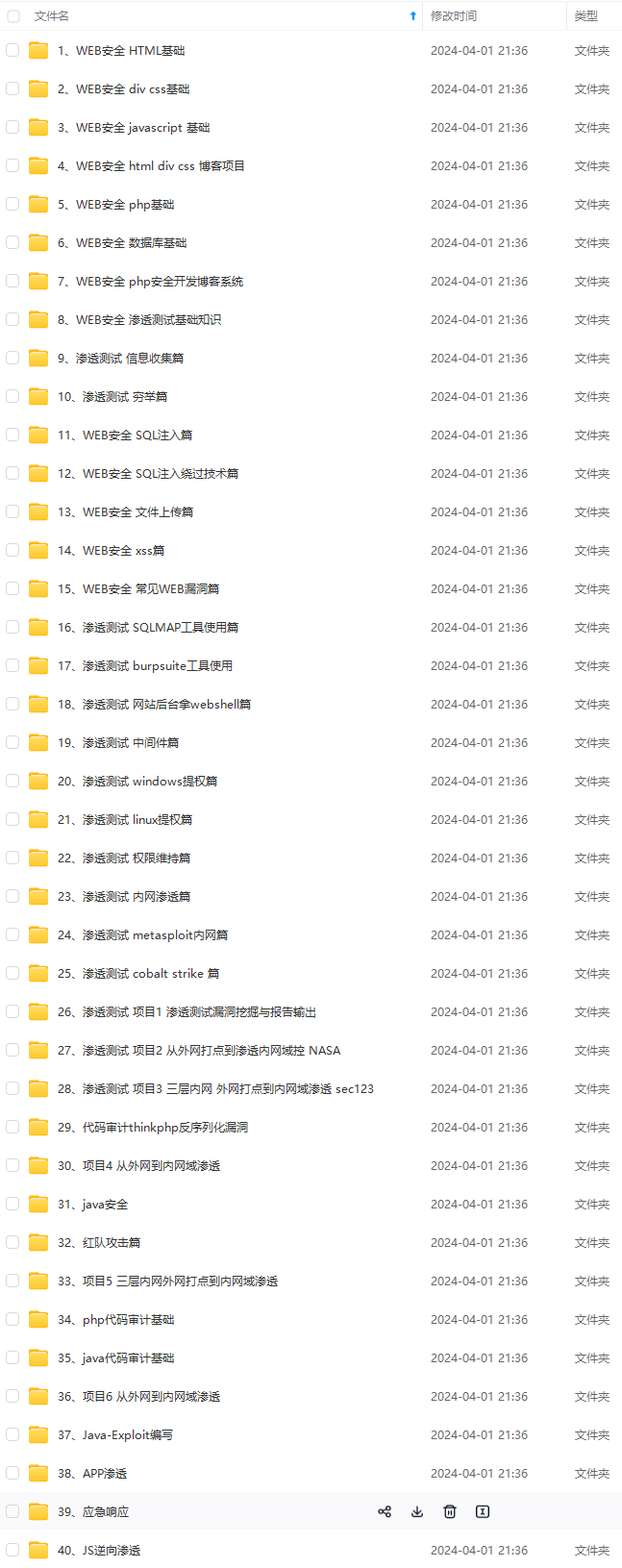

因此收集整理了一份《2024年最新网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip204888 (备注网络安全)

正文

IT资产包括域名、IP地址、C段、开放端口、运行服务、WEB中间件、WEB应用、移动应用、网络架构等;

敏感信息泄露包括代码泄露、文档信息泄露、邮箱信息泄露、历史漏洞泄露信息等方面;

供应商信息包括相关合同、系统、软件、硬件、代码、服务、人员等相关信息。

掌握目标企业相关人员信息和组织架构,可快速定位关键人物以便实施鱼叉攻击,或确定内网横纵向渗透路径;而收集了IT资产信息,可以为漏洞发现和利用提供数据支撑;掌握企业与供应商合作相关信息,可为有针对性开展供应链攻击提供素材。而究竟是要社工钓鱼,还是直接利用漏洞攻击,抑或是从供应链下手,一般取决于哪块是安全防护的薄弱环节,以及红队对攻击路径的选择。

第二阶段:建立据点

在找到薄弱环节后,红队会尝试利用漏洞或社工等方法去获取外网系统控制权限,一般称之为“打点”或撕口子。

在这个过程中,红队会尝试绕过WAF、IPS、杀毒软件等防护设备或软件,用最少的流量、最小的动作去实现漏洞利用。通过撕开的口子,寻找和内网联通的通道,再 进一步进行深入渗透,这个由外到内的过程一般称之为纵向渗透,如果没有找到内外联通的DMZ区 (Demilitarized Zone,隔离区),红队会继续撕口子,直到找到接入内网的点为止。

红队找到合适的口子后,便可以把这个点作为从外网进入内网的根据地。通过frp、ewsocks、reGeorg等工具在这个点上建立隧道,形成从外网到内网的跳板,将它作为实施内网渗透的坚实据点。若权限不足以建立跳板,红队通常会利用系统、程序或服务漏洞进行提权操作,以获得更高权限;若据点是非稳定的PC机,则会进行持久化操作, 保证PC机重启后,据点依然可以在线。

第三阶段:横向移动

进入内网