- 1大数据分析技术与方法有哪些?_大数据技术方法有哪些

- 2HanLP作者出品|推荐一本自然语言处理入门书籍|包邮送5本

- 3Stable Diffusion入门使用技巧及个人试用实例分享--SD提示词及ControlNet篇

- 4【Datawhale AI 夏令营】基于术语词典干预的机器翻译挑战赛 Task 1

- 5【JAVA】可视化窗口制作_java可视化界面

- 6HIVE——常用sql命令总结_hive执行sql文件

- 7使用FastReport设计分组汇总及合计报表(图文)_delphi fastreport 分组合计

- 8GitHub敏感信息扫描工具

- 9Python自动化实现抖音自动刷视频_抖音自动化测试

- 10你需要掌握的插件化知识_插件化技术

2021下半年信息系统项目管理师-综合知识_信息系统项目管理综合知识

赞

踩

1、“十四五”期间,我国关注推动政务信息化共建共用、推动构建网络空间命运共同体,属于()的建设内容.

- A.科技中国

- B.数字中国

- C.制造强国

- D.创新强国

参考答案:B

解析:我国“十四五”规划 第五篇加快数字化发展建设数字中国 迎接数字时代,激活数据要素潜能,推进网络强国建设,加快建设数字经济、数字社会、数字政府,以数字化转型整体驱动生产方式、生活方式和治理方式变革。题干中“推动政务信息化共建共用”属于打造“数字政府”的内容;“推动构建网络空间命运共同体”属于营造良好数字生态的内容。

知识点: 新一代信息技术

2、()关注的是业务,以业务驱动技术,强调IT与业务的对齐,以开放标准封装业务流程和已有的应用系统,实现应用系统之间的相互访问。

- A.面向过程方法

- B.面向对象方法

- C.面向构件方法

- D.面向服务方法

参考答案:D

解析:高级教程17页。 从应用的角度来看,组织内部、组织之间各种应用系统的互相通信和互操作性直接 影响着组织对信息的掌握程度和处理速度。如何使信息系统快速响应需求与环境变化,提高系统可复用性、信息资源共享和系统之间的互操作性,成为影响信息化建设效率的关键问题,而SO(Service-Oriented, SO)的思维方式恰好满足了这种需求。

知识点: 面向服务的架构

3、()是一种新型的计算模式,其核心在于对开放网络环境下的大规模互联网用户群体资源进行有效管理和系统利用,以实现智能最大化。

- A.群智协同计算

- B.边缘计算

- C.泛在计算

- D.量子协同计算

参考答案:A

解析:《CCF2016-2017中国计算机科学技术发展报告》 群智协同计算:研究进展与发展趋势 大规模的互联网用户群体不仅是各类应用服务的使用者,更是网络空间大数据和应用服务的贡献者,其构成了支撑大量成功应用的群智资源。在此基础上发展出一种新型的计算模式,我们称之为群智协同计算,其核心在千对开放网络环境下的群智资源进行有效管理和协同利用,以实现群体智能的最大化。

知识点: 新一代信息技术

4、在可用性和可靠性规划与设计中,需要引入特定的方法来提高系统的可用性,其中把可能出错的组件从服务中删除属于()策略。

- A.错误检测

- B.错误恢复

- C.错误预防

- D.错误清除

参考答案:D

解析:高级教程35页。 想要提高一个系统的可用性,要么提升系统的单次正常工作 的时长,要么减少故障修复时间。常见的可用性战术如下: 错误检测:用于错误检测的战术包括命令/响应、心跳和异常。 错误恢复:用于错误恢复的战术包括表决、主动冗余、被动冗余。 错误预防:用于错误预防的战术包括把可能出错的组件从服务中删除、引入进程监视器。

知识点: 信息系统安全属性

5、 2021年9月1日起施行的《关键信息基础设施安全保护条例》(中华人民共和国国务院令第745号)规定,运营者应当自行或者委托网络安全服务机构对关键信息基础设施()网络安全检测和风险评估。

- A.每两年至少进行一次

- B.每年至少进行一次

- C.每半年至少进行一次

- D.每季度至少进行一次

参考答案:B

解析:《关键信息基础设施安全保护条例》 第二十八条 运营者应当建立健全关键信息基础设施安全检测评估制度,关键信息基础设施上线运行前或者发生重大变化时应当进行安全检测评估。 运营者应当自行或委托网络安全服务机构对关键信息基础设施的安全性和可能存在的风险隐患每年至少进行一次检测评估,对发现的问题及时进行整改,并将有关情况报国家行业主管或监管部门。

知识点: 新一代信息技术

6、当前,人工智能细分领域涌现出大批专业型深度学习框架,其中()擅长自然语言处理。

- A.ROS

- B.OpenCV

- C.NLTK

- D.ARToolKit

参考答案:C

解析:NLTK: Natural Language Toolkit,自然语言处理工具包,在NLP领域中,最常使用的一个Python库。 ROS:机器人操作系统,ROS是用于编写机器人软件程序的一种具有高度灵活性的软件架构。 OpenCV:OpenCV是一个基于Apache2.0许可(开源)发行的跨平台计算机视觉和机器学习软件库,可以运行在Linux、Windows、Android和Mac OS操作系统上。 它轻量级而且高效——由一系列 C 函数和少量C++ 类构成,同时提供了Python、Ruby、MATLAB等语言的接口,实现了图像处理和计算机视觉方面的很多通用算法。 ARToolKit:ARToolKit 它是一个C/C++ 语言编写的库,通过它可以让我们很容易的编写增强现实应用程序。增强现实(AR)是将电脑虚拟的图像覆盖到真实世界画面中,这个技术在工业和理论研究方面都存在着极大的潜能。

知识点: 新一代信息技术 人工智能

7、数据分析师在数据治理的()阶段,对业务进行分析,并应用业务埋点的方法分析并获取所需要的数据。

- A.数据存储与管理

- B.数据应用

- C.数据脱敏

- D.数据规划

参考答案:D

解析:数据治理流程是从数据规划、数据采集、数据储存管理到数据应用整个流程的无序到有序的过程,也是标准化流程的构建过程。

知识点: 大数据

8、国务院国资委办公厅2020年8月发布的《关于加快推进国有企业数字化转型工作的通知》中提出的四个转型方向,其中“探索平台化、集成化、场景化增值服务”属于推进()的内容。

- A.产品创新数字化

- B.生产运营智能化

- C.用户服务敏捷化

- D.产业体系生态化

参考答案:C

解析:《关于加快推进国有企业数字化转型工作的通知》 三、把握方向,加快推进产业数字化创新 (三)推进用户服务敏捷化。 加快建设数字营销网络,实现用户需求的实时感知、分析和预测。整合服务渠道,建设敏捷响应的用户服务体系,实现从订单到交付全流程的按需、精准服务,提升用户全生命周期响应能力。动态采集产品使用和服务过程数据,提供在线监控、远程诊断、预测性维护等延伸服务,丰富完善服务产品和业务模式,探索平台化、集成化、场景化增值服务。

知识点: 新一代信息技术

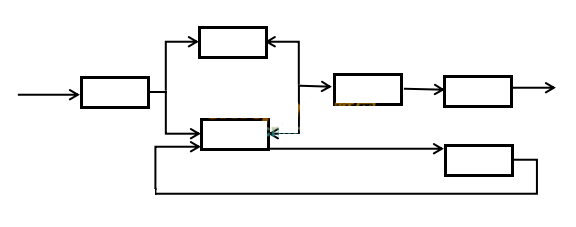

9、图中的软件架构设计属于()风格。

- A.虚拟机风格

- B.调用、返回风格

- C.独立构件风格

- D.数据流风格

参考答案:D

解析:高级教程45页。数据流风格 数据流风格架构主要包括两种具体的架构风格:批处理序列和管道-过滤器。

知识点: 软件架构模式

10、CMMI的项目管理类过程域不包含()。

- A.配置管理

- B.量化项目管理

- C.项目监督与控制

- D.风险管理

参考答案:A

解析:高级教程796页。 24.3.3CMMI过程域 3.CMMI过程域分类 CMMI过程域可以分为4类,包括项目管理、过程管理、工程和支持等4个类别。 项目管理类过程域涵盖了与项目的计划、监督和控制相关的项目管理活动。 CMMLDEV中的七个项目管理类过程域如下: ●集成项目管理(IPM) ●项目监督与控制(PMC) ●项目计划(PP) ●量化项目管理(QPM) ●需求管理(REQM) ●风险管理(RSKM) ●供方协议管理(SAM)

知识点: 软件能力成熟度集成模型

11、 主流软件开发工具(IDE)均提供一些插件,用来进行代码的静态检查,帮助开发人员做出质量更高的软件。这种插件所进行的测试,不属于()。

- A.静态测试

- B.白盒测试

- C.代码走查

- D.功能测试

参考答案:B

解析:IDE的静态检查只能部分查出代码拼写错误、标准API或类的使用正确与否,不能检查功能是否符合要求。 黑盒测试也叫动态测试。

知识点: 软件测试

12、企业内的应用集成可以包括表示集成、数据集成、控制集成和业务流程集成等多个层次和方面,对于这些集成方式关系的描述,不正确的是:()。

- A.在业务逻辑比较稳定的情况下,数据集成比表示集成更灵活

- B.控制集成比表示集成和数据集成的灵活性更高

- C.数据集成比控制集成的复杂度高,控制集成比表示集成的复杂度高

- D.业务流程集成的复杂度最高,这种集成超越了数据和系统

参考答案:C

解析:高级教程53页。 控制集成也称为功能集成或应用集成,是在业务逻辑层上对应用系统进行集成的。控制集成的集成点存于程序代码中,集成处可能只需简单使用公开的API就可以访问,当然也可能需要添加附加的代码来实现。控制集成是黑盒集成。 控制集成与表示集成、数据集成相比,灵活 性更高。表示集成和数据集成适用的环境下,都适用于控制集成。但是,由于控制集成是在业务逻辑层进行的,其复杂度更高一些。

知识点: 企业应用集成

13、信息必须依赖其存储、传输、处理及应用的载体(媒介)而存在,信息系统设备的安全主要包括()。

- A.秘密性、可靠性、稳定性

- B.秘密性、完整性、可用性

- C.稳定性、可靠性、可用性

- D.稳定性、完整性、可用性

参考答案:C

解析:高级教程69页。 设备安全 信息系统设备的安全是信息系统安全的首要问题。这里主要包括三个方面: (1) 设备的稳定性:设备在一定时间内不出故障的概率。 (2) 设备的可靠性:设备能在一定时间内正常执行任务的概率。 (3) 设备的可用性:设备随时可以正常使用的概率。

知识点: 信息系统安全属性

14、《国家秘密法》属于()。

- A.具体规范信息安全技术、信息安全管理方面的规定

- B.直接针对信息安全的特别规定

- C.规范和惩罚网络信息犯罪的法律

- D.一般性法律规定

参考答案:D

解析:高级教程70页。我国信息安全的法律体系分为四层: 1、一般性法律规定:如宪法、国家安全法、国家秘密法,治安管理处罚条例、著作权法,专利法等。这些法律法规并没有专门对网络行为进行规定,但是,它所规范和约束的对象中包括了危害信息网络安全的行为。 2、规范和惩罚网络犯罪的法律:这类法律包括《中华人民共和国刑法》、《全国人大常委会关于维护互联网安全的决定》等。这其中刑法也是一般性法律规定。这里将其独立出来作为规范和惩罚网络犯罪的法律规定。 3、直接针对计算机信息网络安全的特别规定:这类法律法规主要有《中华人民共和国计算机信息系统安全保护条例》、《中华人民共和国计算机信息网络国际联网管理暂行规定》、《计算机信息网络国际联网安全保护管理办法》、《中华人民共和国计算机软件保护条例》等。 4、具体规范信息网络安全技术、信息网络安全管理等方面的规定:这一类法律主要有:《商用密码管理条例》、《计算机信息系统安全专用产品检测和销售许可证管理办法》、《计算机病毒防治管理办法》。《计算机信息系统保密管理暂行规定》,《计算机信息系统国际联网保密管理规定》、《电子出版物管理规定》、《金融机构计算机信息系统安全保护工作暂行规定》等。

15、关于RSA算法的描述,不正确的是:()。

- A.RSA算法是非对称算法的代表

- B.RSA算法中加密密钥与解密密钥不同

- C.RSA算法中解密密钥公开而加密密钥需要保密

- D.利用RSA密码可以同时实现数字签名和数据加密

参考答案:C

解析:高级教程74页。 信息加密概念 加密技术包括两个元素:算法和密钥。密钥加密技术的密码体制分为对称密钥体制 和非对称密钥体制两种。相应地,对数据加密的技术分为两类,即对称加密(私人密钥加密)和非对称加密(公开密钥加密)。对称加密以数据加密标准(DES)算法为典型代表,非对称加密通常以RSA算法为代表。对称加密的加密密钥和解密密钥相同,而非对称加密的加密密钥和解密密钥不同,加密密钥可以公开而解密密钥需要保密。

知识点: 数据加密技术

16、依据2021年印发的《5G应用“扬帆”行动计划(2021-2023年)》的通知,到2023年,我国5G应用发展水平显著提升,综合实力持续增强。打造()深度融合新生态。①信息技术(IT)②通信技术(CT)③运营技术(OT)④网络技术(NT)

- A.①②③

- B.①②④

- C.②③④

- D.①③④

参考答案:A

解析:《5G应用“扬帆”行动计划(2021-2023年)》 (三)总体目标 到2023年,我国5G应用发展水平显著提升,综合实力持续增强。打造IT(信息技术)、CT(通信技术)、OT(运营技术)深度融合新生态,实现重点领域5G应用深度和广度双突破,构建技术产业和标准体系双支柱,网络、平台、安全等基础能力进一步提升,5G应用“扬帆远航”的局面逐步形成。

知识点: 新一代信息技术

17、当前我国政府信息化和电子政务建设发展迅速,人民群众办理很多业务只需要通过浏览器就可以完成,这些业务提供单位的信息系统软件架构规划属于()。

- A.文件服务器架构

- B.典型客户端/服务器两层架构

- C.客户/服务器N层架构

- D.基于Web的架构

参考答案:D

解析:软件架构设计的一个核心问题是能否使用架构模式,即能否达到架构级的软件重用。软件架构模式描述了某一特定应用领域中系统的组织方式,反映了领域中众多系统所共有的结构和特性,描述了将各个模块和子系统有效地组织成一个完整系统的解决方案。 常见的典型架构模式包括:管道/过滤器模式、面向对象模式、事件驱动模式、分层模式、客户/服务器模式(C/S)、B/S模式。 B/S模式(Browser/Server),即浏览器/服务器模式,也就是基于Web的架构,只需通过浏览器就可以完成。 软件架构模式为粗粒度的软件重用提供了可能。但是,由于考虑问题的角度不同,对于架构模式的选择会有很大的不同。为系统选择或设计架构时,需要根据特定项目的具体特点,进行分析比较后再确定。同时应注意,各种架构模式并不是互斥的,某些应用系统中可以综合使用多种架构模式。

知识点: 软件体系结构

18、信息化系统规划中,制定项目计划通常用到。

- A.PERT图

- B.P/O矩阵

- C.R/D矩阵

- D.Pareto图

参考答案:A

解析:高级教程116页。 信息系统规划方法 项目确定后,即开始准备工作,主要包括: ①确定系统规划的范围,成立系统规划组(SPG); ②收集数据,包括企业的一般情况和现有系统的情况,收集有关数据后,形成正式的文档并进行分类,包括业务文档、技术文档和系统 文档并对这些文档进行评审; ③制订计划,画出系统规划工作的:PERT图和甘特图,准 备好各种调查表和调查提纲; ④开好介绍会,宣布系统规划的业务领导,介绍规划范围、 工作进度、目标系统的设想和关键问题,并介绍准备过程中收集到的资料。

知识点: 信息系统规划

19、2021年实施的《中华人民共和国个人信息保护法》中规定,个人信息处理者处理不满()周岁未成年人个人信息的,应当取得未成年人的父母或者其他监护人的同意。

- A.十二

- B.十四

- C.十六

- D.十八

参考答案:B

解析:《中华人民共和国个人信息保护法》 第三十一条 个人信息处理者处理不满十四周岁未成年人个人信息的,应当取得未成年人的父母或者其他监护人的同意。 个人信息处理者处理不满十四周岁未成年人个人信息的,应当制定专门的个人信息处理规则。

20、GB/T 8566-2007《信息技术 软件生存周期过程》中,将软件生成周期分为获取过程、供应过程、开发过程、运作过程和()。

- A.验收过程

- B.维护过程

- C.移植过程

- D.退役过程

参考答案:B

解析:软件生存周期的基本过程包括五个,分别是获取过程、供应过程、开发过程、运作过程、维护过程。

21、()往往决定了项目的方向,一旦开发人员估计错误,将会出现严重的后果。

- A.技术可行性分析

- B.人员可行性分析

- C.经济可行性分析

- D.社会可行性分析

参考答案:A

解析:高级教程161页。技术可行性分析 技术可行性分析是指在当前市场的技术、产品条件限制下,能否利用现在拥有的以及可能拥有的技术能力、产品功能、人力资源来实现项目的目标、功能、性能,能否在规定的时间期限内完成整个项目。 技术可行性分析一般应当考虑以下因素:进行项目开发的风险、人力资源的有效性、技术能力的可能性、物资(产品)的可用性。 技术可行性分析往往决定了项目的方向,一旦开发人员在评估技术可行性分析时估计错误,将会出现严重的后果,造成项目根本上的失败。

知识点: 技术可行性

22、关于项目招投标的描述,不正确的是:()。

- A.任何单位和个人不得以任何方式为招标人指定招标代理机构

- B.招标项目,共收到两个投标人的标书,则该招标人需重新招标

- C.标书以邮寄方式递交的,以“邮戳为准”

- D.投标价格低于成本不符合中标人条件

参考答案:C

解析:高级教程159页。投递标书 如果以邮寄方式送达的,投标人必须留出邮寄时间,保证投标文件能够在截止日期之前送达招标人指定的地点,而不是以“邮戳为准”。

知识点: 招标投标相关法律

23、使用Scrum进行敏捷项目管理,其中,()负责维护进程和任务。

- A.产品负责人

- B.Scrum主管

- C.开发团队

- D.系统架构师

参考答案:B

解析:高级教程554页。 Scrum中的主要角色包括主管、产品负责人、开发团队,其中主管的职责与项目经理类似,负责维护过程和任务,产品负责人代表利益所有者,开发团队包括所有开发人员。

知识点: Scrum

24、某100人的公司承接了一个大型项目,所有部门都参与了该项目,其中55人为全职参与。项目经理小A专职负责项目管理,公司配置管理人员小B兼职负责该项目的行政工作。则该公司的组织结构类型是()。

- A.强矩阵型组织

- B.弱矩阵型组织

- C.项目型组织

- D.平衡矩阵型组织

参考答案:D

解析:行政人员小B是兼职,所以是平衡型,平衡与强矩阵的显著差别就是行政人员是否为全职。

知识点: 矩阵型组织

25、关于项目阶段、项目生命周期及项目管理过程的描述,不正确的是:()。

- A.项目生命周期与项目管理过程组涵义相同,即同一事物的两个说法

- B.做出变更和纠正错误的成本,随着项目越来越接近完成而显著增高

- C.成本与人力投入在项目开始时较低,在执行期间达到最高,在项目快要结束时间快速回落

- D.在螺旋模型中,每个周期一般划分为制定计划、风险分析、实施工程和客户评估四个阶段

参考答案:A

解析:高级教程144页。 不应把通用生命周期与项目管理过程组相混淆,因为过程组中的过程所包含的活动,可以在每个项目阶段执行和重复执行,也可以在整体项目层面执行和重复执行项目生命周期独立于项目所生产(或改进)的产品的生命周期。 但项目应该考虑该产品当前所处的产品生命周期阶段。

知识点: 信息系统生命周期 项目生命周期 项目生命周期及其特征

26、关于项目管理计划的描述,不正确的是:()。

- A.头脑风暴、冲突处理和会议管理可帮助项目管理计划的制定

- B.项目章程由项目经理签字,是编制项目管理计划的依据之一

- C.项目经理不能理想化期望项目管理计划一步到位

- D.组织的过程测量数据库也可以是项目管理计划制定的依据

参考答案:B

解析:高级教程189页。 项目章程是正式批准项目的文件,要授权项目经理在项目活动中动用组织的资源。项目章程是由项目实施组织外部签发的(不是由项目经理签字)。

知识点: 项目章程-文件计划

27、在项目管理中,根据可能的项目或环境变量的变化,以及他们与其他变量之间的关系,采用()来预测潜在的后果。

- A.会议

- B.项目管理信息系统

- C.分析技术

- D.专家判断

参考答案:C

解析:高级教程211页。分析技术 在项目管理中,根据可能的项目或环境变量的变化,以及它们与其他变量之间的关系,采用分析技术来预测潜在的后果。 例如,可用于项目的分析技术包括:回归分析;分组方法;因果分析;根本原因分析:预测方法(如时间序列、情景构建、模拟等)失效模式与影响分析;故障树分析;储备分析;趋势分析;挣值管理;差异分析。

知识点: 分析技术-工具技术

28、属于整体变更控制成果的是()。①变更请求②项目管理计划更新③工作绩效信息④工作绩效报告⑤变更日志⑥项目文件更新

- A.①②⑤

- B.④⑤⑥

- C.②③⑥

- D.②⑤⑥

参考答案:D

解析:实施整体变更控制的输出(批准的变更请求、变更日志、项目管理计划更新、项目文件更新)

知识点: 实施整体变更控制-输出

29、范围管理计划中不包含()。

- A.确定WBS满足项目和职能要求

- B.确定所有的工作职责需分配到个人或组织单元

- C.确定如何处理项目范围说明书的变更

- D.确定并正式验收可交付成果的正确性

参考答案:B

解析:高级教程223页。 范围管理计划对将用于下列工作的管理过程做出规定: 如何制订项目范围说明书。 如何根据范围说明书创建WBS。 如何维护和批准WBS。 如何确认和正式验收已完成的项目可交付成果。 如何处理项目范围说明书的变更,该工作与实施整体变更控制过程直接相联。 而“所有的工作职责需分配到个人或组织单元”属于《WBS编制指南》的内容。

知识点: 范围管理计划-文件计划

30、关于收集需求的描述,不正确的是:()。

- A.德尔菲技术通过组织专家讨论,并投票来排列最有用创意

- B.QFD对质量需求分为基本需求、期望需求和意外需求

- C.概括性的需求说明文件不能作为基准

- D.如不能将设计元素或测试案例回溯到需求文件,就可能出现镀金行为

参考答案:A

解析:德尔菲技术是一种组织专家就某主题达成一致意见的一种信息收集技术。并非投票来排列最有用创意。

知识点: 群体决策技术-德尔菲技术

31、在确认范围过程中,()主要关注项目范围对项目进度、资金和资源的影响,这些因素是否超过了组织承受范围,是否在投入产出上具有合理性。

- A.客户

- B.管理层

- C.项目经理

- D.项目团队成员

参考答案:B

解析:高级教程245页。范围确认 确认范围主要是项目干系人对项目的范围进行确认和接受的工作,每个人对项目范围所关注的方面是不同的: (1)管理层所关注的项目范围,是指范围对项目的进度、资金和资源的影响,这些因素是否超过了组织承受范围,是否在投入产出上具有合理性。 (2)客户主要关心的是产品的范围,关心项目的可交付成果是否足够完成产品或服务。 (3)项目管理人员主要关注可交付成果是否足够和必须完成,时间、资金和资源是否足够,主要的潜在风险和预备解决的方法。 (4)项目团队成员主要关心项目范围中自己参与和负责的元素,通过定义范围中的时间检查自己的工作时间是否足够,自己在项目范围中是否有多项工作,而这些工作又有冲突的地方。

知识点: 确认范围-管理过程

32、某个程序的两个模块,模块A实现设备的运行功能,模块B实现设备运行过程中实时监控设备状态数据的功能。则项目计划网络图中,模块A和模块B的依赖关系可表示为()型。

- A.F-S

- B.F-F

- C.S-S

- D.S-F

参考答案:D

解析:结束→开始的关系(FS型):先行活动必须结束,然后后续活动才能开始 结束→结束的关系(FF型):先行活动结束后,后续活动才能结束 开始→开始的关系(SS型):先行活动开始后,后续活动才能开始 开始→结束的关系(SF型):先行活动开始后,后续活动才能结束

知识点: 单代号网络图

33、下图表示某项目各个活动关系及乐观、最可能、悲观完成时间,假设各活动的三种完成时间服从β分布,按照三点估算法该项目标准差为3.2天,则项目在()完成的概率为95%。

- A.42.6天到55.4天

- B.45.8天到52.2天

- C.61.4天到74.6天

- D.64.7天到71.3天

参考答案:A

解析:高级教程281页。计划评审技术 此题考查三点估算、网络图和正态,正态分布属于特殊的贝塔分布。 期望工期=(最乐观时间+4X最可能时间+最悲观时间)/6 计算出个活动的期望工期E Ea=12,Eb=19,Ec=7,Ed=12.8,Ee=6,Ef=12。 画出活动网络图并找出项目关键路径, 关键路径:ABEF 项目总工期:12+19+6+12=49天 标准差为3.2天 工期在±2α范围内完成的概率为95%,即: (49-2*3.2,49+2*3.2) (42.6,55.4)

知识点: 三点估算-工具技术 活动网络图

34、下图是某项目的进度网络图,则在保障不会影响项目总工期的情况下,活动E最多能拖延()天。

- A.0

- B.1

- C.2

- D.3

参考答案:A

解析:关键路径为:ADEH,活动E在关键路径上,其总时差和自由时差都是0。

知识点: 活动网络图

35、某项目估算,最乐观成本105万,利用三点估算法,按三角分布计算出的值为94万元,按β分布计算出的值为94.5万元,则最悲观成本为()万元。

- A.80

- B.81

- C.82

- D.83

参考答案:C

解析:高级教程304页。三点估算 这是一个小型计算题,要引起考生注意。 假设:最可能成本Cm,最乐观成本Co,最悲观成本Cp。 依题意,可有:Co=105 三角分布 Ce=(Co+Cm+Cp)/3=(105+Cm+Cp)/3=94 β分布 Ce=(Co+4Cm+Cp)/6=(105+4Cm+Cp)/6=94.5 解方程组,得出:Cp=82

知识点: 三点估算-工具技术

36、某项目按工作量平均分配到10个月完成,每月成本相同,项目管理储备15万元。在项目进行到第3个月末时,项目实际花费为BAC的30%,完成总工作量的20%,如果不加以纠偏,根据当前进度,项目完工估算为120万元,则项目总预算为()万元。

- A.80

- B.85

- C.90

- D.95

参考答案:D

解析:据题干可知,管理储备为15万元,AC=0.3BAC,EV= 0.2BAC,EV=120万元 如果不加以纠偏,属于典型情况,所以 EAC=BAC/CPI=120万元 , 得出 BAC=120*CPI=120*(EV/AC)=120*(0.2BAC/0.3BAC)=120*(2/3)=80 所以,项目总预算=BAC+管理储备=80万元+15万元=95万元 在成本基准之上增加管理储备,得到项目预算。

知识点: 挣值管理-工具技术 管理储备 制定预算-输出

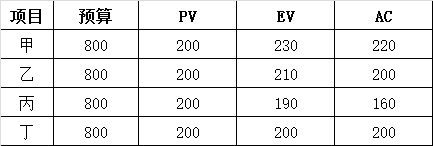

37、四个项目甲、乙、丙、丁的工期均是四年,在第一年来时,各项目进度数据如表所示,则最有可能在按时完工的同时并能更好控制成本的项目是()。

- A.甲

- B.乙

- C.丙

- D.丁

参考答案:A

解析:甲:SPI=1.15 CPI=1.045 乙:SPI=1.05 CPI=1.05 丙:SPI=0.95 CPI=1.19 丁:SPI=1 CPI=1 (1)进度绩效指数SPI大于1,说明已完成的工作量超过计划,因此甲最有可能按时完工; (2)CPI大于1,说明到目前位置成本有结余,甲和乙CPI均大于1,且数值相当,从控制成本角度不相上下。 综上:甲在按时完工和控制成本上更有优势。

知识点: 挣值管理-工具技术

38、规划质量管理的目的是()。

- A.准备对策,确保符合质量要求

- B.建立对未来输出在完工时满足特定需求和期望的信心

- C.评估绩效

- D.确保项目满足承诺的需求

参考答案:A

解析:规划质量管理是识别项目及其可交付成果的质量要求和/或标准,并书面描述项目将如何证明符合质量要求的过程。

知识点: 规划质量管理-管理过程

39、实施质量保证的主要作用是()。

- A.明确项目的质量意识和质量追求

- B.把质量目标分解落实到各部门及项目全体成员

- C.促进质量过程改进

- D.识别过程低效或产品质量低劣的原因

参考答案:C

解析:实施质量保证是审计质量要求和质量控制测量结果,确保采用合理的质量标准和操作性定义的过程。本过程的主要作用是,促进质量过程改进。

知识点: 实施质量保证-管理过程

40、关于质量控制的描述, 不正确的是()。

- A.该过程所产生的数据为质量保证过程所用

- B.工作绩效数据是该过程的输入

- C.质量控制是审计质量要求

- D.确认的变更是该过程的输出

参考答案:C

解析:控制质量是监督并记录质量活动执行结果,以便评估绩效,并推荐必要的变更的过程。本过程的主要作用包括:(1)识别过程低效或产品质量低劣的原因,建议并/或采取相应措施消除这些原因;(2)确认项目的可交付成果及工作满足主要干系人的既定需求,足以进行最终验收。

知识点: 控制质量-管理过程

41、工程师小王作为项目干系人之一, 主动去访问项目相关的知识库,这种沟通属于()。

- A.交互式沟通

- B.拉式沟通

- C.推式沟通

- D.集中式沟通

参考答案:B

解析: 交互式沟通。在两方或多方之间进行多向信息交换。这是确保全体参与者对特定话题达成共识的最有效的方法,包括会议、电话、即时通信、视频会议等。 推式沟通。把信息发送给需要接收这些信息的特定接收方。这种方法可以确保信息的发送,但不能确保信息送达受众或被目标受众理解。推式沟通包括信件、备忘录、报告、电子邮件、传真、语音邮件、日志、新闻稿等。 拉式沟通。用于信息量很大或受众很多的情况。要求接收者自主自行地访问信息内容。这种方法包括企业内网、电子在线课程、经验教训数据库、知识库等。

知识点: 沟通方法-工具技术

42、()的目的是随时确保所有沟通参与者之间的信息流动的最优化。

- A.规划沟通管理

- B.管理沟通

- C.控制沟通

- D.改进沟通

参考答案:C

解析:控制沟通是在整个项目生命周期中对沟通进行监督和控制的过程,以确保满足项目干系人对信息的需求。本过程的主要作用是,随时确保所有沟通参与者之间的信息流动的最优化。

知识点: 控制沟通-管理过程

43、干系人管理的活动按时间顺序排列正确的是()。①管理干系人期望,确保目标实现②查看项目章程和采购文件③识别干系人及其相关信息④制定干系人管理计划

- A.②③④①

- B.②④①③

- C.③④②①

- D.③①②④

参考答案:A

解析:项目干系人管理包括用于开展下列工作的各个过程:识别能影响项目或受项目影响的全部人员、群体或组织,分析干系人对项目的期望和影响,制定合适的管理策略来有效调动干系人参与项目决策和执行。

知识点: 项目干系人管理过程

44、根据干系人分类模型,“高利益-低权利”的干系人对项目最不可能的一种态度是()。

- A.支持

- B.中立

- C.抵制

- D.领导

参考答案:D

解析:权利/利益方格:权利是指干系人的职权大小;利益是指对项目结果的关注程度; 权力高利益高的人,重点管理 权力高利益低的人,令其满意 权力低利益高的人,随时告知 权力低利益低的人,监督

知识点: 干系人分析-工具技术

45、关于风险和风险管理的描述,不正确的是()。

- A.项目投入越多,愿意冒的风险就越小

- B.具有不确定性的事件是风险

- C.投机风险在一定条件下可以转化为纯粹风险

- D.项目风险管理的目标在于增加积极事件的概率和影响

参考答案:B

解析:高级教程387。风险的定义 当事件、活动或项目有损失或收益与之相联系,涉及到某种或然性或不确定性和涉及到某种选择时,才称为有风险。以上三条,每一个都是风险定义的必要条件,不是充分条件。具有不确定性的事件不一定是风险。

知识点: 项目风险事件及项目风险特点

46、项目经理在风险识别时,需要分析政策、气候、运输条件等因素与活动所需原材料成本之间的关系,此时需采用的决策工具是()。

- A.因果图

- B.石川图

- C.系统或过程流程图

- D.影响图

参考答案:C

解析:系统或过程流程图。显示系统各要素之间的相互联系及因果传导机制。

知识点: 图解技术-工具技术

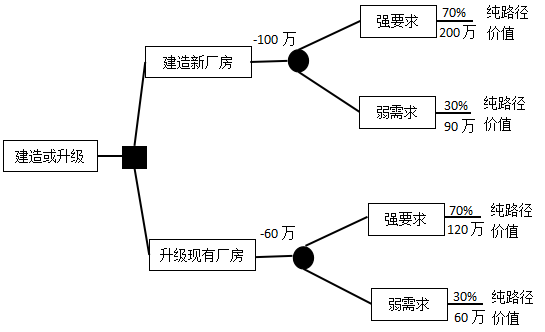

47、某厂房建造或者升级的两种方案的决策树分析如下图所示,由图可知:组织宜选择()的方案,因为该方案的EMV为()万元。

- A.升级现有厂房 42

- B.建造新厂房 67

- C.升级现有厂房 60

- D.建造新厂房 100

参考答案:B

解析:高级教程409。决策树分析、EMV(期望货币值) 预期货币价值分析(EMV)是一个统计概念,用以计算在将来某种情况发生或不发生情况下的平均结果(即不确定状态下的分析)。机会的预期货币价值一般表示为正数,而风险的预期货币价值一般表示为负数。 建设新厂房 EMV=(200-100)×70%+(90-100)×30%=67 升级现有厂房 EMV=(120-60)×70%+(60-60)×30%=42 根据上述计算结果,选择建造新厂房的方案比较合适。

知识点: 决策树分析

48、近期,国家多个部委发布相关文件,其中“督促平台及第三方合作单位为建立劳动关系的外卖送餐员参加社会保险,支持其他外卖送餐员参加社会保险”。本条信息按照马斯洛的需求层次理论,属于()的需求。

- A.生理

- B.安全

- C.社会交往

- D.受尊重

参考答案:B

解析:马斯洛的需求层次理论: (1)生理需求:对衣食住行等需求都是生理需求,这类需求的级别最低,人们在转向较高层次的需求之前,总是尽力满足这类需求。常见的激励措施:员工宿舍、工作餐、工作服、班车、工资、补贴、奖金等。 (2)安全需求:包括对人身安全、生活稳定、不致失业以及免遭痛苦、威胁或疾病等的需求。和生理需求一样,在安全需求没有得到满足之前,人们一般不追求更高层的需求。常见的激励措施:养老保险、医疗保障、长期劳动合同、意外保险、失业保险等。 (3)社会交往需求:包括对友谊、爱情以及隶属关系的需求。当生理需求和安全需求得到满足后,社交需求就会突出出来,进而产生激励作用。这些需求如果得不到满足,就会影响员工的精神,导致高缺勤率、低生产率、对工作不满及情绪低落。常见的激励措施:定期员工活动、聚会、比赛、俱乐部等。 (4)受尊重需求:自尊心和荣誉感。荣誉来自别人,自尊来自自己。常见的激励措施:荣誉性的奖励,形象、地位的提升,颁发奖章,作为导师培训别人等。 (5)自我实现需求:实现自己的潜力,发挥个人能力到最大程度,使自己越来越成为自己所期望的人物。达到自我实现境界的人,必须干与其能力相称的工作,这样才会使他们感到最大的快乐。常见的激励措施:给他更多的空间让他负责、让他成为智囊团、参与决策、参与公司的管理会议等。

知识点: 马斯洛需要层次理论

49、团队成员的离职率降低,是()过程的输出。

- A.规划人力资源管理

- B.组建项目团队

- C.建设项目团队

- D.管理项目团队

参考答案:C

解析:评价团队有效性的指标可包括: 个人技能的改进,从而使成员更有效地完成工作任务; 团队能力的改进,从而使团队更好地开展工作; 团队成员离职率的降低; 团队凝聚力的加强,从而使团队成员公开分享信息和经验,并互相帮助,来提高项目绩效。

知识点: 建设项目团队-输出 团队绩效评价-文件计划

50. 50、()不是管理项目团队过程的输出。

- A.冲突管理

- B.人员配备的变化

- C.团队角色描述的更新

- D.组织的标准流程

参考答案:A

解析:管理项目团队的输出(变更请求、项目管理计划更新、项目文件更新、事业环境因素更新、组织过程资产更新)

知识点: 管理项目团队-输出

51、A,B两个开发人员对信息系统的同一软件部件的两个bug(位于同一代码段)进行修改,当B欲把计划修改的代码段从()检出时,显示锁定,基于配置库的变更控制,可知此时该代码段正在工程师A的()中进行修改。

- A.开发库 受控库

- B.受控库 开发库

- C.受控库 产品库

- D.产品库 开发库

参考答案:B

解析:高级教程477。基于配置库的变更控制 基于配置库的变更控制如下: (1)将待升级的基线(假设版本号为V2.1)从产品库中取出,放入受控库。 (2)程序员将欲修改的代码段从受控库中检出(cheek out),放入自己的开发库中进行修改。代码被Check out后即被“锁定”,以保证同一段代码只能同时被一个程序员修改,如果甲正对其修改,乙就无法Check out。 (3)程序员将开发库中修改好的代码段检入(Check in)受控库。Cheek in后,代码的“锁定”被解除,其他程序员可以Check out该段代码了。 (4)软件产品的升级修改工作全部完成后,将受控库中的新基线存入产品库中(软件产品的版本号更新为V2.2,旧的V2.1版并不删除,继续在产品库中保存)。

知识点: 配置库

52、项目变更按照变更性质划分为重大变更、重要变更和一般变更,通过不同的()来实现。

- A.变更处理流程

- B.变更内容

- C.审批权限控制

- D.变更原因处理

参考答案:C

解析:高级教程P508。项目变更的分类 根据变更性质可分为:重大变更、重要变更和一般变更。通过不同审批权限控制。 根据变更的迫切性可分为:紧急变更、非紧急变更。通过不同变更处理流程进行。

53、变更管理组织机构的工作程序按时间先后顺序,排列正确的是:()。①变更效果评估 ②项目工程师提出变更申请 ③项目经理审批变更申请 ④发出变更通知并组织实施 ⑤变更申请文档申请流转 ⑥变更方案论证 ⑦项目管理委员会审查 ⑧项目经理和监理单位监控实施

- A.②⑤③④⑥⑧⑦①

- B.②⑤④③⑦①⑥⑧

- C.②③⑤⑦⑥④①⑧

- D.②③⑤⑥⑦④⑧①

参考答案:D

解析:高级教程P509。项目变更的工作程序 1.提出与接受变更申请; 2.对变更的初审; 3.变更方案论证; 4.项目管理委员会审查; 5.发出变更通知并组织实施; 6.变更实施的监控; 7.变更效果的评估; 8.判断发生变更后的项目是否也纳入正常轨道。

知识点: 实施整体变更控制-管理过程

54、关于采购管理过程的描述,不正确的是:()。

- A.当订购物资规格和技术条件复杂时,采用协商选择法比较合适

- B.确定后的采购需求在履行中发生变更,需走变更控制流程

- C.原厂有相关协议的采购,实施采购时不采用询价比价方法

- D.不合格品可以退货或调换,也可以由采购员确定是否降级改做他用

参考答案:D

解析:经进货验证确定为不合格的产品,采购应及时处理:退货;调换;降级改作他用,但降级处理需主管领导批准,并在相关部门备案。

知识点: 采购实施-管理过程

55、在处理索赔的过程,需要以合同为依据,合同解释非常重要。()原则不属于合同解释的原则。

- A.整体解释

- B.适用法律

- C.实时纠偏

- D.公平诚信

参考答案:C

解析:高级教程465页。合同解释的原则 在处理索赔的过程中,需要以合同为依据,但如果合同中的规定比较含糊或者不清楚时,则需要使用一般的合同解释原则来进行解释,主要有主导语言原则、适用法律原则、整体解释原则和公平诚信原则。

知识点: 索赔管理-工具技术

56、知识管理的工具通常分为()三大类。

- A.知识生成工具、知识分析工具、知识传播工具

- B.知识采集工具、知识合成工具、知识转移工具

- C.知识生成工具、知识编码工具、知识转移工具

- D.知识采集工具、知识分类工具、知识传播工具

参考答案:C

解析:高级教程491页。知识管理的工具 通常,可以把知识管理工具分为知识生成工具、知识编码工具和知识转移工具三大类。

知识点: 知识管理

57、关于企业战略的描述,不正确的是∶()。

- A. 反应者战略适用于对外部环境缺乏控制,又缺乏内部控制机能的组织

- B.合作型战略组织模式力图在组织内部建立起共同的价值观和行为准则,使每一个员工都参与制订实施组织战略

- C.指挥型战略组织模式适合于业务单一且高度集权式的组织体制

- D.增长型战略组织模式从激励一般管理人员的积极性和主动性角度进行战略制定和实施

参考答案:B

解析:高级教程521页。 文化型战略模式:组织高层是从如何动员全体成员都参与战略实施的角度来考虑战略的制定和执行。

知识点: 战略管理

58、关于BPR流程再造与优化的描述,不正确的是∶()。

- A.BPR是对企业业务流程的再设计

- B.BPR实施中应将决策点下放到基层活动中,并建立对过程的控制

- C.基于BPR 的信息系统规划,结合现行职能式管理模式,从业务流程的价值链出发,确定企业当前的信息化目标

- D.新流程会给企业带来较大的机会,选择一个区域或领域的流程成功后,再进行扩大和推广,逐步覆盖到整个流程

参考答案:C

解析:A、BPR 是对企业业务流程进行根本性的在思考和彻底的的再设计。 B、BPR 实施中应将决策点下放到基层活动中,并建立对过程的控制(P549) C、基于BPR 的信息系统规划,要突破(而非结合)以现行的职能式管理模式,从业务流程的价值链出发,确定企业当前的信息化目标(P550) D、新流程会给企业带来较大机会选择一个区域或领域的流程成功后再进行扩大和推广,逐步完善,逐步覆盖到整个流程(P549)

知识点: 流程管理 业务流程重组

59、关于项目集生命周期管理的描述,不正确的是∶()。

- A.项目集与组织战略的一致性评估在项目集的构建时完成

- B.项目集的项目经理一般在项目集的构建时被任命

- C.项目集收益阶段是一个不断迭代的过程

- D.项目集收尾阶段主要是保证项目集按照预定的和受控的过程收尾

参考答案:A

解析:高级教程572页。项目集定义阶段 项目集与组织战略的一致性评估属于项目集定义阶段的内容。 在对项目集与组织战略的一致性评估、项目集干系人争取和项目集治理框架初步构建的基础上,组织决策层就可以对项目集是否启动和执行进行决策。

知识点: 项目集管理

60、()属于“实施项目组合管理过程”的活动。

- A.定义和部署详细的项目组合管理过程

- B.调研组织的内外部环境

- C.根据组织战略目标,确定项目组合管理目标

- D.建立项目组合管理的资源保障

参考答案:A

解析:高级教程P572。项目集定义阶段 项目集与组织战略的一致性评估属于项目集定义阶段的内容。 在对项目集与组织战略的一致性评估、项目集干系人争取和项目集治理框架初步构建的基础上,组织决策层就可以对项目集是否启动和执行进行决策。

知识点: 项目组合管理

61、产品版本更新后,由于工期紧张,测试工程师补测了更新部分的功能,并将测试结果补充到上一版本测试报告中。则该工程师的操作最可能引发的是()。

- A.缺陷风险

- B.测试环境风险

- C.回归测试风险

- D.测试技术风险

参考答案:C

解析:高级教程748页。测试风险 回归测试风险。回归测试一般不运行全部测试用例,可能存在测试不完全。

知识点: 软件测试

62、()活动属于"量化的管理项目"过程。

- A.建立并维护项目的质量与过程性能目标

- B.选择度量项与分析技术

- C.选择子过程与属性

- D.监督所选子过程的性能

参考答案:D

解析:高级教程P811。 量化的管理项目主要工作是使项目得到量化管理。量化管理项目涉及使用统计与其他量化技术执行以下活动: 1、使用统计与其他的量化技术监督所选子过程。 2、确定项目的质量与过程性能目标是否正在得到满足。 3、对所选问题执行根本原因分析以解决不足。

63、信息安全系统工程(ISSE)将信息安全系统工程的实施过程分为工程过程()、保证过程三个基本的部分。

- A.策划过程

- B.风险过程

- C.支持过程

- D.质量过程

参考答案:B

解析:高级教程P626。 ISSE将信息安全系统工程实施过程分解为: 工程过程( Engineering Process) 、风险过程(Risk Process)和保证过程(Assurance Proces)三个基本的部分,它们相互独立,但又有着有机的联系。

知识点: 信息系统安全体系结构

64、目标资源具有一个包含等级的安全标签,访问者拥有包含等级列表的许可,其中定义了可以访问哪个等级的目标,该模型属于()。

- A.DAC

- B.RBAC

- C.ACL

- D.MAC

参考答案:D

解析:高级教程651页。 mac强制访问控制方式,该模型在军事和安全部门中应用较多,目标具有一个包含等级的安全标签(如:不保密、限制、秘密、机密、绝密);访问者拥有包含等级列表的许可,其中定义了可以访问哪个级别的目标:例如允许访问秘密级信息,这时,秘密级、限制级和不保密级的信息是允许访问的,但机密和绝密级信息不允许访问。

知识点: 访问控制

65、安全审计的手段主要包括:()。①识别网络各种违规操作②对信息内容和业务流程进行审计,防止信息非法泄露③响应并阻断网络攻击行为④对系统运行情况进行日常维护

- A.①②③

- B.②③④

- C.①②④

- D.①③④

参考答案:C

解析:高级教程660页。 (1)采用网络监控与入侵防范系统,识别网络各种违规操作与攻击行为,即时响应(如报警)并进行阻断。 (2)对信息内容和业务流程进行审计,可以防止内部机密或敏感信息的非法泄漏和单位资产的流失。

知识点: 信息安全审计系统

66、某项目2016年投资额12万元,2018年开始取得项目的净收益(产品—原料辅料及公用工程)6万元/年,2018-2021年每年还会产生其他成本(包括人员工资、管理成本、制造成本等)1.1万元/年;增值税0.35万元/年、营业税金及附加0.05万元/年。则该项目的静态投资回收期为(66)年,截止到2021年底该项目的投资收益率是(67)。

- A.2、0

- B.2、67

- C.3、25

- D.3、67

参考答案:D

解析:高级教程P193-196 投资回收期和投资收益率的计算公式。 投资回收期 =累计净现金流量开始出现正值的年份数-1+上一年累计净现金流量的绝对值/出现正值年份的净现金流量。静态投资回收期,不考虑折现率、折现因子。 投资收益率=总收益/本金,投资收益率法是一种平均收益率的方法,它是将一个项目整个寿命期的预期现金流平均为年度现金流,再除以期初的投资支出,亦称会计收益率法、资产收益率法。 静态投资回收期=4-1+3/4.5=3.666≈3.67 投资收益率=[(6×4)/6]÷12=4÷12=0.333≈0.33

知识点: 投资收益率 投资回收期

67、某项目2016年投资额12万元,2018年开始取得项目的净收益(产品—原料辅料及公用工程)6万元/年,2018-2021年每年还会产生其他成本(包括人员工资、管理成本、制造成本等)1.1万元/年;增值税0.35万元/年、营业税金及附加0.05万元/年。则该项目的静态投资回收期为(66)年,截止到2021年底该项目的投资收益率是(67)。

- A.0、25

- B.0、33

- C.0、35

- D.0、6

参考答案:A

解析:高级教程P193-196 投资回收期和投资收益率的计算公式。 投资回收期 =累计净现金流量开始出现正值的年份数-1+上一年累计净现金流量的绝对值/出现正值年份的净现金流量。静态投资回收期,不考虑折现率、折现因子。 投资收益率=总收益/本金,投资收益率法是一种平均收益率的方法,它是将一个项目整个寿命期的预期现金流平均为年度现金流,再除以期初的投资支出,亦称会计收益率法、资产收益率法。 静态投资回收期=4-1+3/4.5=3.666≈3.67 投资收益率=[(6×4)/6]÷12=4÷12=0.333≈0.33

知识点: 投资回收期 投资收益率

68、已知某公司生产AB两种产品,其中生产1件A产品需要1个单位的甲资源,3个单位的丙资源;生产1件B产品需要2个单位的乙资源和2个单位的丙资源。已知现有甲乙丙三种资源4个单位、12个单位和18个单位。通过市场预测,可知A产品的单位市场利润为2元,B产品的单位市场利润为5元。该公司获得最大的市场利润应生产A产品(68)件,此时(69)资源仍有剩余。

- A.0

- B.2

- C.4

- D.6

参考答案:B

解析:此题为运筹学题目,运用线性规划来计算,详见信息系统项目管理师教程第3版P875。 设生产A产品X个,B产品Y个。 X≤4 2Y≤12 3X+2Y≤18 求:Max(2X+5Y) 求得x≤4和y≤3一组解和x≤2和y≤6一组解,要求2x+5y的最大值,故当x=2,y=6时利润最大,最大利润为34。当利润最大时,使用的资源只有甲资源有剩余,剩余数量为2。

知识点: 运筹学计算

69、已知某公司生产AB两种产品,其中生产1件A产品需要1个单位的甲资源,3个单位的丙资源;生产1件B产品需要2个单位的乙资源和2个单位的丙资源。已知现有甲乙丙三种资源4个单位、12个单位和18个单位。通过市场预测,可知A产品的单位市场利润为2元,B产品的单位市场利润为5元。该公司获得最大的市场利润应生产A产品(68)件,此时(69)资源仍有剩余。

- A.甲

- B.乙

- C.丙

- D.甲及丙

参考答案:A

解析:此题为运筹学题目,运用线性规划来计算,详见信息系统项目管理师教程第3版P875。 设生产A产品X个,B产品Y个。 X≤4 2Y≤12 3X+2Y≤18 求:Max(2X+5Y) 求得x≤4和y≤3一组解和x≤2和y≤6一组解,要求2x+5y的最大值,故当x=2,y=6时利润最大,最大利润为34。当利润最大时,使用的资源只有甲资源有剩余,剩余数量为2。

知识点: 运筹学计算

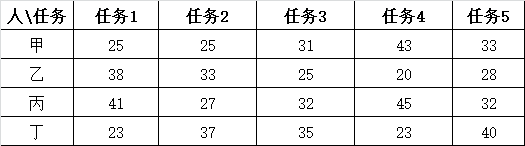

70、分配甲、乙、丙、丁四个人去完成五项任务。每人完成各项任务时间如表所示。由于任务多于人数,故规定其中有一个人可兼完成两项任务,其余三人每人完成一项。为了花费时间最少,()应该完成两项任务。

- A.甲

- B.乙

- C.丙

- D.丁

参考答案:B

解析:此题采用匈牙利法解决资源分配问题。具体步骤如下: 第一步:使每行每列至少有一个元素为“0”,每行数字减去该行最小的数值,比如第一行减去25。 第二步:使每行每列至少有一个元素为“0”,对没有“0”元素的列进行变换,比如第三列需减去5。 第三步:“0”元素所对应的任务就是每个人的最优任务。根据最优任务可以有如下方案: 方案一:甲完成任务1和任务2,丁完成任务4,乙完成任务3,丙完成任务5 。花费时间=50+23+25+32= 130; 方案二:乙完成任务3和任务4,丁完成任务1,甲完成任务2,丙完成任务5。花费时间==45+23+25+32= 125 方案三:丙完成任务2和任务3,甲完成任务1,乙完成任务4,丁完成任务5。花费时间=27+32+25+20+40=144 方案四:丙完成任务2和任务5,甲完成任务1,丁完成任务4,乙完成任务2 。花费时间==59+25+23+33=140 方案五:丙完成任务3和任务5,乙完成任务4,丁完成任务1,甲完成任务2。花费时间==64+23+23+25=135 方案六:丁完成任务1和任务4,甲完成任务2,乙完成任务3,丙完成任务5。花费时间==63+25+25+32=145 综上所述,方案二花费时间最少,故乙完成两项任务,答案选B。

知识点: 运筹学计算

71、()Puts computer resources on the web,and must meet the requirements of super capacity, super concurrency, super speed and super security

- A.Cloud computing

- B.Big data

- C.Blockchain

- D.Internet of things

参考答案:A

解析:()将计算机资源放到web上,必须满足超容量、超并发、超速度和超安全的要求。 A、 云计算 B、 大数据 C、 区块链 D、 物联网 详见信息系统项目管理师教程第3版P59:云计算。云计算(Cloud Computing),是一种基于互联网的计算方式,通过这种方式,在网络上配置为共享的软件资源、计算资源、存储资源和信息资源可以按需求提供给网上终端设备和终端用户。

知识点: 云计算 专业英语

72、()is a decentralized database, ensure that the data will not be tampered with and forged

- A.Artificial intelligence

- B.Blockchain

- C.Sensing technology

- D.Big data

参考答案:B

解析:()是一个去中心化的数据库,确保数据不会被篡改和伪造。 A、人工智能 B:区块链 C、传感技术 D、大数据

知识点: 区块链 专业英语

73、The information securi ty management system preserves the confidentiality, integrity and availability of information by applying a()

- A.technology management process

- B.resource management process

- C.quality management process

- D.risk management process

参考答案:D

解析:信息安全管理系统通过应用()保护信息的机密性、完整性和可用性。 A、 技术管理过程 B、 资源管理过程 C、 质量管理过程 D、 风险管理过程

知识点: 项目风险管理过程 专业英语

74、()The process of determining,documenting, and managing stakeholder needs and requirements to meet Project objectives

- A. Plan Scope Management

- B. Collection Requirements

- C. Validate Scope

- D. Control Scope

参考答案:B

解析:()是确定、记录和管理利益相关者需求和要求以满足项目目标的过程。 A、 计划范围管理 B、 收集要求 C、 验证范围 D、 控制范围 详见信息系统项目管理师教程第3版P225,收集需求(Collect Requirement)是为实现项目目标而确定、记录并管理干系人的需要和需求的过程,其作用是为定义和管理项目范围(包括产品范围)奠定基础。

知识点: 收集需求-管理过程 专业英语

75、()is that it provides guidance and direction on how quality will be managed and verified throughout the project

- A. Plan Quality Management

- B. Manage Quality

- C. Control Quality

- D. Project Charter

参考答案:A

解析:()是指在整个项目中如何管理和验证质量提供指导和方向。

A、 规划质量管理

B、 管理质量

C、 控制质量

D、 项目章程

高级教程317页。规划质量管理 规划质量管理是识别项目及其可交付成果的质量要求和标准,并准备对策确保符合质量要求的过程。本过程的主要作用是为整个项目中如何管理和确认质量提供了指南和方向。

知识点: 规划质量管理-管理过程 专业英语

| 大纲 | 知识点 | 考题号 |

|---|---|---|

| 项目范围管理 | 项目章程-文件计划 | 26 |

| 范围管理计划-文件计划 | 29 | |

| 群体决策技术-德尔菲技术 | 30 | |

| 确认范围-管理过程 | 31 | |

| 收集需求-管理过程 | 74 | |

| 项目变更管理 | 实施整体变更控制-管理过程 | 53 |

| 项目沟通与干系人管理 | 项目章程-文件计划 | 26 |

| 分析技术-工具技术 | 27 | |

| 沟通方法-工具技术 | 41 | |

| 控制沟通-管理过程 | 42 | |

| 项目干系人管理过程 | 43 | |

| 干系人分析-工具技术 | 44 | |

| 项目沟通管理和干系人管理 | 项目章程-文件计划 | 26 |

| 分析技术-工具技术 | 27 | |

| 沟通方法-工具技术 | 41 | |

| 控制沟通-管理过程 | 42 | |

| 项目干系人管理过程 | 43 | |

| 干系人分析-工具技术 | 44 | |

| 项目组合、项目集和组织级项目管理 | 项目集管理 | 59 |

| 项目组合管理 | 60 | |

| 项目采购和合同管理 | 分析技术-工具技术 | 27 |

| 采购实施-管理过程 | 54 | |

| 索赔管理-工具技术 | 55 | |

| 信息系统安全管理 | 信息系统安全属性 | 4,13 |

| 数据加密技术 | 15 | |

| 信息系统安全体系结构 | 63 | |

| 访问控制 | 64 | |

| 信息安全审计系统 | 65 | |

| 项目采购管理 | 分析技术-工具技术 | 27 |

| 采购实施-管理过程 | 54 | |

| 索赔管理-工具技术 | 55 | |

| 战略管理 | 战略管理 | 57 |

| 信息技术知识 | 面向服务的架构 | 2 |

| 大数据 | 7 | |

| 软件架构模式 | 9 | |

| 软件能力成熟度集成模型 | 10 | |

| 软件测试 | 11,61 | |

| 软件体系结构 | 17 | |

| 信息系统规划 | 18 | |

| 云计算 | 71 | |

| 立项管理 | 技术可行性 | 21 |

| 招标投标相关法律 | 22 | |

| 项目人力资源管理 | 马斯洛需要层次理论 | 48 |

| 建设项目团队-输出 | 49 | |

| 团队绩效评价-文件计划 | 49 | |

| 管理项目团队-输出 | 50 | |

| 信息化和信息系统 | 新一代信息技术 | 1,3,5,6,8,16 |

| 面向服务的架构 | 2 | |

| 人工智能 | 6 | |

| 大数据 | 7 | |

| 软件架构模式 | 9 | |

| 软件能力成熟度集成模型 | 10 | |

| 软件测试 | 11,61 | |

| 企业应用集成 | 12 | |

| 软件体系结构 | 17 | |

| 信息系统规划 | 18 | |

| 流程管理 | 58 | |

| 业务流程重组 | 58 | |

| 云计算 | 71 | |

| 区块链 | 72 | |

| 项目成本管理 | 项目章程-文件计划 | 26 |

| 分析技术-工具技术 | 27 | |

| 三点估算-工具技术 | 33,35 | |

| 挣值管理-工具技术 | 36,37 | |

| 管理储备 | 36 | |

| 制定预算-输出 | 36 | |

| 用户业务流程管理 | 流程管理 | 58 |

| 业务流程重组 | 58 | |

| 项目进度管理 | 项目章程-文件计划 | 26 |

| 分析技术-工具技术 | 27 | |

| 单代号网络图 | 32 | |

| 三点估算-工具技术 | 33,35 | |

| 活动网络图 | 33,34 | |

| 管理储备 | 36 | |

| 知识管理 | 知识管理 | 56 |

| 项目合同管理 | 索赔管理-工具技术 | 55 |

| 项目管理一般知识 | Scrum | 23 |

| 矩阵型组织 | 24 | |

| 信息系统生命周期 | 25 | |

| 项目生命周期 | 25 | |

| 项目生命周期及其特征 | 25 | |

| 项目集管理 | 59 | |

| 项目组合管理 | 60 | |

| 项目质量管理 | 规划质量管理-管理过程 | 38,75 |

| 实施质量保证-管理过程 | 39 | |

| 控制质量-管理过程 | 40 | |

| 项目整体管理 | 项目章程-文件计划 | 26 |

| 分析技术-工具技术 | 27 | |

| 实施整体变更控制-输出 | 28 | |

| 实施整体变更控制-管理过程 | 53 | |

| 投资收益率 | 66,67 | |

| 投资回收期 | 66,67 | |

| 信息系统项目管理基础 | Scrum | 23 |

| 矩阵型组织 | 24 | |

| 信息系统生命周期 | 25 | |

| 项目生命周期 | 25 | |

| 项目生命周期及其特征 | 25 | |

| 信息化知识 | 新一代信息技术 | 1,3,5,6,8,16 |

| 人工智能 | 6 | |

| 企业应用集成 | 12 | |

| 知识管理 | 56 | |

| 流程管理 | 58 | |

| 业务流程重组 | 58 | |

| 区块链 | 72 | |

| 专业英语 | 专业英语 | 71,72,73,74,75 |

| 项目风险管理 | 项目章程-文件计划 | 26 |

| 分析技术-工具技术 | 27 | |

| 群体决策技术-德尔菲技术 | 30 | |

| 管理储备 | 36 | |

| 项目风险事件及项目风险特点 | 45 | |

| 图解技术-工具技术 | 46 | |

| 决策树分析 | 47 | |

| 项目风险管理过程 | 73 | |

| 信息安全知识 | 信息系统安全属性 | 4,13 |

| 数据加密技术 | 15 | |

| 信息系统安全体系结构 | 63 | |

| 访问控制 | 64 | |

| 信息安全审计系统 | 65 | |

| 管理科学基础知识 | 运筹学计算 | 68,69,70 |

| 文档与配置管理 | 配置库 | 51 |

| 法律法规和标准规范 | 招标投标相关法律 | 22 |