- 1V字形研发模式中的测试_v字测试流程

- 2项目管理工具git_git管理工具

- 3LVGL移植到ARM开发板(GEC6818)_gec6818移植lvgl

- 4LeetCode 算法:找到字符串中所有字母异位词c++

- 5《IT 领域准新生暑期预习指南:开启未来科技之旅》

- 6在Linux系统yum安装报错Cannot find a valid baseurl for repo解决方案_error: cannot find a valid baseurl for repo: livna

- 7谷粒商城--分布式基础篇(P1~P27)_谷粒商城分布式基础篇课件

- 8在ROS中用opencv订阅摄像头图像并显示_ros2查看订阅到的图片

- 9dockerfile更改docker镜像源(1)_dockerfile指定镜像源

- 10pycorrector训练自己的模型,pycharm如何训练模型_pycharm中基于keras的模型搭建

SQL注入原理、过程、防御方案、RASP概念_sql注入原理、防御 csdn

赞

踩

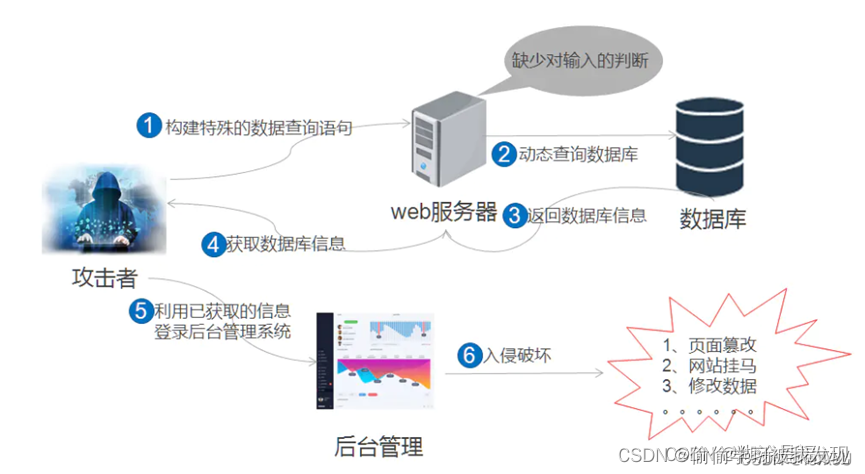

一、sql注入原理

SQL注入即是指web应用程序对用户输入数据的合法性没有判断或过滤不严,攻击者可以在web应用程序中事先定义好的语句上添加额外的SQL语句,在管理员不知情的情况下实现非法操作,以此来实现欺骗数据库服务器执行非授权的任意查询,从而进一步得到相应的数据信息。

通过把SQL命令插入到Web前端的输入,然后请求到了服务器,最后到了DBMS,最终达到欺骗服务器和数据库操作系统,执行了恶意的SQL命令。

具体来说,它是利用现有应用程序,将(恶意的)SQL命令注入到后台数据库引擎执行的能力,它可以通过在Web表单中输入(恶意)SQL语句得到一个存在安全漏洞的网站上的数据库,而不是按照设计者意图去执行SQL语句。

SQL注入是比较常见的网络攻击方式之一,它不是利用操作系统的BUG来实现攻击,而是针对程序员编程时的疏忽,通过SQL语句,篡改原先对数据的操作,实现非法的恶意操作。

二、SQL注入过程

思路:

1.寻找到SQL注入的位置

2.判断服务器类型和后台数据库类型

3.针对不通的服务器和数据库特点进行SQL注入攻击

三、举例说明

例如:

一个正常的查询sql:

String sql = "select * from user_table where username=' "+userName+" ' and password=' "+password+" '";

- 1

恶意插入'or 1 = 1 -- and password='

SELECT * FROM user_table WHERE username= '’or 1 = 1 -- and password='’

- 1

分析SQL语句:

条件后面username=”or 1=1 用户名等于 ” 或1=1 那么这个条件一定会成功;

然后后面加两个-,这意味着注释,它将后面的语句注释,让他们不起作用,这样语句永远都能正确执行,用户轻易骗过系统,获取合法身份。

例如:

恶意插入: '' ;DROP DATABASE (DB Name) --' and password=''

SELECT * FROM user_table where username='' ;DROP DATABASE (DB Name) --' and password=''

- 1

四、防御方案

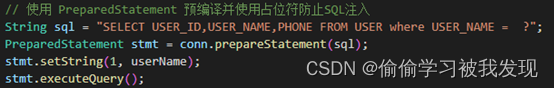

1、是否有拼接SQL,且未使用参数化查询的代码段;可以检查是否有executeQuery、createStatement语句;JDBC应使用PreparedStatement预编译SQL 不要使用Statement编译SQL。

关于JDBC中PreparedStatement和Statement区别

2、检查Mybatis是否使用了不安全的$做参数拼接;

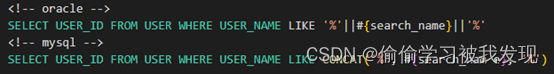

mybatis框架使用#{}方式接收参数,LIKE字段参照:

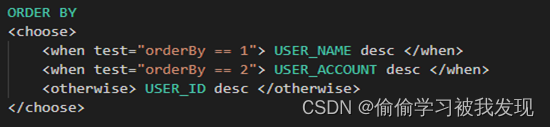

3、检查MyBatis使用$的参数是否做了白名单过滤;

Order by可使用字段名使用白名单方式进行限制:

4.从框架层面检查输入字符串中是否包含敏感的SQL字符。 检查到非法字符后,可以对非法字符进行转义处理或者结束数据库查询并返回告警。

5、业内有RASP防御技术可以有效防御SQL注入漏洞,如果有需要,可以在系统架构设计时引入RASP组件。

关于RASP概念

RASP(Runtime Application Self-Protection),运行时应用自我保护;是一种植入到应用程序内部或其运行时环境的安全技术。它能够控制应用程序的执行流程,并且可以实时检测和阻止漏洞攻击行为。该技术可以用来通过自我保护的措施来阻止相关网络攻击,或在没有人为干预的情况下自动重新配置环境,以此来解决特定网络问题(威胁,故障等)。