- 1软件测试工程师--面试题_uftuif

- 2用Python 开发植物大战僵尸游戏_python中怎么做植物大战僵尸

- 3在MAC系统中使用mysql,出现mysql: command not found的情况_command not found: mysql

- 4【点云论文速读】6D位姿估计

- 5共识问题:区块链如何确认记账权?_区块链候选记账权

- 6python sys os time random模块_pycharm安装sys os time 模块

- 7Git重修系列 ------ Git的使用和常用命令总结

- 8uniapp tabBar角标问题_uniapp再tabbar上添加动态的数字角标

- 915个超实用Python文本处理案例分享,快点码住!_python关于文件经典例子

- 10auditd 用户审计详解

内网安全【1】——域信息收集/应用网络凭证/CS插件/Android/BloodHound

赞

踩

内容大纲:

概念名词:

局域网 (自己家)

工作组 (网吧)

内网域 (公司)

比如一家公司有1000台机器

运维人员去管理1000 不可能每台上去都进行软件的安装 环境的部署 密码的设置等所以就出现内网域的概念 把每台主机都加入域

域内会有 域控 主控制器 管理电脑下发任务 统一管理 方便大量主机的统一管理

0x01

一个具有一定规模的企业,每天都可能面临员工入职和离职,因此网络管理部门经常需要对域成员主机进行格式化消除磁盘的文件,然后重装系统及软件,以提供给新员工使用;因此,为了便于后期交接,大多网络管理员会做好一个系统镜像盘,统一安装所有的电脑,并且在安装的时候设置惯用、甚至统一的密码。

0x02

因此,域中的计算机本地管理员账号,极有可能能够登陆域中较多的计算机,本地管理员的密码在服务器上后期修改的概率,远低于在个人办公电脑上的概率,而域用户权限是较低的,是无法在域成员主机上安装软件的,这将会发生下面的一幕:某个域用户需要使用viso软件进行绘图操作,于是联系网络管理员进行安装,网络管理员采用域管理员身份登录了域成员主机,并帮助其安装了viso软件,于是这个有计算机基础的员工,切换身份登录到了本地计算机的管理员,后执行mimikatz,从内存当中抓取了域管理员的密码,便成功的控制了整个域。0x03

因此,域渗透的思路就是:通过域成员主机,定位出域控制器-及域管理员账号,利用域成员主机作为跳板,扩大渗透范围,利用域管理员可以登陆域中任何成员主机的特性,定位出域管理员登陆过的主机工,设法从域成员主机内存中dumc出域管理员密码,进而拿下域控制器、渗透整个内网。

1、当前机器角色判断:

网站服务器

DNS服务器

数据库服务器

邮件服务器

个人电脑——老板、经理、职工、各部门

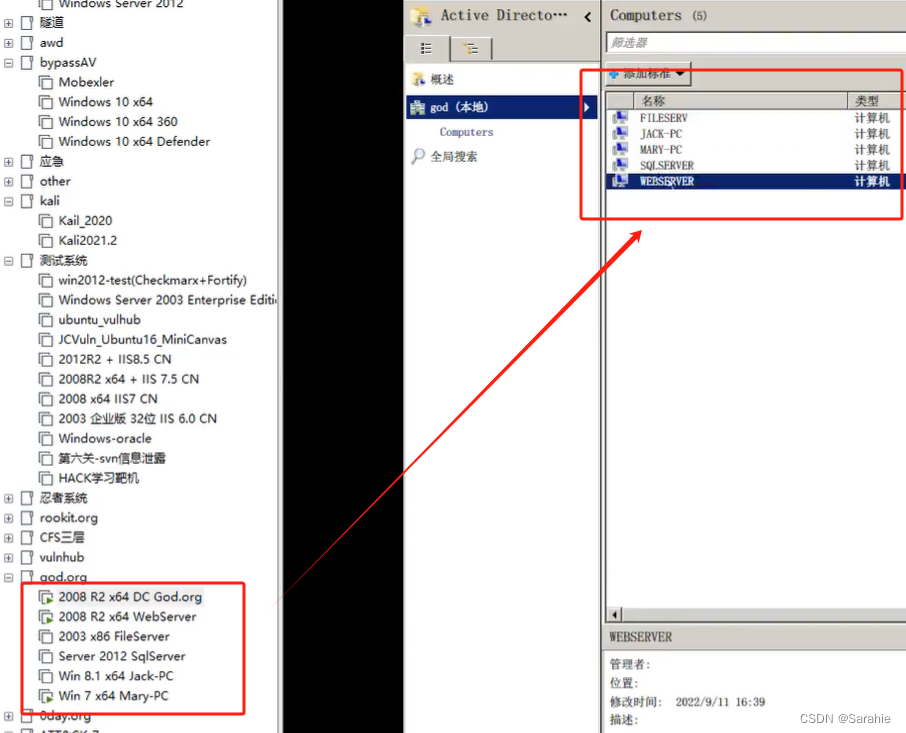

域控(域控主机DC)及域控下面的5台电脑

域成员登录了主机 进行软件的安装 NO 受域控管制

本地用户登录了主机 进行软件的安装 YES 不受域控管制

原因在于只要登录了域成员用户 就会受管制

域内信息收集

#常规信息类收集-应用&服务&权限等

systeminfo 详细信息

netstat -ano 端口列表

route print 路由表

net start 启动服务

tasklist 进程列表

schtasks 计划任务

ipconfig /all 判断存在域

net view /domain 判断存在域

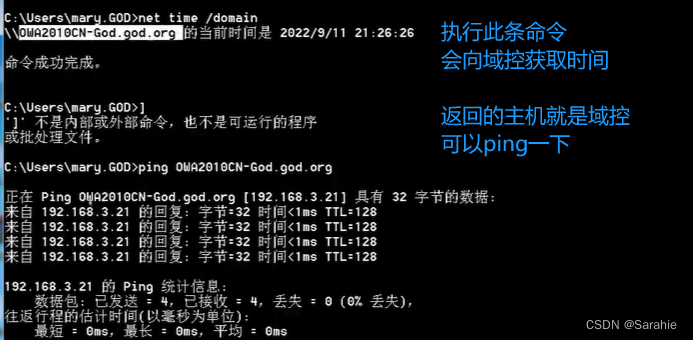

net time /domain 判断主域

netstat -ano 当前网络端口开放

nslookup 域名 追踪来源地址

wmic service list brief 查询本机服务

net config workstation 查询当前登录域及登录用户信息

wmic startup get command,caption 查看已启动的程序信息

#架构信息类收集-网络&用户&域控等

net view /domain 查询域列表

net time /domain 从域控查询时间,若当前用户是域用户会从域控返回当前时间 ,亦用来判断主域,主域一般用做时间服务器

net user /domain 查询域用户(当前域)

net group /domain 查询域工作组

net group "domain computers" /domain 查看加入域的所有计算机名

net group "domain admins" /domain 查询域管理员用户组和域管用户

net group "domain administrators" /domain 查看域管理员

net group "domain controllers" /domain 查看域控

net accounts /domain 查看域密码策略

#关键信息类收集-密码&凭据&口令等

旨在收集各种密文,明文,口令等,为后续横向渗透做好准备

计算机用户HASH,明文获取-mimikatz(win),mimipenguin(linux)

计算机各种协议服务口令获取-LaZagne(all),XenArmor(win),CS插件

https://github.com/gentilkiwi/mimikatz/

https://xenarmor.com/allinone-password-recovery-pro-software/

https://github.com/huntergregal/mimipenguin

https://github.com/Alessandroz/Lazagne/

1.站点源码备份文件、数据库备份文件等

2.各类数据库web管理入口,如PHPMyadmin

3.浏览器保存密码、浏览器cookies

4.其他用户会话、3389和ipcs连接记录、回收站内容

5.Windows 保存的WIFI密码

6.网络内部的各种帐号和密码,如:Email、VPN、FTP、OA等

判断是否在域环境下

是的话就开始信息收集

(1)判断是否为域成员机

(2)定位域控制器IP及管理员账号

返回的IP就是域控主机的IP

查看域管理员账号