- 1链表里的struct_链表的struck结构

- 2Linux 常用操作命令_linux set num

- 3机器学习--集成学习随机森林算法21_随机森林算法二维数据分析

- 4数字原生向新而行 数字金融开放创新与架构转型发展论坛成功举办

- 5git将本地项目上传至Gitee远程仓库(保姆级别)_git上传本地项目到远程仓库

- 6AI Agents之CrewAI智能体开发框架_crewai+ollama实现agent数据分析

- 7SpringBoot集成企业微信群聊机器人消息_spring boot 企业微信 群机器人

- 8Neptune(W800芯片)开发板食用指南-SDK篇_w800芯片使用什么开发

- 9【软件测试面试】要你介绍项目-如何说?完美面试攻略..._测试面试怎么讲项目内容

- 10carboxyl-PEG-Amino 氨基聚乙二醇羧酸 NH2-PEG2000-COOH

如何使用 Kali Linux 进行中间人攻击(附带防御措施)_kali中间人攻击

赞

踩

数据来源

部分数据来源:ChatGPT

一、中间人攻击原理

1. 利用的ARP协议的漏洞

2. ARP协议原理:

1)发送ARP广播请求目标MAC地址

2)目标主机发送ARP单播应答,响应MAC地址

3. ARP攻击原理

攻击人通过发送虚假的ARP应答实现ARP缓存投毒!而受害人没有办法进行身份(真伪)验证

二、开始实验

前提:安装Kali

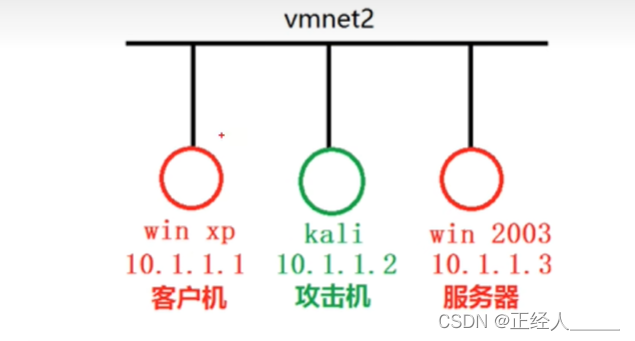

实验拓补图

实验流程:

1、开启虚拟机并配置IP

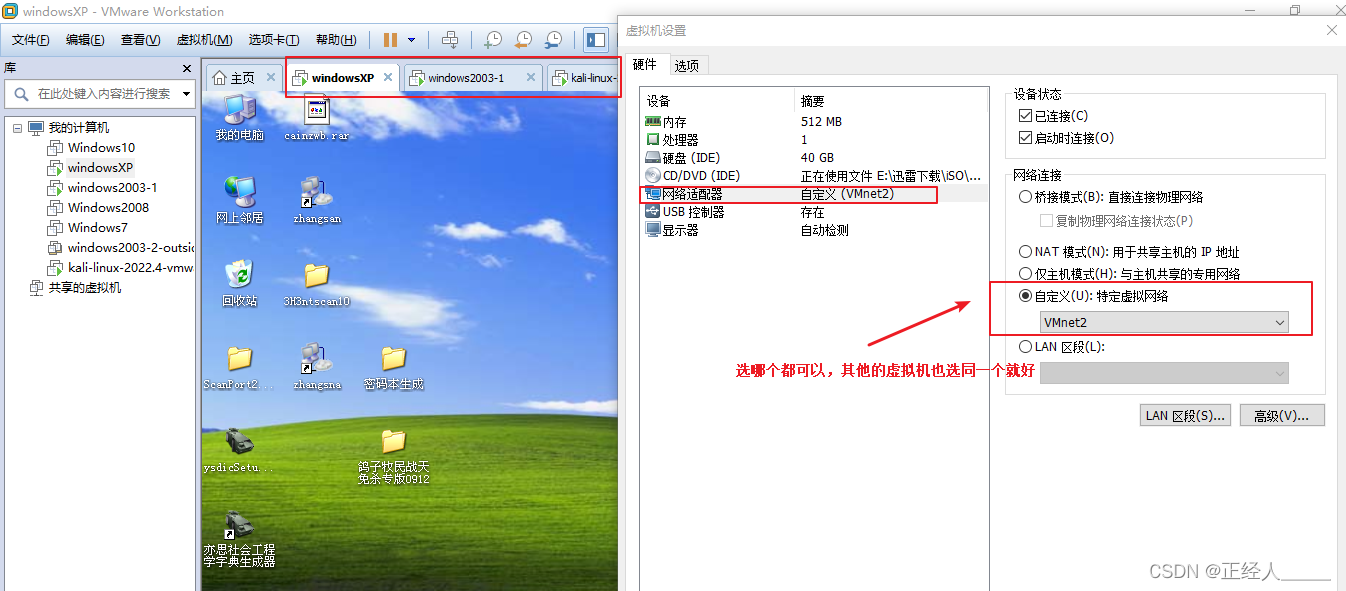

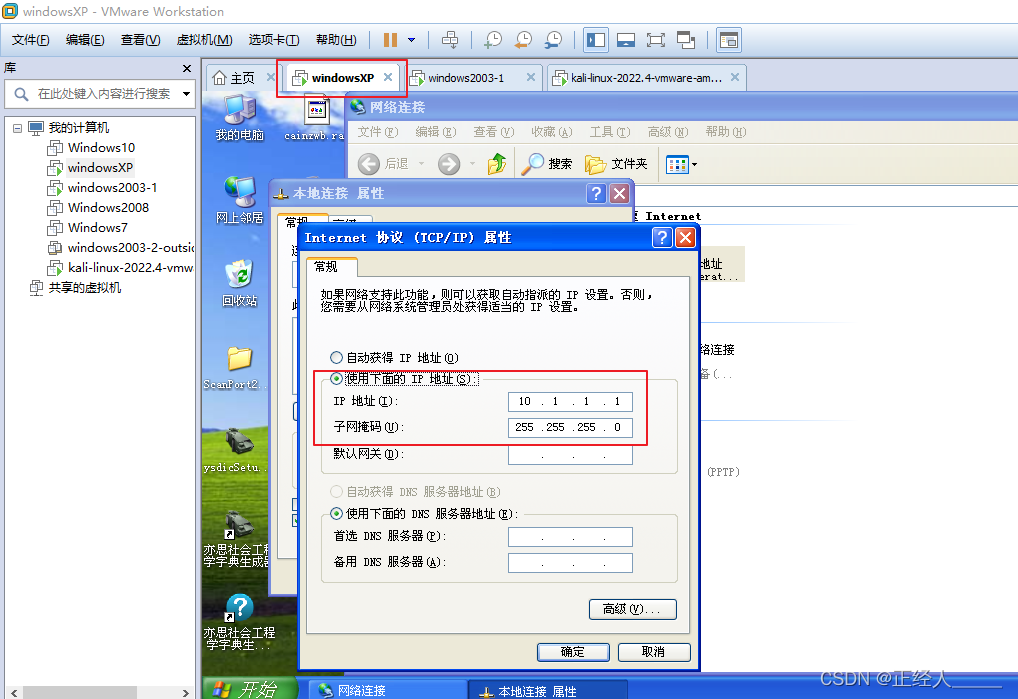

我这里开了一台Kali、一台windowsXP、一台windows2003,并都把虚拟网络桥接到vm2网络内(除了Kali,其他虚拟机开启啥都行,最后让他们处于同一局域网就好)

给虚拟机配IP就按上面的括补图来配置

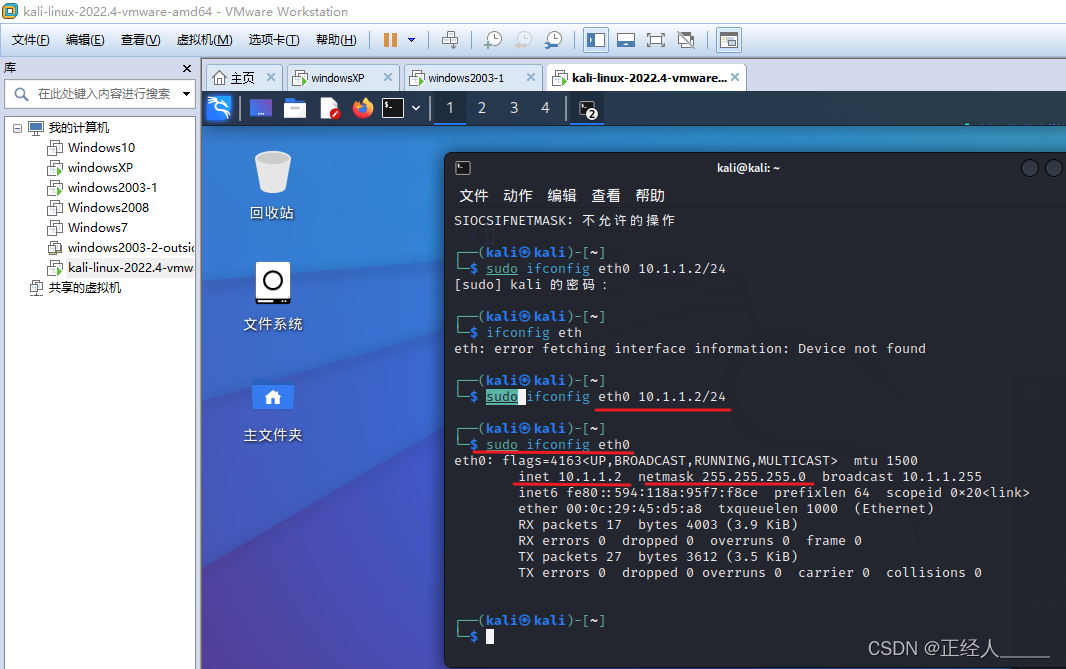

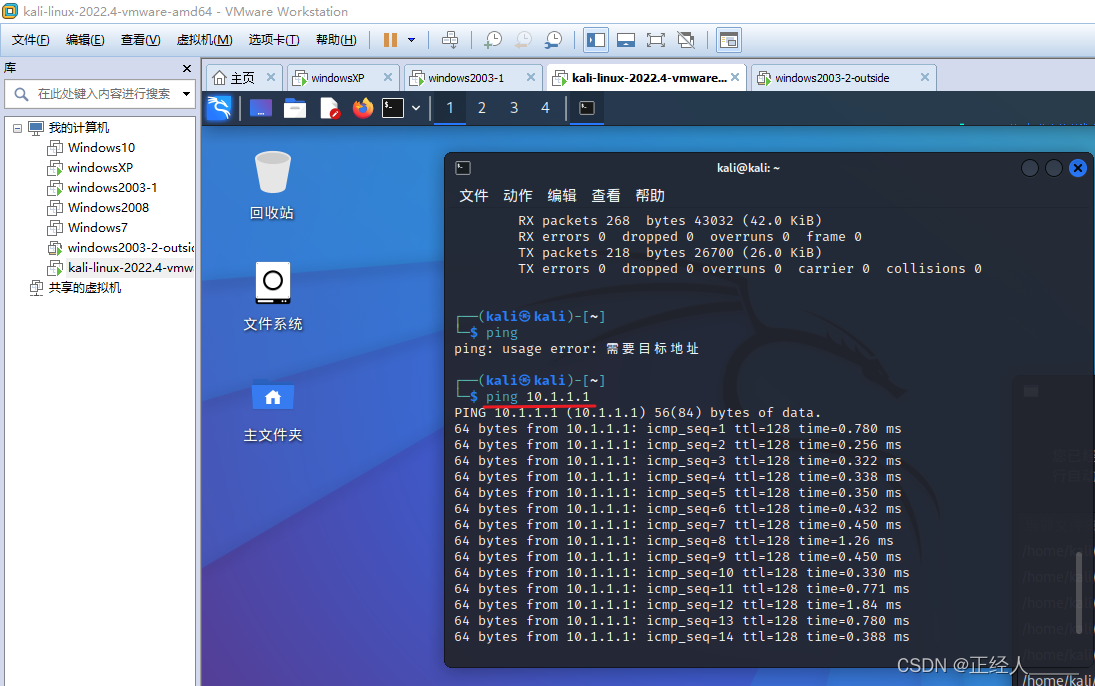

给kali系统配置IP

命令:

ifconfig eth0 10.1.1.2/24 # eth0的“0”是网卡命令,“0”表示第一块网卡,“/24”是表示子网掩码转换成二进制就是24个1,8位为一组= 11111111,11111111,11111111,转换成十进制:255,255,255,写成子网掩码的形式:255.255.255.0。如果没有权限,在命令前面加:sudo 空格

ifconfig eth0 # 查看IP有没有配置成功

然后可以ping一下其他两台PC,测试这些虚拟机能不能互相通信了

ping 目标ip # ctrl + c 停止ping

2、在win2003中搭建WEB服务器及FTP服务器

发布一个简单的网站,最好是可以输入账号密码的(没有的话,网站不发布也行),然后FTP服务器用默认的就好,取消匿名登录,让其他PC登录需要设置账号密码。

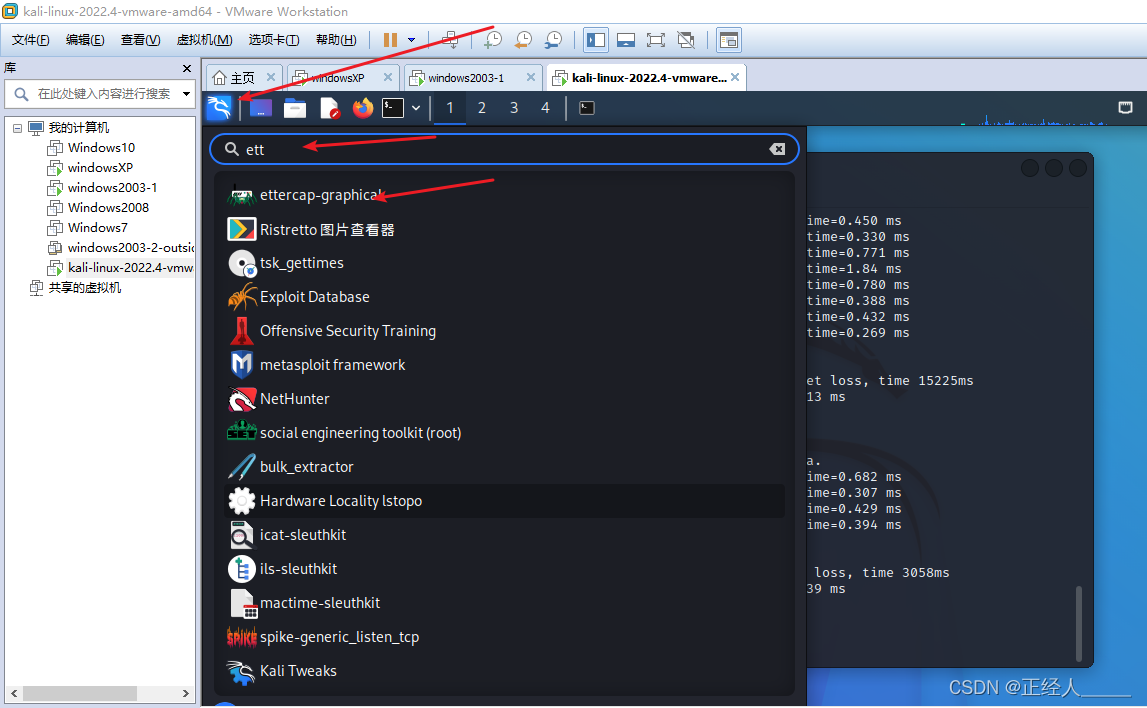

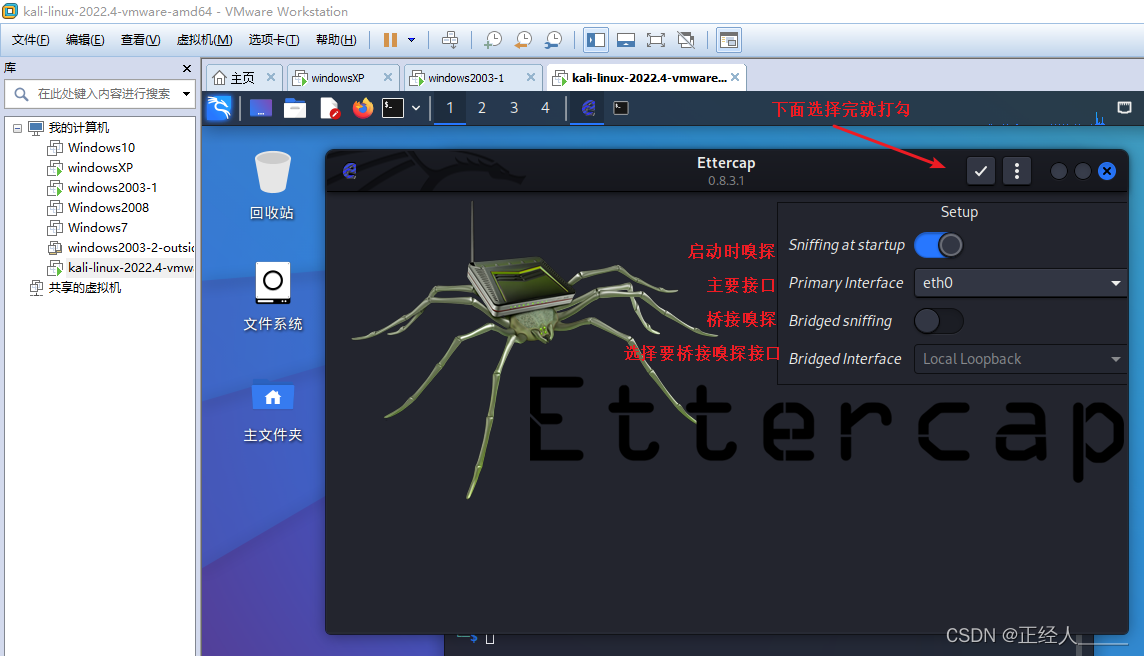

3、开始ARP投毒,使用kali系统自带的软件Ettercap,这个软件可以用来做很多操作,这里就用来做ARP投毒

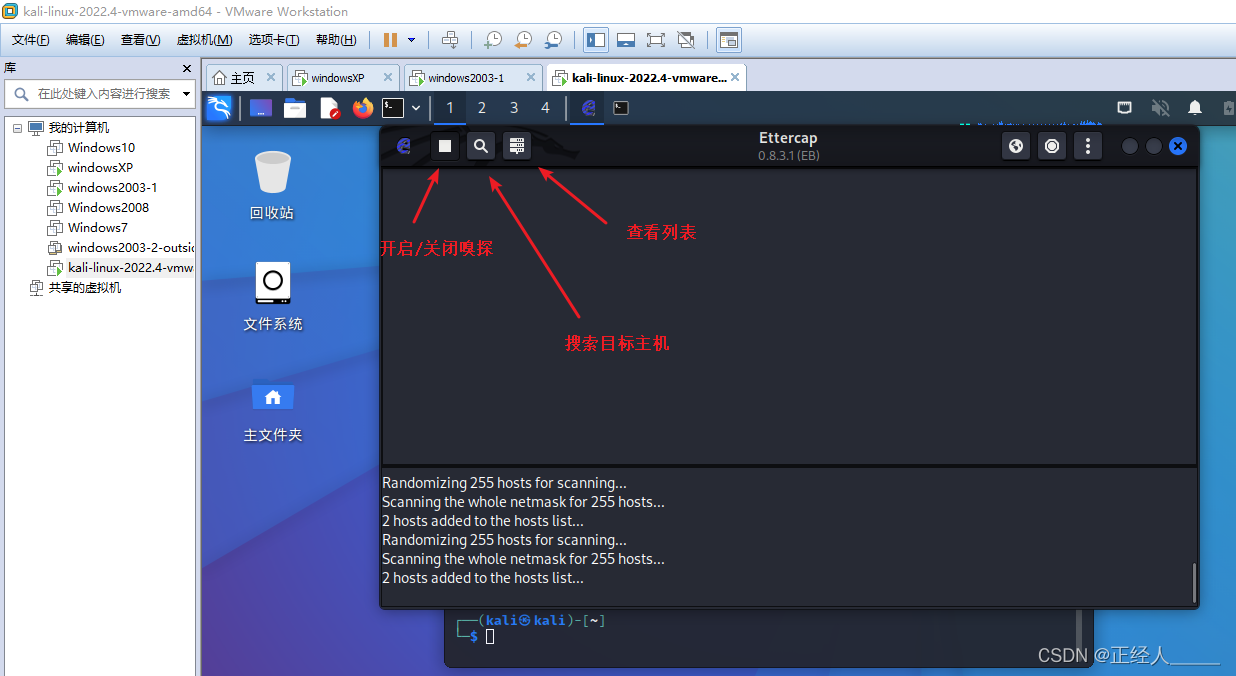

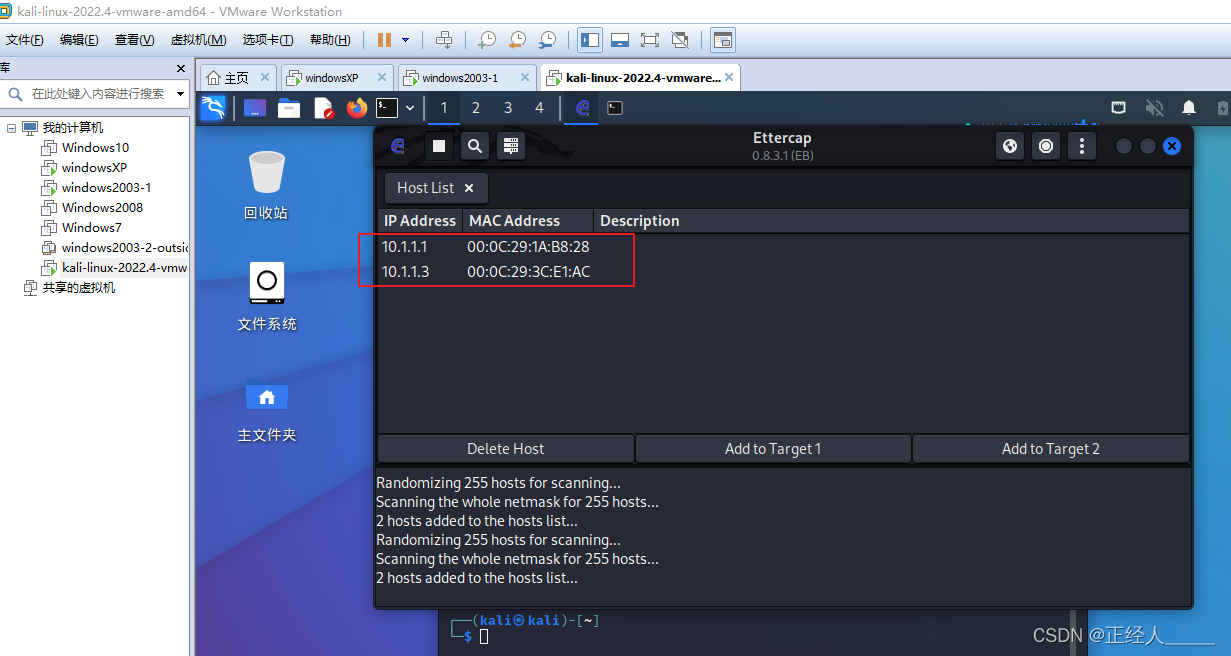

4、搜索主机(跟kali系统同一网段的主机)

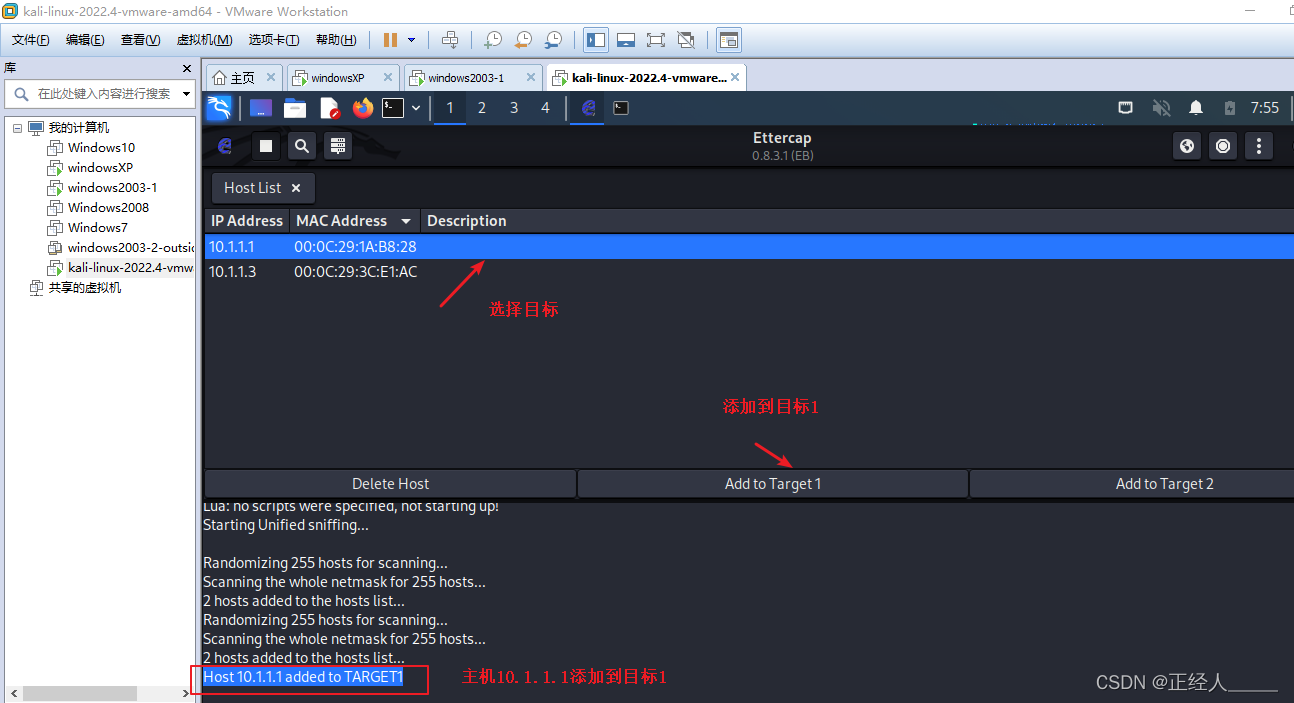

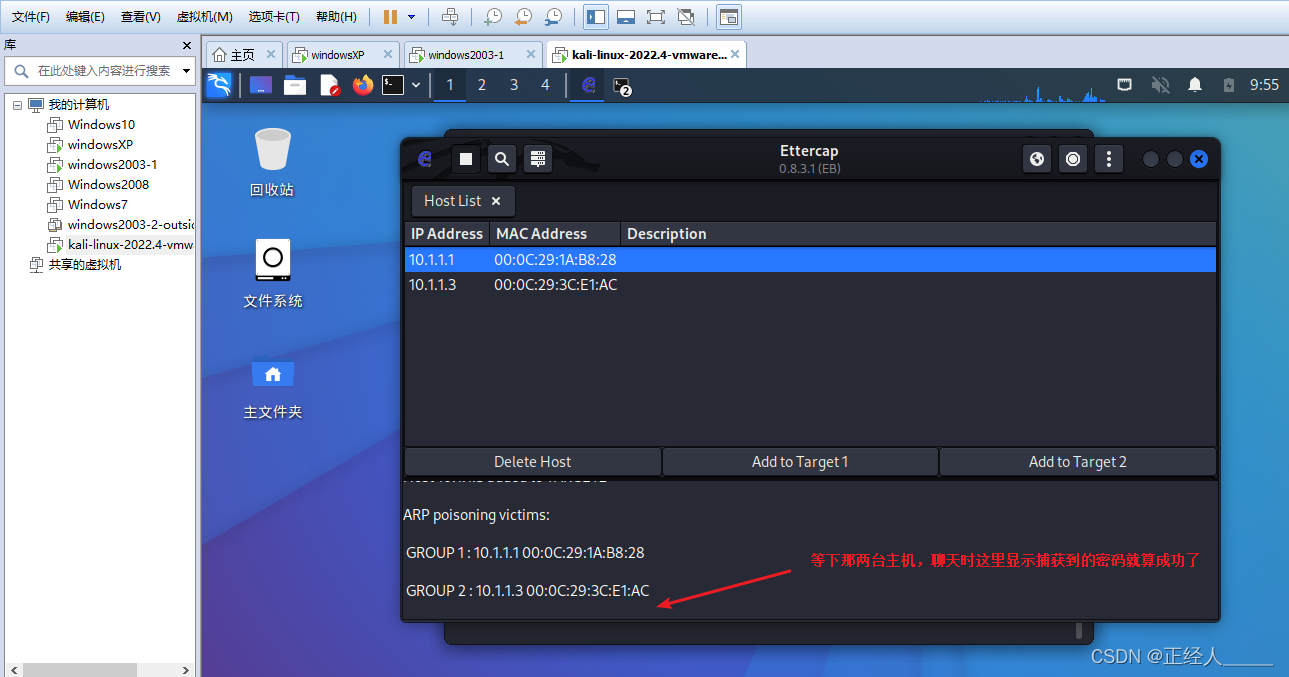

5、添加攻击目标

把另一台主机按照上面的方法添加到目标2

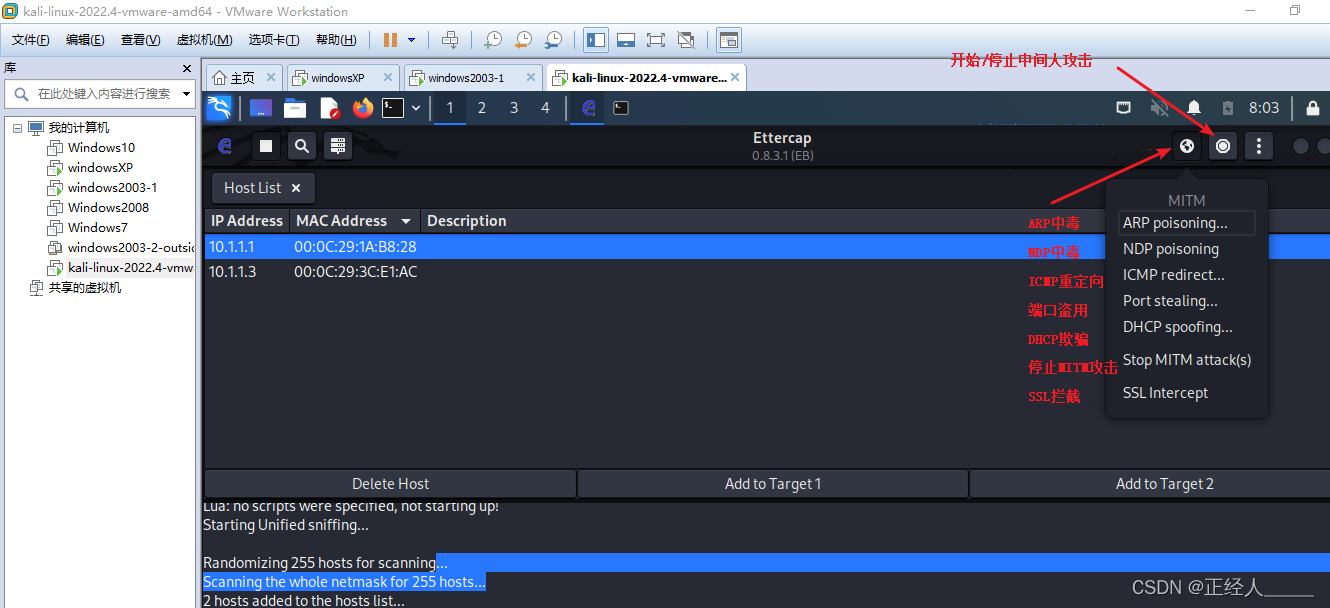

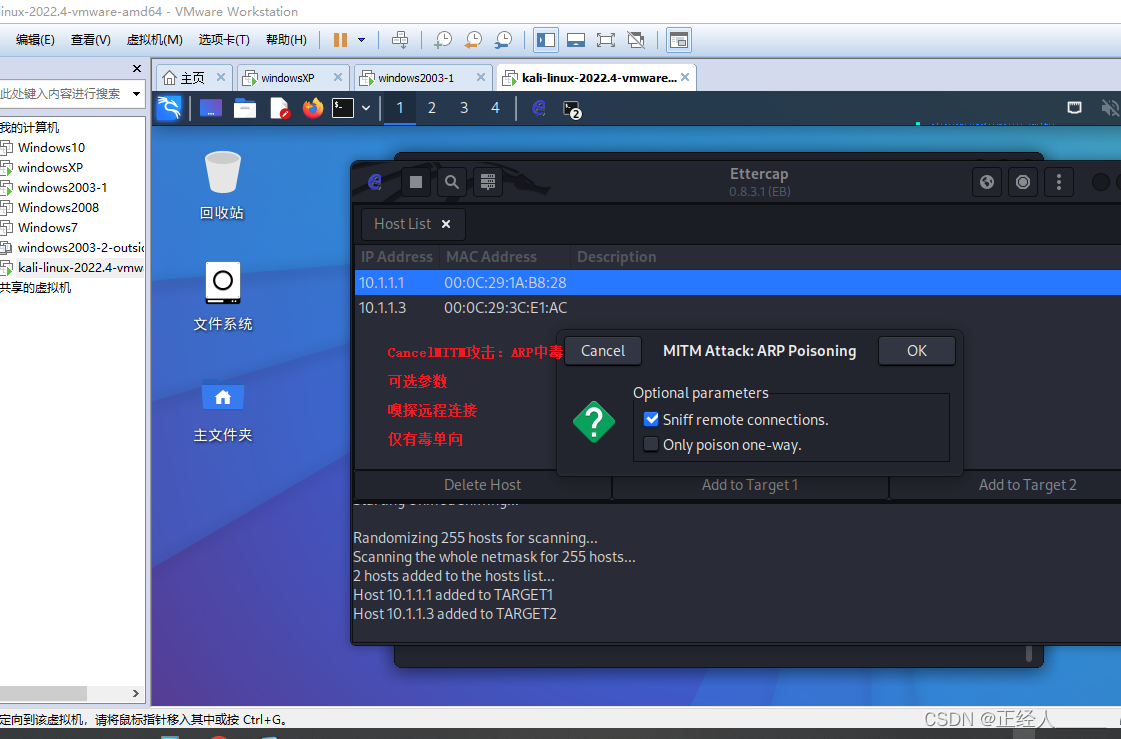

6、选择攻击方式(这里是做arp测试,选arp投毒就好)

选择-嗅探远程连接,获取他俩远程连接用到的密码

7、使用winXP这台主机连接win2003主机的FTP共享服务

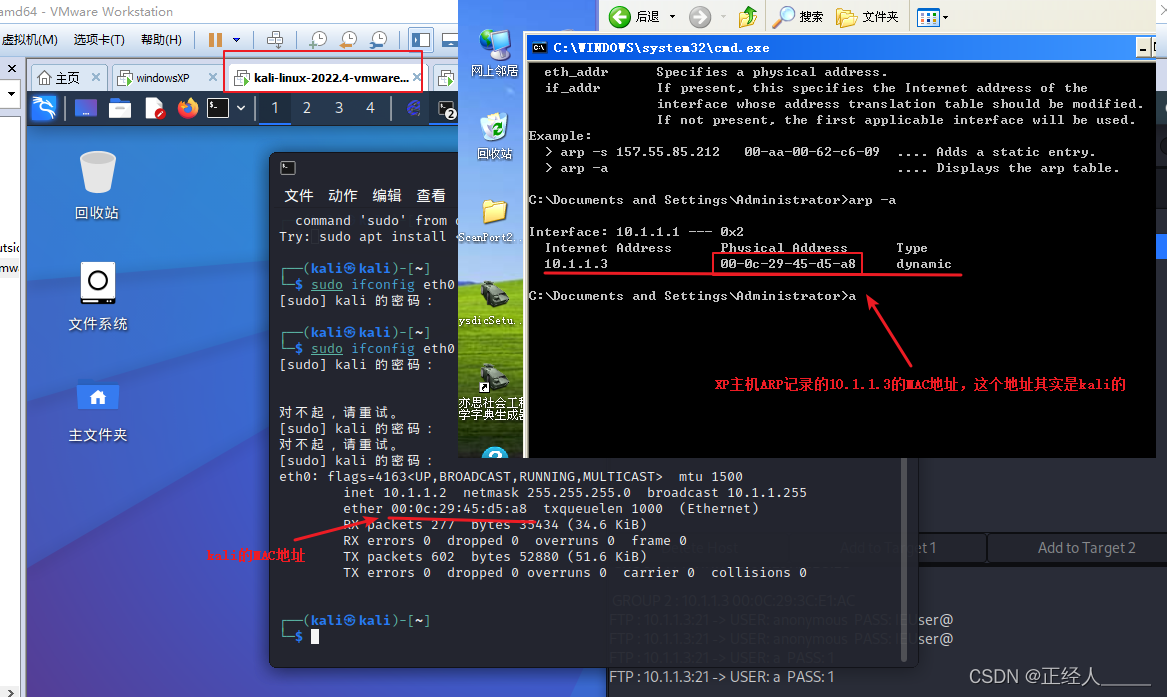

这时kali就捕获到XP连接2003主机的FTP服务器用的密码了(我之前把2003主机的FTP服务器的连接账户设置为:a与1)

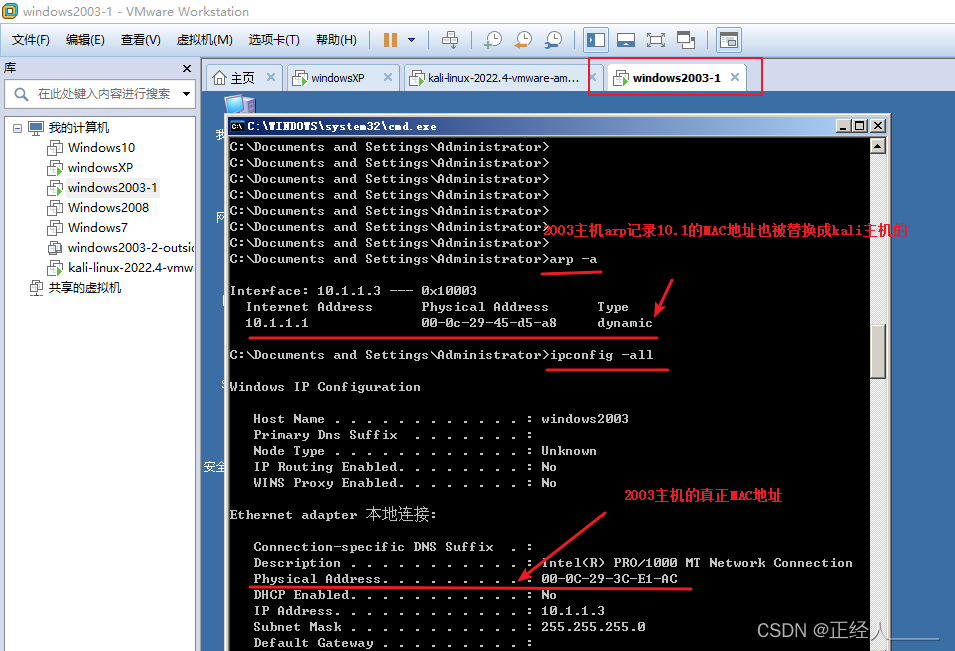

8、原理很简单,就是把被攻击的主机的ARP缓存表内的目标MAC地址替换成kali这台主机自己的,这样他们之间的通信都会先发给kali这台主机,再由kali转发给他真正的目标主机

可以去被攻击主机查看arp缓存表验证一下,命令:arp -a

攻击WEB服务器的就不测试了,我也没有合适的静态网页部署,攻击内网的 WEB服务器是可以获取到网站登录时使用的账号密码,不过仅限于HTTP协议的网页,HTTPS协议的网页是加密过的,获取到的账号密码也是加密过的。

注意: ARP协议是一个内网协议,工作在内网,跑不出当前局域网,会被路由器隔离,所以ARP攻击也是攻击内网的。

以下是一些防御中间人攻击的措施:

-

避免连接非受信任的公共 WiFi:当使用其他人提供的WiFi网络时,攻击者可以轻松地进行中间人攻击。如果必须使用这样的网络,建议使用VPN等安全通信。

-

使用HTTPS协议:许多网站已启用HTTPS加密功能以保护数据通信,可以通过查看地址栏上的锁来了解是否使用该协议。在进行在线交易或其他敏感活动时,应尽可能使用使用HTTPS协议保护数据。

-

警惕警告信息:常见警告信息包括,“证书无效”、 “有未知的CA证书”、“该网站可能不受信任”等。出现上述警告信息时,最好不要继续连接该网站。

-

安装杀毒软件:杀毒软件可以检测和清除计算机中的恶意软件或病毒,帮助减少中间人攻击的损害风险。

-

更新操作系统及相关应用程序:定期更新系统中的安全补丁和应用程序版本,使其保持最新状态,减少被攻击的风险。

综上所述,在网络通信中,禁止使用不安全的公共WIFI,谨慎打开不受信任的网站,并定期更新系统与软件等措施可以有效地减少中间人攻击造成的风险。