- 1c语言和c++实现层序遍历_c++ 层序遍历

- 2阿里热部署工具arthas简单使用_arthus怎么进行热部署

- 3yarn安装依赖时报错 error An unexpected error occurred:_error an unexpected error occurred: "192.168.102.1

- 4RocketMQ与Kafka差异对比:从架构到性能细节,解析两者在可靠性、扩展性和可用性等方面的优劣_kafka对比rocketmq可靠性

- 5关于pandas&python读取parquet文件_parquet python

- 6ABAP function module 的使用_abap module

- 7自动化爬虫工具:you-get安装与使用_pip install you-get

- 8机器学习方法(四):决策树Decision Tree原理与实现技巧

- 9Vue报错 Error: error:0308010C:digital envelope routines::unsupported如何解决_linux打包vue报错error:0308010c:digital envelope routin

- 10Android项目中集成Flutter,实现秒开Flutter模块

Android Permission 系统权限使用详解

赞

踩

Android 是一个权限分隔的操作系统,其中每个应用都有其独特的系统标识(Linux 用户ID 和组 ID)。系统各部分也分隔为不同的标识。Linux据此将不同的应用以及应用与系统分隔开来。

其他更详细的安全功能通过“权限”机制提供,此机制会限制特定进程可以执行的具体操作,并且根据URI权限授权临时访问特定的数据段。

本篇文章主要介绍 Android 开发中的部分知识点,通过阅读本篇文章,您将收获以下内容:

安全架构设计

应用签名

用户ID 和文件访问

使用权限

正常权限和危险权限

自定义权限

动态申请权限Demo

欢迎关注微信公众号:程序员Android

公众号ID:ProgramAndroid

获取更多信息

微信公众号:ProgramAndroid

我们不是牛逼的程序员,我们只是程序开发中的垫脚石。

我们不发送红包,我们只是红包的搬运工。

Permission 简介

Permission 继承关系

- java.lang.Object

- ↳ android.Manifest.permission

1. 安全架构设计

Android安全架构的中心设计点是:

在默认情况下任何应用都没有权限执行对其他应用、操作系统或用户有不利影响的任何操作。这包括读取或写入用户的私有数据(例如联系人或电子邮件)、读取或写入其他应用程序的文件、执行网络访问、使设备保持唤醒状态等。

由于每个 Android 应用都是在进程沙盒中运行,因此应用必须显式共享资源和数据。它们的方法是声明需要哪些权限来获取基本沙盒未提供的额外功能。应用以静态方式声明它们需要的权限,然后Android 系统提示用户同意。

2. 应用签名

所有APK(.apk 文件)都必须使用证书签署,其私钥由开发者持有。此证书用于识别应用的作者。证书不需要由证书颁发机构签署;Android应用在理想情况下可以而且通常也是使用自签名证书。证书在 Android 中的作用是识别应用的作者。这允许系统授予或拒绝应用对签名级权限的访问,以及授予或拒绝应用获得与另一应用相同的 Linux身份的请求。

比如:

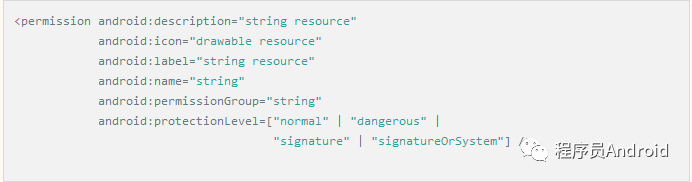

声明一个安全权限,可用于限制对此或其他应用程序的特定组件或功能的访问。

权限声明

3. 用户ID 和文件访问

在安装时,Android为每个软件包提供唯一的 Linux 用户 ID。此ID 在软件包在该设备上的使用寿命期间保持不变。在不同设备上,相同软件包可能有不同的 UID;重要的是每个软件包在指定设备上的UID是唯一的。

由于在进程级实施安全性,因此任何两个软件包的代码通常都不能在同一进程中运行,因为它们需要作为不同的 Linux用户运行。您可以在每个软件包的 AndroidManifest.xml的 manifest 标记中使用 sharedUserId 属性,为它们分配相同的用户ID。这样做以后,出于安全目的,两个软件包将被视为同一个应用,具有相同的用户ID 和文件权限。

请注意,为保持安全性,只有两个签署了相同签名(并且请求相同的

sharedUserId)的应用才被分配同一用户 ID。

应用存储的任何数据都会被分配该应用的用户ID,并且其他软件包通常无法访问这些数据。使用 getSharedPreferences(String, int)、openFileOutput(String, int)或 openOrCreateDatabase(String, int, SQLiteDatabase.CursorFactory)创建新文件时,可以使用 MODE_WORLD_READABLE或 MODE_WORLD_WRITEABLE标记允许任何其他软件包读取/写入文件。设置这些标记时,文件仍归您的应用所有,但其全局读取和/或写入权限已适当设置,使任何其他应用都可看见它。

4. 使用权限

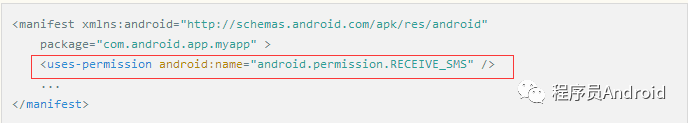

基本 Android 应用默认情况下未关联权限,这意味着它无法执行对用户体验或设备上任何数据产生不利影响的任何操作。要利用受保护的设备功能,必须在应用清单中包含一个或多个 <uses-permission>标记。

例如,需要监控传入的短信的应用要指定:

接收短信权限

权限分类:

正常权限

不会对用户隐私或设备操作造成很大风险的权限,系统会自动授予这些权限。

危险权限

可能影响用户隐私或设备正常操作的权限,系统会要求用户明确授予这些权限,否则默认不授予。

注意:

Android 6.0 之后(targetSdkVersion SDK 23之上)的版本,处于对手机用户更安全的机制考虑,在应用使用可能影响用户隐私的危险权限时,需要动态申请权限,必须用户手动授予权限才可以,仅在Androidmainfest.xml 中申请权限是不够的。

高版本Android系统中,如不动态申请权限,则会报SecurityException的错误,但不能保证每个地方都是这样。例如,sendBroadcast(Intent) 方法在数据传递到每个接收者时会检查权限,在方法调用返回后,即使权限失效,您也不会收到异常。但在几乎所有情况下,权限失效会记入系统日志。

特定使用权限场景

在调用系统时,防止应用执行某些功能。

在启动

Activity时,防止应用启动其他应用的Activity。在发送和接收广播时,控制谁可以接收您的广播,谁可以向您发送广播。

在访问和操作内容提供程序时。

绑定至服务或启动服务。

5. 正常权限和危险权限

正常权限涵盖应用需要访问其沙盒外部数据或资源,但对用户隐私或其他应用操作风险很小的区域。例如,设置时区的权限就是正常权限。如果应用声明其需要正常权限,系统会自动向应用授予该权限。

危险权限涵盖应用需要涉及用户隐私信息的数据或资源,或者可能对用户存储的数据或其他应用的操作产生影响的区域。例如,能够读取用户的联系人属于危险权限。如果应用声明其需要危险权限,则用户必须明确向应用授予该权限。

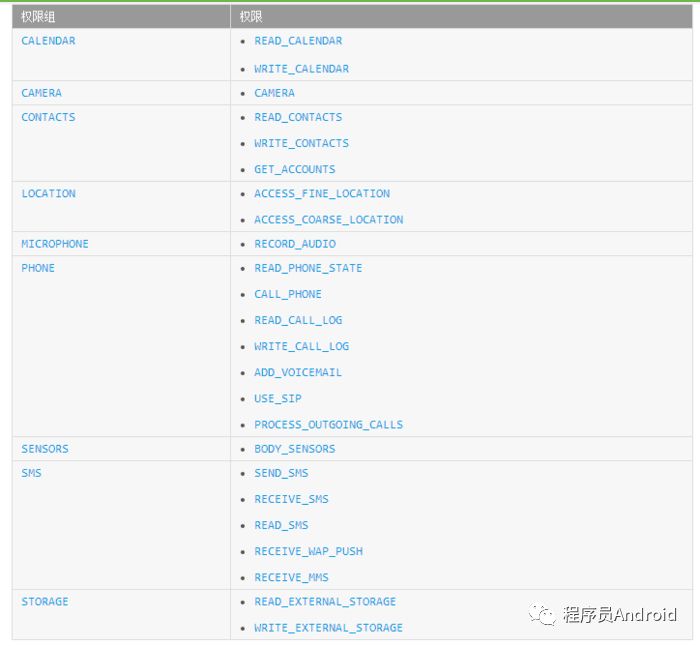

权限组

所有危险的 Android系统权限都属于权限组。

如果应用请求其清单中列出的危险权限,而应用目前在权限组中没有任何权限,则系统会向用户显示一个对话框,描述应用要访问的权限组。对话框不描述该组内的具体权限。例如,如果应用请求

READ_CONTACTS权限,系统对话框只说明该应用需要访问设备的联系信息。如果用户批准,系统将向应用授予其请求的权限。如果应用请求其清单中列出的危险权限,而应用在同一权限组中已有另一项危险权限,则系统会立即授予该权限,而无需与用户进行任何交互。例如,如果某应用已经请求并且被授予了

READ_CONTACTS权限,然后它又请求WRITE_CONTACTS,系统将立即授予该权限。

任何权限都可属于一个权限组,包括正常权限和应用定义的权限。但权限组仅当权限危险时才影响用户体验。可以忽略正常权限的权限组。

危险权限和权限组。

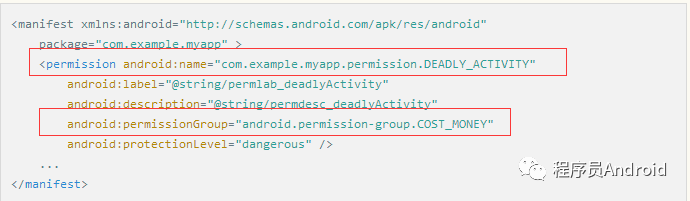

要实施您自己的权限,必须先使用一个或多个 <permission>元素在 AndroidManifest.xml中声明它们。 例如,想要控制谁可以开始其中一个 Activity 的应用可如下所示声明此操作的权限:

自定义权限

6. 自定义权限

如果要设计一套向彼此显示功能的应用,请尽可能将应用设计为每个权限只定义一次。如果所有应用并非使用同一证书签署,则必须这样做。即使所有应用使用同一证书签署,最佳做法也是每个权限只定义一次。

如果功能仅适用于使用与提供应用相同的签名所签署的应用,您可能可以使用签名检查避免定义自定义权限。当一个应用向另一个应用发出请求时,第二个应用可在遵从该请求之前验证这两个应用是否使用同一证书签署。

如果您要开发一套只在您自己的设备上运行的应用,则应开发并安装管理该套件中所有应用权限的软件包。此软件包本身无需提供任何服务。它只是声明所有权限,然后套件中的其他应用通过

<uses-permission>元素请求这些权限。在 AndroidManifest.xml 中实施权限

您可以通过AndroidManifest.xml应用高级权限,限制访问系统或应用的全部组件。要执行此操作,在所需的组件上包含 android:permission属性,为用于控制访问它的权限命名。

Activity权限

(应用于<activity>标记)限制谁可以启动相关的 Activity。在 Context.startActivity()和 Activity.startActivityForResult()时会检查权限;如果调用方没有所需的权限,则调用会抛出 SecurityException。

2 . Service 权限

(应用于 <service>标记)限制谁可以启动或绑定到相关的服务。在 Context.startService()、Context.stopService()和 Context.bindService()时会检查权限;如果调用方没有所需的权限,则调用会抛出 SecurityException。

3 .BroadcastReceiver 权限

(应用于 <receiver> 标记)限制谁可以发送广播给相关的接收方。在 Context.sendBroadcast() 返回后检查权限,因为系统会尝试将提交的广播传递到指定的接收方。因此,权限失效不会导致向调用方抛回异常;只是不会传递该intent。

同样,可以向 Context.registerReceiver()提供权限来控制谁可以广播到以编程方式注册的接收方。另一方面,可以在调用 Context.sendBroadcast()时提供权限来限制允许哪些 BroadcastReceiver 对象接收广播。

4 .ContentProvider 权限

(应用于<provider>标记)限制谁可以访问ContentProvider中的数据。(内容提供程序有重要的附加安全工具可用,称为 URI 权限,将在后面介绍。)与其他组件不同,您可以设置两个单独的权限属性:android:readPermission限制谁可以读取提供程序,android:writePermission限制谁可以写入提供程序。

请注意,如果提供程序有读取和写入权限保护,仅拥有写入权限并不表示您可以读取提供程序。第一次检索提供程序时将会检查权限(如果没有任何权限,将会抛出 SecurityException),对提供程序执行操作时也会检查权限。使用 ContentResolver.query() 需要拥有读取权限;使用 ContentResolver.insert()、ContentResolver.update()、ContentResolver.delete()需要写入权限。在所有这些情况下,没有所需的权限将导致调用抛出 SecurityException。

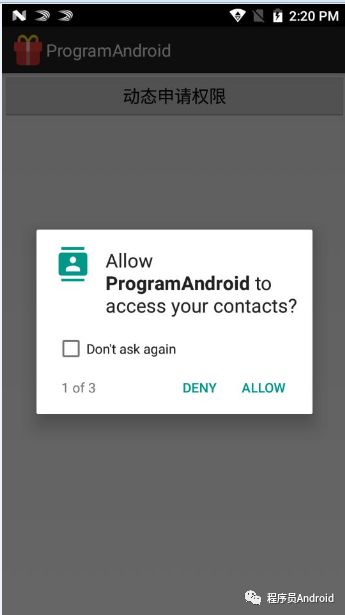

7. 动态申请权限Demo

实现效果如下:

动态申请权限

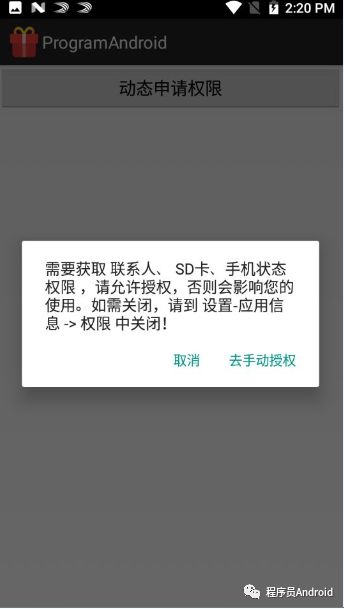

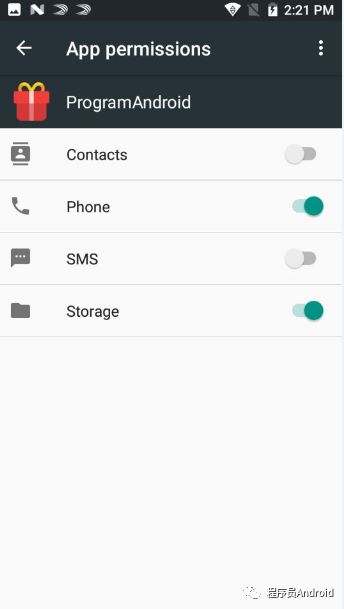

引导用户进入Settings 中进行手动管理权限

Settings 中权限管理

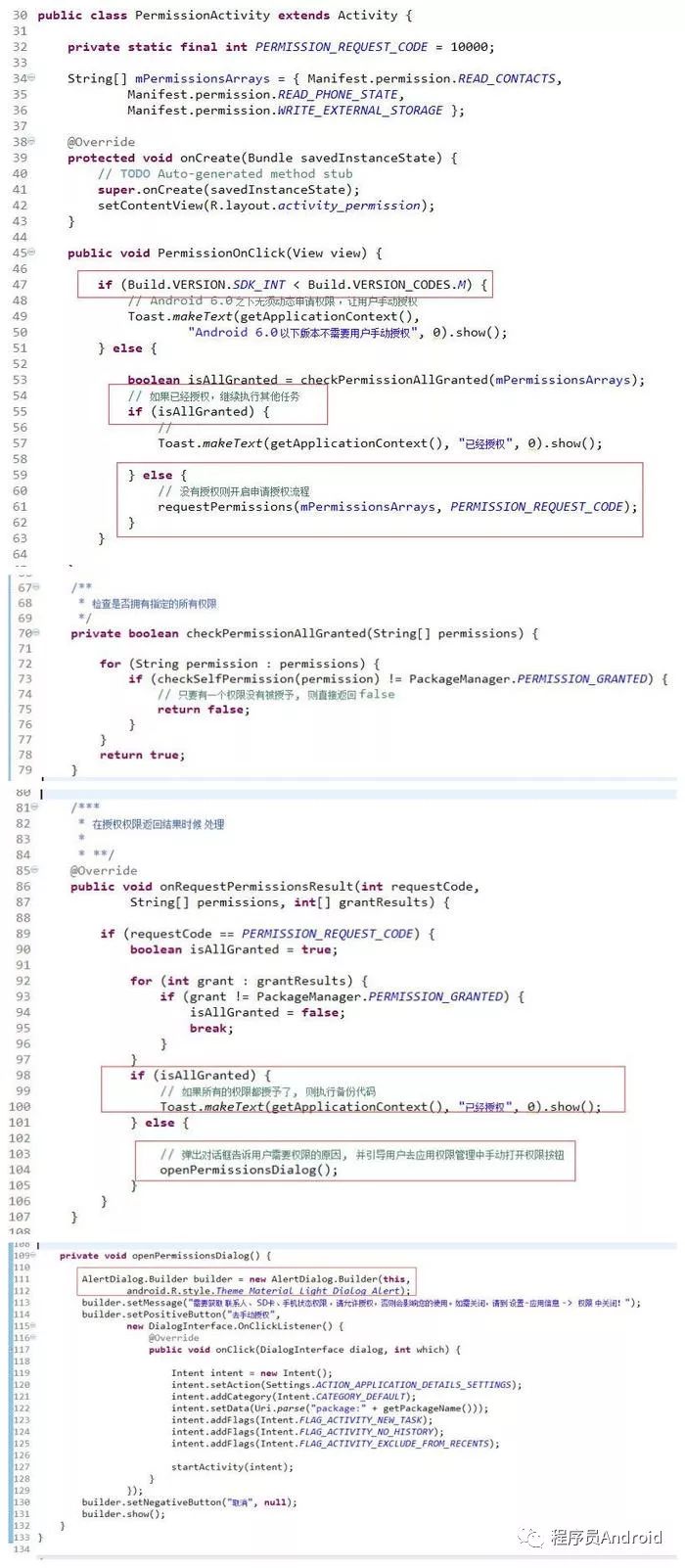

实现代码如下:

动态申请权限代码

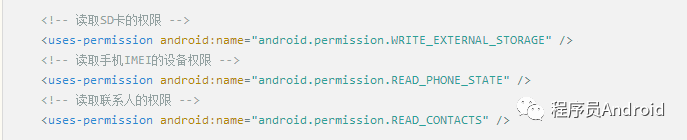

注意:需要在AndroidMainfest.xml 中申请权限

AndroidMainfest.xml 中声明权限

`

至此,本篇已结束,如有不对的地方,欢迎您的建议与指正。期待您的关注,

感谢您的阅读,谢谢!

欢迎关注微信公众号:程序员Android

公众号ID:ProgramAndroid

获取更多信息

微信公众号:ProgramAndroid

我们不是牛逼的程序员,我们只是程序开发中的垫脚石。

我们不发送红包,我们只是红包的搬运工。

点击阅读原文,获取更多福利