- 1BLE蓝牙笔记----数据包解析_pdu type

- 2【❤️考研、期末考、计算机二级❤️】C语言程序设计——第三章最简单的C程序设计 顺序程序设计_c语言程序设计题是怎么做的

- 3LLM-Blender: 用成对排序和生成融合集成大型语言模型_llm-blender: ensembling large language models with

- 4python 字典与集合详解_python 字典是集合

- 5实战Leetcode(四)

- 6MySQL命令行导入数据库_mysql导入数据库命令

- 7浅谈“全栈工程师需要掌握哪些技能”_全栈工程师要学什么

- 8操作系统实验三 观察Linux进程/线程的异步并发执行_并发count值计算

- 9探索未来:MetaSpore - 高效能AI计算框架的革新者

- 10安全笔记:渗透|Metasploit的MSF终端——理论_msf终端功能

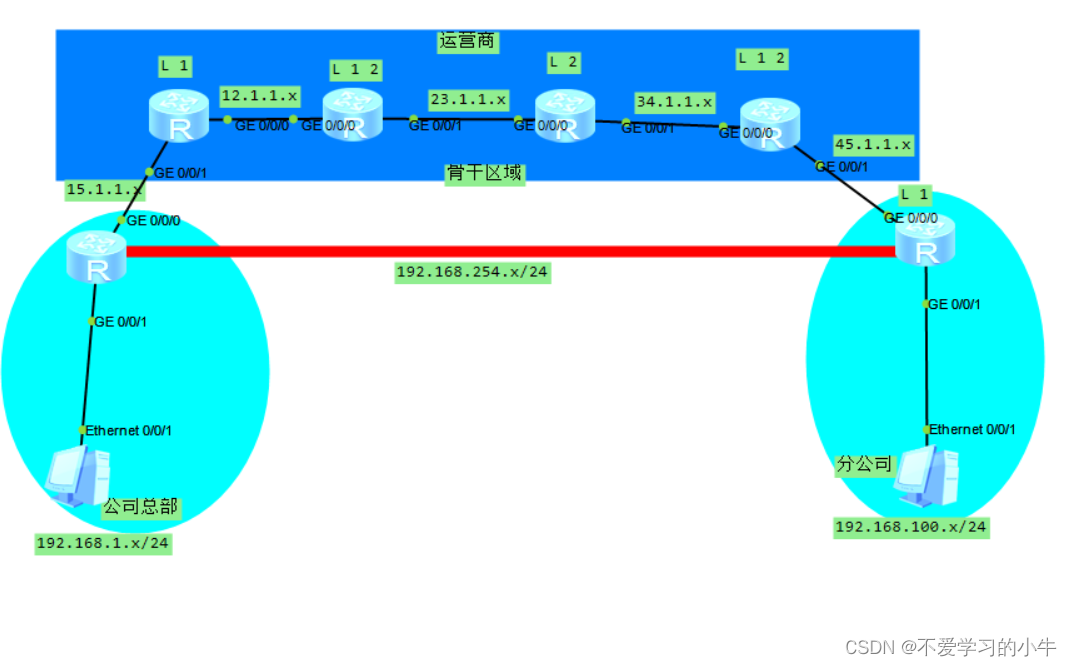

网络精通-IPSECVPN(虚拟专用网)_ipjvesn

赞

踩

②防篡改 : 保证数据的完整性,hash算法;

① 保证运营商网络通畅,运营商路由器运行OSPF协议,两端的公司局域网配置静态路由,指向运营商网络;

rule 5 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.100.0 0.0.0.255 限制只有源和目的IP地址符合ACL的报文才可以走隧道;

rule 5 permit ip source 192.168.100.0 0.0.0.255 destination 192.168.1.0 0.0.0.2

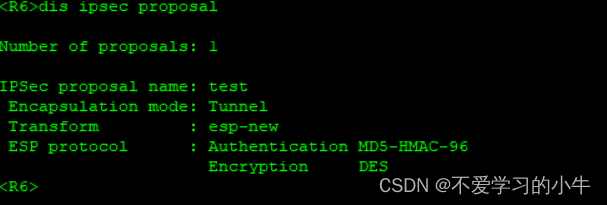

ipsec proposal test 创建一个名为test的IPsec安全提议

(认证方式为esp 认证,加密算法为MDE,隧道封装模式为tunnel)

ipsec policy ipsec-test 10 manual 创建一个名称为ipsec-test 的IPsec安全策略

security acl 3000 在创建的ACL中调用ACL3000

tunnel remote 45.1.1.2 指定隧道的目的地址

sa spi inbound esp 199807 设置安全联盟的安全参数索引SPI,本端的inbound和outound必须一致

sa string-key inbound esp simple 9874321 设置安全联盟的认证秘钥本端的inbound和outound必须一致

sa string-key outbound esp simple 9874321

ipsec policy ipsec-test 10 manual 创建一个名称为ipsec-test 的IPsec安全策略

security acl 3000 在创建的ACL中调用ACL3000

tunnel remote 45.1.1.1 指定隧道的目的地址

sa spi inbound esp 123456 设置安全联盟的安全参数索引SPI,本端的inbound和outound必须一致

sa string-key inbound esp simple 9874321 设置安全联盟的认证秘钥本端的inbound和outound必须一致

sa string-key outbound esp simple 9874321

interface GigabitEthernet0/0/0

ip address 15.1.1.1 255.255.255.0

interface GigabitEthernet0/0/0

ip address 45.1.1.2 255.255.255.0

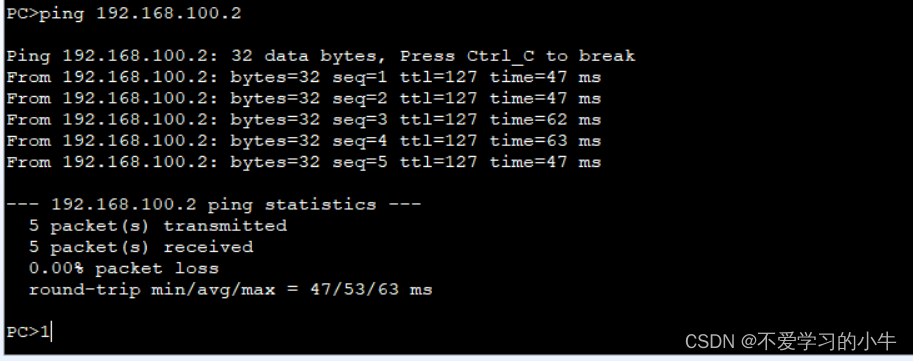

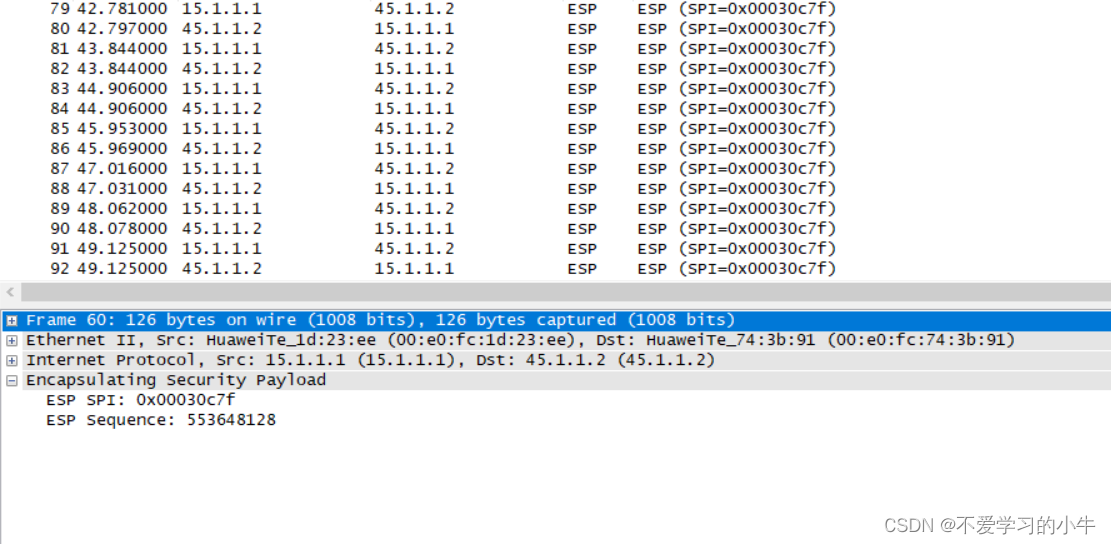

tips: 经过IPsec-vpn的数据包经过加密,抓包分析无法看出协议,源、目的IP地址等,抓包看到的源和目的IP地址只是公网的出口IP地址;