热门标签

热门文章

- 1输入参数的数目不足 matlab_干货|利用MATLAB实现FMCW MIMO雷达的超分辨测角

- 2CROSSFORMER: A VERSATILE VISION TRANSFORMER BASED ON CROSS-SCALE ATTENTION 论文阅读笔记

- 3Javascript-力扣-hot100-49. 字母异位词分组

- 4AI/DM相关conference ddl(更新中)_iclr2024

- 5[深度学习][转载]Msnhnet一款优秀轻量的用于推理pytorch模型的框架

- 6我给Chat GPT写了个记忆系统_chat gpt 会话长记忆

- 7企业如何设计和实施有效的网络安全演练?

- 8重磅!459页《用Python进行深度学习》电子书及源码下载!_《使用 python 进行深度学习》pdf 百度云

- 9python&anconda系列:【ChatGLM2-6B】运行问题、【ChatGLM2-6B】环境部署_chatglm2运行时没有回复

- 10SINE: 一种基于扩散模型的单图像编辑解决方案_微调文本到图像扩散模型过拟合的问题

当前位置: article > 正文

xss反射型post_XSS 跨站脚本攻击漏洞详解(反射型xss+储存型xss)

作者:花生_TL007 | 2024-03-29 10:27:11

赞

踩

反射型xss post

XSS(Cross Site Scripting)

简介:XSS 跨站脚本攻击(Cross Site Scripting),为了跟HTML里面的层叠样式表(CSS ,Cascading Style Sheets)作区分作用叫XSS.

反射型XSS的入侵过程:攻击者将含有恶意JavaScript代码的URL发给用户==>用户打开URL==>web应用程序对攻击者的JavaScript做出回应==>用户浏览器向攻击者发送会话信息==>攻击者使用会话信息跟web服务器进行交互

攻击步骤:

- 用户正常登录web应用程序,登录之后获得一个cookie

- 攻击者将含有攻击代码的URL发送给用户

- 用户打开URL

- Web服务器执行该URL中用户的请求,同时执行该URL中所包含的的JavaScript代码

- 攻击者可以使用的攻击代码的的可以将用户的cookie信息发送到cookie_save.php

- 攻击者获得用户的cookie之后可以将这些信息进行登录.

危害:可以给对方浏览器构造一个恶意弹窗,可以在XSS里面加入恶意代码或者恶意链接等

打个比喻<script>alert(“XSS”)</script>,如果换成<inframe scr=http://127.0.0.1.exe></inframe>,如果http://127.0.0.1.exe是一个木马之后浏览这个页面的网站管理员跟用户都会感染木马

储存型XSS入侵过程:web执行恶意代码构造URL==>用户访问这个网站==>在这浏览器中执行恶意JavaScript代码==>将cookie等重要参数返回到攻击者

危害:可以获取用户的信息,cookie等

为什么我们在这里用弹窗呢,因为弹窗最明显

XSS反射型

XSS:是将Java script代码插入web页面中之后当用户浏览的时候,嵌套在web页面里面的Java script代码就会执行,从而达到攻击用户的目的.

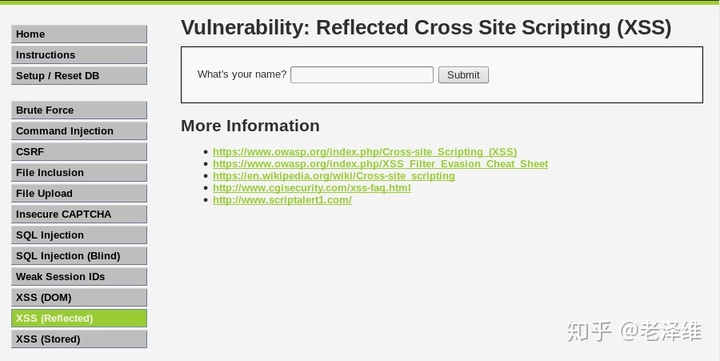

我们打开DVWA中的XSS(Reflection)

之后我们在what’s your name?里面任意输入一个东西就会返回Holle什么我们这拿1举例子.

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/花生_TL007/article/detail/335313

推荐阅读

相关标签