热门标签

热门文章

- 1免费的 AI 视频生成工具 Moonvalley 厉害了!Moonvalley 怎么用(保姆级教程)_aigc视频生成工具

- 2后端架构师必知必会系列:代码质量与持续集成

- 3pta 习题集 5-2 找出不是两个数组共有的元素 (5分)

- 4【转】需要写英文简历的看过来,各种奖学金、社团、证书、竞赛奖项中英文对照,肯定用的上!!!_知行优秀奖学金 英文

- 5arm cortex-m架构 SVC指令详解以及SVC异常在freertos的应用_单片机 svc

- 6超简单白话文机器学习 - 支持向量机SVM(含算法讲解,公式全解,手写代码实现,调包实现)_支持向量机(svm)

- 7虚拟化技术——cpu虚拟化_硬件辅助虚拟化

- 8红黑树(一)之 原理和算法详细介绍

- 9二叉树系列

- 10resnet系列在imagenet上预训练的pytorch模型下载地址_resnet 18 权重下载

当前位置: article > 正文

近期keycloak、nginx、https杂记_nginx keycloak proxy=edge

作者:花生_TL007 | 2024-06-07 08:15:24

赞

踩

nginx keycloak proxy=edge

一、keycloak和nginx部署问题

1.问题描述

单独使用keycloak进行sso,在本地可以正常的单点登录。

但部署到nginx,并且经过spring gateway时,却在输入用户名、密码之后抛出401错误码,提示no state cookie。

2.解决思路

经观察,发现正常情况下单点登录的请求url和参数中redirect_url是一致的,而经过nginx和spring gateway之后,请求的url和redirect_url不一样。

由于技术栈不够深,导致一开始想的是改源码,从而使得请求的url和redirect_url保持一致。

虽然源码改了,也实现了url和redirect_url一致,但是依然是401和no state cookie。

最终发现实际并不需要如此麻烦的改源码,只需要使keycloak识别到的request中remoteAddr和请求url一致即可。

于是只需要保证nginx中有ip的转发配置,以及gateway中有隐藏真实ip的配置就可以了。

nginx中必要配置如下:

proxy_set_header Host $http_host; proxy_set_header X-Real-IP $remote_addr; proxy_set_header X-Forward-For $proxy_add_x_forwarded_for; proxy_set_header HTTP_X_FORWARDED_FOR $remote_addr;

以上配置需要注意,如果是经过了多层nginx路由,则层层都要有次配置。

gateway中必要配置如下:

zuul.add-host-header=true

后来有一个header参数转发不了的问题,也需要注意gateway需要如下参数:

zuul: sensitive-headers: add-proxy-headers: true

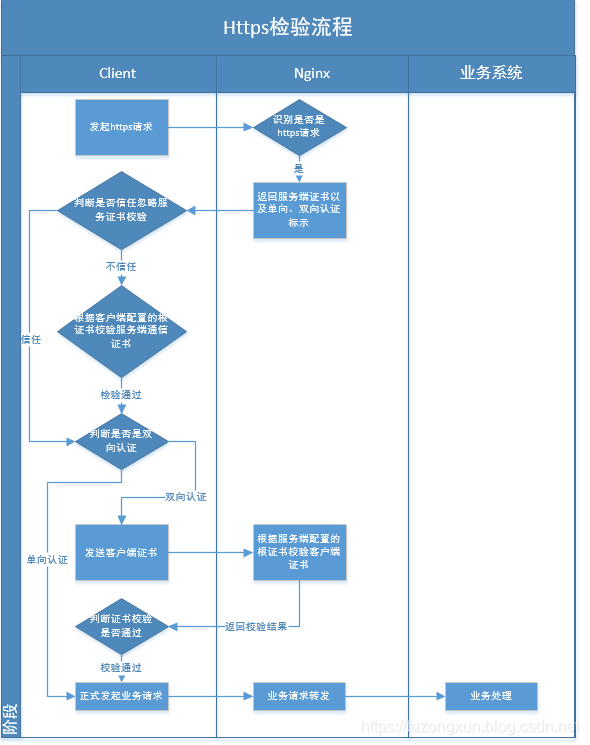

二、https请求中客户端和服务端交互流程理解

https请求,根据不同的场景需要,有双向认证和单向认证。

而不论单向还是双向,客户端对服务端证书的处理都有两种方式可选,一是完全信任,即忽略对服务端证书的校验,另一个就是需要校验服务端证书。

根据个人的理解,从一个https请求发起,到真正开始传递业务数据,以nginx作为服务器的大概流程应该如下图,以作记录:

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/花生_TL007/article/detail/684616

推荐阅读

相关标签