- 1android中如何使用GPU实现硬件加速,3D渲染_安卓工程指定使用gpu

- 2IDEA配置Gitee

- 3C++入门--命名空间、函数默认参数、函数重载、内联函数_默认函数以及命名空间的使用

- 4python爬虫爬取豆瓣读书Top250

- 5commitizen 以及 conventional-changelog 使用心得_conventional-changelog 排序

- 6Postgresql计算月天数_postgresql 获取当月天数

- 7动态规划dp —— 20.环形子数组的最大和_环形子数组的最大和 思路

- 8Android框架_monketrunner连接

- 9Mac升级到 macOS Big Sur ,Mac不能使用以太网,“usb 10/100 lan”的电缆可能未插好,或另一端的设备没有响应;问题解决_mac usb 10/100 lan连接上不了网

- 10跨境电商MercadoLibre(美客多)平台预约号操作流程自动化系统

防火墙——隧道技术分类、加解密技术、PKI数字证书讲解_防火墙隧道

赞

踩

目录

VPN类型

|

| GRE | L2TP | IPSec | SSL VPN |

| 保护范围 | IP层及以上 | IP层及以上 | IP层及以上 | IP层及以上 |

| 身份认证 | 不支持 | 支持 | 支持 | 支持 |

| 数据加密 | 不支持 | 不支持 | 支持 | 支持 |

| 数据验证 | 支持 | 不支持 | 支持 | 支持 |

根据组网方式划分

Remote-Access VPN——远程访问VPN

用于客户端与企业内网之间建立连接,拨号IP地址不固定

包含VPN类型:SSL VPN、L2TP、L2TP over IPSec 、IPSec(IKE v2)

Site-to-Site VPN——站点到站点VPN

用于客户端与企业内网之间建立连接,通常双方都有固定的IP地址

包含VPN类型:IPSec、L2TP、GRE、MPLS VPN、L2TP over IPSec、GRE over IPSec、IPSec over GRE

根据协议实现层划分

应用层VPN: SSL VPN

网络层VPN: GRE、IPSec、MPLS V P N

数据链路层VPN: L2TP、L2F、PPTP

核心技术

隧道技术:用以建立数据通道。隧道两端封装,解封装(不同的VPN隧道使用不同的隧道技术)

身份认证:保证VPN操作人员的合法性、有效性(一般通过VPN远程登录时需要身份认证)

加解密技术:保证数据在网络传输过程中不被非法获取、篡改

密钥管理技术:在不安全的网络中安全的传输密钥

加解密技术

通过密钥进行加密解密

加解密的密钥类型

对称密钥——加解密数据较快,一般用来加密数据

加密和解密都使用同一种密钥

包含算法:

流加密(每个报文加密)——RC4

分组加密(每个固定的块)——DES、3DES、AES、IDEA、RC2/5/6、SM1/4

非对称密钥——加解密速度相比于对称密钥比较慢,一般用来加密密钥

密钥分为公钥和私钥

私钥只有自己知道,公钥可以所有人都知道

包含算法:DH、RSA、DSA

非对称密钥的应用场景

私钥加密公钥解密——数字签名

公钥加密私钥解密——数字信封、数据加密

数字信封——加密对称密钥

发送方使用对称密钥加密传输数据,然后再使用接收方的公钥加密对称密钥

接受方使用私钥解密出对称密钥,然后使用对称密钥解密传输的数据

数据加密——加密传输数据

发送方使用公钥加密传输数据

接收方使用私钥进行数据解密

数字签名——加密数字指纹

发送方用自己的私钥对数字指纹进行加密

接收方使用发送方的公钥进行指纹解密

通过散列算法进行数据完整性校验(一般和加解密技术一起使用)

数据指纹——通过散列算法生成(进行数据完整性校验)

散列算法就是将任意长度的输入变换成固定长度的输出,用来确保数据的完整性

包含算法:MD5、SHA、SM3

密钥管理技术(PKI——公钥基础设施)

密钥管理就是管理密钥从产生到销毁的过程,包括密钥的产生、存储、分配、保护、更新、吊销和销毁等。在这一系列的过程中,都存在安全隐患威胁系统的密钥安全

PKI基本概念

基本概念

PKI称为公钥基础设施,利用公钥技术能够为所有网络应用提供安全服务。PKI技术是信息安全技术的核心,也是电子商务的关键和基础技术。

PKI的核心技术就围绕着数字证书的申请、颁发和使用等整个生命周期进行展开

用于保证在网上交易过程中能够实现身份认证、保密、数据完整性和不可否认性

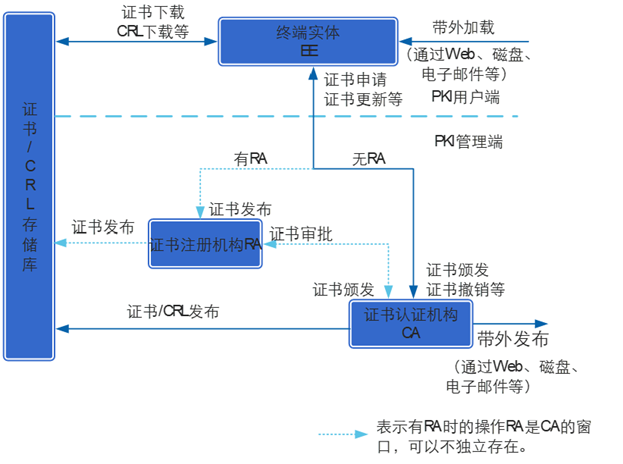

PKI的体系组成

终端实体(End Entity)

也称为PKI实体,是证书的最终使用者(可以是个人、单位、设备等)

主要用于申请注册证书

证书认证机构CA

CA是基于国际互联网平台建立的一个公正、可信赖的第三方组织机构(CA颁发证书的功能由CA服务器实现)

CA的核心功能就是发放和管理数字证书(包括证书的颁发、撤销、查询、归档和CRL的发布);其中部分功能可以分摊到RA上去,减轻CA的压力

证书注册机构RA

数字证书注册审批机构,负责接收用户的证书注册和撤销申请,对用户的身份信息进行审查,并确定是否向CA提交签发或撤销数字证书

在实际应用中,RA通常和CA合并在一起(RA也可以独立出来,减轻CA的压力)-CA可以包含RA

证书仓库或CRL存储库

对证书和CRL等信息进行存储、管理和查询

数字证书基本概念

什么是数字证书

数字证书可以说是Internet上的安全护照或身份证,保证公钥的真实性和可靠性,防止公钥被篡改(即确定该公钥属于这个机构)

数字证书的颁发机构

数字证书由CA颁发(CA可以理解为网络公安局)

CA如何发放证书

CA对每个人的公钥进行认证,并使用CA的私钥进行加密发送给用户(所以我们获取到的公钥就在CA使用私钥加密后的证书中,然后我们使用CA的公钥进行解密得到证书)

受信任的CA机构的公钥集成在浏览器中,当收到证书后,如果该证书能够通过受信任CA机构的公钥解密,该证书就是安全的

证书的分类

按照持有者分类

个人证书:CA中心给个人颁发的证书(仅代表个人身份—包含个人信息和个人公钥)

单位证书:CA中心给组织机构颁发的证书(代表机构身份—包含单位信息和单位公钥)

系统证书:CA中心给应用系统或设备颁发的证书(代表系统身份—包含系统信息和系统公钥)

按照证书用途分类(每个证书都包含一对密钥(加密公私钥或签名公私钥),将公钥发布于外)

签名证书:只能用于对用户信息签名和验证签名,保证信息的有效性和不可否认性

加密证书:只能用于对用户传送的信息加密,保证信息的保密性和完整性

- 签名时使用签名证书的私钥进行签名,其它用户利用公布于外的公钥对签名进行验证

- 加密时使用公布的公钥对数据/对称秘钥进行加密,然后将数据传送给公钥所属者,公钥所属者通过私钥解密

为什么要把签名和加密证书分开?不集合到一张证书上

双证书的概念

签名和加密证书分开颁发,我们将这两张证书称为双证书

在实际应用中,CA一般为用户颁发双证书,一张为加密证书,一张为签名证书

这两张证书的主要信息是一致的(例如 证书持有人、颁发机构、有效期等),但是证书对应的密钥和密钥的使用方法不同

为什么颁发双证书

因为两张证书的密钥使用方法不一样,如果只使用一张证书进行加密和签名,会造成私钥泄露

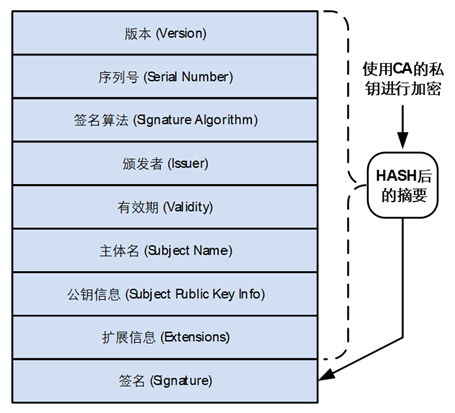

数字证书的内容结构

数字证书的结构

版本:X.509版本,目前普遍使用的是v3版本

序列号:颁发者分配给证书的一个正整数,同一颁发者颁发的证书序列号各不相同,可用与颁发者名称一起作为证书唯一标识。

签名算法:颁发者颁发证书使用的签名算法。

颁发者:颁发该证书的设备名称,必须与颁发者证书中的主体名一致。通常为CA服务器的名称。

有效期:包含有效的起、止日期,不在有效期范围的证书为无效证书。

主体名:证书拥有者的名称,如果与颁发者相同则说明该证书是一个自签名证书。

公钥信息:用户对外公开的公钥以及公钥算法信息。

扩展信息:通常包含了证书的用法、CRL的发布地址等可选字段。

签名:数字签名,就是将前面所有字段所生成的数据指纹通过CA私钥进行加密

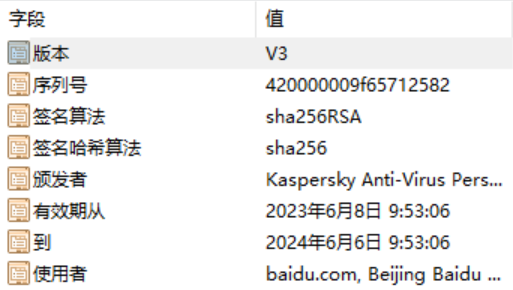

查看颁发给baidu,com的证书

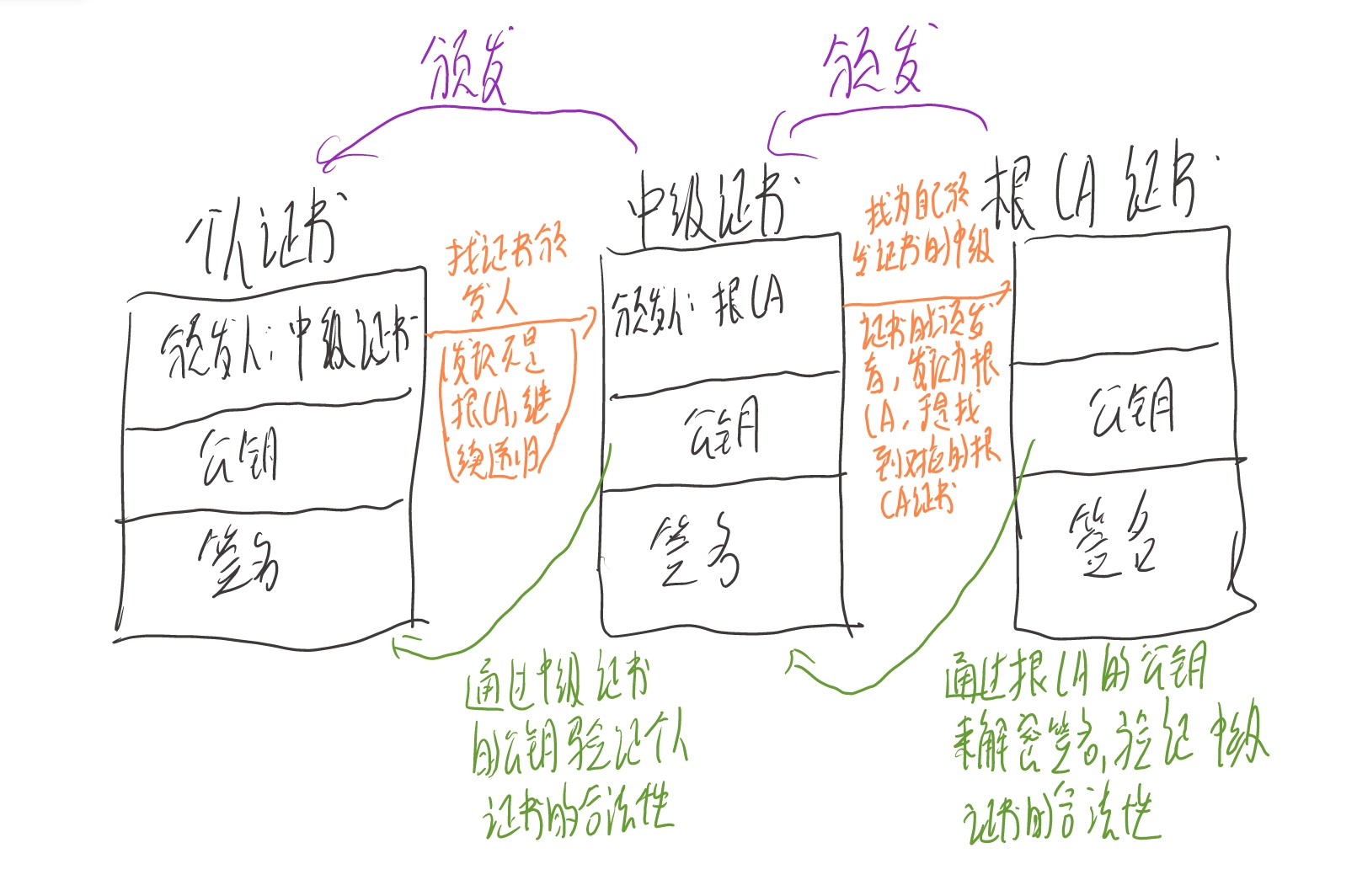

证书信任链

什么是证书信任链

CA的信任链是指一个CA机构的证书/个人的证书是由另一个CA机构签发的,就这样形成了一条信任链;在实际应用中,由于本地能够存储的CA证书是有限的,所以系统一般只内置了顶级CA机构的证书(根证书),而其它机构的证书则通过信任链的方式进行证书的颁发

一般证书链的角色分为三类

根CA: 在信任链的顶端,一般默认导入到浏览器和系统中

中级CA: 处于信任链的中继,由根CA或其它中级CA颁发的证书,还可以继续颁发子证书

个人证书: 由根CA证书或中级CA证书颁发的证书

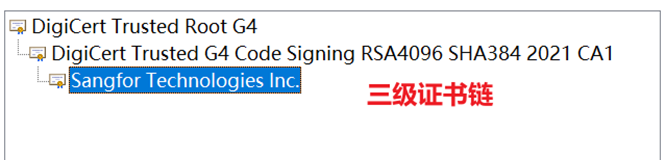

根据个人证书验证的递归次数可以分为二级、三级、四级等证书链

二级证书链:个人证书直接由根CA证书颁发

三级证书链:个人证书由中级CA证书颁发,中级CA证书由根CA证书颁发

四级证书链:个人证书由中级CA证书1颁发,中级CA证书1由中级CA证书2颁发,中级CA证书2由根证书CA颁发

客户端收到证书后如何验证证书的真实性

客户端得到服务器返回的证书,通过读取得到服务器证书的颁发机构,客户端通过操作系统查看发布机构的证书,如果不是根证书,就继续递归查下去,直到拿到根证书;然后用根证书的公钥去解密验证上一层(中级1)证书的合法性,再拿上一层(中级1)证书的公钥去验证更上一层(中级2)证书的合法性,递归回溯,最后验证服务端的证书是可信任的

为什么要有证书信任链

降低出现中级CA私钥泄露后的影响的范围(如果根CA私钥泄露,根CA颁发的所有证书都会受到影响)

具体解释如下

通过证书信任链,使得根CA给中级CA颁发证书,由中级CA给个人或服务器颁发证书

如果中级CA私钥泄露,只需要根CA/其它中级CA重新给中级CA颁发一个新的证书就可以了,不会影响中级CA之上颁发的其它证书

证书吊销列表(CRL)

证书吊销列表(Certificate Revocation List)是PKI系统中的一个结构化数据文件,该文件包含了CA已经吊销的证书的序列号和吊销日期,被吊销的证书表示不被信任

如果证书持有者不小心将证书私钥给泄露了,这个时候他人就可以冒用其身份;为了防止这种情况发生,各大CA都维护着一张CRL列表,里面标记了虽然还未过有效期,但已不能再使用的证书

任何一个证书被撤销后,CA都要发布CRL来声明该证书是无效的,并列出所有被废除的证书的序列号