热门标签

热门文章

- 1Seq2Seq英法文word2vec代码研究

- 2自然语言处理(NLP)—— 置信度(Confidence)_假设我们有一个电子邮件分类器,需要将邮件分为“垃圾邮件”和“非垃圾邮件”

- 3python绘制随机地形地图

- 4学习HCIA总结(第一天)_hcia-ai solution

- 5springboot图书管理系统_springboot功能模块在哪

- 6Unity Shader切空间旋转矩阵的笔记_shader rotation矩阵

- 7C语言【数据结构】链表【OJ题(C++)练习】_c语言链表训练

- 8Java编程之委托代理回调、内部类以及匿名内部类回调(闭包回调)

- 9hbase伪分布式配置,shell status一直显示ERROR: KeeperErrorCode = ConnectionLoss for /hbase/master_hbase配置时出现的问题

- 10学习之旅:揭秘AI绘画与视频生成的奥妙(2)_ebsynth utility

当前位置: article > 正文

靶机实战-Breach-1.0_breach靶机没ip

作者:菜鸟追梦旅行 | 2024-06-07 23:20:33

赞

踩

breach靶机没ip

Breach-1.0靶机实战

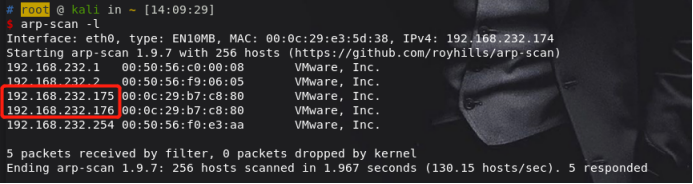

1、主机发现

没有IP的话自行配置IP

2、端口扫描

发现开放了N多端口,可能做了端口防护,那直接尝试访问80端口

3、web服务(80端口)

查看页面源码:

发现疑似base64加密的字符串

尝试解密:

发现解出来又是个base64,继续解密,最后解密出来是

pgibbons:damnitfeel$goodtobeagang$ta

- 1

看起来像用户名和密码,先放着

还可以看到源码中有一个链接,尝试访问:

尝试发现有用信息://点击Employee portal,跳转到登录页面

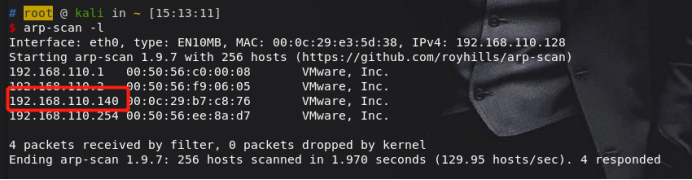

这步之前需要改虚拟机的网段,不然没办法做下去://因为靶机设置了静态IP

kali IP为192.168.110.128

靶机IP为192.168.110.140

尝试使

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/菜鸟追梦旅行/article/detail/687454

推荐阅读

相关标签