热门标签

热门文章

- 1JDK8新特性 - Lambda表达式_jdk8有lamda表达式吗

- 2阿里云服务器搭建hadoop集群后无法访问9870,8088web端口解决方案_阿里云服务器登不上hadoop的8970

- 3gitlab 克隆远程仓库 分支方法_gitlab克隆分支

- 4Docker高级篇之Docker-compose容器编排

- 5探秘AI测试助手:Test-Agent,智能化测试的新纪元

- 6使用window自带的ssh连接linux服务器_window用ssh连接linux

- 7万字总结!5大AI应用场景+17个细分方向+40多个案例精选_ai常见办公场景

- 8顺序输出片内RAM的数据_2分钟时ram的输出数据

- 9深入理解与解决Git中的“fatal: refusing to merge unrelated hi_git refusing to merge

- 10二、Neo4j的使用(知识图谱构建射雕人物关系)_neo4j的使用(知识图谱构建射雕)

当前位置: article > 正文

专家解读 | NIST网络安全框架(3):层级配置

作者:菜鸟追梦旅行 | 2024-06-15 20:15:13

赞

踩

专家解读 | NIST网络安全框架(3):层级配置

一

CSF层级

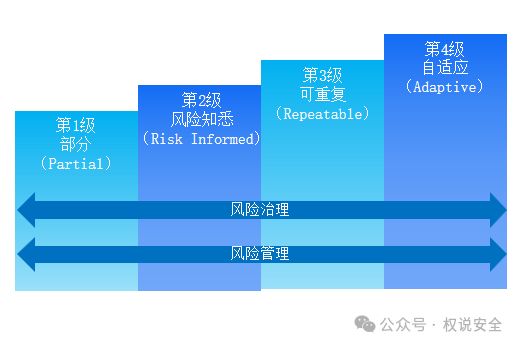

在组织的系统性风险治理过程中,CSF框架可以用于识别、评估和管理网络安全风险。结合现有的管理流程,组织可以利用CSF分析确定当前网络安全风险管理方法中存在的差距,并制定改进路线图。 CSF通过“(实施)层级”为利益相关者提供了组织网络安全计划的相关背景信息。NIST 明确指出,CSF层级并非成熟度模型,而是一种指导性的方法,用于阐明网络安全风险管理和企业运营风险管理之间的关系,简而言之,层级提供了一条清晰的路径,将网络安全风险纳入企业的整体组织风险中,同时作为评估当前网络安全风险管理实践的基准,帮助组织制定改善其网络安全状况的计划。 1.层级定义 由于不同组织具有不同的风险、不同的风险承受能力以及不同的威胁和漏洞,因此他们对CSF的实施方式也会存在区别。例如,大型企业可能已经实施了CSF核心中的大部分安全措施,而小型组织可能因为只拥有较少的数据泄露途径,其数据安全流程可能仅处于起步阶段。 为了满足不同组织的不同安全要求,实施层以等级式的描述方式,将企业网络安全风险管理实践映射至CSF框架,用来描述企业实践与NIST CSF的一致程度。

二

CSF配置

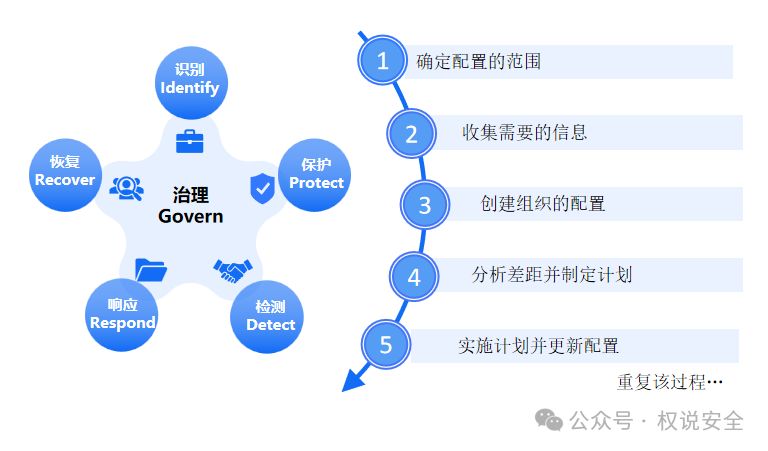

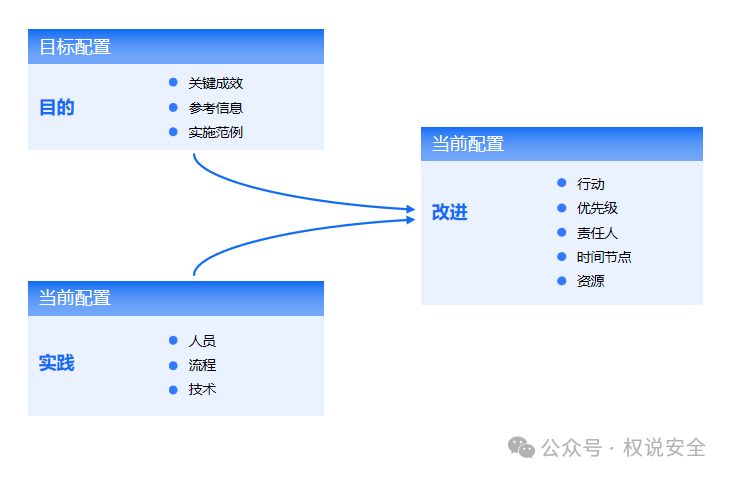

功能、类别和子类别与组织的业务需求、风险承受能力和资源的一致性。配置文件使组织能够建立一个降低网络安全风险的路线图,该路线图与组织和部门目标保持一致,考虑法律/监管要求和行业最佳实践,并反映风险管理优先事项。考虑到许多组织的复杂性,他们可能会选择拥有多个配置文件,与特定组件保持一致并认识到他们的个人需求。框架配置文件可用于描述特定网络安全活动的当前状态或期望的目标状态。 组织的CSF配置可以分为: ● 当前配置:指定了组织当前实现的一组CSF成效,并描述了如何实现每个功能。 ● 目标配置:指定了为实现组织的网络安全风险管理目标,而优先考虑的期望 CSF 成效。目标配置需要考虑组织网络安全态势的预期变化,例如新要求、新技术的采用情况,以及威胁情报的趋势。 CSF 2.0 描述了一个用于创建和使用组织概况的五步流程。更具体地说,该流程将一个目标配置(愿景)与一个当前配置(已评估)进行比较。然后,进行差距分析,并制定和实施行动计划。该流程自然地导致了目标概况的改进,以在下一次评估期间使用。

三

使用方法

层级和组织配置是NIST CSF提供的关键工具,一旦组织确定了层级选择,就可以使用它们来帮助制定组织的当前和目标配置文件。例如,如果领导层确定您的组织在识别和保护功能中应该处于第二层(风险知情),那么当前配置文件将反映目前在这两个功能内,实现第二层网络安全风险管理实践的情况(如表1)。 表1针对“识别”和“保护”功能的风险管理实践描述(采用第2层级的示例)

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/菜鸟追梦旅行/article/detail/723652

推荐阅读

相关标签