- 1【软件逆向-自动化】逆向工具大全

- 2素数判断_i*1.0>sqrt(n)

- 3浅谈云计算的意义_云计算产生的背景及意义

- 4linux找出占用内存,占用CPU资源最多的前10个进程_linux top 前10资源

- 5Ant-Design-Vue中,a-form-model嵌套table,并且支持动态添加输入框还支持表单校验

- 6vue封装一个多行文本展开收起的组件_vue文字的展开与收起 插件

- 7printf格式控制符_printf("%15.0s\n",country)

- 8数据库备份和还原 mysqldump(重点,重点,重点)分库备份_mysql mydumper备份的是完整数据库吗

- 9golang 面试题(十二)chan缓存池_chan面试go

- 10最小调整次数【C语言】_c语言求最小排序次数

p82 红蓝对抗-蓝队at&ck&Ds&蜜罐&威胁情报_att&ck框架和蜜罐

赞

踩

必备知识点:

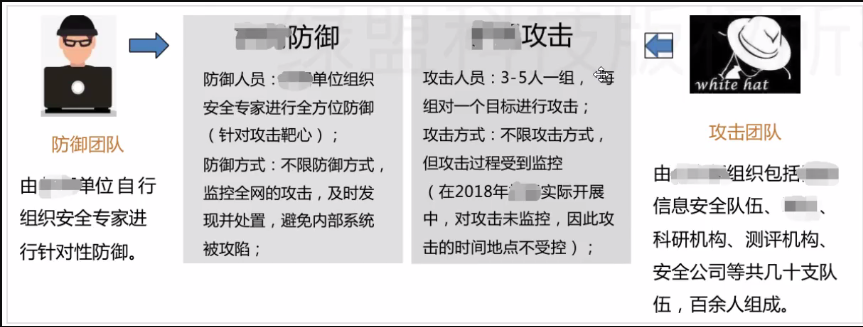

在每年的安全活动中,红蓝队的职责,其中大部分强调学习红队技术,那么蓝队技术又有哪些呢?简要来说蓝队就是防守,涉及到应急、溯源、反制、情报等综合性认知和操作能力知识点。掌握红队攻击技术的前提下,蓝队技术能提升一个档次哦。

本课知识点:

- 认识ATT&CK框架技术

- 认识对抗的蜜罐技术的本质

- 掌握WAF安全产品部署及应用

- 掌握IDS在对抗中的部署使用

- 掌握威胁情报平台对应报告分析

- 作为一名干饭人要掌握的报告书写专业性

演示案例

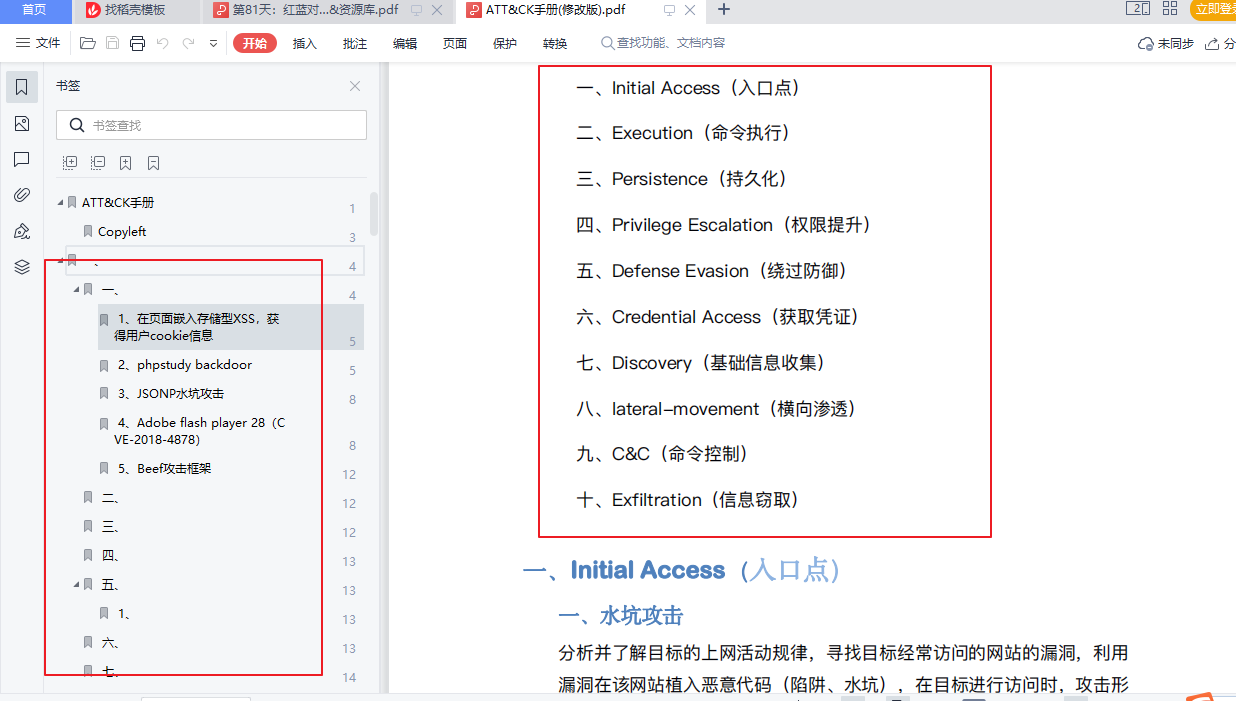

案例1:专业用语-ATT&CK技术简要介绍-报告书写

原版:https://attack.mitre.org/matrices/enterprise

国内有ATT&CT翻译参考手册,可以下载参考学习。

github地址:https://github.com/Dm2333/ATTCK-PenTester-Book

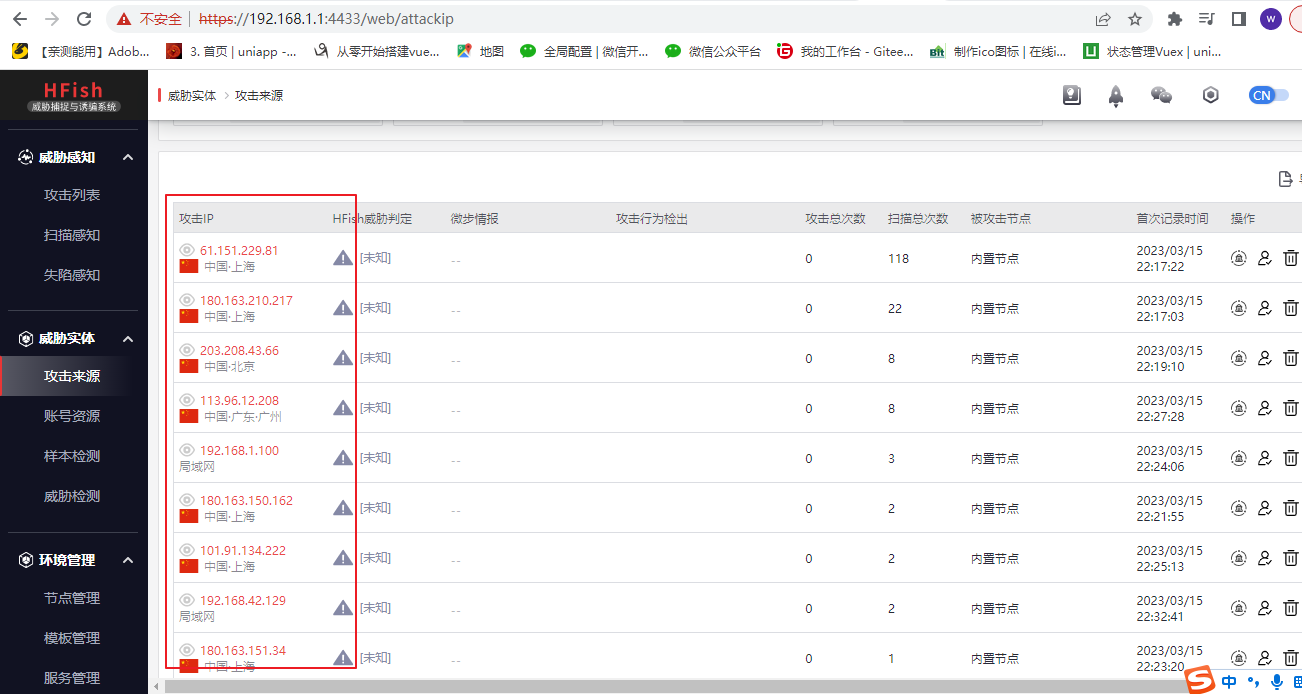

案例2:掌握了解-安全攻防蜜罐技术的利用-配合威胁

GitHub - hacklcx/HFish: 安全、可靠、简单、免费的企业级蜜罐

Hfish部署配合在线威胁平台实现自动分析,记录攻击者攻击手法及攻击过程,攻击IP等信息可作为黑名单。

我这里是在github上下载安装,会有详细的安装步骤

最主要的作用就是获取攻击者IP然后加入黑名单

案例3:攻击拦截-WAF安全产品部署及反制-多种中间件

一般的waf如安全狗,D盾之类的,支持的中间件比较少,推荐使用Openrasp。

目前,OpenRASP 支持 Java 和 PHP 两种语言,开发的网站,支持多种中间件

简介 - OpenRASP 官方文档 - 开源自适应安全产品

部署教程:OpenRASP安装使用教程

案例4:追踪反制-HIDS入侵检测系统部署测试-爆破|提权|规则

NIDS&HIDS

- NIDS:网络入侵检测系统

- HIDS:主机入侵检测系统

这里介绍两款HIDS:yulong-hids(国产)、wazuh(国外,推荐)

yulong-hids:优点:中文规则说明

https://github.com/ysrc/yulong-hids

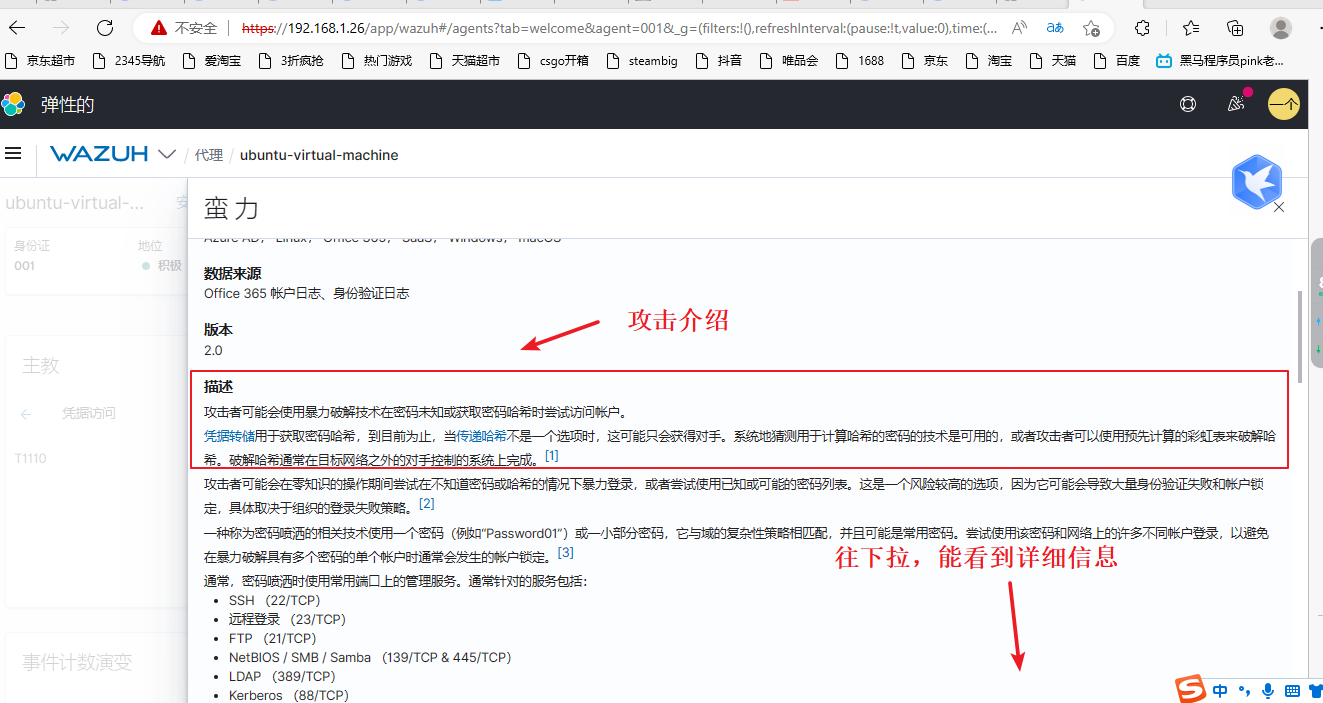

wazuh:ELK日志,攻击行为分析等-爆破|提权

实现入侵行为分析,日志实时监控,规则触发拦截等功能:https://documentation.wazuh.com/4.0/index.html

安装wazuh服务端

这里建议使用虚拟机安装,直接下载wazuh的虚拟机打开即可,不建议手动安装太麻烦

百度网盘下载(自带提取码打开即可):百度网盘

访问 Wazuh 仪表板

启动 VM 后不久,可以使用以下凭据从 Web 界面访问 Wazuh 仪表板:

URL: https://<wazuh_server_ip> (就是虚拟机ip) user: admin password: admin

你会发现报错了,打不开

发现一些必要的进程没有启动(这里建议使用xshell连接虚拟机执行命令)

- systemctl enable elasticsearch

- systemctl start elasticsearch

- systemctl start kibana

安装代理的客户端与使用

1)部署代理,就是要监听的目标

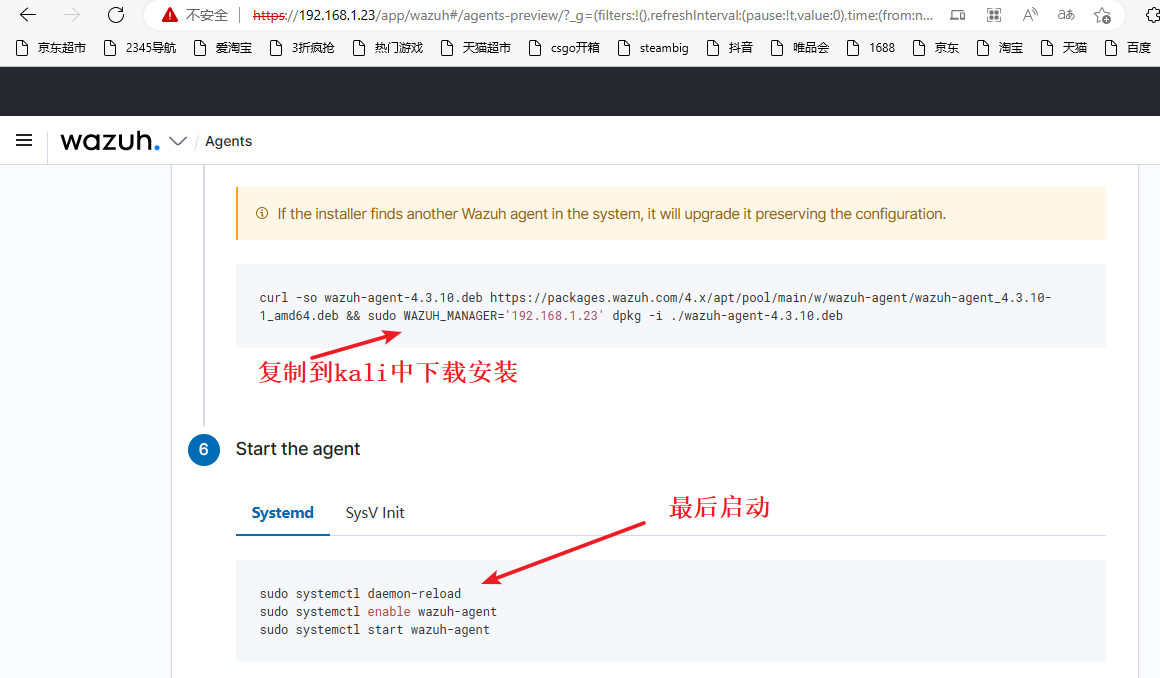

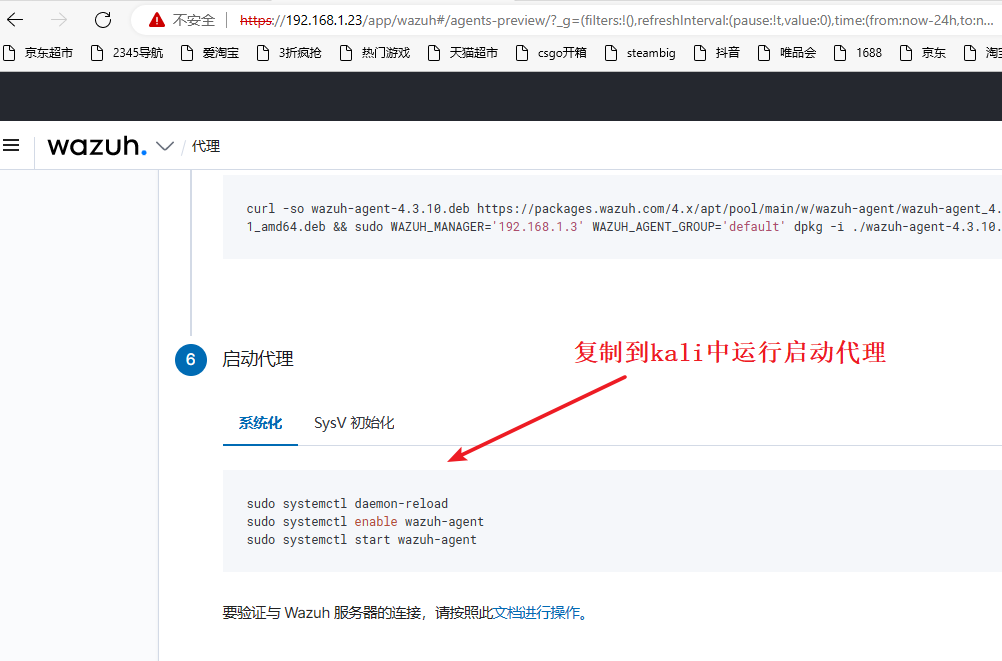

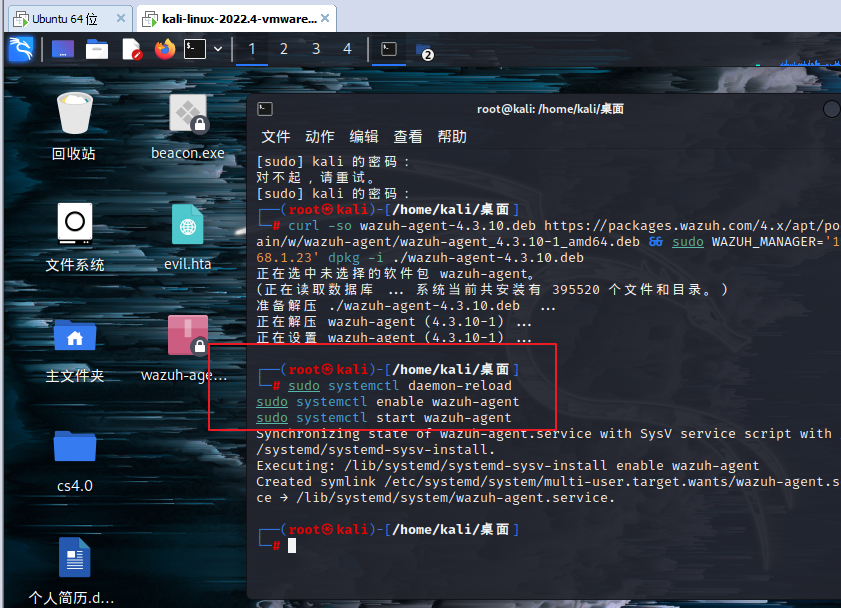

我这里代理kali为例(注意:这一步不要翻译网页不然容易报错)

在要代理的主机下载一些必要的东西(这一步是要从国外下载会有点慢,要耐心等待)

这里需要注意的是kaili默认是安装了curl模块,其他系统需要手动安装 curl模块才能下载客户端:

sudo apt install curl

启动代理

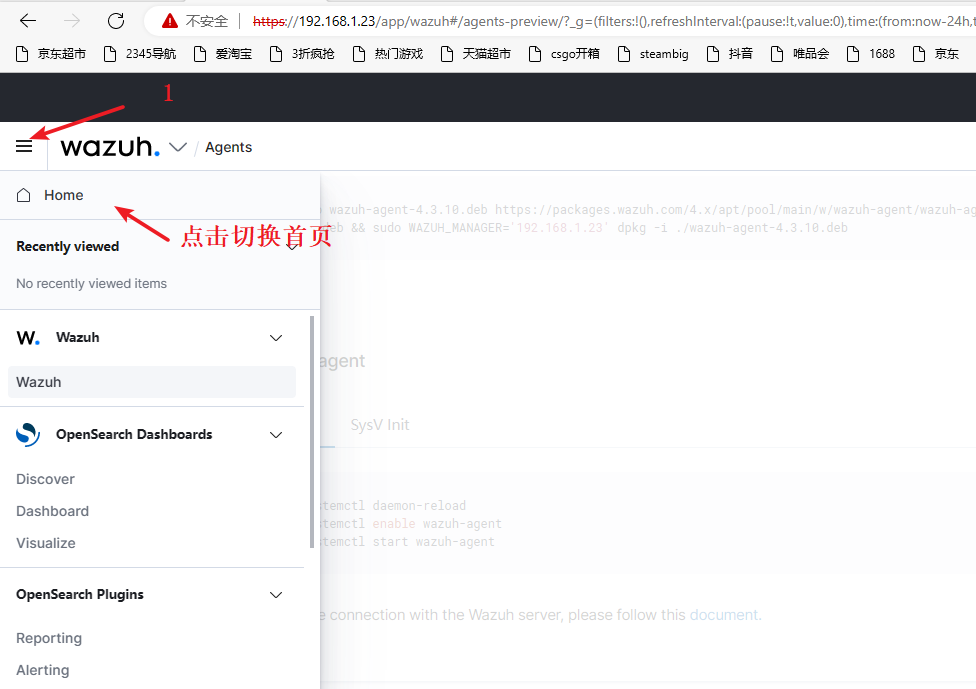

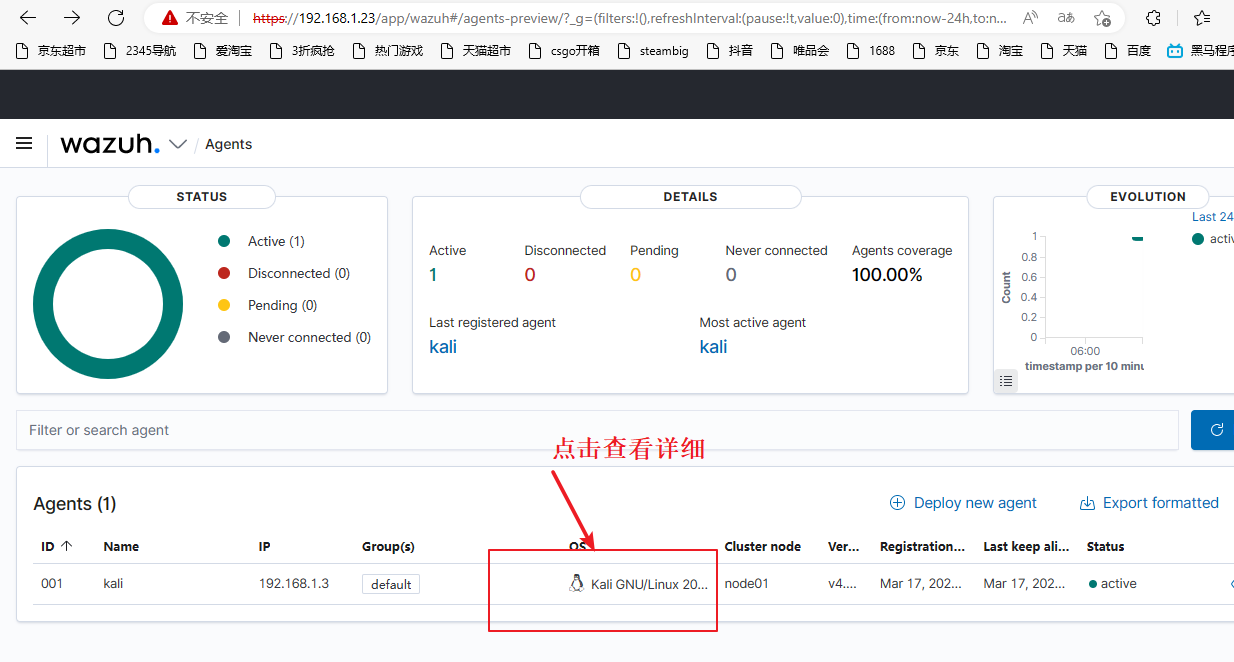

最后回到首页就能看到代理信息了

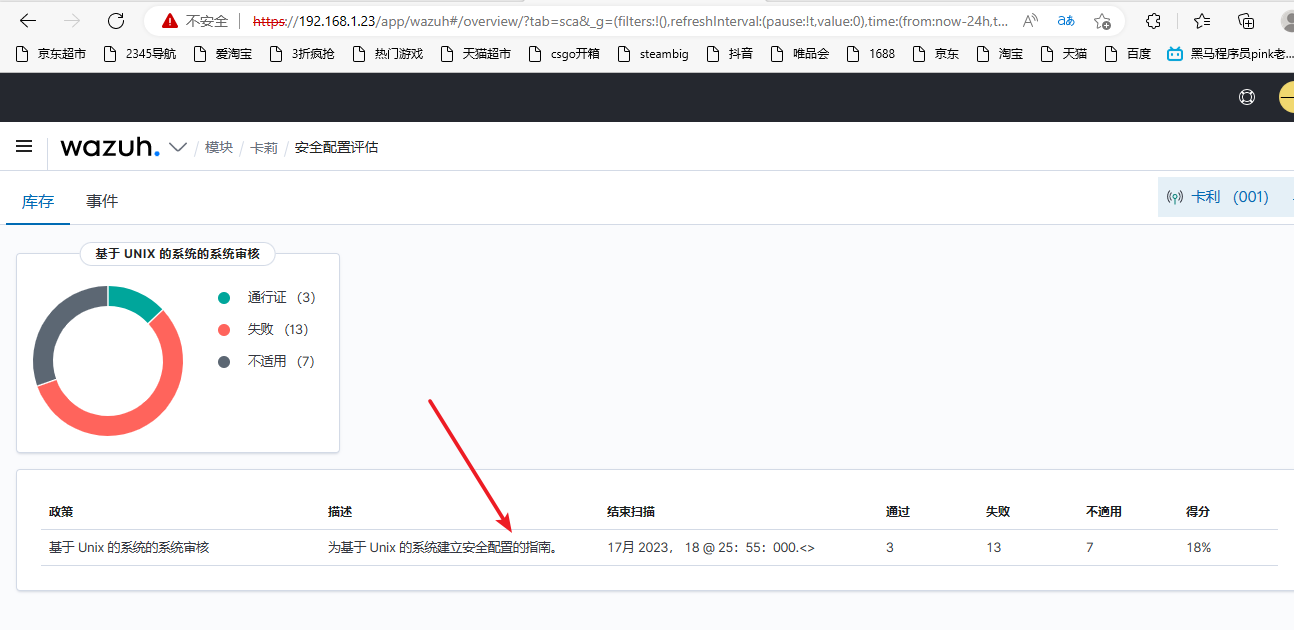

2)查看代理机的加强防御建议(会扫描出目标主机的薄弱点/易被攻击的点)

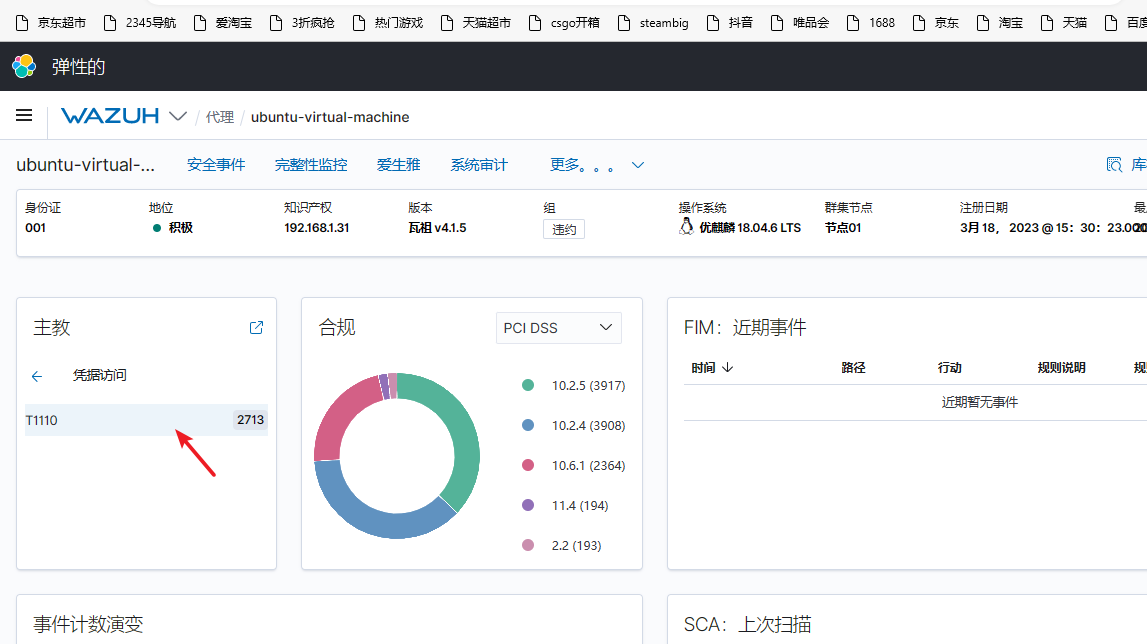

3)查看技术框架的编号(对写渗透测试报告有用,写上技术对应的编号能体现我们的专业性)

4)查看攻击

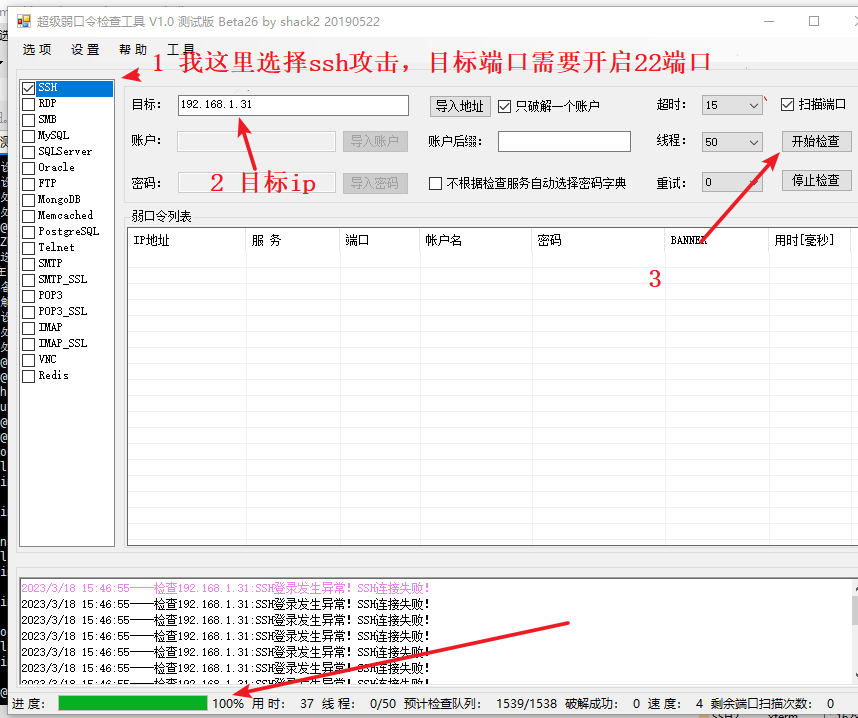

我这里使用超级弱命令检查工具进行攻击

首先先打开监听页面

5)查看代理机的相关日志

案例5:应急溯源-威胁情报平台对于溯源分析意义-CS后门溯源

威胁情报一直是安全行业热议的话题,实际上在国内的发展还比较初级。威胁情报具有优秀的预警能力、快速响应能力,并且能改善管理层之间的沟通、加强策略规划和投资。但是大部分企业机构并不具备充分利用威胁情报的能力:

1.数据量太大且过于复杂。

2.拥有相关知识的人才匮乏。

日常应用:在安全事件、应急响应中,获取威胁情报,作为重要证据,辅助事件处置

高级应用:集成到企业安全管理平台提高监控预警响应能力、结合威胁数据和其他解决方案实现数据安全、优秀的数据展示功能

参考:https://blog.csdn.net/qq_29277155/article/details/79830927

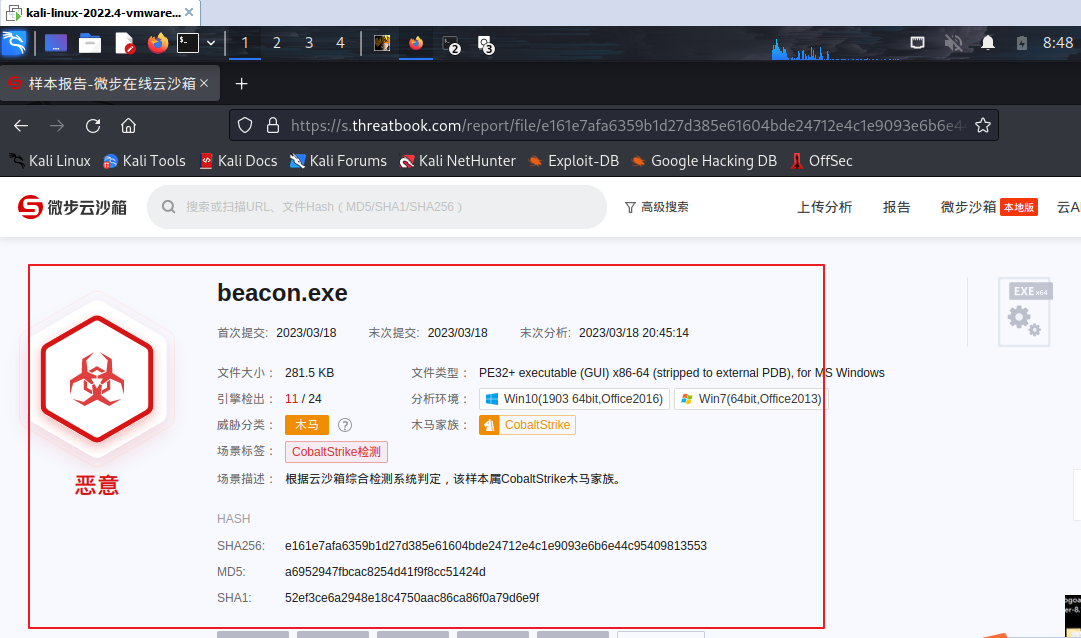

利用cobaltstrikecobaltstrike生成的后门文件进行平台分析展示

利用威胁情报平台实现对未知文件及未知URL等信息进行分析朔源

实现步骤

1)首先使用cs生成一个后门文件(如果没有安装cs或不知如何使用的可先看这篇:cs安装与使用)

2)分析后门文件

涉及资源:

如果要写报告可以参考这个平台上的资源:信息安全知识库 vipread.com

https://blog.csdn.net/qq_29277155/article/details/79830927