- 1【图像处理】Matlab图像边缘检测与直线提取_matlab检测直线

- 2鸿蒙(HarmonyOS)项目方舟框架(ArkUI)之Text文本组件_arkui文本对齐

- 3Python常用库(五):图像处理【Pillow】_python pillow

- 4鸿蒙HarmonyOS开发实战—流转(跨端迁移 一)_鸿蒙流转应用实现_跨端迁移和协同 鸿蒙 能力

- 5如何编写基于 Swagger-PHP 的 API 文档

- 6python 获取剪切板内容的两种方法_python读取剪贴板

- 7202105110119 赵士豪_降级urllib3

- 8探索未来浏览新境界:Ladybird开源浏览器项目简介

- 9使用Python绘制一个自动变色爱心

- 10【附带大模型训练数据】大模型系统优化:怎么计算模型所需的算力、内存带宽、内存容量和通信数据量?_百亿模型 通信带宽如何计算

windows项目搭建_windows server网络组建项目

赞

踩

《Windows 网络操作系统》集中实训任务书

一、项目实施目的

通过一个以企业为背景的网络项目的实训,综合运用本课程知识和技术,使学生学会在Windows Server 2012 R2环境下,掌握搭建一个小型企业网的设计细节和实施流程,为今后构建和实施综合性网络系统平台、大数据应用平台和云计算数据中心打下基础。

二、项目施工方式与要求

- 项目实训前必须仔细阅读《综合项目施工任务书》,明确实训的目的、要求和任务,制定好上机步骤。

- 每人配备一台电脑(至少16 GB内存容量)。

三、项目施工规划与环境

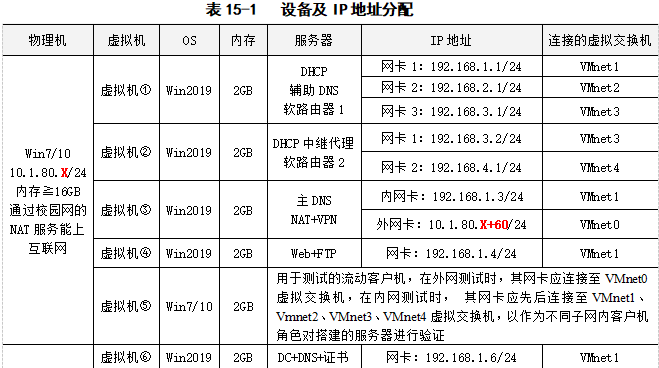

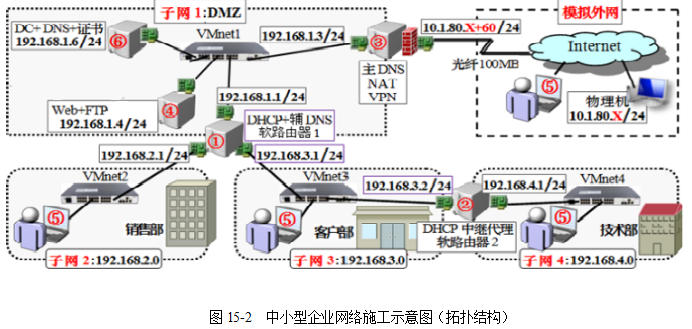

本项目(必作题部分)中,由一台物理机(能接入互联网)、7台虚拟机及4台虚拟交换机构成一个独立的网络,设备及IP地址分配见表15-1

中小型企业网络施工示意图(拓扑结构)如图15-2所示。

四、项目施工任务

任务1:配置网络和软路由器,实现四个内部子网及外网的互联互通

(1)在虚拟机①~虚拟机④上按表15-1或图15-2添加所需数量的网卡并将各网卡连接至相应的虚拟交换机,配置各网卡的IP地址和子网掩码等参数

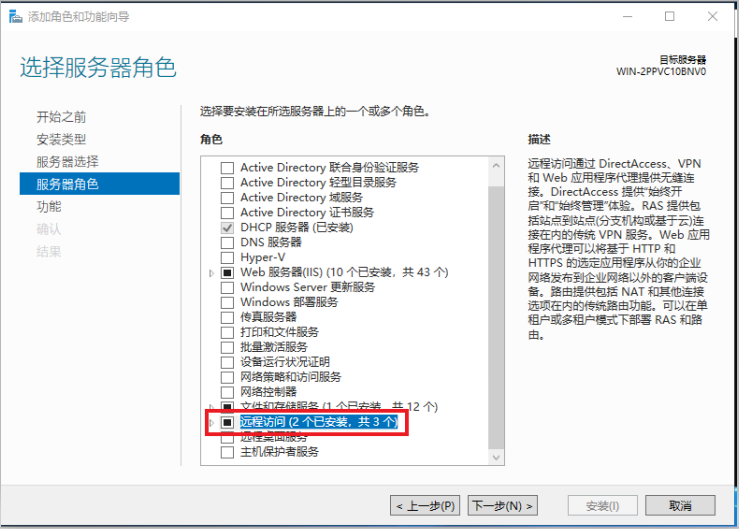

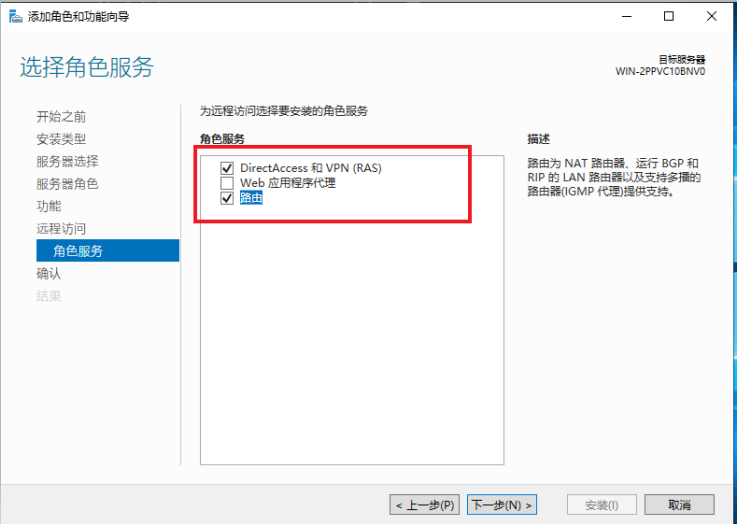

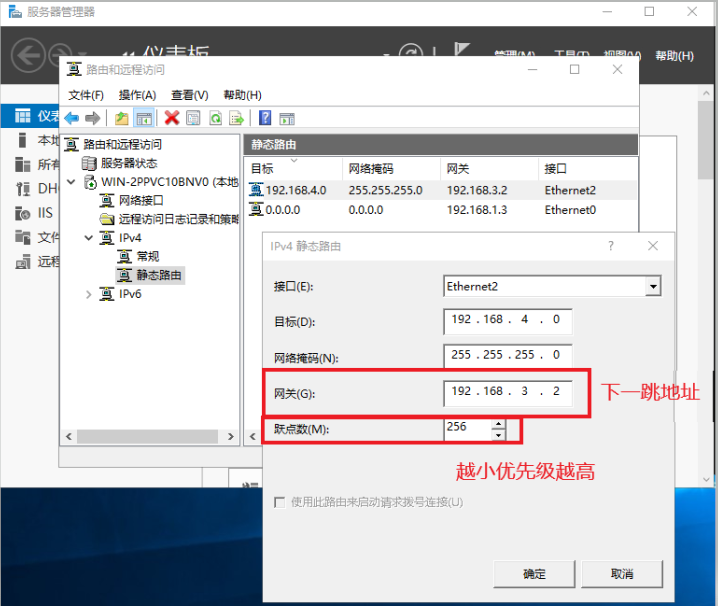

(2)在虚拟机①上,安装“远程访问”服务角色,设置“配置并启用路由和远程访问”中的“LAN路由”服务项目,添加静态路由使其数据包能到达子网4和外网(目标网络号和子网掩码均为0.0.0.0时表示是默认路由,此处将到达外网的路由设为默认路由)

(3)在虚拟机②上,安装“远程访问”服务角色,设置“配置并启用路由和远程访问”中的“LAN路由”服务项目,添加静态路由使其数据包能到达子网1、子网2和外网(其中,将到达外网的路由设为默认路由)

与上同理

(4)在虚拟机③上使用route命令添加3条永久静态路由,使其数据包能到达子网2、子网3、子网4。在安装Windows系统的主机上添加的静态路由、显示路由的命令格式分别为:

route -p add 目标网络号 mask 目标网络的子网掩码 下一跳的IP地址

route print

- 1

- 2

(5)在虚拟机④上使用route命令分别添加能到达子网2、子网3、子网4和外网的永久静态路由(其中,将到达外网的路由设为默认路由)。

任务2:配置DHCP及中继代理,为子网2、3、4中的客户机自动分配IP地址等参数

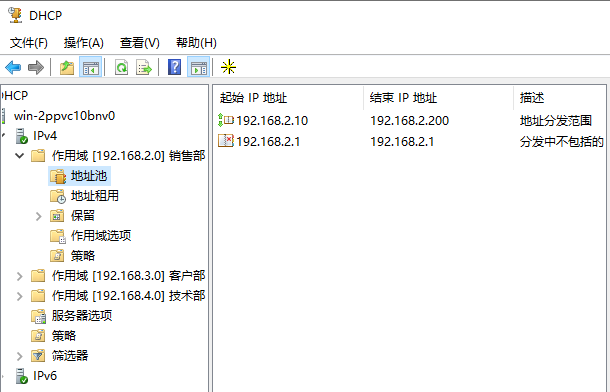

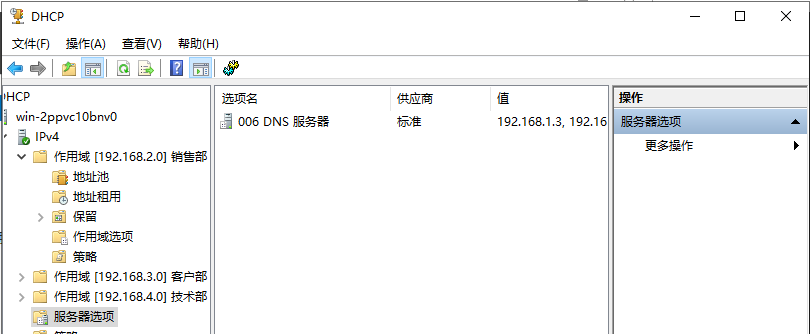

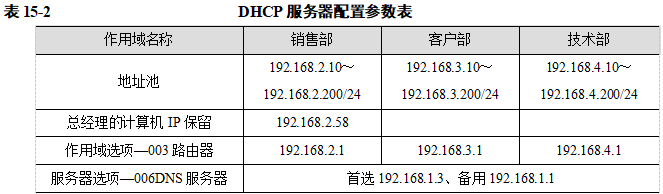

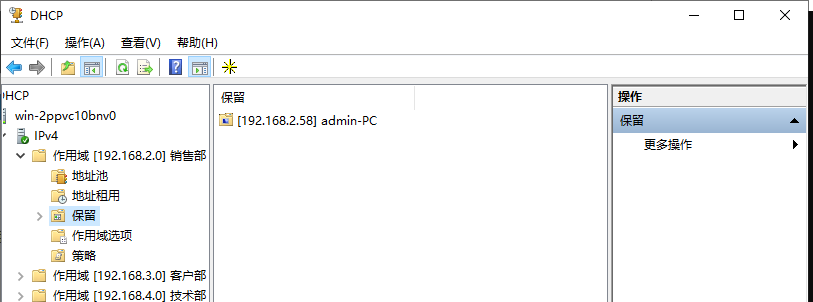

(1)在虚拟机①中安装DHCP服务角色,按不同部门创建3个作用域,并按表15-2所示配置其他参数。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-XPCLoTst-1627974054474)(https://oos.luoyunhao.com/blog-img/20210608091131.png)]

- 表15-2 DHCP服务器配置参数表

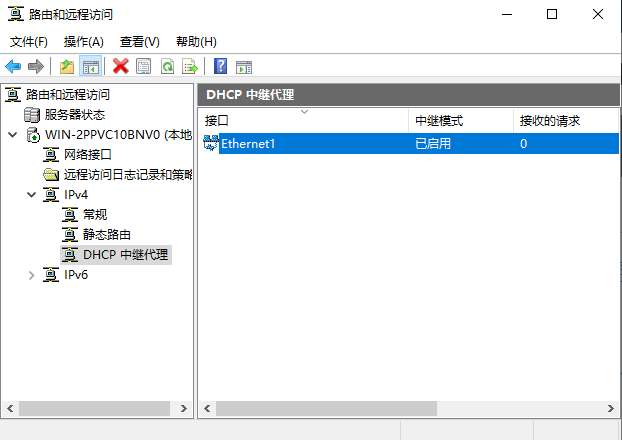

(2)在虚拟机②中添加“DHCP中继代理程序”协议。

(3)在子网2启动一台客户机(将该机的网卡连接至虚拟交换机VMnet2),检测能否实现动态分配IP地址等参数,能否对总经理使用的计算机实现保留地址的分配。

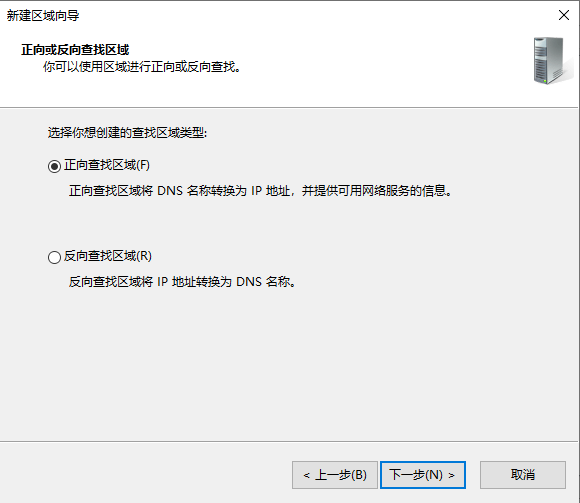

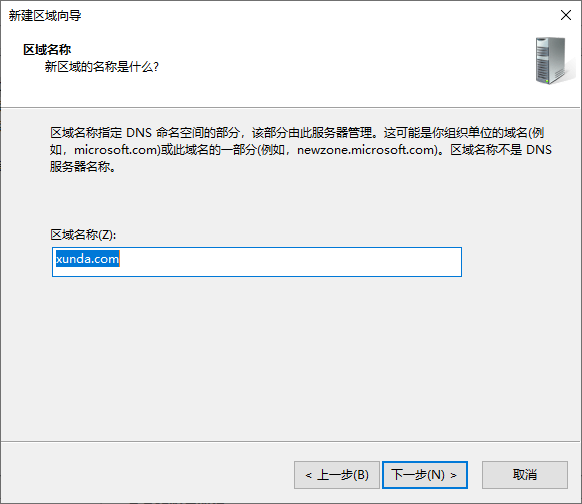

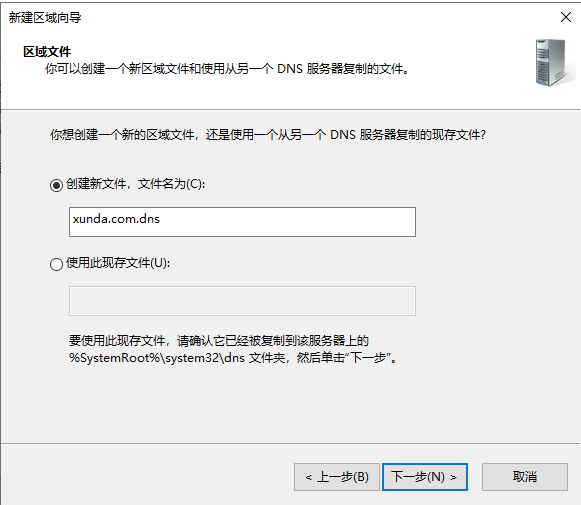

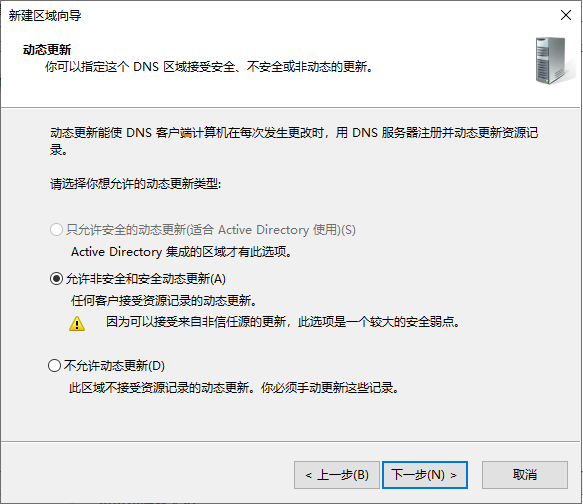

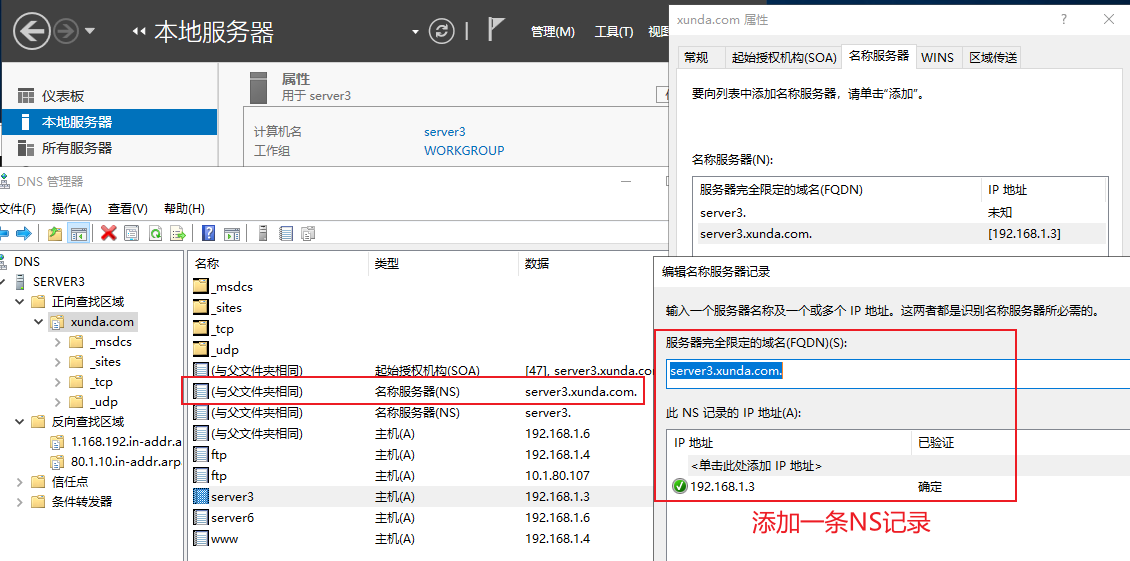

任务3:安装与配置主DNS和辅助DNS

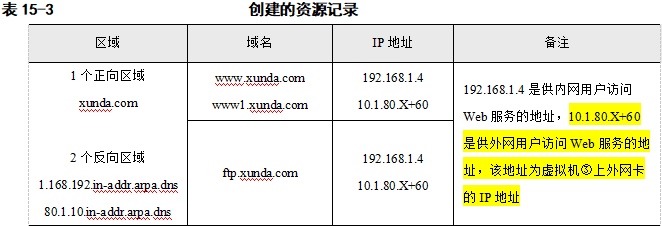

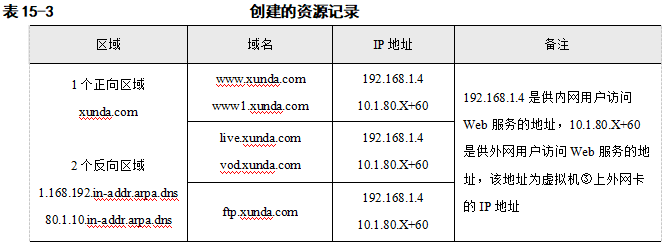

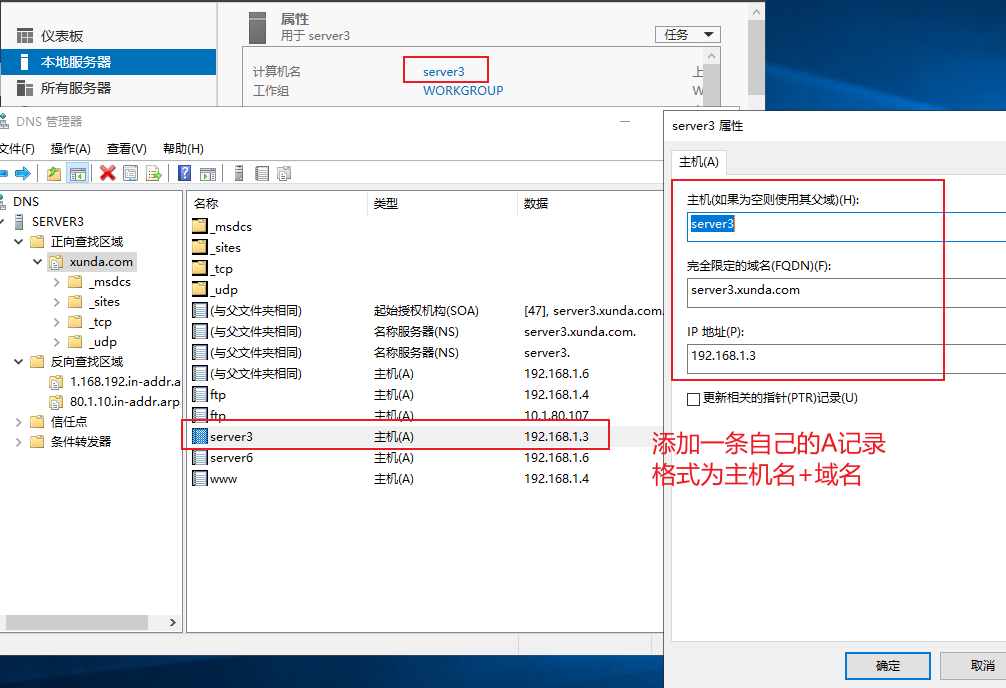

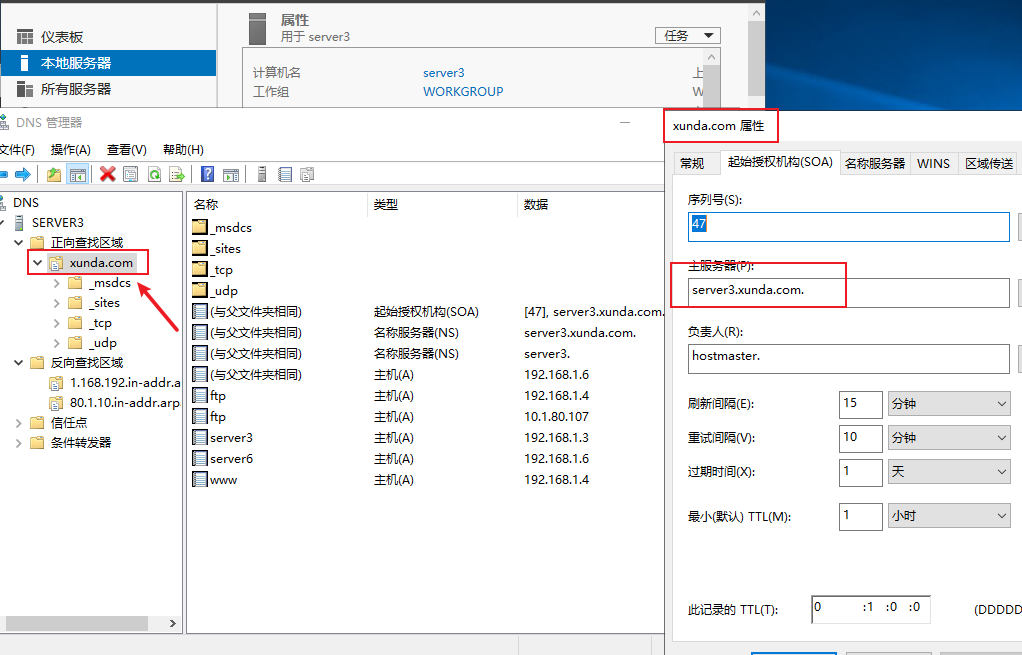

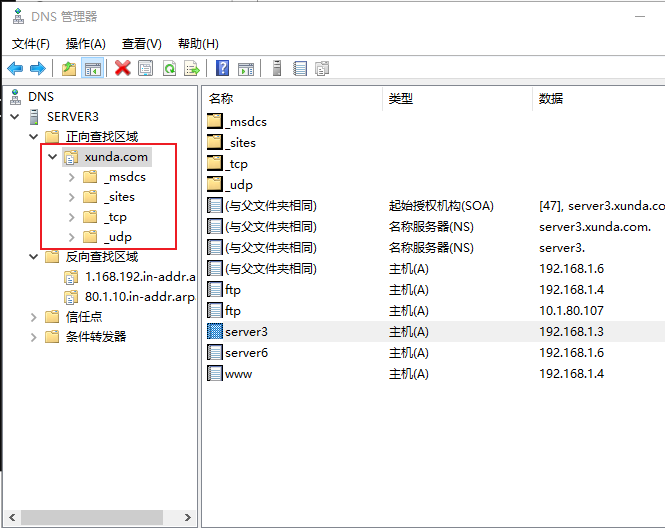

(1)在虚拟机③上安装DNS服务角色,创建主要区域“xunda.com”,添加资源记录见表15-3。

安装DNS服务器

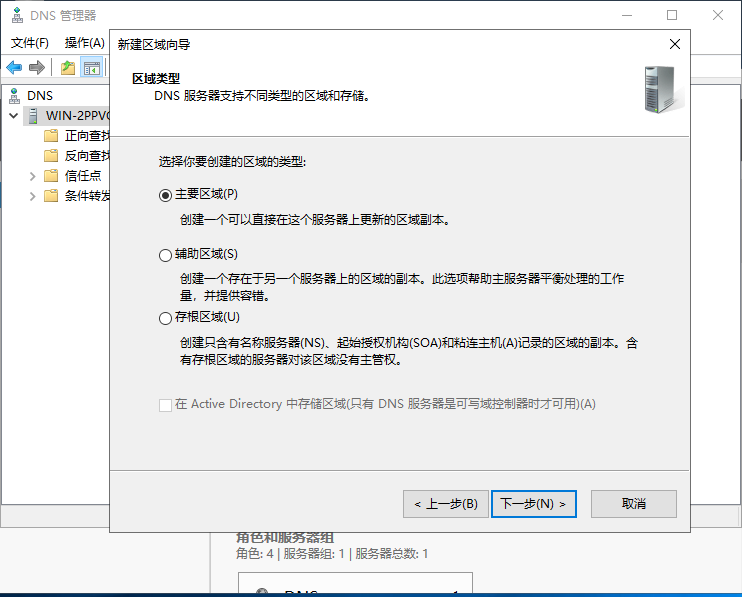

创建正向区域 例:

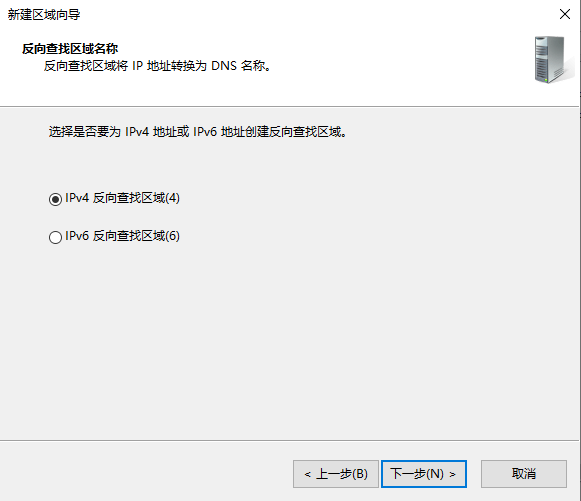

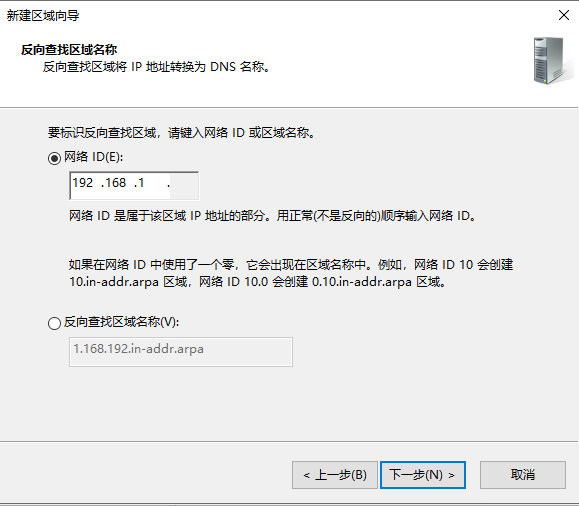

创建反向区域 例:

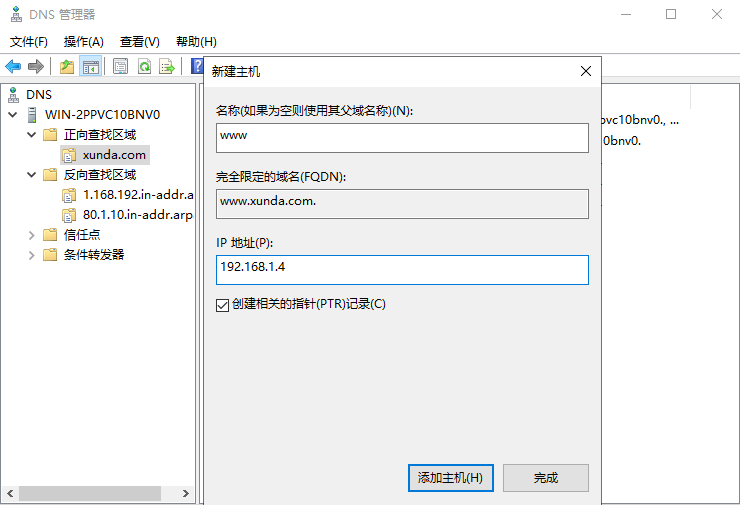

正向区域新建A记录:

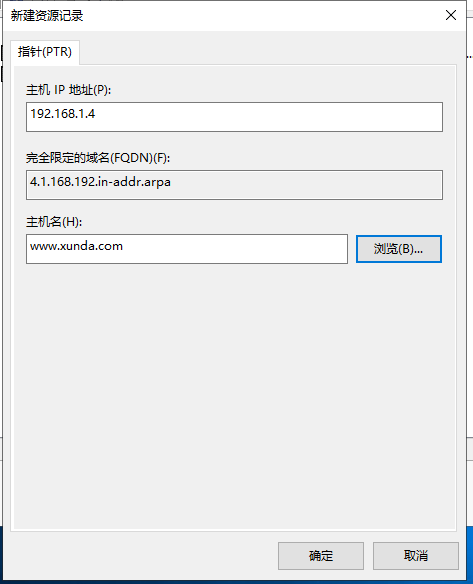

新建反向指针:

- 资源记录表

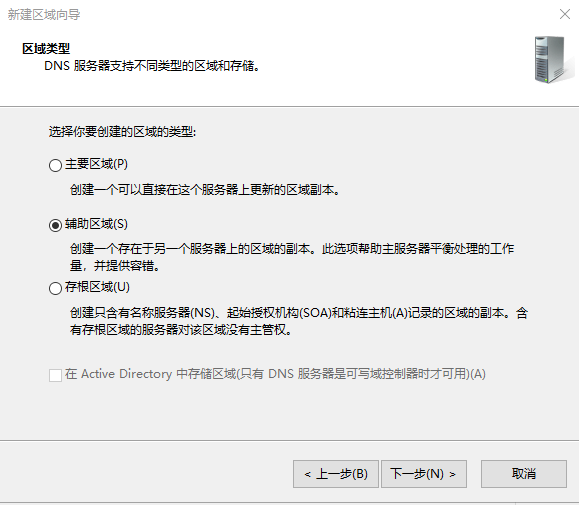

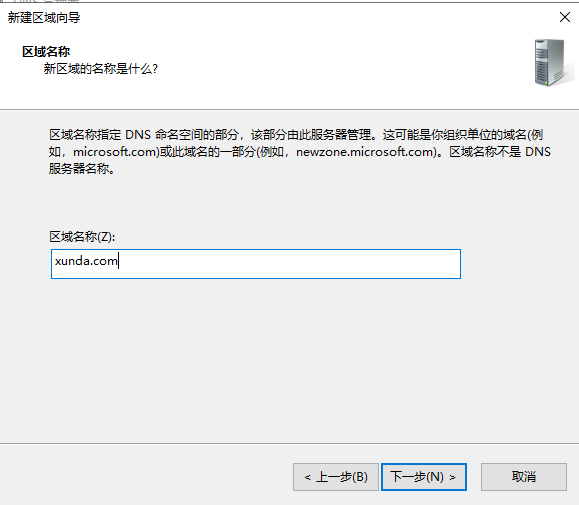

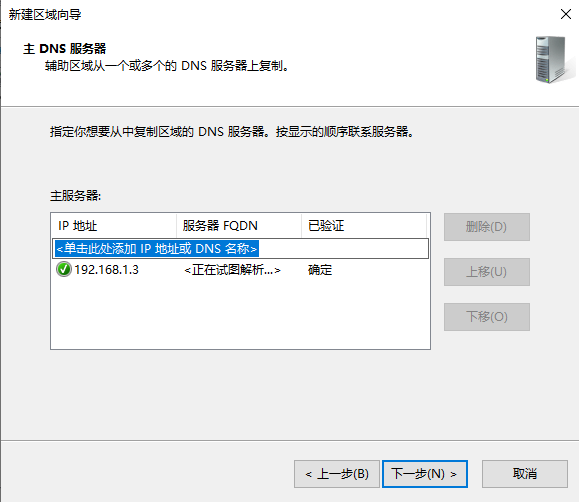

(2)在虚拟机①上安装DNS服务角色,创建辅助区域“xunda.com”。

以正向区域为例:

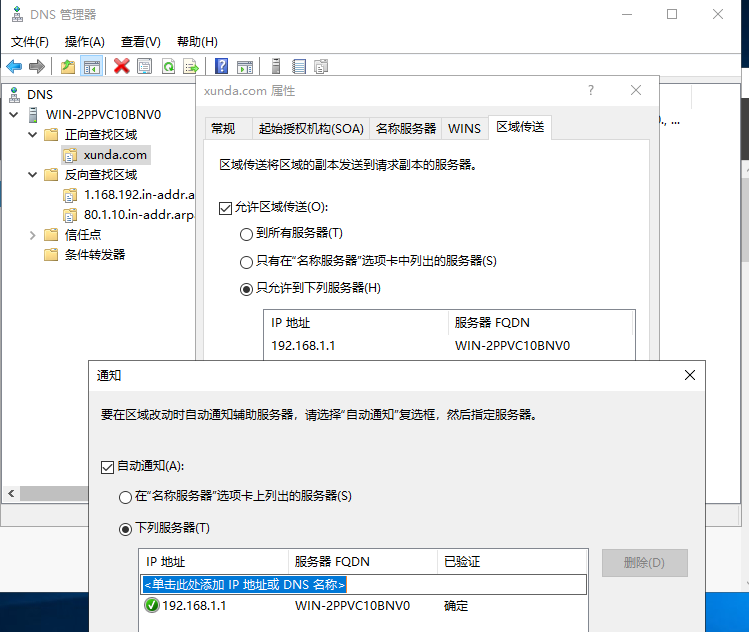

(3)在虚拟机③的主DNS上配置区域复制,使主DNS中的记录自动复制到辅助DNS中。

反向区域传送同理

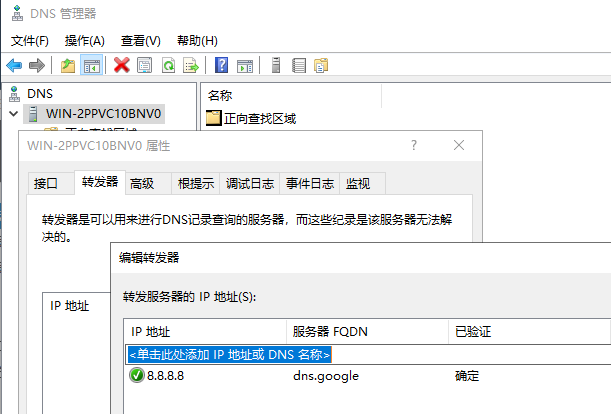

(4)在主DNS和辅DNS上分别设置转发器,转发的IP地址是公网上的DNS服务器的IP地址(如,8.8.8.8)。

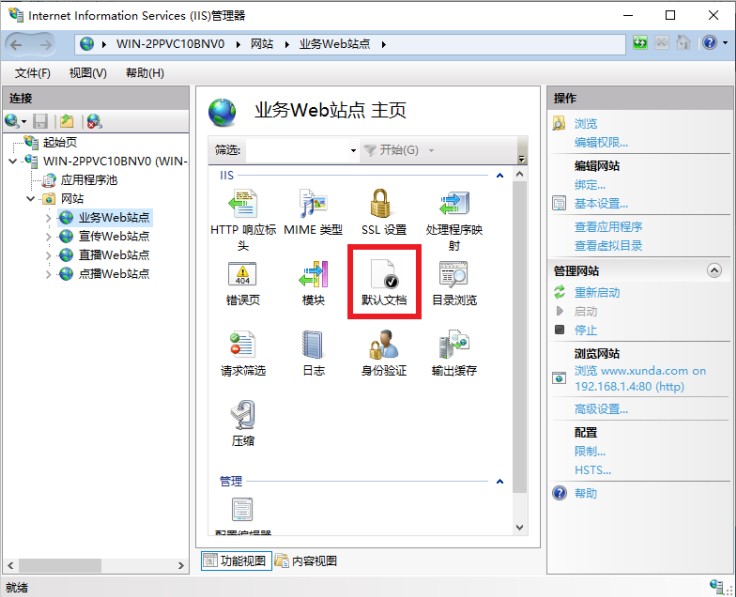

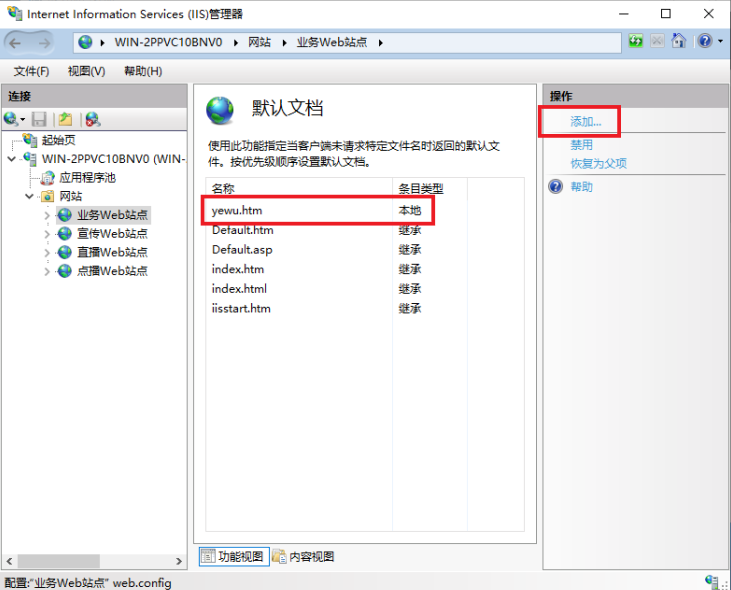

任务4:创建与配置Web站点

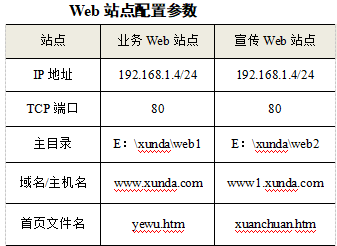

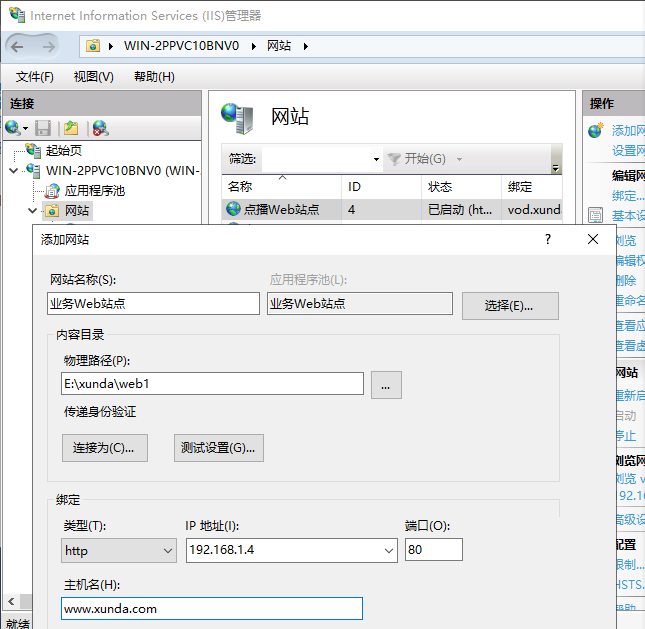

在虚拟机④上安装IIS组件,按表15-4所规划的参数创建两个Web站点。

- 表15-4 Web站点配置参数

添加默认首页文件名

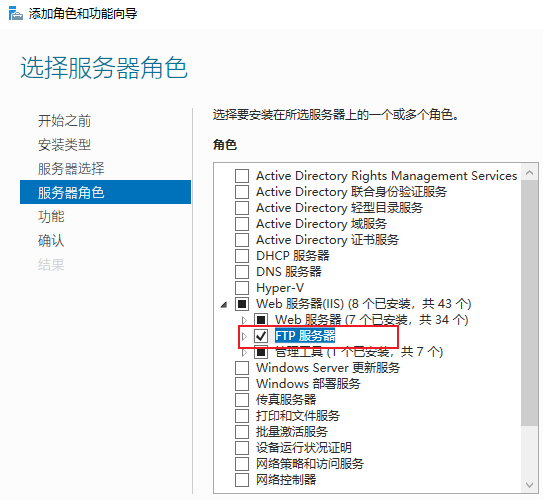

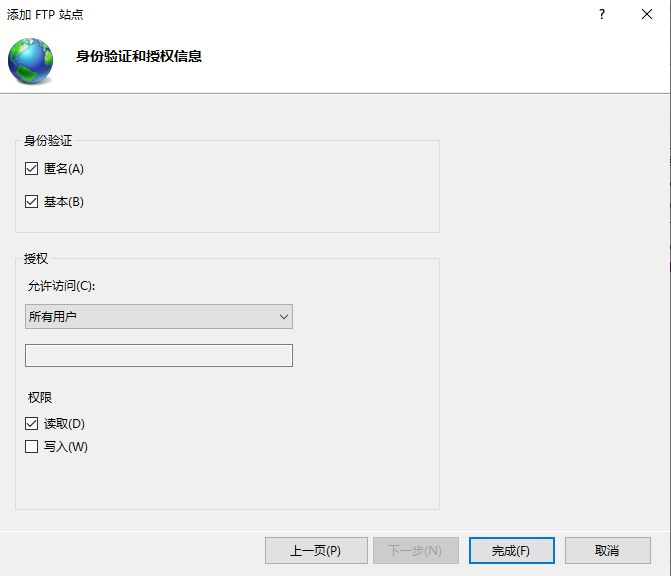

任务5:创建与配置FTP站点

安装FTP

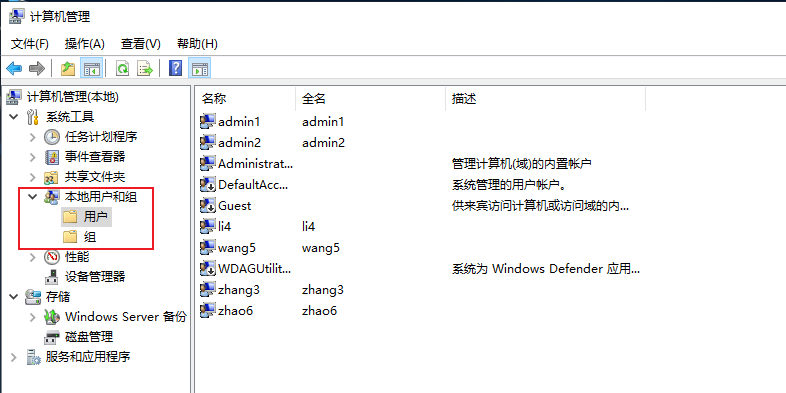

(1)在虚拟机④上按照表15-5所规划的参数创建本地组和本地用户。

- 表15-5 本地组和本地用户

| 部门 | 本地用户 | 所属本地组 |

|---|---|---|

| 网络管理员 | admin1、admin2 | administrators |

| 客户部 | zhang3 | khb_group |

| 市场部 | li4 | scb_group |

| 技术部 | wang5 | jsb_group |

| 财务部 | zhao6 | cws_group |

在计算机管理中添加用户和组

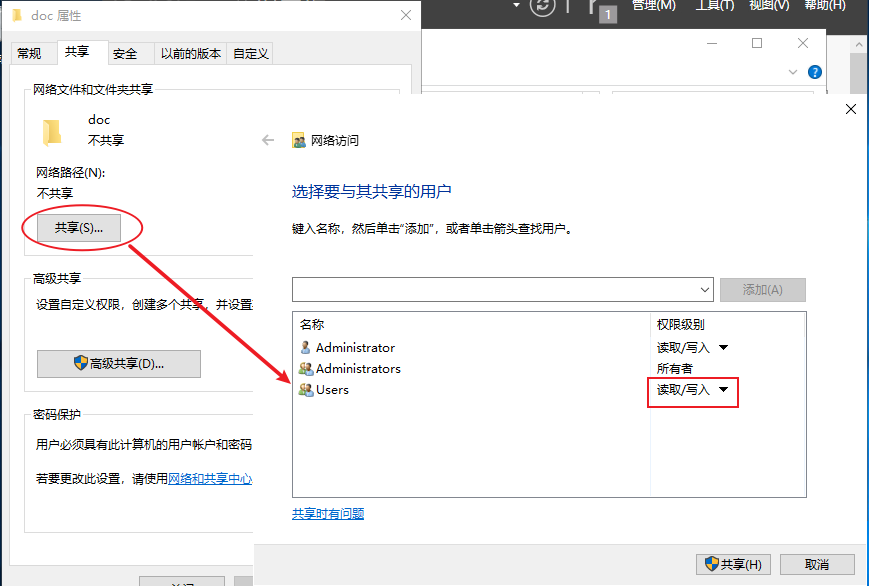

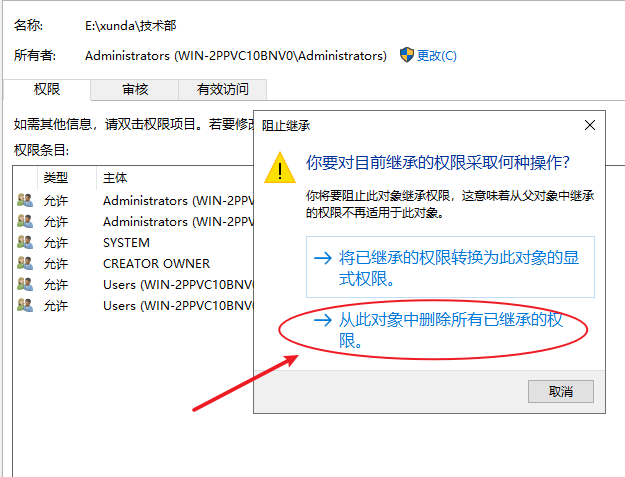

(2)在虚拟机④中按照表15-6所规划的参数创建目录结构并设置访问权限。

- 表15-6 目录结构及权限分配表

| 资源用途 | 目录结构 | 访问者 | NTFS权限/共享权限 |

|---|---|---|---|

| 共享文件夹 | E:\xunda\doc | 内网和VPN用户可访问 | 可读可写 |

| 迅达公司的公共资源库 | E:\xunda\public | 匿名用户(所有用户)可访问 | 只读 |

| 迅达公司客户部的资料库 | E:\xunda\客户部 | 客户部组成员可访问 | 可修改 |

| 迅达公司市场部的资料库 | E:\xunda\市场部 | 市场部组成员可访问 | 可修改 |

| 迅达公司技术部的资料库 | E:\xunda\技术部 | 技术部组成员可访问 | 可修改 |

| 迅达公司财务部的资料库 | E:\xunda\财务部 | 财务部组成员可访问 | 可修改 |

| 业务Web站点的主目录 | E:\xunda\web1 | 只有网络管理员admin1可访问 | 可修改 |

| 宣传Web站点的主目录 | E:\xunda\web2 | 只有网络管理员admin2可访问 | 可修改 |

| 直播Web站点 | E:\xunda\web3 | 只有网络管理员admin1可访问 | 可修改 |

| 点播Web站点 | E:\xunda\web4 | 只有网络管理员admin1可访问 | 可修改 |

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Pqmaj8q0-1627974054490)(https://oos.luoyunhao.com/blog-img/20210608115510.png)]

(3)在虚拟机④上安装IIS FTP角色并启动FTP服务。

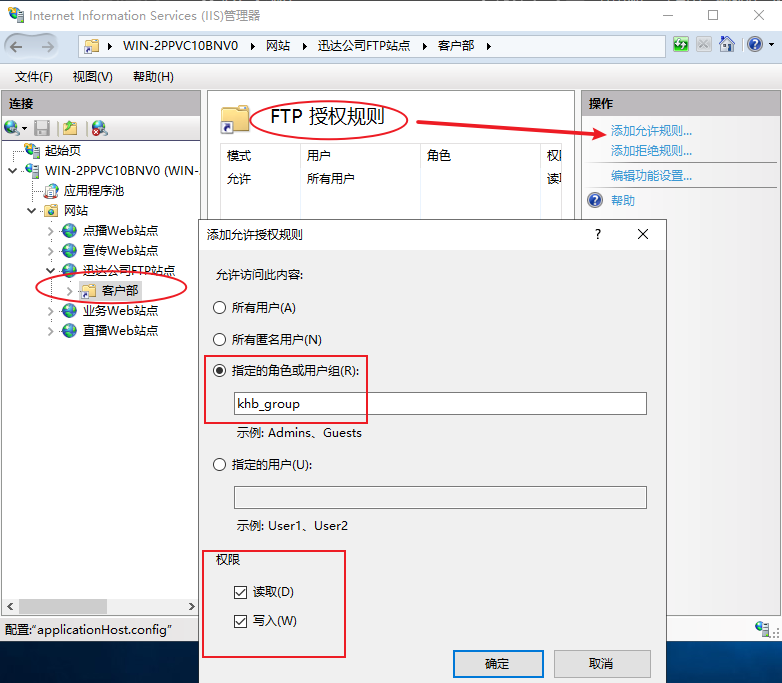

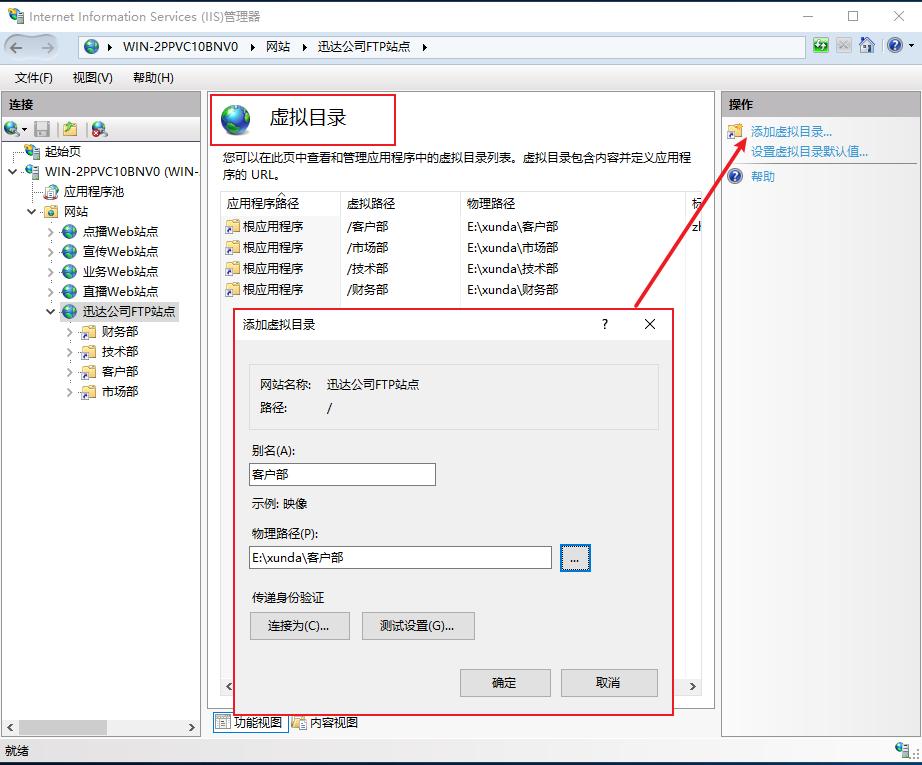

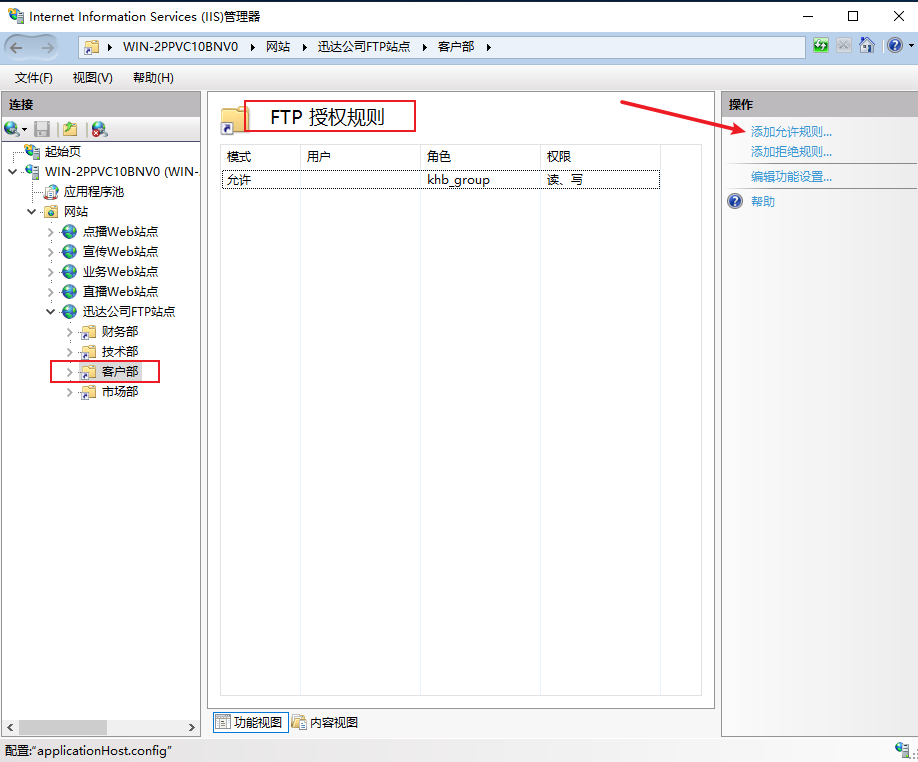

(4)在虚拟机④中按表15-7所示的参数创建FTP站点及虚拟目录。

表15-7 FTP站点及虚拟目录

| FTP站点或虚拟目录名称 | 物理路径 | 访问者 |

|---|---|---|

| 迅达公司FTP站点 | E:\xunda\public | 匿名用户(所有用户)可访问 |

| 客户部(虚拟目录) | E:\xunda\客户部 | 客户部组成员可访问 |

| 市场部(虚拟目录) | E:\xunda\市场部 | 市场部组成员可访问 |

| 技术部(虚拟目录) | E:\xunda\技术部 | 技术部组成员可访问 |

| 财务部(虚拟目录) | E:\xunda\财务部 | 财务部组成员可访问 |

| 维护业务Web站点(虚拟目录) | E:\xunda\web1 | 只有网络管理员admin1可访问 |

| 维护宣传Web站点(虚拟目录) | E:\xunda\web2 | 只有网络管理员admin2可访问 |

| 直播发布点(虚拟目录) | E:\xunda\web3 | 只有网络管理员admin1可访问 |

| 点播发布点(虚拟目录) | E:\xunda\web4 | 只有网络管理员admin1可访问 |

创建FTP站点

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-pl95J5R8-1627974054492)(https://oos.luoyunhao.com/blog-img/20210608142004.png)]

新建虚拟目录

添加规则,授权相应用户组权限

防火墙除了放行FTP端口,还需要放行相应程序

在防火墙的入站规则上新建规则,将C:\Windows\System32\svchost.exe程序开通允许

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-46HxLjoe-1627974054494)(https://oos.luoyunhao.com/blog-img/20210608191414.png)]

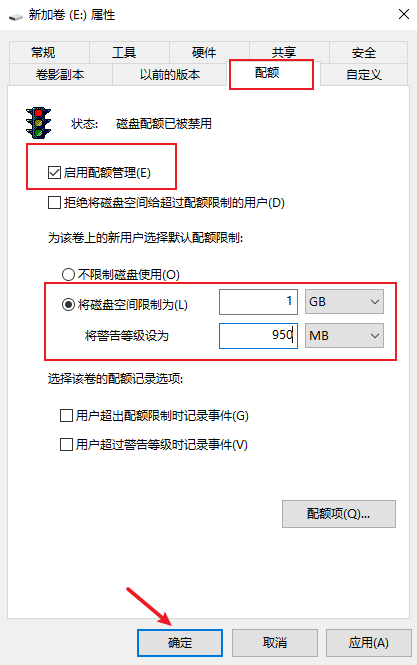

(5)在E盘启用磁盘配额,将磁盘空间限制为“1GB”、警告等级设为“950MB”;对部门经理帐户设置配额项,将磁盘空间限制为“5GB”、警告等级设为“4900MB”;总经理无限制。

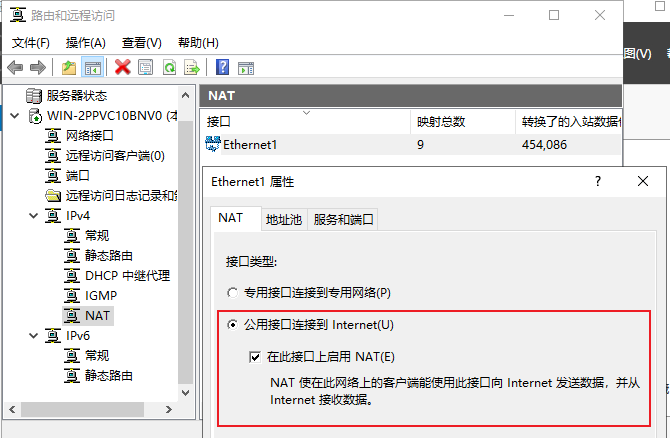

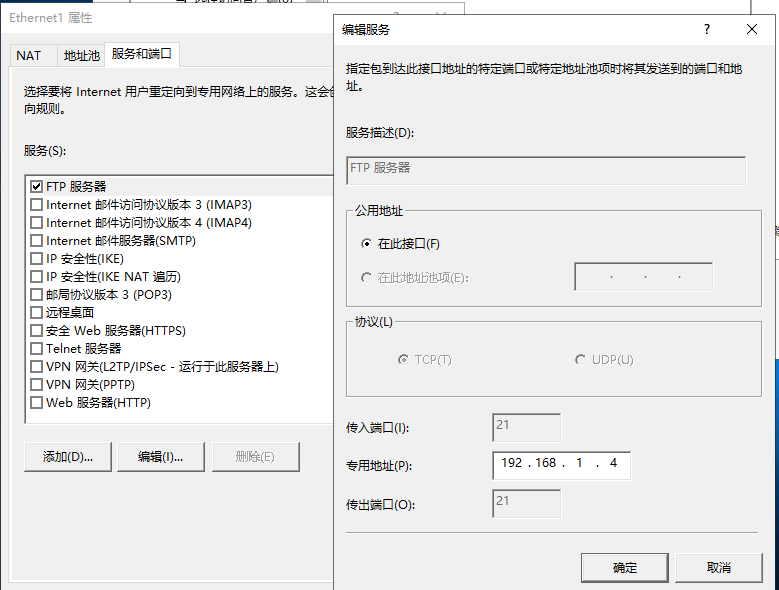

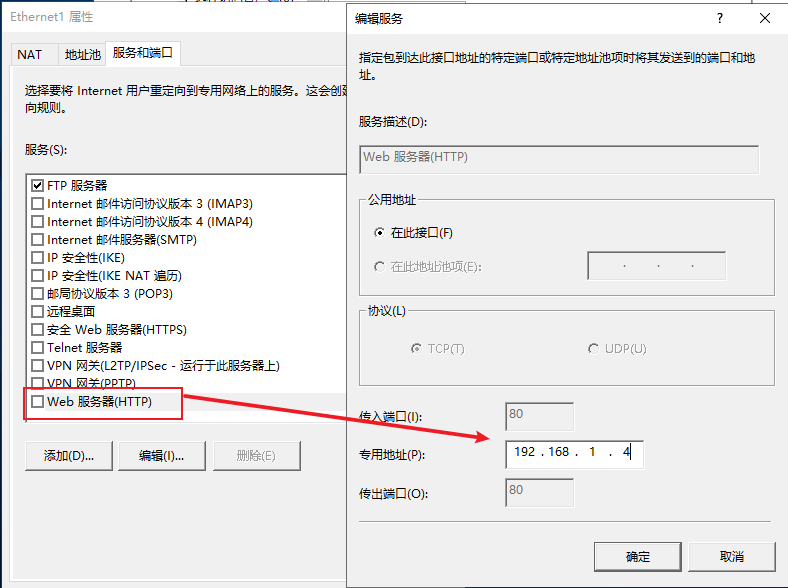

任务6:配置NAT服务器,使内部各子网中的客户机均能访问外网,且外网用户能访问内网中的服务器

(1)在虚拟机③上安装“远程访问”服务角色,设置“配置并启用路由和远程访问”中的“网络地址转换(NAT)”服务。

(2)在虚拟机③的外网卡上针对内网中的Web服务器、FTP服务器、DNS服务器(端口为53)和远程登录的服务器配置端口映射功能,以便让外网用户能通过域名访问内网中的服务器(外网用户只能通过访问虚拟机③上外网卡的IP地址,进而通过端口映射访问内网中的各种服务器)。

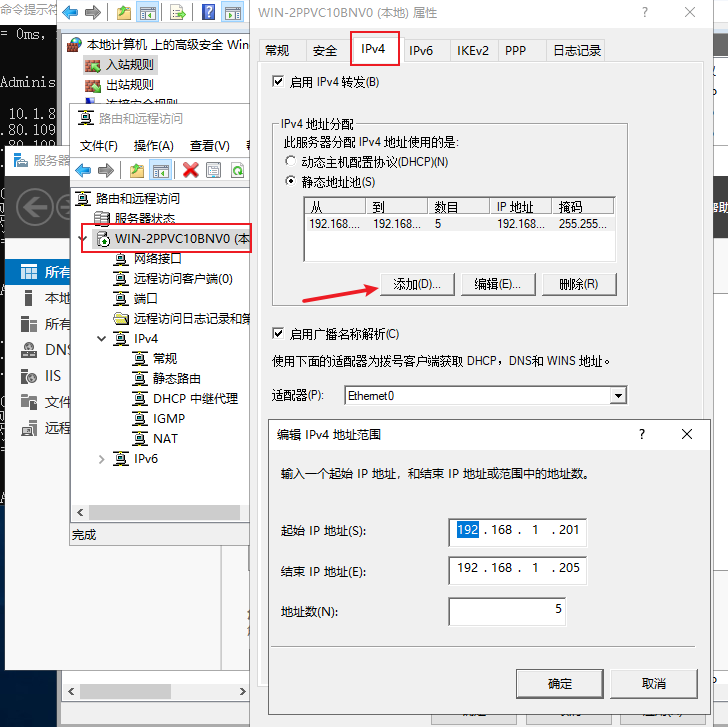

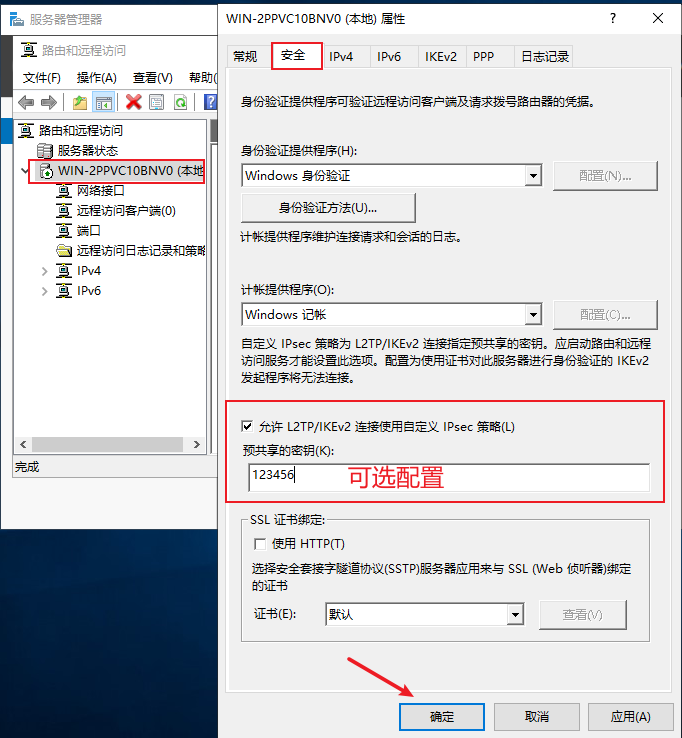

任务7:配置VPN服务器

(1)在虚拟机③上,设置“配置并启用路由和远程访问”,创建VPN服务器,新建VPN连接的地址范围为:192.168.1.201~192.168.1.205。

若使用L2TP进行连接加密,则需要配置密钥(可选)

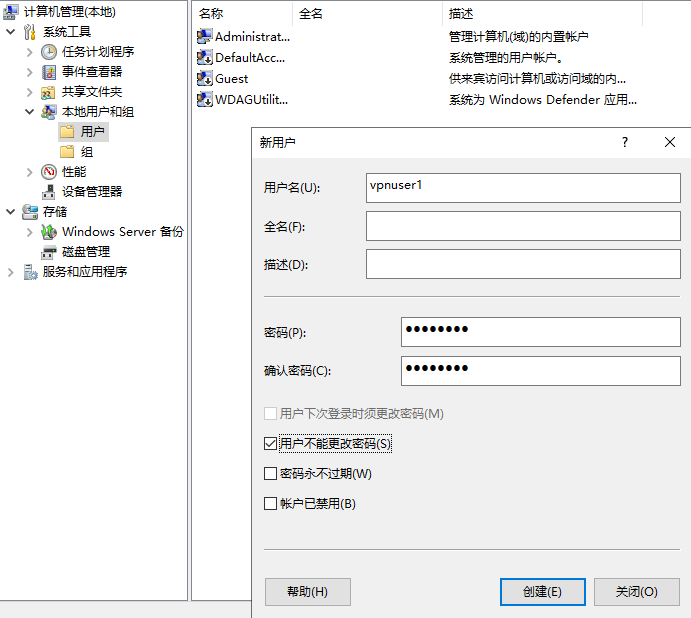

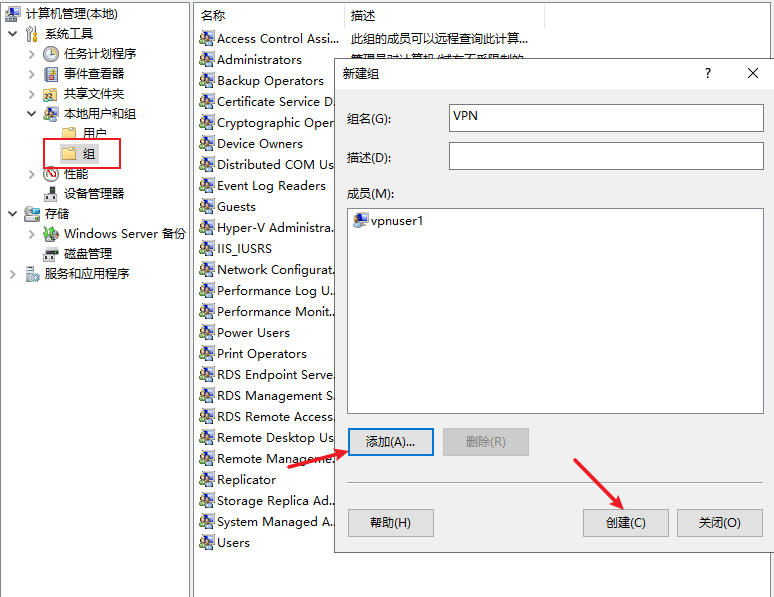

(2)创建1个用户(远程连接的专门用户),并设置用户拨入属性。

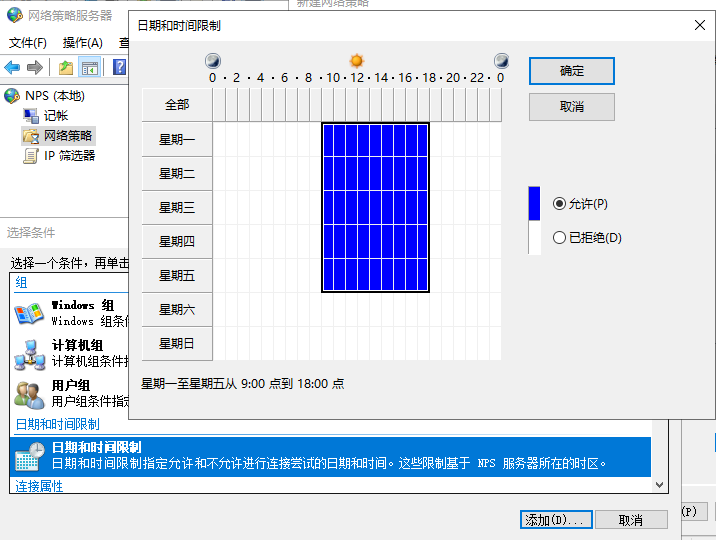

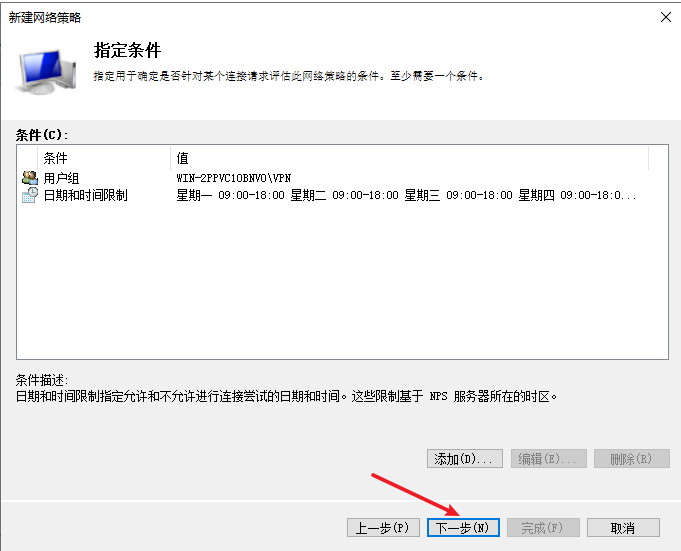

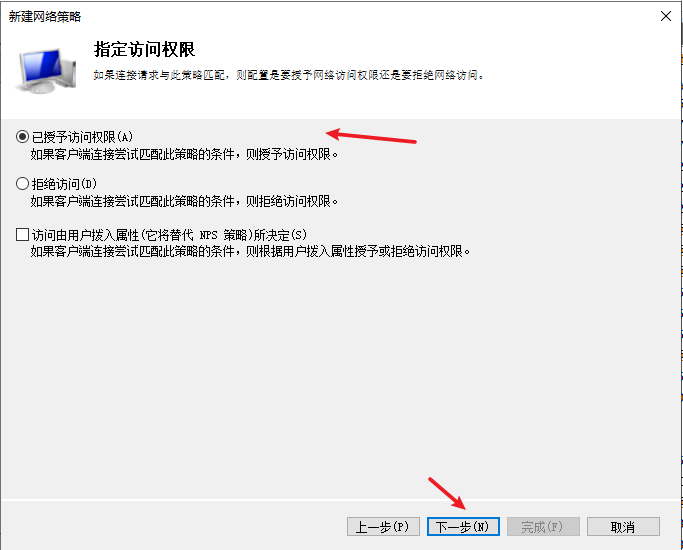

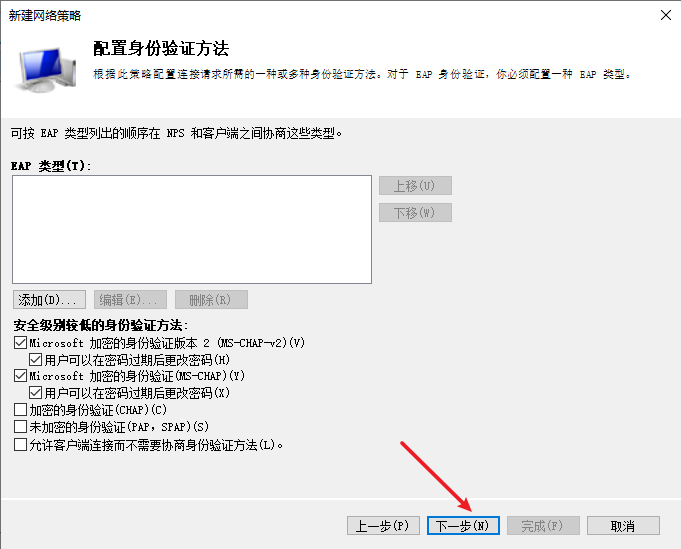

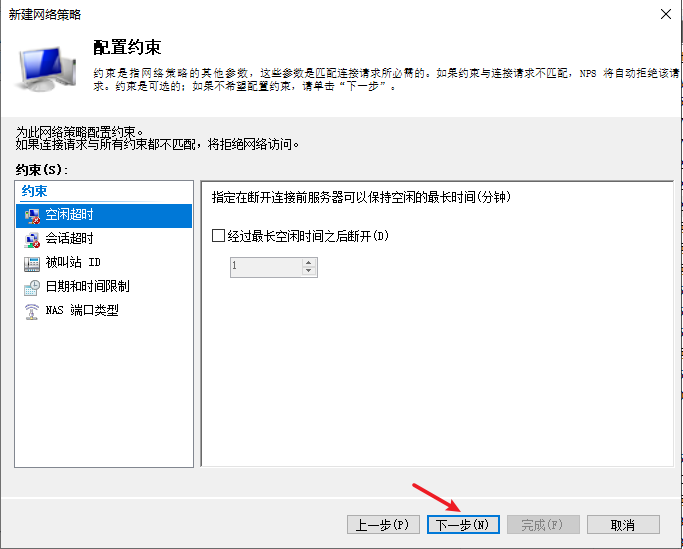

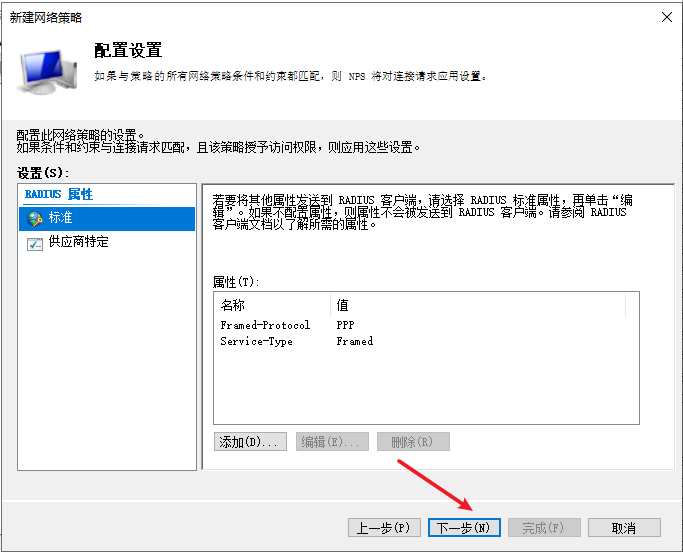

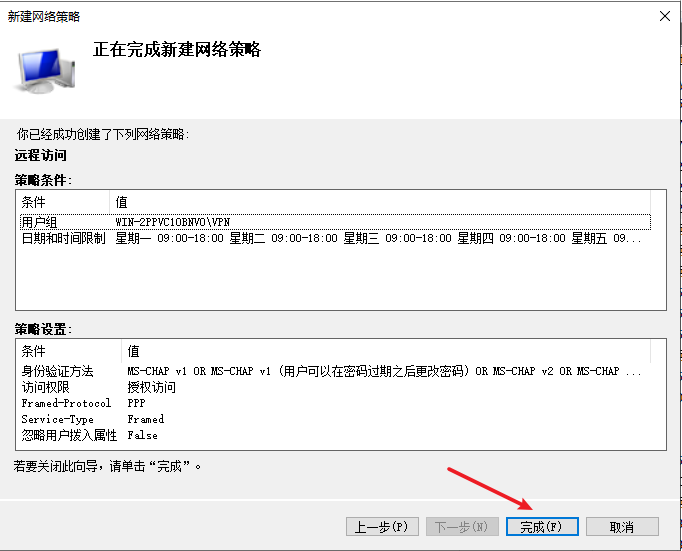

(3)设置用户的“远程访问策略”:周一~周五的9:00~18:00允许访问。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-hRNJBahy-1627974054497)(https://oos.luoyunhao.com/blog-img/20210609111342.png)]

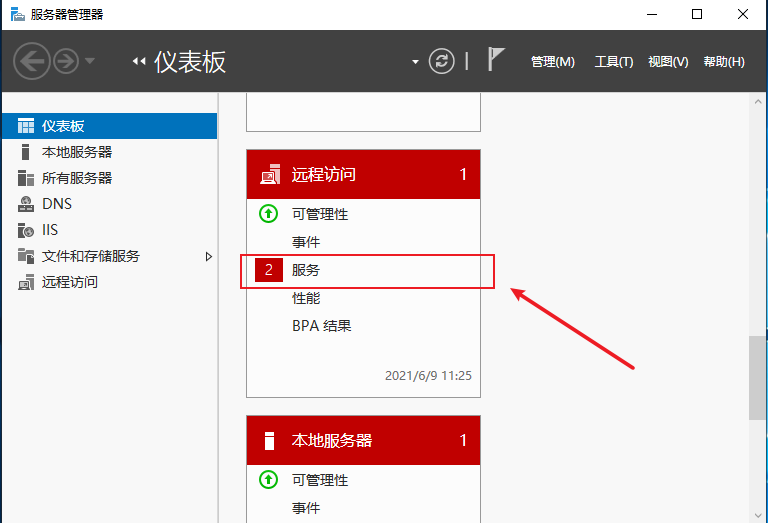

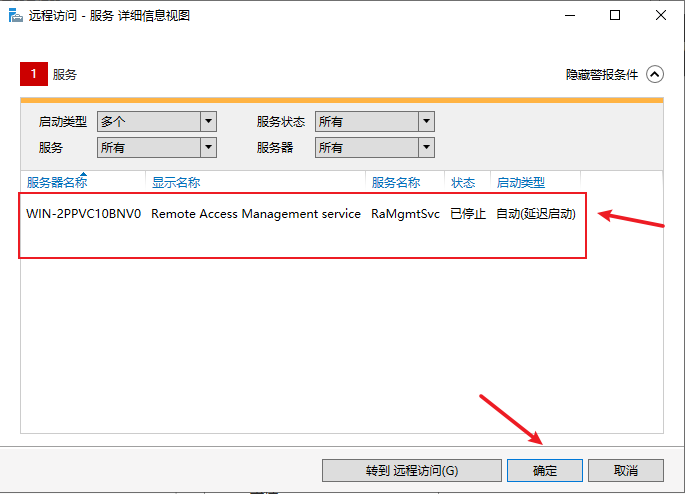

完成后重启服务

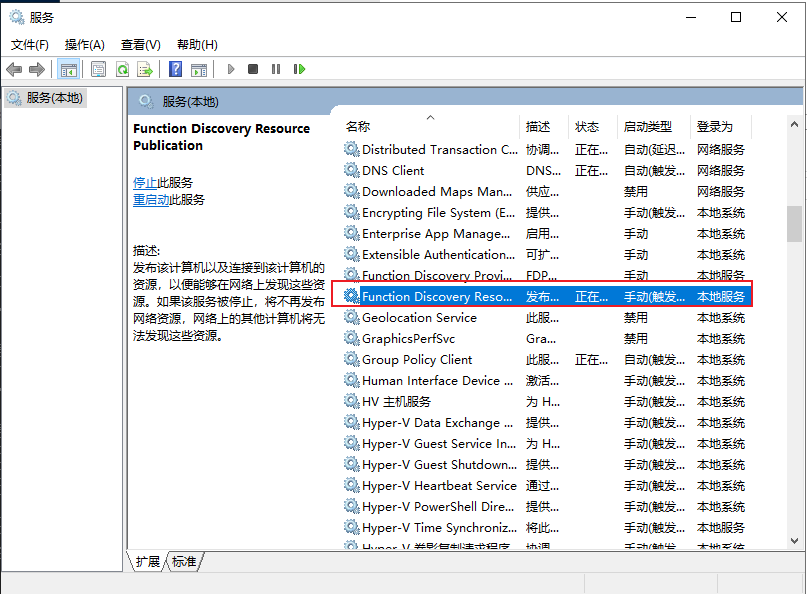

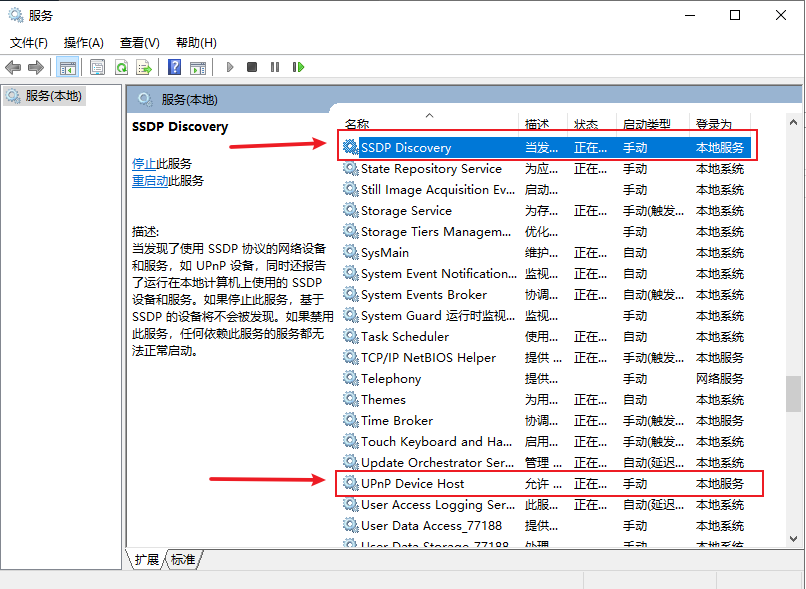

将两个服务启动,这里我已经先启用了一个

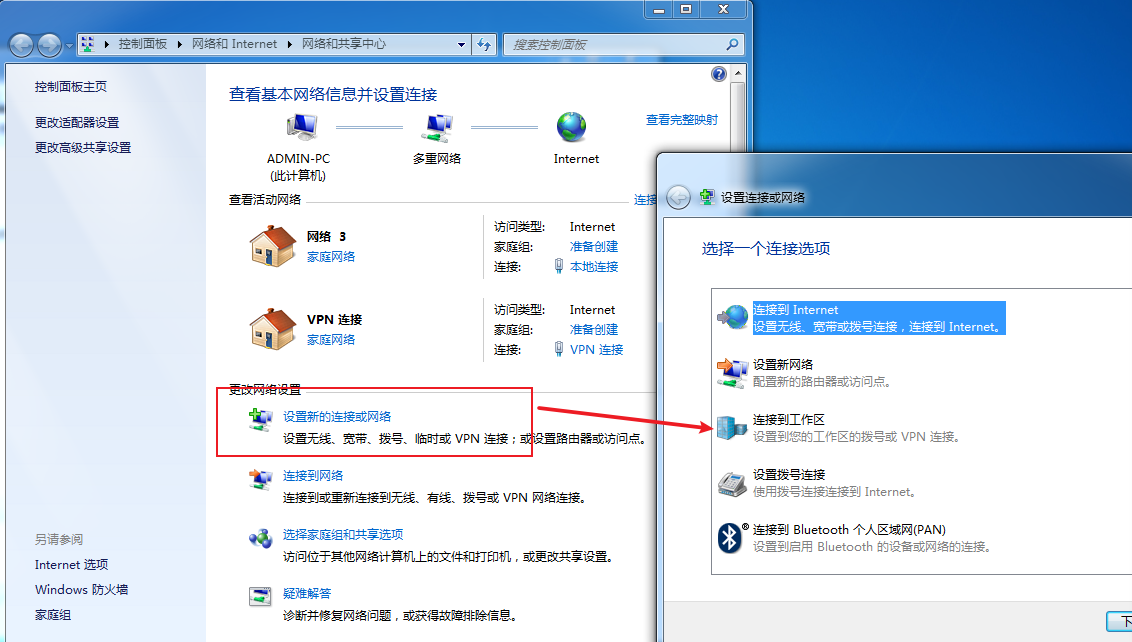

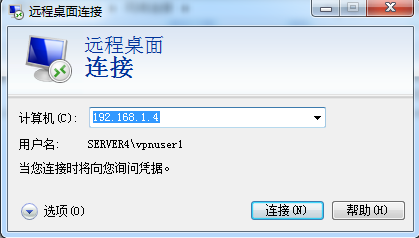

(4)在模拟公网的客户机(物理机)上,新建“虚拟专用网络连接(VPN)”。

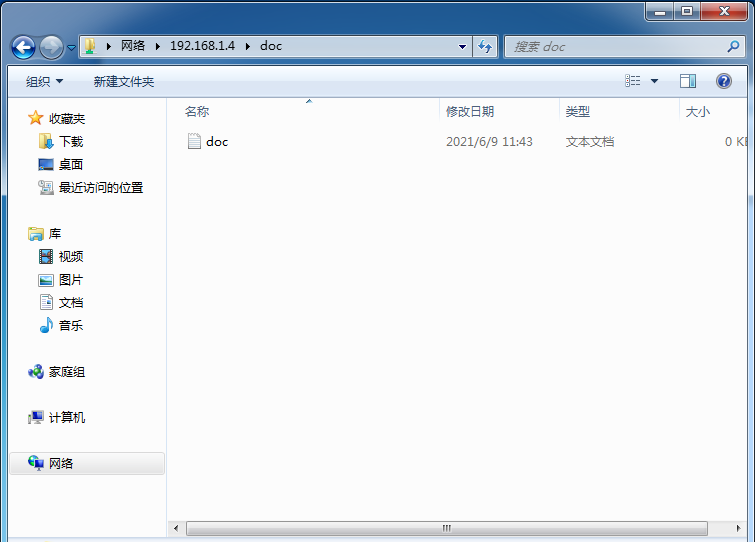

(5)测试VPN服务:在客户机上启动VPN连接,输入用户名与密码,测试客户机能否连入VPN服务器,并使用UNC路径“\192.168.1.4\doc”访问内网中的共享文件夹“E:\xunda\doc”。

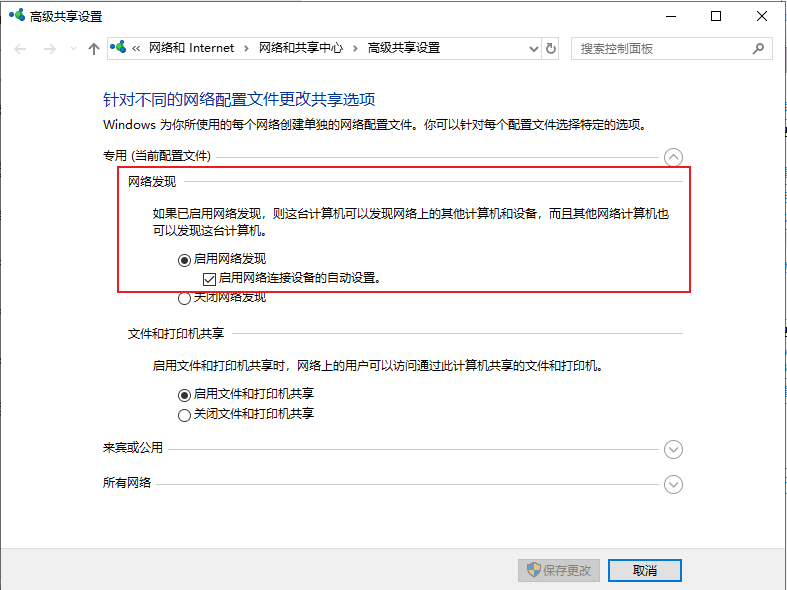

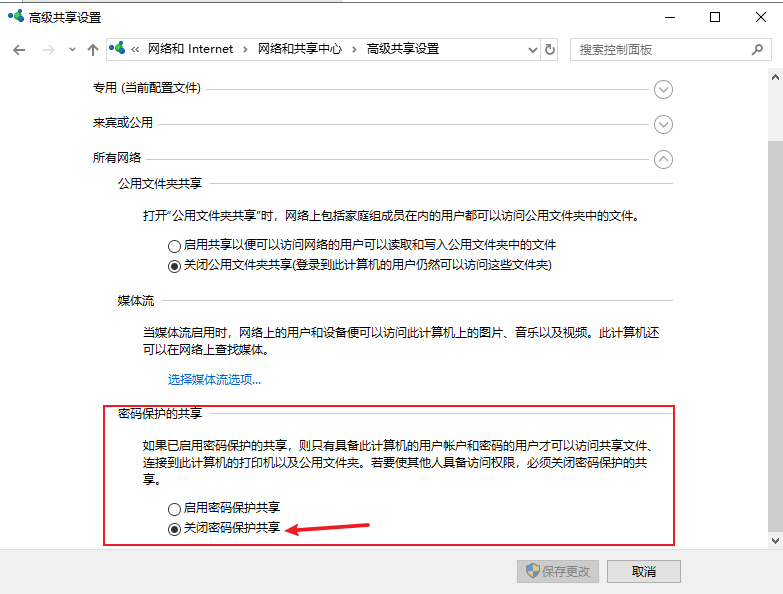

在有共享文件的服务器上启用网络发现

若无法启用,需开启三个服务

开启网络发现后,再到高级共享设置中关闭密码保护共享

客户端测试

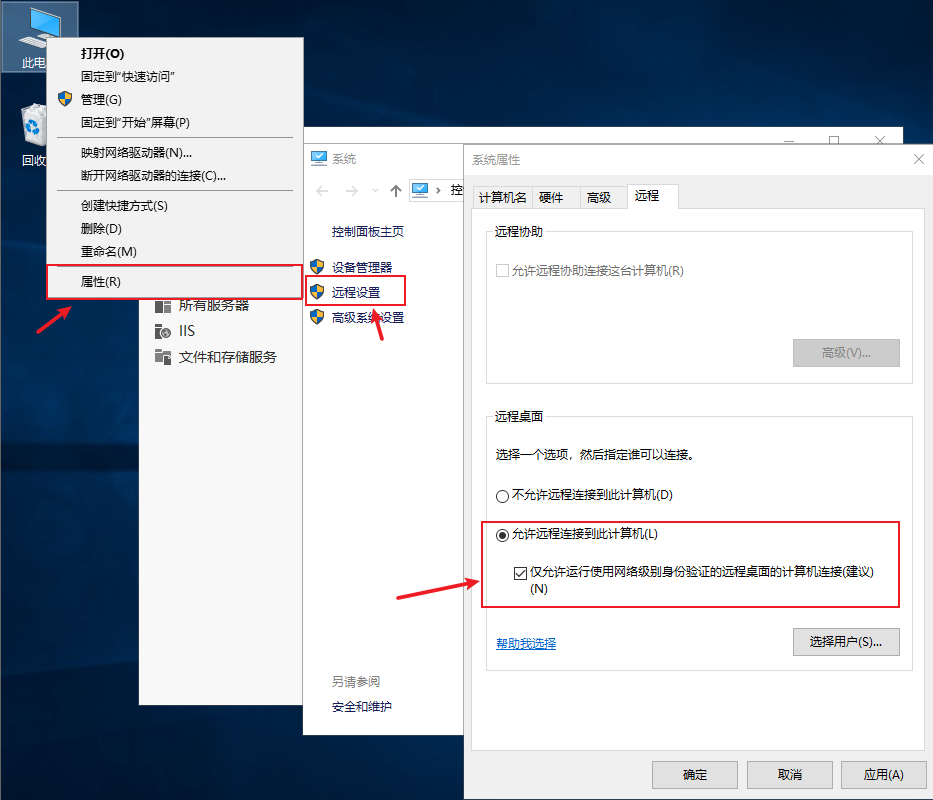

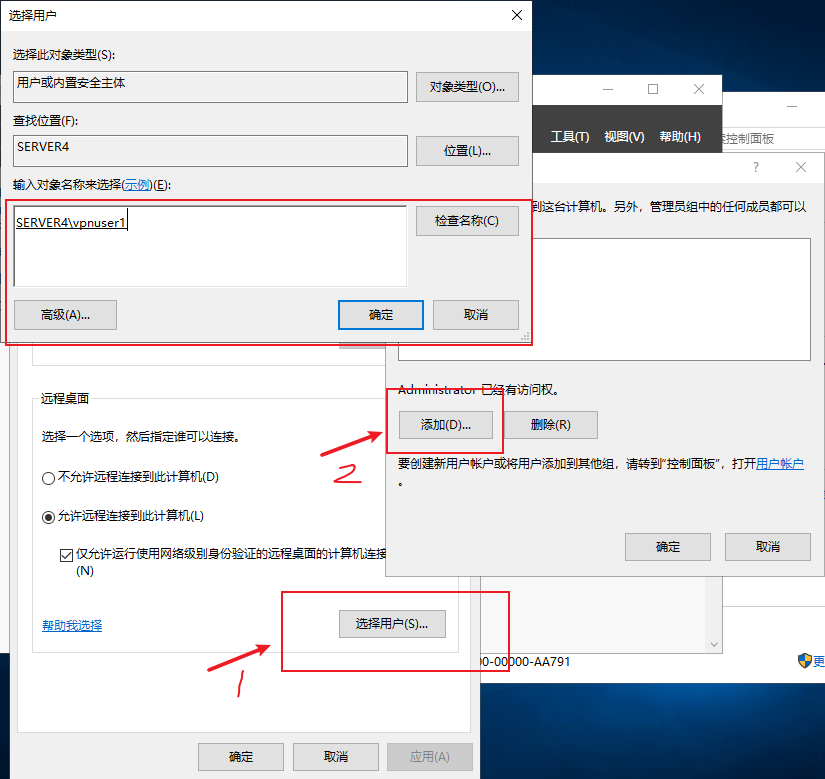

(6) 在虚拟机④上创建具有管理员级别的账户,并用此账号在外网中的主机上通过远程桌面连接登录到内网中的虚拟机④。

添加可以远程登录的用户

客户端测试

成功登录

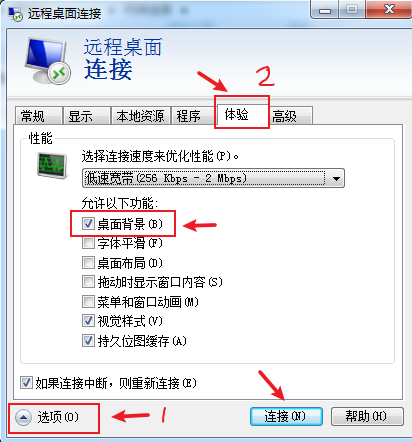

登陆后背景为黑色的解决方案

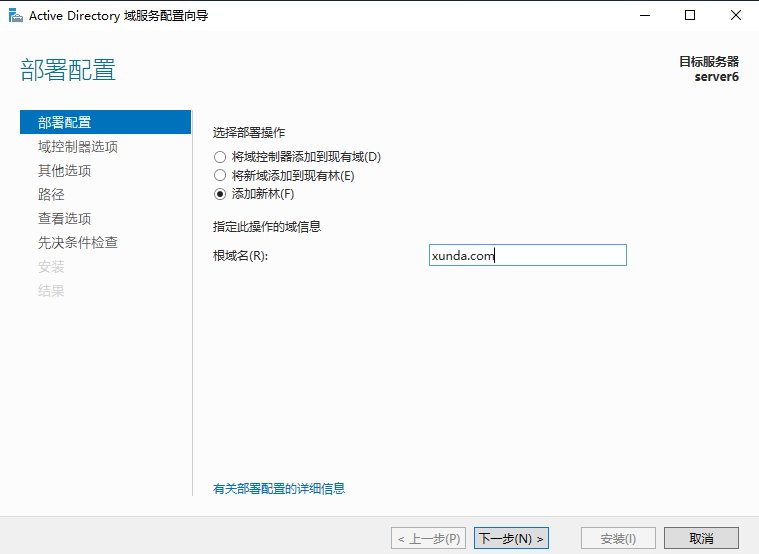

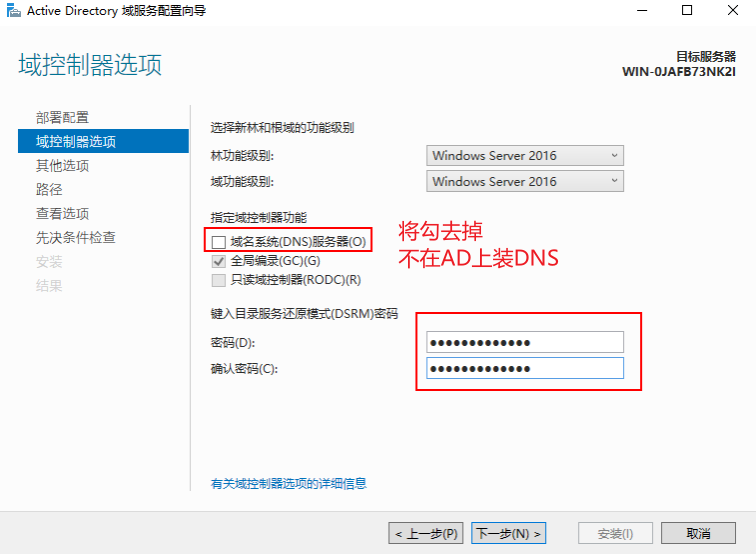

任务8(选作题):安装配置域控制器(DC)

(1)在虚拟机⑥上安装活动目录,创建一个森林根域,域名为“xunda.com”。在安装活动目录的过程中,选择在这台计算机上安装DNS服务。

配置域前,首先需要将所有计算机的主机名进行更改

这里AD与DNS不在一台服务器上

首先对主DNS服务器进行操作

配置AD

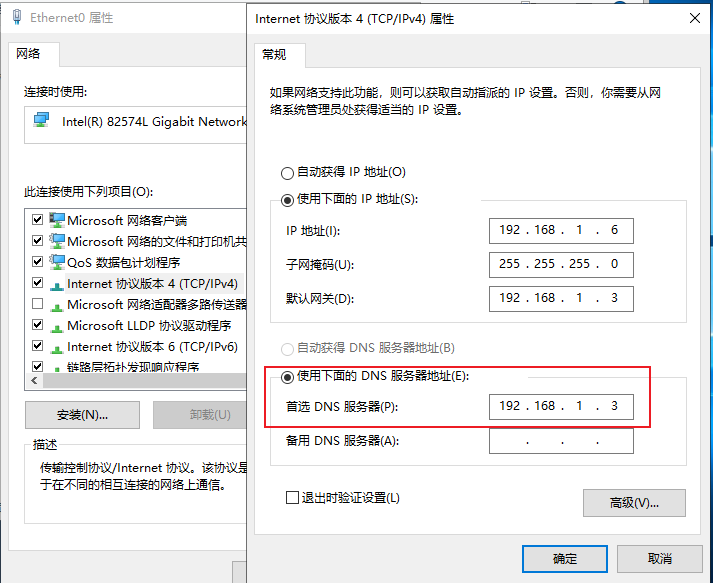

配置DNS为主DNS服务器的ip

后面下一步安装即可

验证:

刷新区域后,DNS服务器的主要区域中会多出4个文件夹,证明安装成功

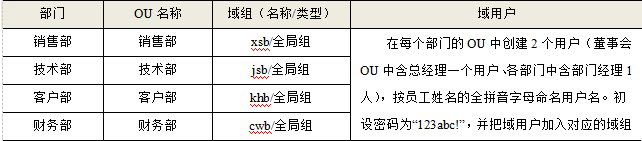

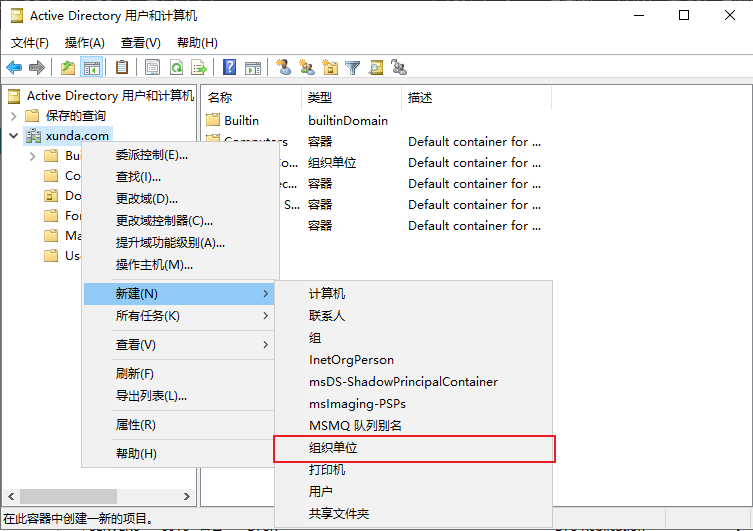

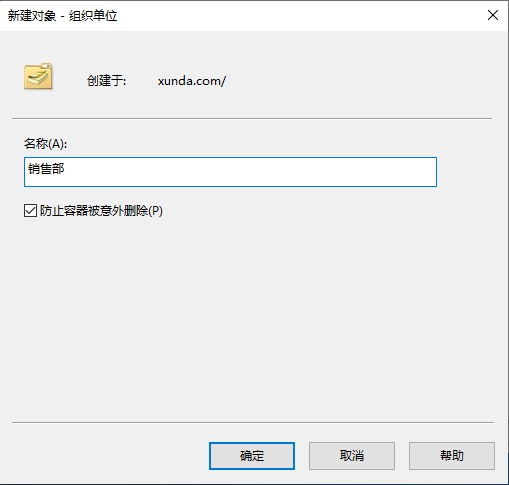

(2)按照表15-8要求创建企业的组织单元(OU)、域组和域用户。

表15-8 组织单位(OU)、域组和域用户

创建OU

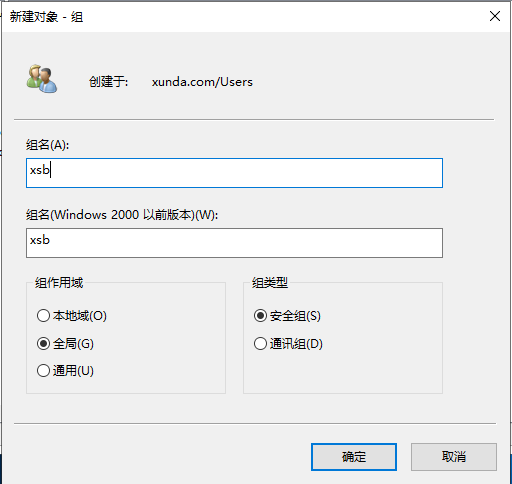

创建域组

组作用域和组类型,一般默认

本地域:来自全林用于本域

全局:来自本域用于全林

通用:来自全林用于全林

安全组:域中做权限设置用得到

通讯组:跟权限无关,主要用于设置exchange邮件群组

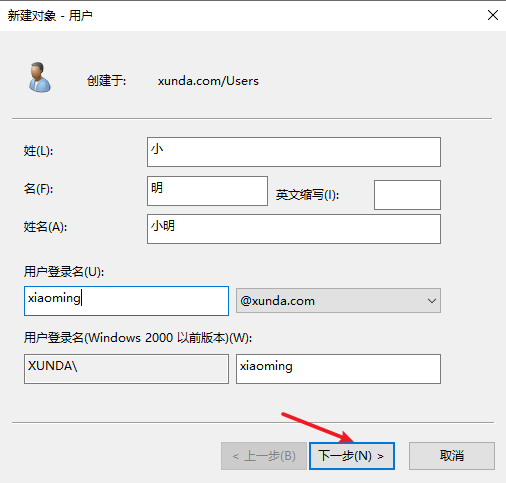

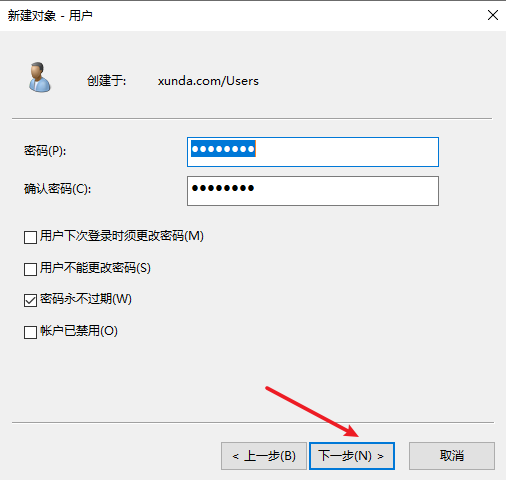

创建用户

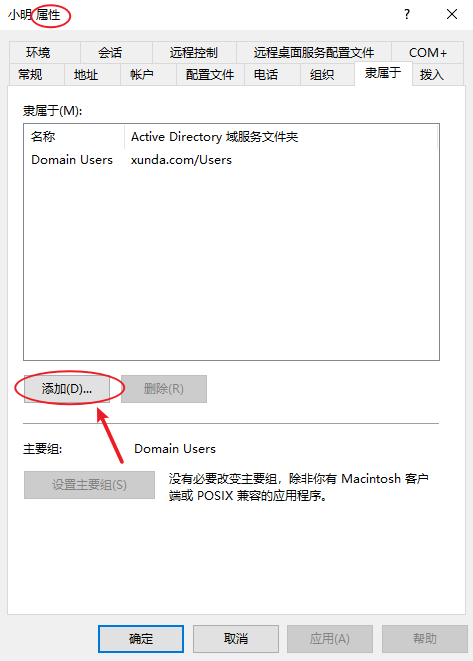

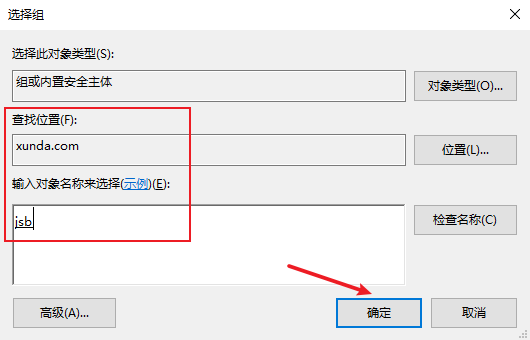

用户添加到组

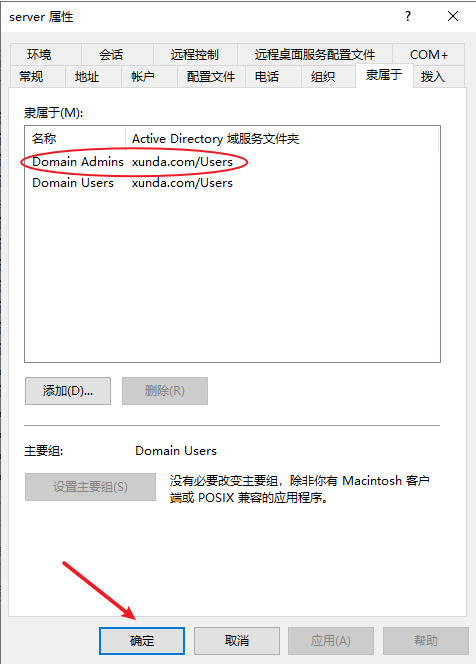

给server用户赋予管理员权限(将用户添加到Domain Admins组)

任务9(选作题):配置域安全策略和防火墙

(1)在域控制器DC上,为公司的每台服务器创建一个域管理员用户,并将所有服务器加入到域(xunda.com)。

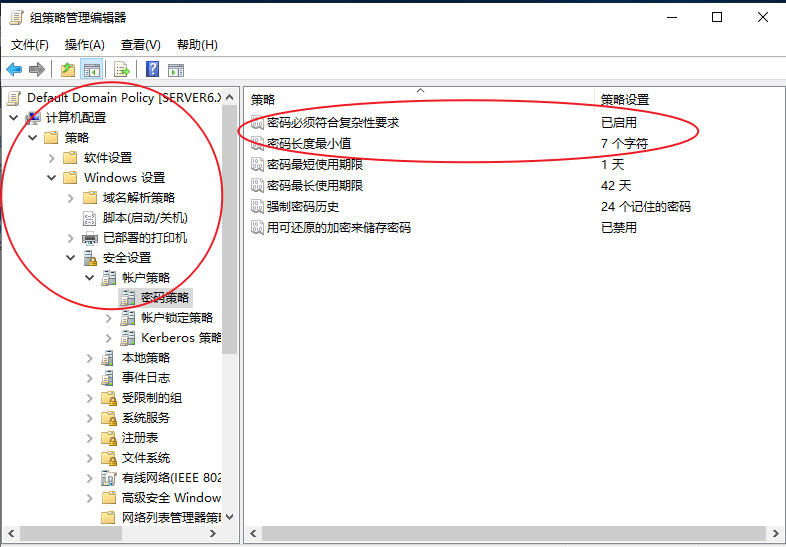

(2)在域控制器上,设置密码策略:密码长度最小值为7个字符,密码必须符合复杂性要求。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-KhVB73zC-1627974054513)(https://oos.luoyunhao.com/blog-img/20210610141132.png)]

(3)设置帐户锁定策略:帐户锁定阀值为5、帐户锁定时间为30分钟。

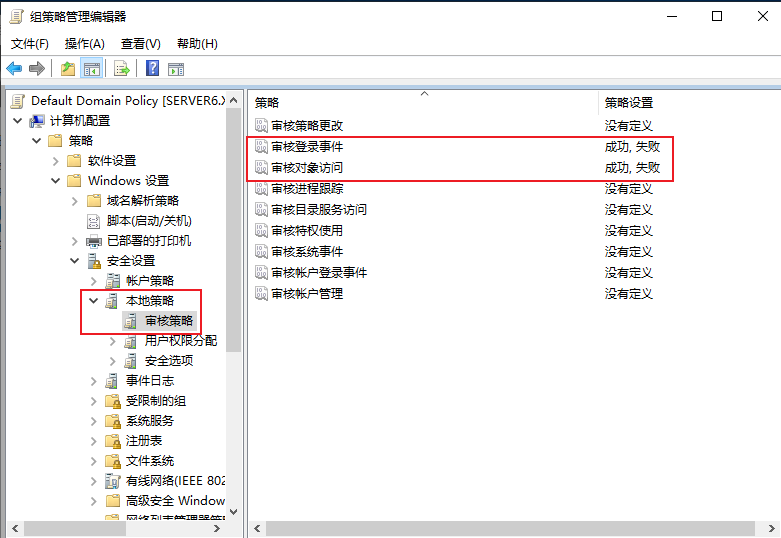

(4)设置审核策略:启用帐户登录事件和对象访问的审核。

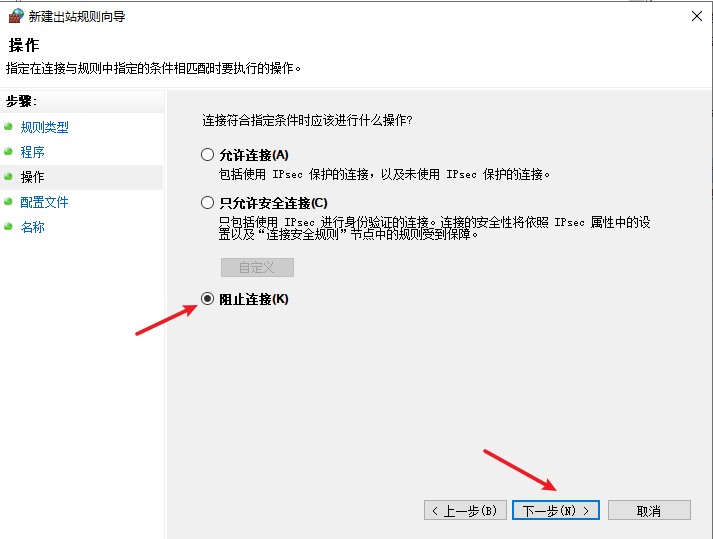

(5)在域控制器DC上通过防火墙设置禁止在本机上使用浏览器上网。

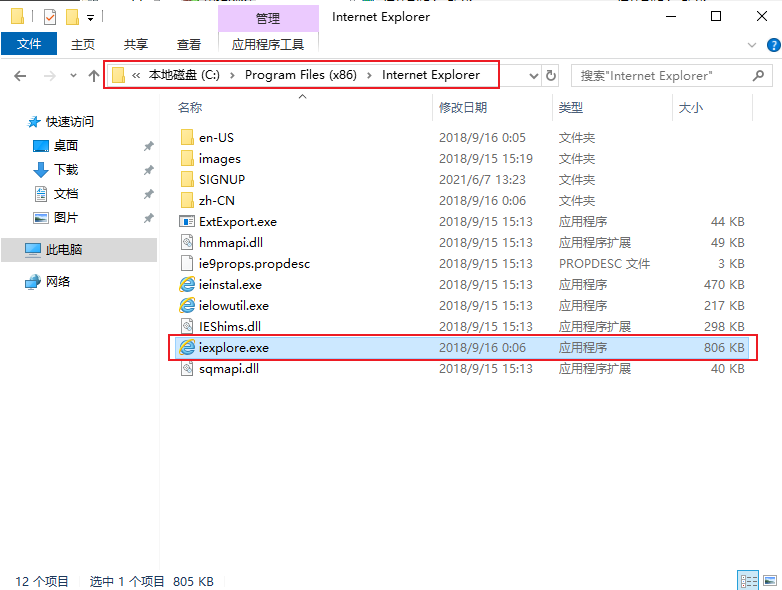

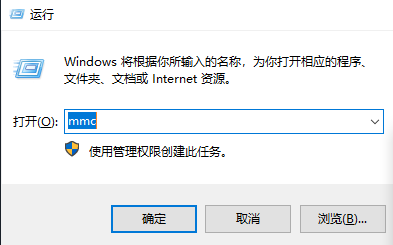

先找到浏览器程序位置

注意程序是在Program Files(x86)文件下

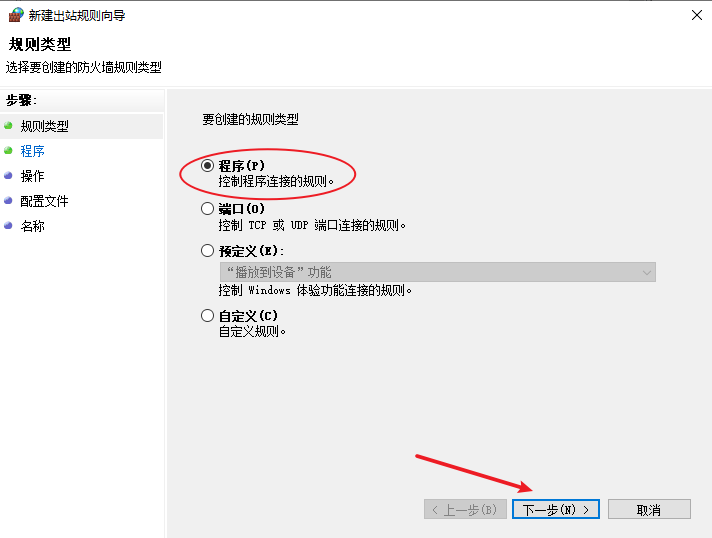

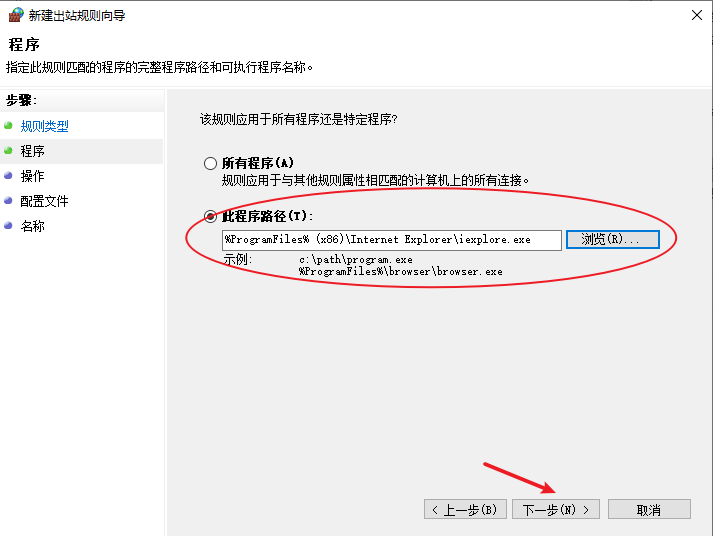

在防火墙的出站规则中新建规则

选择浏览器程序

后面点下一步完成即可

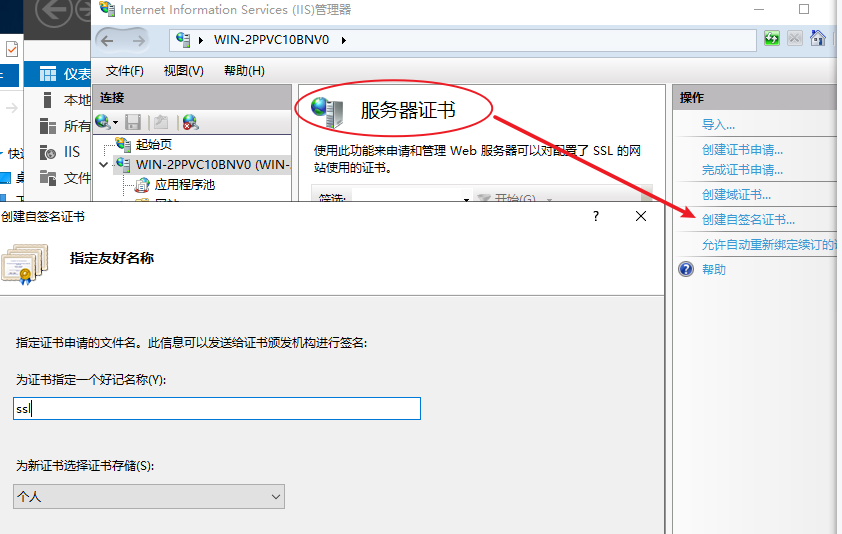

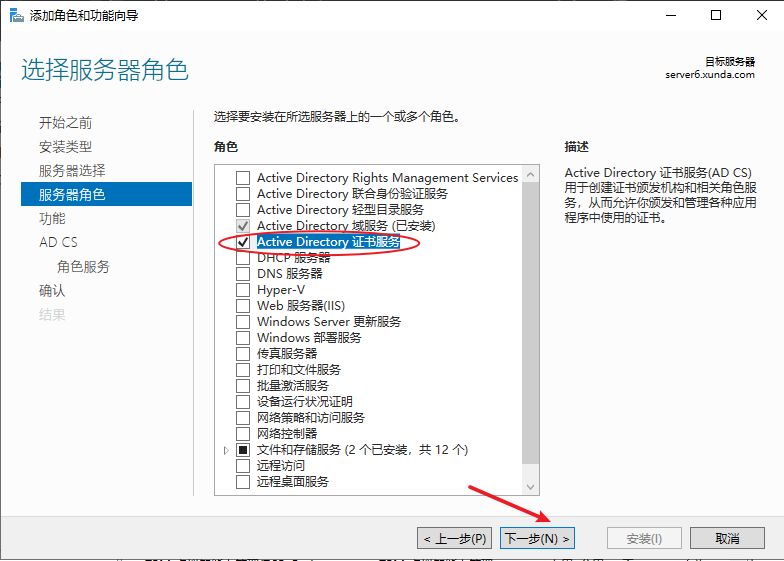

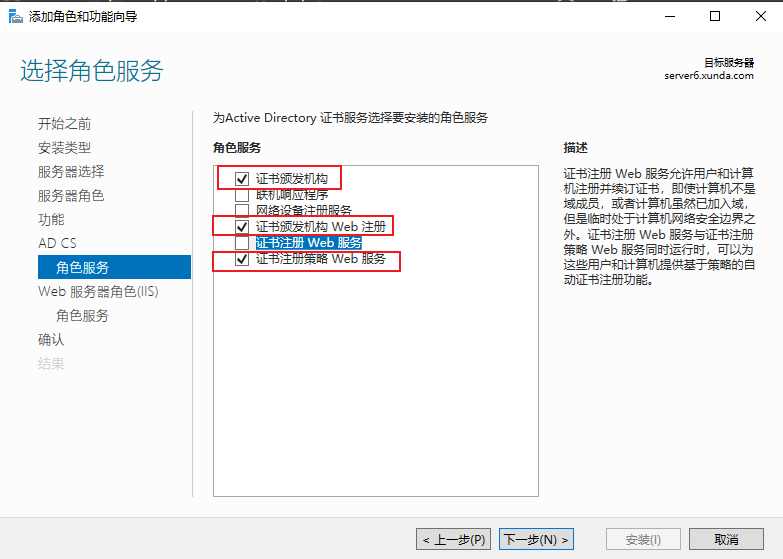

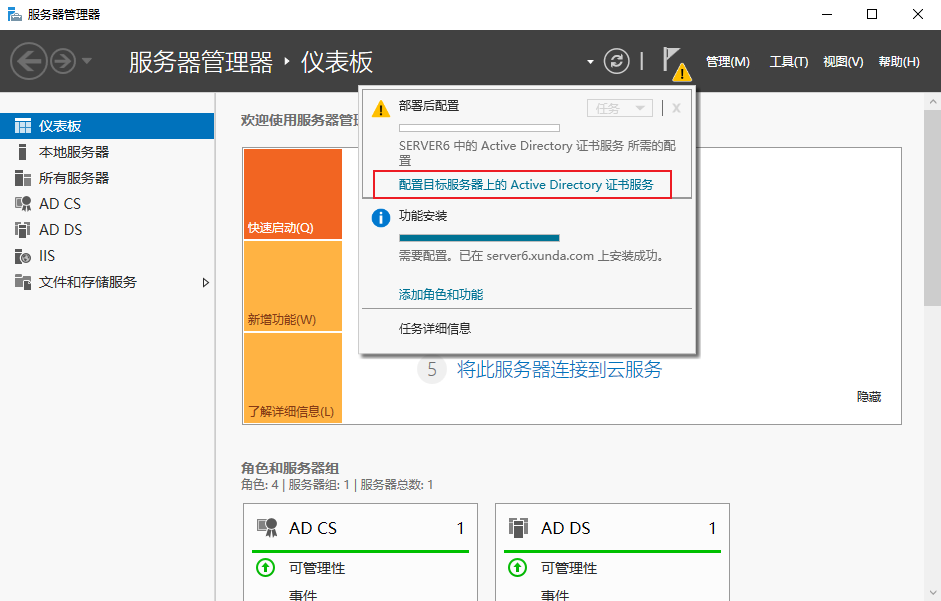

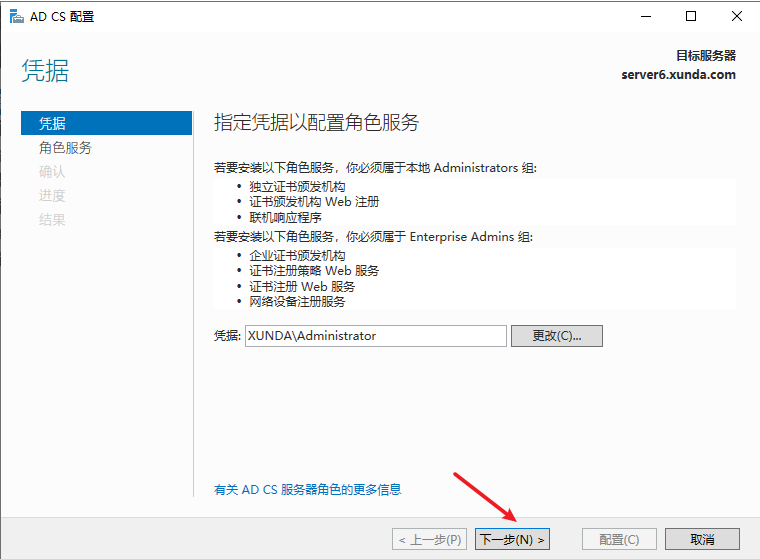

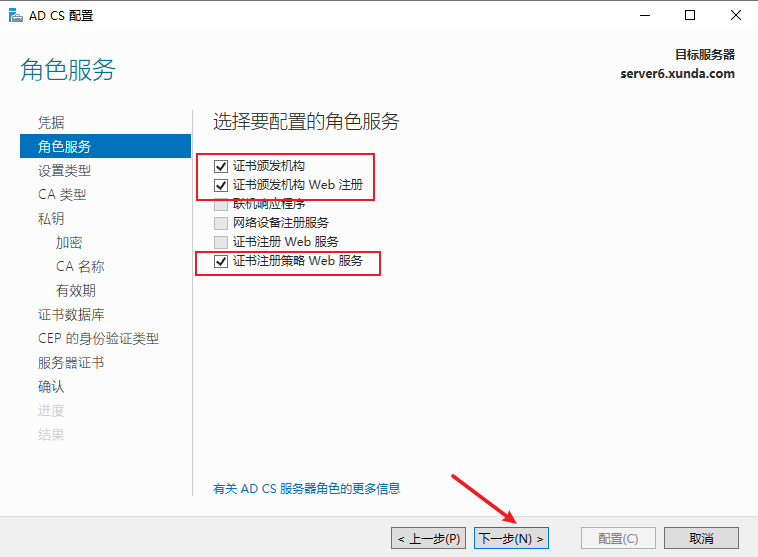

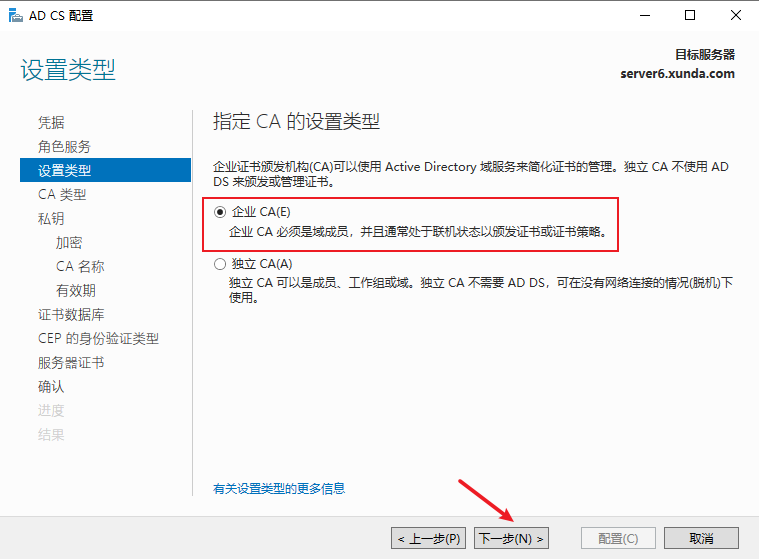

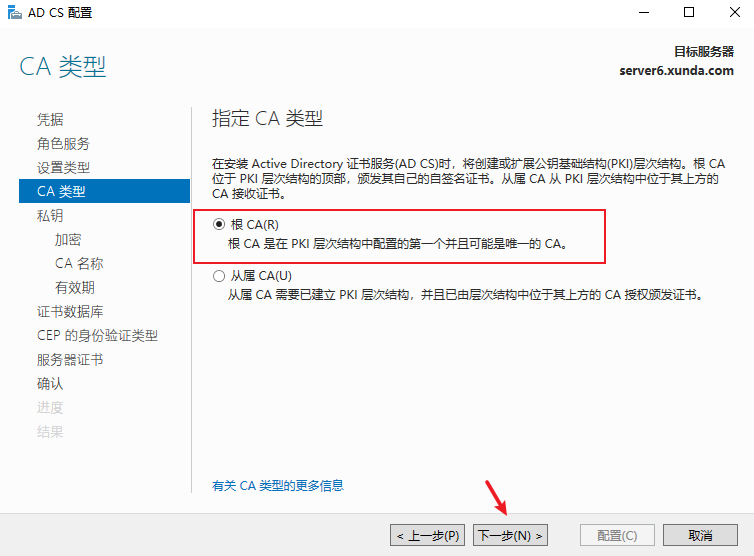

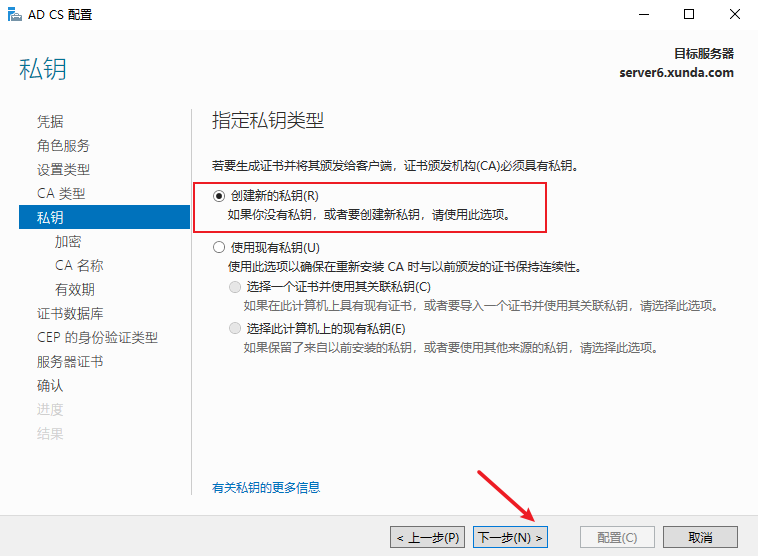

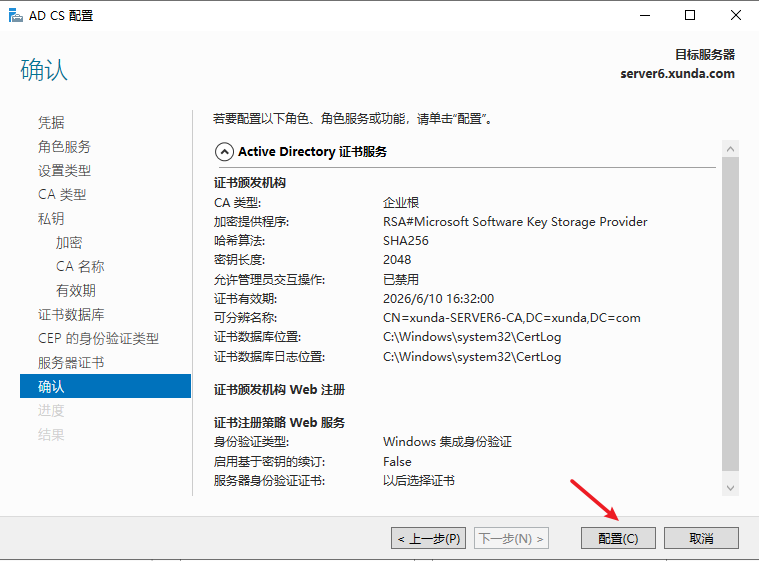

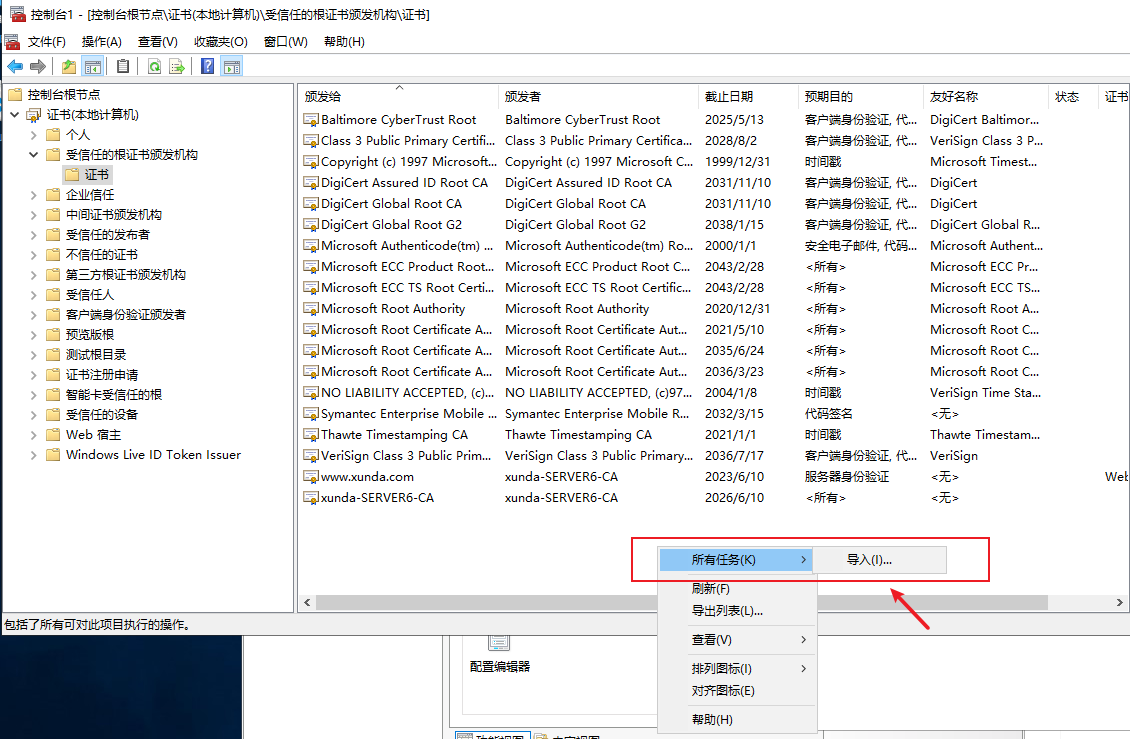

任务10(选作题):安装与配置证书服务器

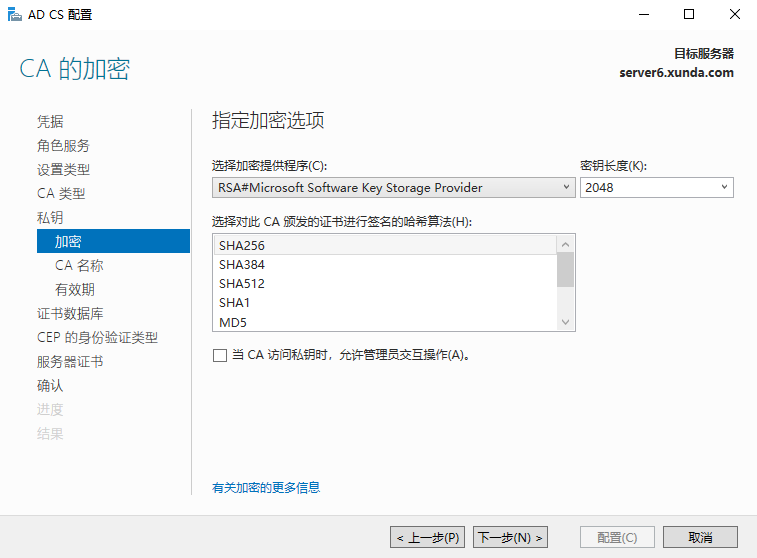

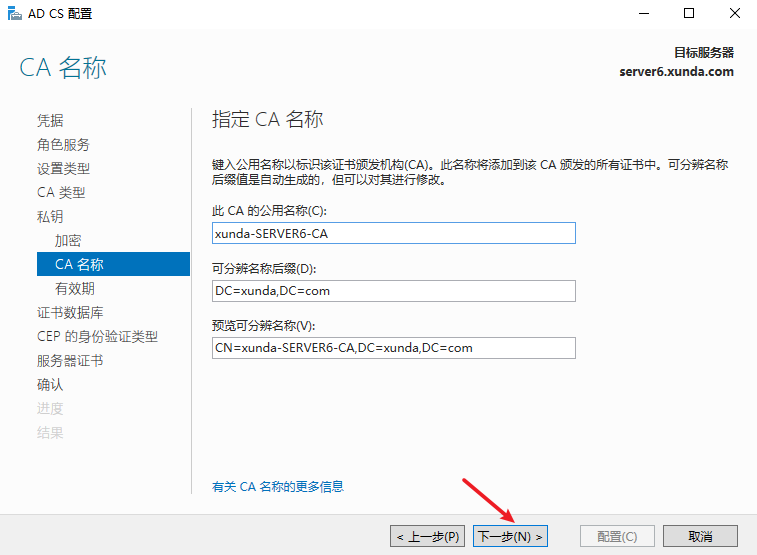

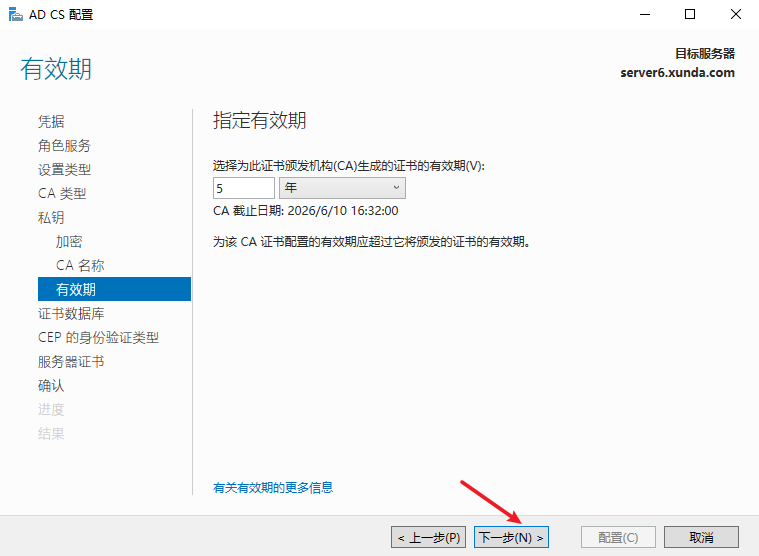

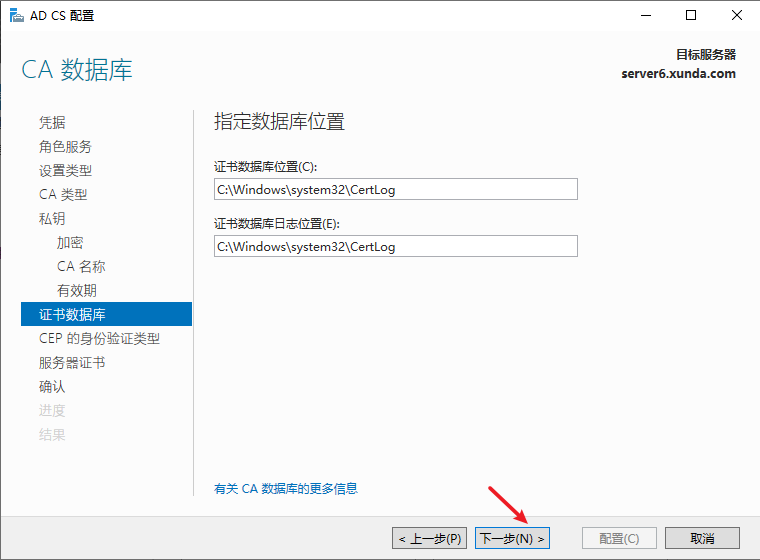

(1)在虚拟机⑥上安装证书服务角色,并配置独立根CA。

新建一个密钥

加密算法默认即可

CA名称会自动生成,默认即可

默认有效期5年,下一步

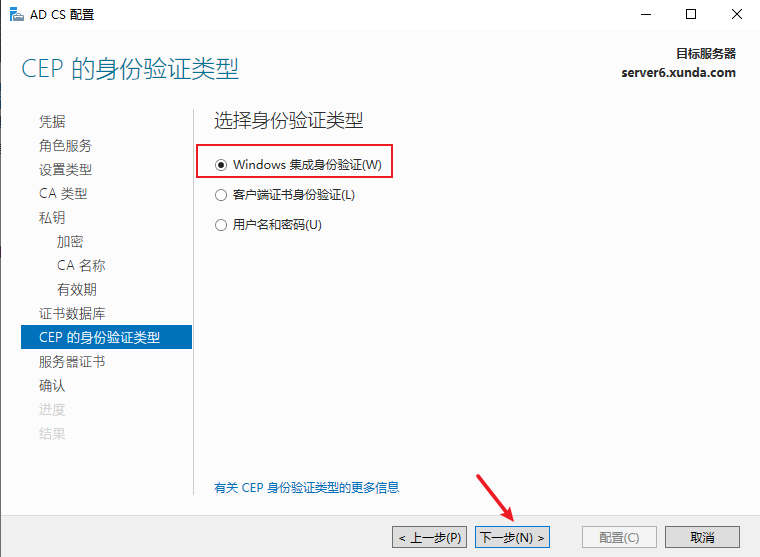

CEP身份验证是一种基于证书密钥的续订的设置,选择默认的集成身份验证即可

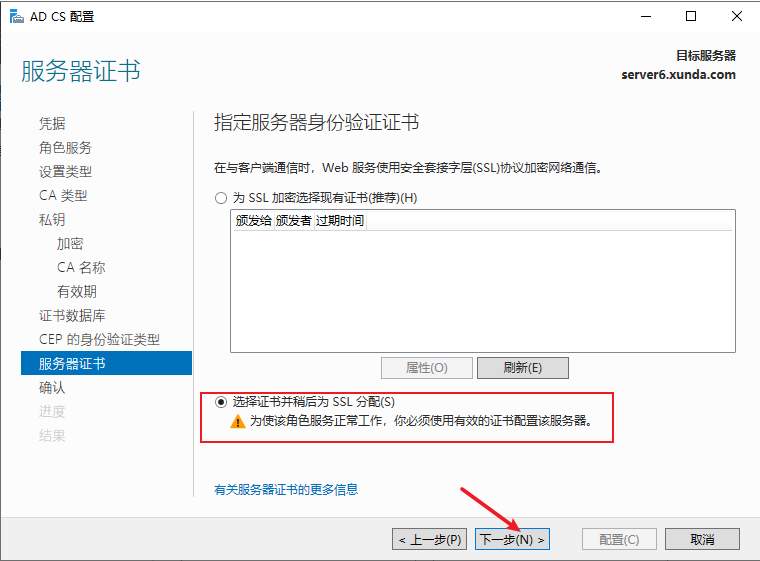

现在还没有现有证书,选择稍后分配

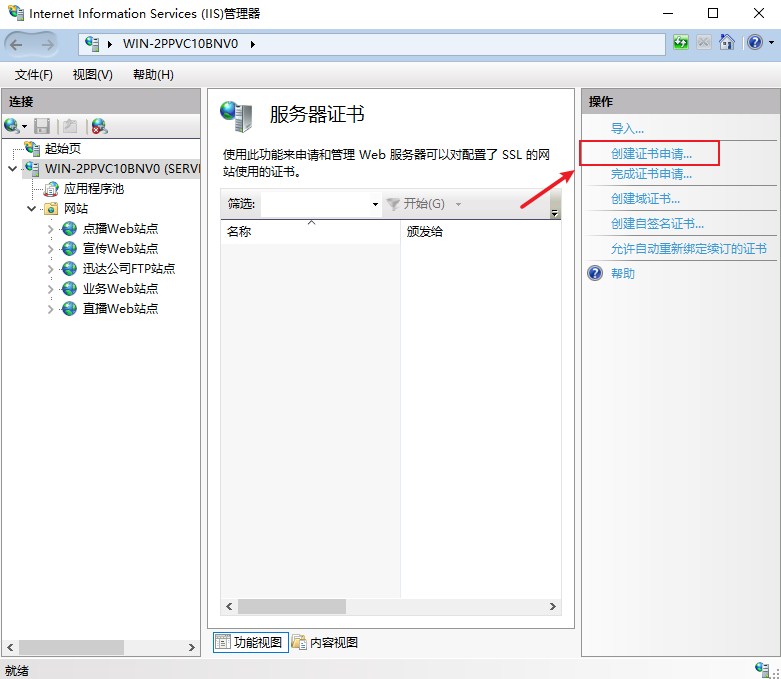

(2)在Web服务器上提交申请证书、在证书服务器上颁发证书、在Web服务器上下载并安装颁发的证书。

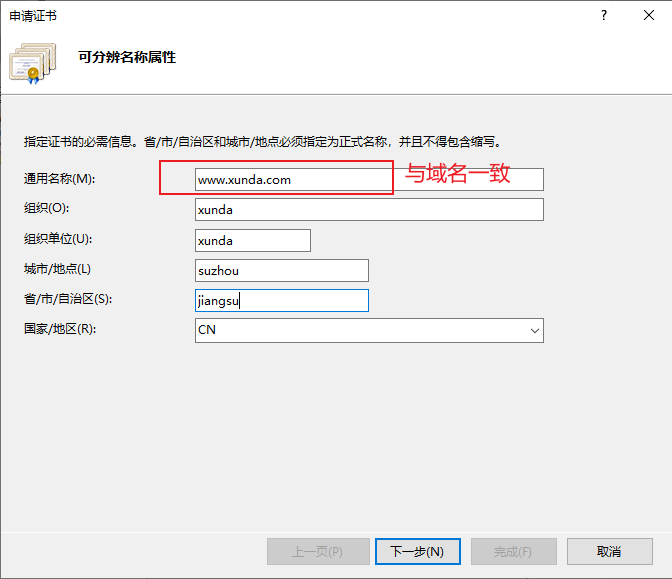

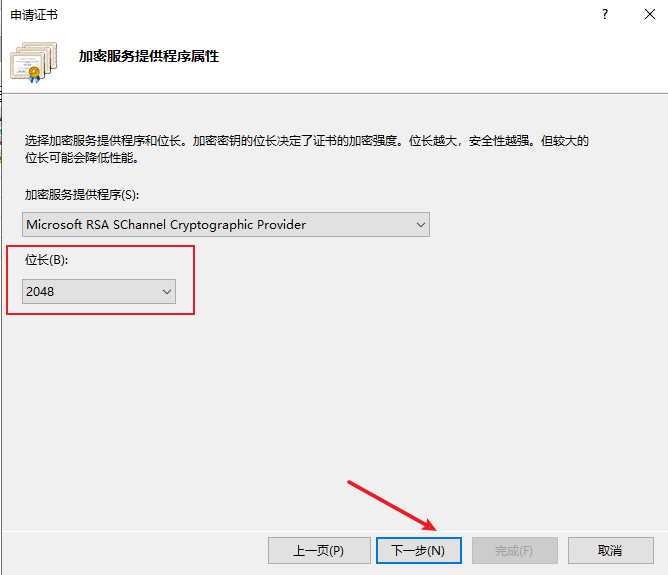

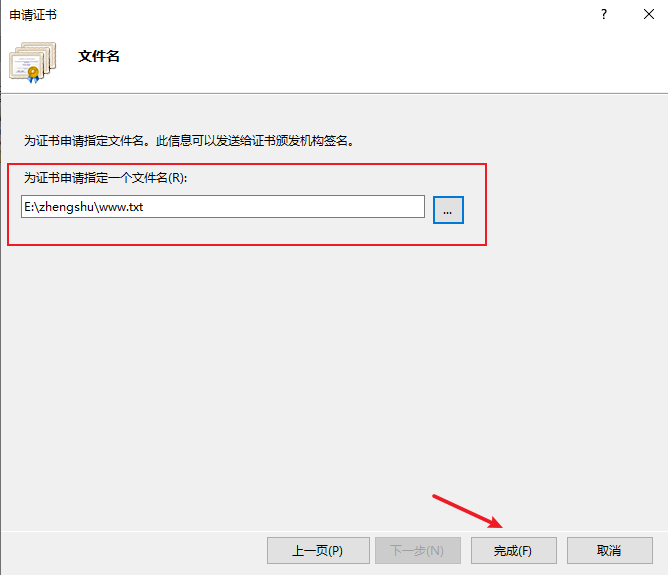

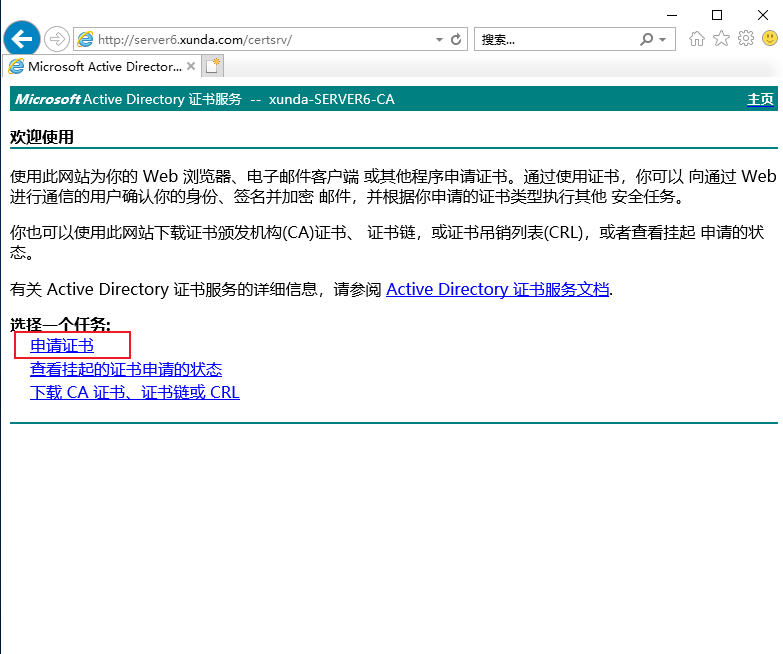

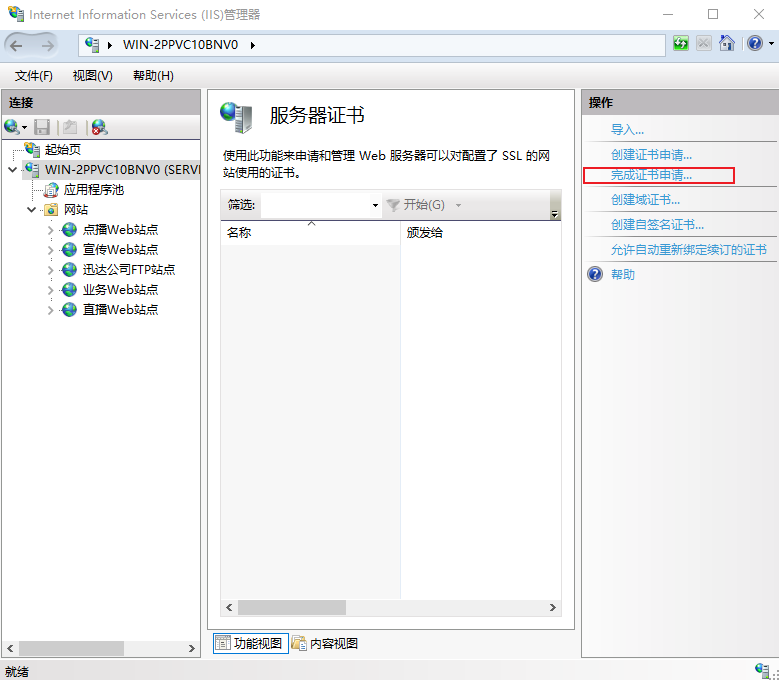

在Web服务器上进行证书申请

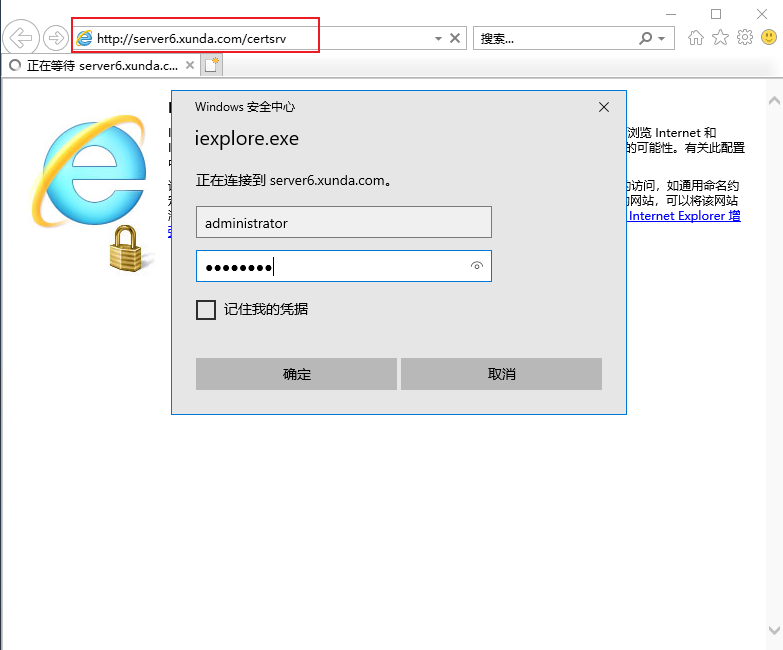

登录申请证书的网站,这里使用我自己设的域名访问

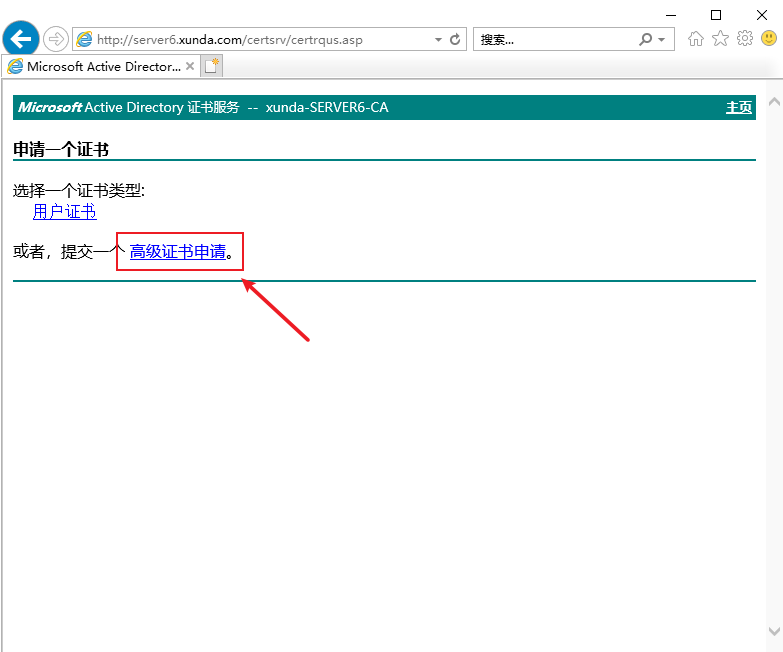

选择高级证书申请

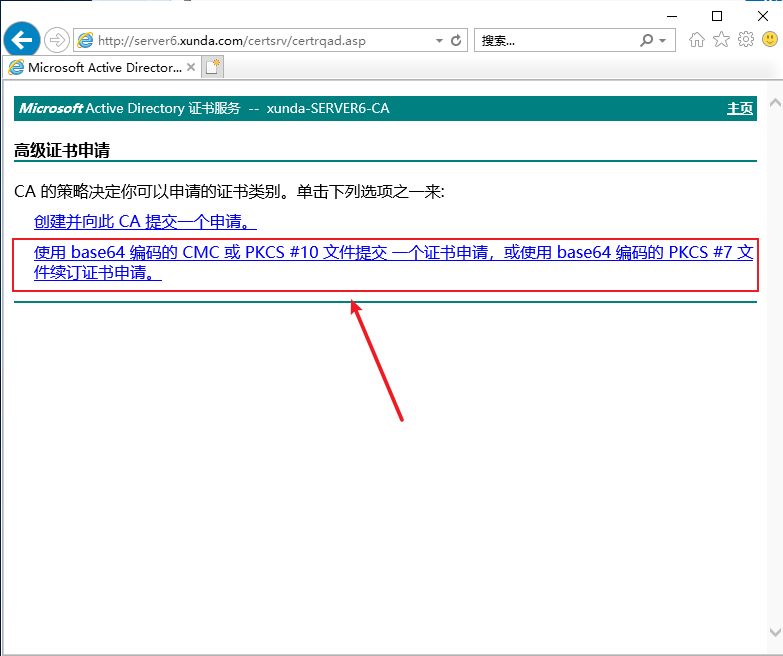

选择使用base64编码申请

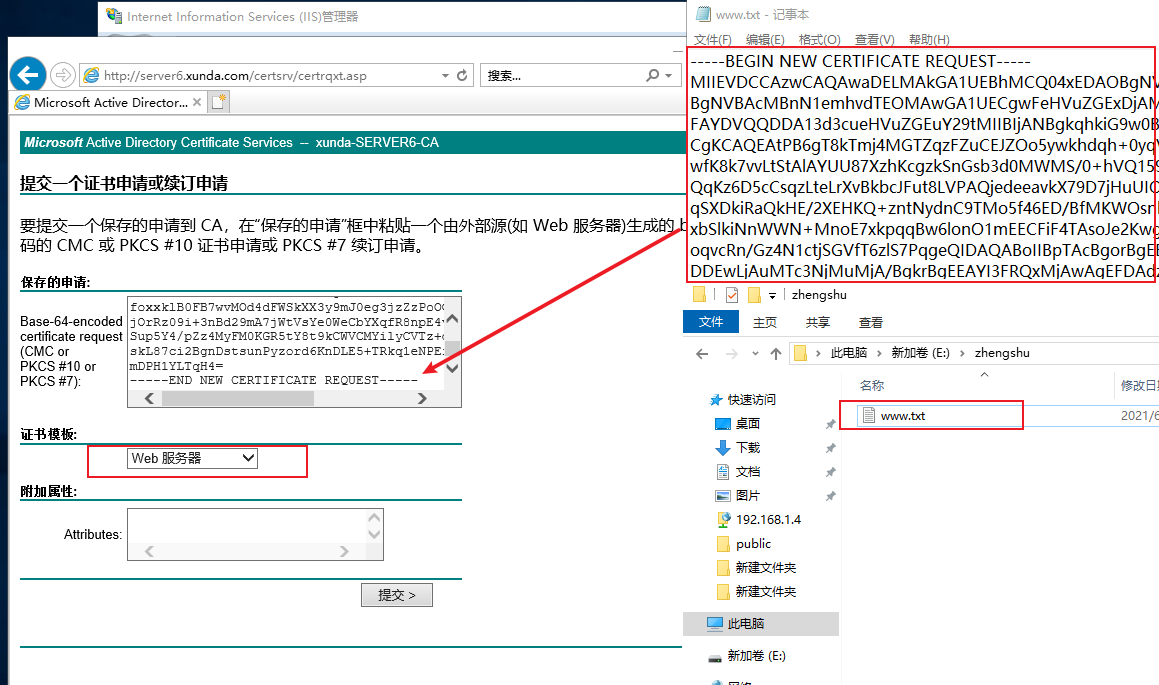

将之前创建的txt文本内容复制进Base-64的框中

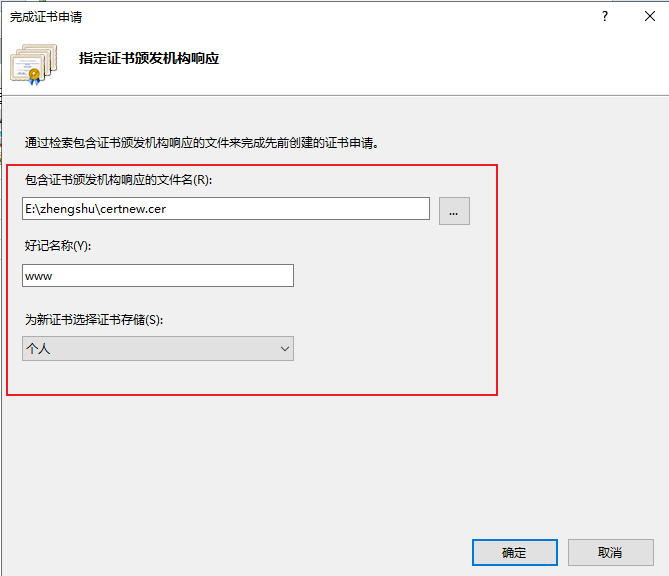

完成证书申请

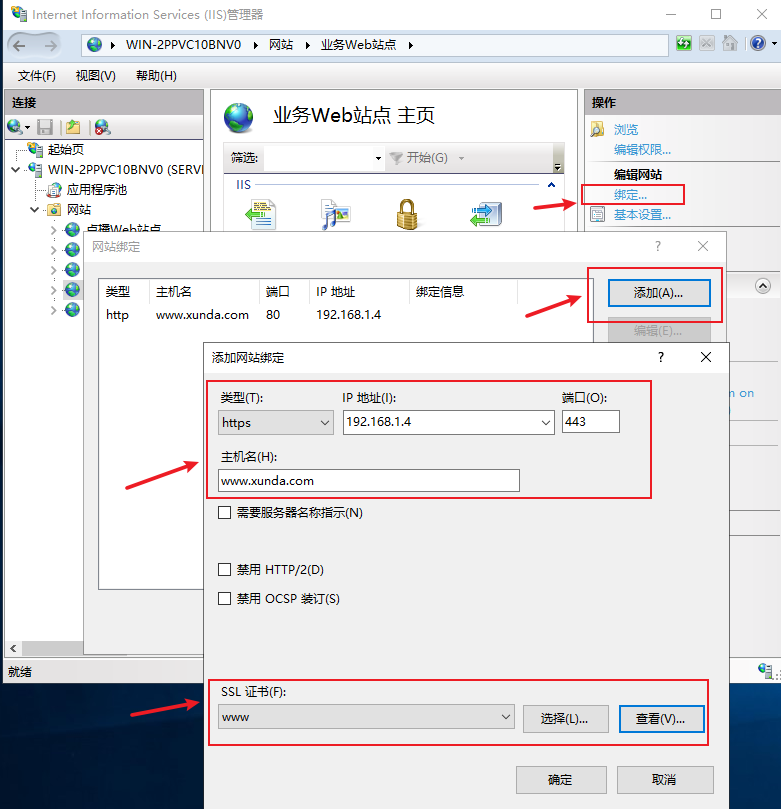

添加https访问

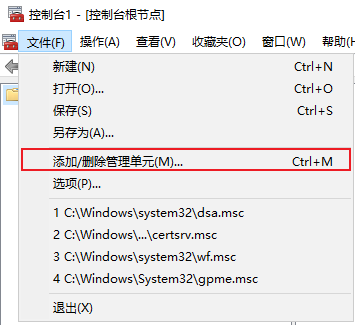

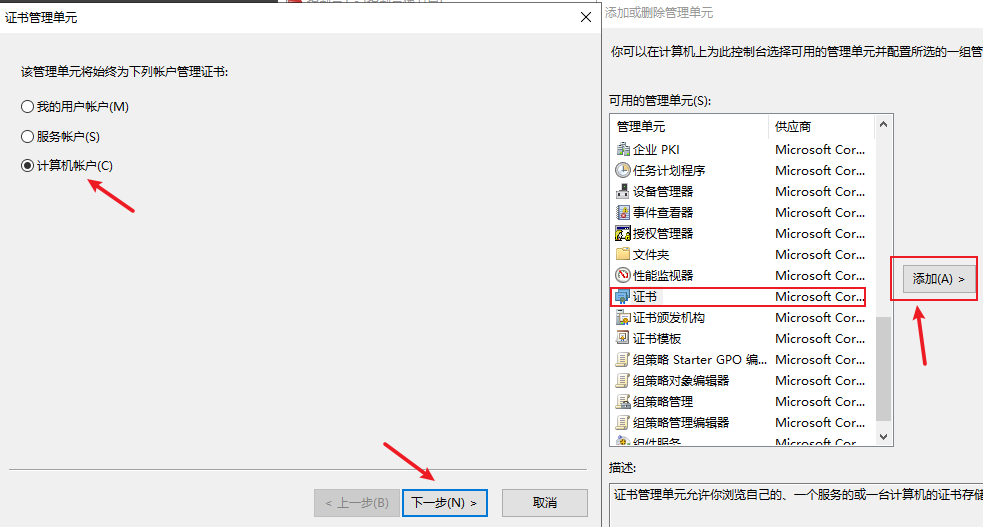

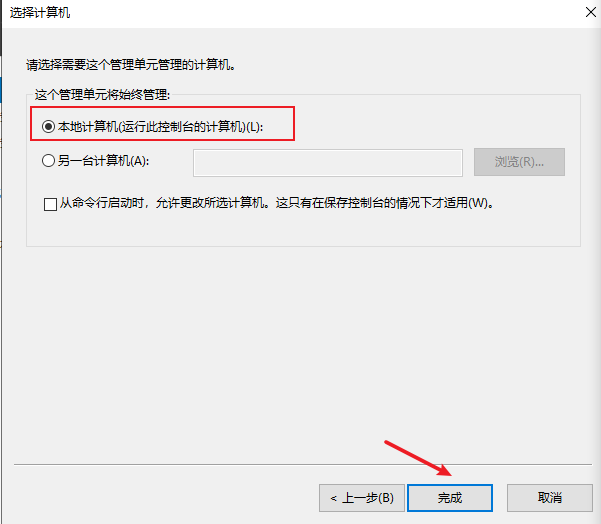

在Web服务器上添加可信任的根证书

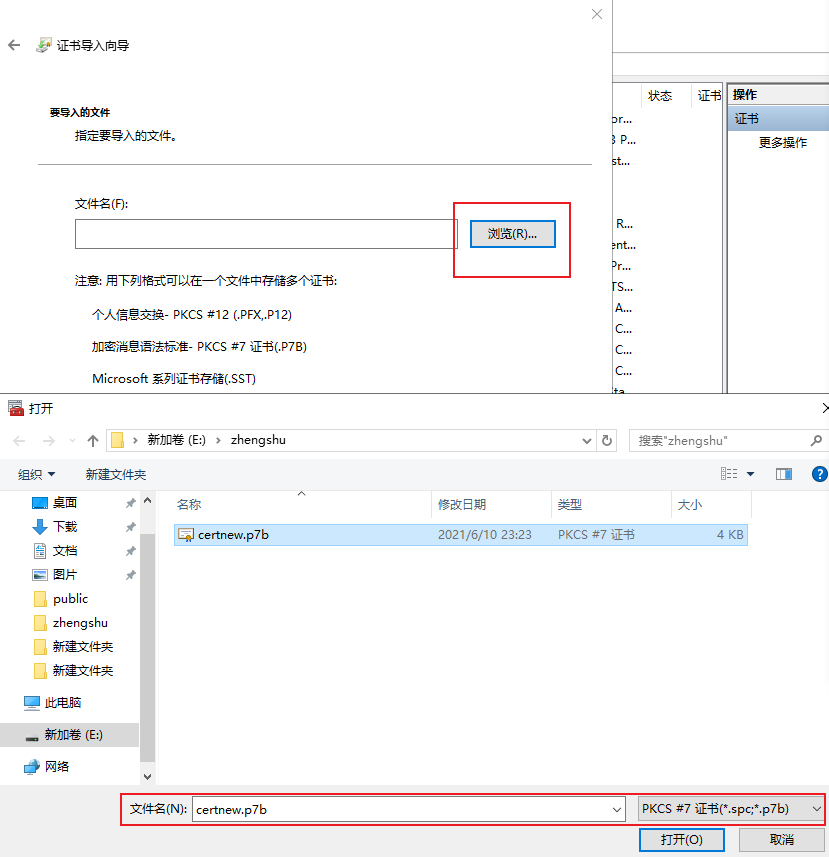

导入证书链到受信任的根证书颁发机构

(3)将“业务Web站点”绑定SSL证书。

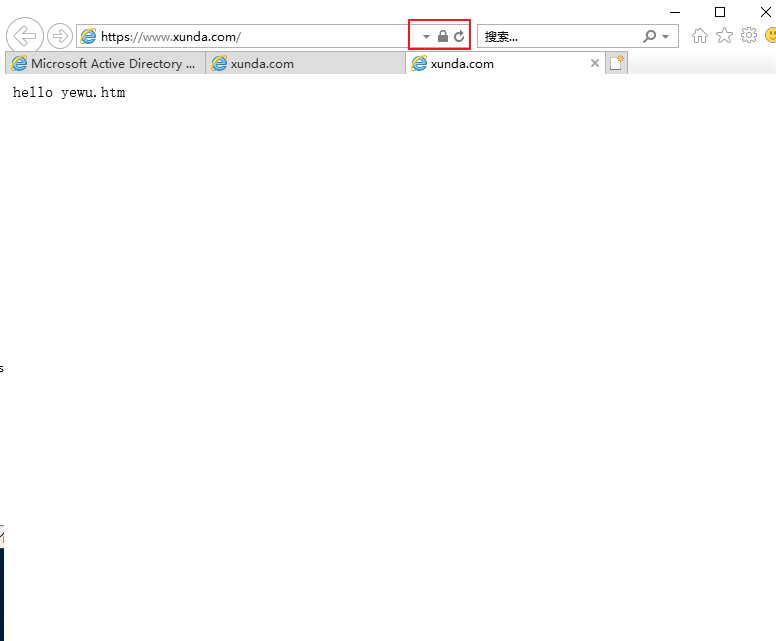

(4)在客户端访问启用了SSL安全通道的Web网站。

作者博客:不拿呐のBlog