- 1mysql编写函数_mysql函数编写

- 2chatgpt赋能python:Python虚拟环境virtualenv_virtualenv 退出

- 3Web3系列之1-MERLIN链Airdrop[BianXian]_web3撸空投

- 42024软件测试自动化面试题(含答案)_下单测试

- 5记录一次壮烈牺牲的阿里巴巴面试

- 62022起重机司机(限门式起重机)试题及模拟考试_关于门式、桥式起重机,下列说法正确的是()。【多选】 a.起重机路基和轨道的铺设应

- 7Java多线程并发编程技术详解_java多线程并发代码

- 8java面试题_2019 最新 200 道 Java 面试题

- 9硕果累累 IBM与高校在人工智能落地方面的那些事

- 10python马尔可夫链_3阶马尔可夫链 自然语言处理python

微软有关AD域知识,创建AD域,新用户加入域步骤,MDE部署_ad域控基础知识

赞

踩

一、有做过什么ad域的东西

AD是Active Directory的缩写,即Windows服务器的活动目录,在目录中可以收录公司的电脑账号,用户账号,组等等以提供更好的安全性和更便捷的管理能力。

域是组织单元,也是来划分安全界限的。当你的公司成长到很大的时候,用一个域来管理各个城市的分公司会造成很多困难。这时就需要找IT服务公司来帮您设计AD。

域的主要好处是什么?

域的最大好处之一就是其安全性 – 所有账号不会在本地计算机认证,而是连接到域控制器寻求认证。当认证中心化后,公司便可以设定很多的安全策略,如什么时间段可以登录,那些用户的账号被锁定,密码必须有多长等等。

域的另外一个好处就是便捷中心化管理 – 随着公司的成长,IT的管理也会变的原来越复杂并且很局限,比如你需要公司所有电脑登陆时显示公司的Logo,如果没有域的情况下,你需要员工跑来跑去,一个一个的设置。

有域控环境,要维护管理域控,一般都是直接在AD域控上操作,或者是远程到AD域控的服务器,有没有办法直接在windows10的电脑上操作管理域控呢?

答案是肯定的,微软给我们提供一个插件:win10: WindowsTH-KB2693643-x64.msu,在windows10上安装插件,可以把AD域控的管理工具整个映射到Windows10上面来。这样,对AD域控的管理就方便多了。 非常欣慰的是,微软已经把这个插件集成到windows 10 2018年10月更新里后,不需要安装,直接添加即可。如果是之前的windows 10版本,可以下载这个插件安装。

windows10上安装远程AD管理工具方法:

首先到微软官网下载补丁包:

https://www.microsoft.com/zh-cn/download/details.aspx?id=45520

下载后直接双击安装即可,安装完KB后,打开“开始”—“控制面板”—“程序”—“程序和功能”下的“打开或关闭Windows功能”选中之后确定添加,添加完毕后,再点击开始,在管理工具中就可以看到AD的相关管理工具了

域控服务器更改IP v4地址

在运维时,会碰上需要调整域控制器IP地址的情况:

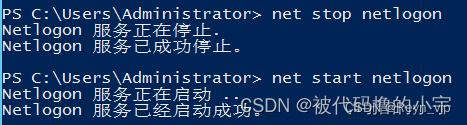

1、 使用管理员帐号,打开命令行窗口,输入命令”net stop netlogon” 停止netlogon服务;

2、 修改IP地址;

3、 使用命令”ipconfig /flushdns”清除DNS缓存;

4、使用命令”net start netlogon”重启netlogon服务

二、运维过什么 不要听小型办公区域 就是工作中运维的项目

运维过政府12345电脑坐席

1.Windows下工作组与域的概念

工作组(Work Group)

:是局域网中的一个概念,它通过最常见的资源管理模式实现网络资源共享。默认情况下,计算机都是采用工作组方式进行资源管理,将不同的电脑按功能分别列入不同的组中,以方便管理(默认所有的计算机都属于WORKGROUP工作组中,默认共享的是User目录)

**Windows域(domain)**是计算机网络的一种形式,其中所有用户帐户 ,计算机,打印机和其他安全主体都在位于称为域控制器的一个或多个中央计算机集群上的中央数据库中注册。 身份验证在域控制器上进行。

在域中使用计算机的每个人都会收到一个唯一的用户帐户,然后可以为该帐户分配对该域内资源的访问权限。

2.企业生产中工作组与域之间的优劣

工作组优势在于对中小型局域网,可以快速的进行分组并通过网上邻居发现并输入用户名和密码凭证来进行简单的资源共享,打印共享等服务,操作简单。劣势就是每一台计算机都是独立的个体,难以实现统一的管理和身份的验证。而域环境就能解决工作组存在的这一个痛点,通过对用户权限以及组策略的限制实现,从而实现对每台计算机的管理。

3.域实现的核心思想:域控制器(DC)和活动目录(AD)

域控制器是指在“域”模式下,至少有一台服务器负责每一台联入网络的电脑和用户的验证工作称为“域控制器(Domain

Controller,简写为DC)”。是微软域架构中用来管理其他客户机的服务器,是整个域的核心。每个域控制器都包含了活动目录数据库。活动目录(Active Directory)

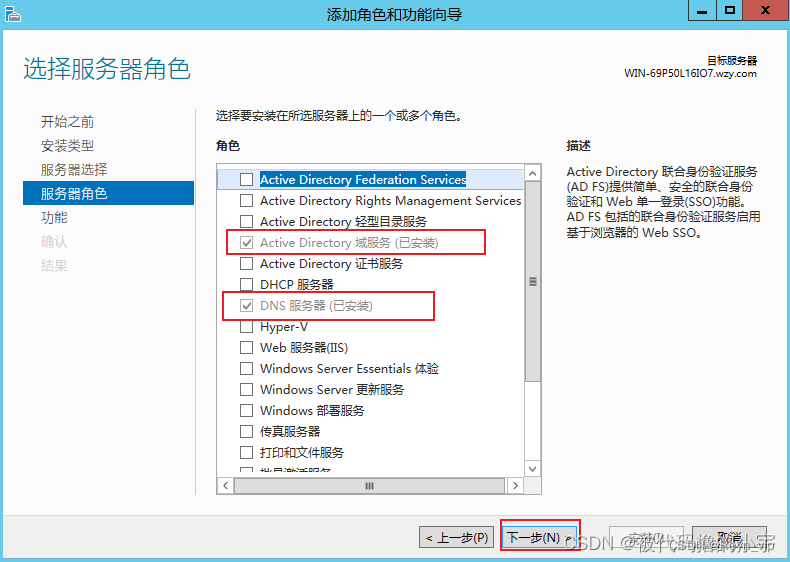

简称AD:是微软所提供的目录服务(比如包含了查询、身份验证),它的核心包含了活动目录数据库。存放了所有的活动目录对象:用户、组、计算机、组织单元(OU)、打印机等。所以我们如果要部署一个域环境,首先需要在windows Server

XXXX系统下安装好域服务,也就是活动目录,此时这台服务器可以称为域控制器DC。然后需要在公司内网部署一台DNS服务器,一般来说DNS服务器和域控制器可以全部跑在一台机器上,也就是把这两个服务装在一块。有一个net

logon服务,为用户和服务身份验证维护此计算机和域控制器之间的安全通道。域控制器会向DNS服务器注册记录,以便于域下的成员配置指向DNS的地址从而找到域控制器。实现跨不同网段下的计算机加入到同一个域下。域管理员可以成为每一台计算机的系统管理员,实现统一的管理。

- 搭建活动目录并将计算机加入域中

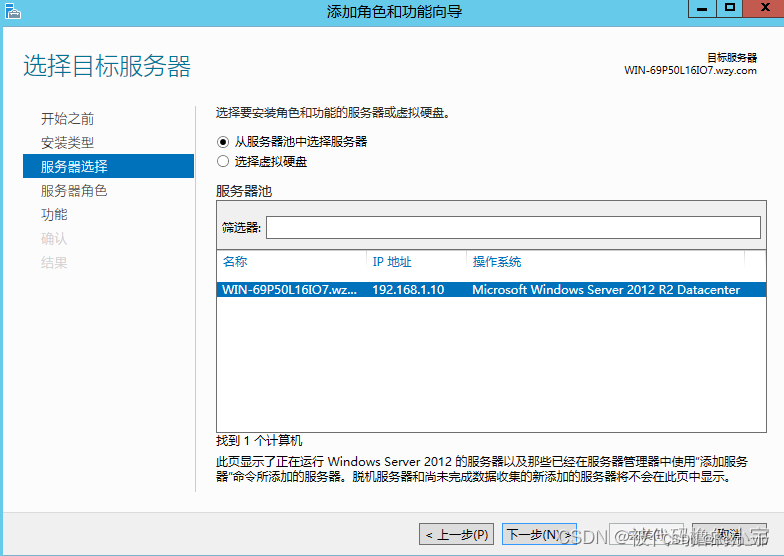

环境准备:

1台win Server 2012 R2 作为域控制器(DC) 静态ip:192.168.1.10

1台win7 作为域成员1(不要用家庭版即可) 静态ip:192.168.1.20

1台win10 作为域成员2(不要用家庭版即可) (可选) 静态ip:192.168.1.21

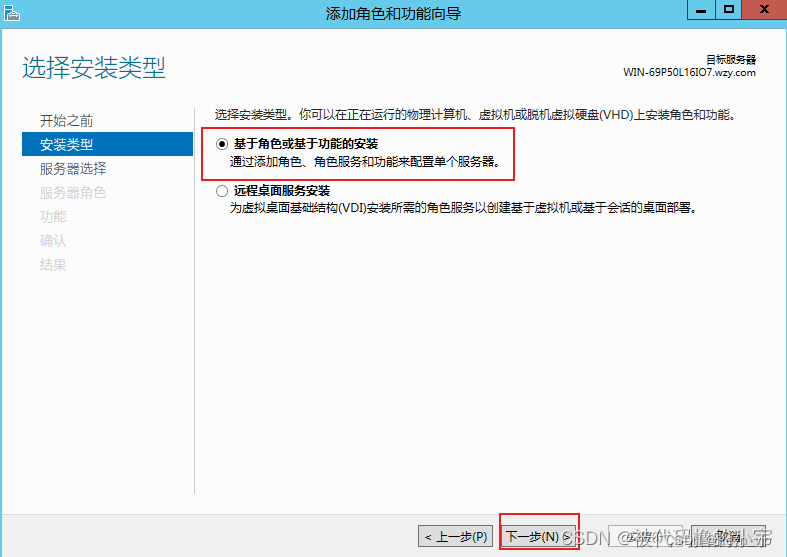

步骤1.安装域和DNS的服务

(我这边由于已经安装好了所以没截图,第一次安装需要添加一个新林然后设置域名,以及活动目录的还原密码)之后一路下一步安装即可,如果出现先决条件不满足的情况。尝试切换Administrator用户再操作一次。Administrator用户一定需要设置密码。

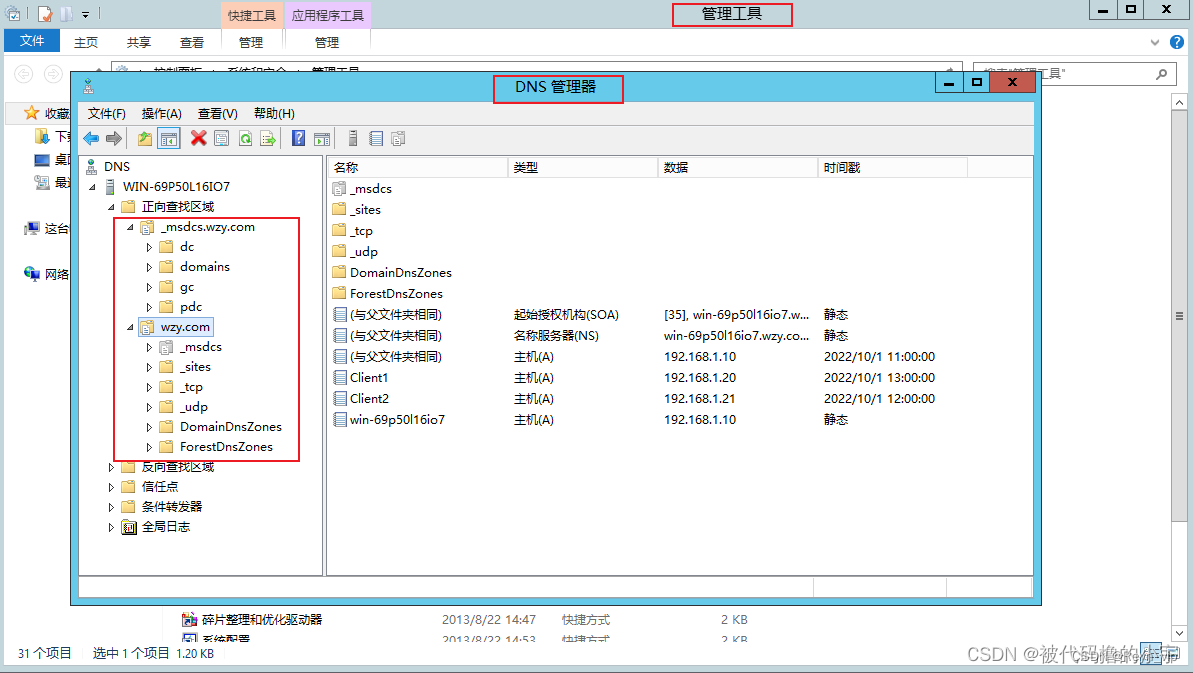

步骤2:检查DC是否成功在DNS上做好了注册

观察这几项是否存在,如有缺失执行如下命令

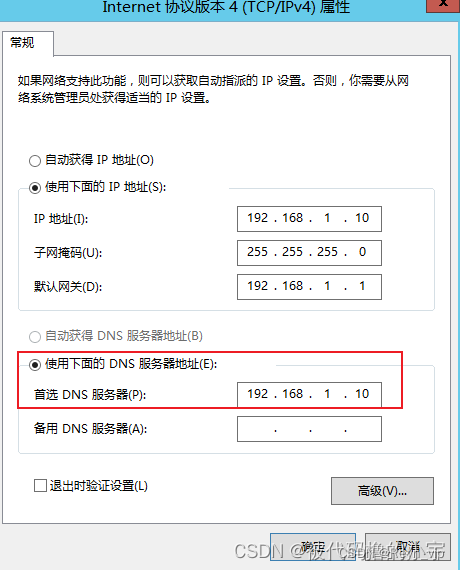

由于DC和DNS做在同一台服务器上,所以我把DNS 的域名解析指向自己即可

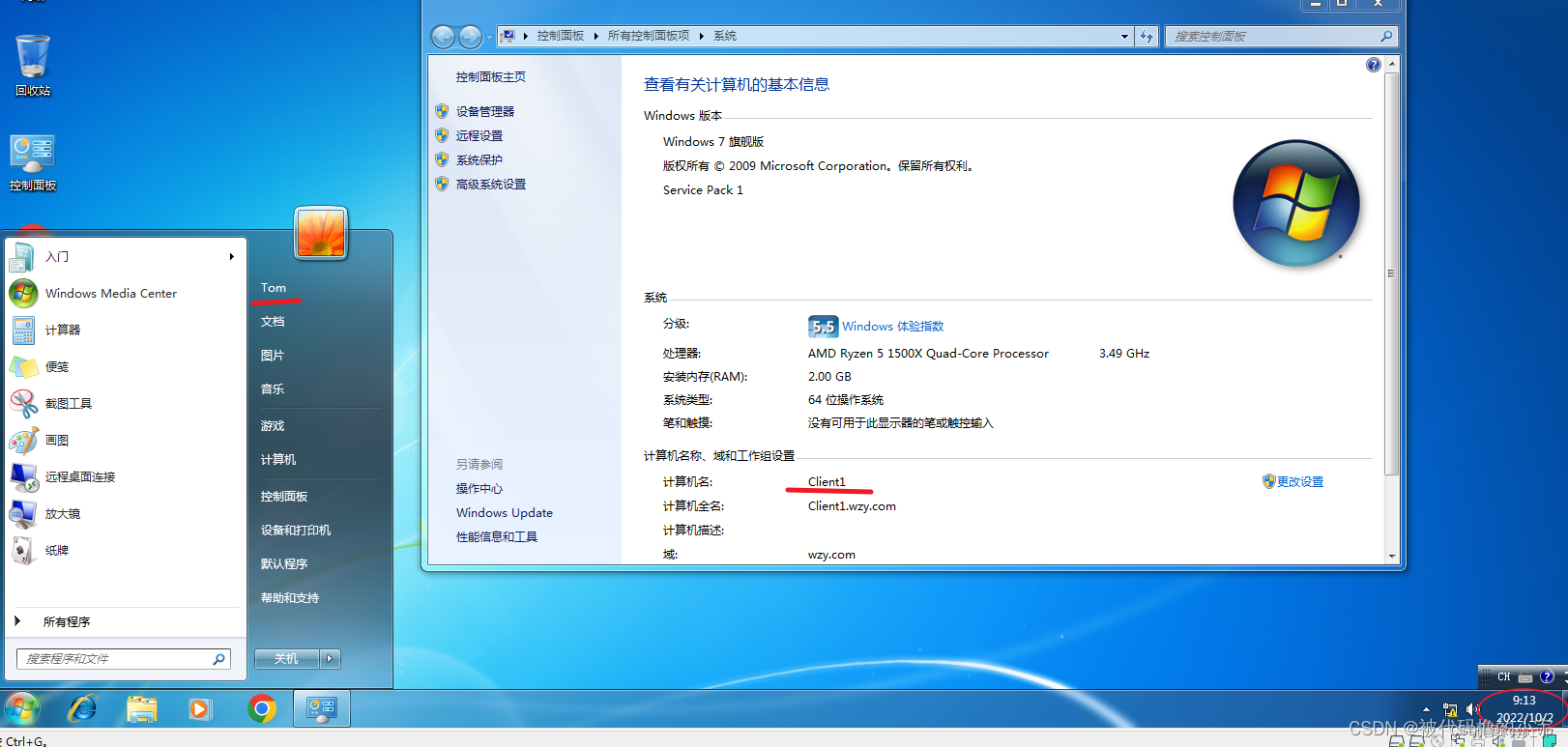

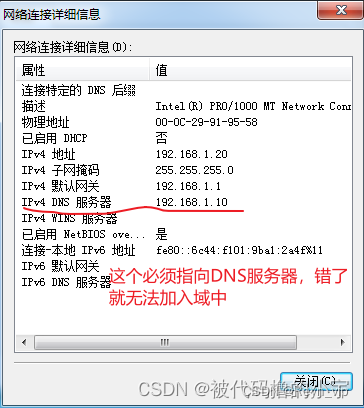

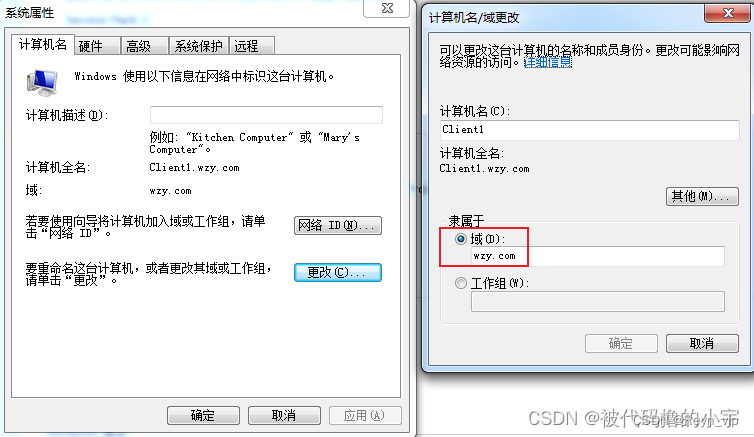

步骤3.在域中加入成员,进入之前准备好的win7。先确认ip和DNS是否正确

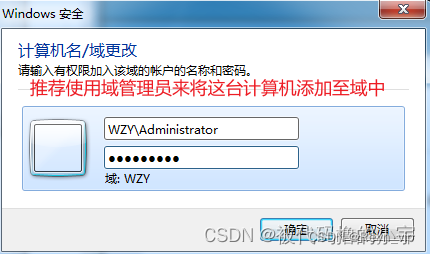

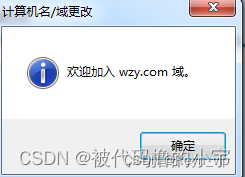

wzy.com就是之前在DC服务器上创建的域名称。

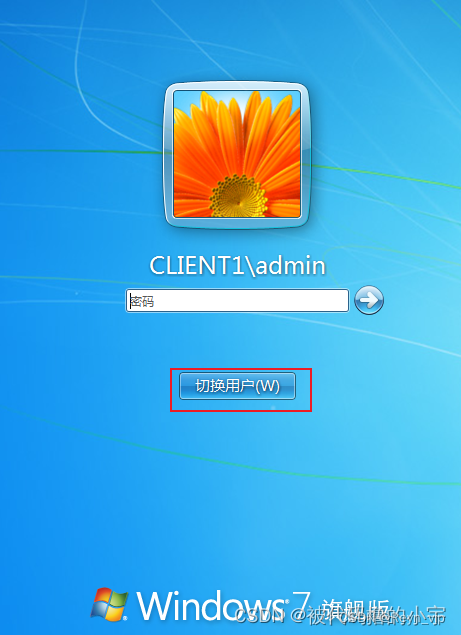

此时这台计算机成功被添加到域中,系统会要求你重启,可以在DC服务器上看到这台计算机被加入到域中。然后就可以通过域用户的身份登录。

WZY\Tom 格式:域名\用户名

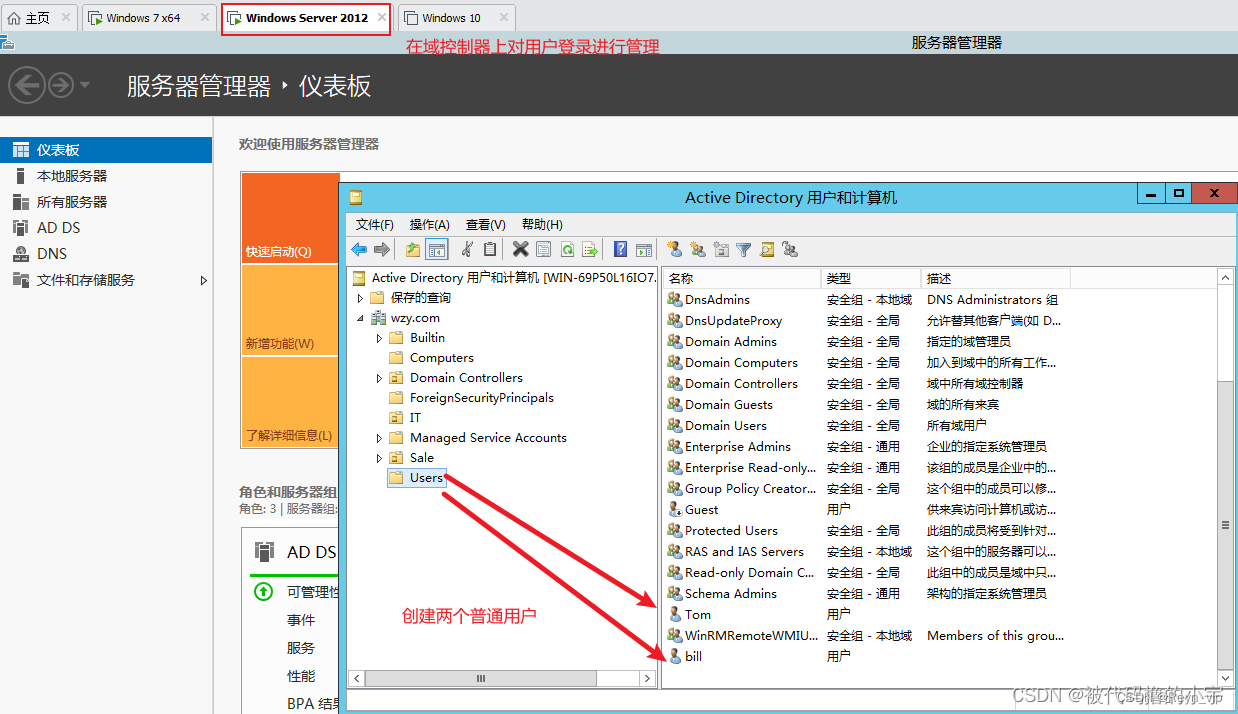

5.通过域控实现用户的统一身份验证

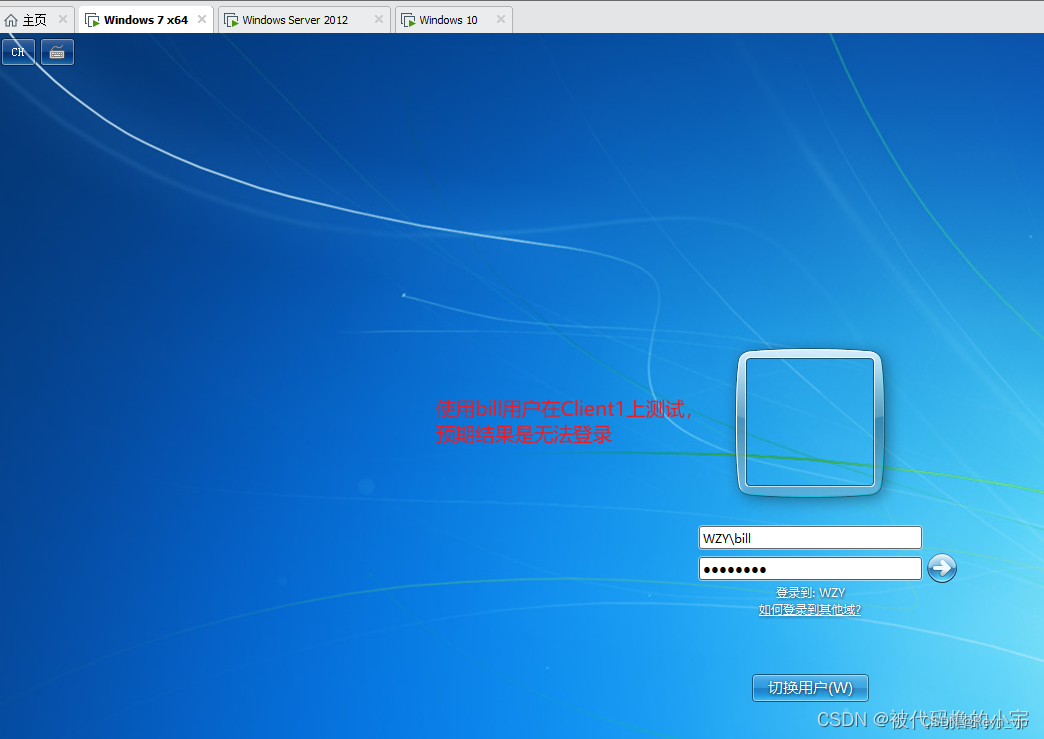

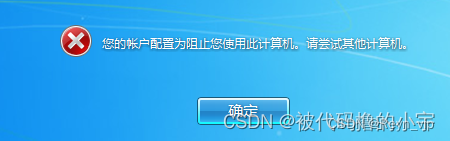

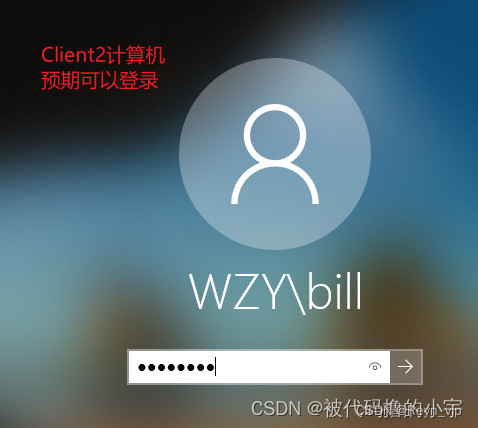

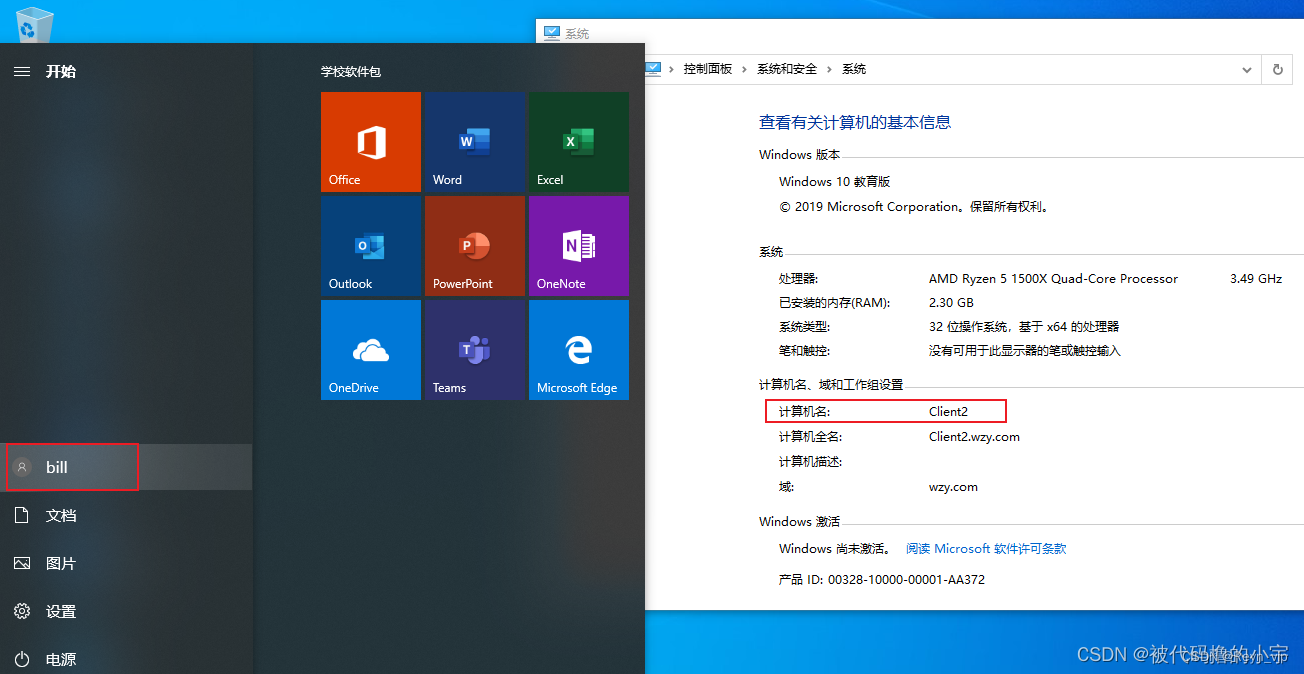

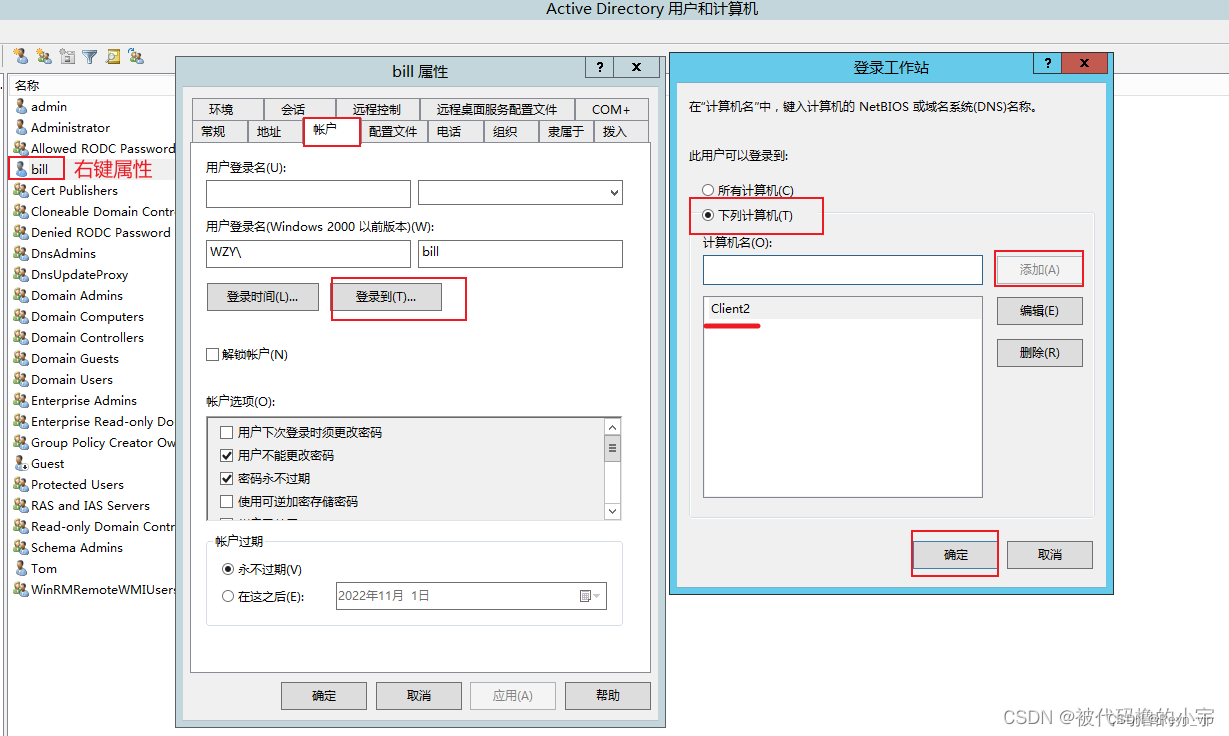

场景1:设置用户bill只能在Client2计算机上登录

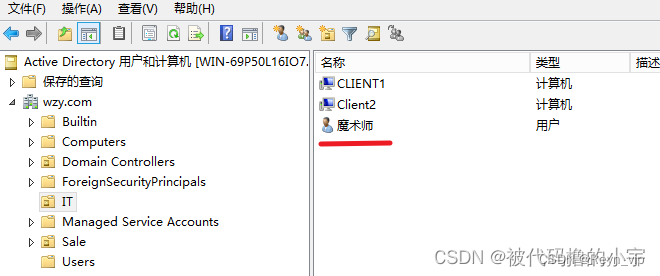

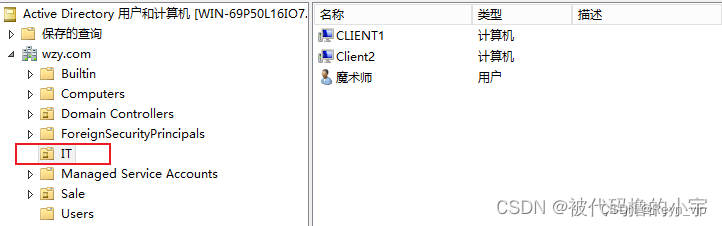

环境展现:

net user 用户名 密码 /add #创建用户

- 1

使用bill用户先在Client1上进行测试

使用bill用户接着在Client2上进行测试

与预期一致。

——————————————————————————————————————

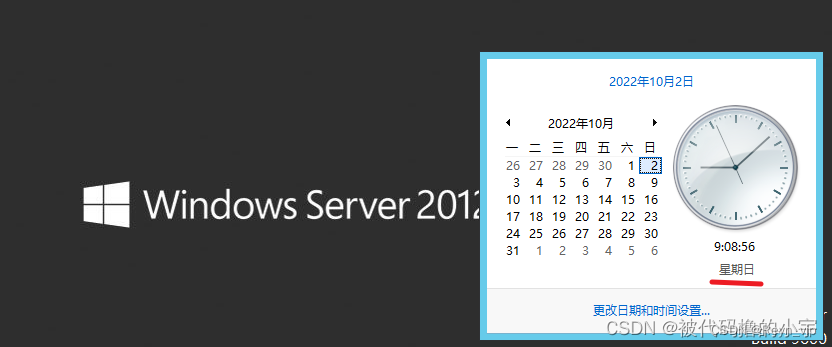

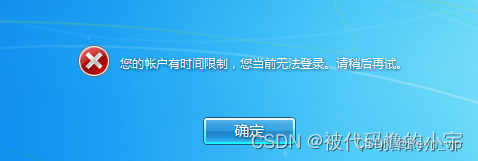

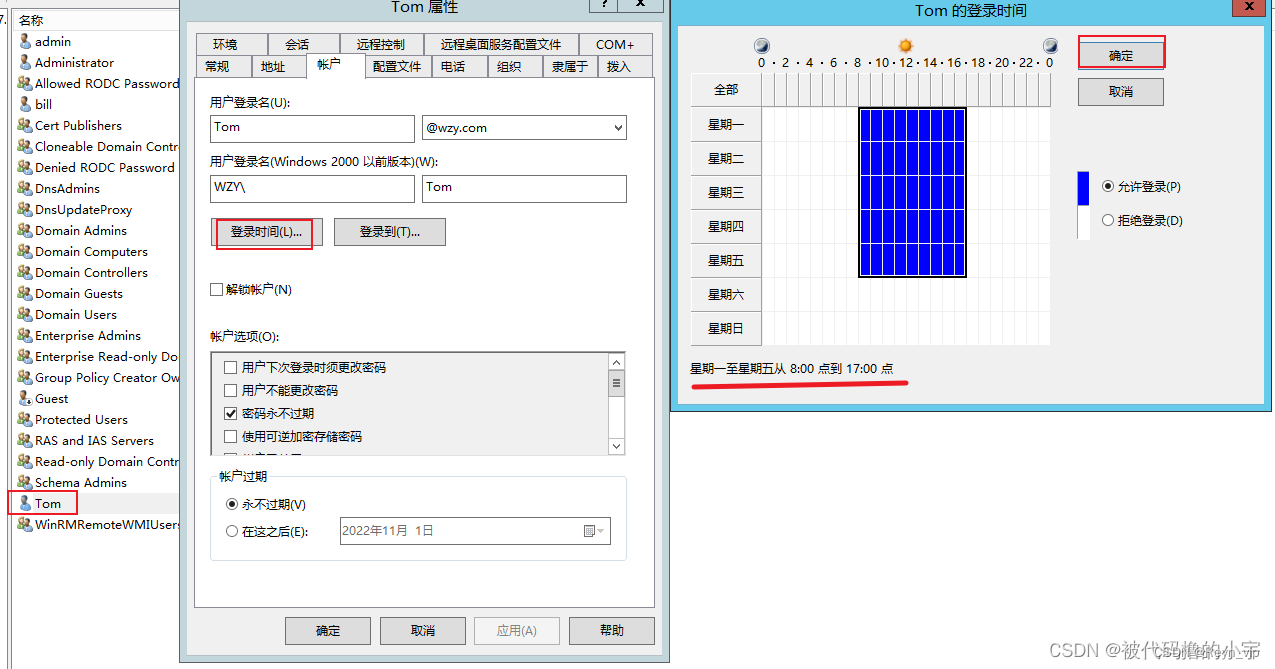

场景2:设置用户Tom只能在周一至周五8点~17点可以登录

这里的登录时间是以DC服务器上的时间为准。使用Tom在Client1上进行测试。先看一下DC上的时间

预期无法登录

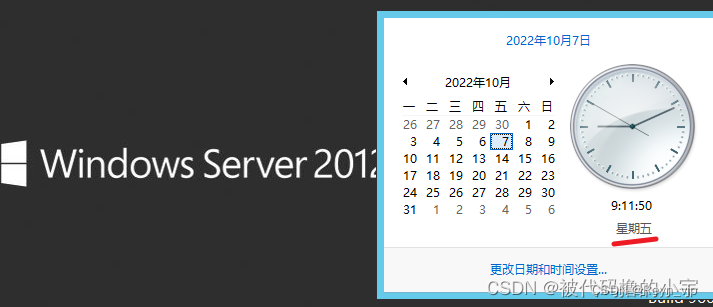

将DC服务器更改后,再次使用Tom对Client1进行登录测试

预期可以登录

这里也可以验证登录后域下的客户机的时间跟服务器DC的时间其实是不同步的。

——————————————————————————————————————

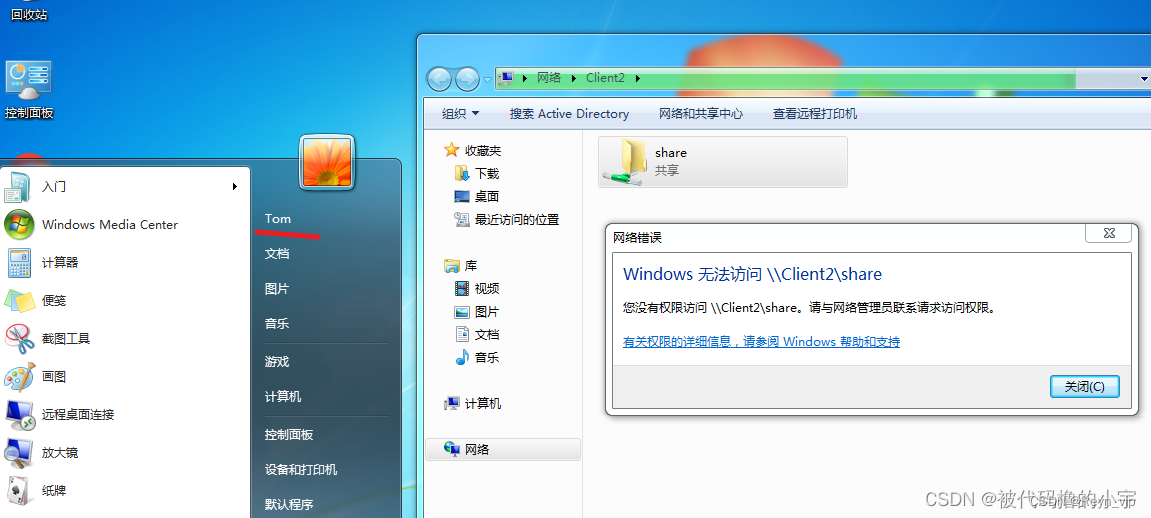

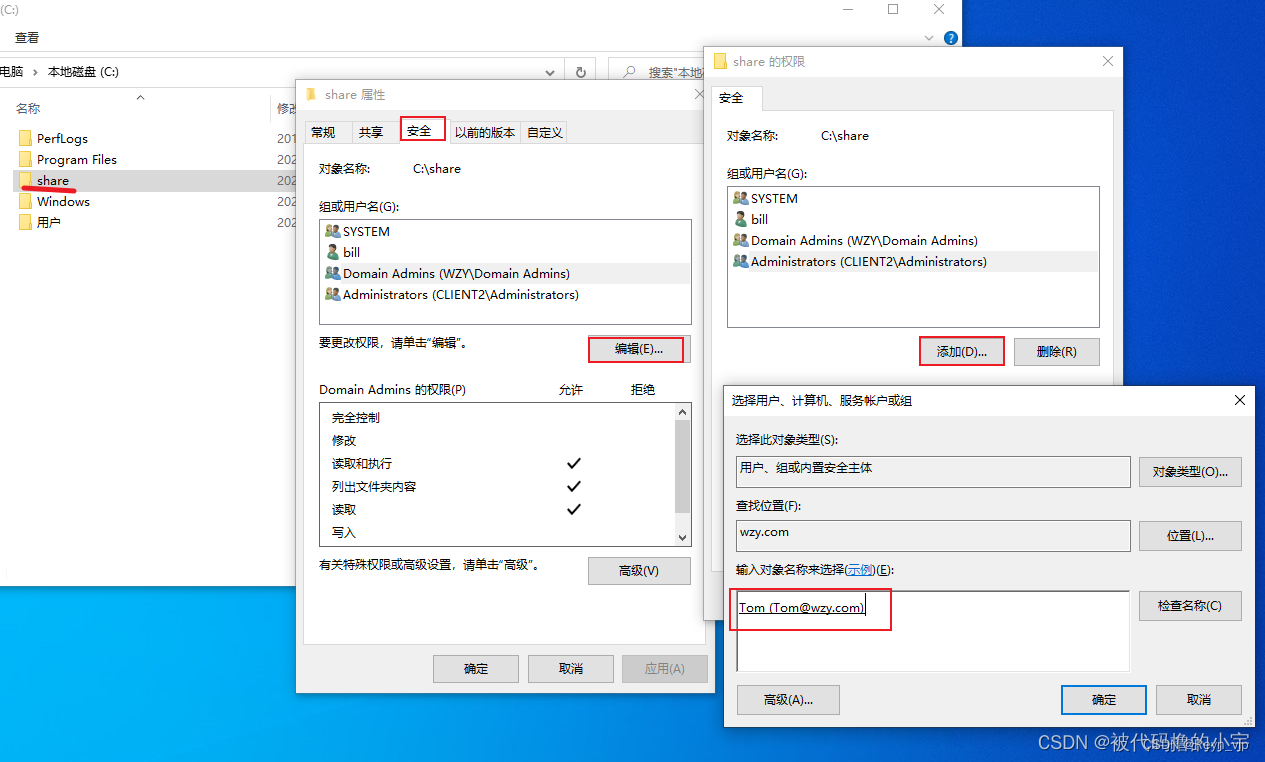

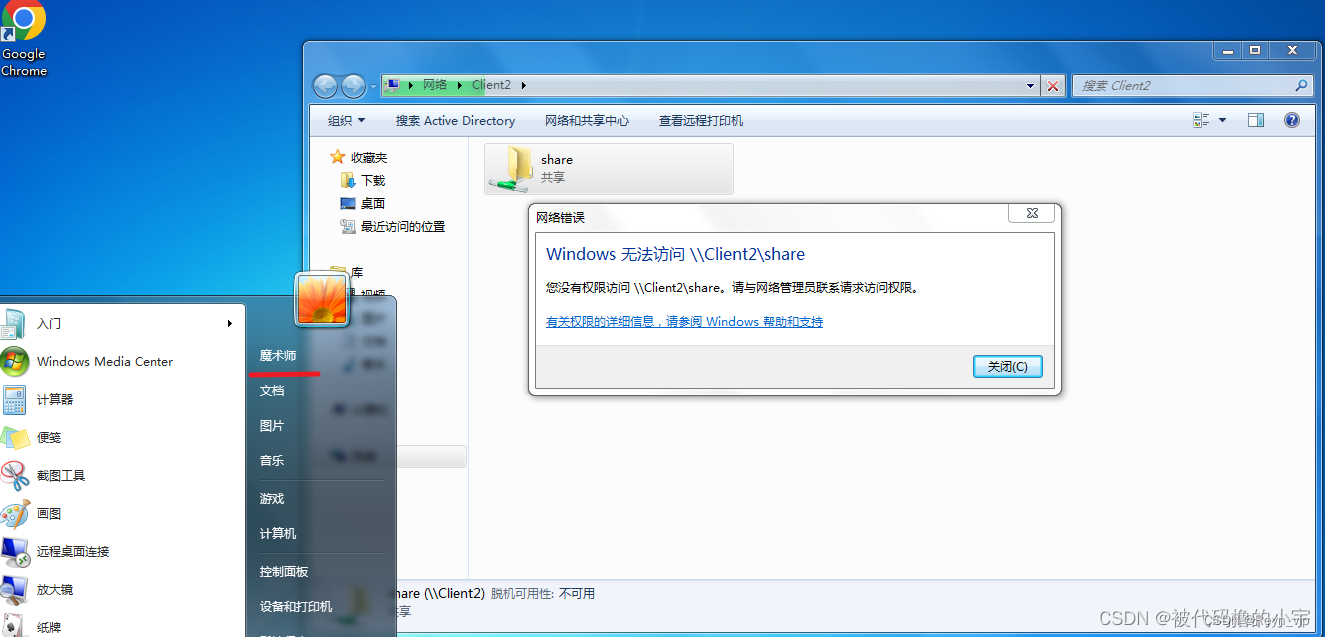

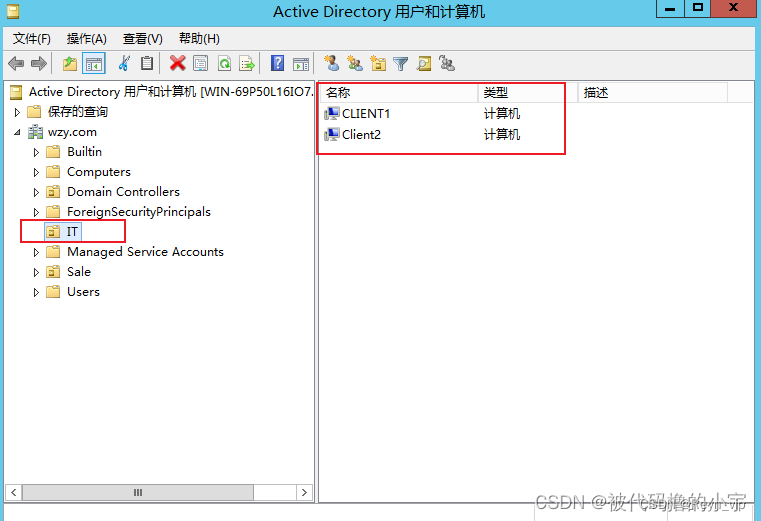

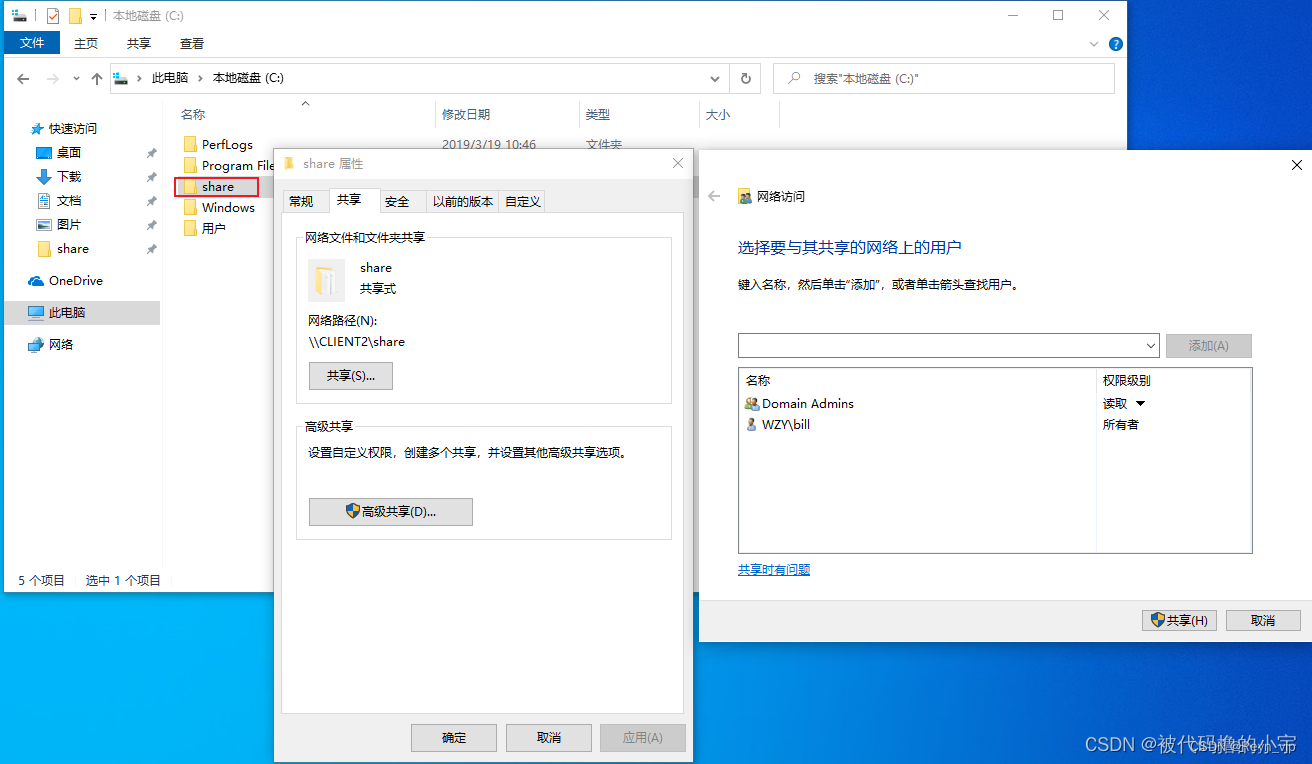

场景3:Client2的某些共享文件,只允许域中指定的Tom用户可以访问。

先确保域下的两台计算机在同一个分组里。

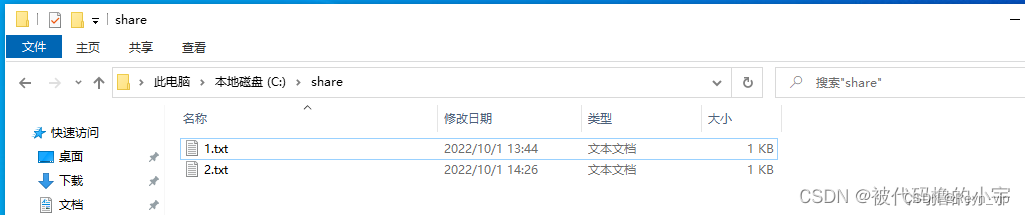

先创建一个共享文件夹,里面放入2个文本。 先不做设置,然后使用域下的Client1中的Tom用户进行访问\Client2

接下来,我只需要在在共享文件下添加允许账户Tom,并给一个读取和执行权限即可。

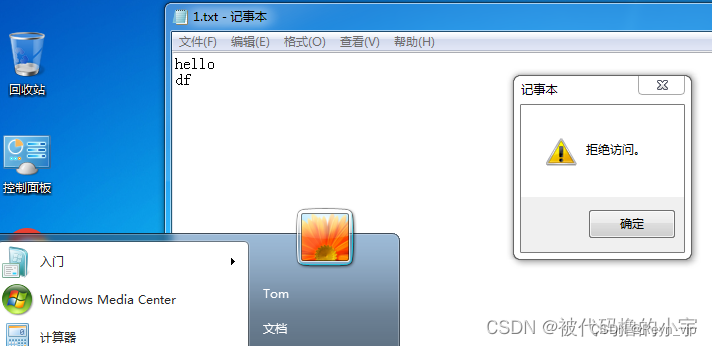

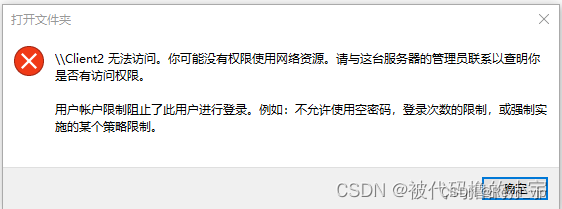

此时的Tom已经可以访问Client2上的共享文件,但是无法写入。因为没给写入的权限。 使用域外的一个用户以及域内的其他普通用户再次测试

域外用户测试,直接被组策略给拦截了

域内其他用户测试

上述3个场景案例,都证明了域控制器对用户可以做到十分舒适的管理。回想起渗透圈的一句绕过防火墙拿下DC,就封神。

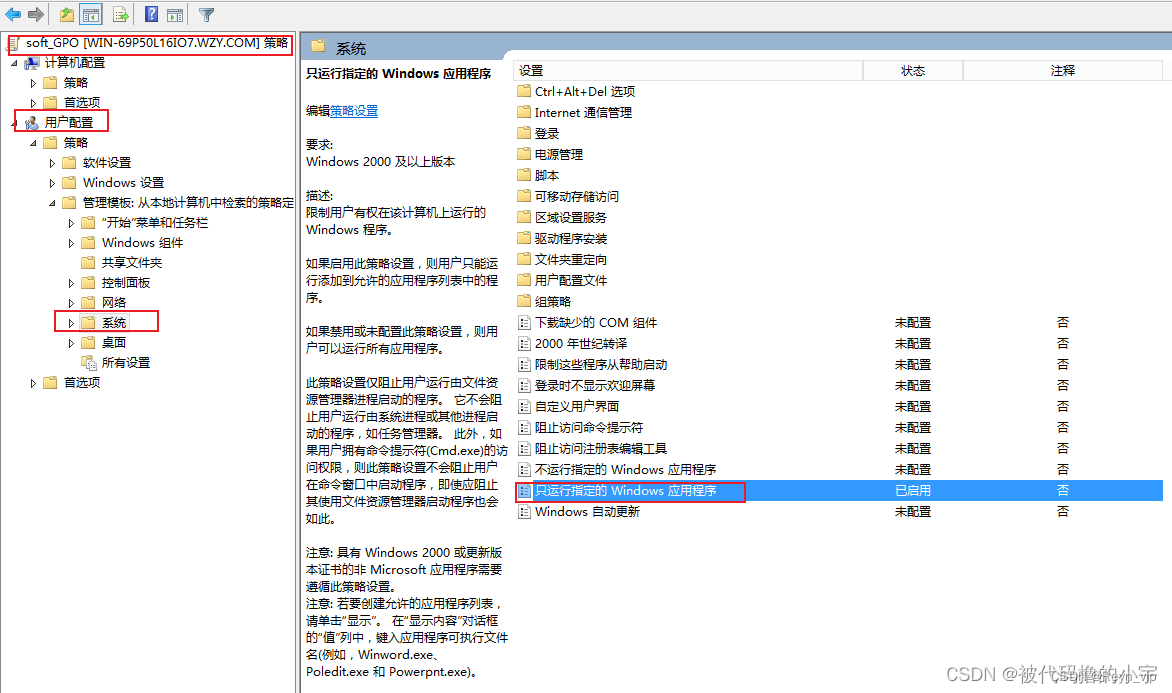

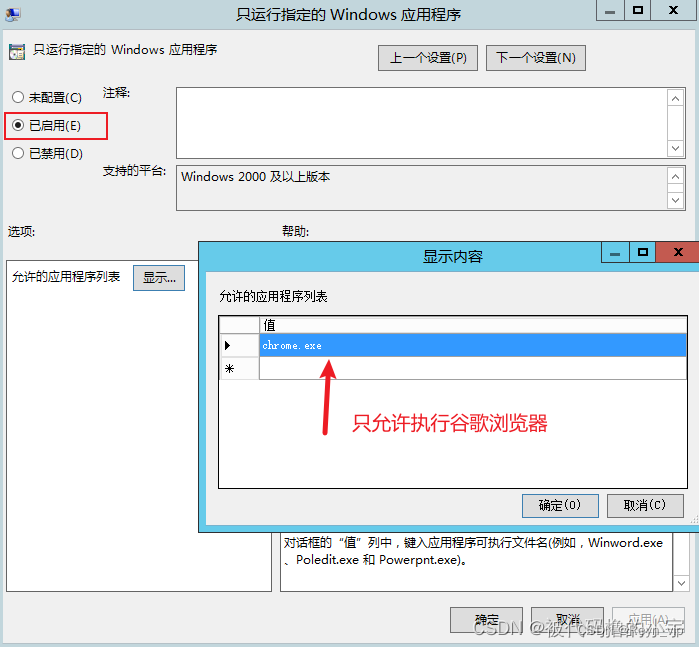

6.通过组策略实现域下计算机的分组统一管理

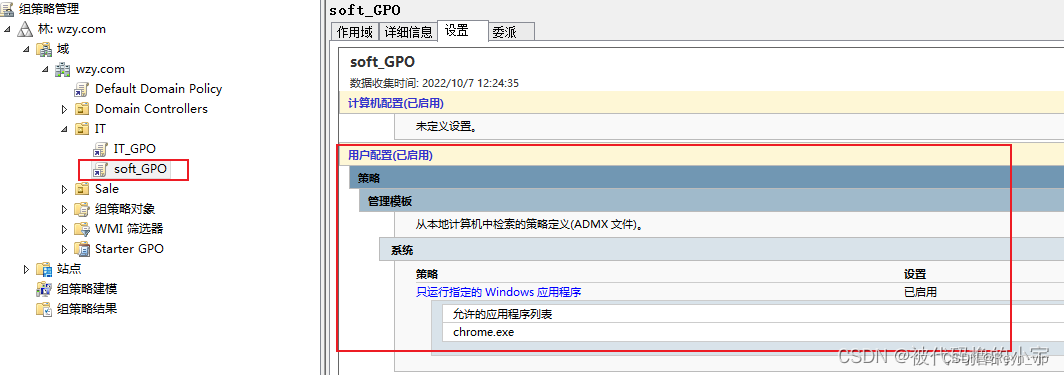

场景:通过组策略实现IT组下两台计算机,只允许执行谷歌浏览器程序。别的程序一律不许使用。

前置条件:

思路:设置好组策略,创建GPO然后绑到OU上,更新组策略,重启两台成员计算机即可

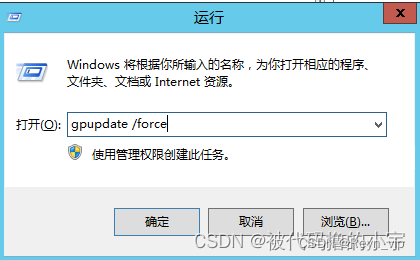

编辑好后要更新一下组策略

再次确认,配置是否成功

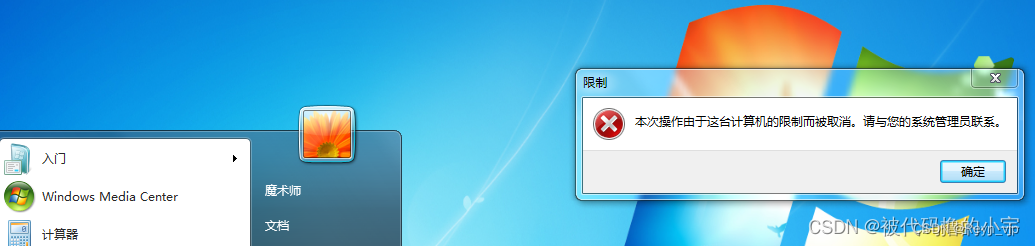

把成员机都重启一次,保证组策略可以生效。此时魔术师这个用户就只能执行chrome.exe这个应用程序了。

换一个不在IT组里的用户测试,理论上应该不受这个组策略限制。

确实如此。

小结:

域环境可以跨越局域网,跨不同的网段,从用户,计算机,组织单元,打印机等资源整合成一个活动目录AD,然后通过一台或多台域控制器DC,进行资源调度,权限分配,用户登录身份的管理,组策略对系统和用户分别加以限制。微软的功能比我们想象的要强大的多。

三、如果要把新用户加入新的域步骤有哪几步

环境:

Windows sever 2019AD域

域内客户端Win 10 专业版问题描述: Windows Sever 2019 AD域怎么添加新账户并将新计算机入域

解决方案:

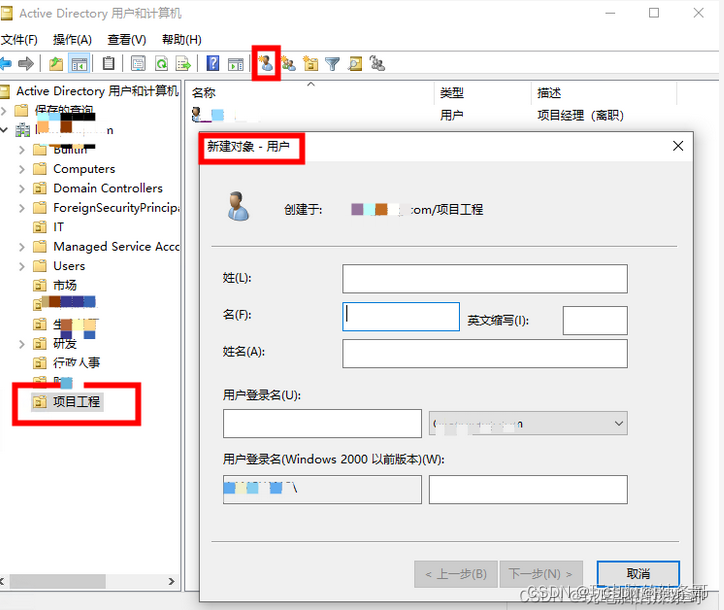

一、新建账户

1.登录域服务器,打开服务器管理器,工具打开用户和计算机

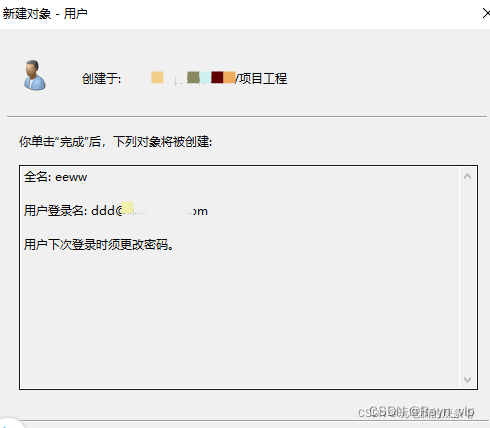

2.新建用户对象

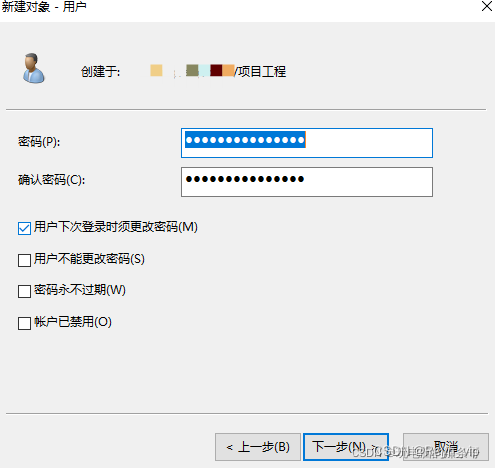

设置密码

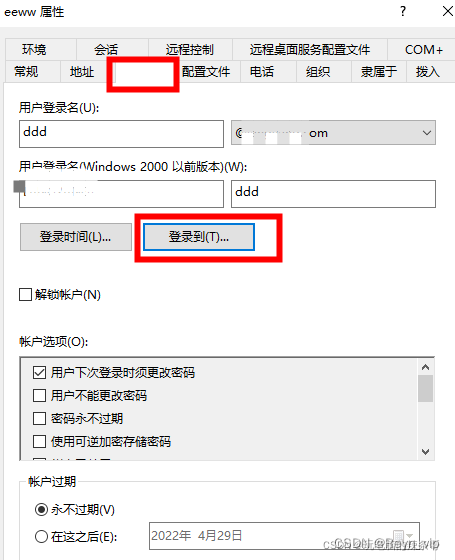

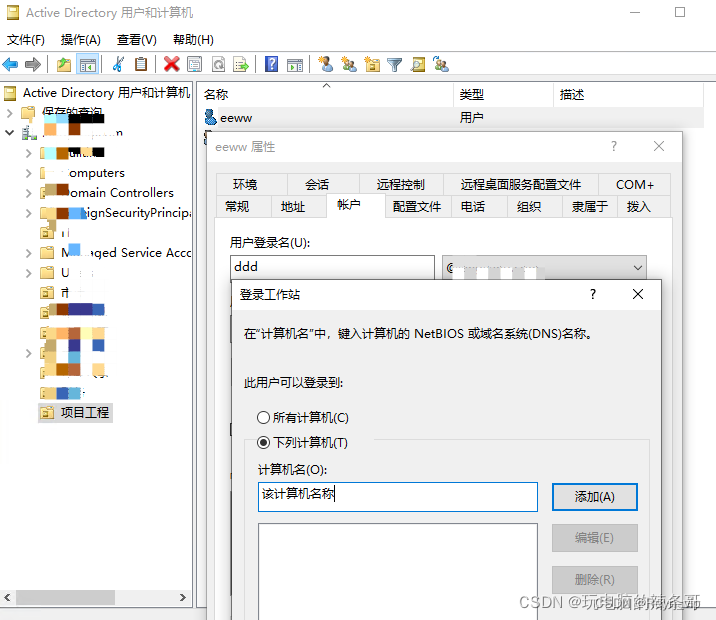

2.完成后,选中该用户右键属性,设置只能本账户才能登录该计算机

二、配置入域计算机

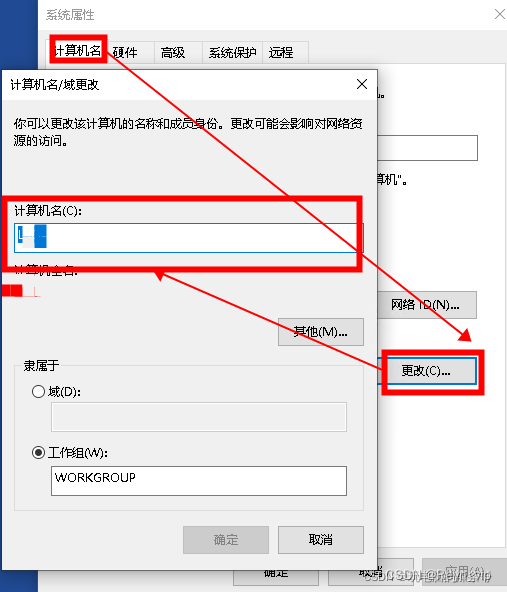

1.更改计算机名字

cmd 打开sysdm.cpl 重启计算机后生效

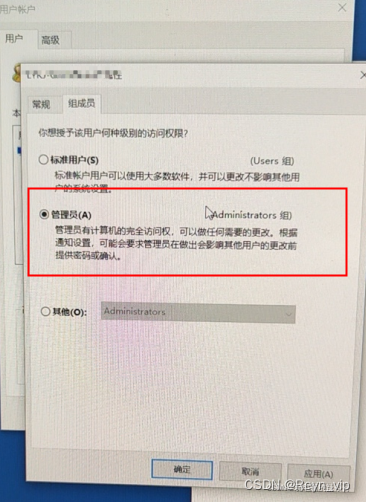

2.用户账户,修改用户组成员为管理员

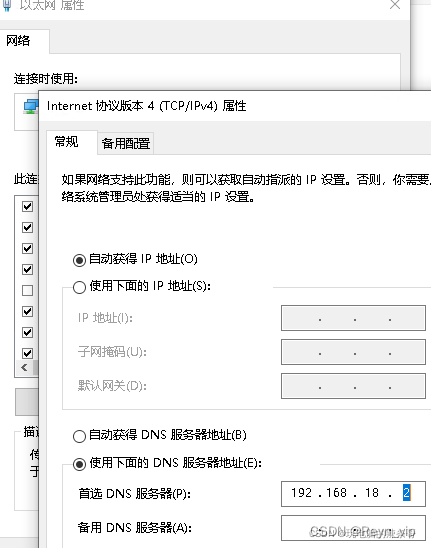

3.更改计算机网络,DNS填写域服务器地址192.168.x.x

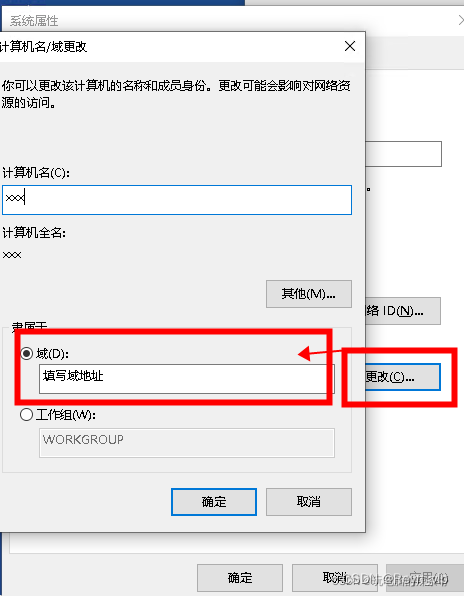

4.打开系统属性,填写域地址shanxi.com

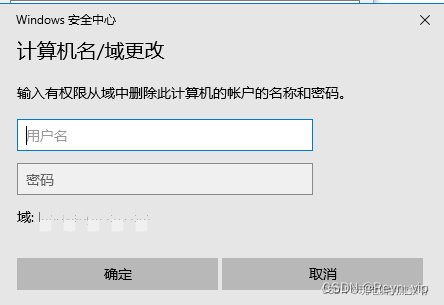

5.确定后跳出该对话框填写,域服务器账户和密码,确定即可入域成功

6.重启计算机,登录之前创建的账户密码,成功进入域环境

四、有了解过微软的defender吗

-

Microsoft Defender for Endpoint 是企业终结点安全平台,旨在帮助企业网络阻止、检测、调查和响应高级威胁。

-

通过部署Microsoft Defender for

Endpoint和载入设备,最大限度地利用可用的安全功能,更好地保护企业免受网络威胁。

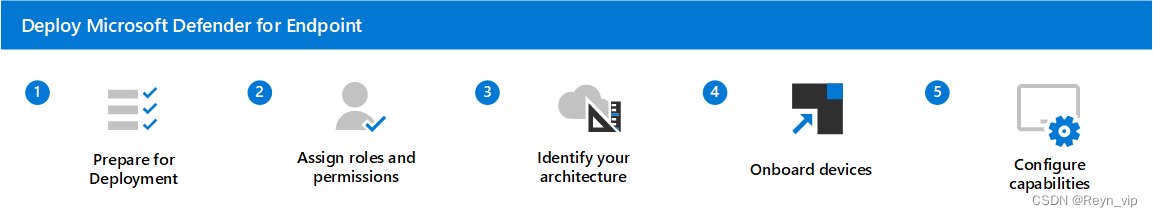

加入设备后,可以快速识别和阻止威胁,确定风险的优先级,并跨操作系统和网络设备改进防御措施。本指南提供五个步骤来帮助将 Defender for Endpoint 部署为多平台终结点保护解决方案。

它将帮助你选择最佳部署工具、载入设备和配置功能。 每个步骤对应于单独的文章。部署 Defender for Endpoint 的步骤如下:

-

部署步骤

步骤 1 - 设置Microsoft Defender for Endpoint部署:此步骤侧重于让环境做好部署准备。

步骤 2 - 分配角色和权限:标识并分配查看和管理 Defender for Endpoint 的角色和权限。

步骤 3 - 确定体系结构并选择部署方法:确定最适合组织的体系结构和部署方法。

步骤 4 - 载入设备:评估设备并将其载入到 Defender for Endpoint。

步骤 5 - 配置功能:现在可以配置 Defender for Endpoint 安全功能来保护设备。

五、 部署过相关的吗

部署Microsoft Defender for Endpoint的第一步是设置 Defender for Endpoint 环境。

在此部署方案中,将指导你完成以下操作的步骤:

许可验证

租户配置

网络配置

域操作基础命令

net group /domain 获得所有域用户组列表 net group xxxxx /domain 显示域中xxxxx组的成员 net group xxxxx /del /domain 删除域中xxxxx组 net group xxxxx xy /del /domain 删除域内xxxxx 群组中的xy成员 net group xxxxx /add /domain 增加域中的群组 net group "domain admins" /domain 获得域管理员列表 net group "enterprise admins" /domain 获得企业管理员列表 net localgroup administrators /domain 获取域内置administrators组用(enterprise admins、domain admins) net group "domain controllers" /domain 获得域控制器列表 net group "domain computers" /domain 获得所有域成员计算机列表 net user /domain 获得所有域用户列表 net user xxxx /domain 获得指定账户xxxx的详细信息 net accounts /domain 获得域密码策略设置,密码长短,错误锁定等信息 net view /domain 查询有几个域, 查询域列表 net view /domain:xxxx 查看 xxxx域中的计算机列表 nltest /domain_trusts 获取域信任信息 net user domain-admin /domain 查看管理员登陆时间,密码过期时间,是否有登陆脚本,组分配等信息 net config Workstation 查询机器属于哪个域 net time /domian 查询主域服务器的时间 echo %logonserver% 查看登陆到这台服务器的计算机名 gpupdate/force 更新域策略 tasklist /S ip /U domain\username /P /V 查看远程计算机进程列

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44