- 1微信小程序Canvas画布绘制以及保存_小程序canvas drawimage保留历史绘制

- 2python web框架哪家强?Flask、Django、FastAPI对比_python web框架性能对比

- 3【大数据】什么是数据集市?如何创建数据集市?_数据集市包含哪些部分

- 4StableDiffusion 必须需要 Xformers 吗?_stable diffusion xformers

- 5oracle 之 手动建库

- 6使用git时出现Could not read from remote repository.Please make sure you have the correct access rights_fatal: could not read from remote repository. plea

- 7Xilinx 7系列 Ultrascale Ultrascale+ FPGA 选型指南_xilinx 7系列选型

- 8请求三次握手_获取mail.hist.edu.cn建立连接的三次握手情况

- 9Windows Subsystem for Linux (WSL) 最新详细安装教程

- 10android studio开发时提示 TLS 握手错误解决办法

云原生 小心,你的Docker别被挖矿了_node lts-alpine,2024年最新2024大数据开发高级面试题总结_node node:lts-alpine

赞

踩

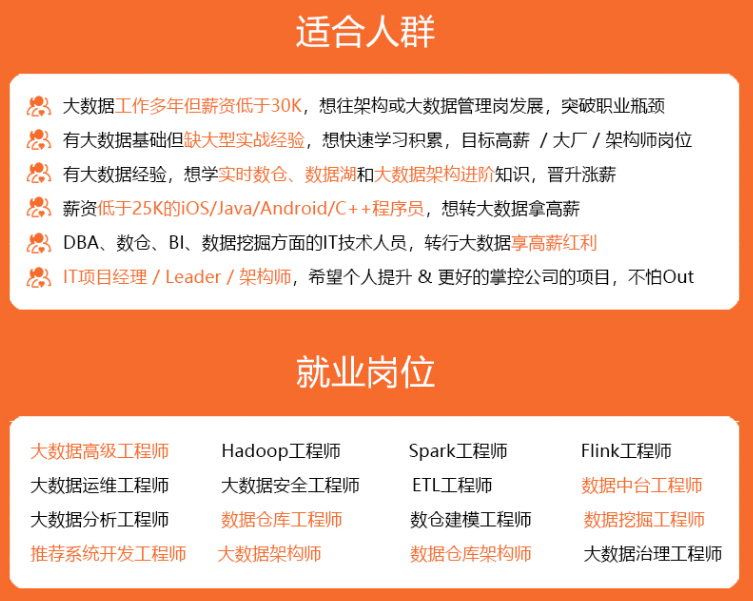

先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

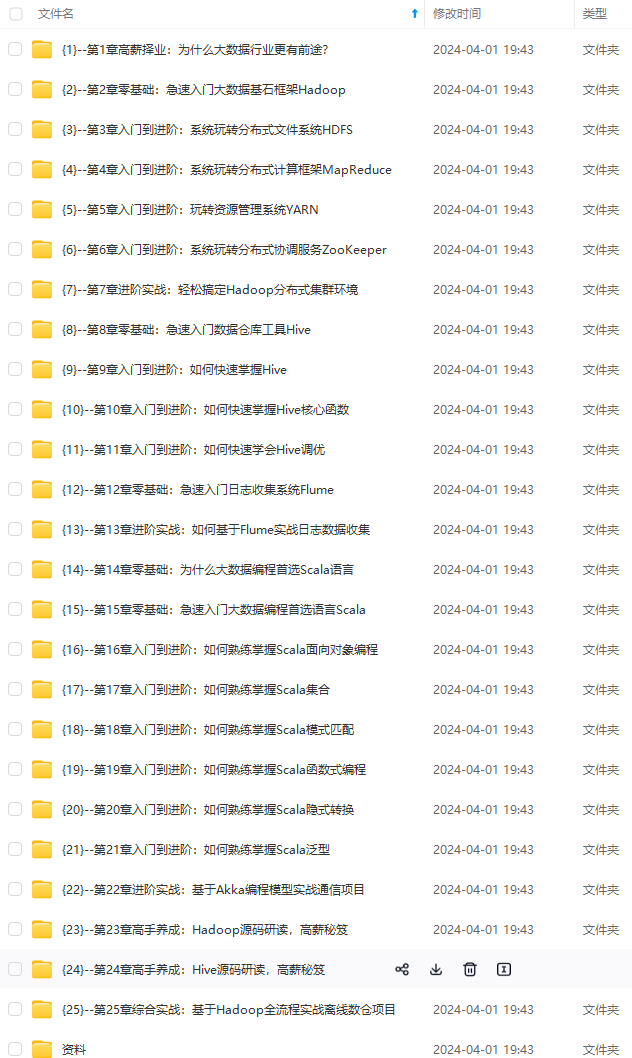

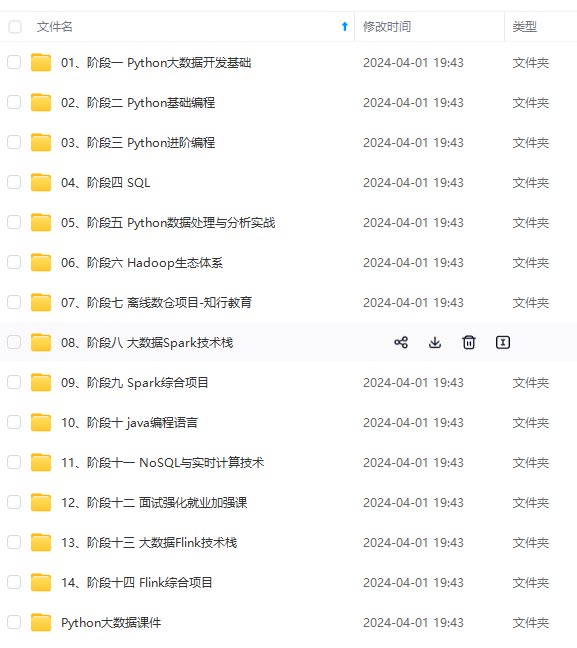

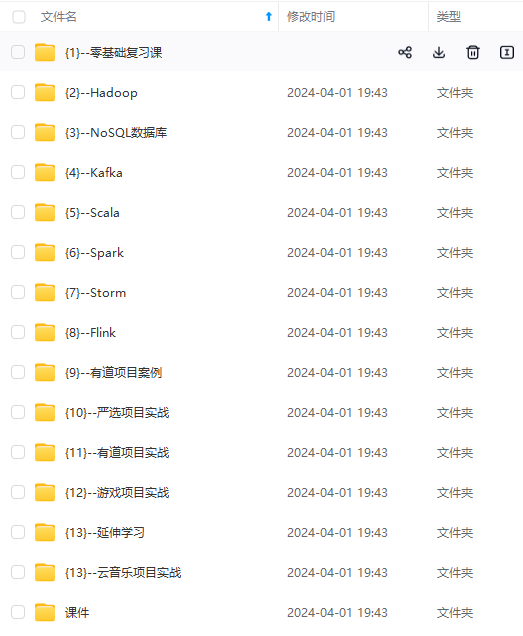

因此收集整理了一份《2024年最新大数据全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上大数据知识点,真正体系化!

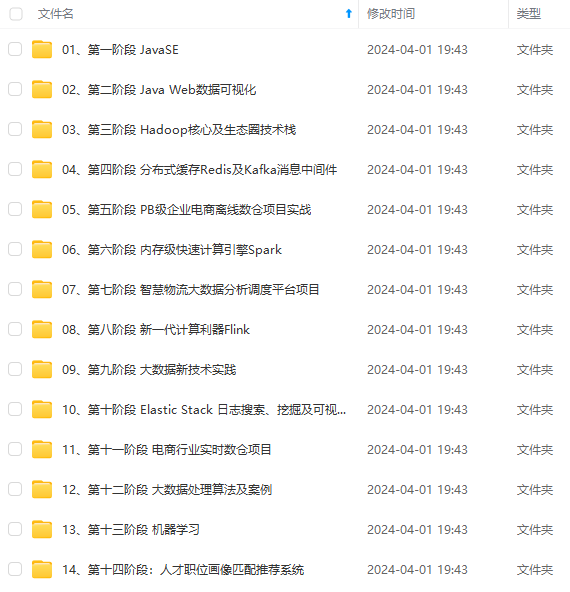

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip204888 (备注大数据)

正文

比如,最近你有没有遇到,自己的 Docker 突然沦为了矿机?CPU飙升并疯狂地帮人挖矿。如果有,那么,恭喜你!你用了别人伪装的公开镜像了。这些镜像隐藏了虚拟币矿机,并通过Docker Hub装到了你的Docker里。

恶意者利用Docker的服务器挖矿的行为如此猖獗,甚至逼得Docker官方无奈宣布停止免费账户的Autobuild使用权限,不止Docker Hub,包含GitHub、GitLab、Microsoft Azure等各大提供云端服务的平台,均已成为挖矿劫持攻击的目标。

一、漏洞藏在哪?

我们知道,Dockerfile 是用于构建镜像的文本文件,其内包含了一条条的指令(Instruction)。每一条指令执行时都会构建一层镜像,举个例子,我们创建一个简单的Dockerfile文件:

FROM node:lts-alpine3.15

WORKDIR /workdir

RUN npm i express-openid-connect

- 1

- 2

- 3

那么,该Dockerfile 文件执行后就会构建三层:

- FROM:任何有效的Dockerfile都以From开头,上面的示例中,使用了基于 Alpine Linux 构建的官方 Node.js镜像,该镜像包含启动和运行Node.js所需的一切依赖,这个镜像包含Alpine Linux OS 层和构成 Alpine 的层,这其中的任意一层可能都是潜在的漏洞来源

- WORKDIR:这里的风险很小或不存在,因为***

WORKDIR***不引入任何新的外部软件包。 - RUN:这一层安装了另一个第三方的包。它可能会通过包代码、它的依赖项和任何其他必要的包引入额外的漏洞。

我们的Docker 容器中,使用的基础镜像基本上都是从网络上的镜像仓库中获取的,开发团队添加不同的层以整合实现所需要的功能。这些层可能只是执行创建文件夹等操作的简单命令,但它们通常会引入额外的包。而潜在的漏洞往往就隐藏在这些不同的层中。

二、如何选择镜像?

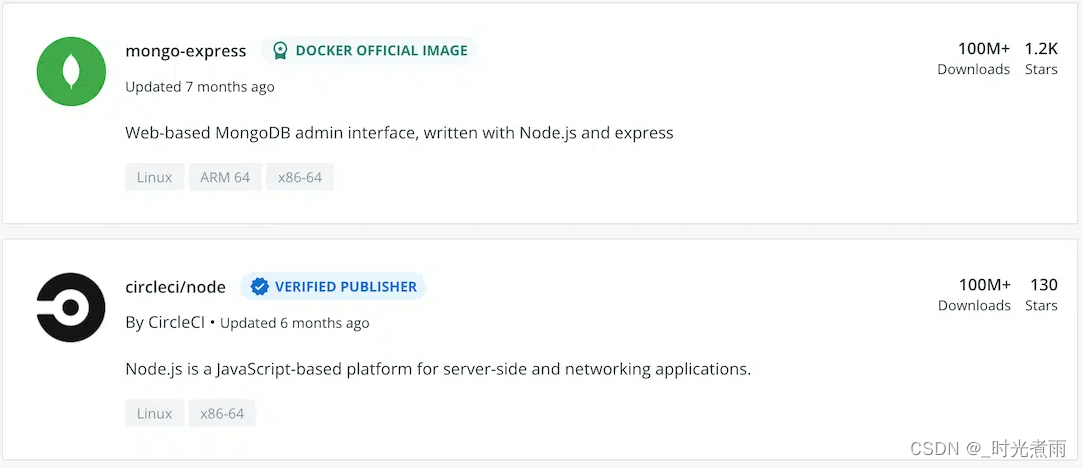

获取镜像时,我们最好选择Docker Hub上面官方发布的镜像,或者已验证的发布者提供的镜像,在这些镜像后面都会有不同的标志,如下图中标注Docker Official Images的就是官方提供的镜像,标注Verified Publisher的则是Docker的合作伙伴发布的镜像,也能基本确保是可以信赖使用的。

我们搜索镜像时,如果只想搜索官方镜像,可以使用–filter过滤,这样搜索的结果将仅限于官方镜像,示例如下:

docker search --filter=is-official=true nginx

- 1

三.自动化扫描漏洞

Snyk是Google、Salesforce、Intuit和Atlassian等公司开发人员使用的安全扫描平台,它会自动发现你依赖包中的安全漏洞。

官方或已验证的发布者提供的镜像也不可能完全避免没有漏洞,集成 Snyk 后可以帮助我们检测隐藏在任何镜像或代码中的任何威胁。同时,它还能为我们提供镜像的修复建议,甚至能够识别出引入的漏洞具体在 Dockerfile 文件的哪一行。

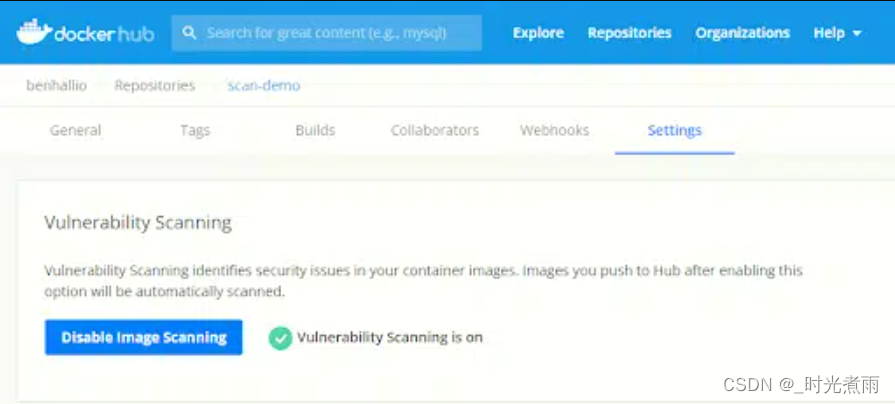

启用设置

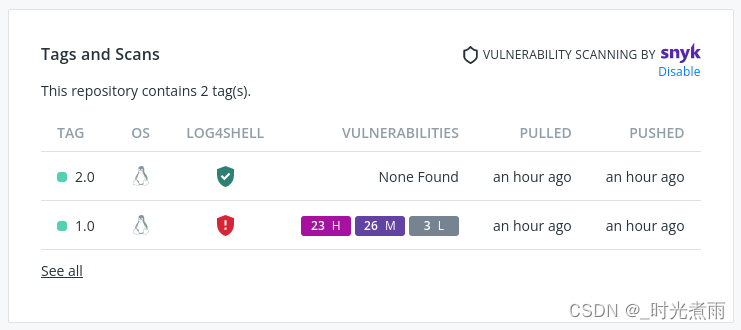

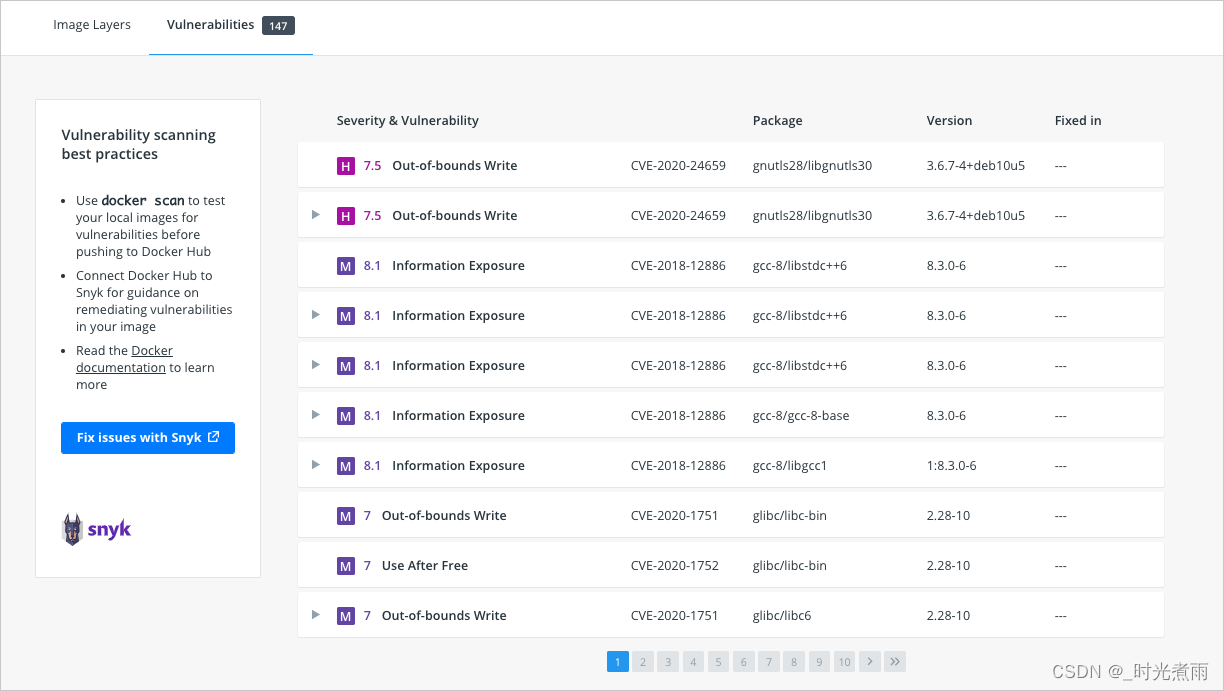

在设置中,我们开启镜像扫描功能后,当镜像仓库中推送了新的镜像时,Snyk 就会根据我们的Dockerfile文件和记录的漏洞列表,逐项的检查所有的包和依赖,并标记扫描结果,扫描发现了 23 个高危漏洞、 26 个中危漏洞、3个低危漏洞:

点击漏洞,能够显示 Dockerfile 详细信息以及完整的依赖关系树信息,同时可以看到更具体详细的漏洞详情和修复建议,这样就使得找出解决问题的方法变得更为简单。

总结

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip204888 (备注大数据)

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

1)]

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!