热门标签

热门文章

- 1linux 修改22默认端口和扩展其他端口_22端口和其他端口

- 2git@gitee.com: Permission denied (publickey)_git上传了公钥还是permission denied (publickey).

- 3CorelDRAW Graphics Suite2024简体中文版本发布更新介绍_coreldraw 2024 25.1.1.328

- 4【MySQL 基础知识】

- 5如何在 PyTorch 上进行性能分析_vtune和torch profiler

- 6区块链开发者观点:来自 Carbon 的 Nick Pai_hedera postgresql

- 7crt批量增加session模板与脚本_crt.session

- 8解决因jbd2导致mysql性能过低问题

- 9XML的三大解析方式解析_解析xml文件的三种方式

- 10什么是提示词注入攻击?大语言模型为Web安全带来的新风险!

当前位置: article > 正文

Windows Server2019安全基线等保参考要求_windows server2019 安全基线配置

作者:黑客灵魂 | 2024-07-31 09:00:19

赞

踩

windows server2019 安全基线配置

| Windows Server的基线安全(等保要求) | ||||||||||||

| 检查项类别 | 名称 | 方式 | 检查项预期 | 是否达标 | 加固建议 | 文档 | ||||||

| IP协议 | 防火墙TCP/IP筛选配置 | 手动 | 业务所需的TCP,UDP端口和IP协议是否开放 | 0 | 开放业务所需的TCP,UDP端口和IP协议 | |||||||

| 是否启用Windows系统自带的防火墙 | 自动 | 启用windows自带的防火墙 | 0 | 更改允许接入网络的地址范围 | ||||||||

| 是否启用SYN攻击保护 | 自动 | 在注册表中存在SynAttackProtect,TcpMaxPortsExhausted,TcpMaxHalfOpen, TcpMaxHalfOpenRetried,四个注册表项,且四个注册表项均为推荐值 | 0 | 四种注册表项值均设置为推荐值 | ||||||||

| 其他 | 是否开启屏幕保护 | 自动 | 启用屏幕保护程序,启用“在恢复时使用密码保护” | 0 | 启用屏幕保护程序,启用“在恢复时使用密码保护”,并设置等待时间“具体时间依照客户需求” | |||||||

| 口令 | 查看注册表信息 | 自动 | 查看以下五种注册表项的值;自动登录;源路由欺骗保护;删除匿名用户空链接; 碎片攻击保护;syn flood攻击保护。五种注册表项值均为推荐值。 | 0 | 将五种注册表项值设置为推荐值 | |||||||

| 是否关闭Windows自动播放功能 | 自动 | 注册表项值NoDriverTypeAutoRun REG_DWORD 0xff | 0 | 组策略所有设置中启用“关闭自动播放” | ||||||||

| 匿名远程连接 | 自动 | 可匿名访问的共享 为空 可匿名访问的命名管道 为空 | 0 | 在组策略中,将“可匿名访问的共享”和“可匿名访问的命名管道”的值设置为空 | 【部署文档】Windows Server安全基线加固-组策略禁用匿名远程连接,禁用远程访问的注册表和子路径 | |||||||

| 是否禁用远程访问的注册表和子路径 | 自动 | 可远程访问的注册表路径和子路径 为空 可远程访问的注册表路径 为空 | 0 | 在组策略中,修改“可远程访问的注册表路径和子路径”和“可远程访问的注册表路径”的配置为空 | ||||||||

| 查看密码要求 | 自动 | MinimumPasswordLength >= 8 PasswordComplexity = 1 | 0 | 在组策略中,启用“密码必须符合复杂性要求”并将密码长度最小值“设置为至少8个字符 | 【部署文档】Windows Server安全基线加固-通过组策略设置密码安全策略 | |||||||

| 查看密码最长保留期 | 自动 | 0 | 在组策略中,将”密码最长使用期限“设置为”不长于90天“ | |||||||||

| 查看强制密码历史 | 自动 | PasswordHistorySize >= 5 | 0 | 在组策略中,将”强制密码历史“设置记住5个密码 | ||||||||

| 查看账户锁定阈值 | 自动 | LockoutBadCount <= 6且LockoutBadCount > 0 | 0 | 在组策略中,将”账户锁定阈值“设置为10次 | ||||||||

| 启动项 | 是否关闭无效启动项 | 手动 | 手动,显示Windows启动程序信息(msconfig) | 0 | 取消不必要的启动项 | |||||||

| 授权 | 在本地安全设置中只允许授权账号本地、远程访问登陆此计算机 | 自动 | SeNetworkLogonRight = *S-1-5-32-544 | 0 | 在组策略中,进入"用户权利(权限)指派",将“从网络访问此计算机”只设置为“administrators组” | 【部署文档】Windows Server安全基线加固-通过组策略为用户权限指派进行授权 | ||||||

| 关键权限指派安全 要求允许本地登录 | 自动 | 0 | 在组策略中,进入"用户权利(权限)指派",将“允许本地登录”设置为只有“Administrators” | |||||||||

| 远端系统强制关机是否只指派给Administrator组 | 自动 | 0 | 在组策略中,进入"用户权利(权限)指派",将“从远端系统强制关机”设置为“只指派给Administrators组” | |||||||||

| 取得文件或其他对象的所有权是否仅指派给Administrators | 自动 | 0 | 在组策略中,进入"用户权利(权限)指派",将“取得文件或其他对象的所有权”设置为“只指派给Administrators组” | |||||||||

| 文件系统 | 是否关闭系统默认的共享文件夹 | 自动 | 使用net share命令时,没有描述为“默认共享”的文件夹 | 0 | 1. 进入“控制面板”->“管理工具”->“计算机管理”->“系统工具”->"共享文件夹“->“共享” 2. 将”默认共享“的共享名删除掉 3. 修改注册表值,HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters下 增加REG_DWORD类型的AutoShareServer键,值为0;REG_DWORD类型的AutoShareWKS键,值为0. | |||||||

| 查看共享文件夹的访问权限 | 自动 | 不存在Everyone | 0 | 输入“compmgmt.msc”,进入“系统工具” ->“共享文件夹”->“共享”,查看每个共享文件夹的共享权限,直降权限授予指定账户 | ||||||||

| 查看文件系统格式 | 自动 | 0 | 将FAT卷转换为NTFS分区:convert volume:/fs:ntfs 使用方法:convert C:/fs:ntfs | |||||||||

| 日志 | 审核账户登录事件 | 自动 | 0 | 将“审核账户登录事件”设置为“成功”和“失败”都需要审核 | 【部署文档】Windows Server安全基线加固-通过组策略设置审核策略 | |||||||

| 启用审核账户管理 | 自动 | 0 | 将“审核账户管理”设置为“成功和失败”都需要审核 | |||||||||

| 启用审核过程追踪 | 自动 | 0 | 将“审核过程追踪”设置为“成功和失败”都需要审核 |

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

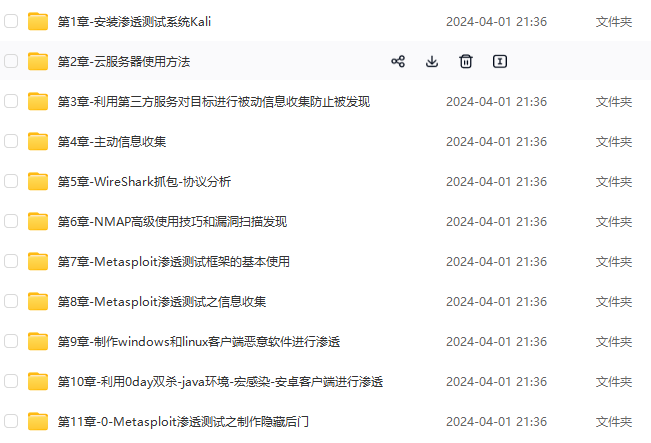

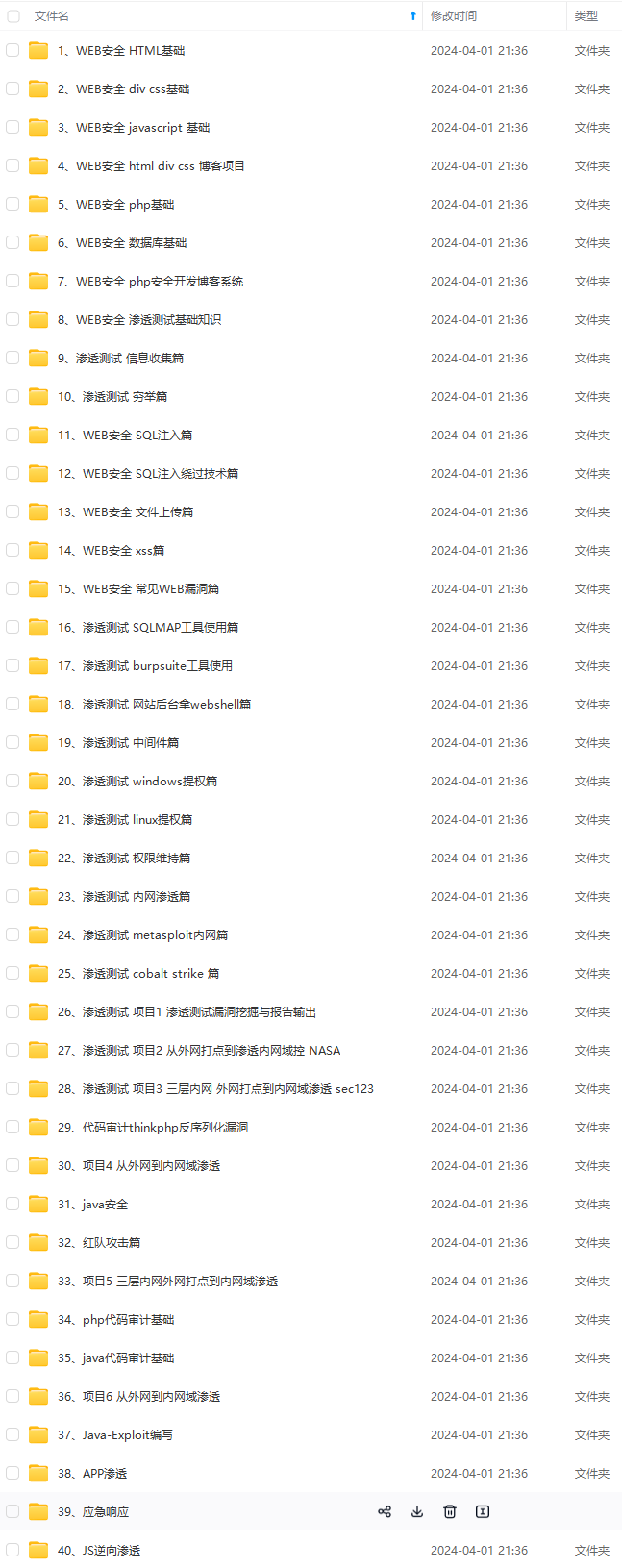

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!**

声明:本文内容由网友自发贡献,转载请注明出处:【wpsshop】

推荐阅读

相关标签