- 1uniapp 微信小程序:RecorderManager 录音DEMO_微信小程序录音机样式

- 2YOLOv8改进 添加大核卷积序列注意力机制LSK_大核卷积注意力机制

- 3数据结构学习笔记——查找算法中的树形查找(二叉排序树)_二叉排序树的平均查找长度

- 4int,long,long long类型的范围

- 5怎样设置网络工作组计算机,如何建立计算机工作组?

- 6The MathType DLL cannot be found.问题解决方法

- 7阿里巴巴中间件性能挑战赛(RPC篇 同步阻塞模型)_com.alibaba.middleware

- 8毕业设计:python新能源汽车数据分析可视化系统+Django框架(源码+文档)_新能源汽车数据分析可视化毕业设计

- 9UE5俯视角游戏案例代码查看

- 10【无标题】_大厂机试是acm吗

《小迪安全》第9天 信息收集:APP信息收集_zoomeye 能查apk吗

赞

踩

目录

演示案例二:BurpSuite历史抓取更多URL辅助APK信息收集

前言

在安全测试中,若WEB无法取得进展或无WEB的情况下,我们需要借助APP或其他资产进行信息收集,从而开展后续渗/ 透。以三个案例讲解。

一. APP提取一键反编译提取

演示案例一:APK数据一键提取

工具详见:漏了个大洞/apk数据提取

把需要反编译的apk包放至/apps目录下,然后运行apkAnalyse.exe。

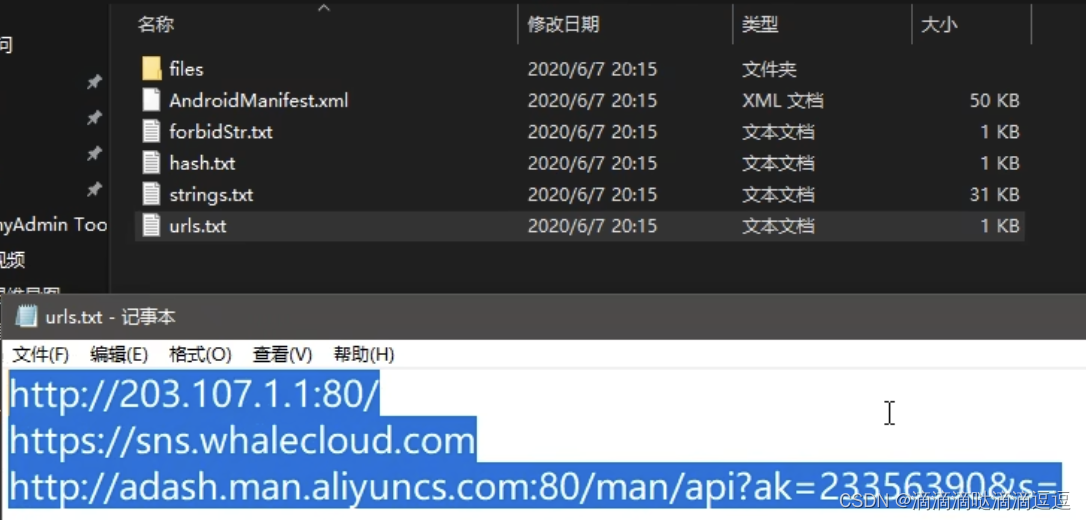

提取出的反编译文件存放在/result/apk同名/files目录下,一般目前用不着(不懂安卓开发/Java代码……)主要看/result/apk同名/urls.txt。这里存放apk涉及的URL地址。

通过对网站的安全测试实现对APK的安全测试。一般肯定要配合抓包。

二. APP抓数据包进行工具配合

演示案例二:BurpSuite历史抓取更多URL辅助APK信息收集

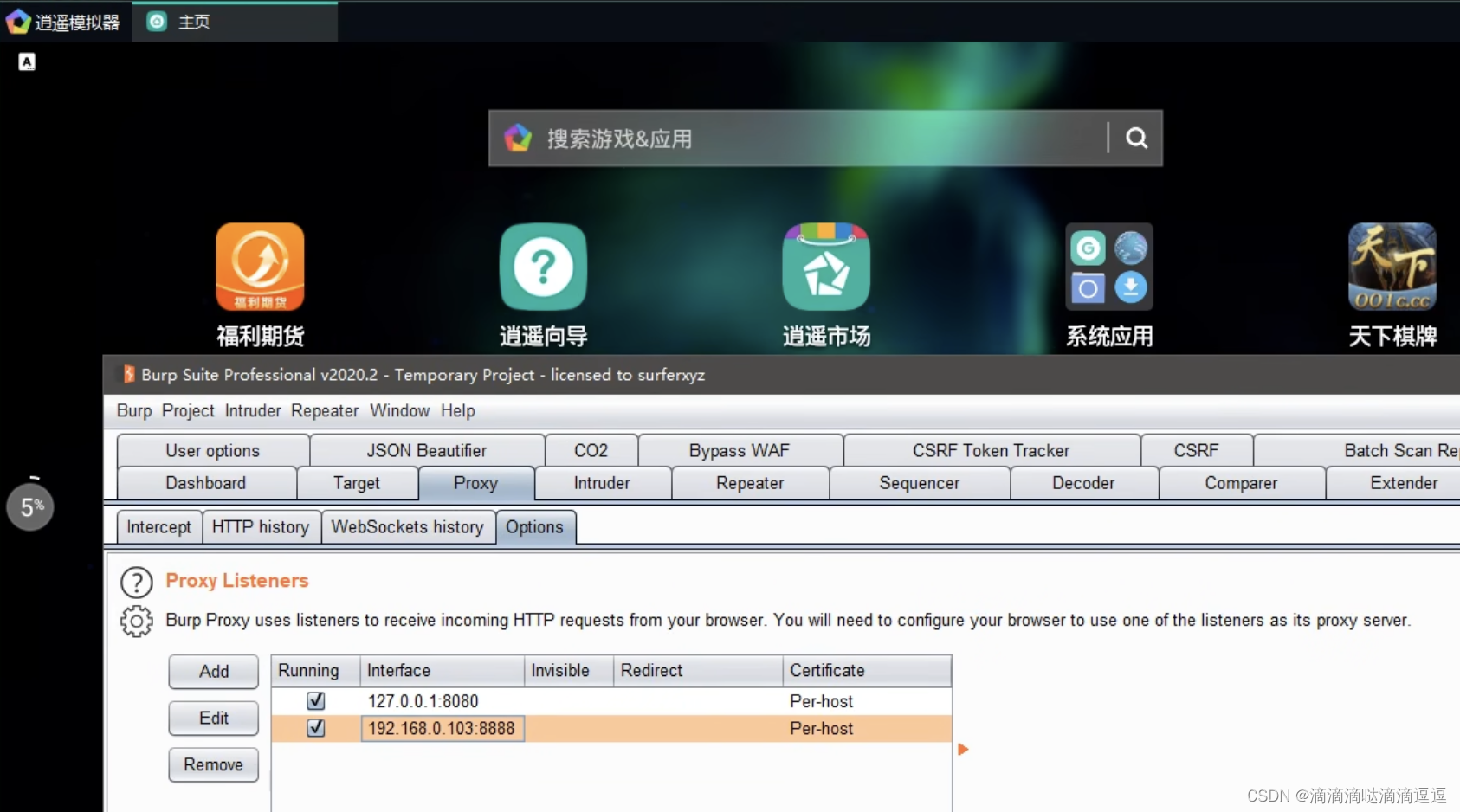

在BurpSuite配置新监听并勾选:手机IP和不冲突的新端口。并修改模拟器网络代理设置。

抓取到数据包后可以选定某数据包进行扫描:

涉及后续漏洞发现等知识点。某些APK只是Web的一种封装,挖掘出相关网站之后按照正常的Web安全测试的思路进行即可。

如果APP没有使用Web相关协议,就只能使用反编译尝试获取信息。

三. 各种第三方应用相关探针技术

如果某些网站打开一片空白,如何收集信息?

各种端口一顿乱扫-思路

nmap

各种接口一顿乱扫-思路

使用Sho///dan、Zoo///mE///ye、fofa

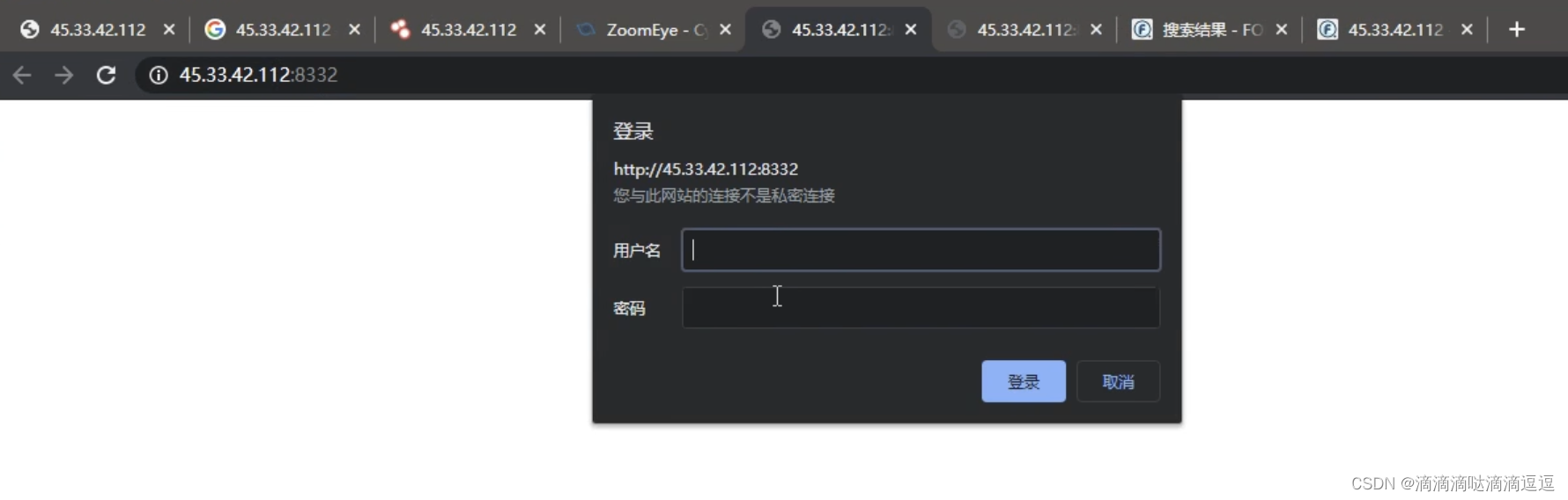

挨个尝试黑///暗///引///擎搜索出来的、开放的端口。直到有新的信息。

出现这种页面则该端口可能是接口,用于提供服务。

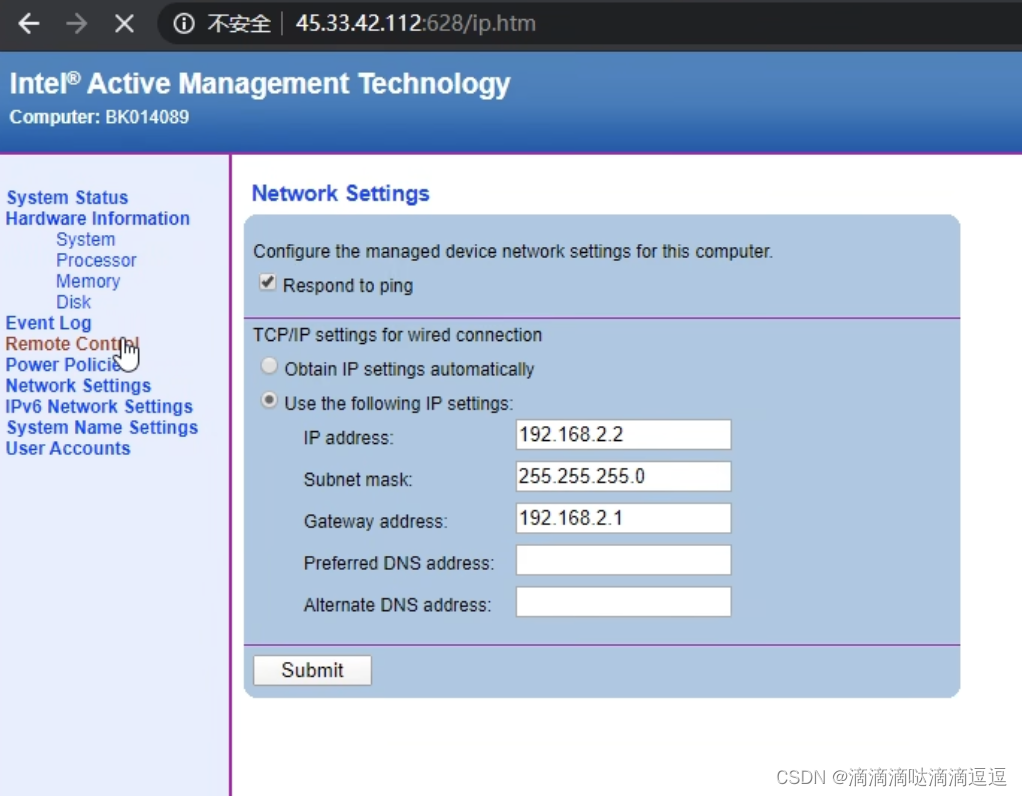

以弱口令admin admin登陆进去,发现是一个管理平台,可以添加计算机用户然后远程:

黑/暗///引/擎可以帮助实现直接对端口和网站的资产信息的大致了解,黑//暗/引///擎是被动收集,和WAF无关,能扫到结果就是没有WAF否则会报错。

在收集不到其他信息时端口可以是突破口,因为端口上会有相应服务,其中有的有漏洞,有的可以开启新思路。

接口部分一顿测试-思路有些补丁要重启服务器,服务器不像电脑可以随便重启,甚至一些老旧服务器重启直接就再也起不来了。服务器不能随便更新补丁,要是重启或者新补丁有问题导致公司业务系统瘫痪就是重大安全事故。所以收集到的信息针对版本搜索对应漏洞,挨个尝试。

重点:

- 黑/暗引///擎;

- Google相关域名搜索语法;

- 端口扫描;

- CMS、WAF识别;

- 乱码报错收集信息。