- 1建议收藏,详解Python实现进阶版人脸识别_python 人脸识别

- 2xlabel()函数,设置x坐标轴的数值显示范围_xlabel yy mm date

- 3python len函数源码_Python通过len函数返回对象长度

- 4AndroidStudio报错:Entry name ‘META-INF/androidx.legacy_legacy-support-core-utils.version‘ collided

- 5spring boot 2.7 -> 3.0升级指南_springboot2.7升级3

- 6uni-app组件生命周期_uniapp 组件生命

- 7如何在Git中更改文件名的大小写_git 大小写

- 8go的反射和断言

- 9mysql行号_mysql改变当前行号

- 10架构学习资料精选

Ubuntu用户得到一个新的Linux Kernel安全更新, 修补10个漏洞_cve-2022-42703

赞

踩

| Canonical今天公布了关于新的Ubuntu Linux内核安全更新的细节,这些更新适用于他们支持的所有Ubuntu版本,以解决由各种研究人员发现的多达10个安全漏洞。 |

新的Ubuntu Linux内核安全更新是在之前的更新之后,解决了多达16个漏洞,它适用于Ubuntu 22.10(Kinetic Kudu)、Ubuntu 22.04 LTS(Jammy Jellyfish)、Ubuntu 20.04 LTS(Focal Fossa)、Ubuntu 18.04 LTS(Bionic Beaver),以及Ubuntu 16.04和14.04 ESM版本。

这个版本修补的最大威胁是CVE-2022-43945,在Linux内核的NFSD实现中发现了一个安全漏洞,导致缓冲区溢出,可能允许远程攻击者造成拒绝服务(系统崩溃)或执行任意代码。该漏洞影响到运行Linux内核5.19的Ubuntu 22.10系统,以及运行Linux内核5.15 LTS的Ubuntu 22.04 LTS和20.04 LTS系统。

新的内核更新还修补了影响所有支持的Ubuntu版本的几个安全漏洞。这些漏洞包括:CVE-2022-3524,在IPv6实现中发现的内存泄漏,可能允许本地攻击者造成拒绝服务(内存耗尽);CVE-2022-3564,在蓝牙子系统中发现的竞赛条件;CVE-2022-3565,在ISDN实现中发现的 “使用完毕 “漏洞,都允许本地攻击者造成拒绝服务(系统崩溃)或执行任意代码。

同时修补的还有CVE-2022-3566和CVE-2022-3567,分别是在TCP和IPv6实现中发现的两个数据竞赛条件缺陷,这可能允许攻击者造成不想要的行为,CVE-2022-3594。在Realtek RTL8152 USB以太网适配器驱动程序中发现的安全问题,可能允许有物理访问权限的本地攻击者通过插入特制的USB设备造成拒绝服务(内存耗尽),以及CVE-2022-3621,在NILFS2文件系统实现中发现的空指针解除引用,可能允许本地攻击者通过造成拒绝服务(DoS攻击)导致系统崩溃。

仅影响运行Linux内核5.15 LTS的Ubuntu 22.04 LTS和20.04 LTS系统,运行Linux内核5.4 LTS的Ubuntu 20.04 LTS和18.04 LTS系统,以及运行Linux内核4.15,新的内核安全更新还修补了CVE-2022-42703,这是一个由谷歌Project Zero的Jann Horn发现的安全漏洞,可能允许本地攻击者造成拒绝服务(系统崩溃)或可能执行任意代码。

最后但并非最不重要的是,新的Ubuntu内核安全更新修复了CVE-2022-3239,这是一个在基于Empia的电视卡的video4linux驱动中发现的安全问题,可能导致使用后的漏洞,允许本地攻击者造成拒绝服务(系统崩溃)或可能执行任意代码。该问题仅影响运行Linux内核4.15的Ubuntu 18.04 LTS系统。

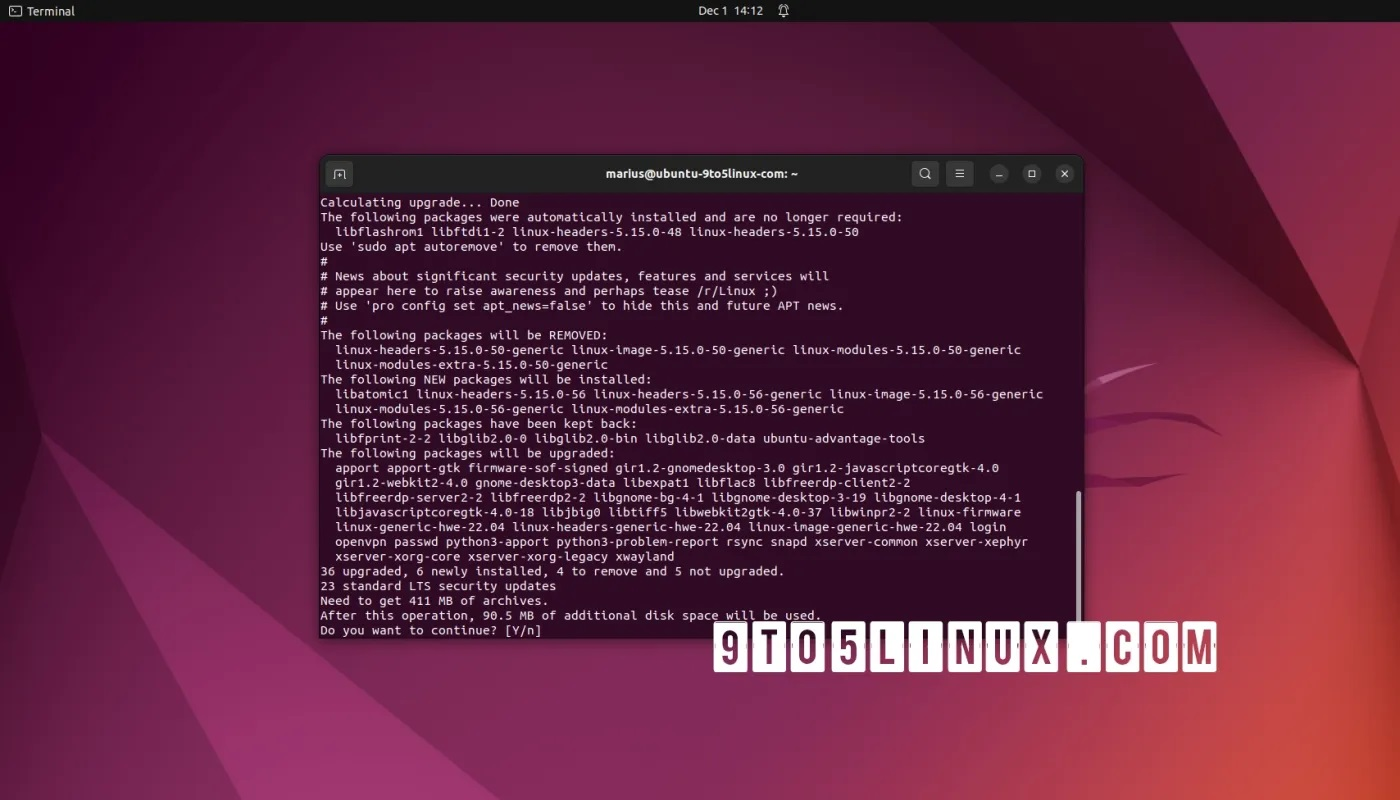

Canonical敦促所有Ubuntu用户更新他们的安装到新的内核版本(linux-image 5.19.0-26.27 for Ubuntu 22.10, linux-image 5.15.0-56.62 for Ubuntu 22.04 LTS, linux-image 5.15.0-56.62~20.04.1 for Ubuntu 20.04 LTS, linux-image 5.4.0.135.133 for Ubuntu 20.04 LTS, linux-image 5.4.0-135.152~18.04.2 for Ubuntu 18.04 LTS, and linux-image 4.15.0-200.211 for Ubuntu 18.04 LTS)尽快。

要更新你的Ubuntu安装,在终端应用或虚拟控制台中运行sudo apt update && sudo apt full-upgrade命令,或使用软件更新工具。不要忘了在安装新的内核版本后重启你的电脑,同时重建并重新安装你可能已经安装的任何第三方内核模块,以防你手动卸载标准内核元包。