渗透测试之交换式网络嗅探实验_sniffer渗透测试

赞

踩

实验目的

- 了解嗅探工具sniffer的概念和原理

- 熟悉SnifferPro工具的使用

- 捕获FTP数据包并进行分析

一、实验原理

1.1 网络嗅探器Sniffer的工作原理

嗅探器是一种监视网络数据运行的软件设备,协议分析器既能用于合法网络管理也能用于窃取网络信息。网络运作和维护都可以采用协议分析器·:如监视网络流量、分析数据包、监视网络资源利用、执行网络安全操作规则、鉴定分析网络数据以及诊断并修复网络问题等等。非法嗅探器严重威胁网络安全性,这是因为它实质上不能进行探测行为且容易随处插入,所以网络黑客常将它作为攻击武器。

1.2 网络嗅探器的分类

- 软件的Sniffer有NetXray、Packetboy、Net Monitor、Sniffer Pro、WireShark、WinNetCap等,其优点是物美价廉,易于学习使用,同时也易于交流;缺点是无法抓取网络上所有的传输,某些情况下也就无法真正了解网络的故障和运行情况。

- 硬件的Sniffer通常称为协议分析仪,一般都是商业性的,价格也比较贵。

1.3 网络嗅探器Sniffer的作用

- 把包抓取下来,然后打开并查看其中的内容,可以得到密码等。

- Sniffer只能抓取一个物理网段内的包,就是说,你和监听的目标中间不能有路由或其他屏蔽广播包的设备,这一点很重要。所以,对一般拨号上网的用户来说,是不可能利用Sniffer来窃听到其他人的通信内容的。

- Sniffer属于第M层次的攻击。就是说,

只有在攻击者已经进入了目标系统的情况下,才能使用Sniffer这种攻击手段,以便得到更多的信息 - 通常网络上的信息流量是相当大的,如果不加选择地接收所有的包,然后从中找到所需要的信息非常困难;

二、实验环境

2.1 操作机器

操作机:Windows_XP

目标机:Windows_Server_2008

操作机默认用户名:administrator,密码:123456

目标机默认用户名:administrator,密码:123456

2.2 实验工具Sniffer

Sniffer程序是一种利用以太网的特性把网络适配卡(NIC,一般为以太网卡)置为杂乱(promiscuous)模式状态的工具,一旦网卡设置为这种模式,它就能接收传输在网络上的每一个信息包。

普通的情况下,网卡只接收和自己的地址有关的信息包,即传输到本地主机的信息包。要使Sniffer能接收并处理这种方式的信息,系统需要支持 BPF,Linux下需要支持SOCKET-PACKET。但一般情况下,网络硬件和TCP/IP堆栈不支持接收或者发送与本地计算机无关的数据包,所以,为了绕过标准的TCP/IP堆栈,网卡就必须设置为混杂模式。一般情况下,要激活这种方式,内核必须支持这种伪设备BPFilter,而且需要root权限来运行这种程序,所以Sniffer需要root身份安装,如果只是以本地用户的身份进入了系统,那么不可能嗅探到root的密码,因为不能运行Sniffer。

2.3 安装工具Sniffer

三、实验步骤

1. 熟悉Sniffer工具的启动

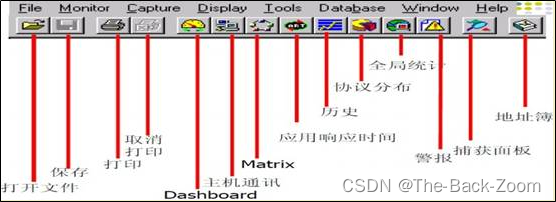

打开Sniffer软件:打开操作机,点击“开始”按钮,找到并点击“Sniffer”,运行程序如图。

2. 进行监听

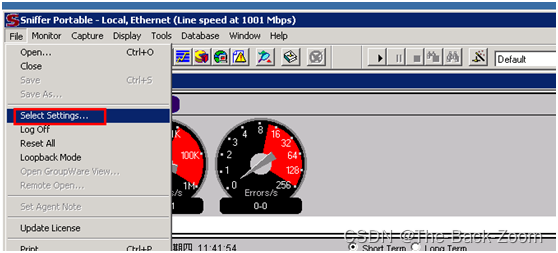

- 选择适配器,标题栏将显示激活的探测器(点击菜单File-Seclect settings),显示所有在Windows中配置的适配器

如上图的Log off也勾选上

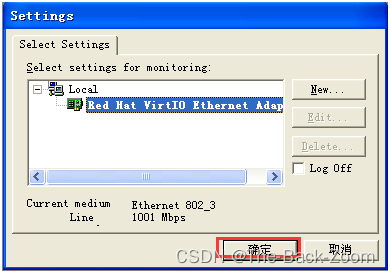

- 开始监听,监听如下所示:

3. 熟悉Sniffer工具的介绍

-

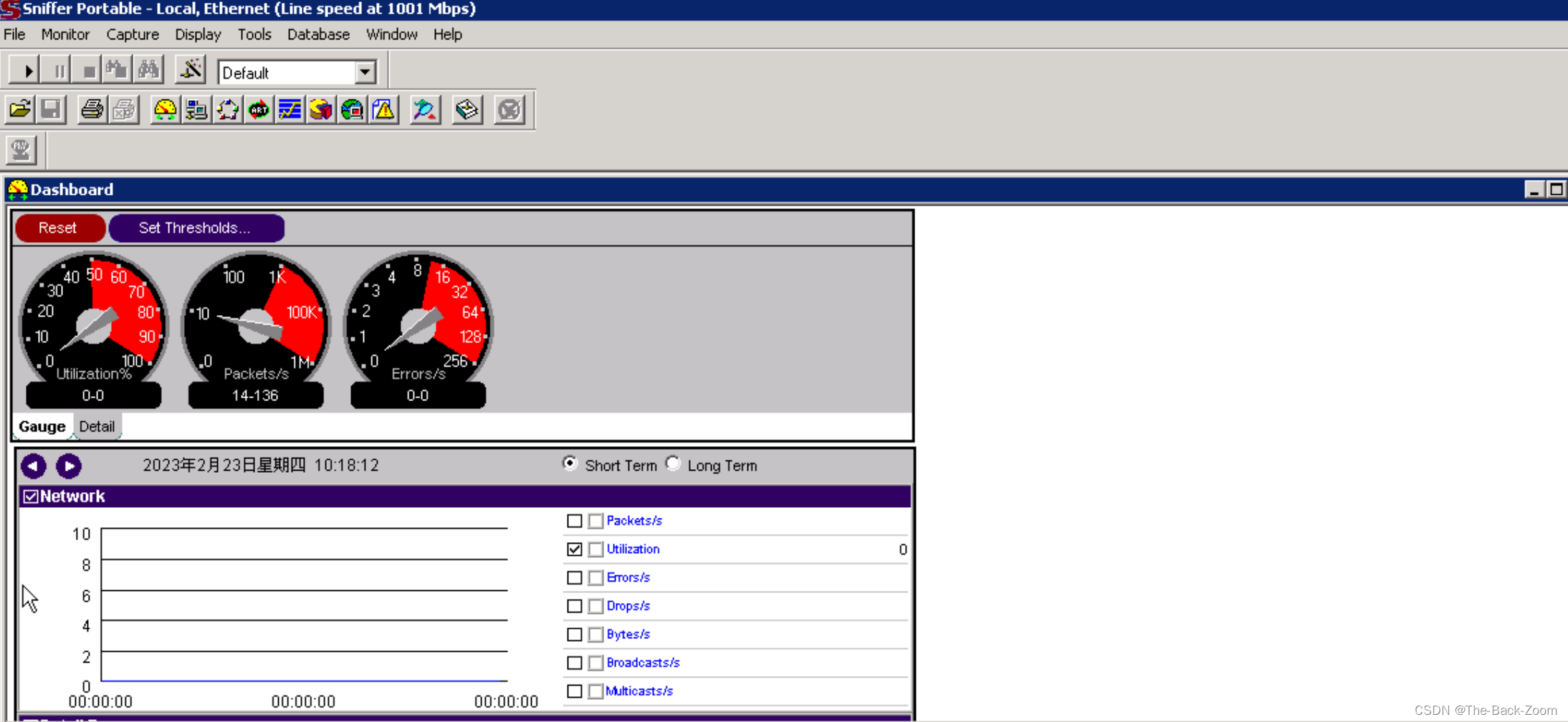

菜单与工具栏介绍如下:

-

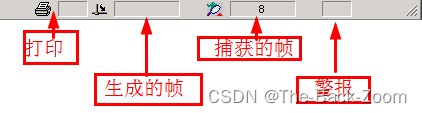

状态栏-监视右下角的实时计数

-

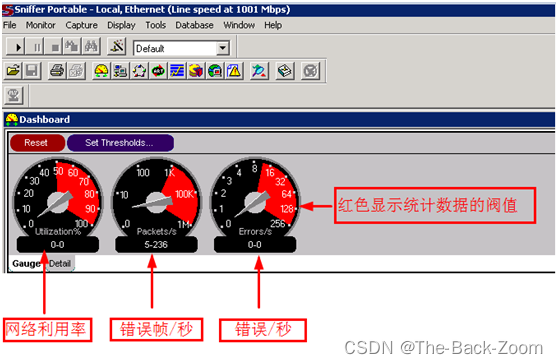

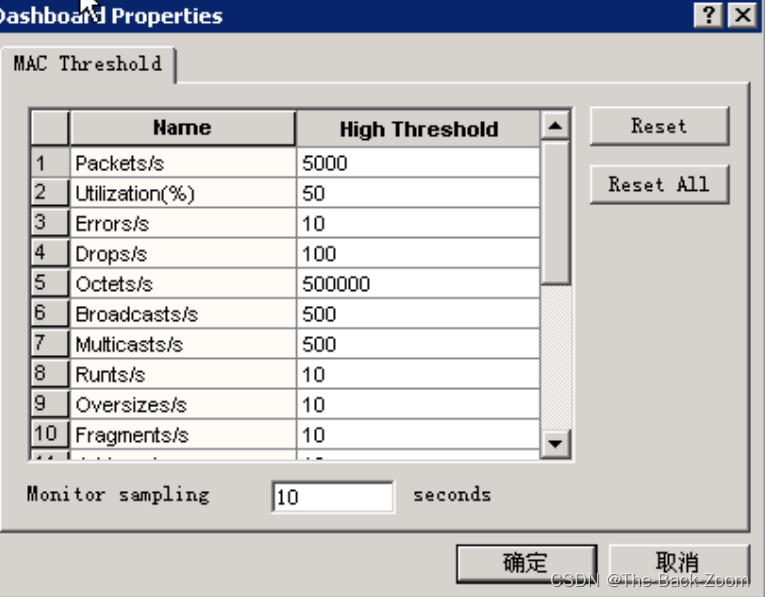

网络监控面板Dashboard

-

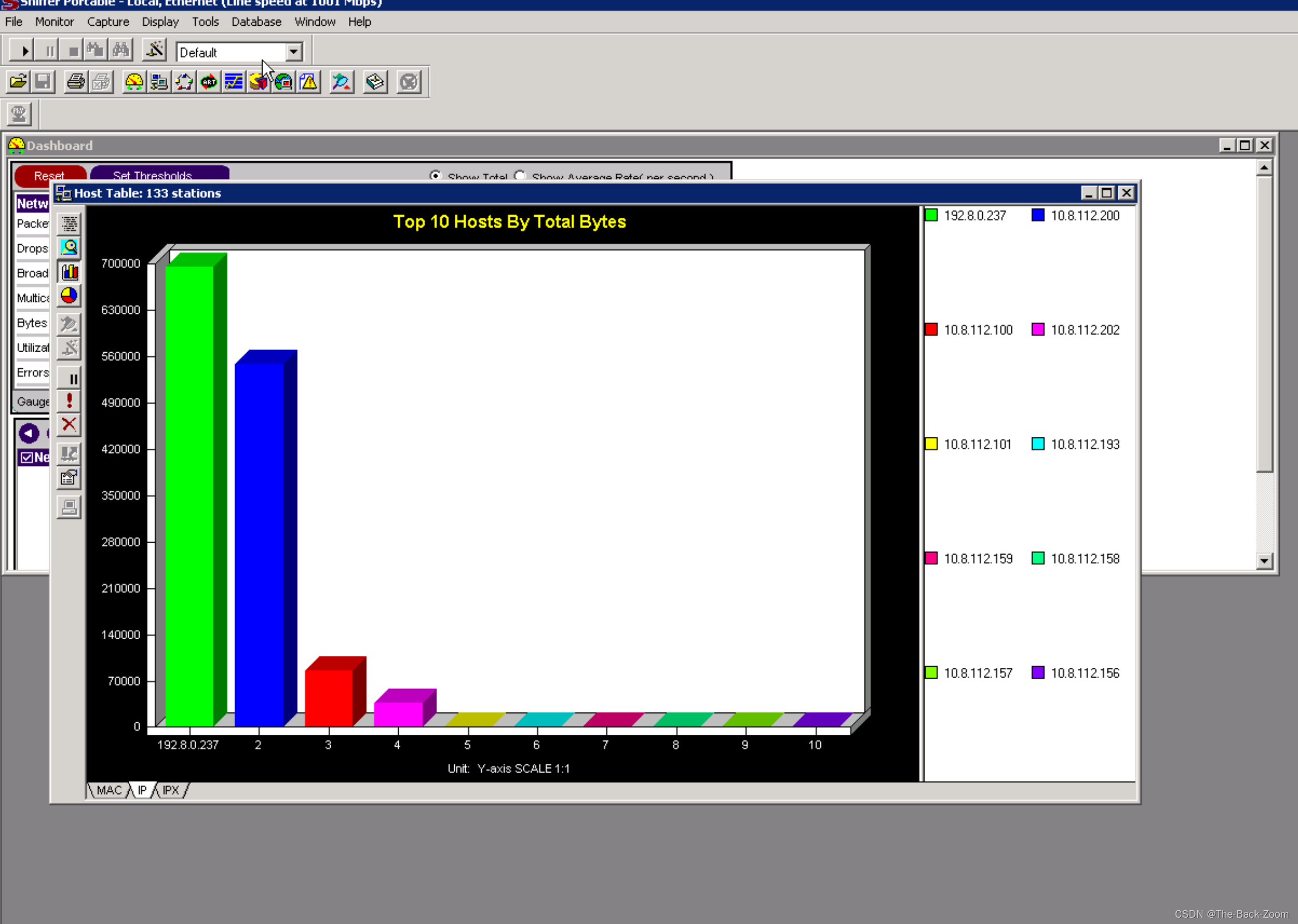

主机列表Host table

点击主机通讯,左下选择IP查看,即可看到所有与操作机通讯的主机IP.然后点击左边的按钮有不同的显示

5. 协议列表Detail

总结

了解如上操作即可。