- 1es自学笔记--应用_cluster.initial_master_nodes中填什么

- 2mysql强制索引查询_mysql 索引查询优化

- 3修改电脑C:\User\用户名文件夹的名字_c:\users\后面的用户名怎么改

- 4CorelDRAW2020下载使用教程详解_shellext.msi

- 5java地图图表动态亮点,echarts全国地图图表标注效果

- 6Axure元件库的介绍以及个人简介和登录界面案例展示_axure登录页组件

- 7Nginx 配置 HTTPS 完整过程

- 8Finding crash information using the MAP file_wall paper 发生 crash information written

- 9linux sudo 命令无法使用,Linux运维知识之解决Linux下无法使用sudo命令问题

- 10Unity3d--C#封装输入键(移动,鼠标,跳,开火,换弹,蹲下)_unity封装按键系统

【K8S认证】2023年CKS考题-TLS安全配置(解析+答案)_cks tls安全配置

赞

踩

题目

k8s集群TLS安全配置

Task

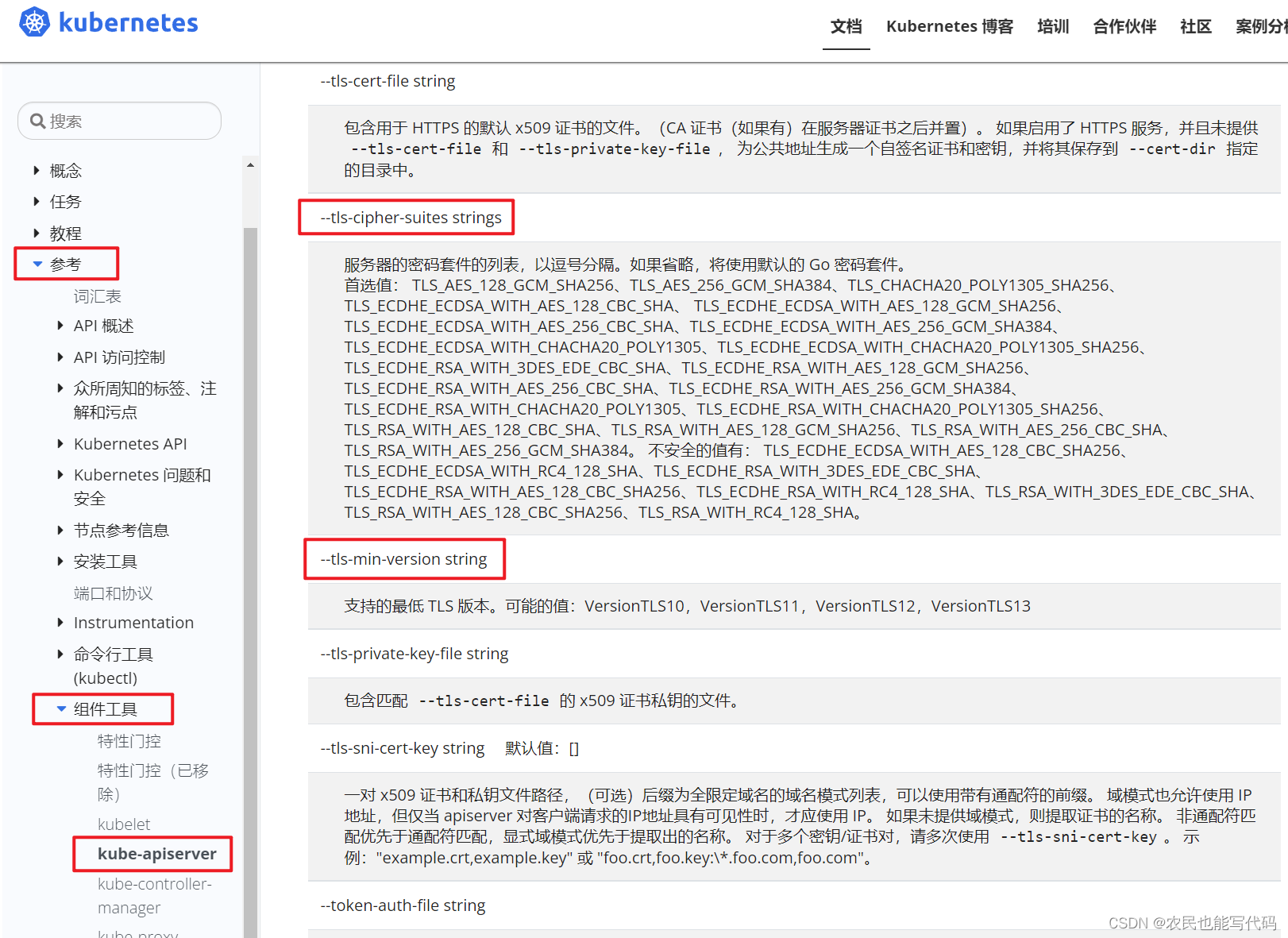

通过TLS加强kube-apiserver安全配置,要求kube-apiserver除了 TLS 1.3 及以上的版本可以使用,其他版本都不允许使用。

密码套件(Cipher suite)为 TLS_AES_128_GCM_SHA256通过TLS加强ETCD安全配置,要求密码套件(Cipher

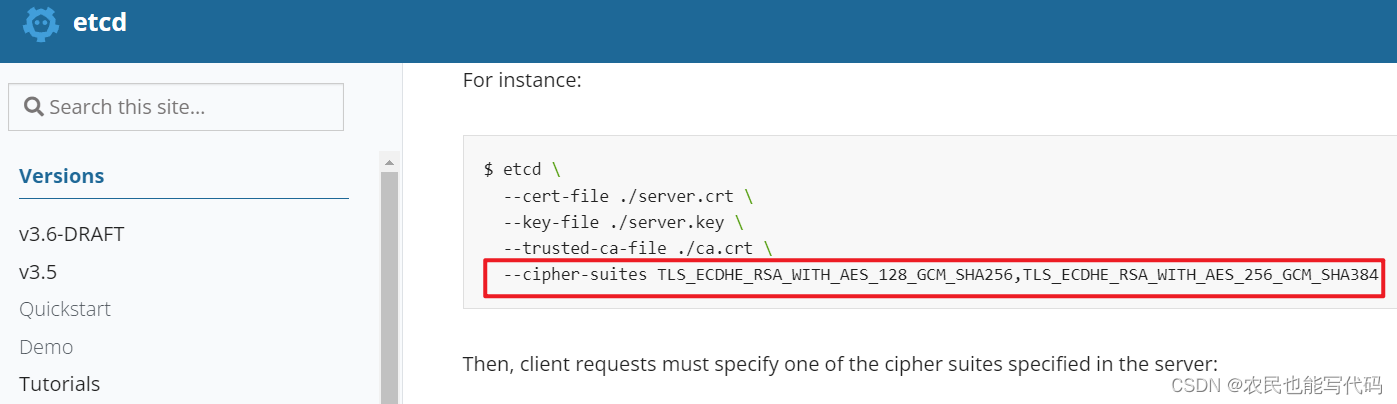

suite)为TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

参考

<https://kubernetes.io/zh-cn/docs/reference/command-line-tools-

reference/kube-apiserver/>

解答

1、切换集群

kubectl config user-context KSRS00501

- 1

2、切换到master

ssh master01

sudo -i

- 1

- 2

3、修改配置文件

备份、修改 kube-apiserver

mkdir bakyaml

cp /etc/kubernetes/manifests/kube-apiserver.yaml bakyaml/

vim /etc/kubernetes/manifests/kube-apiserver.yaml

- 1

- 2

- 3

添加或修改相关内容,并保存(先检查一下,如果考试环境里已经给你这两条了,则你只需要修改即可)

- --tls-cipher-suites=TLS_AES_128_GCM_SHA256

- --tls-min-version=VersionTLS13

- 1

- 2

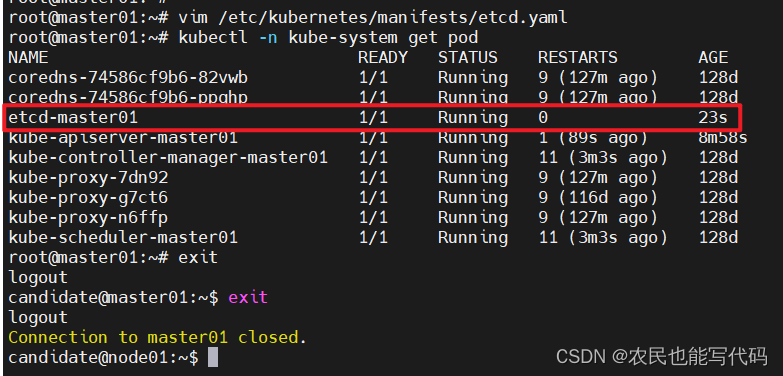

等待几分钟,等集群应用策略后,再检查kube-apiserver,确保Running。

kubectl -n kube-system get pod

- 1

4、修改 ETCD

cp /etc/kubernetes/manifests/etcd.yaml bakyaml/

vim /etc/kubernetes/manifests/etcd.yaml

- 1

- 2

添加或修改相关内容,并保存

- --cipher-suites=TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

- 1

修改完成后,需要等待几分钟,等集群应用策略后,再检查一下所有pod,特别是etcd和kube-apiserver两个pod,确保模拟环境是正常的。

kubectl get pod -A

kubectl -n kube-system get pod

- 1

- 2

学习计划安排

我一共划分了六个阶段,但并不是说你得学完全部才能上手工作,对于一些初级岗位,学到第三四个阶段就足矣~

这里我整合并且整理成了一份【282G】的网络安全从零基础入门到进阶资料包,需要的小伙伴可以扫描下方CSDN官方合作二维码免费领取哦,无偿分享!!!

如果你对网络安全入门感兴趣,那么你需要的话可以

点击这里

Copyright © 2003-2013 www.wpsshop.cn 版权所有,并保留所有权利。