热门标签

热门文章

- 1C语言重开29:例题赏析——统计素数并求和_统计素数并求和:输入两个正整数 m 和 n(1≤m≤n≤500),统计给定整数 m 和 n

- 2vocab生成

- 3调研120+模型!腾讯AI Lab联合京都大学发布多模态大语言模型最新综述

- 4千言数据集:文本相似度——提取TFIDF以及统计特征,训练和预测_tfidf文本识别 模型训练

- 5记录一次antd from react 的Upload.fileList受控无法接受到onChange的三种状态_antd react 回显filelist 不显示

- 6强化学习 (Reinforcement Learning)

- 7人工智能相关领域的国际顶会介绍_nips是什么级别的会议

- 8(简洁版)Transformer源码解析_transfomer的源码

- 9【AM】Glow-TTS: A Generative Flow for Text-to-Speech via Monotonic Alignment Search

- 10Opencv学习2.颜色识别模块_cv2颜色识别

当前位置: article > 正文

2_2.Linux中的远程登录服务

作者:2023面试高手 | 2024-04-06 04:33:22

赞

踩

2_2.Linux中的远程登录服务

# 一.Openssh的功能 #

1.sshd服务的用途#

#作用:可以实现通过网络在远程主机中开启安全shell的操作

Secure SHell ===>ssh ##客户端

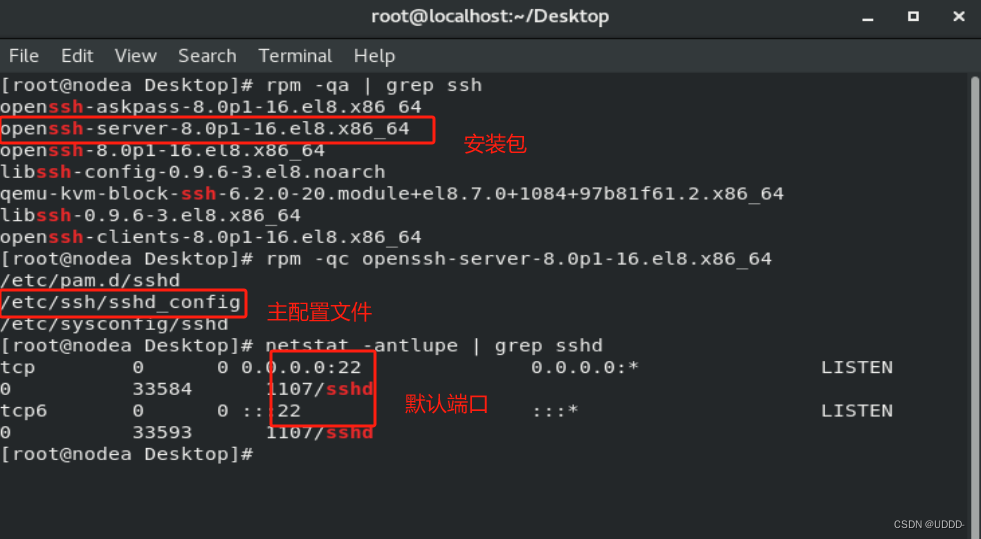

Secure SHell daemon ===>sshd ##服务端2.安装包#

openssh-server3.主配置文件# /etc/ssh/sshd_conf

4.默认端口#

225.客户端命令#

ssh

# 二.实验环境配置 #

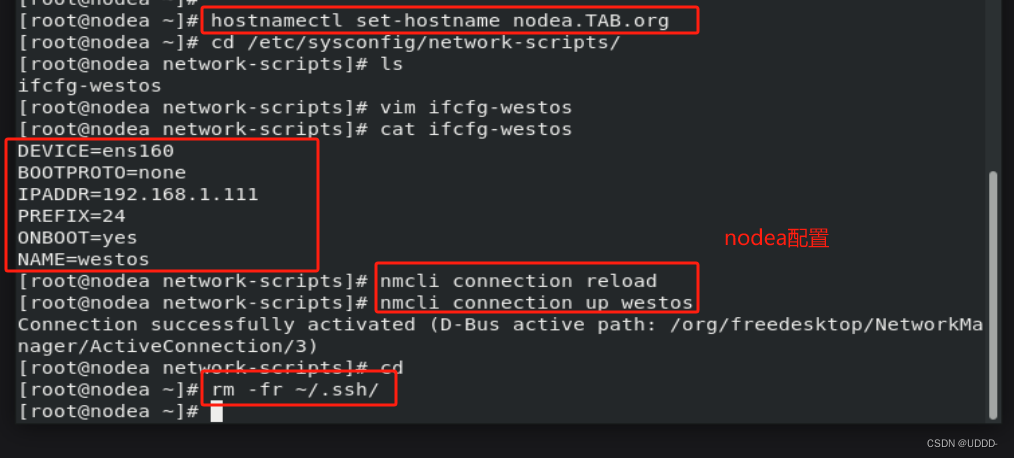

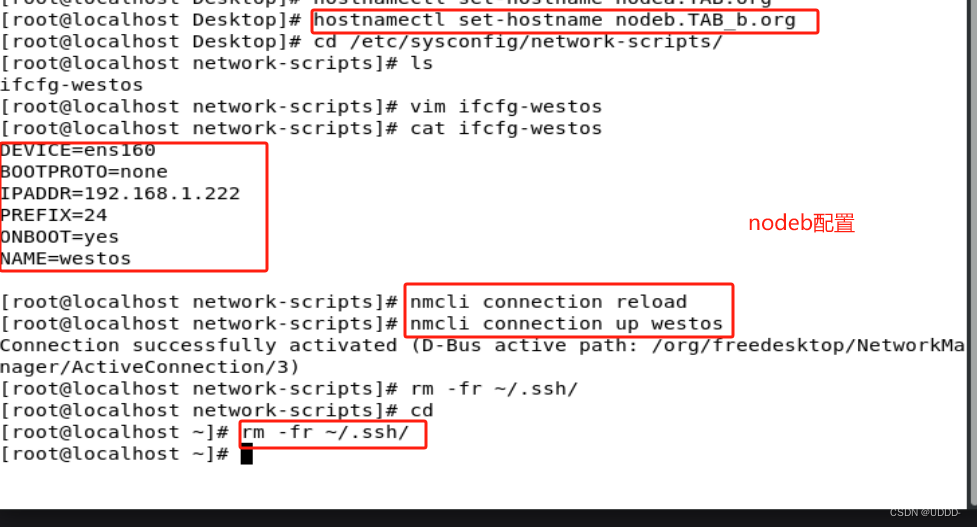

保证干净的实验环境,重新配置nodea与nodeb的ip,并删除不必要的文件。

配置nodea:

配置nodeb:

#三.SSH#

(1)基础知识

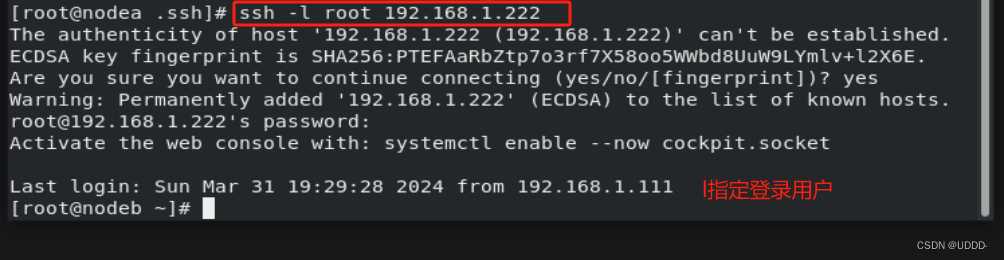

- ssh [-l 远程主机用户] <ip|hostname>

- ssh -l root 172.25.254.105 ##通过ssh命令在105主机中以root身份开启远程shell

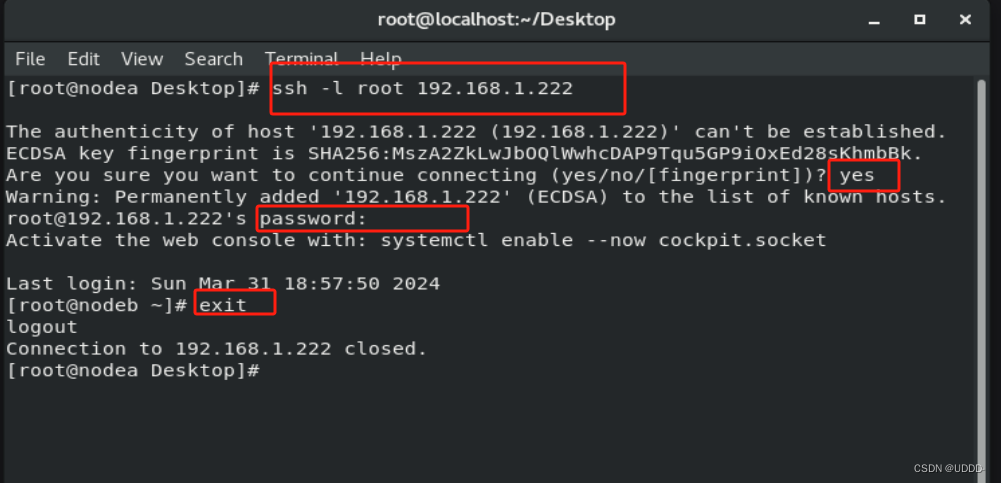

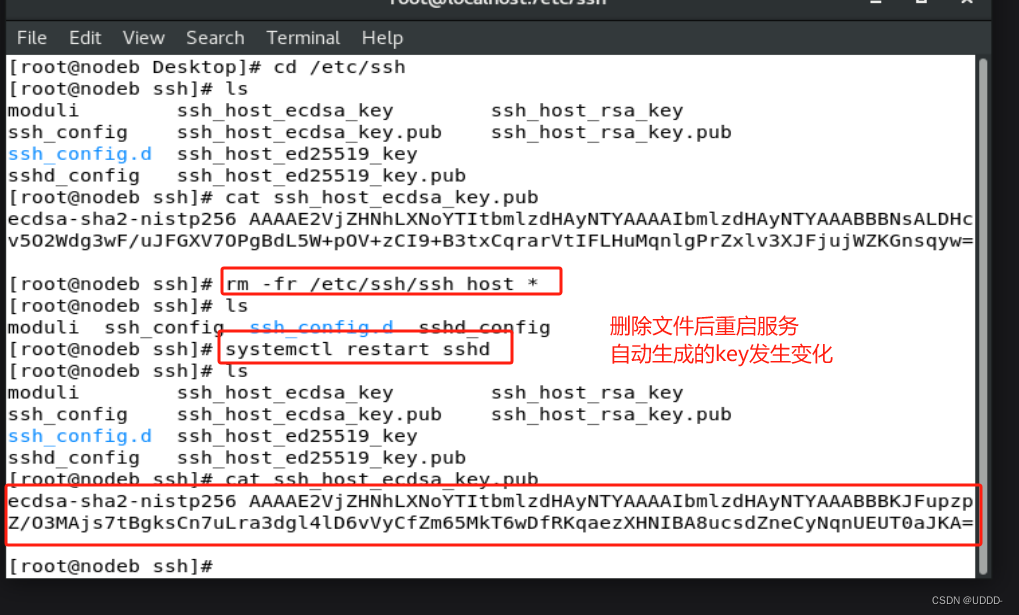

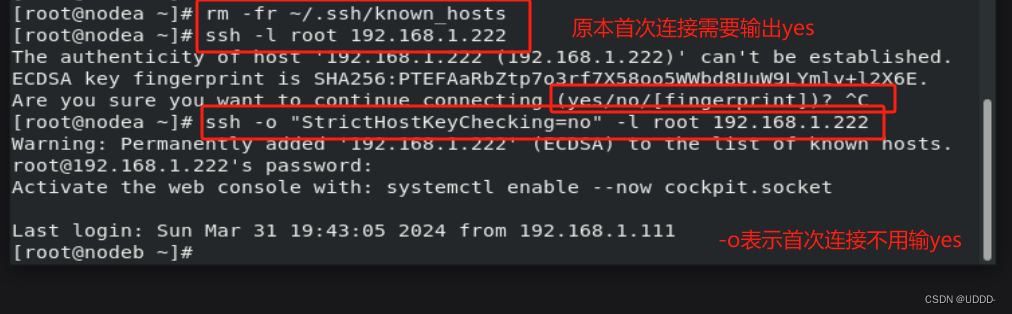

(2)远程主机key的问题解决

- [lee@westos_lee ~]$ ssh -l root 172.25.254.105

- The authenticity of host '172.25.254.105 (172.25.254.105)' can't be established.

- ECDSA key fingerprint is SHA256:1uLJ3EuYzt16BrtDrGdbjOY6wxCZcfppTLSwTI3BuCs.

- Are you sure you want to continue connecting (yes/no/[fingerprint])? yes ##身份证明生成过程确认

- #作用#

- 当收入<yes>后

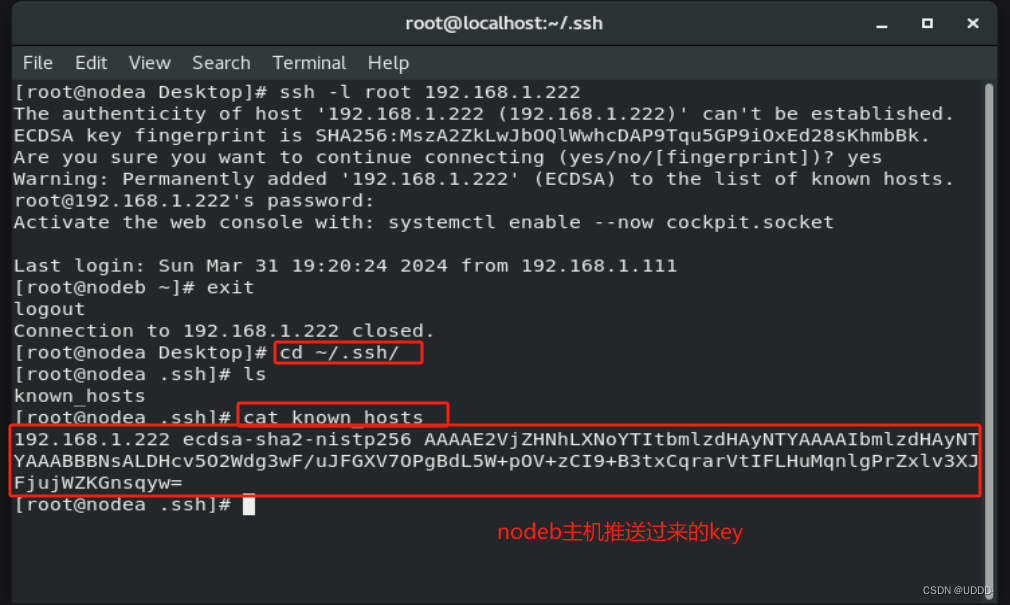

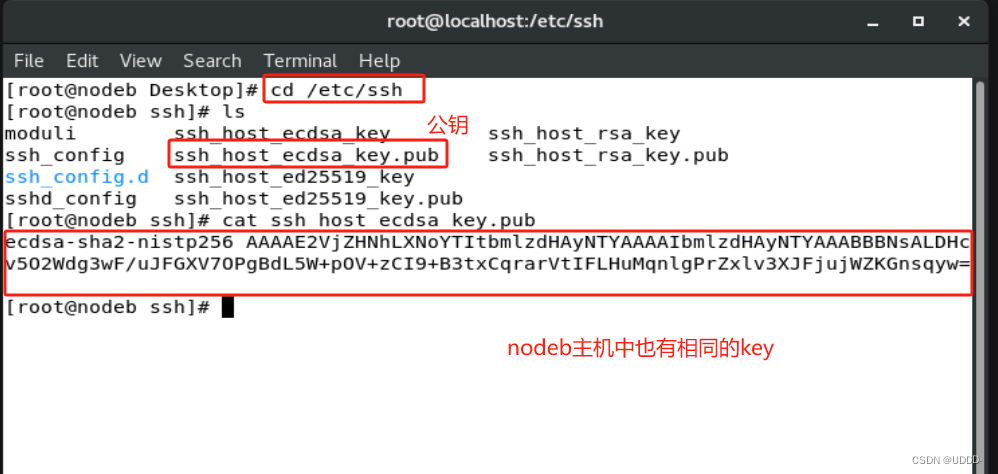

- 105主机会向当前主机发送身份公钥,并保存此公钥到~/.ssh/know_hosts

- 105主机持有私钥当客户主机再次连接时会对客户主机进行身份验证

-

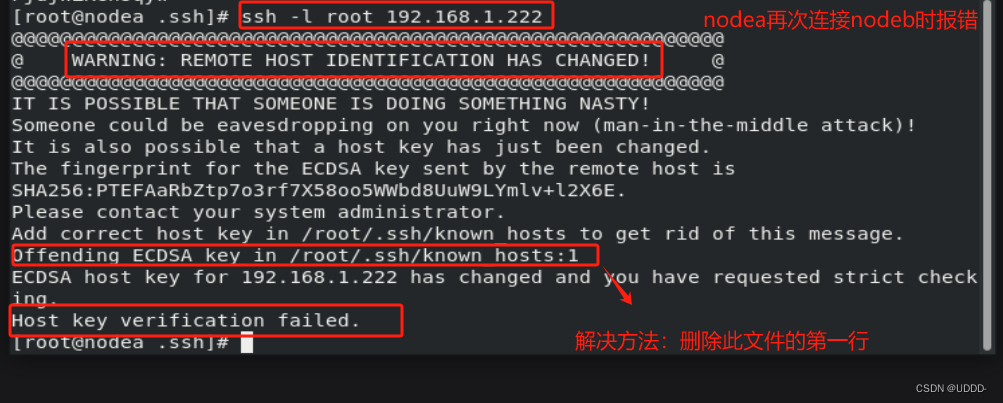

- 如果身份验证改变拒绝连接效果如下

- [lee@westos_lee ~]$ ssh -l root 172.25.254.105

- @@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

- @

- WARNING: REMOTE HOST IDENTIFICATION HAS CHANGED!

- @

- @@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

- IT IS POSSIBLE THAT SOMEONE IS DOING SOMETHING NASTY!

- Someone could be eavesdropping on you right now (man-in-the-middle attack)!

- It is also possible that a host key has just been changed.

- The fingerprint for the ECDSA key sent by the remote host is

- SHA256:1uLJ3EuYzt16BrtDrGdbjOY6wxCZcfppTLSwTI3BuCs.

- Please contact your system administrator.

- Add correct host key in /home/lee/.ssh/known_hosts to get rid of this message.

- Offending ECDSA key in /home/lee/.ssh/known_hosts:1

- ECDSA host key for 172.25.254.105 has changed and you have requested strict checking.

- Host key verification failed.

-

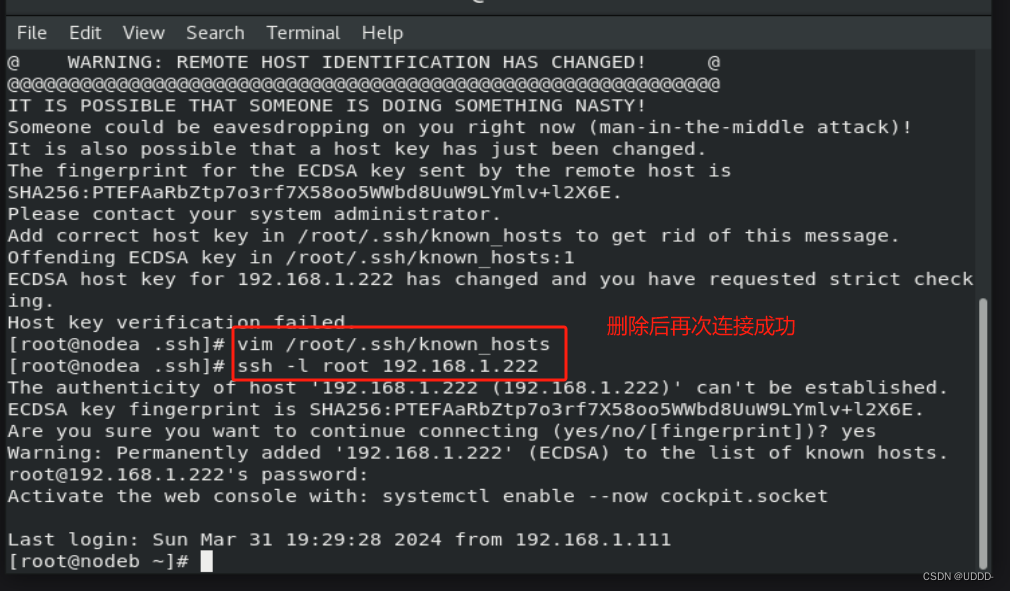

- #当连接因为认证问题被拒绝时解决方案#

- vim ~/.ssh/know_hosts ##在此文件中删除报错提示相应的行即可

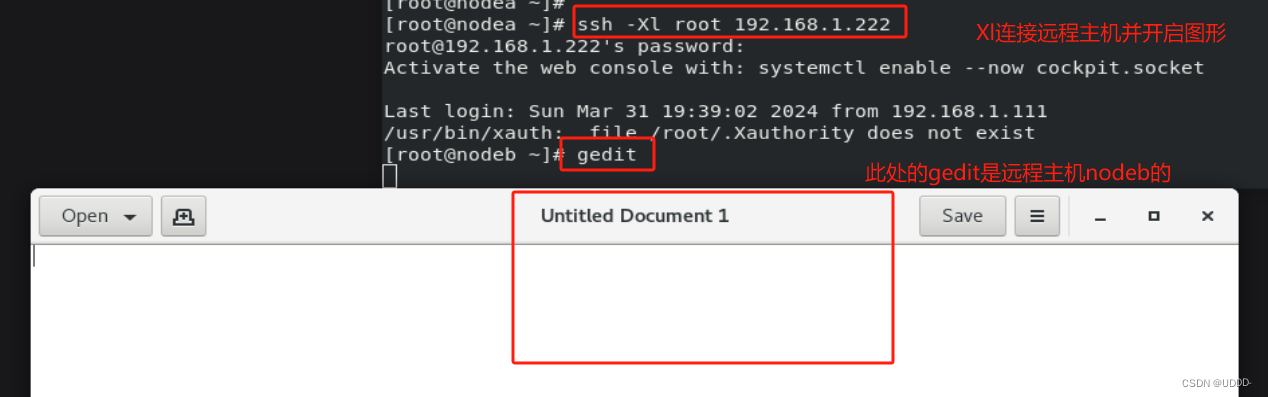

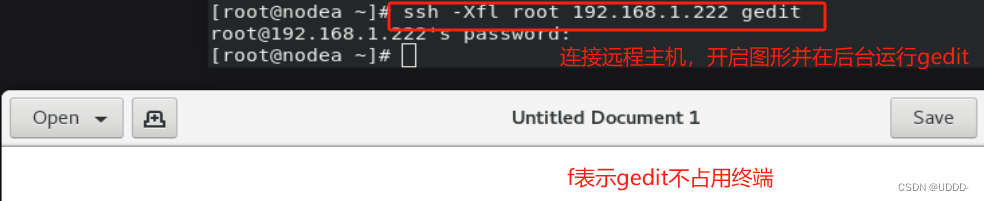

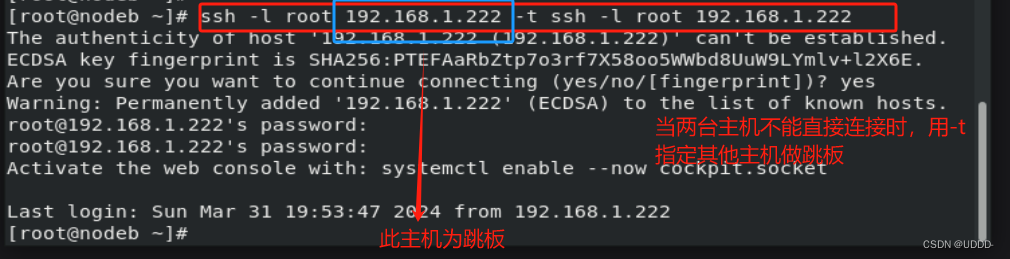

(3)ssh常用参数

- -l #指定登陆用户

- -i #指定私钥

- -X #开启图形

- -f #后台运行

- -o #指定连接参数

- # ssh -l root@172.25.254.x -o "StrictHostKeyChecking=no" 首次连接不许要输入yes

- -t #指定连接跳板

- # ssh -l root 172.25.254.1 -t ssh -l root 172.25.254.105

# 四.sshd key认证 #

(1)认证类型

(1)对称加密

#加密和解密是同一串字符

#容易泄漏

#可暴力破解

#容易遗忘

(2)非对称加密

#加密用公钥,解密用私钥

#不会被盗用

#攻击者无法通过无密钥方式登陆服务器

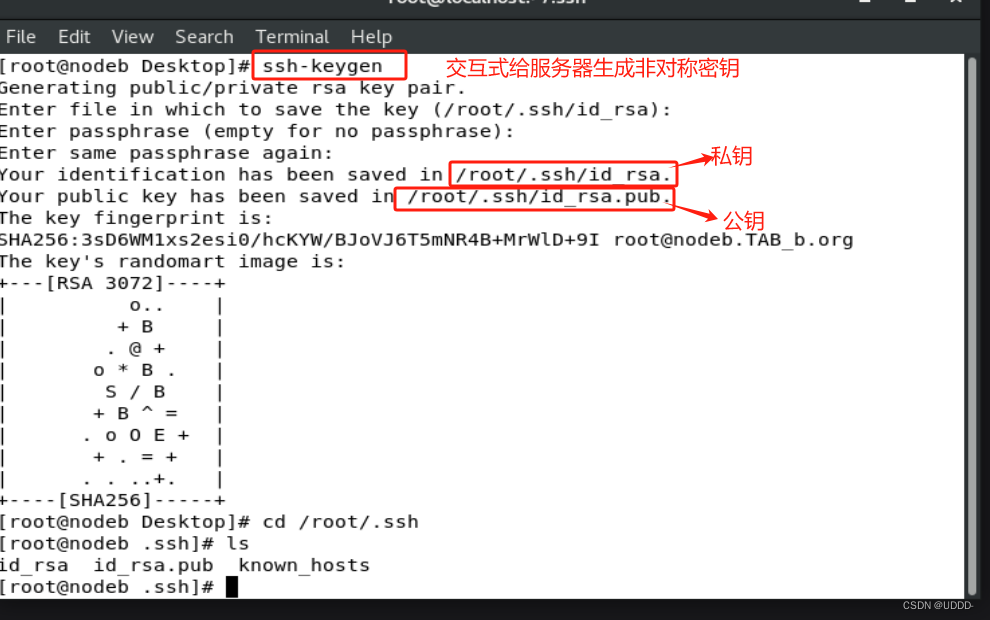

(2)生成非对称加密密钥

方法一:交互式

- #方法1

- $ ssh-keygen

- Generating public/private rsa key pair.

- Enter file in which to save the key (/root/.ssh/id_rsa): ##输入保存密钥文件

- Enter passphrase (empty for no passphrase): ##密钥密码

- Enter same passphrase again: ##确认密码

- Your identification has been saved in /root/.ssh/id_rsa. ##私钥

- Your public key has been saved in /root/.ssh/id_rsa.pub. ##公钥

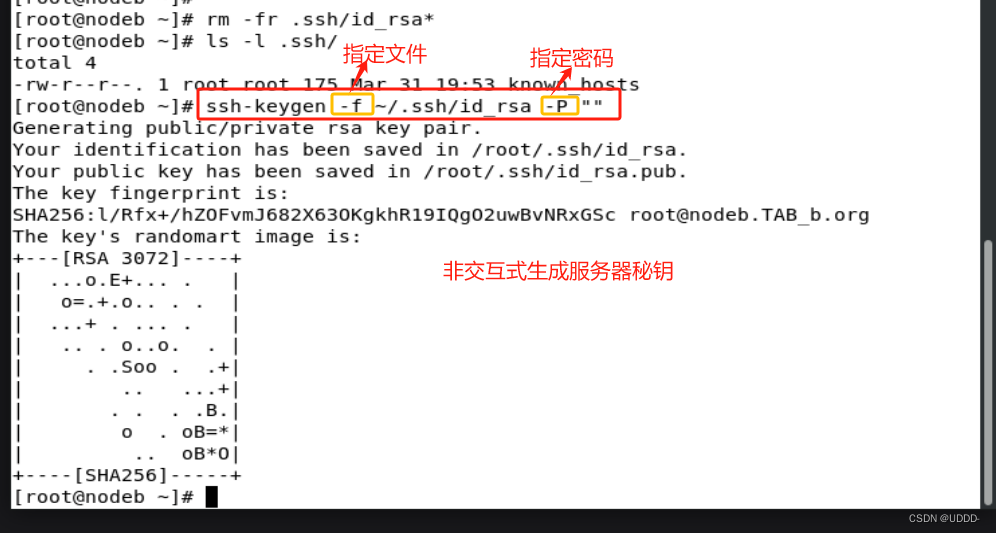

方法二:非交互式

- #方法二

- $ssh-keygen -f /root/.ssh/id_rsa -P ""

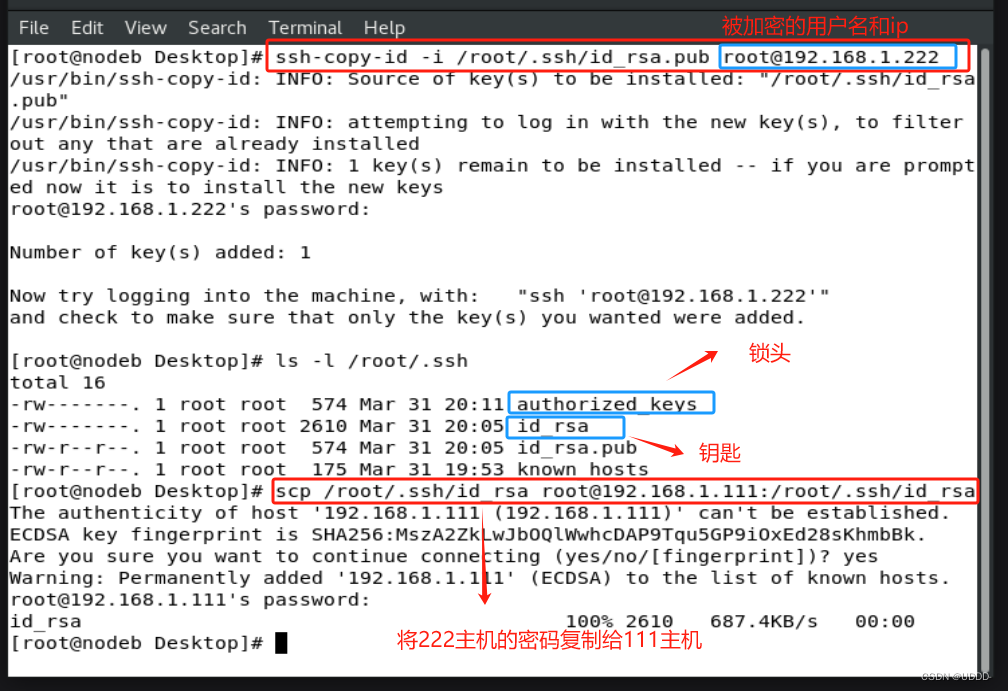

(3)对服务器加密

做完上述步骤,相当于在商店买了一把锁和钥匙,但是还没有给对应的门上上锁

使用下图的步骤,用指定锁对指定用户及主机上锁

- ssh-copy-id -i /root/.ssh/id_rsa.pub username@serverip

- ssh-copy-id -i /root/.ssh/id_rsa.pub lee@172.25.254.105

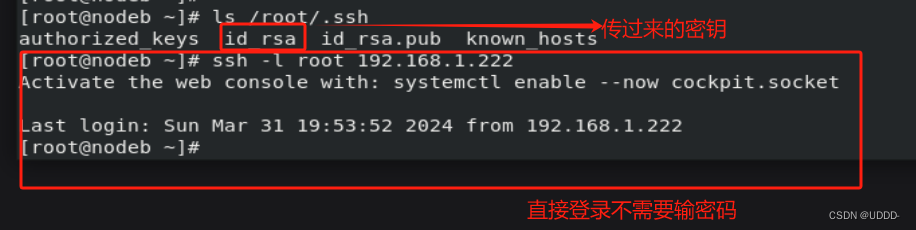

服务器加密测试:

ssh lee@172.25.254.105 ##登陆lee用户不需要输入密码 # 五.sshd 安全优化参数详解 #

# 五.sshd 安全优化参数详解 #

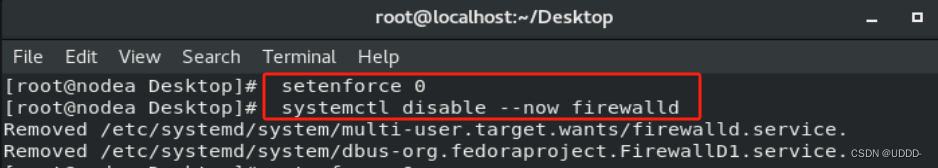

实验环境:

- setenforce 0

- systemctl disable --now firewalld

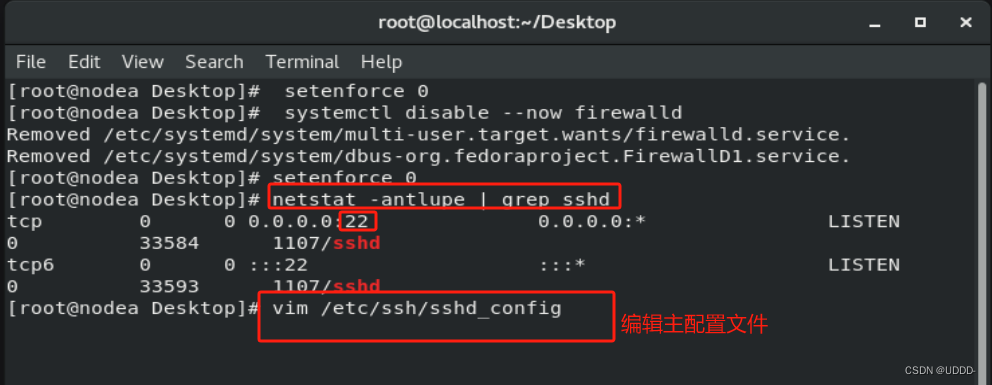

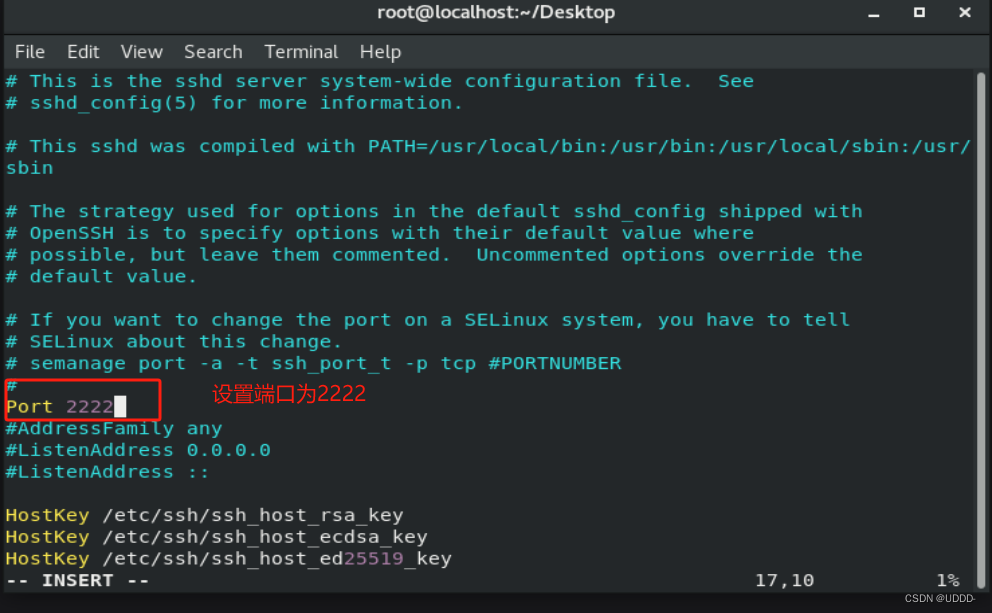

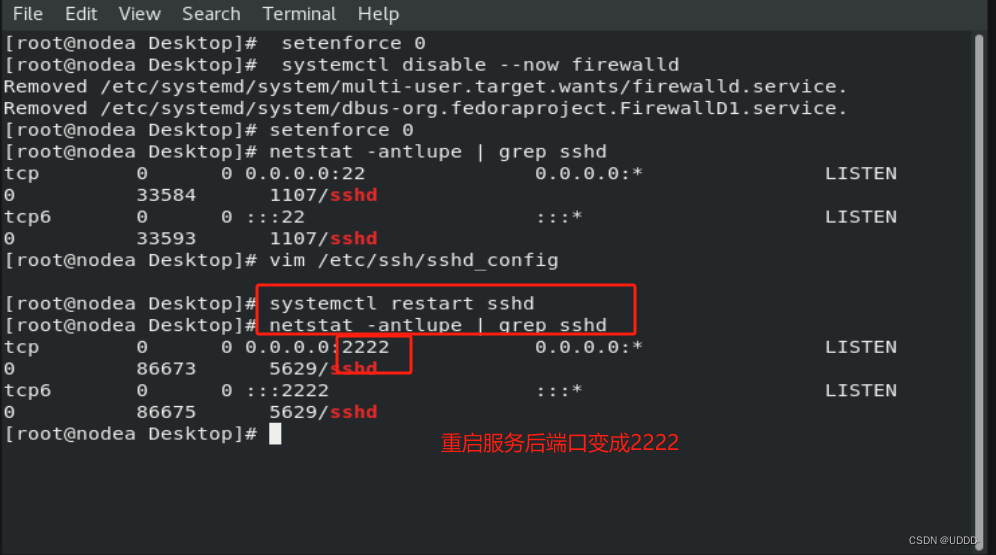

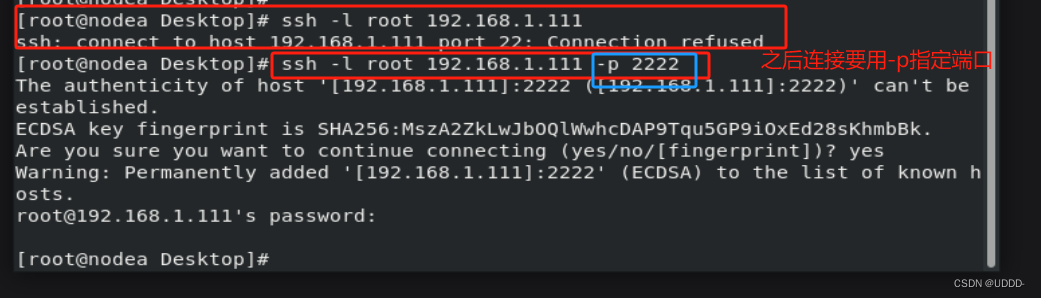

(1)设定端口为2222

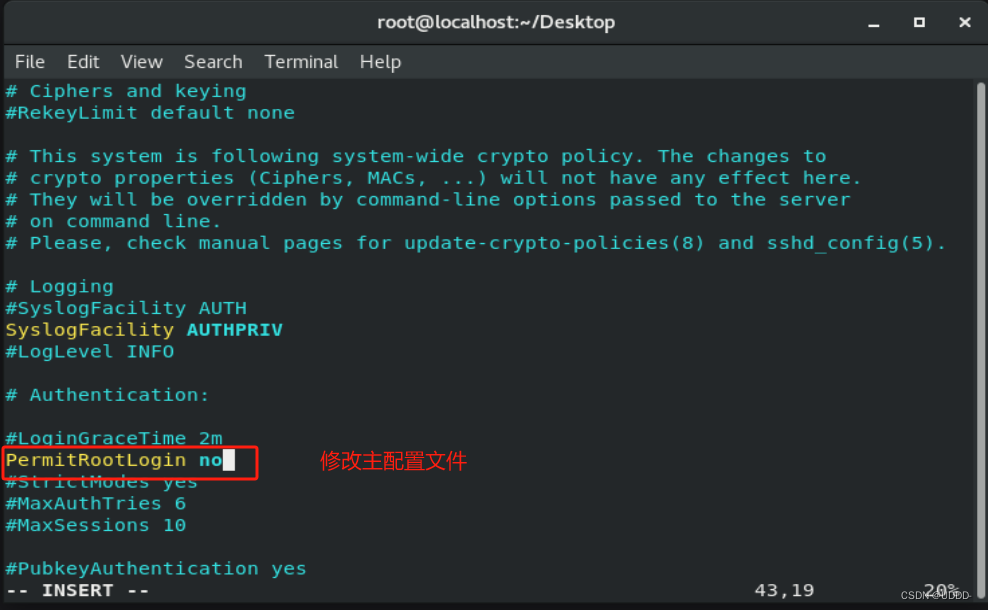

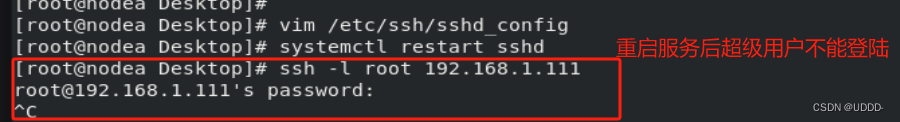

(2)对超级用户登陆是否禁止

PermitRootLogin yes|no #对超级用户登陆是否禁止

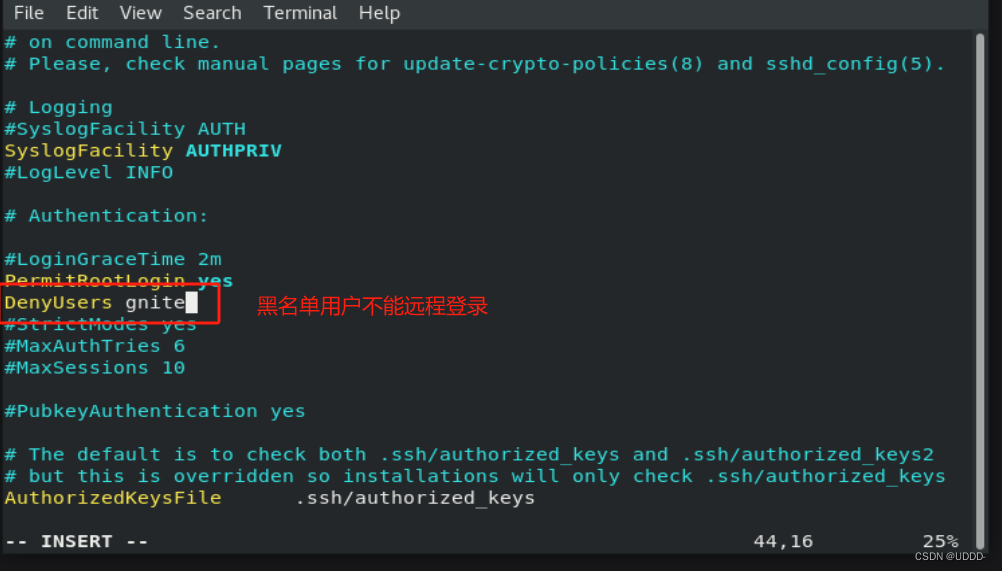

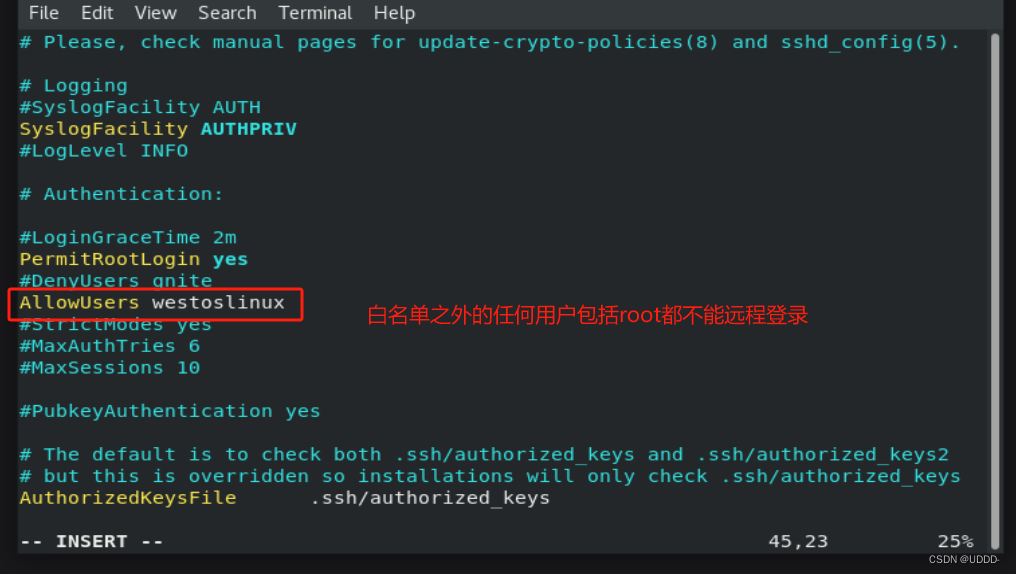

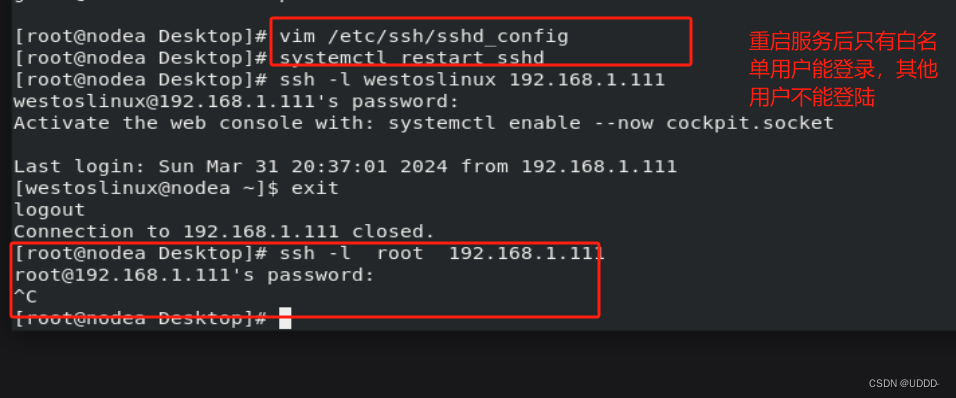

(3)用户黑白名单

- AllowUsers lee #用户白名单

- DenyUsers lee #用户黑名单

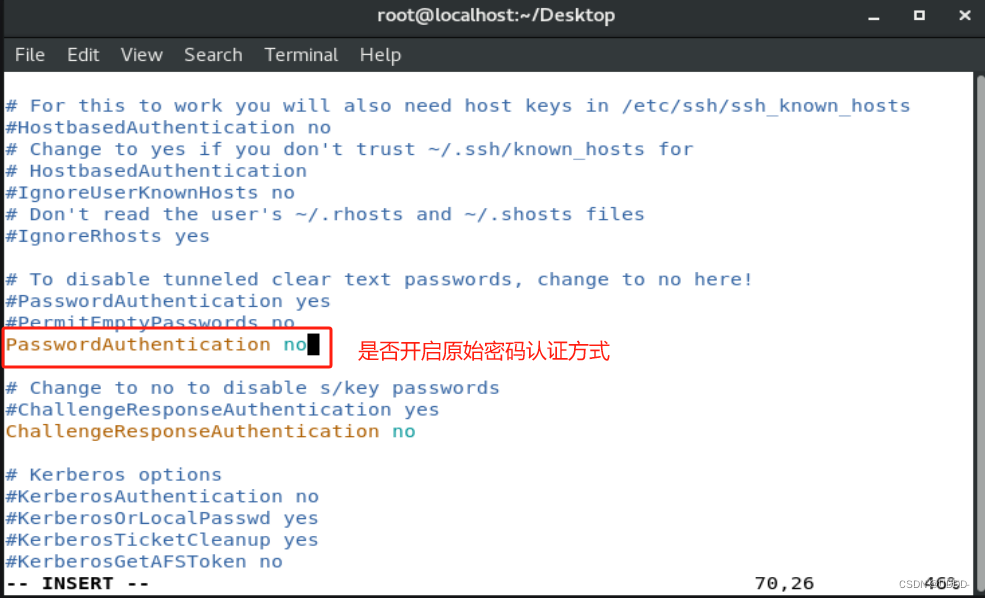

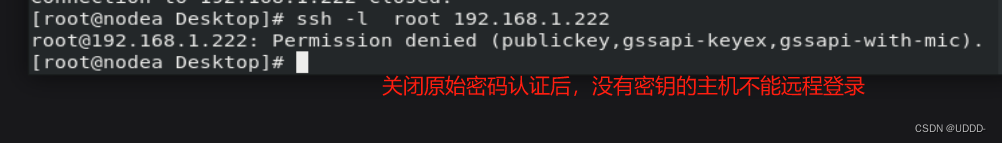

(4)是否开启原始密码认证方式

PasswordAuthentication yes|no #是否开启原始密码认证方式

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/2023面试高手/article/detail/369818?site

推荐阅读

相关标签