热门标签

热门文章

- 1有奖征集|与OneDiff加速前行,GenAI探索触手可及

- 2C# Using StreamReader

- 3Microsoft TTS(Text To Speech)语音包的简单应用_微软tts语音包不同人的名称

- 4ChatGLM部署问题——ValueError: Unrecognized configuration class <class ‘transformers_modules.chatglm-6b.co_valueerror: unrecognized configuration class

- 5洛雪音乐助手用不了了?使用六音自定义音源即可解决_六音音源js文件

- 6WFST--学习笔记

- 7微服务集成Windows版kafka_kafka windows运行

- 8Unity3D 引擎学习2022资料整理(一)_rapier voxels

- 9Linux的三种配置 IP方法_linux配置ip地址

- 10YOLOv5和v8实验对比,训练效果,哪个更好呢?_yolov8和yolov5哪个更好用

当前位置: article > 正文

致远oa wpsassistservlet任意文件上传漏洞_致远seeyon 0a wpsassistservlet接口任意文件上传漏洞

作者:2023面试高手 | 2024-04-08 21:23:15

赞

踩

致远seeyon 0a wpsassistservlet接口任意文件上传漏洞

致远OA是一款流行的协同管理软件,在各中、大型企业机构中广泛使用。

由于致远OA旧版本某些接口能被未授权访问,并且部分函数存在过滤不足,攻击者通过构造恶意请求,权限绕过漏洞,可在无需登录的情况下上传恶意脚本文件,从而控制getshell。致远oa wpsassistservlet任意文件上传漏洞,试了半天之前的漏洞exp没结果,于是就想着先试试复现一下致远的漏洞。

致远oa wpsassistservlet影响范围

致远OA V8.0

致远OA V7.1、V7.1SP1

致远OA V7.0、V7.0SP1、V7.0SP2、V7.0SP3

致远OA V6.0、V6.1SP1、V6.1SP2

致远OA V5.x

致远OA G6

致远oa wpsassistservlet漏洞危害

攻击者可以通过上传恶意脚本文件,获取服务器权限,存在严重的安全隐患。

致远oa wpsassistservlet漏洞检测

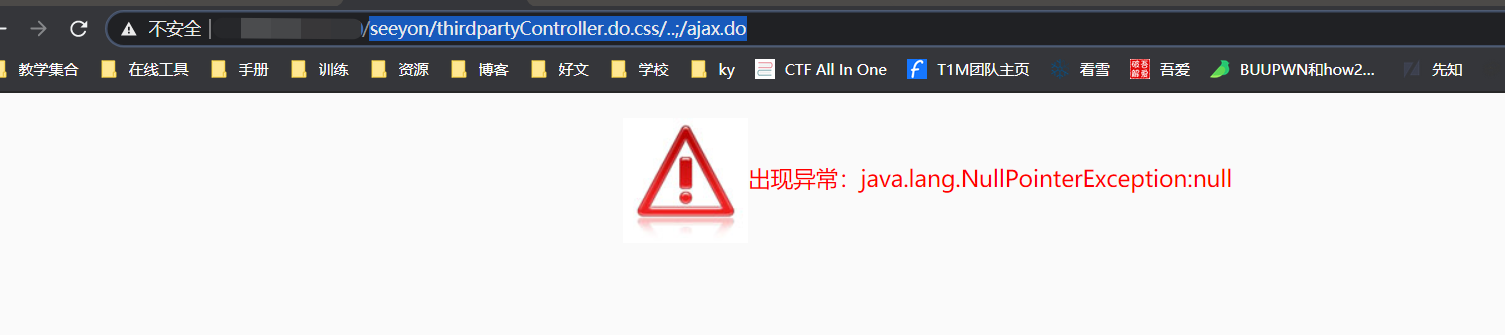

测试POC:http://1.2.3.4:80/seeyon/thirdpartyController.do.css/..;/ajax.do

观察是否出现如下图所示的报错,出现则说明可能存在任意文件上传漏洞。

漏洞利用

直接发从这个师傅的网站

推荐阅读

相关标签