- 1Oracle11 创建表空间、用户、权限、导入数据_dba_directories表的用户权限

- 2SpringBoot与布隆过滤器的完美邂逅:高效防护大规模数据的奇妙结合【实战】

- 3在Python中,f格式化字符串_python f格式化

- 4如何理解Mysql的索引及他们的原理--------二叉查找树和平衡二叉树和B树和B+树_mysql 二叉树搜索原理详解

- 5VHDL学习(一)_vhdl代码乘法表示

- 6ffmpeg硬件编解码Nvidia GPU_h264_cuvid

- 72022年Android面试题及答案汇总,每天20题【四】持续更新中...(从面试官角度帮你审视问题)_安卓面试题

- 8前端三剑客 —— JavaScript (第四节)

- 9Oracle,Sql Server,Mysql 三者的5方面区别:_oraclemysqlsqlserver三者的区别

- 10使用Matter-SDK快速搭建Matter环境 (Linux)

安全测试报告-模板内容

赞

踩

1. 概述

为检验XXXX平台 系统的安全性,于 XXXX年 XX 月 XX 日至 XXXX年 XX 月 XX日对目标系统进行了安全测试。在此期间测试人员将使用各 种非破坏性质的攻击手段,对目标系统做深入的探测分析,进而挖掘系统中的安 全漏洞和风险隐患。研发团队可根据测试结果,对系统漏洞进行修补,同时优化 现有安全策略推进安全体系建设。

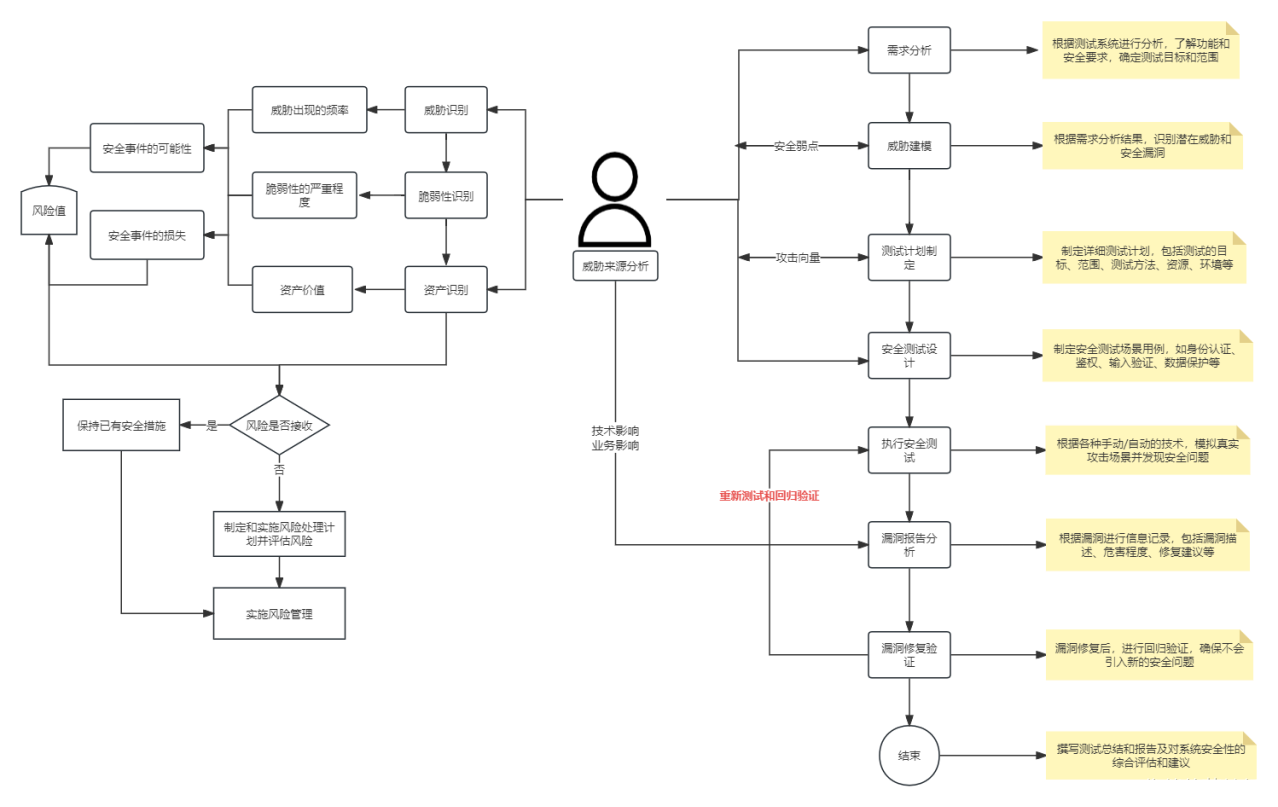

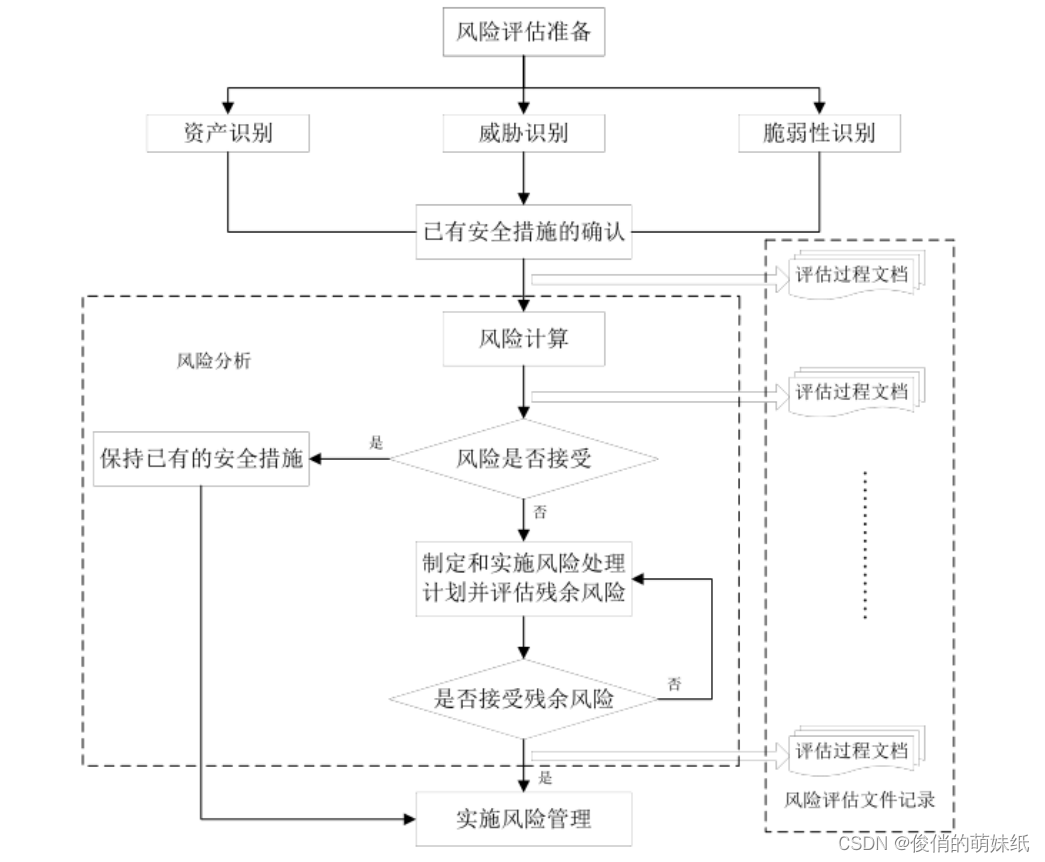

2. 测试流程

2.1流程图

安全测试流程v1.0

安全风险实施流程图v1.0

2.2风险规避

为保障系统在测试过程中稳定安全的运行,将采取以下措施来规避风险:

1. 尽量避开业务高峰进行测试,以减小测试工作对被测系统带来的压力。

2. 不使用任何形式的拒绝服务攻击,包括但不限于 DDOS 攻击、CC 攻击、慢速HTTP 拒绝服务攻击。

3. 不进行任何可能影响业务的操作,包括但不限于删改数据库中的业务数据、删除服务器中的业务文件、发布不实公告。

参考标准

◆ PTES 渗透测试执行标准

◆ OWASP 测试指南 V4.0

◆ OWASP Top 10-2017

◆ GB/T 20984-2007 信息安全技术 信息安全风险评估规范

3.测试对象

3.1测试目标信息

测试地址、测试账号等。

3.2测试工具

测试工具、测试工具版本等。

4.安全问题

整理通过测试工具扫描出来的安全问题,进行整理归类,并进行相关的分析。

常见问题:使用已知漏洞组件、身份认证和授权漏洞、敏感信息泄露、失效访问控制、头文件缺失等等。

5.修复建议

对应的安全问题,给出对应的修复建议,并解决相关安全漏洞问题。

6.测试结论与建议

6.1安全等级评定

经过本次测试发现存在安全问题 XX 个高危漏洞,XX个低危漏洞,因此我们认为XXXXX系统处于:不安全状态。根据安全等级评定标准,我们对业务系统的安全性作出如下评定:

| 安全等级 | 安全等级 |

| 不安全系统 (符合任何一个条件) | 存在一个或一个以上高危的安全问题,可直接导致系统受到破坏; 与其他非安全系统连接,同时存在相互信任关系(或帐号互通)的主机; 发现已经被人入侵且留下远程后门的主机; 存在 3 个以上中等安全问题的主机; 与其他非安全系统在一个共享网络中,同时远程维护明文传输口令; 完全不能抵抗小规模的拒绝服务攻击; |

| 一般安全系统 (符合任何一个条件) | 存在一个或一个以上中等安全问题的主机; 开放过多服务,同时可能被利用来进行拒绝服务的主机; 与其他非安全系统直接连接,但暂时不存在直接信任(或帐号互通)关系; 远程维护通过明文的方式传递信息; 存在三个以上轻度安全问题的主机; 只能抵御最低级的拒绝服务攻击; |

| 安全系统 (符合全部条件) | 最多存在 1-2 个轻度安全问题; 远程维护方式安全; 与不安全或一般安全系统相对独立; 能抵挡一定规模的拒绝服务攻击。 |

6.2其他安全建议

安全问题没有一劳永逸的解决办法,每天都会有新的漏洞被披露,系统的安全状态也会随着时间不断的变化。因此我们建议研发人员在修补上述漏洞的同时还要:

- 建立有效的运维安全管理体系,包括安全基线和安全策略,如:密码/口令复杂度,补丁更新策略,不必要的服务关停策略等;

- 建立周期性的安全漏洞管理策略,对过期的应用、系统和组件进行定期更新。

- 建立纵深防御体系,从不同的层面、不同的角度做出解决方案,不同的安全方案之间相互配合,构成一个整体。

- 建立SDL安全开发流程,将安全思想引入软件开发的每一个阶段,根源减少安全问题的产生。