- 1Cesium介绍及3DTiles数据加载时添加光照效果对比_cesium光照

- 2RabbitMQ的死信队列详解及实现_获取死信队列中的信息

- 3PeLK:通过周边卷积的参数高效大型卷积神经网络

- 4react 暂存数据持久化_react store 数据持久化

- 5Map集合和Collections(集合工具类)_collections工具类中的binarysearch()方法中的key是map中的键吗

- 6如何解决Git合并分支造成的冲突_git合并出现冲突是如何解决的

- 7jmeter 性能测试结果分析_jmeter结果分析

- 8在Git上放一个静态页面并且可以访问_gitlab 怎么发布静态页面

- 9机械臂视觉抓取总结_机械臂目标定位与抓取

- 10Jupyter 进阶教程

访问控制列表配置实验

赞

踩

ACL,全称 Access Control List(访问控制列表),是一种实现访问控制的机制,用于规定哪些主体(如用户、设备、IP地址、进程等)可以对哪些资源(如网络服务、文件、系统对象等)执行何种操作。ACL通过定义一系列规则来控制网络流量或访问请求,这些规则基于特定的匹配条件(如源IP、目的IP、协议类型、端口号、时间范围等)来决定允许或拒绝流量。

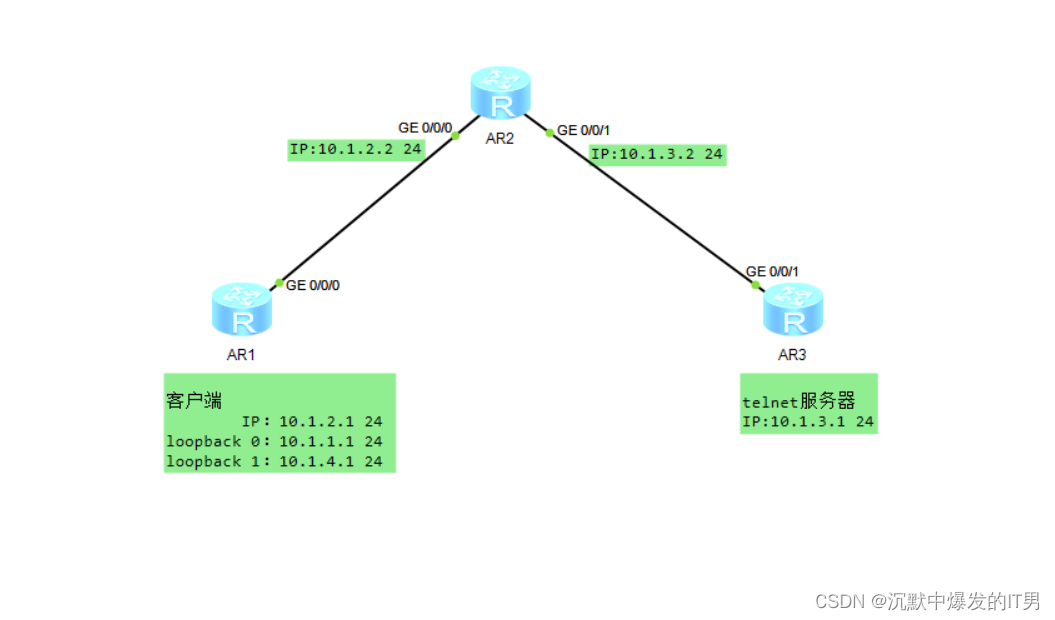

一、实验拓扑

二、 实验要求

如组网图所示,R3 为服务器,R1为客户端,客户端与服务器之间路由可达。其中 R1和 R2间互联物理接口地址分别为 10.1.2.1/24和 10.1.2.2/24,R2 和 R3 间互联物理接口地址分别为10.1.3.2/24和 10.1.3.1/24。另外,R1 上创建两个逻辑接口LoopBack0和LoopBack1分别模拟两个客户端用户,地址分别为 10.1.1.1/24 和 10.1.4.1/24。其中一个用户(R1的 LoopBack1接口)需要远程管理设备 R3,可以在服务器端配置Telnet,用户通过密码登录,并配置基于 ACL的安全策略,保证只有符合安全策略的用户才能登录设备。

三、实验配置

3.1 配置思路

1.配置设备 I 地址

2.配置 OSPF,使得网络路由可达

3.配置 ACL,匹配特定流量

4.配置流量过滤

3.2 配置步骤

步骤1 配置设备 IP 地址

# 配置 R1、R2 和 R3的IP 地址

<Huawei>system-view

Enter system view, return user view with Ctrl+Z.

[Huawei]undo info-center enable

Info: Information center is disabled.

[Huawei]sysname R1

[R1]interface GigabitEthernet 0/0/0

[R1-GigabitEthernet0/0/0]ip address 10.1.2.1 24

[R1-GigabitEthernet0/0/0]quit

[R1]interface LoopBack 0

[R1-LoopBack0]ip address 10.1.1.1 24

[R1-LoopBack0]quit

[R1]interface LoopBack 1

[R1-LoopBack1]ip address 10.1.4.1 24

[R1-LoopBack1]quit

<Huawei>system-view

Enter system view, return user view with Ctrl+Z.

[Huawei]undo info-center enable

Info: Information center is disabled.

[Huawei]sysname R2

[R2]interface GigabitEthernet 0/0/0

[R2-GigabitEthernet0/0/0]ip address 10.1.2.2 24

[R2-GigabitEthernet0/0/0]quit

[R2]interface GigabitEthernet 0/0/1

[R2-GigabitEthernet0/0/1]ip address 10.1.3.2 24

[R2-GigabitEthernet0/0/1]quit

<Huawei>system-view

Enter system view, return user view with Ctrl+Z.

[Huawei]undo info-center enable

Info: Information center is disabled.

[Huawei]sysname R3

[R3]interface GigabitEthernet 0/0/1

[R3-GigabitEthernet0/0/1]ip address 10.1.3.1 24

[R3-GigabitEthernet0/0/1]quit

步骤2 配置 OSPF 使网络互通

# 在 R1、R2 和 R3 上配置 OSPF,三台设备均在区域0中,实现全网互联互通

[R1]ospf

[R1-ospf-1]area 0

[R1-ospf-1-area-0.0.0.0]network 10.1.1.1 0.0.0.0

[R1-ospf-1-area-0.0.0.0]network 10.1.2.1 0.0.0.0

[R1-ospf-1-area-0.0.0.0]network 10.1.4.1 0.0.0.0

[R1-ospf-1-area-0.0.0.0]return

[R2]ospf

[R2-ospf-1]area 0

[R2-ospf-1-area-0.0.0.0]network 10.1.2.2 0.0.0.0

[R2-ospf-1-area-0.0.0.0]network 10.1.3.2 0.0.0.0

[R2-ospf-1-area-0.0.0.0]return

[R3]ospf

[R3-ospf-1]area 0

[R3-ospf-1-area-0.0.0.0]network 10.1.3.1 0.0.0.0

[R3-ospf-1-area-0.0.0.0]return

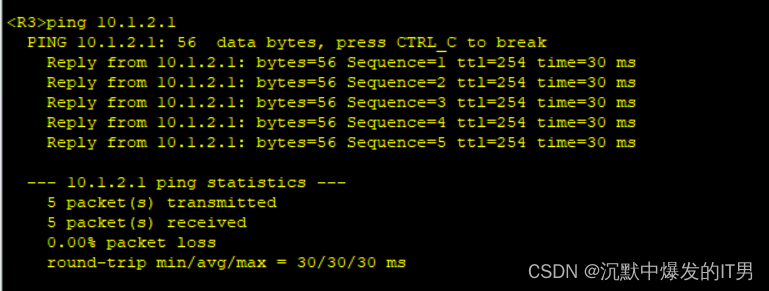

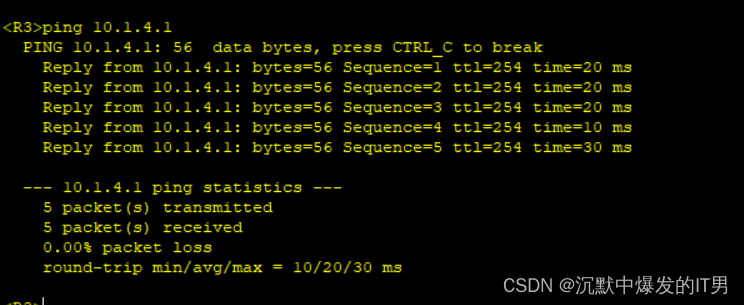

# 在 R3 上执行 Ping 命令,检测网络的连通性

步骤3 配置 R3 为 Telnet 服务器

# 在 R3 使能 Telnet 功能,配置用户权限等级为3级,登录密码为 Xiaodu@123

[R3]telnet server enable

Error: TELNET server has been enabled

[R3]user-interface vty 0 4

[R3-ui-vty0-4]user privilege level 3

[R3-ui-vty0-4]set authentication password cipher Xiaodu@123

[R3-ui-vty0-4]quit

步骤 4 配置 ACL 进行流量过滤

方式一:在R3的VTY接口匹配ACL,允许R1通过LoopBack1口地址Telnet到R3。

#在R3上配置ACL

[R3]acl 3000

[R3-acl-adv-3000]rule 5 permit tcp source 10.1.4.1 0.0.0.0 destination 10.1.3.1

0.0.0.0 destination-port eq 23

[R3-acl-adv-3000]rule 10 deny tcp source any

[R3-acl-adv-3000]quit

# 在 R3 的 VTY 接口上进行流量过滤

[R3]user-interface vty 0 4

[R3-ui-vty0-4]acl 3000 inbound

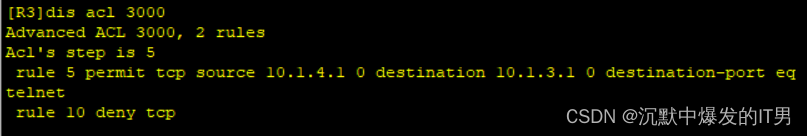

# 在 R3 上查看 ACL 配置信息

高级访问控制列表,序号为3000,共2条规则。

ACL的步长为5。

规则5,允许特定的流量通过,当没有匹配的报文时,不显示匹配字段。

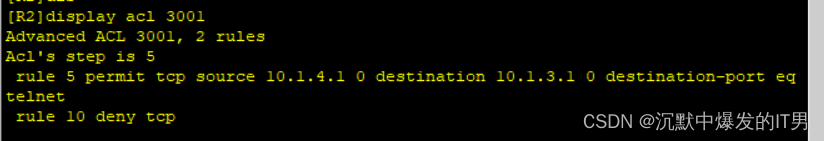

方式二:在 R2 的物理接口匹配 ACL,只允许 R1 通过物理接口地址 Telnet 到 R3。

# 在 R2 上配置 ACL

[R2]acl 3001

[R2-acl-adv-3001]rule 5 permit tcp source 10.1.4.1 0.0.0.0 destination 10.1.3.1

0.0.0.0 destination-port eq 23

[R2-acl-adv-3001]rule 10 deny tcp source any

[R2-acl-adv-3001]quit

# 在 R2 的 GE0/0/0 接口上进行流量过滤

[R2]interface GigabitEthernet 0/0/0

[R2-GigabitEthernet0/0/0]traffic-filter inbound acl 3001

# 在 R2 上查看 ACL 配置信息

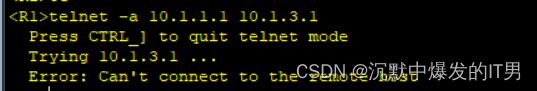

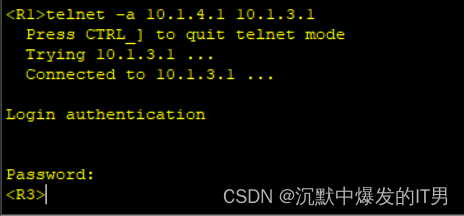

结果验证

配置参考

R1

#

sysname R1

#

interface GigabitEthernet0/0/0

ip address 10.1.2.1 255.255.255.0

#

interface LoopBack0

ip address 10.1.1.1 255.255.255.0

#

interface LoopBack1

ip address 10.1.4.1 255.255.255.0

#

ospf 1

area 0.0.0.0

network 10.1.1.1 0.0.0.0

network 10.1.2.1 0.0.0.0

network 10.1.4.1 0.0.0.0

#

user-interface con 0

authentication-mode password

user-interface vty 0 4

user-interface vty 16 20

#

return

R2

#

sysname R2

#

undo info-center enable

#

acl number 3001

rule 5 permit tcp source 10.1.4.1 0 destination 10.1.3.1 0 destination-port eq

telnet

rule 10 deny tcp

#

interface GigabitEthernet0/0/0

ip address 10.1.2.2 255.255.255.0

traffic-filter inbound acl 3001

#

interface GigabitEthernet0/0/1

ip address 10.1.3.2 255.255.255.0

#

ospf 1

area 0.0.0.0

network 10.1.2.2 0.0.0.0

network 10.1.3.2 0.0.0.0

#

user-interface con 0

authentication-mode password

user-interface vty 0 4

user-interface vty 16 20

#

return

R3

#

sysname R3

#

#

acl number 3000

rule 5 permit tcp source 10.1.4.1 0 destination 10.1.3.1 0 destination-port eq

telnet

rule 10 deny tcp

#

interface GigabitEthernet0/0/1

ip address 10.1.3.1 255.255.255.0

#

ospf 1

area 0.0.0.0

network 10.1.3.1 0.0.0.0

#

user-interface con 0

authentication-mode password

user-interface vty 0 4

acl 3000 inbound

authentication-mode password

user privilege level 3

set authentication password cipher %$%$opa@ApO>`YcE^d9]Z+5/,&[cGI\(*moZ[L_2spY$

u9U@&[f,%$%$

user-interface vty 16 20

#

return