- 1MCU HardFault学习小记(一)——基于Arm Cortex-M系列_arm m3 出现 hardfault 的原因

- 2深度学习 | BERT详解

- 3前端300道常见面试题,前端找工作必备_前端面试题

- 4Java高并发之锁总结、常见的面试问题_并发锁面试问题

- 5《区块链简易速速上手小册》第5章:智能合约(2024 最新版)

- 6Leetcode刷题之两两交换链表中的结点和相交链表

- 7Problem:棋盘挑战_pythonn*n的矩阵棋盘和n个棋子

- 8从零开始SpringCloud Alibaba实战(59)——过滤器filter、拦截器interceptor、和AOP的区别与联系及应用_springcloud alibaba 拦截器

- 9#蓝桥杯练习#龟兔赛跑预测_话说这个世界上有各种各样的兔子和乌龟,但是研究发现,所有的兔子和乌龟都有一个共

- 10【JAVA】SpringBoot如何连接多个数据库_一个java服务连接多个数据库

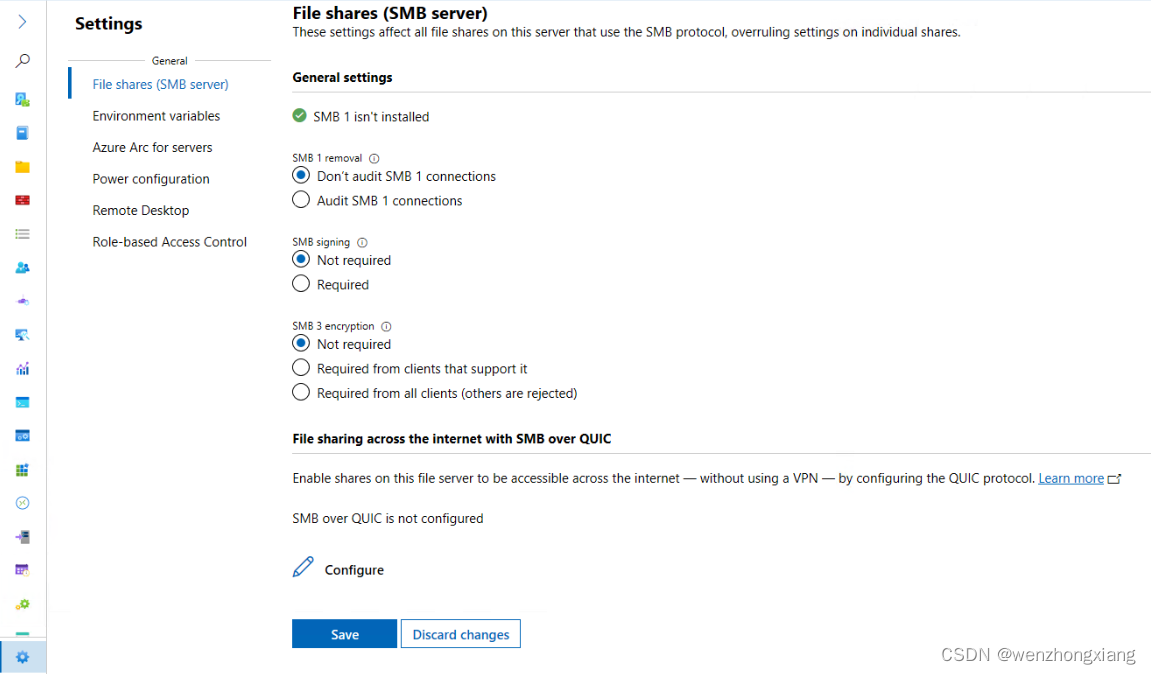

Windows Server 2025 SMB over QUIC 介绍

赞

踩

SMB over QUIC 引入了 TCP 网络传输的替代方案,通过不可信网络(例如互联网)提供与边缘文件服务器的安全、可靠的连接。QUIC 是 IETF 标准化协议,与 TCP 相比具有许多优点:

- 所有数据包始终加密,并且握手通过 TLS 1.3 进行身份验证

- 可靠和不可靠应用程序数据的并行流

- 在第一次往返 (0-RTT) 中交换应用程序数据

- 改进拥塞控制和丢失恢复

- 客户端 IP 地址或端口发生更改后仍然有效

SMB over QUIC 为远程办公人员、移动设备用户和高安全性组织提供“SMB VPN”。服务器证书通过互联网友好的 UDP 端口 443 而不是传统的 TCP 端口 445 创建 TLS 1.3 加密隧道。所有 SMB 流量(包括隧道内的身份验证和授权)永远不会暴露给底层网络。SMB 在 QUIC 隧道内表现正常,这意味着用户体验不会改变。多通道、签名、压缩、连续可用性、目录租赁等 SMB 功能正常工作。

文件服务器管理员必须选择通过 QUIC 启用 SMB。默认情况下它未打开,客户端无法强制文件服务器通过 QUIC 启用 SMB。默认情况下,Windows SMB 客户端仍使用 TCP,并且仅在 TCP 尝试首次失败或有意要求使用 QUIC 或 时才会尝试通过 QUIC 进行NET USE /TRANSPORT:QUICSMB New-SmbMapping -TransportType QUIC。

对于 SMB over QUIC,不再使用 TCP 传输协议。相反,正在使用 UDP 协议,并且连接通过证书和 TLS 1.3 进行本机加密。微软表示:“服务器证书在 UDP 端口而不是旧的 TCP/445 端口上创建 TLS 1.3 加密隧道。SMB 流量(包括身份验证和授权)不会暴露给底层网络。” 因此,流可以使用默认端口 443,甚至特定端口。

默认情况下,不会激活SMB over QUIC 。由系统管理员进行配置(通过 Powershell 或通过 Windows 管理中心),其中涉及为 SMB 服务器创建一个证书,以便通过 QUIC 连接在 SMB 中使用它。为此,即使您可以使用常用控制台 (MMC) 来请求证书,也可以使用PowerShell cmdlet“ New-SmbServerCertificateMapping ”。

然后,连接将自始至终都是安全的,并且不会对 SMB 的操作产生影响:“SMB 通常在 QUIC 隧道中运行,这意味着用户体验不会改变。”微软在其文档中指出。

最近,微软还添加了使用特定和自定义侦听端口(包括在 0-65536 范围内)的功能。同样,在 SMB over QUIC 的情况下,cmdlet PowerShell 将进行配置以使用端口 UDP/443 以外的数字:“ SmbServerAlternativePort。

来自 Windows 管理中心截图: