重保特辑|筑牢第一道防线,云防火墙攻防演练最佳实践_防火墙对于攻防演练方案的建议

赞

踩

近年来,随着企业业务上云加速,云上安全成了一个不容忽视的问题。当前许多企业面临着云上资产管理难、漏洞风险高、流量不可控等难题。在重要活动保障期间,攻击者对云上资源的攻击也越来越频繁。

云防火墙是云网络边界上的第一道安全防线,腾讯云防火墙在重保攻防中,以万级数量的【黑名单拦截】、针对oa、mail、安全软件控制台的【零信任防护】、欺骗攻击者的【网络蜜罐】三大黑科技,助力企业守好第一道防线。

本文将从防守者的视角,分析在重保场景下,腾讯云防火墙如何通过“系统防护七步走”的策略,助力企业实现云上资产的系统性防护。

透视云上攻击链路

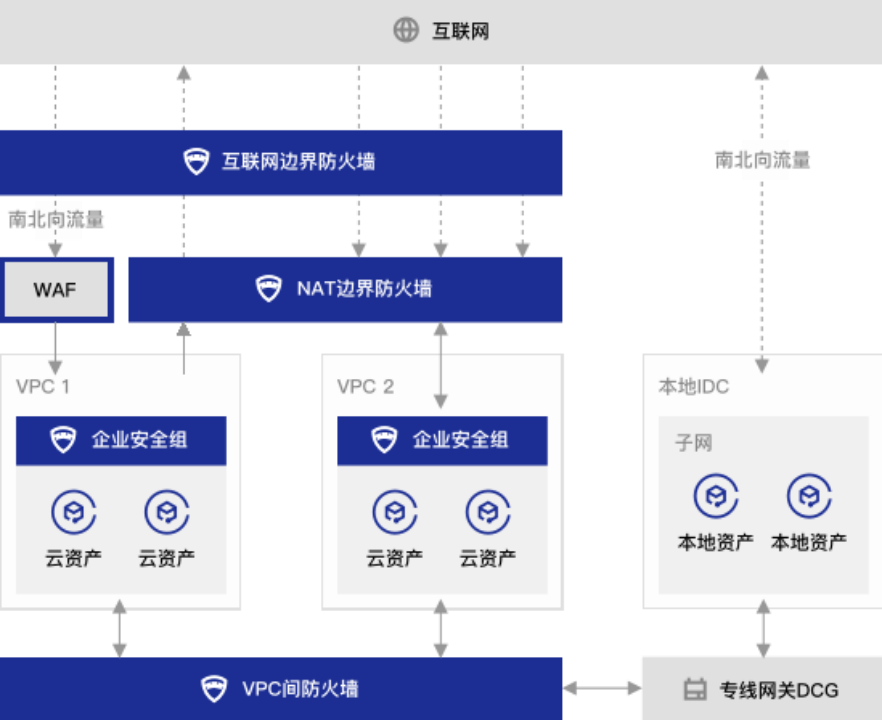

全局视角部署防线

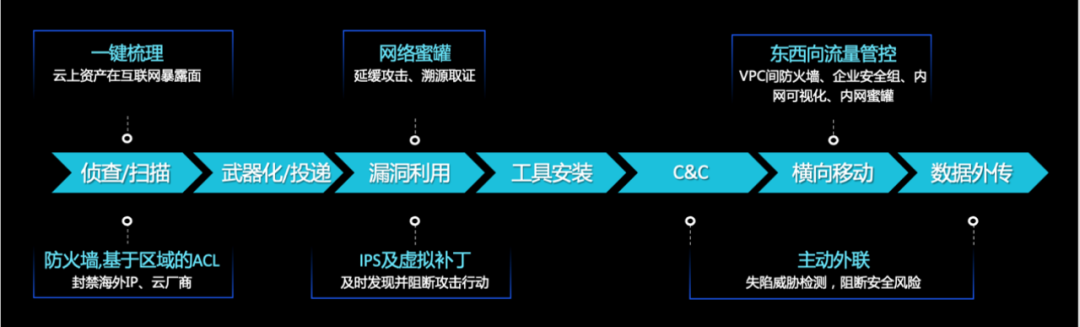

在部署安全防线之前,大家可以先通过杀伤链模型中攻防双方的时间轴,来了解腾讯云防火墙在每个阶段的作用:

Kill Chain 示意图

-

在扫描侦查阶段:腾讯云防火墙可以一键梳理企业的云上资产和资产暴露面,并提供封禁建议,进行暴露面的收敛;另外还会通过威胁情报、地理位置、云厂商对访问的IP进行封禁处理;

-

在投递、漏洞利用、工具安装阶段:腾讯云防火墙可以通过IPS和网络蜜罐对攻击者进行拦截和欺骗;

-

在外联C2、横向移动、数据外传阶段:腾讯云防火墙可以通过东西向的防火墙、NAT边界防火墙、内网蜜罐的方式进行检测和防御。

系统防护七步走

实现云上资产高效防护

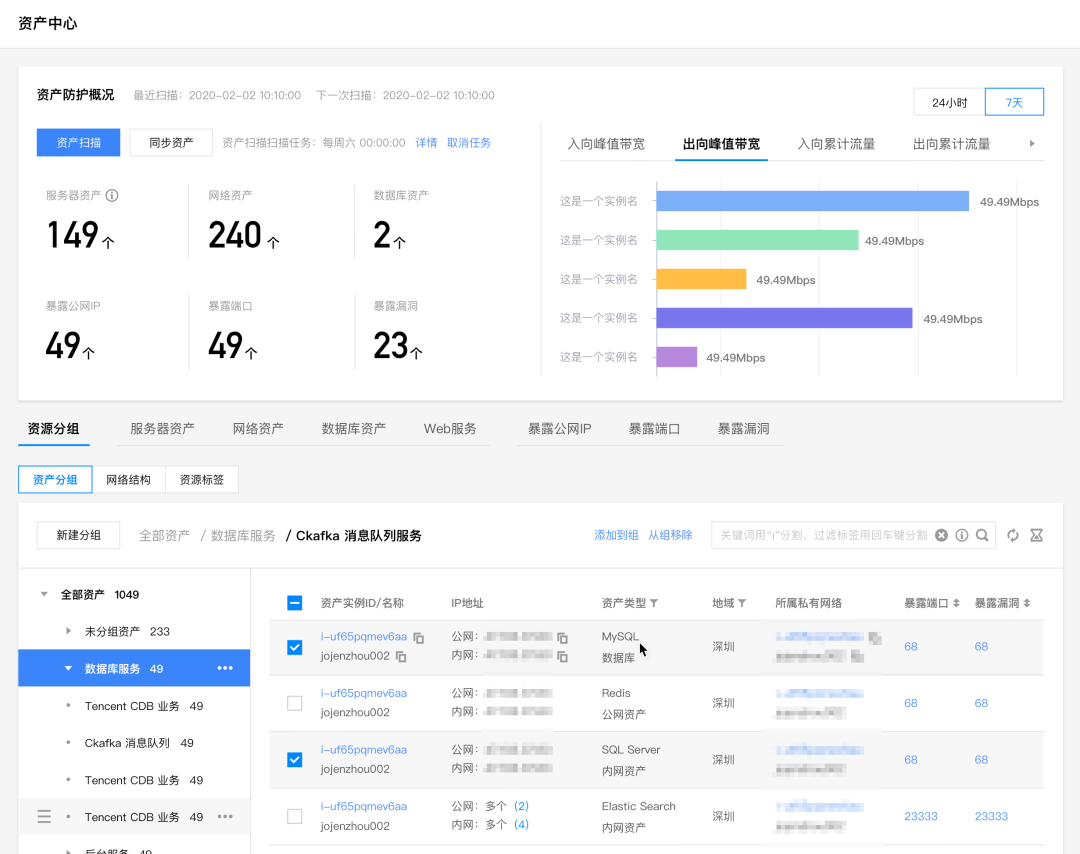

第一步:梳理资产与暴露面

在腾讯云防火墙的资产中心,企业可以以全局视角获取云上资产情况;例如,哪些资产有暴露端口?对应的服务是什么?这些服务是否存在漏洞?另外,腾讯云防火墙可以将资产进行分组管理,并将分组应用到防火墙所有ACL中,当有新增资产或者暴露面时,便会提供自动化的告警。

第二步:开启防火墙开关

腾讯云防火墙开关开启后,便会开始配置ACL和入侵防御功能,全面排查和管控边界流量。在重保期间,漏洞利用是一种攻击者最常用的方式,所以需要在短时间内把发现的漏洞形成规则,立刻发布到防火墙中。

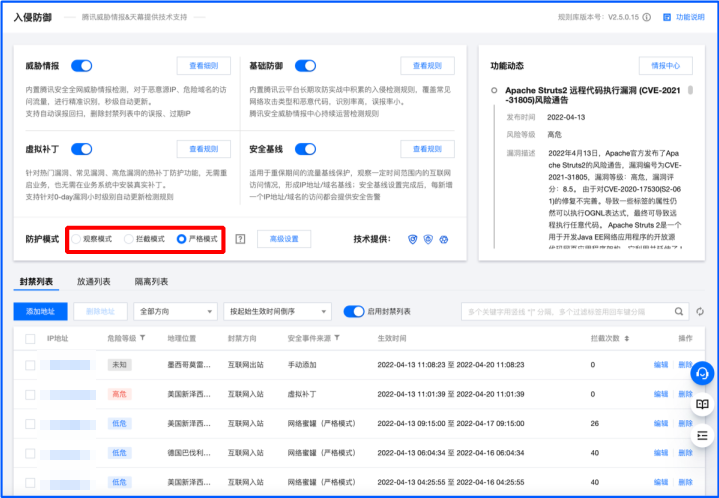

第三步:启用入侵防御严格模式

严格模式下腾讯云防火墙会采用阶梯的方式(半小时、1小时、1天)拉黑尝试攻击的IP,使得防护更加高效。

第四步:开启重保专项威胁情报

借助腾讯安全威胁情报针对重保场景推出的重保情报包,腾讯云防火墙的用户只需要开启一个开关,情报包中的IP地址便会自动加入到封禁列表,拦截所有访问行为。

第五步:加固脆弱业务

云上的常见攻击一般来源于ssh/rdp的爆破和一些oa、mail、VPN系统的漏洞攻击。随着远程办公和混合办公的常态化,IP白名单变得不够灵活。

-

腾讯云防火墙零信任防护可以支持微信的身份访问控制,屏蔽管理端口,避免爆破攻击;同时支持SSH和RDP,用户只需在防火墙上配置白名单即可完成对脆弱业务的访问控制

-

对于使用企业微信的用户, 可以提供基于架构的灵活ACL访问能力,并且这些访问均进行了记录、可以用于追溯和审计

-

网络攻击是重保攻防时高频的攻击手段,腾讯云防火墙可以提供零信任Web防护:

-

收敛网络服务的公网暴露,提供简单人机防护

-

隐匿源站并针对各类Web类服务提供统一访问接入入口,通过微信/企微对访问者进行身份鉴别,可以有效规避网络攻击

-

微信/企微内免扫码,一键访问

-

-

腾讯云防火墙零信任防护的使用流程为:

-

管理员登录控制台并分配权限,支持微信或企业微信

-

运维用户在命令行输入零信任防护登录命令,命令行弹出二维码

-

微信扫码验证,验证通过后即可开始远程运维工作

-

管理员可在云防火墙控制台对运维人员操作进行审计

-

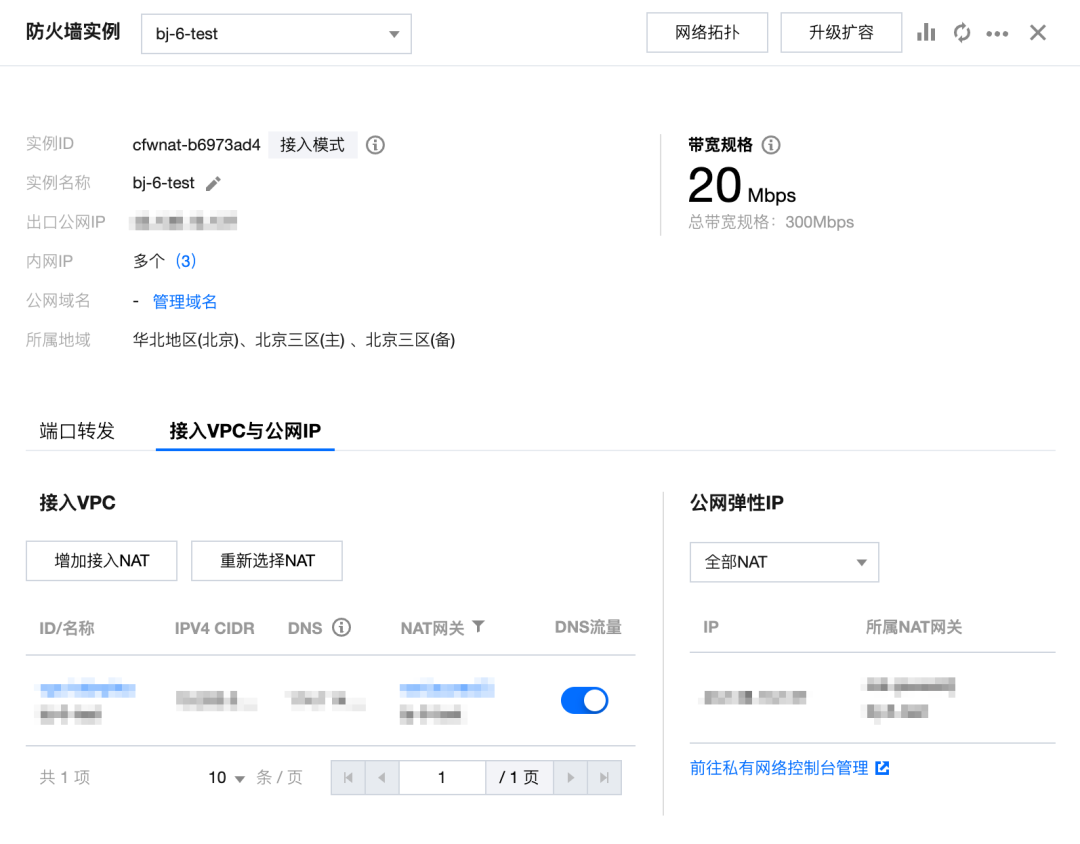

第六步:管控主动外联

重保期间需重点关注vpc的外联流量,一般攻击成功后都会进行C2通信,下载后门等动作,腾讯云防火墙通过NAT边界防火墙、互联网边界的外联管控以及入侵防御能力可以快速检测到攻击事件并进行实时阻断。

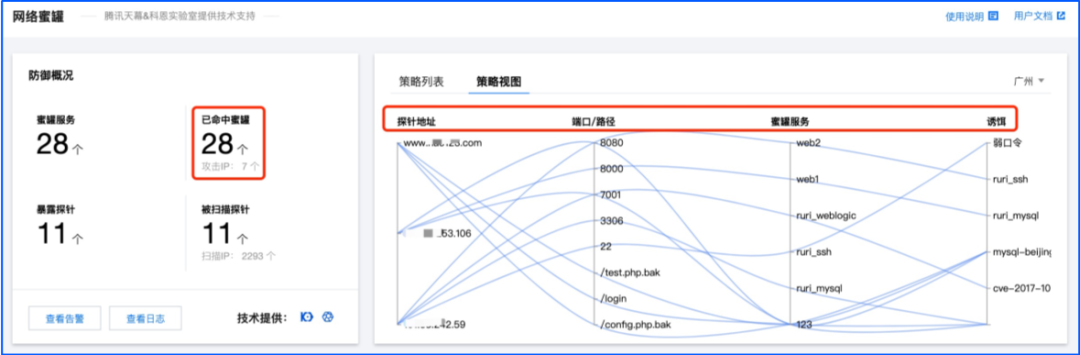

第七步:部署网络蜜罐

除常规防护外,腾讯云防火墙还提供网络蜜罐的能力。防火墙的蜜罐支持一些常用的oa系统和具备溯源攻击者能力的特殊蜜罐,可将其部署在公网来欺骗攻击者的攻击流量;也可将蜜罐部署在内网当中,一旦攻击者突破了层层防御,在做内网探测的时候便会被防火墙及时发现并做相应的隔离处置。

在重保场景下,防守方可以化被动为主动,设置“陷阱”完整记录攻击方的行为,作为防守方的防守依据;并且由于攻击方将矛头对准蜜罐中的模拟业务,防守方的真实业务得到保护。

腾讯云防火墙是一款基于云原生SaaS化的产品,支持一键交付、弹性扩容,可提供所有网络边界的访问控制、身份认证、入侵防御 (威胁情报)等流量管控能力,并集成漏洞扫描、网络蜜罐、日志审计等功能,通过事前排查、事中实时拦截,事后溯源取证的全流程方案,打造云上的流量安全中心、策略管控中心,助力企业筑牢第一道安全防线。

欢迎大家在腾讯云官网搜索“云防火墙”体验试用。