热门标签

热门文章

- 1若依系统在linux上部署,前台dist文件使用nginx服务,接口无法正常使用的问题?_若依前端打包 无法访问您的文件怎么办

- 2springboot影院购票与管理系统 计算机专业毕设源码02845_基于springboot线上电影售票系统文献综述

- 3怎样速成python?_python3天速成

- 4这篇深入浅出贴助你早日实现Stable Diffusion自由 | 京东云技术团队

- 5Programming Abstractions in C阅读笔记:p303-p305

- 6如何使用rpm卸载命令_rpm 卸载

- 7从另一页面调用html代码_Dubbo测试环境服务调用隔离这么玩对么

- 8Java中的public关键字详解_java public

- 92022美赛A题自行车到底怎么骑_22年美赛自行车

- 10Android 11 重打包对齐错误_failure [-124: failed parse during installpackagel

当前位置: article > 正文

华为Web举例:私网用户通过三元组NAT访问Internet

作者:Cpp五条 | 2024-03-06 07:44:07

赞

踩

华为Web举例:私网用户通过三元组NAT访问Internet

Web举例:私网用户通过三元组NAT访问Internet

介绍私网用户通过三元组NAT访问Internet的配置举例。

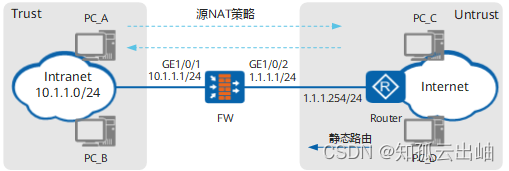

组网需求

某公司在网络边界处部署了FW作为安全网关。为了使私网中10.1.1.0/24网段的用户可以正常访问Internet,需要在FW上配置源NAT策略。除了公网接口的IP地址外,公司还向ISP申请了6个IP地址(1.1.1.10~1.1.1.15)作为私网地址转换后的公网地址。网络环境如图1所示,其中Router是ISP提供的接入网关。

同时,要求私网用户与Internet上的主机之间能进行P2P业务交流,如文件共享、语音通信、视频传输等,Internet上的主机也能主动访问私网用户。

数据规划

| 项目 | 数据 | 说明 | |

|---|---|---|---|

| GigabitEthernet 1/0/1 | IP地址:10.1.1.1/24 安全区域:Trust | 私网主机需要将10.1.1.1配置为默认网关。 | |

| GigabitEthernet 1/0/2 | IP地址:1.1.1.1/24 安全区域:Untrust | 实际配置时需要按照ISP的要求进行配置。 | |

| 允许访问Internet的私网网段 | 10.1.1.0/24 | - | |

| 转换后的公网地址 | 1.1.1.10~1.1.1.15 | Full-cone方式转换后的公网地址。 | |

| 路由 | FW缺省路由 | 目的地址:0.0.0.0 下一跳:1.1.1.254 | 为了使私网流量可以正常转发至ISP的路由器,可以在FW上配置去往Internet的缺省路由。 |

| Router静态路由 | 目的地址:1.1.1.10~1.1.1.15 下一跳:1.1.1.1 | 由于转换后的公网地址不存在实际接口,通过路由协议无法直接发现,所以需要在Router上手工配置静态路由。通常需要联系ISP的网络管理员配置。 | |

配置思路

- 配置接口IP地址和安全区域,完成网络基本参数配置。

- 配置安全策略,允许私网指定网段与Internet进行报文交互。

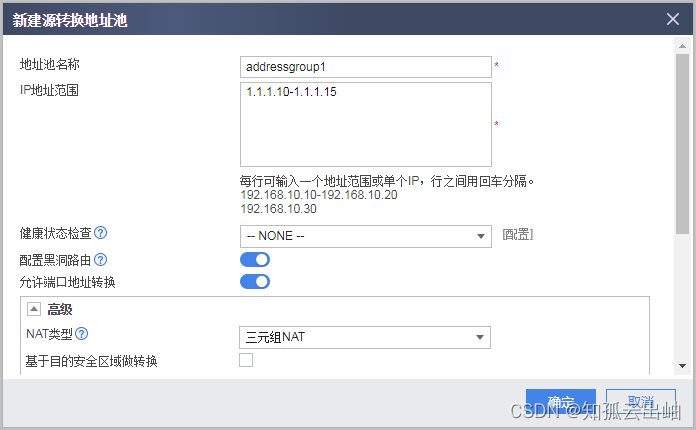

- 配置NAT地址池。

- 配置源NAT策略,实现私网指定网段访问Internet时自动进行源地址转换。

- 在FW上配置缺省路由,使私网流量可以正常转发至ISP的路由器。

- 在私网主机上配置缺省网关,使私网主机访问Internet时,将流量发往FW。

- 在Router上配置静态路由,使从Internet返回的流量可以被正常转发至FW。

操作步骤

- 配置FW的接口IP地址,并将接口加入安全区域。

- 配置安全策略,允许私网指定网段与Internet进行报文交互。

- 配置NAT地址池和NAT策略。

- 在FW上配置缺省路由,使私网流量可以正常转发至ISP的路由器。

- 可选:开启端点无关过滤功能,缺省情况下,端点无关过滤功能为开启状态。如果没有开启该功能,还需要配置公网到私网的安全策略。

[FW] firewall endpoint-independent filter enable

- 在私网主机上配置缺省网关,使私网主机访问Internet时,将流量发往FW。具体配置过程略。

- 在Router上配置到NAT地址池地址(1.1.1.10~1.1.1.15)的静态路由,下一跳为1.1.1.1,使从Internet返回的流量可以被正常转发至FW。

通常需要联系ISP的网络管理员来配置此静态路由。

配置脚本

- FW的配置脚本:

-

- #

- sysname FW

- #

- interface GigabitEthernet1/0/1

- undo shutdown

- ip address 10.1.1.1 255.255.255.0

- #

- interface GigabitEthernet1/0/2

- undo shutdown

- ip address 1.1.1.1 255.255.255.0

- #

- firewall zone trust

- set priority 85

- add interface GigabitEthernet1/0/1

- #

- firewall zone untrust

- set priority 5

- add interface GigabitEthernet1/0/2

- #

- ip route-static 0.0.0.0 0.0.0.0 1.1.1.254

- #

- nat address-group addressgroup1 0

- mode full-cone global

- route enable

- section 0 1.1.1.10 1.1.1.15

- #

- security-policy

- rule name policy1

- source-zone trust

- destination-zone untrust

- source-address 10.1.1.0 24

- action permit

- #

- nat-policy

- rule name policy_nat1

- source-zone trust

- destination-zone untrust

- source-address 10.1.1.0 24

- action source-nat address-group addressgroup1

- #

- return

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/Cpp五条/article/detail/196917

推荐阅读

- v-clock的作用: [详细] -->

赞

踩

- Title[详细] -->

赞

踩

相关标签