热门标签

热门文章

- 1Gradle 理解:incremental task_cannot use @taskaction annotation on method increm

- 2springboot大学生兼职平台 毕业设计源码21045

- 3Mac电脑版微信】双开方法,最简单的微信多开教程_mac 微信多开

- 4推荐一波Python技术书单,好好学习天天向上!_python模块学习有什么好书

- 5Android App开发教程(二)——透过Chaquopy结合Python第三方库numpy安装与应用

- 6【译】学习Flutter中新的Navigator和Router系统_materialapp.router

- 7ETL结合飞书快速实现业务信息同步

- 8Kali Linux安装使用教程 Kali安装、汉化、界面和工具介绍等,全网最详细的保姆教程!_kali-linux

- 9约瑟夫下船游戏(python recursion)_个人在一条船上,超载,需要 15 人下船。于是人们排成一队,排队的位置即为他们

- 10Android 连接MySql数据库步骤_mysql与android studio连接

当前位置: article > 正文

BugKu-MISC_flag形式为flag{}

作者:Cpp五条 | 2024-04-18 02:31:01

赞

踩

flag形式为flag{}

签到题

关注微信公众号,直接提供flag输入即可

- 1

社工-进阶收集

社会工程学就是搜集信息,通过图片可以得到这个是西安的大雁塔,所以去找一下西安的地铁线路图

- 1

大雁塔在四号线,距离大雁塔七站的始发站有二号线的韦曲南和三号线的鱼化寨,并且动态中提到,小妹需要进行中转,所以能够确定是在韦曲南始发,所以查看地图以韦曲南为中心查看方圆八百米的小区即可

- 1

将这些小区的名字拼音进行尝试,最后得到的是flag{lanqiaoguojicheng}

- 1

1和0的故事

下载得到txt,内容全是0和1组成的,确实很gay力,这不就是二进制嘛,尝试解码,解了半天这也不对啊,乱七八糟的,一看不对,25x25的矩阵,这好像是二维码格式啊,0代表白,1代表黑?试一下

- 1

找了一段转换字符的代码,运行后得到二维码,扫描即可得到,flag

- 1

这里的定位符是没有的,可以在代码里添加,也可以在CQR里面进行添加,直接扫描

- 1

flag{QR_c0de_1s_1nterest1n9}

- 1

简单取证1

flag格式为flag{用户名_对应的密码} 例如flag{administrator_bugku}

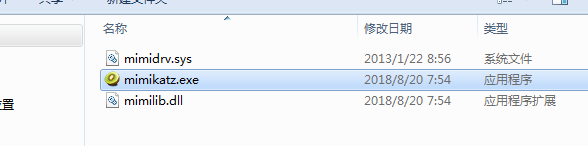

看到题目要求是取证,所以找一下取证工具,有很多的工具可以用,可以自行百度,这里使用的是mimikatz

下载附件,查看文件内的数据,应该是一些日志,敏感信息

- 1

- 2

- 3

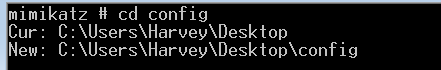

点击这个执行文件,就会弹出命令行,在命令行模式进入到config的目录路径下,进行下一步操作

- 1

然后使用lsadump模块对账户密码的HASH值进行爆破

- 1

lsadump::sam /sam:SAM /system:SYSTEM

执行这条语句

- 1

- 2

因为题目提示格式,所以直接对最后一条进行hash值的爆破

- 1

User:administrator-QQAAzz

Hash NTLM:5f9469a1db6c8f0dfd98af5c0768e0cd

- 1

- 2

flag{administrator-QQAAzz_forensics}

- 1

easy_nbt

nbt文件格式,我的世界游戏存档的文件格式,应该是把flag隐藏到这种文件里面了

- 1

使用游戏打开存档,会发现有一本名叫flag的书,但是有乱码,MC的乱码通过§符号实现,这个符号后面任何字符都会被转化成乱码,所以还是进入这个工具里面查找带有这个符号的字符串

- 1

最后可以看到flag{Do_u_kN0w_nbt?}

- 1

这是一张单纯的图片

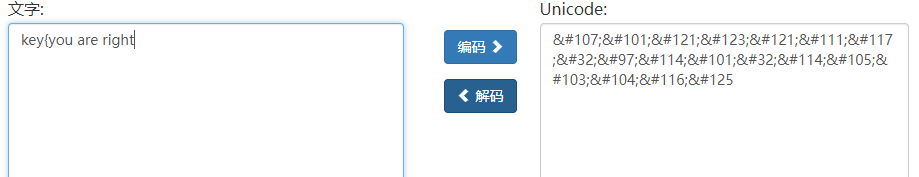

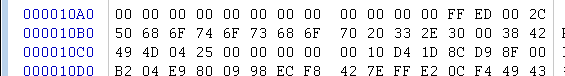

虽然这么说肯定不可能是单纯的,所以把对图片隐写的手段都用上,简单的,复杂的,简介里面的,文件分离,RGB改色等等,最后在十六进制解码器中发现最后一行这串字符很怪,通过记事本打开也能看得到很怪的一串字符

- 1

这已经够明显了吧,这不就是Unicode嘛

- 1

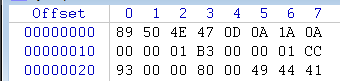

隐写

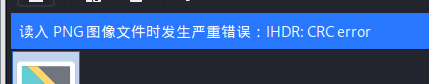

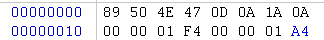

可以看到这个图片在linux里面是打不开的,但是在windows里面可以打开,所以应该是CRC冗余校验错误,应该是修改了这个文件的长宽高,对CRC进行爆破

- 1

这看的出长高不同,修改为相同数值试试 F4代表长度,A4代表高度

- 1

BUGKU{a1e5aSA}

- 1

telnet

题目给的是telnet的流量分析,通过wireshark打开查看

- 1

也可以通过十六进制查看器进行查看,搜索flag也可得到

- 1

眼见非实

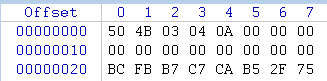

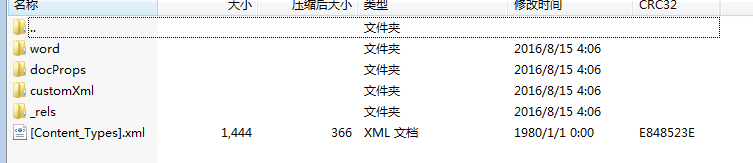

下载附件得到后缀名为docx的文件,通过查看属性,记事本打开并没发现什么有关flag的值,所以使用十六进制打开文件,看到文件头并不是docx的文件头,其实是zip压缩包的pe头,所以更改后缀名为zip

- 1

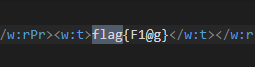

接着就对每个文件都查看一下,最后发现flag藏在word目录下的document.xml里面,使用文本打开工具,直接搜索即可得到

- 1

flag{F1@g}

- 1

JPEG (jpg), 文件头:FFD8FF

PNG (png), 文件头:89504E47

GIF (gif), 文件头:47494638

TIFF (tif), 文件头:49492A00

Windows Bitmap ( bmp),文件头:424D

CAD (dwg), 文件头:41433130

Adobe Photoshop (psd), 文件头:38425053

Rich Text Format (rtf), 文件头:7B5C727466

XML (xml), 文件头:3C3F786D6C

HTML (html), 文件头:68746D6C3E

Email [thorough only] (eml), 文件头:44656C69766572792D646174653A

Outlook Express (dbx), 文件头:CFAD12FEC5FD746F

Outlook (pst), 文件头:2142444E

MS Word/Excel (xls.or.doc), 文件头:D0CF11E0

MS Access (mdb), 文件头:5374616E64617264204A

WordPerfect (wpd), 文件头:FF575043

Adobe Acrobat (pdf), 文件头:255044462D312E

Quicken (qdf), 文件头:AC9EBD8F

Windows Password (pwl), 文件头:E3828596

ZIP Archive (zip), 文件头:504B0304

RAR Archive (rar), 文件头:52617221

Wave (wav), 文件头:57415645

AVI (avi), 文件头:41564920

Real Audio (ram), 文件头:2E7261FD

Real Media (rm), 文件头:2E524D46

MPEG (mpg), 文件头:000001BA

MPEG (mpg), 文件头:000001B3

Quicktime (mov), 文件头:6D6F6F76

Windows Media (asf), 文件头:3026B2758E66CF11

MIDI (mid), 文件头:4D546864

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

阿哒

下载得到一个jpg格式文件,打开属性发现详细信息里面的相机型号有点儿怪,留着应该有用,看到字符串里面有E又有F应该是十六进制,通过工具转换,发现转换成字符串后得到的很像flag,提交但是不对,再对文件进行其他操作

- 1

这里看到了一个文件flag.txt,应该是合并文件,而且开始的文件头是jpg,过了几段又出现了压缩包zip的文件头,拿到kali里面直接分离试试

- 1

果然是有一个zip压缩包文件被包含在里面,而且需要密码,这刚才十六进制解出来的不就是密码嘛,直接输进去

- 1

压缩包密码:sdnisc_2018

- 1

flag{3XiF_iNf0rM@ti0n}

- 1

ping

下载附件得到pcap文件,所以应该是流量分析,拖进wireshark直接查看

- 1

好多的数据包,要一个一个自己写出来好麻烦啊,以十六进制打开,直接看右侧最后一个字母,逐个打印吧

flag{dc76a1eee6e3822877ed627e0a04ab4a}

- 1

- 2

Snowfall

有两个步骤,应该是按照他这个顺序去解题,打开一看也不知道这些空格是空格还是换行符,反正这可能和whitespace有关,一种编程语言,使用空格 TAB 回车编写的程序,所以找一个能解析的工具直接解析

- 1

可以看到通过step1拿到了key值

- 1

解析step2,可以得到这个txt其实是7z格式的压缩包,而且还有一个flag.txt的文件

- 1

改了文件后缀名并不能进行解压,所以选择其他办法

- 1

堆栈这些东西我也不太会,所以直接复制了别人的直接用了,也有改JS的也看不懂,下来要好好学习一下

- 1

赛博朋克

下载的压缩包内有一个txt文件被密码保护,不能直接拿出来,所以拖到工具库里尝试

- 1

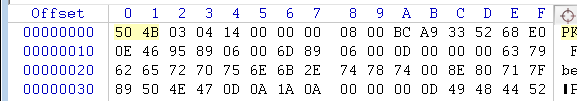

压缩包密码爆破工具提示不是加密文件,可以想象是个伪加密,用十六进制打开,看一下是不是伪加密

- 1

全局加密为00 00,所以就去找所有50 4B字段,看后面有没有01 09 的字段,有就直接改为00,最后在倒数第二个50 4B字段找到了09,改为00,查看一下

- 1

成功解压,但是一堆乱码,尝试在乱码中找到flag,找不到

- 1

这个文件开头有一个NG,决定去十六进制查看一下这个文件的文件PE头,

- 1

这个文件头应该是PNG格式文件的PE头,所以改后缀

- 1

总感觉这图片的长高有问题,改一下试试,先放到kali里面看一下CRC有没有问题,然后再改

- 1

这说有错误,改一下试试,也不对,可能是藏到文件里面了,使用zsteg查看隐藏内容,这个工具在kali下使用gem安装,直接使用即可

- 1

"flag is Hel1o_Wor1e"

- 1

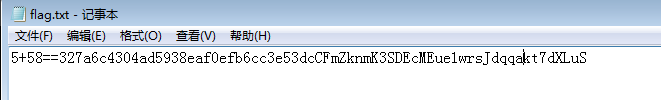

贝斯手

附件中有一个加密的压缩包,一段txt,一个图片,压缩包有密码直接放到爆破工具离去爆破,得到密码1992

- 1

打开压缩包有一个txt,内容是5+58==327a6c4304ad5938eaf0efb6cc3e53dcCFmZknmK3SDEcMEue1wrsJdqqakt7dXLuS

这个5+58是什么意思就不太理解,应该是密码学混合加密吧,看这字符串,应该是MD5和什么58密码,百度一查,竟然有base58,合着贝斯手的意思是base密码,由于MD5的长度固定,所以取前32位解密MD5,后面直接扔到base58里面去解

- 1

- 2

- 3

解密成功,把这两个合在一起就是flag了

python脚本也能实现解密

flag{this_is_md5_and_base58}

- 1

- 2

- 3

blind_injection

还是一个pacp的流量分析,还是扔到wireshark里面分析,应该是分析sql注入盲注吧,sql注入是基于http协议的操作,所以过滤http,直接导出http对象

- 1

全是sql注入的sql语句,flag应该藏在这些语句中,尝试一下排序,能不能看到flag字段

- 1

通过分类排序,能够看到敏感字段,直接抄下来,提交试试

flag{e6d3da86fe34a83bbfbdb9d3177a641}

提交发现不对,再看一遍是因为15条的注入语句没排上去,添加进去再次提交

flag{e62d3da86fe34a83bbfbdb9d3177a641}

- 1

- 2

- 3

- 4

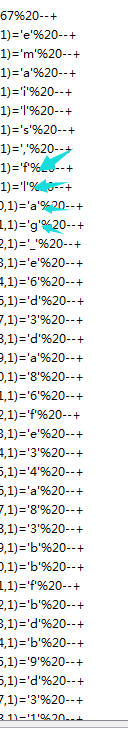

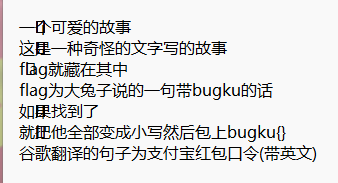

可爱的故事

打开有两个png文件,一个txt文件,txt文件是一种加密方法,png里面是一些什么语言的文字

- 1

这些png的文字看着很怪,百度查了一下,又是跟游戏有关的,是原神里面的提瓦特文字,找到了一张对照表,进行对照提取

- 1

这一段就是兔子说

翻译过来是:rabbit said:“i am learning teyvat in bugku.”

直接包进bugku{}去掉空格

bugku{iamlearningteyvatinbugku}

也是通过多次尝试,空格替换为下划线,然后去掉才成功提交

- 1

- 2

- 3

- 4

- 5

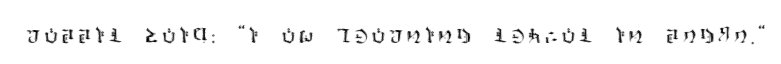

filestoragedat

附件是一个后缀名为dat的文件,了解filestorage是存放微信文件的地方,而且dat文件是微信传输时,通过异或运算加密的文件,异或的是文件的十六进制,所以去看这个文件的十六进制形式

- 1

有大佬说这个异或是通过 源文件头 XOR 17CE = 两个相同字节 就是对的,但是我也不明白为什么这就对了,还是用工具更方便,直接就出来了

- 1

bugku{WeChatwithSteg0}

- 1

where is flag

打开rar压缩包,里面是俩rar,一个被加密了,可能是伪加密,因为爆破工具说并没有密码保护,另一个打开就是一些出师表的诗句,可能跟这些诗句有关,逐个打开看看内容都是啥

- 1

这又是A,又是C,又是D的啥意思啊,可能是为了补存储量?应该是跟文件大小有关

- 1

这大小不都是1kb,好像也没啥区别啊,直到我再次打开7-zip我发现了不同

- 1

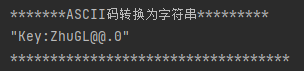

这里面的大小不同,应该是跟这些数字有关,所以这些字母的目的就是变化这些文档的大小,压缩前后不相同,可能会是ASCII码,所以相减试试,得到75 101 121 58 90 104 117 71 76 64 64 46 48这些数字,拿去解密

- 1

因为上面已经给了flag的格式不是key,所以这个应该是压缩包的密码,解密试试

- 1

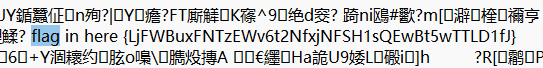

得到一个这样的图片,他说就在这,那就研究这个图片吧,记事本打开就出来了,但是不是说好了不是这个格式吗,提交试试

flag in here {LjFWBuxFNTzEWv6t2NfxjNFSH1sQEwBt5wTTLD1fJ}

不对,那就应该是加密了,看着比较像base家族,挨个去试,最后又是base58

- 1

- 2

- 3

- 4

这次不就对了嘛,就是这个格式,直接提交

- 1

再也没有纯白的灵魂

这都是什么离谱东西,查了一下竟然是兽人音译,服了服了,B对应嗷,U对应呜,G对应啊,K对应~

拿到word里面进行替换,怎么找到的对照呢,flag嘛,加密就出来了,然后还有错的地方,少了一个啊,我真是服了,这出题的脑子我是真看不透

- 1

- 2

flag{ni-zhen-shi-shou-ren}

- 1

又一张图片,还单纯吗

一张图片,隐写全套上上,做到文件分离的时候发现了有包含文件,所以直接foremost分离他

- 1

一开始我以为这个falg打错了,还真是

falg{NSCTF_e6532a34928a3d1dadd0b049d5a3cc57}

- 1

- 2

猜

就是这个图片中人的名字呗,脸没了应该是跟高度有关吧,扔到kali里,看是不是CRC错误,一看不是,那就用搜索引擎找,这个图片全部什么样

- 1

这不就liuyifei

直接包起来上传

key{liuyifei}

- 1

- 2

- 3

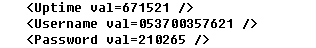

宽带信息泄露

工具确实是个好东西啊,routerpassview,直接搜索username

- 1

flag{053700357621}

- 1

隐写2

隐写全家桶安排上,foremost分离出一个zip文件,加密rar拖进工具爆破

- 1

又是一个图片,继续安排他

- 1

记事本打开得到这个字符串,但是后面有等于号,应该还是加密,先提交试试,不行再去解密

- 1

f1@g{eTB1IEFyZSBhIGhAY2tlciE=}

这个flag不对,那就去解密

f1@g{y0u Are a h@cker!}

- 1

- 2

- 3

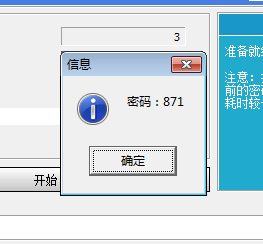

多种方法解决

应该是通过解题,能得到一个二维码,二维码里面包含着flag,附件是一个exe文件,不能运行,拖进十六进制查看器,看到base64的编码,通过了解,base64和图片也能互相转换,还真是学的少了,找找工具怎么转换吧

- 1

看到有一个jpg的字段,改一下后缀名看看怎么事儿,还是没法打开,但是可以通过记事本打开文件,进去复制这些加密后的字符串

- 1

还真有二维码,直接CQR扫

KEY{dca57f966e4e4e31fd5b15417da63269}

- 1

- 2

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/Cpp五条/article/detail/443558

推荐阅读

相关标签