- 1Gogs 安装教程(最简单版)_gogs可以不用数据库吗

- 2MySQL-获取记录行的行号_mysql5 行号

- 3[Leetcode]144. 二叉树的前序遍历(扩展:二叉树的中序、后序、层序遍历)_扩展二叉树前序序列得出中序后序

- 4创业公司 互联网架构方案 整体技术栈 基础设施 数据库 服务治理 消息中间件 日志系统 ELK 自动化部署_elk 服务治理

- 5HTML,CSS,JavaScript制作美文赏析网页_网页文章效果代码

- 6企业spark案例 —— 出租车轨迹分析(1)_企业spark案例 —— 出租车轨迹图表展示头歌

- 7Flink 性能优化总结(内存配置篇)_flink jvm heap

- 8FreeSSL申请免费域名证书_freessl申请证书

- 9Cohere Command R+:企业级可扩展大模型

- 10数字城市:智慧水库(泉舟时代)_福建泉舟时代

hfish蜜罐搭建与使用_hfish系统怎么停止ssh蜜罐

赞

踩

本次是对自己在学习蓝队过程中的一次对安全设备 hfish蜜罐的搭建和使用考核记录,距离之前已 经过去很久了,对之前在考核过程中的操作进行回顾和总结.

蜜罐在这里我进行免费分享

配置教程也就收1一手续费,因为我发现之前分享过的一个免费的因为免费分享过多,永久链接失效了,当然也可以看,下载好的蜜罐中的md文件里面也有搭建教程,但是是没有图片的教程,这可比某鱼上面说的200多只卖搭建服务相比可太良心了.

一、实验项目名称

蜜罐搭建与使用

二、实验目的及要求

实验目的: 了解在护网等重大网络安全活动中常用的一种防御手段。

要求: 掌握蜜罐的搭建与使用

三、实验步骤(根据题目要求进行文字说明并添加截图证明)

搭建过程略过,因为很简单,出现下面的窗口代表搭建成功,建议在虚拟机中进行操作.

当然,首次登录后会让你选择所需的数据库,根据自己所需求的进行选择,然后点击进入首页即可.

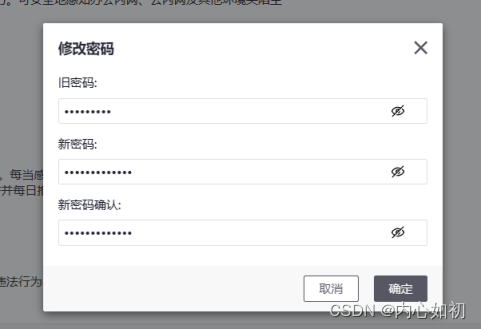

任务一:登录Hfish平台,修改默认密码

然后正常操作,选择第一个数据库即可,进入首页后,可以看一下可视化大屏,感觉很炫酷

这里将鼠标移动到右上角的一个小头像,然后,会出现一个修改密码,然后进行修改即可

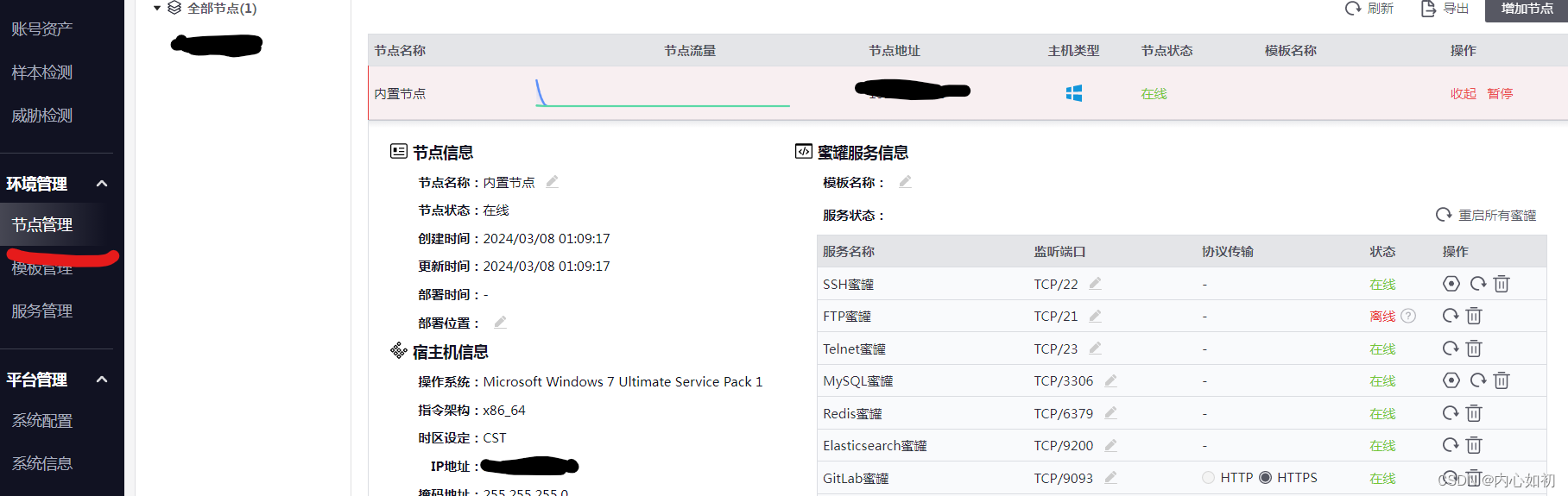

任务二:在环镜管理中的节点管理中,删除SSH蜜罐,添加高交互SSH蜜罐。注:两种不同蜜罐

在左侧的环境管理中,点击节点管理,然后,点击内置节点,就会出现下面的一些蜜罐的配置信息了

点击蜜罐后的删除就可以删除蜜罐服务

然后往下滑,找到添加蜜罐服务,进行添加新蜜罐的操作

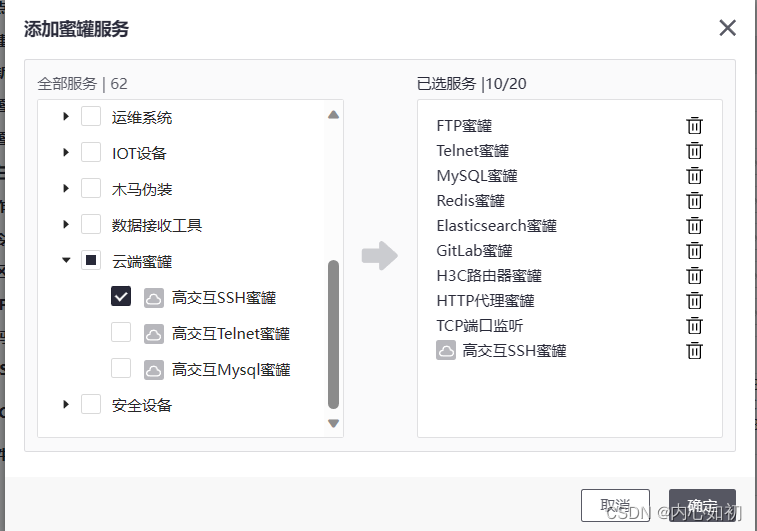

这里在云端蜜罐中发现任务需要添加的高交换SSH蜜罐

先是点击删除键,删除ssh蜜罐,然后是在添加蜜罐里面,然后进行添加高交互SSH蜜罐,点击确定添加成功

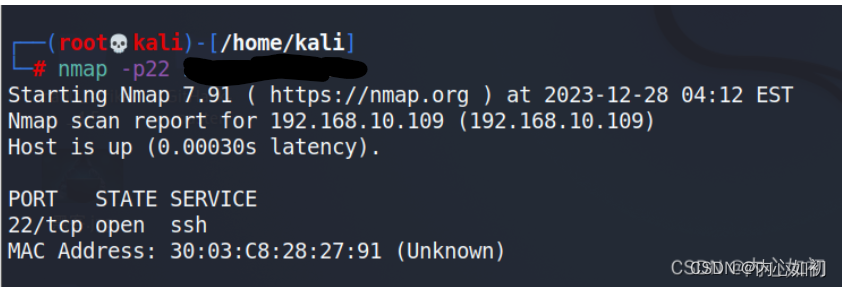

任务三:模拟攻击者,使用nmap工具扫描22端口是否开放

至于为什么会有两个水印,当然是忘了打码了

这里我使用的是kali里面自带的nmap进行指定22端口进行的扫描

nmap -p22 ip地址

这里使用nmap的命令监测到22端口开放

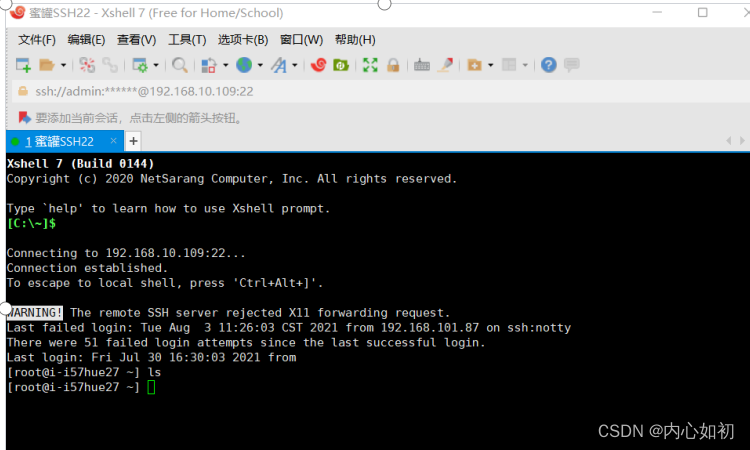

任务四:模拟攻击者,发现端口开放,使用工具连接

至于为什么会有两个水印,当然是忘了打码了

这里使用弱口令检查工具,进行SSH端口的爆破

发现爆破成功admin用户密码为123456

然后通过Xshell工具进行连接,当然连接的方式还有很多,这里我使用的是我常用的,连接如下图所示:

记得,要在终端输入一些指令,方便后续的任务进行判断

任务五:在威胁感知的攻击来源和攻击列表中,发现攻击者,以及攻击者执行的命令,截图

在左侧的态势感知中,进行点击攻击列表就会显示出一些收到工具的收到和执行的一些命令或方式的信息,因为刚刚进行了,弱口令监测,所以会出现如图所示,会显示,工具的弱口令和显示登录成功等

发现攻击者执行了ls命令,查看当下目录里面含有的文件信息

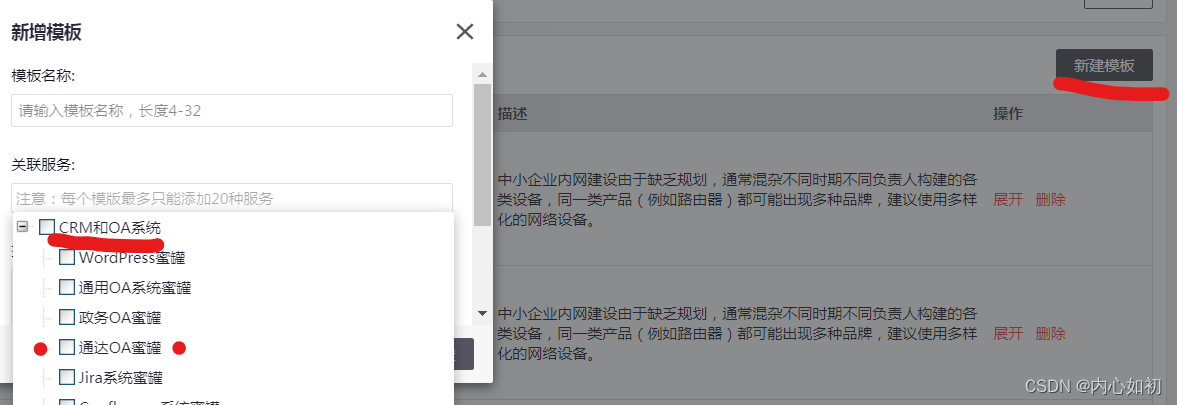

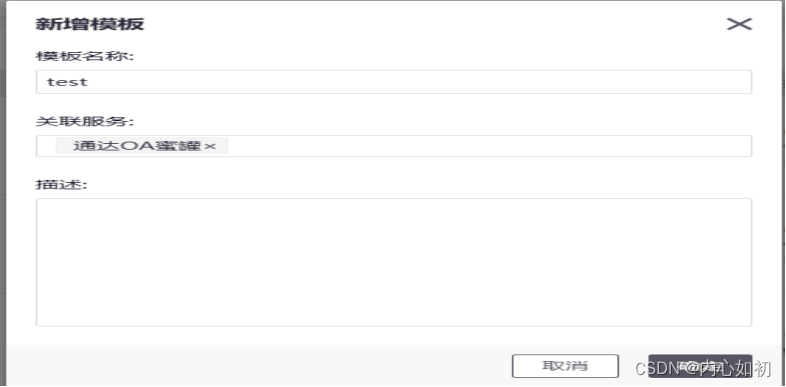

任务六:在环境管理中的模板管理,新建模板,名称为test,添加通达OA系统蜜罐。

在最左侧,进行滑动,找到下面的环境管理,点击模板管理,然后点击新建模板,进行如下所示的操作:

任务七:访问地址: https://ip:9092/,为默认的H3C蜜罐,尝试任意账号登录。

尝试进行网络设备默认口令,尝试进行爆破,尝试进行任意用户登录漏洞请求利用

在攻击列表的H3C中中,发现所有爆破尝试均失败

任务八:在威胁实体的资产账号中,发现攻击者使用过的账号密码。

找到威胁实体中的账号资产,里面有记录所有攻击者破解蜜罐的爆破账号密码信息

四,实验项目总结

通过此次对于蜜罐的实验搭建与任务操作,使得自己对于蜜罐的操作和使用流程有了进一步了解,熟悉对于此蜜罐的操作,并为自己在安全设备方面填补了一定的空缺,也算提供了一个可以攻击的靶场,方便我可以对很多漏洞进行复现,做到攻防兼备,当然这些都是我两个月前的总结了.