热门标签

热门文章

- 1CMeet系列技术生态沙龙---《探索未来:生成式AI赋能千行百业·杭州》_cmeet技术沙龙

- 2python jieba分词的使用

- 3python播放音乐时换音乐代码,在Python中播放时更改音频的音调(和速度)

- 4TypeScript笔记(五)_declare var $:(selector:string) =>any;

- 5【感知机、神经网络、支持向量机、BP神经网络、梯度下降法的概念及特点区分】_支持向量机和bp神经网络的比较

- 6文本匹配:语义相关性_对话语义相关性分析

- 7Redis 逻辑过期策略设计思路_redis逻辑过期

- 8macOS Catalina for mac (macos 10.15系统)v10.15.7正式版

- 9Stable Diffusion本地部署全攻略:从概念到实战

- 10ICLR 2021 | 腾讯 AI Lab 入选论文解读

当前位置: article > 正文

DOM型XSS讲解及演示_dom型xss实验

作者:Gausst松鼠会 | 2024-03-29 10:55:29

赞

踩

dom型xss实验

这里实验使用的是:pikachu靶场:area39/pikachu

可以直接使用 docker pull area39/pikachu 下载容器,并启动,也可以使用小编的靶场练习,小编靶场地址:http://150.158.23.229:8000/

原理:用户请求一个包含JavaScript的特殊URL,会由攻击者提交。然后服务器响应里不会包含攻击者的脚本,当用户的浏览器处理该响应时,这段攻击代码被前端JS里的DOM处理操作引发。基于DOM的XSS是不需要与服务器交互的,只发生在客户端处理数据阶段。

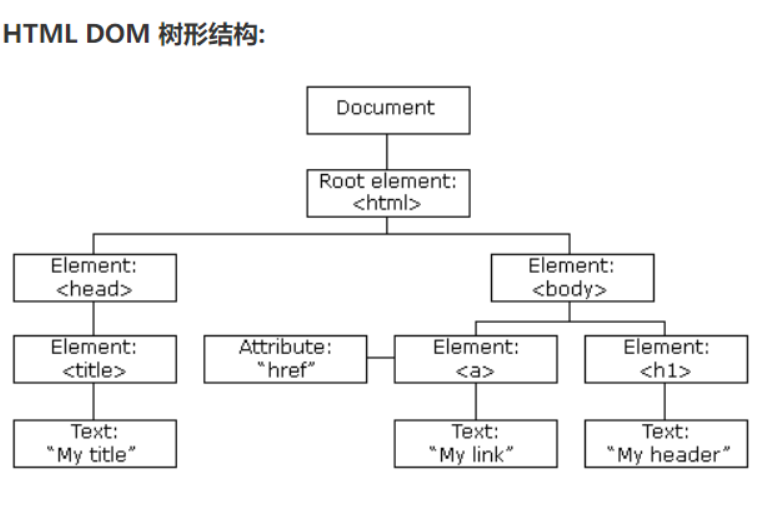

DOM元素:

点击了click me之后输入框中的内容直接被写入到了代码href=“111”中,这时可以利用输入框中的内容来改变html结构

通过输入框写入的内容已经改变了原来的前端代码结构,点击就会触发修改后的xss payload: #' οnclick="alert(111)">

声明:本文内容由网友自发贡献,转载请注明出处:【wpsshop博客】

推荐阅读

相关标签