- 118LLM4SE革命性技术揭秘:大型语言模型LLM在软件工程SE领域的全景解析与未来展望 - 探索LLM的多维应用、优化策略与软件管理新视角【网安AIGC专题11.15】作者汇报 综述_llm4se指的啥

- 2常见的NoSQL数据库介绍

- 3设计模式之过滤器模式

- 4Apollo配置中心搭建_apollo 配置中心搭建

- 5STM32入门笔记12_04_硬件I2C读写MPU6050_stm32 cubermx 实现 硬件i2c对mpu6050的操作

- 6【华为OD机试真题 Python】孙悟空吃蟠桃|解题思路、代码解析_爱吃蟠桃的孙悟空 od

- 7npskins CSGO开箱 | CSGO皮肤直接取回网页开箱子网站

- 8leetcode_647_回文子串_给定一个字符串,输出所有长度至少为2的回文子串。 回文子串即从左往右输出和从右往左输出结果是一样的字

- 9计算未来:年轻程序猿如何凑够540万供老年花费?_45岁程序员 怎么为养老做准备

- 10Linux操作系统----实用工具Git(配实操图)_linux git 工具

21.JavaWeb-RBAC访问控制模型

赞

踩

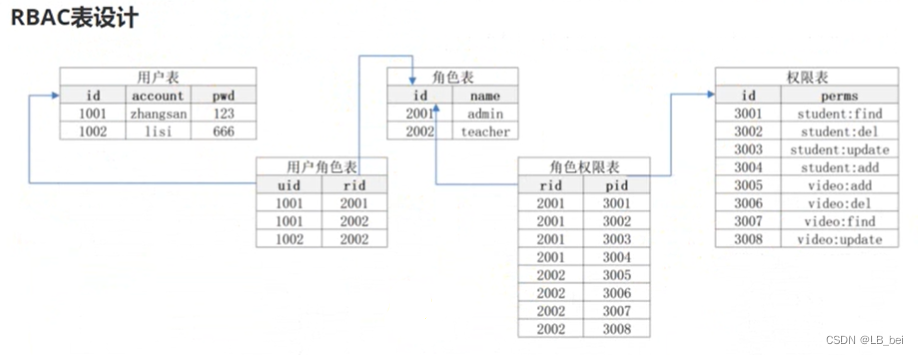

1.RBAC

RBAC(Role-Based Access Control)是一种基于角色的访问控制模型,用于管理系统中的权限控制。它是一种广泛应用的访问控制策略,可以确保用户只能访问其所需的资源,从而保证系统的安全性和完整性。

RBAC核心是将用户、角色和权限之间建立关联,通过给用户分配角色,再将权限赋予角色,从而实现对系统资源的控制

1.1 RBAC数据库设计

需要对一些服务接口做相应的权限控制,不同用户有不同的操作权限。

2.安全框架

安全框架提供了实现RBAC的功能和机制。通过安全框架,可以进行用户的身份认证、角色的授权以及权限的管理。安全框架可以提供用户管理、角色管理、权限管理等功能,帮助实现RBAC模型中的各项操作。

常见的安全框架如Spring Security和Apache Shiro提供了RBAC的支持

3. 手动搭建低配Spring Security框架

3.1 自定义注解

将注解包含到生成的文档当中、设定注解用于方法、设定子类会继承父类的该注解、定义一个value属性(使用注解时可以设置,用于存储权限信息)

- import java.lang.annotation.*;

-

- @Documented //可选

- @Target(ElementType.METHOD)

- @Retention(RetentionPolicy.RUNTIME)

- @Inherited //可选

- public @interface RequirePerms {

- String value() default ""; //默认属性

- }

3.2 创建权限拦截器鉴权(第一种)

3.2.1 继承HandlerInterceptorAdapter

- @Slf4j

- @Component

- public class PermsInterceptor extends HandlerInterceptorAdapter {

HandlerInterceptorAdapter是Spring框架提供的一个适配器类,用于简化自定义拦截器的实现。它实现了HandlerInterceptor接口,并提供了一些默认的空方法实现

preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) |

在请求处理之前进行预处理。可以用于身份验证、权限检查等逻辑的处理。如果返回true,则继续处理请求,如果返回false,则终止请求处理。 |

postHandle(HttpServletRequest request, HttpServletResponse response, Object handler, ModelAndView modelAndView) |

| 在请求处理之后、视图渲染之前进行后处理。可以对模型数据或视图进行修改。这个方法在控制器方法执行之后,但在视图渲染之前调用。 |

afterCompletion(HttpServletRequest request, HttpServletResponse response, Object handler, Exception ex) |

| 在整个请求完成之后进行后处理。可以进行一些收尾工作,如清理资源、记录日志等。这个方法在视图渲染之后调用,即在整个请求处理流程完成后调用。 |

3.2.2 重写请求前处理方法(preHandle)

其中的handler为被拦截的方法对象

- @Override

- public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception {

- return super.preHandle(request, response, handler);

- }

3.2.3 判断拦截

1.首先判断拦截的是不是方法,如果是方法,用反射获取RequirePerms的信息

2.判断拦截的方法上是否有@RequirePerms注解,如果有注解,获取注解中的权限信息

3.判断当前用户是否有权限,实现鉴权业务

4.有权限放行,没权限返回借书信息并终止请求

- if(handler instanceof HandlerMethod){

- HandlerMethod handlerMethod = (HandlerMethod) handler;

- //获取即将访问的方法

- Method method = handlerMethod.getMethod();

- log.debug(method.getName());

- //判断该方法上是否有权限的注解

- if(method.isAnnotationPresent(RequirePerms.class)){

- log.debug("有@RequirePerms注解");

- //获取注解中的权限信息

- RequirePerms annotation = method.getAnnotation(RequirePerms.class);

- String value = annotation.value();

- log.debug(value);

- //判断当前用户是否有权限

- int uid = (Integer)JWTUtil.getuid(request.getHeader("authorization"));

- //用户id和授权信息作为查询条件查询是否有该权限,有则放行否则返回没有权限提示,终止请求

- if(permsService.findByUidAndPerms(uid,value)){

- log.debug("有该权限");

- }else{

- log.debug("没有该权限");

- //返回结束信息

- ResponseResult<Boolean> responseResult = new ResponseResult<>(401,"你没有相关权限",false);

- String json = new ObjectMapper().writeValueAsString(responseResult);

- response.setContentType("application/json;charset=utf-8");

- response.getWriter().write(json);

- //终止请求

- return false;

- }

- }

- }

3.2.4 实现鉴权业务

PermsServiceImpl

- @Service

- public class PermsServiceImpl implements PermsService {

- @Resource

- private PermsMapper permsMapper;

- @Override

- public Boolean findByUidAndPerms(Integer uid, String perms) {

- Perms permss = permsMapper.findByUidAndPerms(uid, perms);

- if(permss!=null){

- return true;

- }

- return false;

- }

- }

Mapper.xml

- <?xml version="1.0" encoding="UTF-8" ?>

- <!DOCTYPE mapper

- PUBLIC "-//mybatis.org//DTD Mapper 3.0//EN"

- "https://mybatis.org/dtd/mybatis-3-mapper.dtd">

- <!--namespace:命名空间,用来避免id相同的sql语句冲突 一般使用一个完整的类名-->

- <mapper namespace="com.mall.mall100.mapper.PermsMapper">

- <select id="findByUidAndPerms" resultType="Perms">

- SELECT p.id,p.name,p.description from user_role ur,role r,perms p,role_perms rp

- where ur.rid = r.id AND r.id = rp.rid AND rp.pid = p.id

- AND ur.uid = #{uid} AND p.`name`= #{perms}

- </select>

- </mapper>

3.2.5 注册拦截器

WebMvcConfigurer是Spring MVC提供的一个接口,用于配置Web MVC的相关设置

重写其方法addInterceptors(InterceptorRegistry registry): 添加拦截器,可以通过InterceptorRegistry注册拦截器,并设置拦截路径

- @Configuration

- @Component

- public class InterceptorConfig implements WebMvcConfigurer {

- @Resource PermsInterceptor permsInterceptor;

- @Override

- public void addInterceptors(InterceptorRegistry registry) {

- //指定拦截器拦截哪些请求

- registry.addInterceptor(permsInterceptor).addPathPatterns("/**");

- }

- }

3.2.6 使用注解

现在只要在某个方法上添加注解,就能实现根据角色访问控制

- @RequirePerms("goods:del")

- @DeleteMapping("delById/{id}")

- public ResponseResult<Boolean> delById(@PathVariable("id") Integer id,HttpServletRequest request){

3.3 通过过滤器鉴权(第二种)

- public class PermsFilter implements Filter {

-

- @Override

- public void init(FilterConfig filterConfig) throws ServletException {

- Filter.super.init(filterConfig);

- }

-

- @Override

- public void doFilter(ServletRequest request, ServletResponse response, FilterChain chain) throws IOException, ServletException {

- //1.获取URI

-

- //2.查询URI对应的权限信息(数据库)

-

- //3.查询当前用户的权限信息(uid、权限信息)

-

- //4.判断有没有 有放行、没有结束

- }

-

- @Override

- public void destroy() {

- Filter.super.destroy();

- }

- }

3.4 两种鉴权方式对比

过滤器效率高、拦截器效率低