- 1MessageBox shellcode_mengssagebox shellcode

- 2kafka java详解_Kafka 全解析

- 3es _update_by_query 查询_192.168.20.20:3007

- 4Docker网络

- 5【Gitee】如何在gitee上使用Git+一个仓库管理多个项目代码,个人探索经验,内含git管理、上传代码文件_能否使用一个代码仓管理多套代码

- 6python 使用 mechanize 模拟浏览器访问网页_python中mechanize登录网页

- 7jdk1.8中,java 抽象类和接口的区别_jdk1.8之前抽象类和接口的区别

- 82020首届数字四川创新大赛_诈骗电话识别数据统计分析(一)_2020年数字四川创新大赛

- 9解决IDEA:Failed to locate the winutils binary in the hadoop binary path

- 10element-ui使用心得之三:怎么看element官方文档_autocomplete events

APT 神秘的网络攻击与组织_apt攻击组织

赞

踩

谈起APT,作为网络安全人员常挂在嘴边的一句话:此生发现一个足矣。

为什么大家谈起APT如此向往与激动,了解以下知识有助于你解开APT的神秘面纱:

概念:

APT攻击,即高级可持续威胁攻击,也称为定向威胁攻击,指某组织对特定对象展开的持续有效的攻击活动。这种攻击活动具有极强的隐蔽性和针对性,通常会运用受感染的各种介质、供应链和社会工程学等多种手段实施先进的、持久的且有效的威胁和攻击。

入侵方式:

对于APT攻击比较权威的定义是由美国国家标准与技术研究所( NIST)提出的,该定义给出了APT攻击的4个要素,具体如下。

(1)攻击者:拥有高水平专业知识和丰富资源的敌对方。

(2)攻击目的:破坏某组织的关键设施,或阻碍某项任务的正常进行

(3)攻击手段:利用多种攻击方式,通过在目标基础设施上建立并扩展立足点来获取信息。

(4)攻击过程:在一个很长的时间段内潜伏并反复对目标进行攻击,同时适应安全系统的防御措施,通过保持高水平的交互来达到攻击目的。

攻击阶段:

APT入侵客户的途径多种多样,主要包括以下几个方面。

一、以智能手机、平板电脑和USB等移动设备为目标和攻击对象继而入侵企业信息系统的方式。

二、社交工程的恶意邮件是许多APT攻击成功的关键因素之一,随着社交工程攻击手法的日益成熟,邮件几乎真假难辨。从一些受到APT攻击的大型企业可以发现,这些企业受到威胁的关键因素都与普通员工遭遇社交工程的恶意邮件有关。黑客刚一开始,就是针对某些特定员工发送钓鱼邮件,以此作为使用APT手法进行攻击的源头。

三、利用防火墙、服务器等系统漏洞继而获取访问企业网络的有效凭证信息是使用APT攻击的另一重要手段。

总之,高级持续性威胁(APT)正在通过一切方式,绕过基于代码的传统安全方案(如防病毒软件、防火墙、IPS等),并更长时间地潜伏在系统中,让传统防御体系难以侦测。

主要特征:

APT攻击具有不同于传统网络攻击的5个显著特征:针对性强、组织严密、持续时间长、高隐蔽性和间接攻击。

1)针对性强

APT攻击的目标明确,多数为拥有丰富数据/知识产权的目标,所获取的数据通常为商业机密、国家安全数据、知识产权等。

相对于传统攻击的盗取个人信息,APT攻击只关注预先指定的目标,所有的攻击方法都只针对特定目标和特定系统,针对性较强。

2)组织严密

APT攻击成功可带来巨大的商业利益,因此攻击者通常以组织形式存在,由熟练黑客形成团体,分工协作,长期预谋策划后进行攻击。他们在经济和技术上都拥有充足的资源,具备长时间专注APT研究的条件和能力。

3)持续时间长

APT攻击具有较强的持续性,经过长期的准备与策划,攻击者通常在目标网络中潜伏几个月甚至几年,通过反复渗透,不断改进攻击路径和方法,发动持续攻击,如零日漏洞攻击等。

4)高隐蔽性

APT攻击根据目标的特点,能绕过目标所在网络的防御系统,极其隐藏地盗取数据或进行破坏。在信息收集阶段,攻击者常利用搜索引擎、高级爬虫和数据泄漏等持续渗透,使被攻击者很难察觉;在攻击阶段,基于对目标嗅探的结果,设计开发极具针对性的木马等恶意软件,绕过目标网络防御系统,隐蔽攻击。

5)间接攻击

APT攻击不同于传统网络攻击的直接攻击方式,通常利用第三方网站或服务器作跳板,布设恶意程序或木马向目标进行渗透攻击。恶意程序或木马潜伏于目标网络中,可由攻击者在远端进行遥控攻击,也可由被攻击者无意触发启动攻击。

检测难点:

与传统网络攻击相比,APT攻击的检测难度主要表现在以下几方面:

1)先进的攻击方法。

攻击者能适应防御者的入侵检测能力,不断更换和改进入侵方法,具有较强的隐藏能力,攻击入口、途径、时间都是不确定和不可预见的,使得基于特征匹配的传统检测防御技术很难有效检测出攻击。

2)持续性攻击与隐藏。

APT通过长时间攻击成功进入目标系统后,通常采取隐藏策略进入休眠状态;待时机成熟时,才利用时间间隙与外部服务器交流。在系统中其并无明显异常,使得基于单点时间或短时间窗口的实时检测技术和会话频繁检测技术也难以成功检测出异常攻击。

3)长期驻留目标系统,保持系统的访问权限。

攻击者一旦侵入目标系统便会积极争取目标系统或网络的最高权限,实现程序的自启功能。同时,攻击者会在目标网络中基于已控制的网络主机实现横向转移和信息收集,规避安全检测,扩大被入侵网络的覆盖面,寻找新的攻击目标。一旦其找到了想要攻击的最终目标和适当传送信息的机会,攻击者便会通过事先准备好的隐藏通道获取信息、窃取数据或执行破坏活动,且不留任何被入侵的痕迹。

简而言之,有更多的人参与研究APT,我们才能共享获取到更多的信息,才能够有更大的机会发现与防范。

以下APT情报中心资源丰富,能更加有助于深入系统学习了解APT,如果读者还知道不包含下列APT情报中心网址请后台留言告诉我,我会在下一次更新添加:

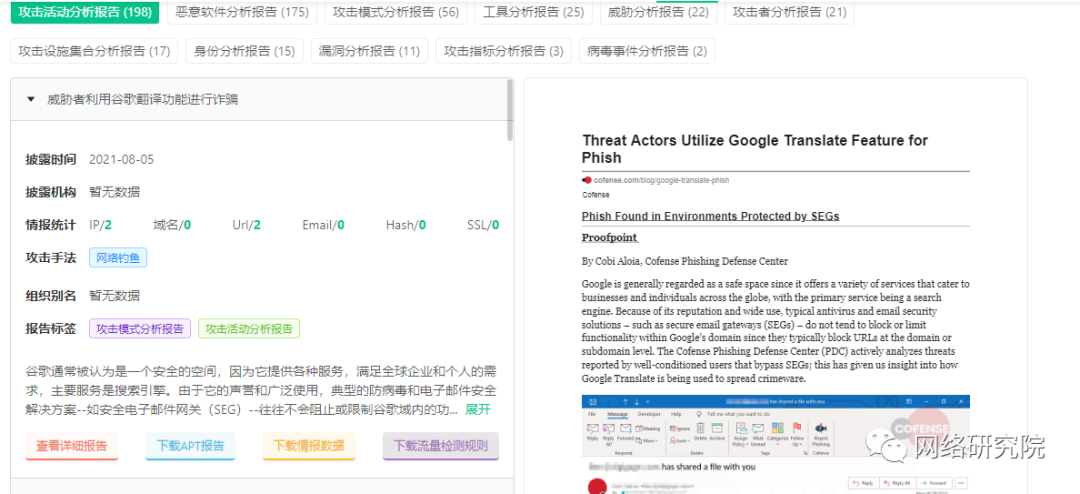

奇安信威胁情报中心 https://ti.qianxin.com/apt/

威胁情报Feed系统 https://feed.watcherlab.com/index/apt

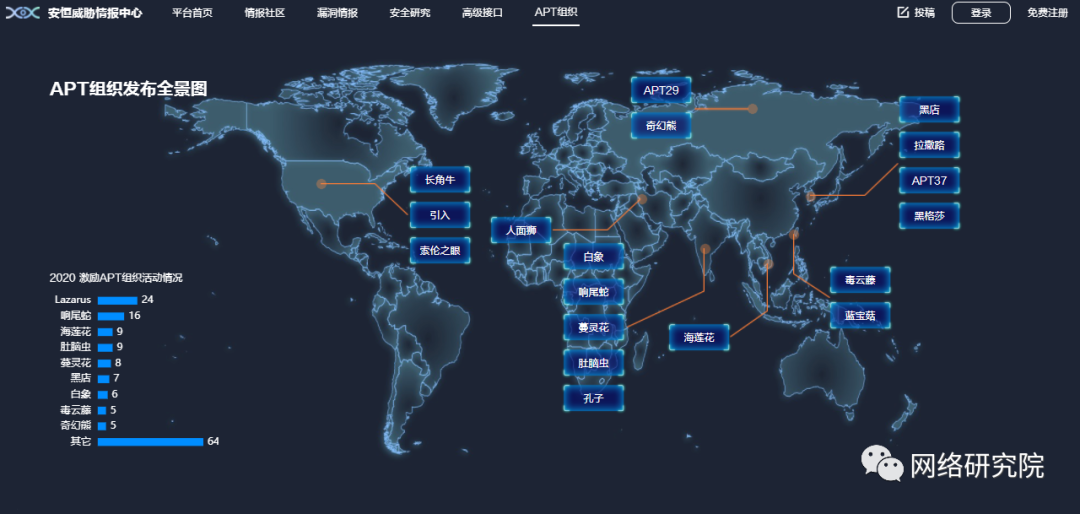

安恒威胁情报中心 https://ti.dbappsecurity.com.cn/apt/map

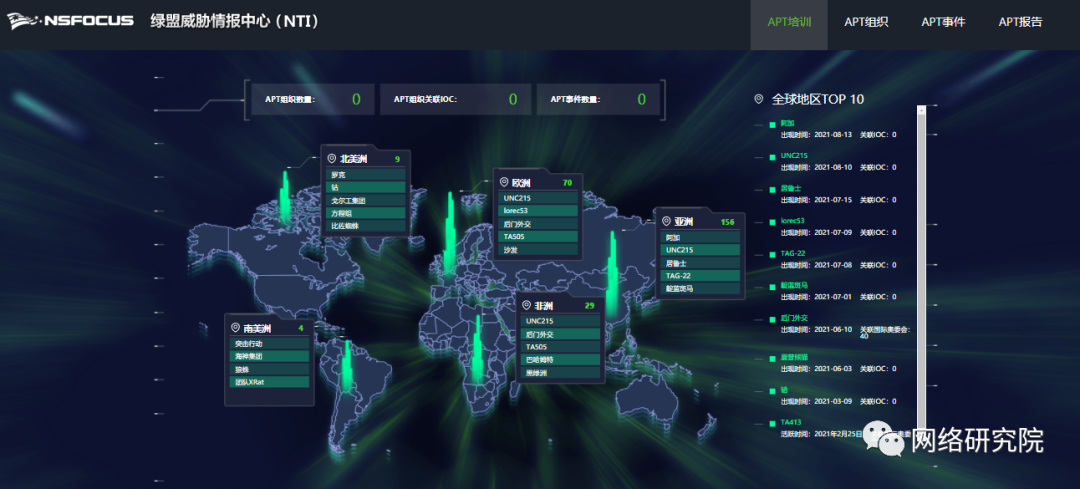

绿盟威胁情报中心 https://nti.nsfocus.com/apt/home

https://labs.sentinelone.com/?s=apt

http://www.osint-labs.org/apt/

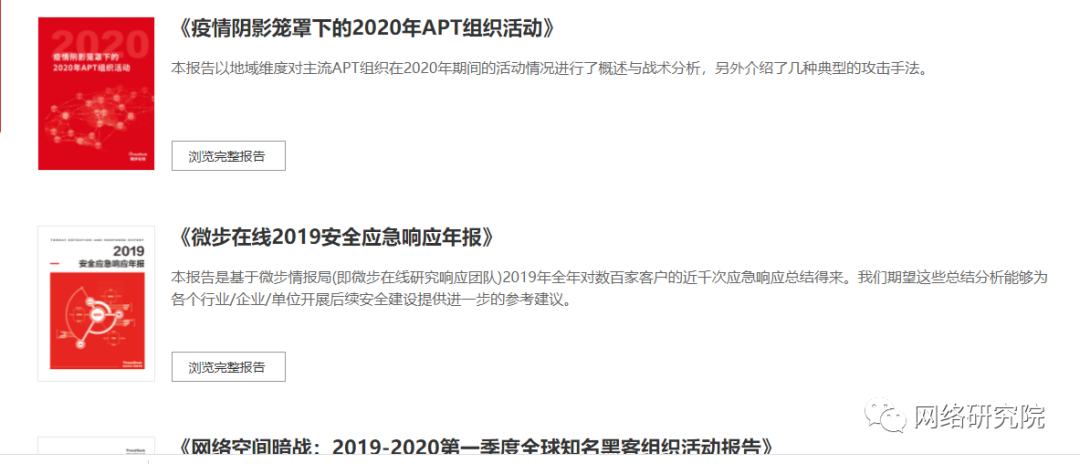

微步在线 https://threatbook.cn/resource

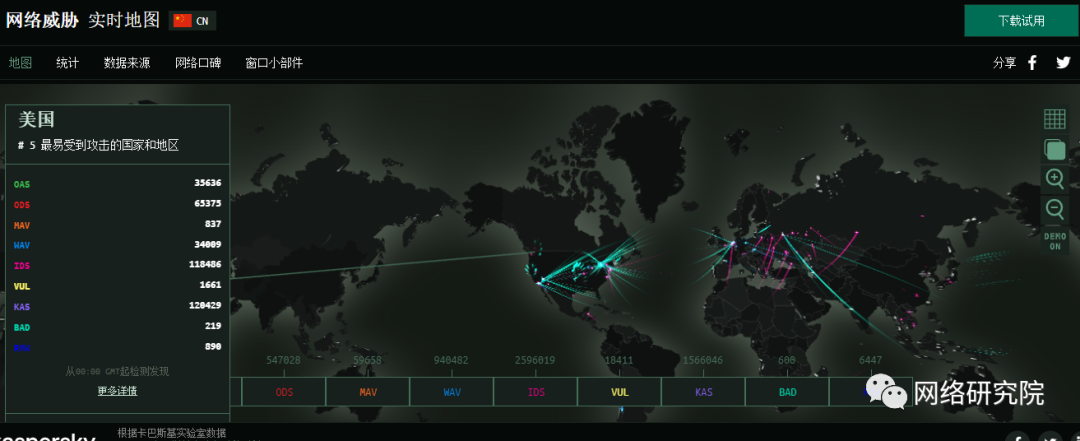

实时威胁地图

kaspersky

https://cybermap.kaspersky.com/

fortiguard

https://threatmap.fortiguard.com/

sonicwall

https://securitycenter.sonicwall.com/m/page/worldwide-attacks

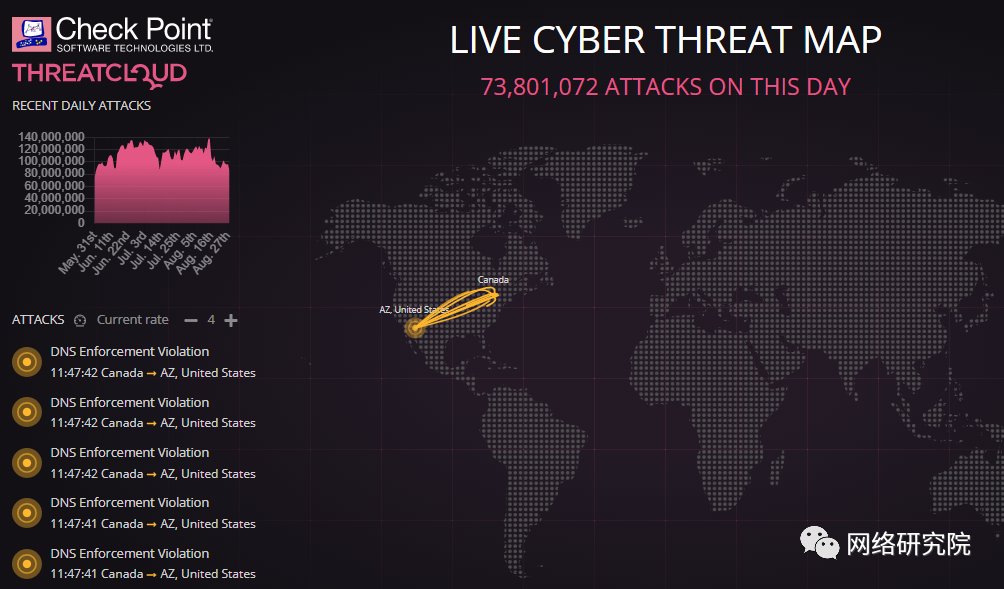

checkpoint

https://threatmap.checkpoint.com/

点击下列标题阅读更多情报内容: