- 1XUbuntu22.04之安装OBS30.0强大录屏工具(一百九十五)_ubuntu22.04.3安装录屏软件

- 2基于STM32的倒车雷达系统设计_rd-3雷达模块stm32

- 3SpringBoot+redis实现消息队列(发布/订阅)_org.springframework.data.redis.listener.redismessa

- 4AIGC - 高考语文作文全国篇

- 5编译原理:算符优先分析实验_算符优先分析法实验

- 6机器人学:(3)机器人运动学

- 7PaddleHub一键OCR中文识别 身份证识别_paddlehub 身份证识别

- 8探索微软Edge浏览器:一款现代浏览器的详细评测

- 9生信数据分析——GO+KEGG富集分析_go富集分析

- 10智能建筑与物联网技术:重塑未来空间的智慧交响曲

隐私计算(三):隐私计算框架架构_隐私计算 轻量化

赞

踩

隐语架构

架构拆解

产品层

定位:通过可视化产品,降低终端用户的体验和演示成本。 通过模块化API降低技术集成商的研发成本。

人物画像:作为隐语的直观入口,隐私保护计算从业者均应该关注

-

隐私保护计算需求方

-

隐私保护计算集成商

-

开发人员

-

产品人员

-

研究人员

隐语产品:

算法层

PSI(Private Set Intersection)

一种特殊的安全多方计算(MPC)协议

-

Alice持有集合X,Bob持有集合Y

-

Alice和Bob通过执行PSI协议,得到交集结果X∩Y

-

除交集外不会泄漏交集外的其它信息

PIR(Private Information Retrieval)

-

用户查询服务端数据库中的数据

-

但服务端不知道用户查询的是哪些数据

定位:高性能、轻量化、易用的PSI/PIR专用协议模块

人物画像

-

PSI/PIR 产品人员

-

PSI/PIR 需求人员

-

PSI/PIR 研发人员

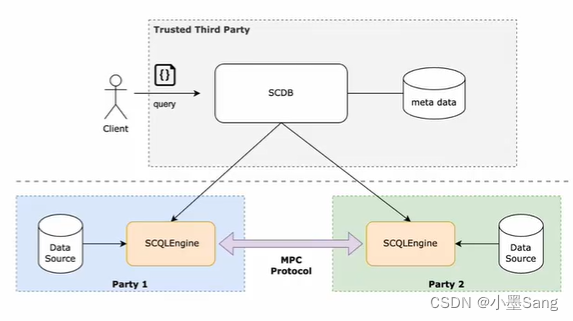

Data Analysis-SCQL

Secure Collaborative Query Language

一种多方安全数据分析系统,可以让互不信任的参与方在保护自己数据隐私的前提下,完成多方数据分析任务

定位:屏蔽底层安全计算协议的复杂性,以简单熟悉的 SQL 语言界面,提供多方数据密态分析能力

人物画像

-

数据分析集成商

-

数据分析产品人员

-

数据分析需求人员

-

数据分析研发人员

核心特性:

-

半诚实安全模型

-

支持多方(N>=2)

-

易上手,提供 MySQL兼容的 SOL方言用户界面

-

支持常用的 SQL语法和算子,满足大部分场景的需求

-

可实用的性能

-

提供列级别的数据使用授权控制(CCL)

-

支持多种密态协议(SEMI2K/CHEETAH/ABY3)

-

内置支持多种数据源接入(MySQL, Postgres,CSV等)

Federated Learning

在原始数据不出域的前提下,通过交换中间数据完成机器学习建模。

包含水平联邦和垂直联邦(主要是拆分学习,Split Learning)

定位:具备安全攻防保障的明密文混合机器学习框架和算法

人物画像

-

深度学习需求方

-

深度学习产品人员

-

安全AI研究人员

计算层

混合编译调度-RayFed

在Ray基础之上所构建的专注于跨机构的分布式计算调度框架

定位:面向跨机构场景,提供单机构内计算任务独立调度和跨机构计算任务协作的能力。

人物画像

-

隐语工程开发人员

-

隐语算法开发人员

密态引擎

SPU (Secure Process Unit)

定位:桥接上层算法和底层安全协议,保持原生AI框架体验的同时为用户提供透明的、高性能的、基于安全协议的密态计算能力

人群画像

-

机器学习研发人员

-

密码协议研发人员

-

编译器研发人员

核心特性:

-

原生对接主流AI前端

-

支持丰富的机器学习算法

-

带隐私保护语义的中间表示语言

-

基于MLIR的加密计算编译优化

-

高性能MPC协议虚拟机

-

多种数据并行,指令并行优化

-

丰富的MPC协议,适配各种场景

-

支持协议扩展,支持异构设备接入

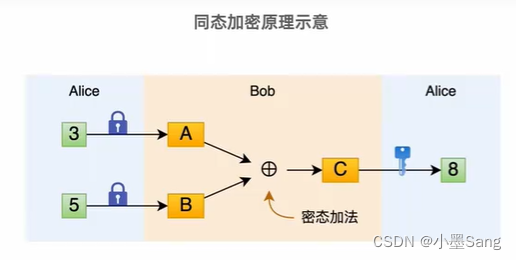

HEU (Homomorphic Encryption Unit)

定位:低门槛,高性能的同态加密库,支持多类型、可扩展的算法协议和硬件加速生态

人群画像

-

同态加密用户

-

同态算法研究人员

-

同态硬件研究人员

分类:

-

PHE:支持密态加法或乘法

-

LHE:支持有限次密态加法和乘法

-

FHE:支持无限次密态加法和乘法

核心特性:

-

支持多种PHE算法

-

性能业界领先

-

支持多种接口(Numpy-like APl, C++, Pyhon)

-

硬件加速

TEEU (Trusted Execution Environment Unit)

定位:具备数据使用跨域管控能力的密态计算枢纽,可执行数据分析、机器学习、MPC/FL加速等功能。

人群画像

-

数据合规研究人员

-

TEE软件开发人员

-

TEE硬件制造厂商

密码原语(YACL)

定位:多种隐私计算技术路线共同需要的密码库,具备安全实现保证、高性能等特点。

人群画像

-

安全/密码研究人员

资源层

定位:为跨机构协作提供丰富且可靠的资源管理和任务调度能力。

人群画像

-

隐私保护计算集成商

-

运维开发人员

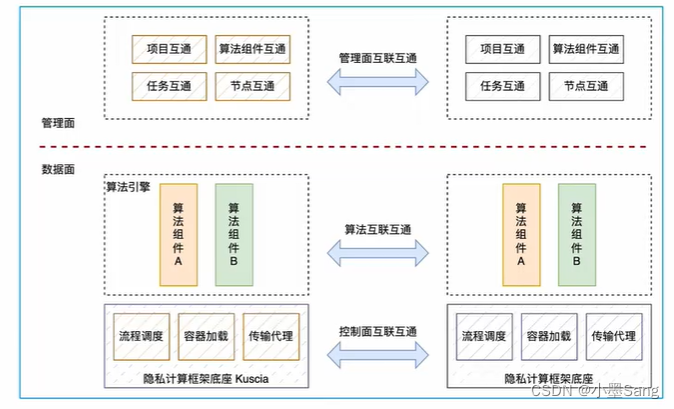

KUSCIA

基于K8s的隐私计算任务编排框架

-

Master(控制平面)

-

K3s:K8s 的轻量发行版

-

KusicaControllers:Kuscia 自定义的资源控制器,实现跨域任务调度、服务发现、数据授权

-

InterConnControllers:互联互通控制器

-

-

Lite

-

ServiceMesh:算法容器之间通信的网络层基础设施

-

DataMesh:面向数据管理的基础设施,解决数据发现、多源适配、数据授权等问题

-

Agent:负责节点实例注册和容器管理

-

互联互通

定位:共同完成一个隐私计算任务。

人群画像

-

互联互通需求方

-

算法研究人员

-

平台研发人员

-

隐私保护计算集成商

-

黑盒模式

-

又称管理调度互联

-

管理面、控制面实现互联互通

-

两边加载相同的算法容器

-

-

白盒模式

-

又称基于开放算法协议的互联

-

算法引擎层面可以直接互联

-

跨域管控

定位:数据方仍然能够有效地控制数据的流转过程,避免其被窃取或者非预期使用。

人群画像

-

隐私保护计算需求方

-

监管方

-

运维人员

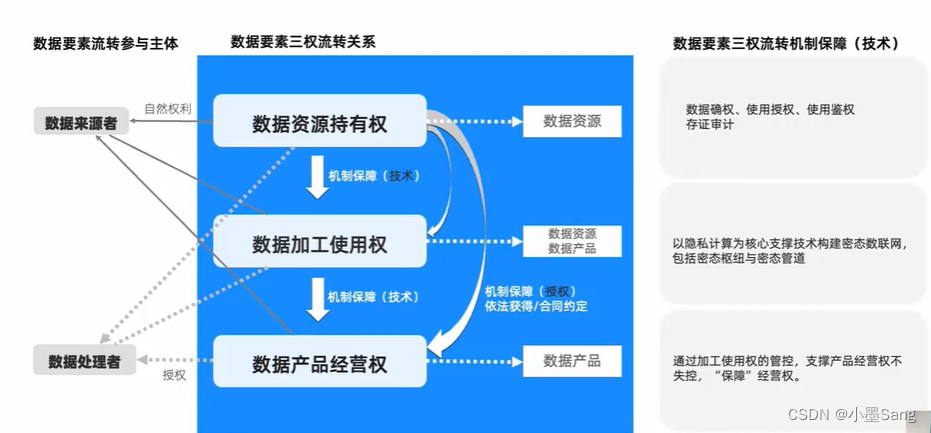

三权分置

数据要素“三权”在数据流转过程中诞生与流转

数据要素“三权”权益的机制保障核心是数据加工使用权跨域管控